Azure 角色型存取控制 (Azure RBAC) 是您用來管理 Azure 資源存取權的授權系統。 若要授與存取權,您可以將角色指派給特定範圍的使用者、群組、服務主體或受控識別。 本文說明如何使用 Azure 入口網站指派角色。

如果您需要在 Microsoft Entra ID 中指派系統管理員角色,請參閱將 Microsoft Entra 角色指派給使用者。

Azure 角色型存取控制 (Azure RBAC) 是您用來管理 Azure 資源存取權的授權系統。 若要授與存取權,您可以將角色指派給特定範圍的使用者、群組、服務主體或受控識別。 本文說明如何使用 Azure 入口網站指派角色。

如果您需要在 Microsoft Entra ID 中指派系統管理員角色,請參閱將 Microsoft Entra 角色指派給使用者。

若要指派 Azure 角色,您必須具備:

Microsoft.Authorization/roleAssignments/write 權限,例如角色型存取控制管理員或使用者存取管理員登入 Azure 入口網站。

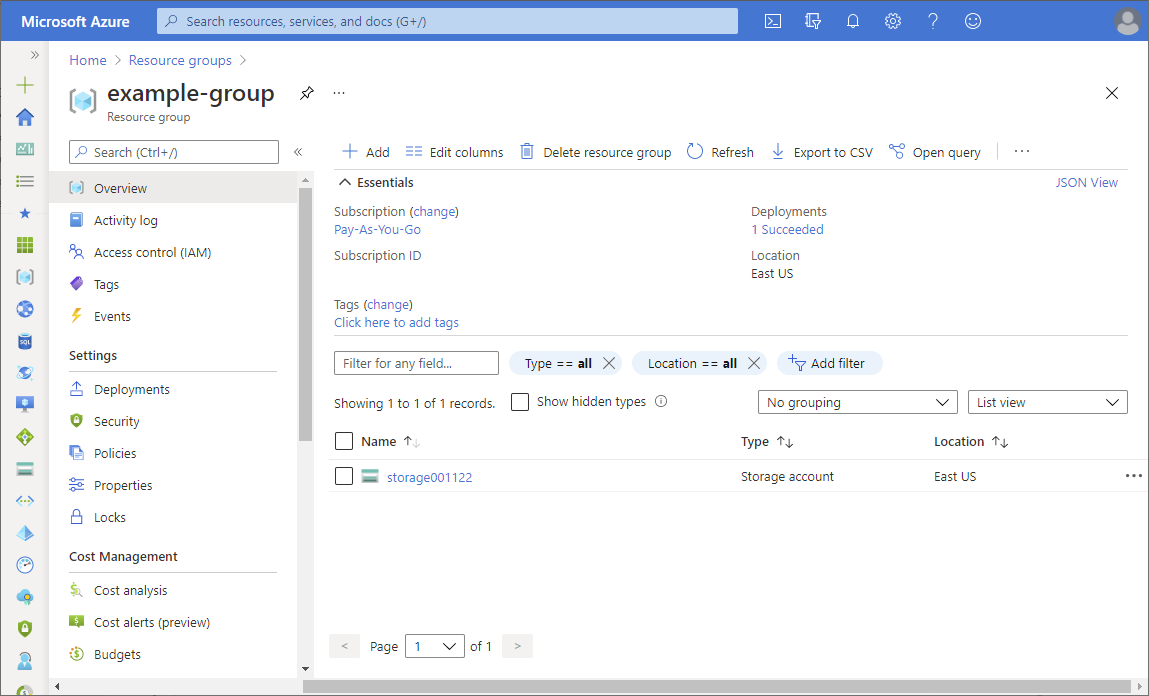

在頂端的 [搜尋] 方塊中,搜尋您要授與存取權的範圍。 例如,搜尋 [管理群組]、[訂用帳戶]、[資源群組] 或特定資源。

按一下該範圍的特定資源。

以下顯示資源群組範例。

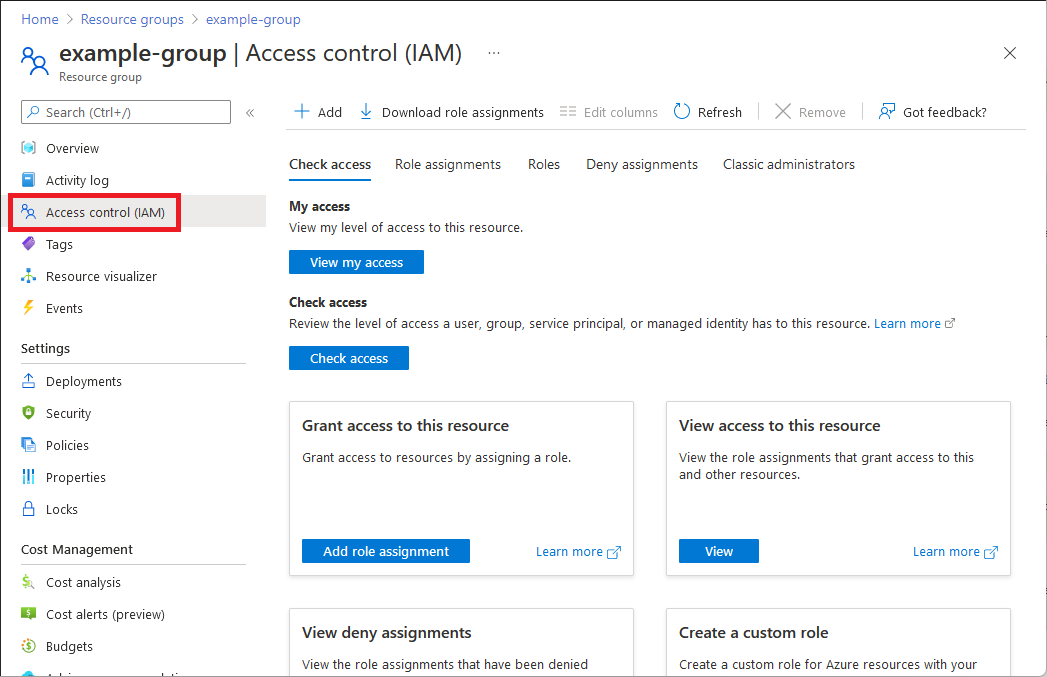

[存取控制 (IAM)] 是您通常用來指派角色以授與 Azure 資源存取權的頁面。 這也稱為身分識別與存取管理 (IAM),會出現在 Azure 入口網站的數個位置上。

按一下 [存取控制 (IAM)]。

下面顯示某資源群組的 [存取控制 (IAM)] 頁面範例。

按一下 [角色指派] 索引標籤,以檢視此範圍中的角色指派。

點擊 [新增] > [新增角色指派]。

若您沒有指派角色的權限,[新增角色指派] 選項將會停用。

![[新增] > [新增角色指派] 功能表的螢幕擷取畫面。](media/shared/add-role-assignment-menu.png)

會開啟 [新增角色指派] 頁面。

若要選取角色,請遵循下列步驟:

在 [角色] 索引標籤上,選取您要使用的角色。

您可以依名稱或描述來搜尋角色。 您也可以依類型和類別來篩選角色。

![[新增角色指派] 頁面的螢幕擷取畫面,其中具有 [角色] 索引標籤。](media/shared/roles.png)

如果您想要指派特殊權限系統管理員角色,請選取 [特殊權限系統管理員角色] 索引標籤以選取角色。

如需使用特殊權限系統管理員角色指派時的最佳做法,請參閱 Azure RBAC 的最佳做法。

![[新增角色指派] 頁面的螢幕擷取畫面,其中已選取 [特殊權限管理員角色] 索引標籤。](media/shared/privileged-administrator-roles.png)

在 [詳細資料] 資料行中,按一下 [檢視] 以取得角色的詳細資料。

![[檢視角色詳細資料] 窗格和 [權限] 索引標籤的螢幕擷取畫面。](media/role-assignments-portal/select-role-permissions.png)

按一下 [下一步] 。

若要選取需要存取權的人員,請遵循下列步驟:

在 [成員] 索引標籤上,選取 [使用者、群組或服務主體],將選取的角色指派給一或多個 Microsoft Entra 使用者、群組或服務主體 (應用程式)。

![[新增角色指派] 頁面的螢幕擷取畫面,其中具有 [成員] 索引標籤。](media/shared/members.png)

點擊 [選取成員]。

尋找使用者、群組或服務主體,並加以選取。

您可以在 [選取] 方塊中輸入,以在目錄中搜尋顯示名稱或電子郵件地址。

![[選取成員] 窗格的螢幕擷取畫面。](media/shared/select-members.png)

點擊 [選取] 將使用者、群組或服務主體新增至 [成員] 清單。

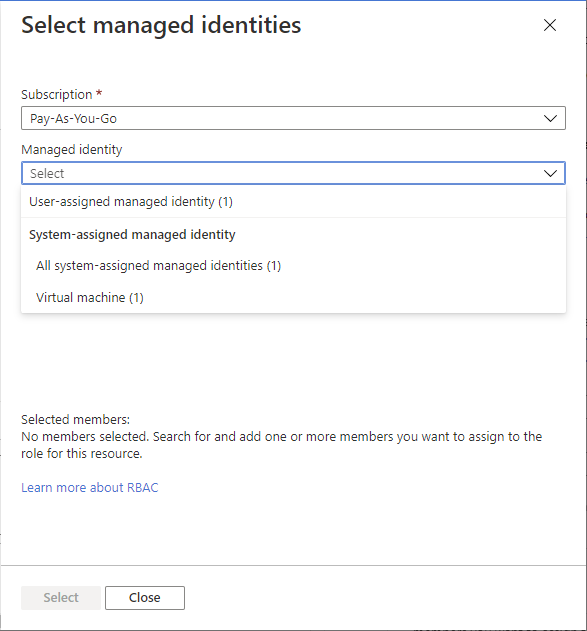

要將選取的角色指派給一或多個受控識別,請選取 [受控識別]。

點擊 [選取成員]。

在 [選取受控識別] 窗格中,選取類型是使用者指派的受控識別還是系統指派的受控識別。

尋找並選取受控識別。

針對系統指派的受控識別,您可以依 Azure 服務執行個體選取受控識別。

點擊 [選取] 將受控識別新增至 [成員] 清單。

在 [描述] 方塊中,輸入此角色指派的選用描述。

稍後您可以在角色指派清單中看到此描述。

按一下 [下一步] 。

如果您已選取支援條件的角色,則會顯示 [條件] 索引標籤,而且您可以選擇將條件新增至角色指派。 條件是額外的檢查,您可以選擇性地將其新增至您的角色指派,以提供更精細的存取控制。

[條件] 索引標籤的外觀會根據您選取的角色而有所不同。

如果您選取下列其中一個特殊權限角色,請遵循本節中的步驟。

在 [使用者可以執行的動作] 下的 [條件] 索引標籤上,選取 [允許使用者只將選取的角色指派給選取的主體 (權限較少)] 選項。

點擊 [選取角色和主體] 以新增條件,以限制此使用者可指派角色的角色和主體。

請遵循 [將 Azure 角色指派管理委派給有條件的其他人] 中的步驟。

如果您選取了下列其中一個儲存體角色,請遵循本節中的步驟。

如果您想要根據儲存體屬性進一步精簡角色指派,請按一下 [新增條件]。

![[新增角色指派] 頁面的螢幕擷取畫面,其中包含 [新增條件] 索引標籤。](media/shared/condition.png)

請遵循新增或編輯 Azure 角色指派條件中的步驟。

重要

Azure 角色指派與 Privileged Identity Management 的整合目前處於預覽狀態。 請參閱 Microsoft Azure 預覽版增補使用規定,以了解適用於 Azure 功能 (搶鮮版 (Beta)、預覽版,或尚未正式發行的版本) 的法律條款。

如果您有 Microsoft Entra ID P2 或 Microsoft Entra ID 控管授權,則管理群組、訂用帳戶和資源群組範圍會出現 [指派類型] 索引標籤。 使用合格指派來提供角色的 Just-In-Time 存取權。 這項功能會分階段進行部署,因此您的租用戶中可能尚未提供此功能,或是介面可能有所不同。 如需詳細資訊,請參閱與 Privileged Identity Management (預覽) 整合。

如果您不想使用 PIM 功能,請選取 [作用中指派類型] 和 [永久] 指派持續時間選項。 這些設定會建立角色指派,其中主體一律具有角色的權限。

在 [指派類型] 索引標籤上,選取 [指派類型]。

根據您的設定,針對 [指派期間],選取 [永久] 或 [有時限]。

如果您想要永遠允許成員啟用或使用角色,請選取 [永久]。 選取有時限則可指定開始和結束日期。 如果 PIM 原則不允許建立永久指派,則此選項可能會停用。

如果選取 [有時限],請設定 [開始日期和時間] 和 [開始日期和時間],以指定允許使用者啟用或使用角色的時間。

您可以設定時間在未來的開始日期。 允許的合格期間上限取決於您的 Privileged Identity Management (PIM) 原則。

(選用) 使用 [設定 PIM 原則] 來設定逾期選項、角色啟用需求 (核准、多重要素驗證或條件式存取驗證內容) 以及其他設定。

當您選取 [更新 PIM 原則] 連結時,會顯示 PIM 頁面。 選取 [設定] 以設定角色的 PIM 原則。 如需更多資訊,請參閱在 Privileged Identity Management 中設定 Azure 資源角色設定。

按一下 [下一步] 。

執行下列步驟:

在 [檢閱 + 指派] 索引標籤上,檢閱角色指派設定。

![[指派角色] 頁面的螢幕擷取畫面,其中包含 [檢閱 + 指派] 索引標籤。](media/role-assignments-portal/review-assign.png)

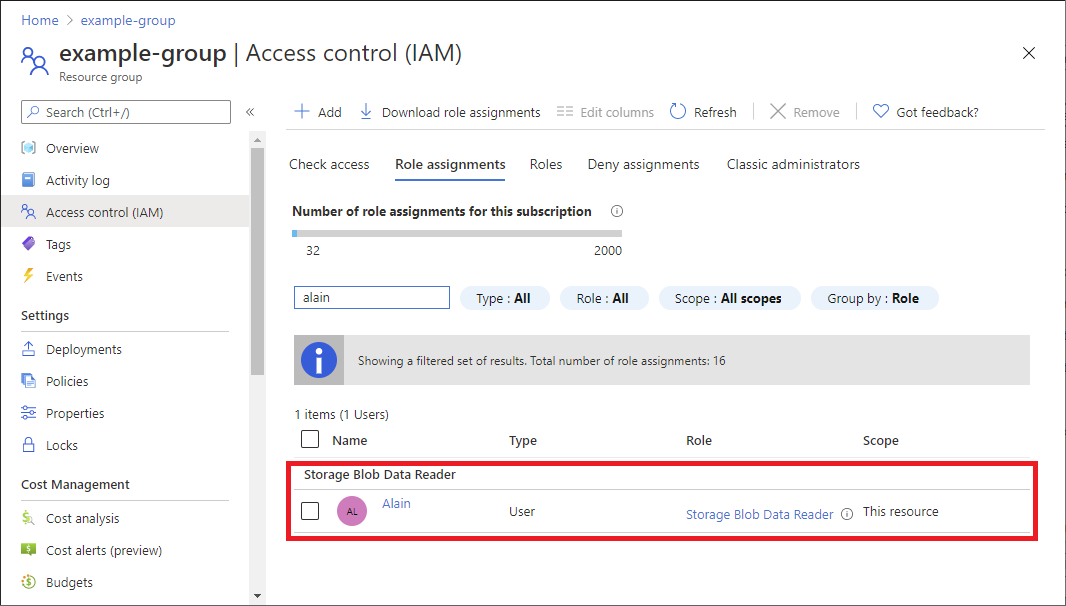

點擊 [檢閱 + 指派] 以指派角色。

在幾分鐘之後,即會在所選範圍中指派安全性主體的角色。

如果您沒有看到角色指派的描述,請點擊 [編輯資料行] 以新增 [描述] 資料行。

重要

Azure 角色指派與 Privileged Identity Management 的整合目前處於預覽狀態。 請參閱 Microsoft Azure 預覽版增補使用規定,以了解適用於 Azure 功能 (搶鮮版 (Beta)、預覽版,或尚未正式發行的版本) 的法律條款。

如果您有 Microsoft Entra ID P2 或 Microsoft Entra ID 控管授權,則可以編輯角色指派類型設定。 如需詳細資訊,請參閱與 Privileged Identity Management (預覽) 整合。