將 Google Cloud Platform 記錄資料擷取至 Microsoft Sentinel

無論是根據設計還是有持續的需求,各組織正逐漸轉移至多雲端架構。 其中有越來越多的組織在包括 Google Cloud Platform (GCP) 在內的多個公用雲端上使用應用程式和儲存資料。

本文會說明如何將 GCP 資料擷取至 Microsoft Sentinel,以獲得完整的安全性涵蓋範圍,並分析和偵測多雲端環境中的攻擊。

在使用 GCP Pub/Sub 連接器時,根據我們的無程式碼連接器平台 (CCP),您可以使用 GCP Pub/Sub 功能從 GCP 環境中擷取記錄:

Google Cloud Platform (GCP) Pub/Sub 稽核記錄連接器會收集 GCP 資源存取的稽核線索。 分析師可以監視這些記錄,以追蹤資源存取嘗試,並偵測 GCP 環境中的潛在威脅。

Google Cloud Platform (GCP) Security Command Center 連接器會收集 Google Security Command Center (適用於 Google Cloud 的強固安全性和風險管理平台) 的結果。 分析師可以檢視這些結果,以深入解析組織的安全性態勢,包括資產清查和探索、弱點和威脅的偵測,以及風險降低和補救。

必要條件

開始之前,請驗證您具備下列項目:

- 已啟用 Microsoft Sentinel 解決方案。

- 存在已定義的 Microsoft Sentinel 工作區。

- 存在 GCP 環境,且其包含會產生您要擷取之下列其中一個記錄類型的資源:

- GCP 稽核記錄

- Google Security Command Center 結果

- 您的 Azure 使用者具有 Microsoft Sentinel 參與者角色。

- 您的 GCP 使用者具有在 GCP 專案中建立和編輯資源的權限。

- GCP Identity and Access Management (IAM) API 和 GCP Cloud Resource Manager API 皆已啟用。

設定 GCP 環境

您需要在 GCP 環境中進行兩項設定:

在 GCP 中設定 Microsoft Sentinel 驗證,方法是在 GCP IAM 服務中建立下列資源:

- 工作負載身分識別集區

- 工作負載識別提供者

- 服務帳戶

- 角色

在 GCP 中設定記錄收集和目的地為 Microsoft Sentinel 的擷取,方法是在 GCP Pub/Sub 服務中建立下列資源:

- 主題

- 主題的訂用帳戶

您可以使用下列兩種方式之一來設定環境:

透過 Terraform API 建立 GCP 資源:Terraform 提供用於資源建立和用於身分識別和存取權管理的 API (請參閱必要條件)。 Microsoft Sentinel 會提供向 API 發出必要命令的 Terraform 指令碼。

手動設定 GCP 環境,在 GCP 主控台中自行建立資源。

注意

沒有任何 Terraform 指令碼可用於從 Security Command Center 中建立用來收集記錄的 GCP Pub/Sub 資源。 您必須手動建立這些資源。 您仍然可以使用 Terraform 指令碼來建立用於驗證的 GCP IAM 資源。

重要

如果您要手動建立資源,則必須在相同的 GCP 專案中建立「所有」驗證 (IAM) 資源,否則其將無法運作。 (Pub/Sub 資源可以位於不同的專案中。)

GCP 驗證設定

開啟 GCP Cloud Shell。

在編輯器中輸入下列命令,以選取您想要使用的專案:

gcloud config set project {projectId}將 Microsoft Sentinel 所提供的 Terraform 驗證指令碼從 Sentinel GitHub 存放庫複製到您的 GCP Cloud Shell 環境。

開啟 Terraform GCPInitialAuthenticationSetup 指令碼檔案,並複製其內容。

注意

若要將 GCP 資料擷取至 Azure Government 雲端,請改用此驗證設定指令碼。

在您的 Cloud Shell 環境中建立目錄、進入該目錄,然後建立新的空白檔案。

mkdir {directory-name} && cd {directory-name} && touch initauth.tf在 Cloud Shell 編輯器中開啟「initauth.tf」,並於其中貼上指令檔的內容。

在終端機中輸入下列命令,以在您建立的目錄中初始化 Terraform:

terraform init當您收到 Terraform 已初始化的確認訊息時,請在終端機中輸入下列命令來執行指令碼:

terraform apply當指令碼提示您輸入 Microsoft 租用戶識別碼時,請將其複製並貼到終端機。

當系統詢問您是否已為 Azure 建立工作負載身分識別集區時,請據以回答「是」或「否」。

當系統詢問您是否要建立所列出的資源時,請輸入「是」。

當系統顯示指令碼的輸出時,請儲存資源參數以供稍後使用。

GCP 稽核記錄設定

本節中的指示適用於使用 Microsoft Sentinel GCP Pub/Sub 稽核記錄連接器。

請參閱下一節中的指示,以了解如何使用 Microsoft Sentinel GCP Pub/Sub Security Command Center 連接器。

將 Microsoft Sentinel 所提供的 Terraform 稽核記錄設定指令碼從 Sentinel GitHub 存放庫複製到您 GCP Cloud Shell 環境中的不同資料夾。

開啟 Terraform GCPAuditLogsSetup 指令碼檔案,並複製其內容。

注意

若要將 GCP 資料擷取至 Azure Government 雲端,請改用此稽核記錄設定指令碼。

在您的 Cloud Shell 環境中建立另一個目錄、進入該目錄,然後建立新的空白檔案。

mkdir {other-directory-name} && cd {other-directory-name} && touch auditlog.tf在 Cloud Shell 編輯器中開啟「auditlog.tf」,並於其中貼上指令檔的內容。

在終端機中輸入下列命令,以在新的目錄中初始化 Terraform:

terraform init當您收到 Terraform 已初始化的確認訊息時,請在終端機中輸入下列命令來執行指令碼:

terraform apply若要使用單一 Pub/Sub 從整個組織擷取記錄,請輸入:

terraform apply -var="organization-id= {organizationId} "當系統詢問您是否要建立所列出的資源時,請輸入「是」。

當系統顯示指令碼的輸出時,請儲存資源參數以供稍後使用。

先等候五分鐘,再進入下一個步驟。

如果您也要設定 GCP Pub/Sub Security Command Center 連接器,請繼續進行下一節。

否則,請跳至在 Microsoft Sentinel 中設定 GCP Pub/Sub 連接器。

GCP Security Command Center 設定

本節中的指示適用於使用 Microsoft Sentinel GCP Pub/Sub Security Command Center 連接器。

請參閱上一節中的指示,以了解如何使用 Microsoft Sentinel GCP Pub/Sub 稽核記錄連接器。

設定結果的連續匯出

請遵循 Google Cloud 文件中的指示來設定 Pub/Sub 匯出,以將未來的 SCC 結果匯出至 GCP Pub/Sub 服務。

在 Microsoft Sentinel 中設定 GCP Pub/Sub 連接器

開啟 Azure 入口網站,然後瀏覽至 Microsoft Sentinel 服務。

在 [內容中樞] 的搜尋列中,輸入「Google Cloud Platform 稽核記錄」。

安裝 Google Cloud Platform 稽核記錄解決方案。

選取 [資料連接器],然後在搜尋列中輸入「GCP Pub/Sub 稽核記錄」。

選取 [GCP Pub/Sub 稽核記錄] 連接器。

在詳細資料窗格中,選取 [Open connector page] \(開啟連接器頁面\)。

在 [設定] 區域中,選取 [新增收集器]。

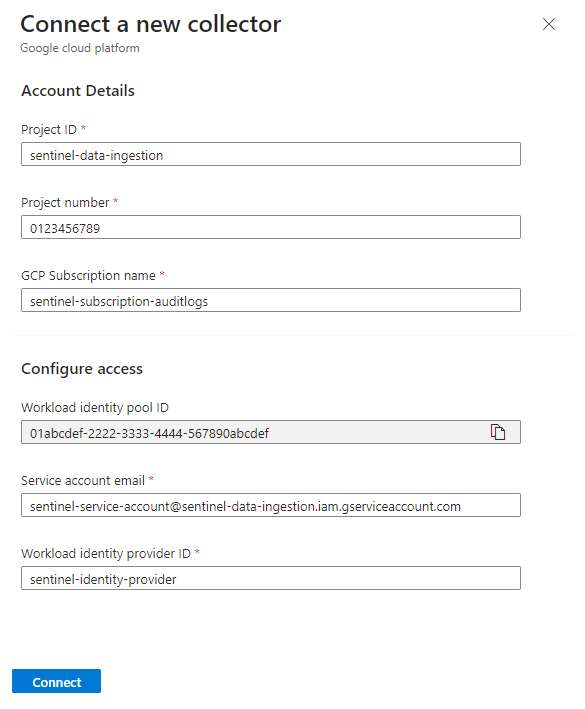

在 [連接新的收集器] 面板中,輸入您在建立 GCP 資源時所建立的資源參數。

確定所有欄位中的值都符合 GCP 專案中的對應項目 (螢幕擷取畫面中的值是範例,不是常值),然後選取 [連線]。

驗證 GCP 資料位於 Microsoft Sentinel 環境中

若要確保 GCP 記錄已成功擷取至 Microsoft Sentinel,請在完成設定連接器 30 分鐘後,執行下列查詢。

GCPAuditLogs | take 10啟用資料連接器的健康情況功能。

下一步

在本文中,您已了解如何使用 GCP Pub/Sub 連接器將 GCP 資料擷取至 Microsoft Sentinel。 若要深入了解 Microsoft Sentinel,請參閱下列文章:

- 深入了解如何取得資料的可見度以及潛在威脅。

- 開始 使用 Microsoft Sentinel 來偵測威脅。

- 使用活頁簿監視資料。

![[入口網站設定] 畫面的螢幕擷取畫面。](media/connect-google-cloud-platform/find-tenant-id.png)