Azure Synapse Analytics IP 防火牆規則

本文將說明 IP 防火牆規則,並教您如何在 Azure Synapse Analytics 中進行設定。

IP 防火牆規則

IP 防火牆規則會根據每個要求的來源 IP 位址,授與或拒絕 Azure Synapse 工作區存取權。 您可以設定工作區的 IP 防火牆規則。 在工作區層級上設定的 IP 防火牆規則會套用到工作區的所有公用端點 (專用 SQL 集區、無伺服器 SQL 集區和開發)。 IP 防火牆規則的最大數量限制為 128。 如果您已啟用 [允許 Azure 服務和資源存取此伺服器] 設定,則這會被視為工作區的單一防火牆規則。

建立和管理 IP 防火牆規則

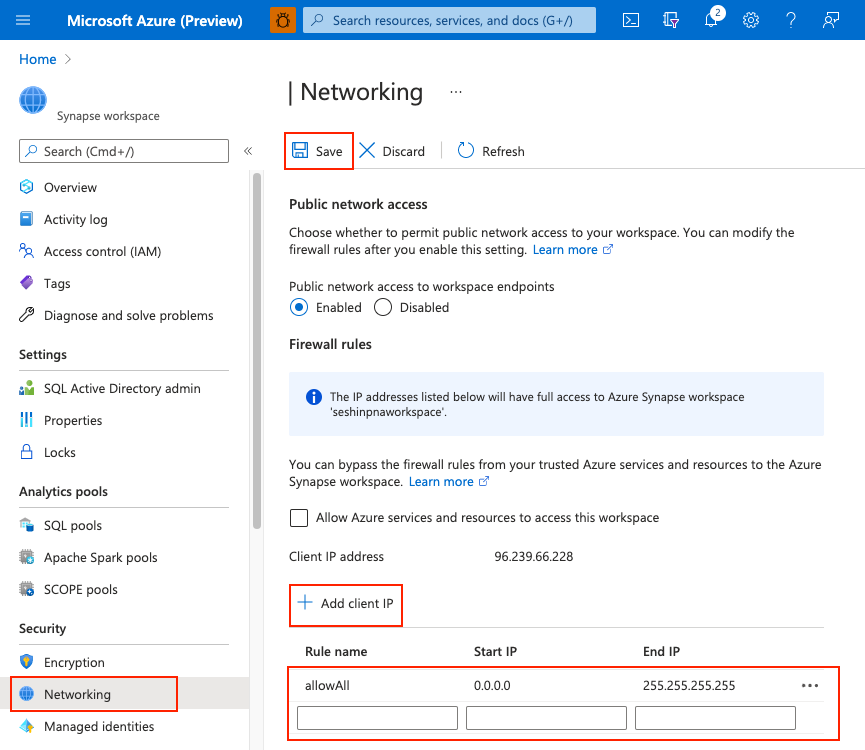

有兩種方式可將 IP 防火牆規則新增至 Azure Synapse 工作區。 若要將 IP 防火牆新增至您的工作區,請選取 [網路],並在建立工作區時,核取 [允許從所有 IP 位址進行連線]。

重要

這項功能僅適用於未與受控 VNet 相關聯的 Azure Synapse 工作區。

您也可以在建立工作區之後,將 IP 防火牆規則新增至 Synapse 工作區。 從 Azure 入口網站的 [安全性] 底下,選取 [防火牆]。 若要新增 IP 防火牆規則,請提供名稱、起始 IP 和結束 IP。 完成時選取儲存。

注意

公用網路存取功能僅適用於與 Azure Synapse Analytics 受控虛擬網路相關聯的 Azure Synapse 工作區。 不過,您仍然可以對公用網路開放 Azure Synapse 工作區,而不需要考慮其與受控 VNet 的關聯。 如需詳細資訊,請參閱公用網路存取。

從您自己的網路連線到 Azure Synapse

您可以使用 Synapse Studio 連線到您的 Synapse 工作區。 您也可以使用 SQL Server Management Studio (SSMS) 連線到您工作區中的 SQL 資源 (專用 SQL 集區和無伺服器 SQL 集區)。

請確定您網路和本機電腦上的防火牆已允許 TCP 連接埠 80、443 和 1443 上的傳出通訊。 Synapse Studio 會使用這些連接埠。

若要使用 SSMS 和 Power BI 這類工具進行連線,您必須允許 TCP 通訊埠 1433 上的傳出通訊。 SSMS 所使用的 1433 連接埠 (桌面應用程式)。

管理 Azure Synapse 工作區防火牆

如需管理防火牆的詳細資訊,請參閱管理伺服器層級防火牆的 Azure SQL 文件。 Azure Synapse 僅支援伺服器層級 IP 防火牆規則。 而不支援資料庫層級的 IP 防火牆規則。

如需以程式設計方式管理防火牆之方法的詳細資訊,請參閱:

下一步

- 建立 Azure Synapse 工作區

- 建立具有受控工作區虛擬網路的 Azure Synapse 工作區

- 針對 Azure Private Link 連線能力的問題進行疑難排解

- 針對 Azure 私人端點連線問題進行疑難排解

意見反應

即將登場:在 2024 年,我們將逐步淘汰 GitHub 問題作為內容的意見反應機制,並將它取代為新的意見反應系統。 如需詳細資訊,請參閱:https://aka.ms/ContentUserFeedback。

提交並檢視相關的意見反應