您可以使用靜態一對一 NAT 規則來設定虛擬 WAN VPN 閘道。 NAT 規則提供一種機制來設定 IP 位址的一對一轉譯。 NAT 可用來互連兩個 IP 網路,這些網路具有不相容或重疊的 IP 位址。 典型情節是具有想要存取 Azure VNet 資源之重疊 IP 的分支。

此設定使用流程表,將來自外部 (主機) IP 位址的流量路由傳送到與虛擬網路內部端點 (虛擬機器、電腦、容器等) 相關聯的內部 IP 位址。

若要使用 NAT,VPN 裝置必須使用任意對任意 (萬用字元) 流量選取器。 原則型 (窄) 流量選取器不支援與 NAT 設定搭配使用。

設定 NAT 規則

您隨時都能在 VPN 閘道設定上設定和檢視 NAT 規則。

NAT 類型:靜態和動態

閘道裝置上的 NAT 會依據 NAT 原則或規則來轉譯來源和/或目的地 IP 位址,以避免位址衝突。 下列為 NAT 轉譯規則的不同類型:

靜態 NAT:靜態規則定義固定的位置對應關聯性。 針對指定的 IP 位址,其會對應至目標集區的相同位置。 靜態規則的對應是無狀態,因為已固定對應。 例如,建立來將 10.0.0.0/24 對應至 192.168.0.0/24 的 NAT 規則將具有固定的 1-1 對應。 10.0.0.0 會轉譯為 192.168.0.0、10.0.0.1 會轉譯為 192.168.0.1,依此類推。

動態 NAT:針對動態 NAT,依據可用性或具有不同 IP 位址和 TCP/UDP 連接埠的組合,可以將 IP 位址轉譯為不同的目標 IP 位址和 TCP/UDP 連接埠。 後者也稱為 NAPT (網路位址和連接埠轉譯)。 動態規則會根據任何指定時間的流量,產生具狀態的轉譯對應。 由於動態 NAT 本質和不斷變更的 IP/連接埠組合,使用動態 NAT 規則的流程必須從 [內部對應] (預先 NAT) IP 範圍起始。 動態對應會在流程中斷連線或正常終止之後釋放。

請也考量轉譯的位址集區大小。 如果目標位址集區大小與原始位址集區相同,請使用靜態 NAT 規則,依序定義 1:1 對應。 如果目標位址集區小於原始位址集區,請使用動態 NAT 規則來容納差距。

注意

使用以原則為基礎的流量選取器時,不支援站對站 VPN 連線的站對站 NAT。

瀏覽您的虛擬中樞。

選取 [VPN (站對站)]。

選取 [NAT 規則 (編輯)]。

在 [編輯 NAT 規則] 頁面上,您可以使用下列值來新增/編輯/刪除 NAT 規則:

- 名稱:NAT 規則的唯一名稱。

- 類型:靜態或動態。 靜態一對一 NAT 會在內部位址與外部位址之間建立一對一關聯性,而動態 NAT 會根據可用性指派 IP 和連接埠。

- IP 設定識別碼:NAT 規則必須設定為特定的 VPN 閘道執行個體。 這僅適用於動態 NAT。 靜態 NAT 規則會自動套用至這兩個 VPN 閘道執行個體。

-

模式:IngressSnat 或 EgressSnat。

- IngressSnat 模式 (也稱為輸入來源 NAT) 適用於進入 Azure 中樞站對站 VPN 閘道的流量。

- EgressSnat 模式 (也稱為輸出來源 NAT) 適用於離開 Azure 中樞站對站 VPN 閘道的流量。

- 內部對應:內部網路上來源 IP 的位址首碼範圍,其將對應至一組外部 IP。 換句話說,就是您 NAT 前的位址首碼範圍。

- 外部對應:外部網路上目的地 IP 的位址首碼範圍,來源 IP 將與其相對應。 換句話說,就是您 NAT 後的位址首碼範圍。

- 連結連線:以虛擬方式將 VPN 網站連線至 Azure 虛擬 WAN 中樞站對站 VPN 閘道的連線資源。

注意

如果您想要站對站 VPN 閘道透過 BGP 公告已轉譯 (外部對應) 的位址首碼,請按一下 [啟用 BGP 轉譯] 按鈕,內部部署將因此自動了解輸出規則的 NAT 後範圍,而且 Azure (虛擬 WAN 中樞、連線的虛擬網路、VPN 和 ExpressRoute 分支) 將自動了解輸入規則的 NAT 後範圍。 新的 NAT 後範圍將顯示於虛擬中樞的有效路由表中。 [啟用 BGP 轉譯] 設定會套用至虛擬 WAN 中樞站對站 VPN 閘道上的所有 NAT 規則。

範例設定

輸入 SNAT (已啟用 BGP 的 VPN 網站)

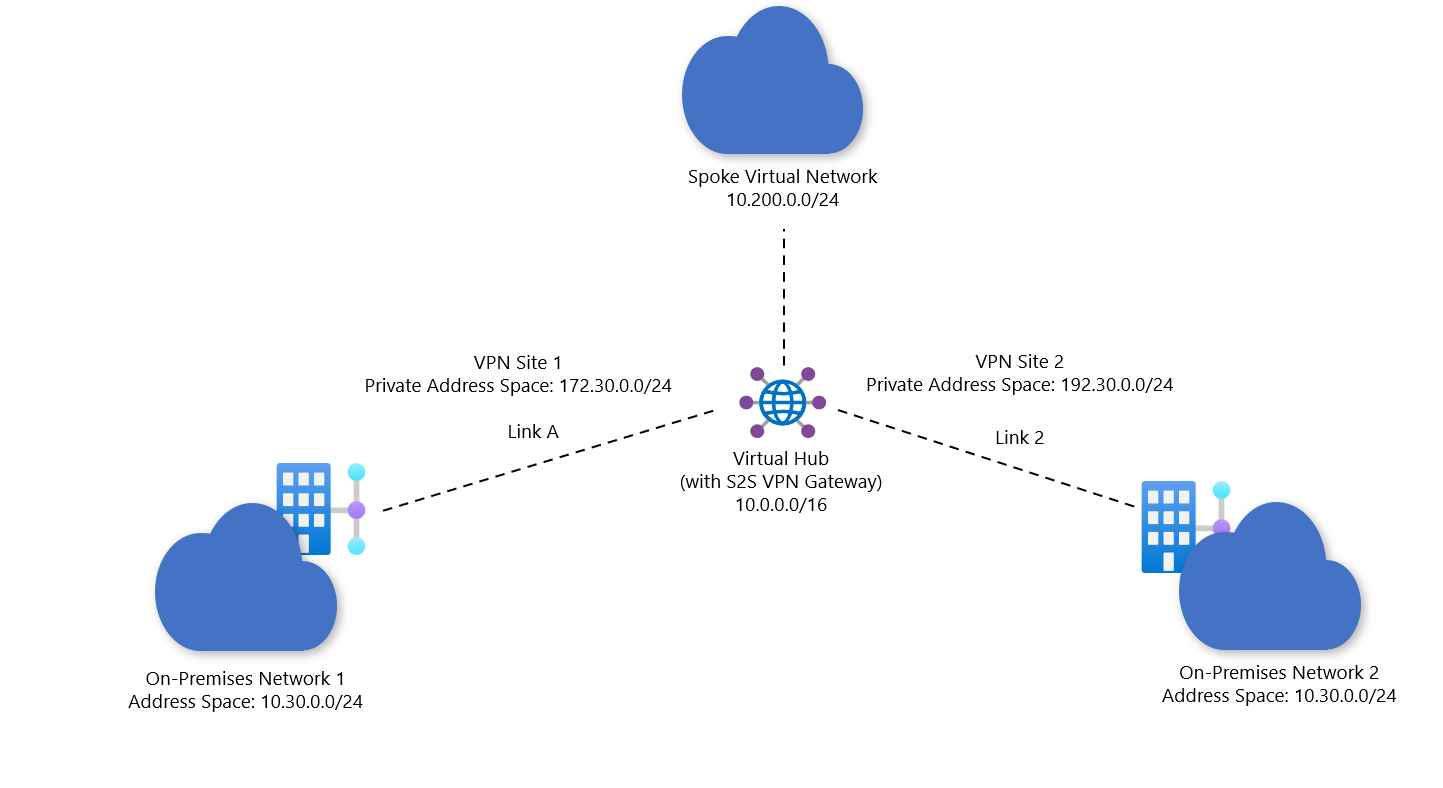

輸入 SNAT 規則會在透過虛擬 WAN 站對站 VPN 閘道進入 Azure 的封包上套用。 在此情節中,您想要將兩個站對站 VPN 分支連線至 Azure。 VPN 網站 1 會透過連結 A 連線,而 VPN 網站 2 會透過連結 B 連線。每個網站都具有相同的位址空間 10.30.0.0/24。

在此範例中,我們會將網站 1 NAT 至 172.30.0.0.0/24。 虛擬 WAN 輪輻虛擬網路和其他分支將自動了解此 NAT 後的位址空間。

下圖顯示預計的結果:

指定 NAT 規則。

指定 NAT 規則,以確保站對站 VPN 閘道能夠區分這兩個具有重疊位址空間 (例如 10.30.0.0/24) 的分支。 在此範例中,我們將焦點放在 VPN 網站 1 的連結 A 之上。

下列 NAT 規則可以設定並與連結 A 建立關聯。因為這是靜態 NAT 規則,所以內部對應和外部對應的位址空間均包含相同的 IP 位址數目。

- 名稱:ingressRule01

- 類型:靜態

- 模式:IngressSnat

- 內部對應:10.30.0.0/24

- 外部對應:172.30.0.0/24

- 連結連線:連結 A

將 [BGP 路由轉譯] 切換為 [啟用]。

確定站對站 VPN 閘道能夠與內部部署 BGP 對等進行對等互連。

在此範例中,[輸入 NAT 規則] 必須將 10.30.0.132 轉譯為 172.30.0.132。 若要這樣做,請按一下 [編輯 VPN 網站] 來設定 VPN 網站連結 A BGP 位址,以反映此轉譯的 BGP 對等位址 (172.30.0.132)。

VPN 網站是否會透過 BGP 連線的考量

針對靜態一對一 NAT,內部和外部對應的子網路大小都必須相同。

如果啟用 [BGP 轉譯],站對站 VPN 閘道會自動將 [輸出 NAT 規則] 的 [外部對應] 公告至內部部署,以及將 [輸入 NAT 規則] 的 [外部對應] 公告至 Azure (虛擬 WAN 中樞、連線的輪輻虛擬網路、連線的 VPN/ExpressRoute)。 如果停用 [BGP 轉譯],則不會自動將轉譯的路由公告至內部部署。 因此,內部部署 BGP Speaker 必須設定來公告與該 VPN 網站連結連線相關聯之 [輸入 NAT] 規則的 NAT 後 (外部對應) 範圍。 同樣地,必須將針對 [輸出 NAT 規則] 的 NAT 後 (外部對應) 範圍的路由套用到內部部署裝置上。

如果內部部署 BGP 對等 IP 位址包含在 [輸入 NAT 規則] 的 [內部對應] 中,站對站 VPN 閘道就會自動轉譯內部部署 BGP 對等 IP 位址。 因此,VPN 網站的連結連線 BGP 位址必須反映已轉譯 NAT 的位址 (外部對應的一部分)。

例如,如果內部部署 BGP IP 位址是 10.30.0.133,而且有一個 [輸入 NAT 規則] 會將 10.30.0.0/24 轉譯為 172.30.0.0/24,則 VPN 網站的 [連結連線 BGP 位址] 必須設定為已轉譯的位址 (172.30.0.133)。

在動態 NAT 中,內部部署 BGP 對等 IP 不能是 NAT 前位址範圍 (內部對應) 的一部分,因為 IP 和連接埠並不固定。 如果需要轉譯內部部署 BGP 對等互連 IP,請建立個別的 [靜態 NAT 規則],只轉譯 BGP 對等互連 IP 位址。

例如,若內部部署網路具有 10.0.0.0/24 的位址空間,且內部部署 BGP 對等 IP 為 10.0.0.1,且有 [輸入動態 NAT 規則] 可將 10.0.0.0/24 轉譯為 192.198.0.0/32,則需要有個別的 [輸入靜態 NAT 規則] 可將 10.0.0.1/32 轉譯為 192.168.0.02/32,而對應 VPN 網站的 [連結連線 BGP 位址] 必須更新為已轉譯 NAT 的位址 (外部對應的一部分)。

輸入 SNAT (具有靜態設定路由的 VPN 網站)

輸入 SNAT 規則會在透過虛擬 WAN 站對站 VPN 閘道進入 Azure 的封包上套用。 在此情節中,您想要將兩個站對站 VPN 分支連線至 Azure。 VPN 網站 1 會透過連結 A 連線,而 VPN 網站 2 會透過連結 B 連線。每個網站都具有相同的位址空間 10.30.0.0/24。

在此範例中,我們會將 VPN 網站 1 NAT 到 172.30.0.0.0/24。 不過,由於 VPN 網站並未透過 BGP 連線到站對站 VPN 閘道,因此,設定步驟會與已啟用 BGP 的範例稍有不同。

指定 NAT 規則。

指定 NAT 規則,以確保站對站 VPN 閘道能夠區分這兩個具有相同位址空間 10.30.0.0/24 的分支。 在此範例中,我們將焦點放在 VPN 網站 1 的連結 A 之上。

下列 NAT 規則可以設定並與其中一個 VPN 網站 1 的連結 A 相關聯。 由於這是靜態 NAT 規則,因此,內部對應和外部對應的位址空間均包含相同的 IP 位址數目。

- 名稱:IngressRule01

- 類型:靜態

- 模式:IngressSnat

- 內部對應:10.30.0.0/24

- 外部對應:172.30.0.0/24

- 連結連線:連結 A

編輯 VPN 網站 1 的 [私人位址空間] 欄位,以確保站對站 VPN 閘道了解 NAT 後的範圍 (172.30.0.0/24)。

移至包含站對站 VPN 閘道的虛擬中樞資源。 在虛擬中樞頁面的 [連線能力] 底下,選取 [VPN (站對站)]。

選取透過連結 A 連線到虛擬 WAN 中樞的 VPN 網站。選取 [編輯網站],然後輸入 172.30.0.0/24 作為 VPN 網站的私人位址空間。

以靜態方式設定 VPN 網站 (未透過 BGP 連線) 時的考量

- 針對靜態一對一 NAT,內部和外部對應的子網路大小都必須相同。

- 編輯 Azure 入口網站中的 VPN 網站,以在 [私人位址空間] 欄位中 [輸入 NAT 規則] 的 [外部對應] 中新增首碼。

- 對於涉及 [輸出 NAT 規則] 的設定,必須在內部部署裝置上套用具有 [輸出 NAT 規則] 之 [外部對應] 的路由原則或靜態路由。

封包流程

在先前的範例中,內部部署裝置想要連線到輪輻虛擬網路中的資源。 封包流程如下,NAT 轉譯會以粗體顯示。

起始來自內部部署的流量。

- 來源 IP 位址:10.30.0.4

- 目的地 IP 位址:10.200.0.4

流量會進入站對站閘道,並使用 NAT 規則進行轉譯,然後傳送至輪輻。

- 來源 IP 位址:172.30.0.4

- 目的地 IP 位址:10.200.0.4

起始來自輪輻的回覆。

- 來源 IP 位址:10.200.0.4

- 目的地 IP 位址:172.30.0.4

流量會進入站對站 VPN 閘道,並進行反向轉譯,然後傳送到內部部署。

- 來源 IP 位址:10.200.0.4

- 目的地 IP 位址:10.30.0.4

驗證檢查

此節示範如何檢查以驗證您的設定已正確設定。

驗證動態 NAT 規則

如果目標位址集區小於原始位址集區,請使用動態 NAT 規則。

由於動態 NAT 規則中的 IP/連接埠組合並不固定,因此,內部部署 BGP 對等 IP 不能是 NAT 前 (內部對應) 位址範圍的一部分。 建立特定的靜態 NAT 規則,只轉譯 BGP 對等互連 IP 位址。

例如:

- 內部部署位址範圍:10.0.0.0/24

- 內部部署 BGP IP:10.0.0.1

- 輸入動態 NAT 規則:192.168.0.1/32

- 輸入靜態 NAT 規則: 10.0.0.1 -> 192.168.0.2

驗證 DefaultRouteTable、規則和路由

虛擬 WAN 中的分支會與 DefaultRouteTable 建立關聯,這表示所有分支連線都會了解在 DefaultRouteTable 內填入的路由。 您將在 DefaultRouteTable 的有效路由中,看到具有已轉譯首碼的 NAT 規則。

從上一個範例:

- 首碼:172.30.0.0/24

- 下一個躍點類型:VPN_S2S_Gateway

- 下一個躍點:VPN_S2S_Gateway Resource

驗證位址首碼

此範例適用於與 DefaultRouteTable 相關聯的虛擬網路資源。

位於輪輻虛擬網路中 (連線到虛擬 WAN 中樞) 任何虛擬機器的網路介面卡 (NIC) 上有效路由,也應該包含 [輸入 NAT 規則] 中所指定 [外部對應] 的位址首碼。

內部部署裝置也應該包含適用於 [輸出 NAT 規則] 的 [外部對應] 中所含首碼的路由。

常見設定模式

注意

使用以原則為基礎的流量選取器時,不支援站對站 VPN 連線的站對站 NAT。

下表顯示在站對站 VPN 閘道上設定不同類型的 NAT 規則時會引發的常見設定模式。

| VPN 網站類型 | 輸入 NAT 規則 | 輸出 NAT 規則 |

|---|---|---|

| 具有靜態設定路由的 VPN 網站 | 編輯 VPN 網站中的 [私人位址空間],以包含 NAT 規則的 [外部對應]。 | 在內部部署裝置上,針對 NAT 規則的 [外部對應] 套用路由。 |

| VPN 網站 (已啟用 BGP 轉譯) | 將 BGP 對等的 [外部對應] 位址放在 VPN 網站連結連線的 BGP 位址中。 | 沒有任何特殊考量。 |

| VPN 網站 (已停用 BGP 轉譯) | 確定內部部署 BGP Speaker 會公告 NAT 規則 [外部對應] 中的首碼。 此外,還要將 BGP 對等的 [外部對應] 位址放在 VPN 網站連結連線的 BGP 位址中。 | 在內部部署裝置上,針對 NAT 規則的 [外部對應] 套用路由。 |

下一步

如需站對站設定的詳細資訊,請參閱設定虛擬 WAN 站對站連線。