隨著組織越來越採用雲端服務,確保對這些資源的安全且有效率的存取變得至關重要。 FinOps 中樞會根據您的需求,提供彈性的選項,以支援公用或私人存取數據網路。 本指南說明每個數據存取選項的運作方式,以及如何設定專用網以安全地存取 FinOps 中樞中的數據。

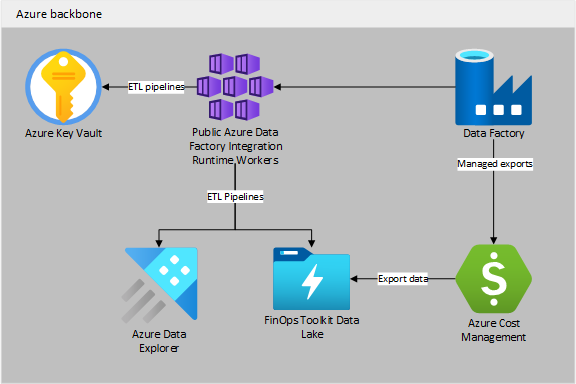

公用存取的運作方式

FinOps 中樞的公用存取具有下列特性:

- 存取是透過角色型存取控制(RBAC)來控制,通訊則是透過傳輸層安全性(TLS)進行加密。

- 記憶體可透過公用IP位址存取(防火牆設定為公用)。

- 數據總管(如果已部署)可透過公用IP位址存取(防火牆設定為公用)。

- Key Vault 可透過公用IP位址存取(防火牆設定為 public)。

- Azure Data Factory 已設定為使用公用整合運行時間。

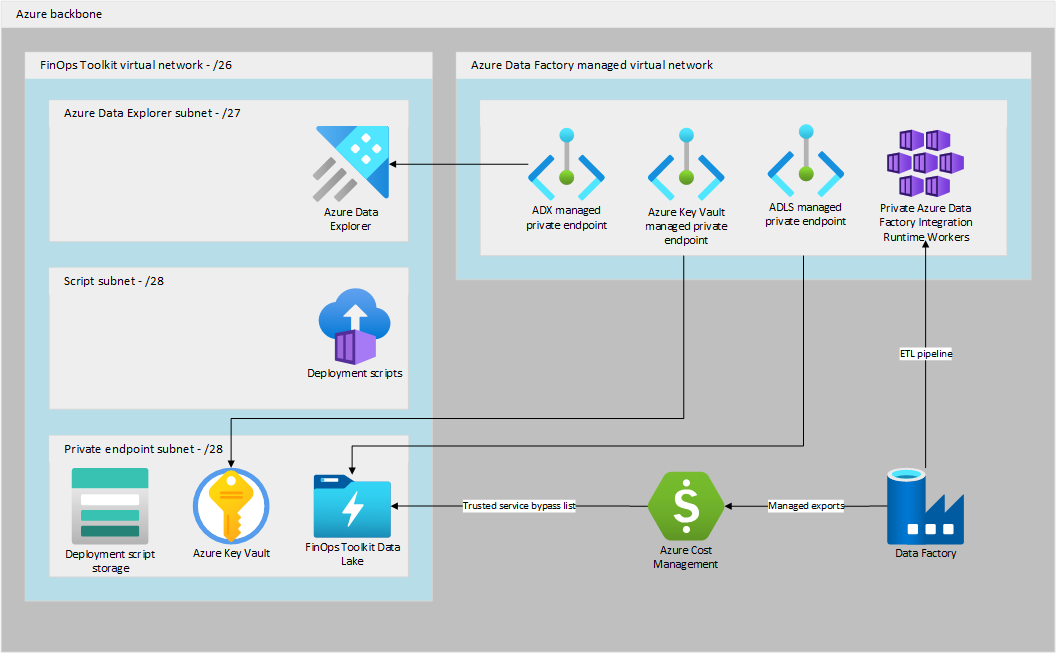

私人存取的運作方式

私人存取是更安全的選項,可將 FinOps 中樞資源放在隔離網路上,並透過專用網限制存取:

- 預設會停用公用網路存取。

- 記憶體可透過私人IP位址和受信任的 Azure 服務來存取 - 防火牆會設定為預設拒絕,但信任清單上的服務會略過。

- 數據總管 (如果已部署) 可透過私人IP位址存取 - 防火牆會設定為預設拒絕,但沒有任何例外狀況。

- 密鑰保存庫可透過私人 IP 位址和受信任的 Azure 服務來存取 - 防火牆會設定為預設拒絕,但信任清單上的服務會略過。

- Azure Data Factory 已設定為使用公用整合運行時間,以協助降低成本。

- 虛擬網路會部署,以確保部署期間和運行時間期間所有元件之間的通訊都保持私人。

請注意,專用網會對 Azure Data Factory 中的網路資源、連線和專用計算產生額外的成本。 如需詳細的成本預估,請參閱 Azure 定價計算機。

比較網路存取選項

下表比較 FinOps 中樞可用的網路存取選項:

| 元件 | 公開 | 私人 | 好處 |

|---|---|---|---|

| 存儲 | 透過因特網存取 | 僅限於 FinOps 中樞網路、對等互連網路(例如公司 vNet)和受信任的 Azure 服務的存取 | 只有在工作或公司 VPN 上才能存取數據 |

| Azure 資料總管 | 透過因特網存取 | 僅限於 FinOps 中樞網路、對等互連網路(例如公司 vNet)和受信任的 Azure 服務的存取 | 只有在工作或公司 VPN 上才能存取數據 |

| 金鑰保存庫 | 透過因特網存取 | 僅限於 FinOps 中樞網路、對等互連網路(例如公司 vNet)和受信任的 Azure 服務的存取 | 無法透過開啟的因特網存取金鑰和秘密 |

| Azure Data Factory | 使用公用計算集區 | 在私有網路中使用資料探索器、儲存和金鑰庫的受控整合執行時間。 | 所有數據處理都會在網路內發生 |

| 虛擬網路 | 未使用 | FinOps 中樞流量會在隔離的 vNet 內發生 | 一切都保持私人:適用於受管制的環境 |

ー 雖然可透過因特網存取資源,但存取仍然受到角色型訪問控制 (RBAC) 的保護。

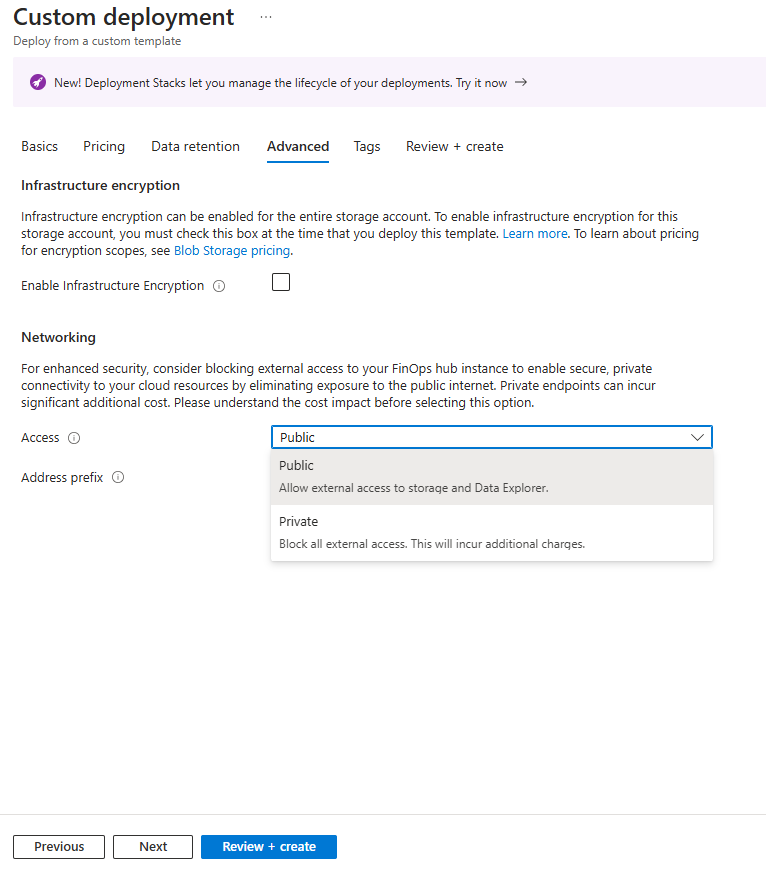

啟用專用網路

若要在部署新的或更新現有的 FinOps 中樞實例時啟用專用網,請在 [進階] 索引卷標上,將 [Access] 設定為 [私人]。

啟用私人存取之前,請先檢閱此頁面上的網路詳細數據,以了解聯機到中樞實例所需的額外設定。 啟用後,您的 FinOps 中樞實例將無法存取,直到在 FinOps 中樞實例外部設定網路存取為止。 建議您與網路管理員共用此專案,以確保IP範圍符合網路標準,並瞭解如何將中樞實例連線到現有的網路。

FinOps 中樞虛擬網路

選取私人存取時,您的 FinOps 中樞實例會包含虛擬網路,以確保其各種元件之間的通訊保持私人。

- 虛擬網路的大小應該是 /26 (64 個 IP 位址)。 此設定會啟用容器服務的最低要求的子網大小(用於執行腳本的部署期間),以及資料探索器。

- IP 範圍可以在部署時設定,預設為 10.20.30.0/26。

如有必要,您可以建立虛擬網路、子網,並選擇性地與您的中樞網路對等互連,然後再部署 FinOps 中樞,如果您遵循下列需求:

- 虛擬網路應該是 /26 (大小為 64 個 IP 位址) 。

- 名稱應

<HubName>-vNet。 - 虛擬網路必須分成三個子網,並按照規定進行服務委派。

- 私人端點子網 (/28)– 未設定服務委派設定:裝載儲存和金鑰保管庫的私人端點。

- script-subnet (/28) – 委派給容器服務,以在部署期間執行腳本。

- dataExplorer-subnet (/27) – 委派給 Azure 數據總管。

私人端點和 DNS

各種 FinOps 中樞元件之間的通訊會使用 TLS 加密。 若要讓TLS 憑證驗證在使用專用網時成功,需要可靠的域名系統 (DNS) 名稱解析。 DNS 區域、私有端點和 DNS 記錄確保 FinOps 中樞元件之間的名稱解析。

- privatelink.blob.core.windows.net – 用於部署腳本所需的 Data Explorer 和儲存空間

- privatelink.dfs.core.windows.net – 適用於資料探索工具和承載 FinOps 數據及管線配置的數據湖

- privatelink.table.core.windows.net – 適用於資料探索者

- privatelink.queue.core.windows.net – 適用於資料探索器

- privatelink.vaultcore.azure.net – 適用於 Azure Key Vault

- privatelink.{location}.kusto.windows.net – 適用於數據總管

重要

不建議變更 FinOps 中樞虛擬網路的 DNS 設定。 FinOps 中樞元件需要可靠的名稱解析,才能成功部署和升級。 Data Factory 管線也需要元件之間的可靠名稱解析。

網路互聯對等、路由和名稱解析

選取私人存取時,FinOps 中樞實例會部署到隔離的輪輻虛擬網路。 有多個選項可啟用 FinOps 中樞虛擬網路的私人連線,包括:

- 將 FinOps 中樞網路與其他 Azure vNet 進行對等連接。

- 在 Azure vWAN 中樞中將 FinOps 中樞網路進行對等互連。

- 擴充 FinOps 中樞網路位址空間和部署 VPN 閘道。

- 擴充 FinOps 中樞網路位址空間,以及部署 Power BI 數據閘道。

- 允許公司防火牆和 VPN IP 範圍透過儲存和 Data Explorer 防火牆存取公用網際網路。

若要從現有的虛擬網路存取 FinOps 中樞數據,請在現有虛擬網路中設定 和 記錄,以存取儲存體或數據總管。 視 DNS 解決方案而定,可能需要 CNAME 記錄。

| 必填 | 名字 | 描述 |

|---|---|---|

| 必須 | < >storage_account_name.privatelink.dfs.core.windows.net | 用來存取記憶體的記錄 |

| 選擇性 | < >storage_account_name.dfs.core.windows.net | 指向儲存區的 A 記錄的 CNAME |

| 必須 | <data_explorer_name.privatelink>。<>azure_location.kusto.windows.net | 用來存取資料瀏覽器的記錄 |

| 選擇性 | <data_explorer_name><azure_location>.kusto.windows.net | 資料探勘 A 記錄的 CNAME |

重要

在搭配 Power BI 數據閘道使用私人端點時,請務必使用 Azure 資料總管叢集的完整網域名稱(例如 clustername.region.kusto.windows.net),而不是縮寫版本(例如 clustername.region)。 這可確保私有端點的名稱解析功能如預期般正常運作。

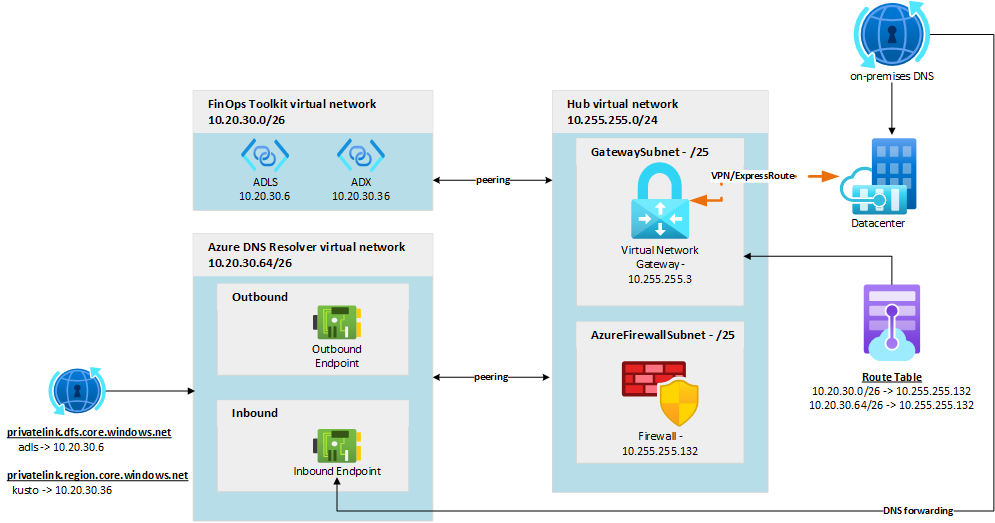

網路互聯範例

在這個範例中:

- FinOps 中樞虛擬網路與網路中樞已建立對等連線。

- Azure 防火牆可作為路由器的核心。

- 儲存和資料探查器的 DNS 項目會新增至 Azure DNS 解析器,以確保可靠的名稱解析。

- 路由表會附加到網路閘道子網,以確保來自內部部署的流量可以路由到對等的 vNet。

此網路拓撲遵循 Azure 雲端採用架構 和 Azure 架構中心中所述的 Hub-Spoke 網路架構指引。

提供意見反應

請寫下您的快速評價,讓我們知道我們的表現如何。 我們會使用這些評論來改善及擴充 FinOps 工具和資源。

如果您要尋找特定專案,請投票給現有專案或建立新想法。 與其他人分享想法,以獲得更多的選票。 我們專注於擁有最多選票的想法。