本文說明與內部部署數據網關相關聯的數個通訊設定。 必須調整這些設定,以支援數據源連線和輸出目的地存取。

啟用輸出 Azure 連線

網關依賴 Azure 轉寄來進行雲端連線。 閘道會對應地建立與其相關聯 Azure 區域的輸出連線。

如果您已註冊 Power BI 租使用者或 Office 365 租使用者,您的 Azure 區域會預設為該服務的區域。 否則,您選擇的 Azure 區域可能是離您最近的。

如果防火牆封鎖輸出連線,請將防火牆設定為允許從網關到其相關聯 Azure 區域的輸出連線。 閘道伺服器和/或客戶 Proxy 伺服器上的防火牆規則必須更新,才能允許從閘道伺服器到下列端點的輸出流量。 如果您的防火牆不支援通配符,請使用來自 Azure IP 範圍和服務標籤的 IP 位址。 請注意,每個月都必須保持同步。

網關運作所需的埠

閘道會在下列輸出埠上通訊:TCP 443、5671、5672,以及從 9350 到 9354。 閘道不需要輸入連接埠。

如需有關如何使用完整域名設定內部部署防火牆和/或 Proxy 的指引,而不要使用可能變更的IP位址,請遵循 Azure WCF 轉送 DNS 支援中的步驟。

或者,您也可以在防火牆中開放資料區域的IP位址。 使用下面所列的 JSON 檔案,這會每周更新一次。

或者,您可以定期在閘道應用程式中執行 網路埠測試 ,以取得所需的埠清單。

閘道會使用 FQDN 與 Azure 中繼服務進行通訊。 如果您強制網關透過 HTTPS 進行通訊,則只會使用 FQDN,而且不會使用 IP 位址進行通訊。

注意

Azure 資料中心 IP 清單會顯示無類別網路變數間路由 (CIDR) 表示法中的 IP 位址。 這個表示法的範例是 10.0.0.0/24,這並不表示從 10.0.0.0 到 10.0.0.24。 深入瞭解 CIDR 表示法。

下列清單列出閘道使用的 FQDN。 閘道需要這些端點才能運作。

| 公共雲網域名稱 | 輸出連接埠 | 描述 |

|---|---|---|

| *.download.microsoft.com | 443 | 用來下載安裝程式。 閘道應用程式也會使用此網域來檢查版本和閘道區域。 |

| *.powerbi.com | 443 | 用來識別相關的Power BI 叢集。 |

| *.analysis.windows.net | 443 | 用來識別相關的Power BI 叢集。 |

| *.login.windows.net、login.live.com、aadcdn.msauth.net、login.microsoftonline.com、*.microsoftonline-p.com | 443 | 用來驗證Microsoft Entra ID 和 OAuth2 的閘道應用程式。 請注意,作為 Microsoft Entra ID 登入流程的一部分,可能需要額外的 URL,這些 URL 可能是每個租戶唯一的。 |

| *.servicebus.windows.net | 5671-5672 | 用於進階消息佇列通訊協定(AMQP)。 |

| *.servicebus.windows.net | 443 和 9350-9354 | 透過 TCP 接聽 Azure 轉播。 需要埠 443 才能取得 Azure 存取控制 令牌。 |

| *.msftncsi.com | 80 | 用於在 Power BI 服務無法連接到閘道時檢查因特網的連通性。 |

| *.dc.services.visualstudio.com | 443 | 由 AppInsights 用來收集遙測資料。 |

| ecs.office.com | 443 | 用於 ECS 設定來啟用 Mashup 功能。 |

針對 GCC、GCC high 和 DoD,網關會使用下列 FQDN。

| 連接埠 | GCC | GCC 高 | 國防部 |

|---|---|---|---|

| 443 | *.download.microsoft.com | *.download.microsoft.com | *.download.microsoft.com |

| 443 | *.powerbigov.us、*.powerbi.com | *.high.powerbigov.us | *.mil.powerbigov.us |

| 443 | *.analysis.usgovcloudapi.net | *.high.analysis.usgovcloudapi.net | *.mil.analysis.usgovcloudapi.net |

| 443 | *.login.windows.net、*.login.live.com、*.aadcdn.msauth.net | Go go 文件 | 移至文件 |

| 5671-5672 | *.servicebus.usgovcloudapi.net | *.servicebus.usgovcloudapi.net | *.servicebus.usgovcloudapi.net |

| 443 和 9350-9354 | *.servicebus.usgovcloudapi.net | *.servicebus.usgovcloudapi.net | *.servicebus.usgovcloudapi.net |

| 443 | *.core.usgovcloudapi.net | *.core.usgovcloudapi.net | *.core.usgovcloudapi.net |

| 443 | *.login.microsoftonline.com | *.login.microsoftonline.us | *.login.microsoftonline.us |

| 443 | *.msftncsi.com | *.msftncsi.com | *.msftncsi.com |

| 443 | *.microsoftonline-p.com | *.microsoftonline-p.com | *.microsoftonline-p.com |

| 443 | *.dc.applicationinsights.us | *.dc.applicationinsights.us | *.dc.applicationinsights.us |

| 443 | gccmod.ecs.office.com | config.ecs.gov.teams.microsoft.us | config.ecs.dod.teams.microsoft.us |

針對中國雲端(Mooncake),網關會使用下列 FQDN。

| 連接埠 | 中國專用雲服務(代號:Mooncake) |

|---|---|

| 443 | *.download.microsoft.com |

| 443 | *.powerbi.cn |

| 443 | *.asazure.chinacloudapi.cn |

| 443 | *.login.chinacloudapi.cn |

| 5671-5672 | *.servicebus.chinacloudapi.cn |

| 443 和 9350-9354 | *.servicebus.chinacloudapi.cn |

| 443 | *.chinacloudapi.cn |

| 443 | login.partner.microsoftonline.cn |

| 443 | 沒有相應的Mooncake,不需要用來運行閘道,只在故障情況下用於檢查網路。 |

| 443 | 沒有與「Mooncake」相當的內容 — 用於 Microsoft Entra ID 登入時。 如需有關 Microsoft Entra ID 端點的詳細資訊,請前往 檢查 Azure 中的端點。 |

| 443 | applicationinsights.azure.cn |

| 443 | clientconfig.passport.net |

| 443 | aadcdn.msftauth.cn |

| 443 | aadcdn.msauth.cn |

| 443 | mooncake.ecs.office.com |

注意

安裝並註冊閘道之後,唯一需要的埠和IP位址是 Azure 中繼所需的那些,如前表中有關 servicebus.windows.net 的描述所示。 您可以在閘道應用程式中定期執行 網路埠測試 ,以取得必要埠的清單。 您也可以強制閘道 使用 HTTPS 進行通訊。

執行 Fabric 工作負載的必要埠口

當網狀架構工作負載(例如語意模型或網狀架構數據流)包含聯機至內部部署數據源的查詢(透過內部部署數據網關)和雲端數據源時,整個查詢會在內部部署數據網關上執行。 因此,若要執行 Fabric 工作負載專案,必須開啟下列端點,讓內部部署數據閘道能夠存取工作負載所需的數據來源:

| 公用雲端域名 | 輸出連接埠 | 描述 |

|---|---|---|

| *.core.windows.net | 443 | 數據流 Gen1 用來將數據寫入 Azure Data Lake。 |

| *.dfs.fabric.microsoft.com | 443 | Dataflow Gen1 和 Gen2 用來連線到 OneLake 的端點。 深入了解 |

| *.datawarehouse.pbidedicated.windows.net | 1433 | Dataflow Gen2 用來連線至 Fabric 中繼 Lakehouse 的舊端點。 深入了解 |

| *.datawarehouse.fabric.microsoft.com | 1433 | 數據流 Gen2 用來連線到 Fabric Lakehouse 暫存區的新端點。 深入了解 |

| *.frontend.clouddatahub.net | 443 | 執行 Fabric 管線的必要條件 |

注意

*.datawarehouse.pbidedicated.windows.net 正由 *.datawarehouse.fabric.microsoft.com 取代。 在此轉換過程中,請務必同時開啟兩個端點,以確保 Dataflow Gen2 的重新整理。

此外,當任何其他雲端數據連線(數據源和輸出目的地)與工作負載查詢中的內部部署數據源連線搭配使用時,您也必須開啟必要的端點,以確保內部部署數據閘道可存取這些雲端數據源。

網路埠測試

若要測試閘道是否能夠存取所有必要的埠:

在執行閘道的電腦上,於 Windows 搜尋中輸入「閘道」,然後選取 內部部署數據閘道 應用程式。

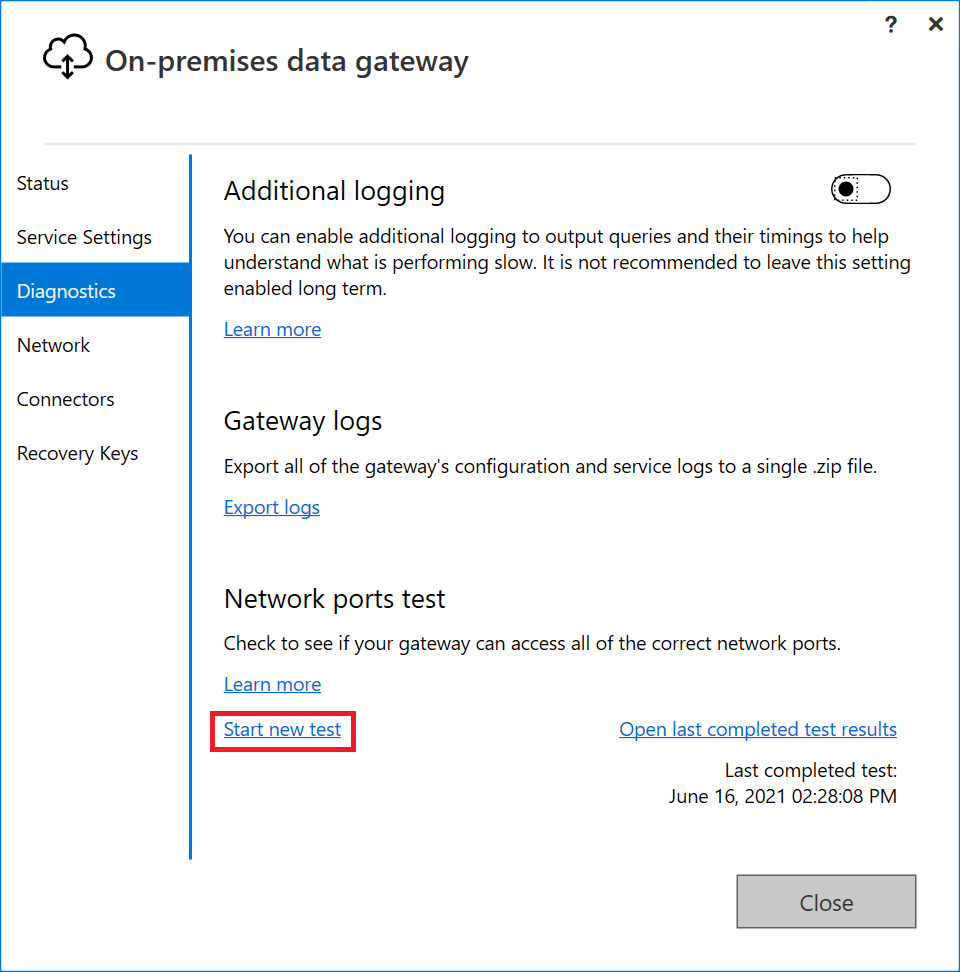

選取診斷。 在 [網络埠測試] 底下,選取 [啟動新測試]。

當您的閘道執行網路埠測試時,它會從 Azure 轉送擷取埠和伺服器清單,然後嘗試連線到所有埠。 當 [ 開始新的測試 ] 連結再次出現時,網路埠測試已完成。

測試的摘要結果為「已完成(成功)」或「已完成(失敗,請參閱最後的測試結果)」。 如果測試成功,您的閘道會連線到所有必要的埠。 如果測試失敗,您的網路環境可能已封鎖必要的埠和伺服器。

注意

防火牆通常會間歇性地允許被封鎖網站的流量。 即使測試成功,您仍可能需要在防火牆上將該伺服器加入允許清單。

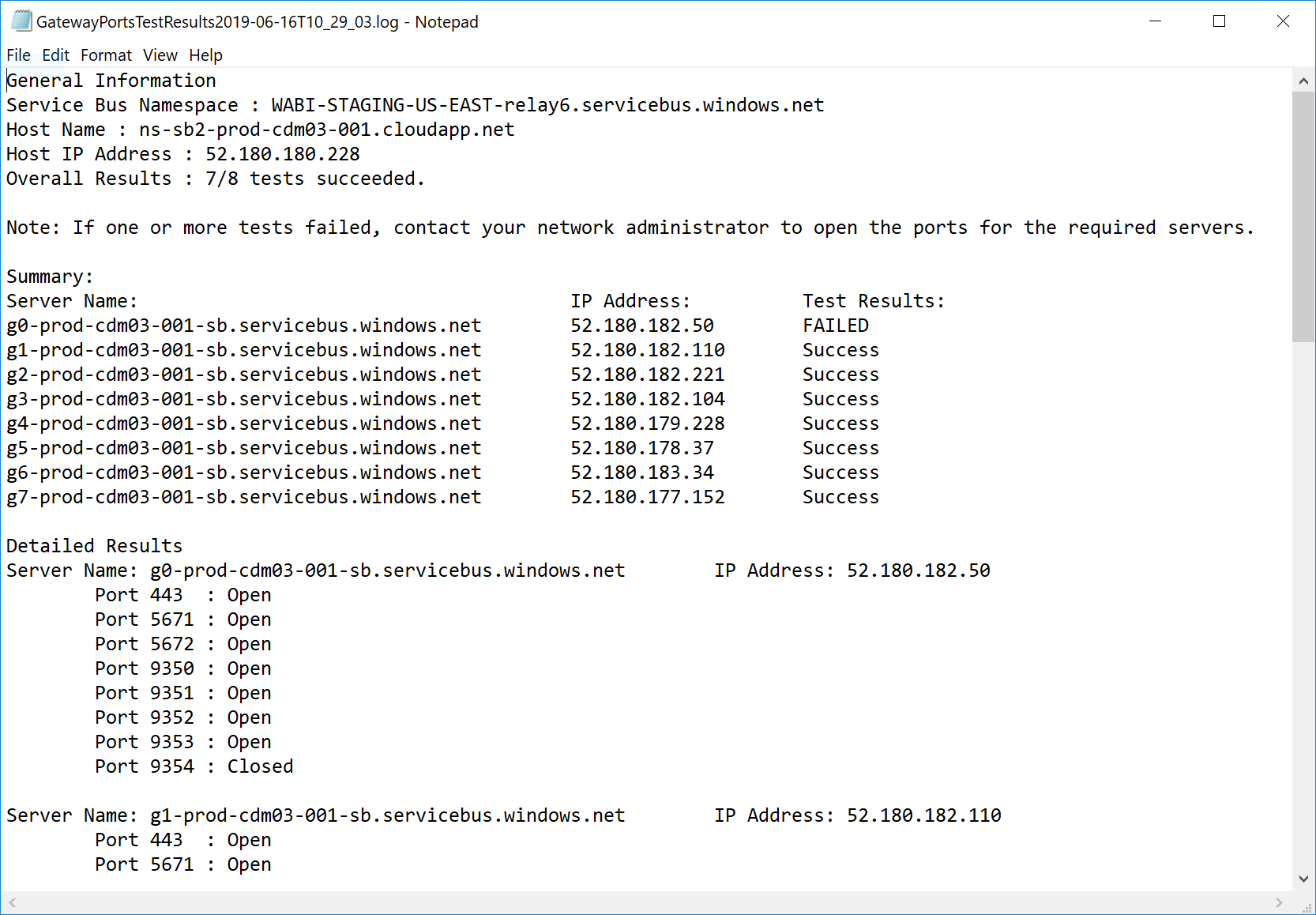

若要檢視上次完成測試的結果,請選取 [ 開啟上次完成的測試結果 ] 連結。 測試結果會在預設文本編輯器中開啟。

測試結果會列出閘道所需的所有伺服器、埠和IP位址。 如果測試結果顯示任何埠的「已關閉」,如下列螢幕快照所示,請確定您的網路環境並未封鎖這些連線。 您可能需要連絡網路管理員以開啟必要的埠。

強制與 Azure 轉播進行 HTTPS 通訊

您可以使用 HTTPS 來強制閘道透過 Azure 中繼通訊,而不是透過直接使用 TCP。

注意

從 2019 年 6 月的閘道器版本開始,根據 Relay 的建議,新的安裝預設為 HTTPS,而非 TCP。 此預設行為不適用於更新的安裝。

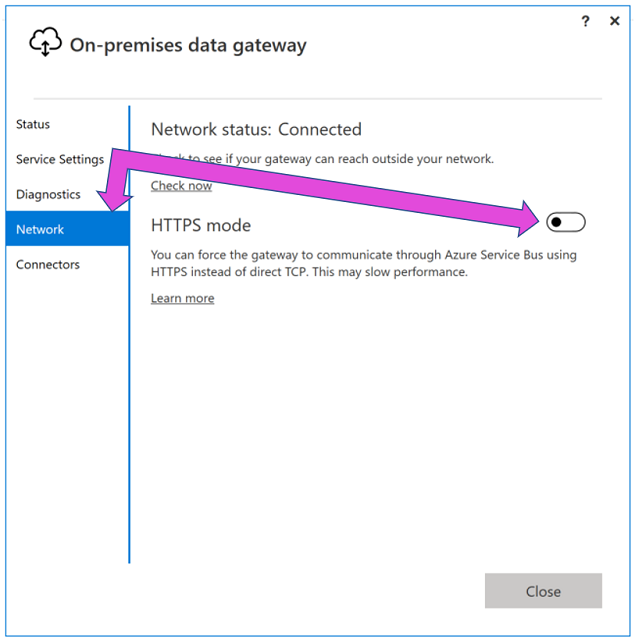

您可以使用 閘道應用程式 來強制閘道採用此行為。 在閘道應用程式中,選取 [ 網络],然後開啟 HTTPS 模式。

進行這項變更后,然後選取 [ 套用],網關 Windows 服務會自動重新啟動,讓變更生效。 只有在您進行變更時,才會顯示 [ 套用 ] 按鈕。

若要從閘道應用程式重新啟動閘道 Windows 服務,請移至 [重新啟動閘道]。

注意

如果閘道無法使用 TCP 進行通訊,它會自動使用 HTTPS。 閘道應用程式中的選項會始終反映目前的通訊協定值。

TLS 1.3 用於閘道流量

根據預設,閘道會使用傳輸層安全性 (TLS) 1.3 來與 Power BI 服務 通訊。 若要確保所有閘道流量都使用 TLS 1.3,您可能需要在執行閘道服務的電腦上新增或修改下列登錄機碼。

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319]"SchUseStrongCrypto"=dword:00000001

[HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\.NETFramework\v4.0.30319]"SchUseStrongCrypto"=dword:00000001

注意

新增或修改這些登錄機碼會將變更套用至所有 .NET 應用程式。 如需影響其他應用程式 TLS 之登錄變更的相關信息,請移至 傳輸層安全性 (TLS) 登錄設定。

服務標籤

服務標籤代表來自指定 Azure 服務的一組 IP 位址首碼。 Microsoft 會管理服務標籤包含的位址前置詞,並隨著位址變更自動更新服務標籤,而盡可能簡化網路安全性規則頻繁的更新。 數據閘道具有下列服務標籤的相依性:

- PowerBI

- ServiceBus

- AzureActiveDirectory

- AzureCloud

內部部署數據閘道會使用 Azure 轉寄來進行某些通訊。 不過,Azure 轉寄服務沒有服務標籤。 不過,仍需要 ServiceBus 服務標籤,因為它們仍然與服務佇列和主題功能有關,即使不適用於 Azure 轉播也一樣。

AzureCloud 服務標籤代表所有全域 Azure 資料中心 IP 位址。 由於 Azure 轉寄服務是以 Azure 計算為基礎所建置,因此 Azure 轉寄公用 IP 是 AzureCloud IP 的子集。 詳細資訊: Azure 服務標籤概觀