測試受攻擊面縮小規則

適用於:

測試 適用於端點的 Microsoft Defender 受攻擊面縮小規則可協助您在啟用任何規則之前,判斷規則是否會妨礙企業營運。 從小型的受控群組開始,您可以在展開整個組織的部署時,限制潛在的工作中斷情形。

在受攻擊面縮小規則部署指南的這一節中,您將瞭解如何:

- 使用 Microsoft Intune 設定規則

- 使用 適用於端點的 Microsoft Defender 受攻擊面縮小規則報告

- 設定受攻擊面縮小規則排除專案

- 使用 PowerShell 啟用受攻擊面縮小規則

- 針對受攻擊面縮小規則事件使用 事件檢視器

注意事項

開始測試受攻擊面縮小規則之前,建議您先停用先前設定為 稽 核的所有規則,或在適用時 啟 用 () 。 如需使用受 攻擊面縮小 規則報告來停用受攻擊面縮小規則的相關信息,請參閱受攻擊面縮小規則報告。

使用環 1 開始部署受攻擊面縮小規則。

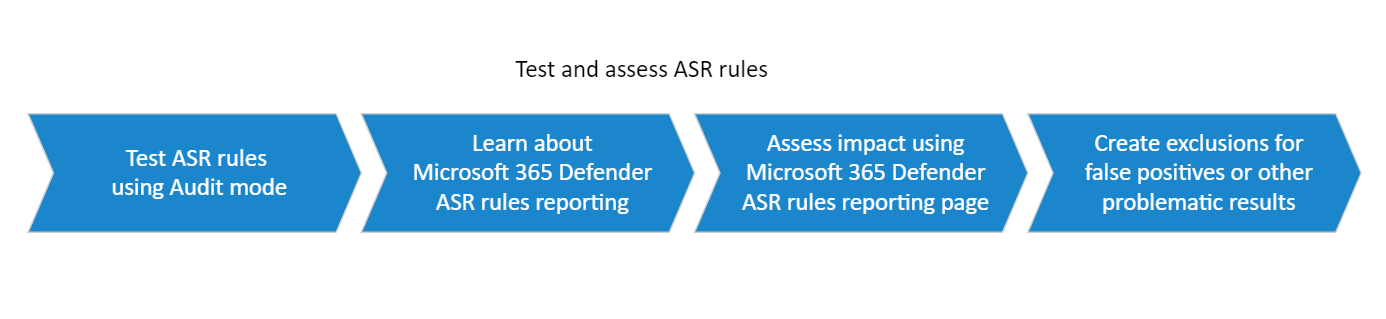

步驟 1:使用稽核測試受攻擊面縮小規則

開始測試階段,方法是開啟受攻擊面縮小規則,並將規則設定為 [稽核],從響鈴 1 中的風雲人物使用者或裝置開始。 一般來說, 建議您啟用所有規則 (在稽核中), 以便決定在測試階段觸發哪些規則。 設定為 [稽核] 的規則通常不會影響套用規則的實體或實體的功能,但會產生用於評估的記錄事件;對用戶沒有任何影響。

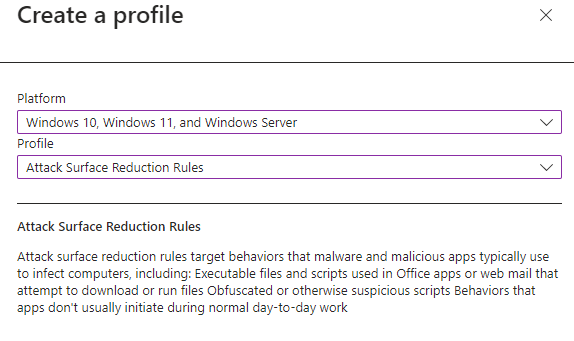

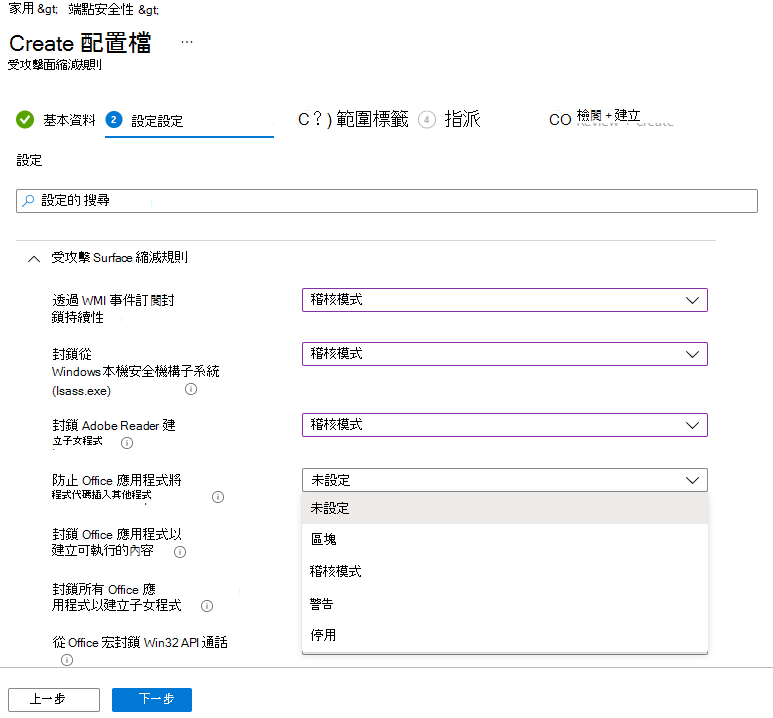

使用 Intune 設定受攻擊面縮小規則

您可以使用 Microsoft Intune 端點安全性來設定自定義攻擊面縮小規則。

請前往 [端點安全性]>受攻擊表面縮小。

選取 [建立原則]。

在 [平臺] 中,選取 [Windows 10]、[Windows 11] 和 [Windows Server],然後在 [配置檔] 中選取 [受攻擊面縮小規則]。

選取 [建立]。

在 [基本資料] 索引標籤 的 [建立設定檔] 窗格中, 在 [名稱] 新增您的規則名稱。 在 [描述 ] 中,新增受攻擊面縮小規則原則的描述。

在 [組態設定] 索引標籤中, 在 [受攻擊面縮小規則] 下,將所有規則設定為 [稽核模式]。

注意事項

某些受攻擊面縮小規則模式清單中有變化; [已封鎖 ] 和 [ 已啟用 ] 提供相同的功能。

[選擇性]在 [範圍標籤] 窗格中, 您可以將標記資訊新增到特定裝置。 您也可以使用角色型存取控制和範圍標籤, 以確保正確的系統管理員具有正確的 Intune 物件存取權和可見度。 深入瞭解: 針對 Intune 中的分散式 IT 使用角色型存取控制 (RBAC) 和範圍標籤。

在 [工作] 窗格中, 您可以部署或「指派」設定檔給使用者或裝置群組。 深入瞭解: Microsoft Intune 中指派裝置設定黨

注意事項

適用於端點的Defender方案1和方案2支援裝置群組建立。

在 [檢閱 + 建立] 窗格中檢查您的設定。 按一下 [建立] 以套用規則。

受攻擊面縮小規則的新受攻擊面縮小原則會列在 端點安全性 |受攻擊面縮小。

步驟 2:瞭解 Microsoft Defender 入口網站中的受攻擊面縮小規則報告頁面

您可以在入口網站報告受攻擊面縮小規則 Microsoft Defender>> 頁面中找到受攻擊面縮小規則。 此頁面有三個分頁:

- 偵測

- 組態

- 新增排除項目

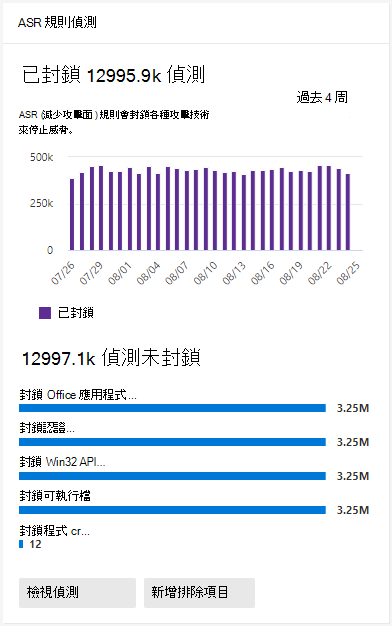

偵測索引標籤

提供偵測到的稽核和封鎖事件的 30 天時間表。

[受攻擊面縮小規則] 窗格會根據每個規則提供偵測到的事件概觀。

注意事項

受攻擊面縮小規則報告有一些變化。 Microsoft 正在更新受攻擊面縮小規則報告的行為,以提供一致的體驗。

選 取 [檢視偵測] 以開啟 [ 偵測] 索引標籤 。

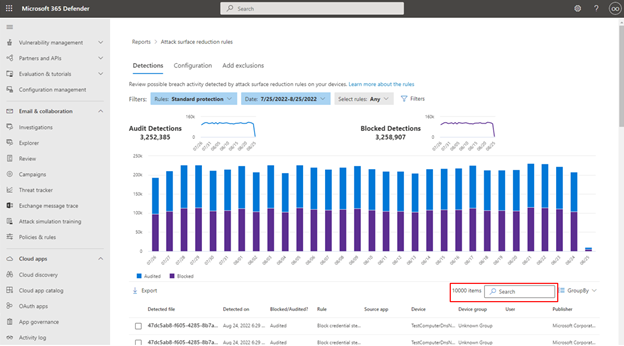

GroupBy 及 [篩選條件] 提供下列選項:

GroupBy 傳回下列群組的結果集:

- 無分組

- 已偵測的檔案

- 稽核或封鎖

- 規則

- 來源應用程式

- 裝置

- User

- Publisher

注意事項

依規則篩選時,報表下半部所列的個別 偵測 項目數目目前限制為 200 個規則。 您可以使用 [匯 出] 將完整的偵測清單儲存至 Excel。

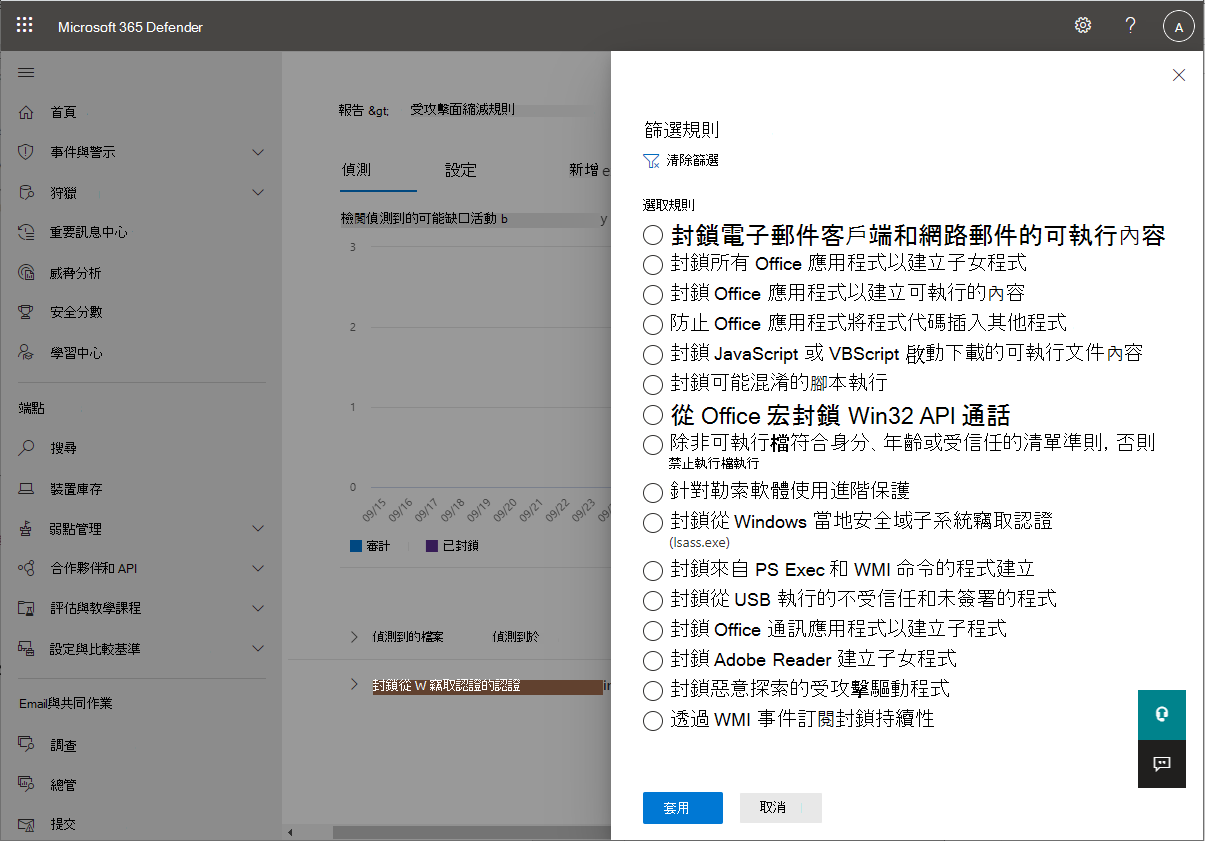

[篩選 ] 會開啟 [規則篩選 ] 頁面,讓您只將結果的範圍設定為選取的受攻擊面縮小規則:

注意事項

如果您有 Microsoft 365 安全性 E5 或 A5、Windows E5 或 A5 授權,下列連結會開啟 [Microsoft Defender 365 報告>攻擊面縮小>偵測] 索引標籤。

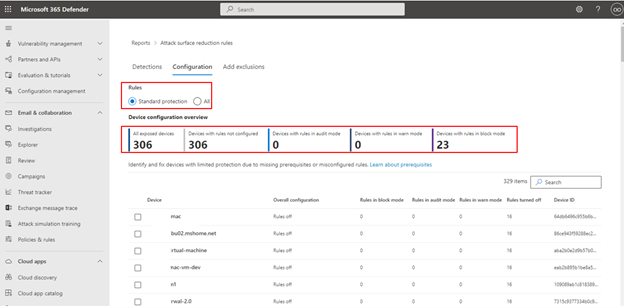

設定索引標籤

清單 每部計算機為基礎—攻擊面縮小規則的匯總狀態:關閉、稽核、封鎖。

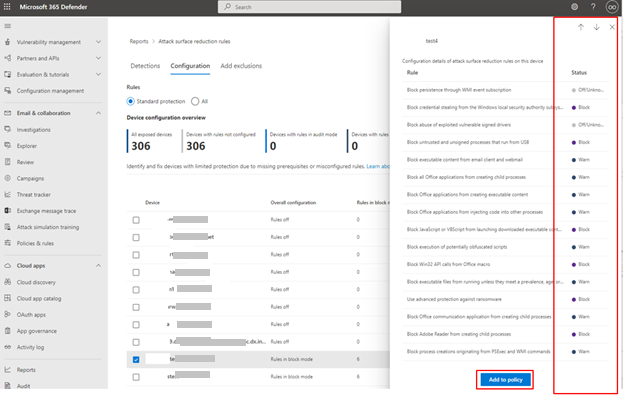

在 [組態] 索引標籤上,您可以選取您要檢閱受攻擊面縮小規則的裝置,根據每個裝置檢查哪些受攻擊面縮小規則已啟用,以及在哪種模式中。

[開始使用] 鏈接會開啟 Microsoft Intune 系統管理中心,您可以在其中建立或修改受攻擊面縮小的端點保護原則:

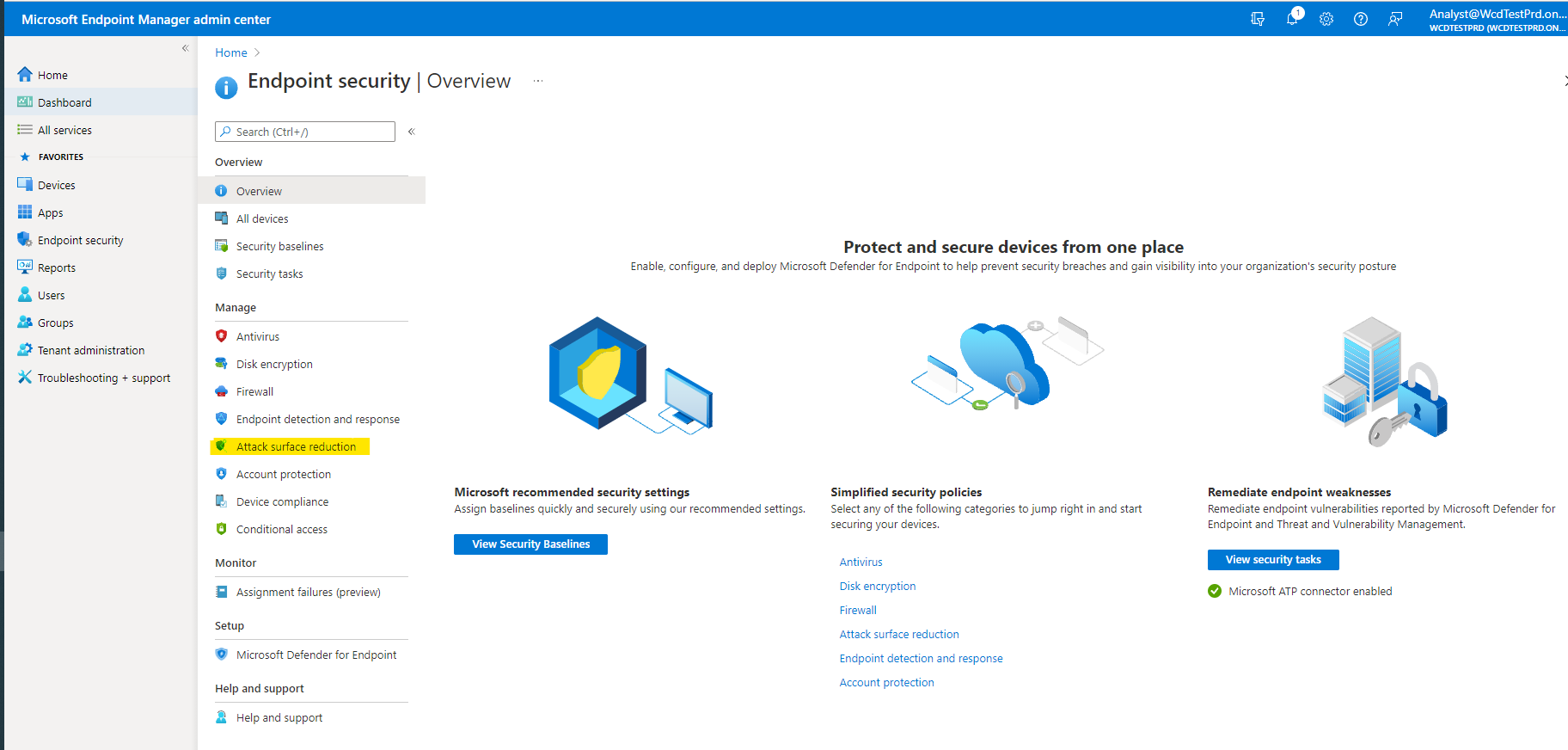

在端點安全性|概觀, 選取 受攻擊面縮小規則:

端點安全性 | 受攻擊面縮小窗格開啟:

注意事項

如果您有 Microsoft Defender 365 E5 (或 Windows E5?) 授權,此連結將會開啟 [Microsoft Defender 365 報告>攻擊面縮小>設定] 索引標籤。

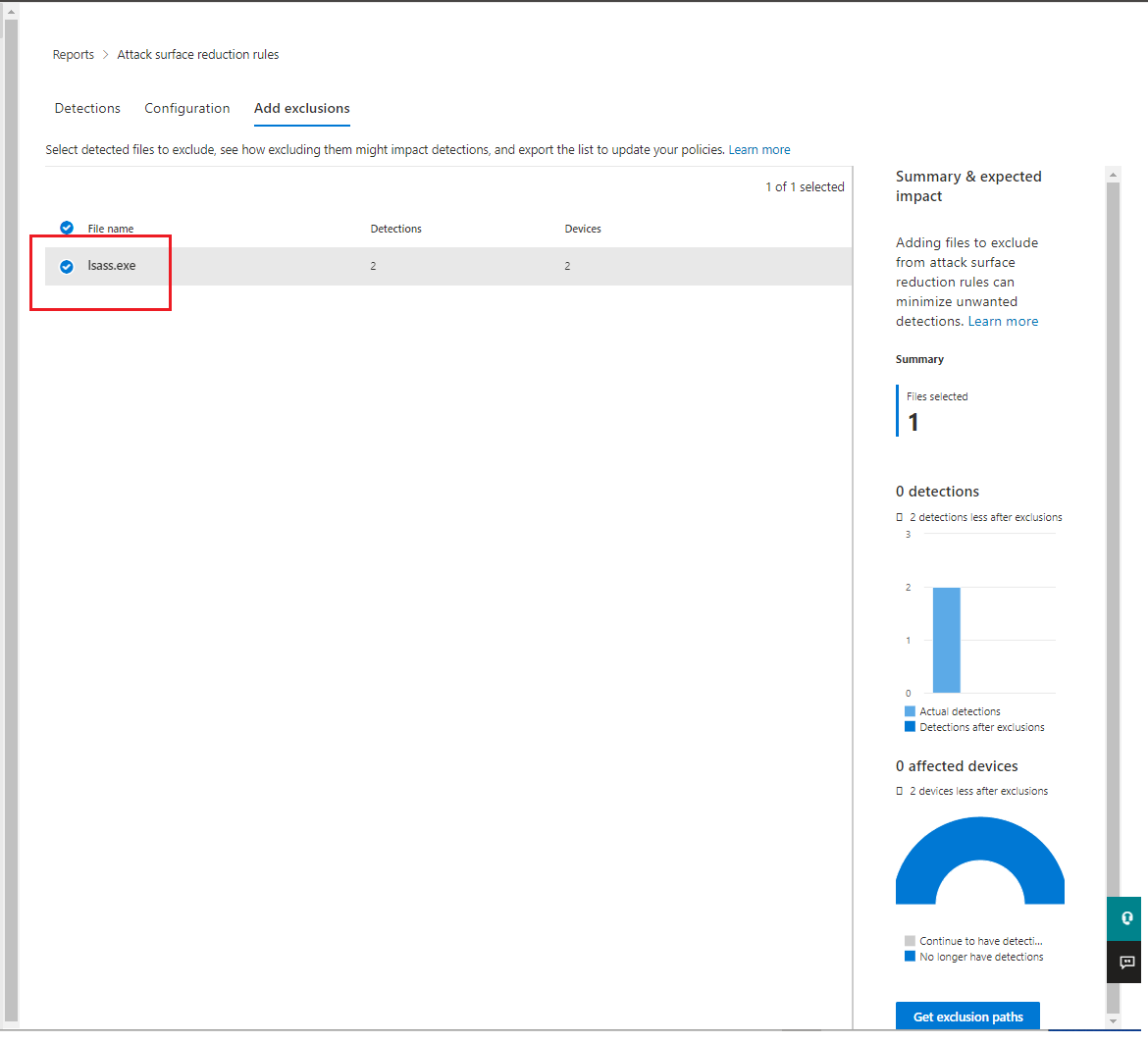

新增排除項目

此索引標籤提供一種方法, 可選取要排除的偵測到的實體 (例如誤判)。 新增排除項目時, 報告會提供預期影響的摘要。

注意事項

Microsoft Defender 受攻擊面縮小規則接受防病毒軟體防病毒軟體排除專案。 請參閱 根據副檔名、名稱或位置設定及驗證排除。

注意事項

如果您有 Microsoft Defender 365 E5 (或 Windows E5?) 授權,此連結將會開啟 [Microsoft Defender 365 報告>攻擊面縮小>排除範圍] 索引標籤。

如需使用受攻擊面縮小規則報告的詳細資訊,請參閱 受攻擊面縮小規則報告。

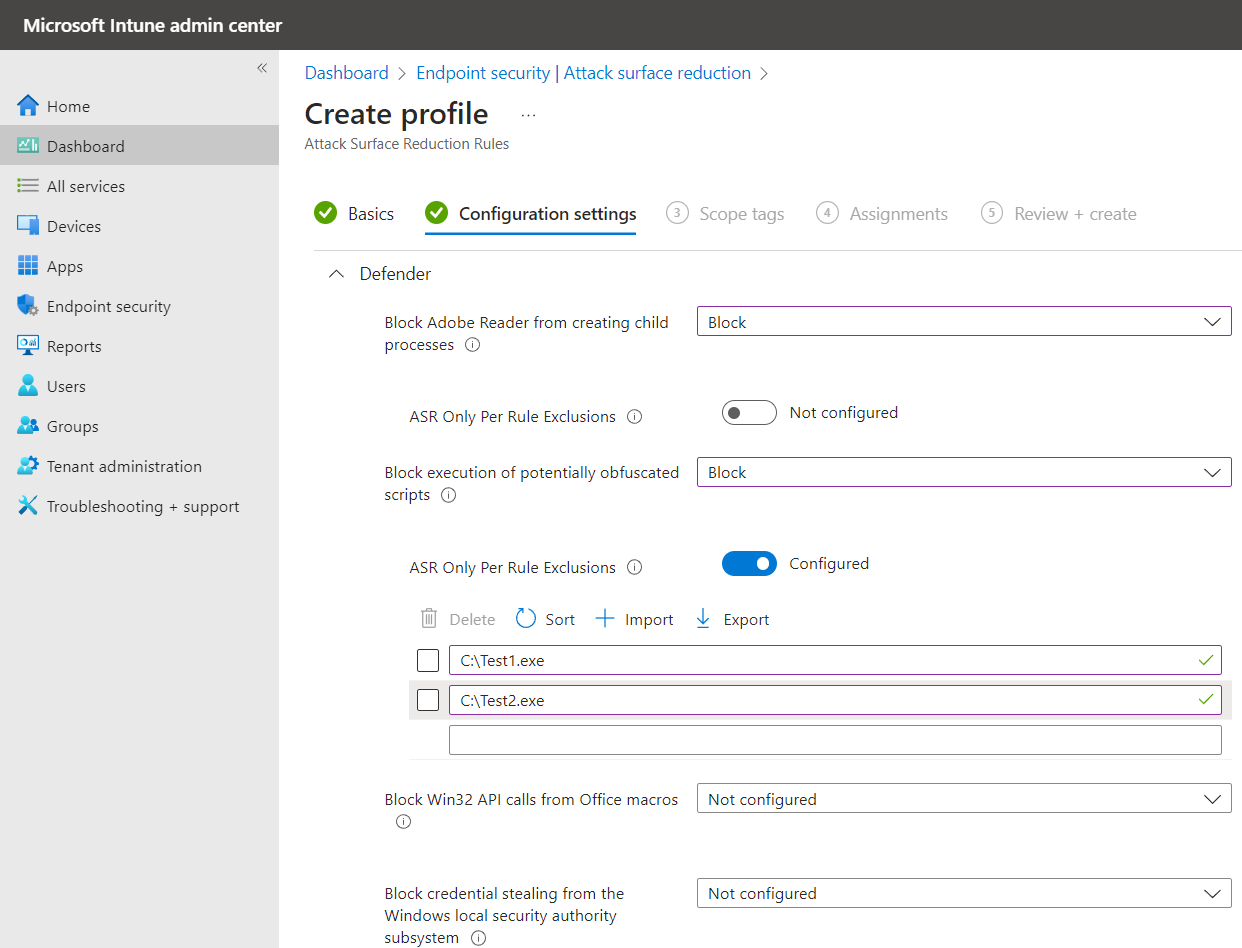

設定依規則排除的受攻擊面縮小

受攻擊面縮小規則現在提供設定規則特定排除的功能,稱為「依規則排除專案」。

注意事項

目前無法使用PowerShell或 群組原則來設定個別規則排除專案。

若要設定特定規則排除專案:

開啟 Microsoft Intune 系統管理中心,然後流覽至 [首頁>端點安全>性受攻擊面縮小]。

如果尚未設定,請將您要設定排除項目的規則設定為 [稽 核] 或 [ 封鎖]。

在 [僅限依規則排除的 ASR] 中,按下切換從 [ 未設定 ] 變更為 [已 設定]。

輸入您想要排除的檔案或應用程式名稱。

在 [Create 配置檔精靈] 底部,選取 [下一步],並遵循精靈指示。

提示

使用排除專案清單旁的複選框,選取要 刪除、 排序、 匯入或 匯出的專案。

使用 PowerShell 作為替代方法,以啟用受攻擊面縮小規則

您可以使用 PowerShell 作為 Intune 的替代方案,在稽核模式中啟用受攻擊面縮小規則,以檢視在功能完全啟用時會遭到封鎖的應用程式記錄。 您也可以了解規則在正常使用期間的觸發頻率。

若要在稽核模式中啟用受攻擊面縮小規則,請使用下列 PowerShell Cmdlet:

Add-MpPreference -AttackSurfaceReductionRules_Ids <rule ID> -AttackSurfaceReductionRules_Actions AuditMode

<rule ID> 是 受攻擊面縮小規則的 GUID 值。

若要在稽核模式中啟用新增的受攻擊面縮小規則,請使用下列 PowerShell Cmdlet:

(Get-MpPreference).AttackSurfaceReductionRules_Ids | Foreach {Add-MpPreference -AttackSurfaceReductionRules_Ids $_ -AttackSurfaceReductionRules_Actions AuditMode}

提示

如果您想要完整稽核受攻擊面縮小規則在貴組織中的運作方式,您必須使用管理工具以便將此項設定部署到您網路中的裝置。

您也可以使用群組原則、Intune 或行動裝置管理 (MDM) 設定服務提供者 (CSP) 來設定和部署設定。 在主要的 受攻擊面縮小規則 文章中進行深入了解。

使用 Windows 事件檢視器 檢閱作為 Microsoft Defender 入口網站中受攻擊面縮小規則報告頁面的替代方案

若要檢視已封鎖的應用程式,請開啟事件檢視器,並在 Microsoft-Windows-Windows Defender/Operational 記錄中篩選事件識別碼 1121。 下表列出所有網路保護事件。

| 事件識別碼 | 描述 |

|---|---|

| 5007 | 變更設定時的事件 |

| 1121 | 在封鎖模式中引發受攻擊面縮小規則的事件 |

| 1122 | 在稽核模式中引發受攻擊面縮小規則的事件 |

此部署集合中的其他文章

提示

想要深入了解? Engage 技術社群中的 Microsoft 安全性社群:適用於端點的 Microsoft Defender 技術社群。

意見反應

即將登場:在 2024 年,我們將逐步淘汰 GitHub 問題作為內容的意見反應機制,並將它取代為新的意見反應系統。 如需詳細資訊,請參閱:https://aka.ms/ContentUserFeedback。

提交並檢視相關的意見反應

![[Create 配置檔] 頁面](media/asr-mem-review-create.png)

![[受攻擊面縮小] 頁面](media/asr-mem-my-asr-rules.png)

![顯示 [組態] 索引標籤上 ASR 規則報表搜尋功能的螢幕快照。](media/attack-surface-reduction-rules-report-main-tabs-search-configuration-tab.png)

![[概觀] 頁面上的 *端點安全性功能表項](media/asr-defender365-05b-mem1.png)

![[端點安全性攻擊面縮小] 窗格](media/asr-defender365-05b-mem3.png)