攻擊面減少規則 有助於防止惡意軟體濫用的行為,從而入侵裝置與網路。 本文說明如何透過以下方式啟用與配置攻擊面減少規則:

必要條件

要使用完整的攻擊面縮小規則功能集,必須符合以下要求:

Microsoft Defender 防毒軟體必須設為主要防毒軟體。 它必須不應該處於被動模式或被停用狀態。

必須開啟即時保護。

雲端交付保護必須開啟 (某些規則要求雲端保護) 。

你必須有 雲端保護網路連線

推薦閱讀:Microsoft 365 E5

雖然攻擊面減少規則不需 Microsoft 365 E5 授權,但建議使用帶有 Microsoft 365 E5 授權 (或類似授權 SKU) 的攻擊面減少規則,以利用 Defender for Endpoint 中的監控、分析、工作流程,以及報告與設定功能在 Microsoft Defender 全面偵測回應入口網站中。 雖然這些進階功能在 E3 授權下無法使用,但擁有 E3 授權後,你仍可使用事件檢視器檢視攻擊面減少規則事件。

如果你有其他授權,例如 Windows Professional 或 Microsoft 365 E3,且不包含進階監控與報告功能,你可以在每個端點觸發攻擊面減少 (規則時產生的事件基礎上,自行開發監控與報告工具,例如事件轉發) 。

想了解更多關於 Windows 授權的資訊,請參閱 Windows 10 授權,並取得 Windows 10 的批量授權指南。

支援的作業系統

你可以為運行以下任一版本 Windows 的裝置設定攻擊面減少規則:

- Windows 11 專業版

- Windows 11 企業版

- Windows 10 專業版,版本為 1709 或更新版本

- Windows 10 企業版,版本為 1709 或更新版本

- Windows Server,1803 版本 (半年度頻道) 或更晚版本

- Windows Server 2012 R2

- Windows Server 2016

- Windows Server 2019

- Windows Server 2022

- Windows Server 2025

- Azure Stack HCI OS,版本 23H2 及以後版本

注意事項

某些攻擊面減少規則僅在系統定義的 %ProgramFiles% 或 %ProgramFiles (x86) % 目錄 (安裝 Office 執行檔時會強制執行,%ProgramFiles% 指向 C:\Program Files) 。 如果 Office 安裝在這些系統定義目錄之外的自訂路徑,這些規則將不適用。 受影響的規則如下:

- 阻擋辦公室通訊應用程式建立子程序 (26190899-1602-49e8-8b27-eb1d0a1ce869)

- 封鎖所有 Office 應用程式建立子程序 (D4F940AB-401B-4EFC-AADC-AD5F3C50688A)

- Block Office 應用程式無法將程式碼注入其他程序 (75668C1F-73B5-4CF0-BB93-3ECF5CB7CC84)

啟用攻擊面減少規則

每個攻擊面縮小規則包含以下四個設定之一:

- 未設定 或 停用:停用攻擊面減少規則

- 封鎖:啟用攻擊面縮小規則

- 稽核:評估若啟用攻擊面減少規則,對組織的影響

- 警告:啟用攻擊面減少規則,但允許最終使用者繞過封鎖

您可以使用以下任一方法啟用攻擊面減少規則:

建議使用企業級管理,如 Intune 或 Microsoft Configuration Manager。 企業層級管理會在啟動時覆寫任何衝突的群組政策或 PowerShell 設定。

將檔案與資料夾排除在攻擊面減少規則之外

你可以將檔案和資料夾排除在大多數攻擊面減少規則之外。 這表示即使攻擊面減少規則判定該檔案或資料夾存在惡意行為,也不會阻止該檔案執行。

重要事項

排除檔案或資料夾可能會嚴重降低受攻擊面縮小規則所提供的保護。 排除的檔案被允許執行,且不會記錄任何報告或事件。 如果攻擊面減少規則偵測到你認為不應該被偵測到的檔案,你應該 先使用稽核模式來測試該規則。 只有在排除的應用程式或服務啟動時,才能使用排除項目。 例如,如果你為已經在執行的更新服務新增排除,更新服務會持續觸發事件,直到服務停止並重新啟動為止。

在新增排除事項時,請留意以下幾點:

- 排除通常是基於個別檔案或資料夾, (使用資料夾路徑或被排除檔案的完整路徑) 。

- 排除路徑可以使用環境變數和萬用字元。 請參閱 檔案名稱與資料夾路徑或副檔名排除列表中的「使用通配字」

- 透過群組政策、PowerShell 或 Intune 部署時,你可以設定針對特定攻擊面縮小規則設置排除選項。 關於 Intune 的說明,請參見「配置每個規則排除項下的攻擊面減少規則」。

- 可根據憑證與檔案雜湊值新增排除項目,透過允許指定的 Defender for Endpoint 檔案與憑證指示器。 請參閱 指標概述。

政策衝突的處理方式

若透過 MDM 與 GP 套用衝突政策,則優先執行從群組原則套用的設定。

受管理裝置的攻擊面減少規則支持將不同政策設定合併,為每個裝置建立政策超集的行為。 只有不衝突的設定會合併,而政策衝突則不會被加入規則的超集。 過去若兩個政策包含同一設定的衝突,兩個政策都會被標記為衝突,且任一設定檔的設定均未部署。

攻擊面減少規則合併行為的運作方式如下:

針對適用於這些規則的裝置,評估以下配置檔的攻擊面減少規則:

沒有衝突的設定會被加入裝置的政策超集。

當兩個或多個政策設定衝突時,衝突的設定不會加入合併政策,而不衝突的設定則會加入套用到裝置的超集政策中。

只有設定衝突的設定會被保留。

配置方法

本節提供以下配置方法的設定細節:

以下啟用攻擊面減少規則的程序包括如何排除檔案與資料夾的說明。

Intune

重要事項

如果你在 Windows Server 2012 R2 和 Windows Server 2016 搭配現代統一解決方案上使用 Intune,你需要將以下攻擊面減少規則設定為 ,Not Configured因為這些作業系統版本不支援這些規則。 否則,包含針對 Windows Server 2012 R2 或 Windows Server 2016 的這些規則的政策將無法適用:

- 透過 Windows Management Instrumentation (WMI) 事件訂閱來阻擋持久性

- 封鎖 JavaScript 或 VBScript 使其無法啟動下載的可執行內容

- 封鎖 Office 巨集 的 Win32 API 呼叫

- 阻止伺服器建立 Webshell,這在 Windows Server 2012 R2 不支援,但在 Windows Server 2016 上是支援的。 它只適用於 Exchange 伺服器的角色。

端點安全政策 (優先)

選擇端 點安全>攻擊面減少。 選擇現有的攻擊面減少規則,或建立新的規則。 要建立新設定,請選擇 建立政策 並輸入此個人檔案的相關資訊。 在 設定檔類型中,選擇 攻擊面減少規則。 如果你已經選擇了現有的設定檔,請選擇 屬性 ,然後選擇 設定。

在 設定 窗格中,選擇 攻擊面減少 ,然後為每個攻擊面減少規則選擇所需的設定。

在「 需要保護的額外資料夾清單」、「 有權限存取受保護資料夾的應用程式清單」以及 「排除檔案與路徑於攻擊面縮減規則」中,輸入個別檔案與資料夾。

你也可以選擇 匯入 ,匯入包含可排除攻擊面縮減規則的檔案和資料夾的 CSV 檔案。 CSV 檔案中的每一行格式應如下:

C:\folder,%ProgramFiles%\folder\file,C:\path在三個設定窗格中選擇 「下一步 」,若你正在建立新政策,選擇「 建立 」,若編輯現有政策則選擇 「儲存 」。

注意事項

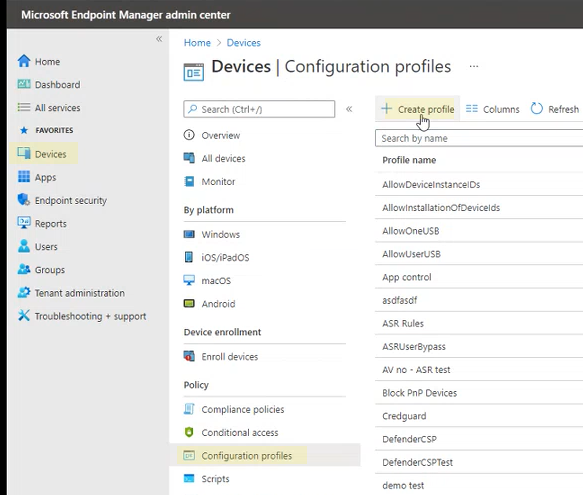

在最新的 Intune 介面中,設定設定檔位於裝置>設定設定檔下方。

早期版本的 Intune 在裝置配置>檔中顯示此功能。

如果你在舊版說明中沒有看到「設定設定檔」,可以在裝置選單中找到 設定設定檔 。

裝置配置檔 (替代方案 1)

選擇 裝置設定>檔。 選擇現有的端點保護設定檔,或建立新的。 要建立新檔案,請選擇 建立個人檔案 並輸入該個人檔案的資訊。 對於 設定檔類型,請選擇 端點保護。 如果你已經選擇了現有的設定檔,請選擇 屬性 ,然後選擇 設定。

在 端點保護 欄選區,選擇 Windows Defender 漏洞防護,然後選擇 攻擊面減少。 為每個攻擊面減少規則選擇所需的設定。

在攻擊 面減少例外中,輸入個別檔案和資料夾。 你也可以選擇 匯入 ,匯入包含可排除攻擊面縮減規則的檔案和資料夾的 CSV 檔案。 CSV 檔案中的每一行格式應如下:

C:\folder,%ProgramFiles%\folder\file,C:\path在三個設定窗格中選擇 確定 。 如果你要建立新的端點保護檔案,選擇 「建立 」;如果是編輯現有的,則選擇 「儲存 」。

Intune (Alternative 2 中的自訂設定檔)

您可以使用 Microsoft Intune OMA-URI 來設定自訂的攻擊面減少規則。 以下程序使用規則「 阻擋被利用的易受攻擊簽署驅動程式 濫用」作為範例。

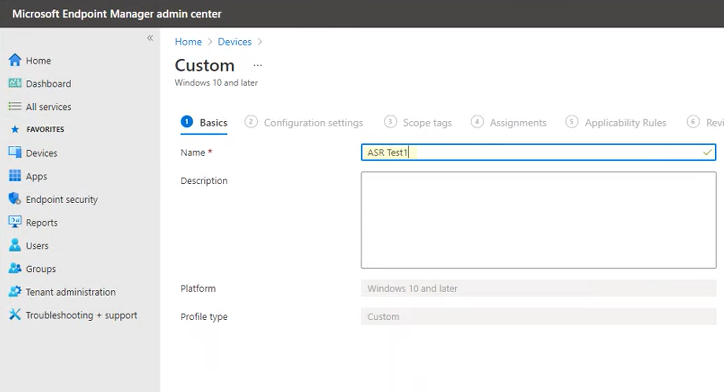

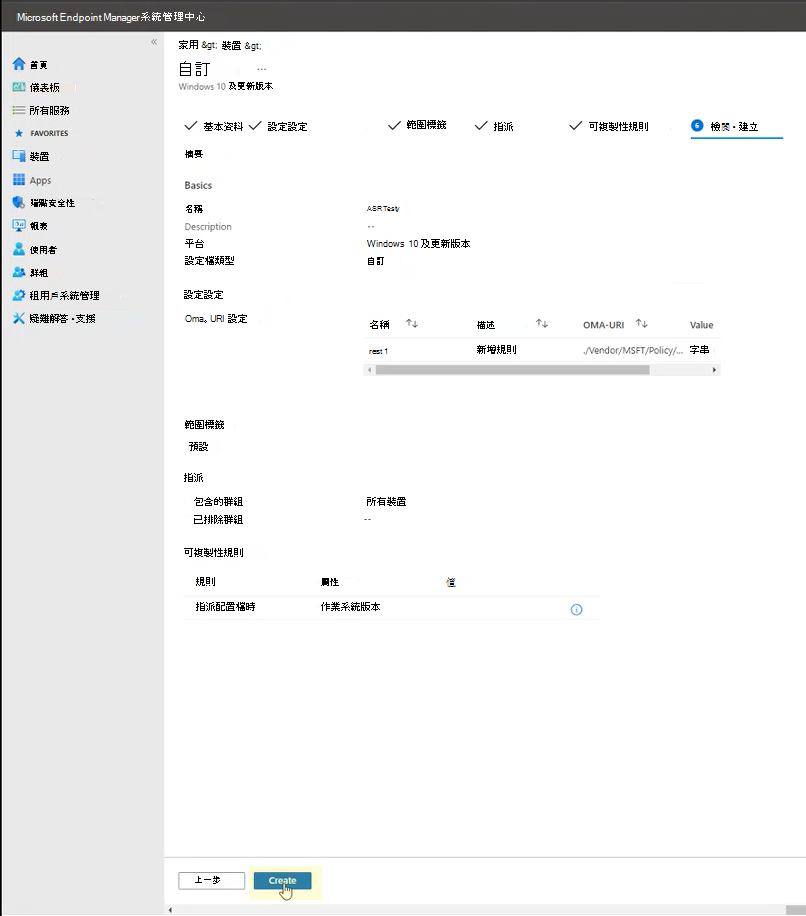

在 Microsoft Intune 管理中心https://intune.microsoft.com,選擇「裝置>管理裝置>」設定。 或者,直接前往 裝置 |設定 頁面,請使用 https://intune.microsoft.com/#view/Microsoft_Intune_DeviceSettings/DevicesMenu/~/configuration.

在裝置|的 政策 標籤中 設定 頁面,選擇 建立>新政策。

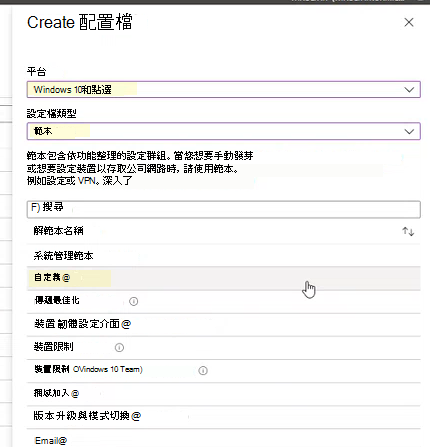

在開啟的 「建立設定檔 」跳出視窗中,請設定以下設定:

- 平台:選取 [Windows 10 及更新版本]。

-

設定檔類型:請選擇以下其中一個值:

Templates

在出現的 範本名稱 區塊中,選擇 自訂。

或

如果 Endpoint Security 已經設定了攻擊面減少規則,請選擇 設定目錄。

當你完成 「建立個人檔案 」的跳出視窗後,選擇 「建立」。

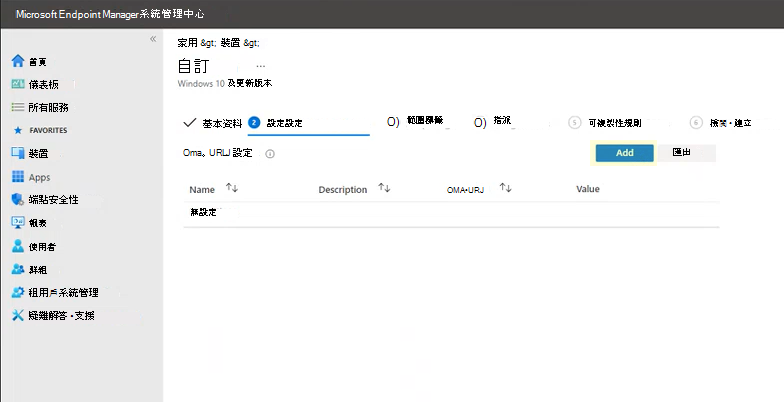

按一下[下一步]。 步驟 2 設定開啟。 關於 OMA-URI 設定,請點選 新增。 現在出現兩個選項: 新增 和 匯出。

再次點擊 新增 。 開啟了 新增列 OMA-URI 設定 。 在 新增列中,請填寫以下資訊:

在 Name 中輸入規則名稱。

在 說明中輸入簡短描述。

在 OMA-URI 中,輸入或貼上你要新增規則的 OMA-URI 連結。 請參閱本文中的 MDM 章節,以取得 OMA-URI 作為範例規則的參考。 關於攻擊面減少規則 GUIDS,請參見 「每條規則描述」。

在 Value 中,輸入或貼上 GUID 值、

\=符號和狀態值,且不加空格 (GUID=StateValue) :-

0: 停用 (關閉攻擊面減少規則) -

1: 封鎖 (啟用攻擊面減少規則) -

2:稽核 (評估若啟用攻擊面減少規則,將如何影響您的組織) -

6: 警告 (啟用攻擊面減少規則,但允許最終使用者繞過封鎖)

-

選取 [儲存]。 新增排 關閉。 在 自訂中,選擇 「下一步」。 在步驟 3 範圍標籤中,範圍標籤是可選的。 執行下列其中一項:

- 選擇 「選擇範圍標籤」, (可選) 選擇範圍標籤,然後選擇 「下一步」。

- 或選擇 下一頁

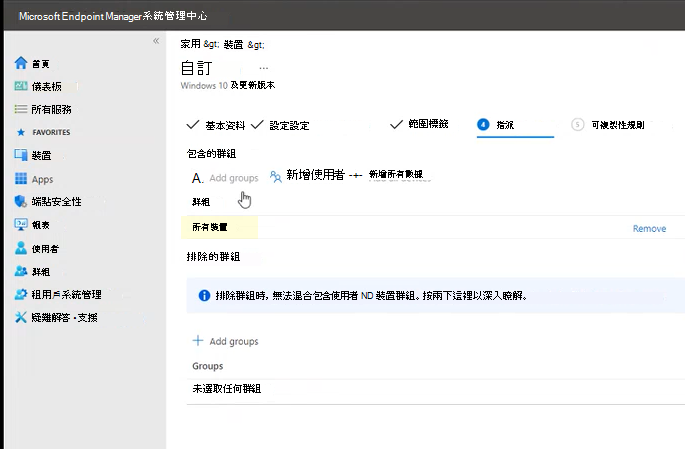

在步驟 4 的「分配」中,在 「包含群組」中,針對您希望此規則適用的群組,請從以下選項中選擇:

- 新增群組

- 新增所有使用者

- 新增所有裝置

在 「排除群組」中,選擇你想排除的群組,然後選擇 「下一組」。

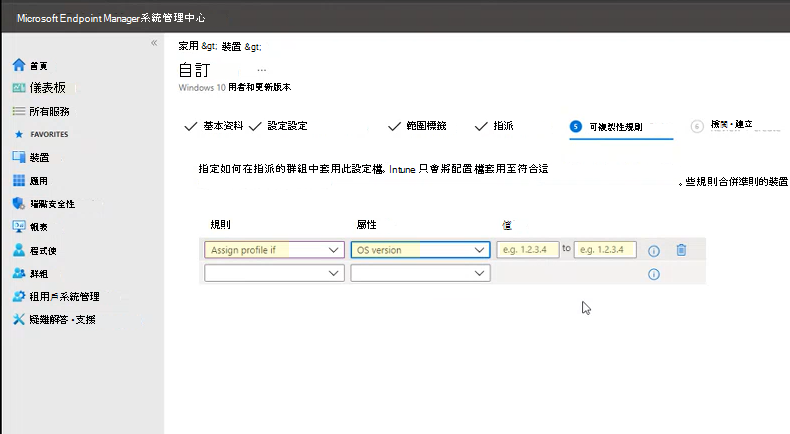

在步驟 5的適用性規則 中,針對以下設定請執行以下步驟:

- 在 規則中,選擇如果 是指派設定檔,則選擇 不指派設定檔。

- 在 「財產」中,選擇你希望此規則適用的財產。

- 在 價值中輸入適用的價值或價值範圍。

選取 [下一步]。 在第 6 步 Review + 建立,檢視你已選擇並輸入的設定與資訊,然後選擇 建立。

規則已生效,且在幾分鐘內生效。

注意事項

關於衝突處理,若你為裝置指派兩個不同的攻擊面減少政策,可能會發生潛在的政策衝突,這取決於規則是否被分配不同狀態、是否已實施衝突管理,以及結果是否為錯誤。

不衝突的規則不會導致錯誤,且這些規則必須正確應用。 第一條規則被套用,後續的無衝突規則則合併進保單中。

MDM

使用 ./Vendor/MSFT/Policy/Config/Defender/AttackSurfaceReductionRules 的 CSP () 的設定服務提供者,逐一啟用並設定每條規則的模式。

以下為參考範例,參考攻擊 面縮減規則時使用 GUID 值。

OMA-URI path: ./Vendor/MSFT/Policy/Config/Defender/AttackSurfaceReductionRules

Value: 75668c1f-73b5-4cf0-bb93-3ecf5cb7cc84=2|3b576869-a4ec-4529-8536-b80a7769e899=1|d4f940ab-401b-4efc-aadc-ad5f3c50688a=2|d3e037e1-3eb8-44c8-a917-57927947596d=1|5beb7efe-fd9a-4556-801d-275e5ffc04cc=0|be9ba2d9-53ea-4cdc-84e5-9b1eeee46550=1

啟用 (區塊) 、停用、警告或啟用的數值如下:

- 0:停用 (關閉攻擊面減少規則)

- 1:封鎖 (啟用攻擊面縮小規則)

- 2:稽核 (評估若啟用攻擊面減少規則,將如何影響您的組織)

- 6:警告 (啟用攻擊面減少規則,但允許最終使用者繞過封鎖) 。 大多數攻擊面縮減規則皆可使用警告模式。

使用 ./Vendor/MSFT/Policy/Config/Defender/AttackSurfaceReductionOnlyExclusions 設定服務提供者 (CSP) 以新增排除項目。

例如:

OMA-URI path: ./Vendor/MSFT/Policy/Config/Defender/AttackSurfaceReductionOnlyExclusions

Value: c:\path|e:\path|c:\Exclusions.exe

注意事項

務必輸入不含空格的 OMA-URI 值。

Microsoft Configuration Manager

在 Microsoft Configuration Manager 中,請前往Windows Defender Exploit Guard 的資產與合規>端點保護>。

選擇 「建立>漏洞防護政策」。

輸入名稱與描述,選擇 攻擊面縮減,然後選擇 下一步。

選擇哪些規則會阻擋或審核行動,然後選擇 「下一步」。

檢視設定後選擇 「下一步 」來建立政策。

原則建立後,選取 [關閉]。

警告

伺服器作業系統版本標示為合規但沒有實際執行,攻擊面減少的適用性存在已知問題。 目前尚無明確的修正日期。

重要事項

如果你使用設定為 true 裝置上的「停用管理員合併」,且使用以下任何工具或方法,則根據規則排除或本地 ASR 規則排除加入 ASR 規則不適用:

- Defender for Endpoint 安全設定管理 (停用本地管理員合併)

- Intune (關閉本地管理員合併)

- Defender CSP (DisableLocalAdminMerge)

- 群組原則 (配置本地管理員合併行為) 要修改此行為,需將「停用管理員合併」改為

false。

群組原則

警告

如果你用 Intune、Configuration Manager 或其他企業級管理平台管理電腦和裝置,管理軟體會在啟動時覆寫任何衝突的群組政策設定。

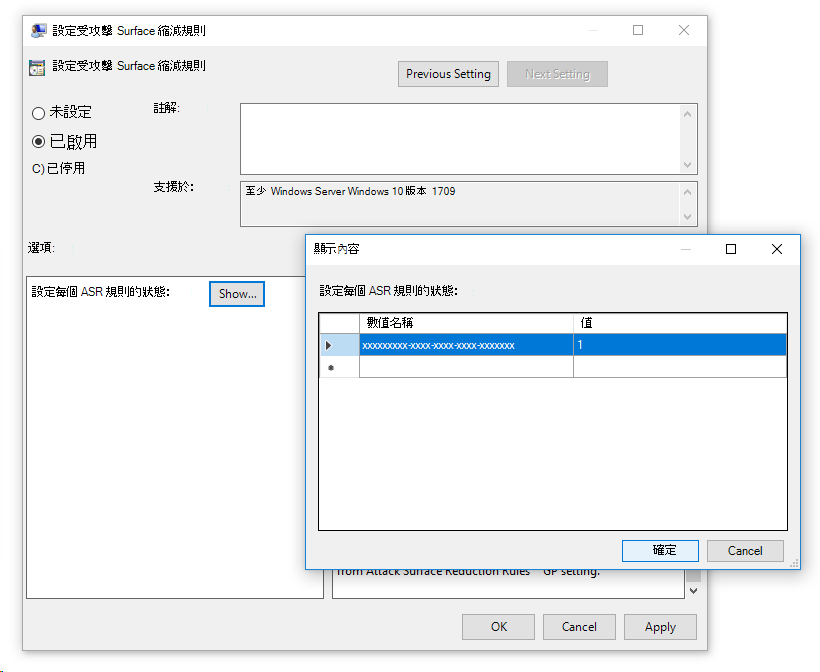

在您的群組原則管理電腦上,開啟 群組原則管理主控台,以滑鼠右鍵按一下您要設定的群組原則物件,然後選擇 [編輯]。

在 [群組原則管理編輯器] 中,移至 [電腦設定] 然後選取 [系統管理範本]。

將樹擴展至 Windows 元件>Microsoft Defender 防毒>軟體 Microsoft Defender Exploit Guard>攻擊面縮小。

選擇 「設定攻擊面減少規則 」並選擇 「啟用」。 接著你可以在選項區為每條規則設定個別狀態。 選擇 顯示...... 並在 價值欄 輸入規則 ID,並在 價值 欄輸入你選擇的狀態,具體如下:

- 0:停用 (關閉攻擊面減少規則)

- 1:封鎖 (啟用攻擊面縮小規則)

- 2:稽核 (評估若啟用攻擊面減少規則,將如何影響您的組織)

- 6:警告 (啟用攻擊面減少規則,但允許最終使用者繞過封鎖)

要將檔案和資料夾排除在攻擊面減少規則中,請 從攻擊面減少規則設定中選擇「排除檔案與路徑 」,並將選項設 為啟用。 選取 [顯示] 並在 [值名稱] 欄位輸入每個檔案或資料夾。 針對每個項目,在 [值] 欄位中輸入 0。

警告

不要使用引號,因為不支援在 價值名稱 欄或 價值 欄使用引號。 規則 ID 不應該有任何前置或後置空格。

注意事項

Microsoft 從 Windows 10 版本 20H1 起,將 Windows Defender 防毒軟體重新命名為 Microsoft Defender 防毒軟體。 早期 Windows 版本的群組原則路徑可能仍會參考 Windows Defender 防毒軟體,而較新的版本則顯示 Microsoft Defender 防毒軟體。 兩個名稱都指的是相同的保單地點。

PowerShell

警告

如果你用 Intune、Configuration Manager 或其他企業級管理平台管理電腦和裝置,管理軟體會在啟動時覆蓋任何衝突的 PowerShell 設定。

在 [開始] 功能表中輸入 powershell,以滑鼠右鍵按一下 Windows PowerShell 並選取 [以系統管理員身分執行]。

請輸入以下指令中的一個。 如需更多資訊,例如規則識別碼,請參閱 攻擊面減少規則參考。

工作 PowerShell cmdlet 啟用受攻擊面縮小規則 Set-MpPreference -AttackSurfaceReductionRules_Ids <rule ID> -AttackSurfaceReductionRules_Actions Enabled在稽核模式下啟用攻擊面減少規則 Add-MpPreference -AttackSurfaceReductionRules_Ids <rule ID> -AttackSurfaceReductionRules_Actions AuditMode在警告模式下啟用攻擊面減少規則 Add-MpPreference -AttackSurfaceReductionRules_Ids <rule ID> -AttackSurfaceReductionRules_Actions Warn啟用攻擊面減少 阻擋被利用的漏洞簽署驅動程式濫用 Add-MpPreference -AttackSurfaceReductionRules_Ids 56a863a9-875e-4185-98a7-b882c64b5ce5 -AttackSurfaceReductionRules_Actions Enabled關閉攻擊面減少規則 Add-MpPreference -AttackSurfaceReductionRules_Ids <rule ID> -AttackSurfaceReductionRules_Actions Disabled重要事項

你必須為每條規則分別指定州,但你可以將規則和州合併成逗號分隔的清單。

以下範例中,前兩條規則啟用,第三條規則被停用,第四條規則則在稽核模式下啟用:

Set-MpPreference -AttackSurfaceReductionRules_Ids <rule ID 1>,<rule ID 2>,<rule ID 3>,<rule ID 4> -AttackSurfaceReductionRules_Actions Enabled, Enabled, Disabled, AuditMode你也可以使用

Add-MpPreferencePowerShell 動詞,將新規則加入現有清單。警告

Set-MpPreference覆蓋現有的規則集。 如果你想擴充現有的組合,就用Add-MpPreferenceAlternative。 你可以透過Get-MpPreference取得規則清單及其當前狀態。要將檔案和資料夾排除在攻擊面縮小規則之外,請使用以下 cmdlet:

Add-MpPreference -AttackSurfaceReductionOnlyExclusions "<fully qualified path or resource>"繼續使用

Add-MpPreference -AttackSurfaceReductionOnlyExclusions以新增更多檔案和資料夾到清單中。重要事項

使用

Add-MpPreference以附加或新增應用程式至清單。 使用Set-MpPreferenceCmdlet 則會覆寫現有的清單。