授與受控安全性服務提供者 (MSSP) 存取 (預覽)

適用於:

想要體驗適用於端點的 Microsoft Defender 嗎? 注册免費試用版。

重要事項

部分資訊與發行前版本產品有關,在正式發行之前可能會實質上進行修改。 Microsoft 對此處提供的資訊,不提供任何明確或隱含的瑕疵擔保。

Microsoft建議您使用許可權最少的角色。 這有助於改善貴組織的安全性。 全域管理員是高度特殊許可權的角色,當您無法使用現有角色時,應該僅限於緊急案例。

若要實作多租使用者委派的存取解決方案,請採取下列步驟:

在適用於端點的 Defender 中啟用 角色型訪問控制 ,並與 Microsoft Entra ID 群組連線。

設定存取要求和布建的 治理存取套件 。

在 Microsoft MyAccess 中管理存取要求和稽核。

在適用於端點的 Microsoft Defender 中啟用角色型訪問控制

在客戶內部識別碼中建立 MSSP 資源的存取群組:群組

這些群組會連結到您在適用於端點的Defender中建立的角色。 若要這樣做,請在客戶的 Entra ID 租使用者中建立三個群組。 在我們的範例方法中,我們會建立下列群組:

- 第 1 層分析師

- 第 2 層分析師

- MSSP 分析師核准者

在適用於端點的客戶 Defender 中建立適用於端點的 Defender 角色,以取得適當的存取層級。

若要在客戶Microsoft Defender 入口網站中啟用 RBAC,請移至 [設定>端點>權限>角色],然後選取 [開啟角色]。

然後,建立 RBAC 角色以符合 MSSP SOC 層的需求。 透過指派的使用者群組,將這些角色連結至已建立的使用者群組。 有兩個可能的角色:第 1 層分析師和第 2 層分析師。

第 1 層分析師 - 執行即時回應和管理安全性設定以外的所有動作。

第 2 層分析師 - 新增實時回應的第 1 層功能

如需詳細資訊,請 參閱使用角色型訪問控制。

設定治理存取套件

在客戶內部識別碼中將 MSSP 新增為已連線的組織:身分識別控管

將 MSSP 新增為已連線的組織,可讓 MSSP 要求並布建存取權。

若要這樣做,請在客戶的 Entra ID 租使用者中存取身分識別控管:已連線的組織。 新增組織,並透過租使用者標識碼或網域搜尋您的 MSSP 分析師租使用者。 建議您為 MSSP 分析師建立個別的 Entra ID 租使用者。

在客戶內部識別碼中建立資源目錄:身分識別控管

資源目錄是在客戶 Entra ID 租使用者中建立的存取套件邏輯集合。

若要這樣做,請在客戶的 Entra ID 租使用者中,存取 Identity Governance: Catalogs,並新增 新目錄。 在我們的範例中,稱為 MSSP 存取。

如需詳細資訊,請 參閱建立資源目錄。

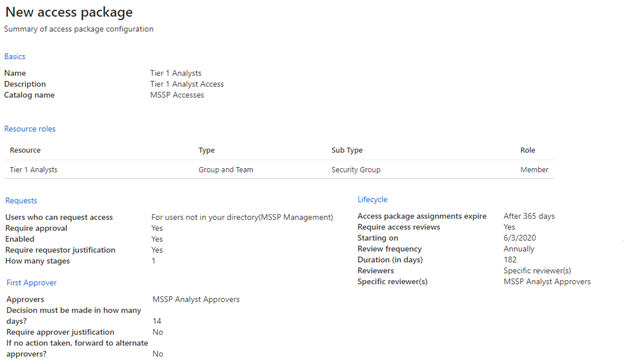

建立 MSSP 資源的存取套件客戶內部識別碼:身分識別控管

存取套件是在核准時授與要求者之許可權和存取權的集合。

若要這樣做,請在客戶的 Entra ID 租使用者中,存取身分識別控管:存取套件,並新增 新的存取套件。 為 MSSP 核准者和每個分析師層建立存取套件。 例如,下列第 1 層分析師設定會建立存取套件::

- 需要 Entra ID 群組 MSSP 分析師核准者 的成員才能授權新的要求

- 具有年度存取權檢閱,SOC 分析師可以在其中要求存取延伸模組

- 只能由 MSSP SOC 租使用者中的使用者要求

- 存取自動在 365 天后過期

如需詳細資訊,請 參閱建立新的存取套件。

從客戶內部識別碼提供 MSSP 資源的存取要求連結:身分識別控管

MSSP SOC 分析師會使用 「我的存取入口網站」連結,透過建立的存取套件要求存取權。 連結是永久性的,這表示新的分析師可能會隨著時間使用相同的連結。 分析師要求會進入佇列,以供 MSSP 分析師核准者核准。

鏈接位於每個存取套件的概觀頁面上。

管理存取權

檢閱及授權客戶和/或 MSSP MyAccess 中的存取要求。

存取要求是由 MSSP 分析師核准者群組的成員在客戶的「我的存取權」中管理。

若要這樣做,請使用下列專案來存取客戶的 MyAccess:

https://myaccess.microsoft.com/@<Customer Domain>。範例:

https://myaccess.microsoft.com/@M365x440XXX.onmicrosoft.com#/在 UI 的 [核准 ] 區段中核准或拒絕要求。

此時,已布建分析師存取權,且每個分析師都應該能夠存取客戶的 Microsoft Defender 入口網站:

https://security.microsoft.com/?tid=<CustomerTenantId>

相關文章

提示

想要深入了解? 在我們的技術社群中與Microsoft安全性社群互動:Microsoft適用於端點的Defender技術社群。

意見反應

即將登場:在 2024 年,我們將逐步淘汰 GitHub 問題作為內容的意見反應機制,並將它取代為新的意見反應系統。 如需詳細資訊,請參閱:https://aka.ms/ContentUserFeedback。

提交並檢視相關的意見反應

![[屬性] 頁面](media/access-properties.png)