Microsoft Defender 入口網站應用相關分析,並彙整來自不同產品的相關警示與自動化調查,針對事件進行調查。 Microsoft Sentinel 與 Defender 全面偵測回應也會針對只有在統一平台中具備端對端可視性、涵蓋整個產品套件的活動,觸發獨特的惡意警報。 這種觀點讓資安分析師掌握更廣泛的攻擊故事,幫助他們更好地理解並應對組織內複雜的威脅。

重要事項

Microsoft Sentinel 通常可在 Microsoft Defender 入口網站中取得,無論是否使用 Microsoft Defender 全面偵測回應或 E5 授權。 欲了解更多資訊,請參閱Microsoft Defender入口網站的Microsoft Sentinel。

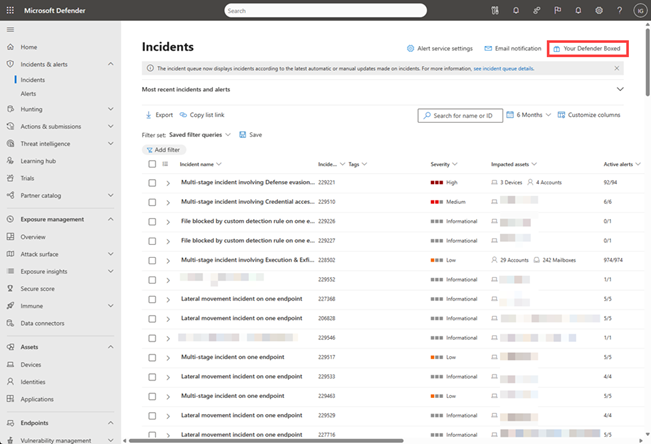

事件佇列

事件佇列顯示跨裝置、使用者、信箱及其他資源建立的事件佇列。 它幫助您對事件進行分流、優先排序,並制定明智的資安應變決策。

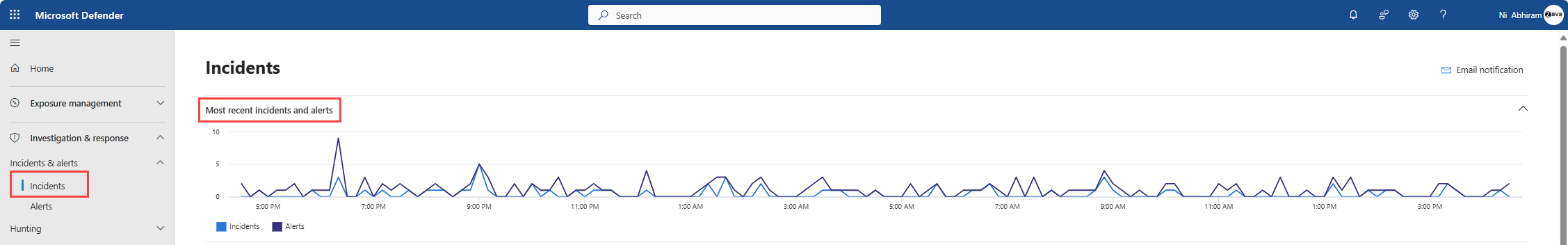

在 Microsoft Defender 入口網站快速啟動時,請在事件中查詢事件佇列 & > 提醒事件。

選擇 「最近事件與警示」 以切換過去24小時內收到的警示與產生事件數量的時間軸圖。

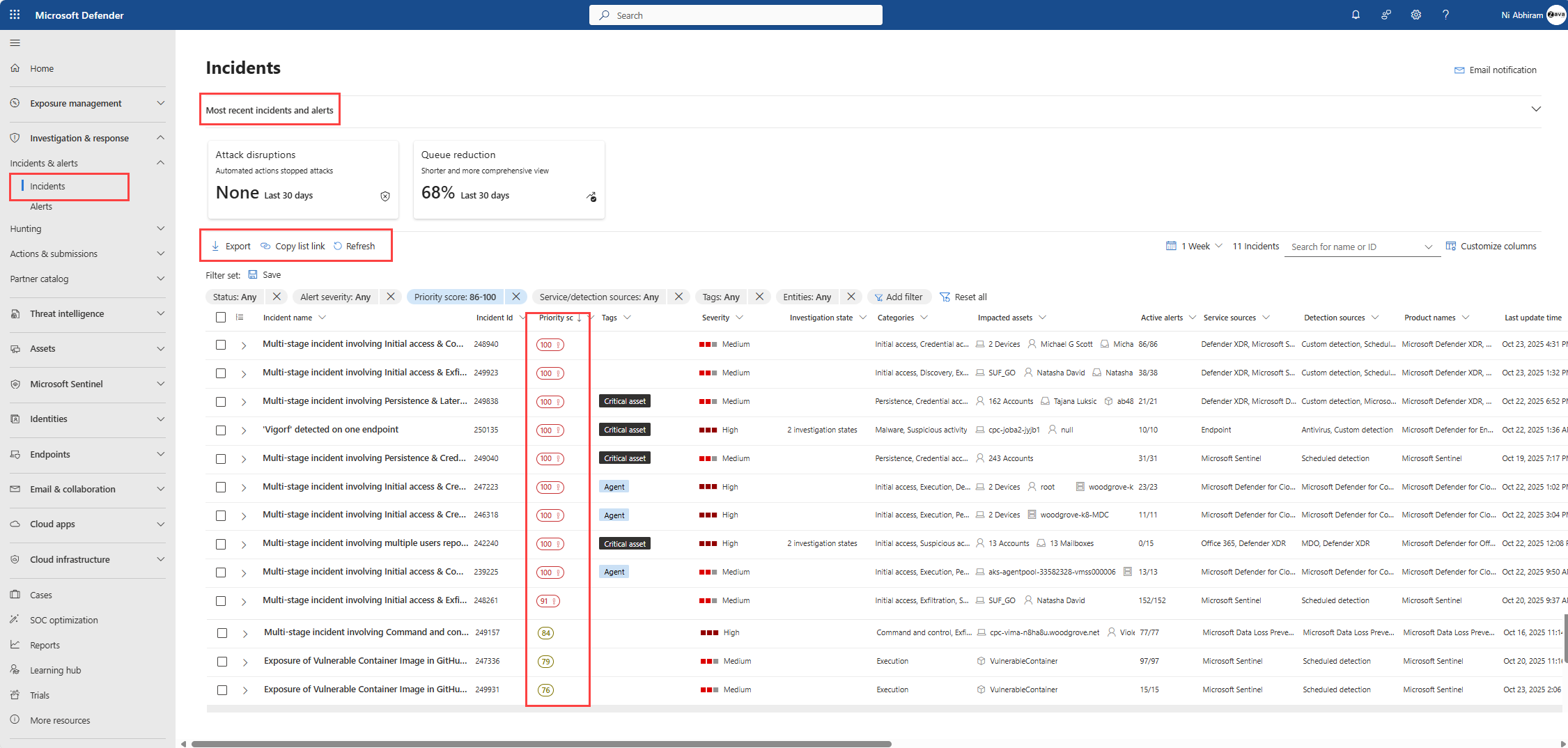

事件佇列包含 Defender Queue Assistant,協助資安團隊篩選大量事件,專注於最重要的事件。 透過機器學習優先排序演算法,佇列助理會呈現最高優先順序事件,說明優先順序背後的理由,並提供直覺式的工具來排序與過濾事件佇列。 該演算法適用於所有警示、Microsoft 原生警示、自訂偵測或第三方訊號。 該演算法以真實世界的匿名化資料訓練,計算優先權分數時會考慮以下資料點:

- 攻擊干擾信號

- 威脅分析

- 嚴重性

- 資深

- MITRE 技術

- 資產關鍵性

- 警報類型與罕見度

- 高調威脅如勒索軟體和國家級攻擊。

事件會自動被分配 0 到 100 的優先權分數,100 為最高優先級。 分數區間以顏色區分如下:

- 紅色:最高優先 (分數 > 85)

- 橘色:中等優先 (15–85)

- 灰色:低優先度 (<15)

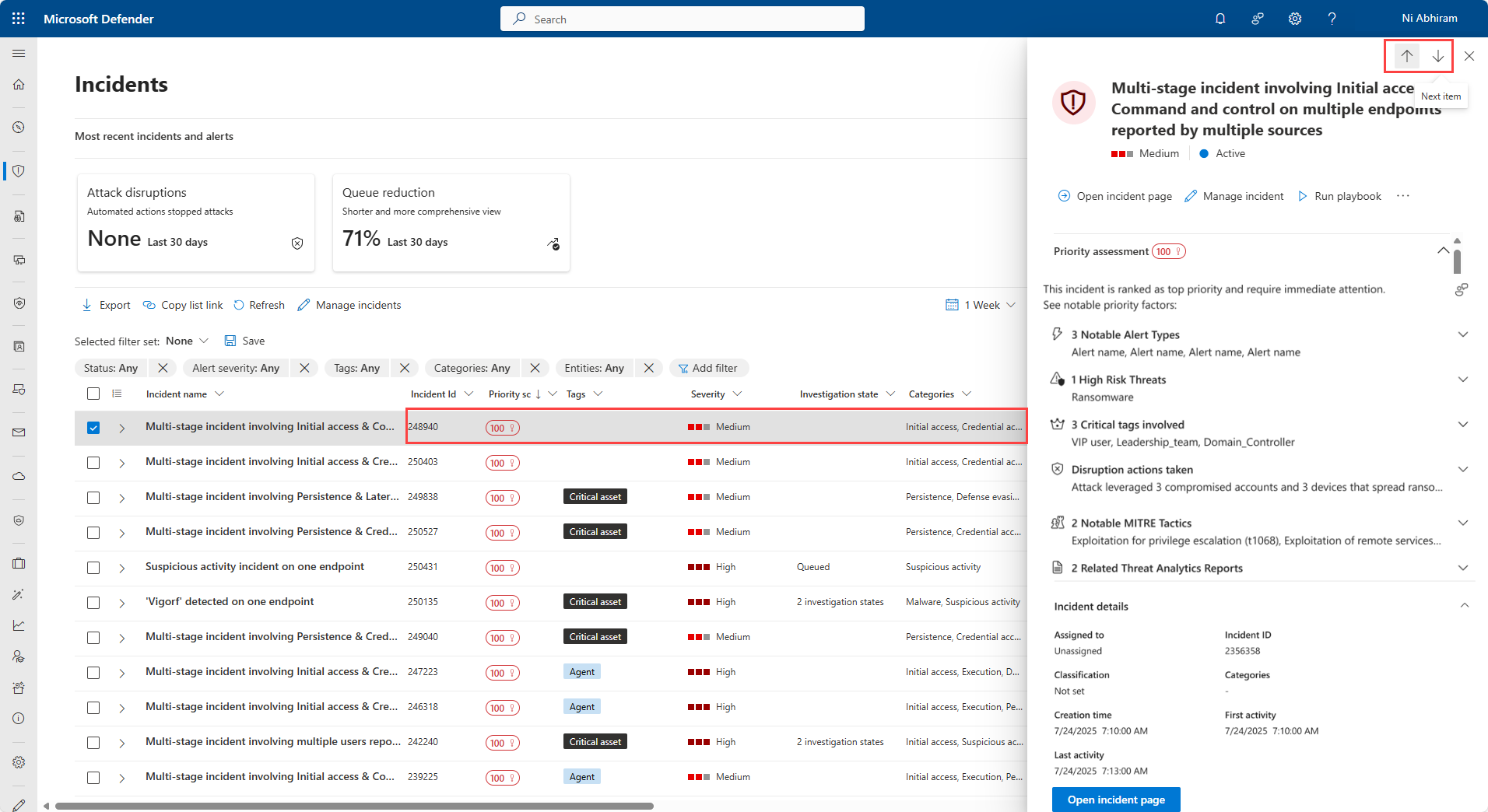

選擇事件列,除事件名稱外,即可顯示事件重要資訊的摘要面板。 面板包含優先權評估、影響優先權分數的因素、事件細節、建議行動及相關威脅。 使用面板頂端的上下箭頭,導航到事件佇列中上一次或下一次事件。 欲了解更多調查事件資訊,請參閱 調查事件。

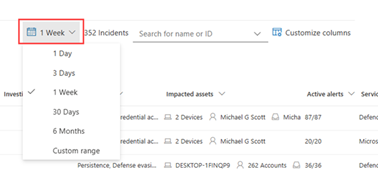

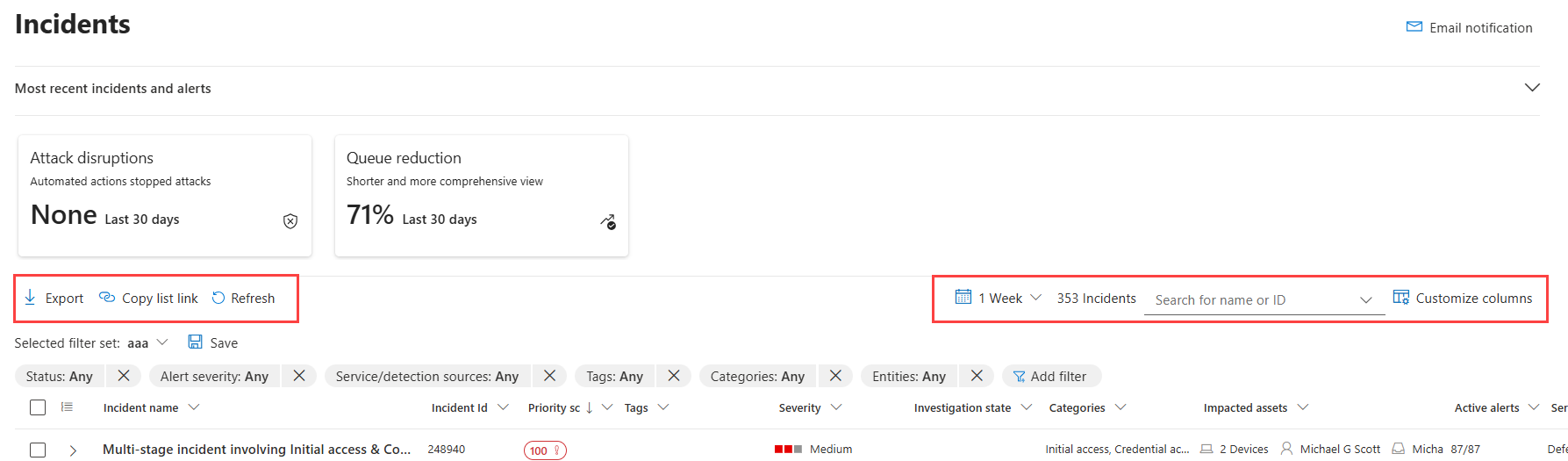

預設情況下,事件佇列會顯示上週內產生的事件。 請在排隊列上方選擇時間選擇器下拉選單,選擇不同的時間範圍。

佇列中事件總 數 會顯示在時間選擇器旁。 事故數量會依所使用的過濾器而異。 你可以依照名稱或事件編號搜尋事件

選擇 自訂欄位 以選擇佇列中顯示的欄位。 勾選或取消勾選你想在事件佇列中看到的欄位。 透過上下拖曳排列欄位的順序。

匯 出 按鈕可以讓你將事件佇列中篩選的資料匯出成 CSV 檔案。 你最多只能匯出成 CSV 檔案的紀錄數量為 10,000 筆。

事件名稱

為了一目了然,Microsoft Defender 全面偵測回應會根據警報屬性自動產生事件名稱,例如受影響端點數量、受影響使用者、偵測來源或類別。 這種特定的命名方式能讓您快速了解事件的範圍。

例如:多個 端點的多階段事件,由多個來源回報。

如果你是Microsoft Sentinel Defender 入口網站,那麼來自 Microsoft Sentinel 的任何警示和事件, (名稱都很可能會被更改,不論這些名稱是在入職) 之前還是之後建立的。

我們建議您避免以事件名稱作為觸發 自動化規則的條件。 若事件名稱為條件,且事件名稱變更,則不會觸發該規則。

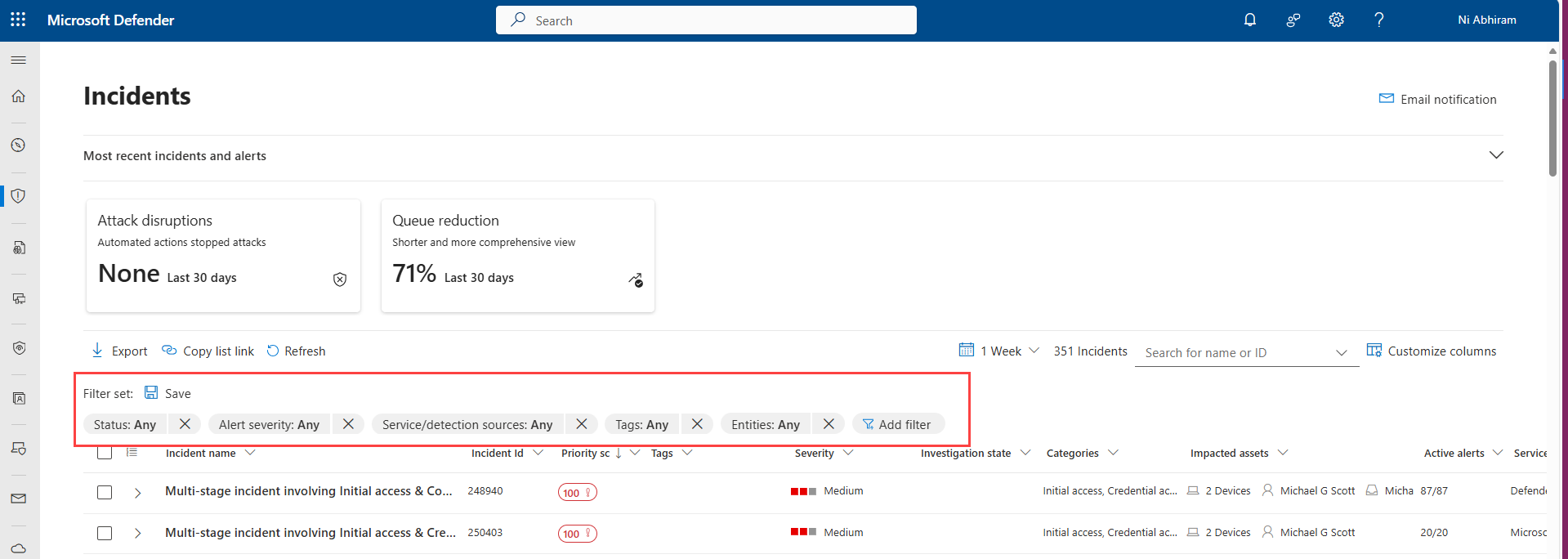

濾鏡

事件佇列還提供多種過濾選項,套用後可讓你對環境中所有現有事件進行廣泛掃描,或決定聚焦於特定情境或威脅。 在事件佇列套用篩選可協助判斷哪個事件需要立即處理。

事件佇列上方的 篩選器 清單顯示目前套用在佇列中的篩選條件。 選擇 新增篩選器 以套用更多篩選器以限制顯示的事件數量。

選擇你想使用的篩選條件,然後選擇 新增。 選取的濾波器會與現有已套用的濾波器一同顯示。 選擇新濾波器以指定其條件。 例如,如果你選擇了「服務/偵測來源」篩選器,選擇它以選擇篩選清單的來源。

你可以在篩選器列表中選擇篩選器名稱上的 X 來移除濾鏡。

下表列出可用的過濾器。

| 濾波器名稱 | 描述/條件 |

|---|---|

| 狀態 | 選擇 新作品、 進行中或 已解決。 |

|

警戒嚴重程度 事件嚴重程度 |

警示或事件的嚴重程度反映了其對資產可能產生的影響。 嚴重程度越高,影響越大,通常需要最緊急的處理。 選擇 高、 中、 低或 資訊性。 |

| 事故分配 | 選擇指定的使用者。 |

| 多個服務來源 | 請指定篩選器是否涵蓋多個服務來源。 |

| 服務/偵測來源 | 指定包含以下一項或多項警報的事件: 許多服務可在選單中展開,顯示服務內更多偵測來源的選擇。 |

| 標記 | 從列表中選擇一個或多個標籤名稱。 |

| 多類別 | 指定篩選器是否涵蓋多個類別。 |

| Categories | 選擇分類,聚焦於特定的戰術、技巧或攻擊要素。 |

| Entities | 指定資產名稱,例如使用者、裝置、信箱或應用程式名稱。 |

| 敏感度標籤 | 根據資料上施加的敏感性標籤過濾事件。 有些攻擊著重於外洩敏感或有價值的資料。 透過針對特定敏感性標籤套用過濾器,您可以快速判斷敏感資訊是否可能被洩漏,並優先處理這些事件。 |

| 裝置群組 | 指定 一個裝置群組 名稱。 |

| 作業系統平台 | 指定裝置作業系統。 |

| 分類 | 指定相關警示的分類集合。 |

| 自動化調查狀態 | 請指定自動調查的狀態。 |

| 相關威脅 | 指定一個有名字的威脅。 |

| 政策/政策規則 | 根據政策或政策規則過濾事件。 |

| 產品名稱 | 根據產品名稱篩選事件。 |

| 資料流 | 根據地點或工作量篩選事件。 |

注意事項

如果您已配置 Microsoft Purview 內部風險管理權限,您可以在 Microsoft Defender 入口網站查看和管理內部風險管理警示,並搜尋內部風險管理事件。 欲了解更多資訊,請參閱 Microsoft Defender 入口網站中的「調查內部風險威脅」。

預設篩選器顯示所有警示與事件,狀態為 「新」 與 「進行中 」,嚴重程度為 高、 中或 低。

您也可以在事件頁面中選擇 「已儲存的篩選查詢 > 」「建立過濾器集」來建立篩選器集。 如果尚未建立篩選器集,請選擇 儲存 來建立一個。

注意事項

Microsoft Defender 全面偵測回應客戶現在可以透過警報過濾事件,當受攻擊的裝置透過營運技術 (OT) 連接至企業網路,透過物聯網Microsoft Defender的裝置發現整合而來。適用於端點的 Microsoft Defender。 要篩選這些事件,請在服務/偵測來源中選擇「任何」,然後在產品名稱中選擇「Microsoft Defender for IoT」,或在 Defender 入口網站「調查 Microsoft Defender for IoT 中的事件與警示」。 你也可以使用裝置群組來篩選特定站點的警示。 欲了解更多關於 Defender for IoT 前置條件的資訊,請參閱 Microsoft Defender 全面偵測回應的企業物聯網監控開始。

將自訂篩選器儲存為網址

一旦你在事件排隊中設定了有用的篩選條件,就可以將瀏覽器分頁的網址加入書籤,或以其他方式將其儲存為網頁、Word 文件或你選擇的地點的連結。 書籤功能讓你只需一鍵就能存取事件佇列的關鍵視圖,例如:

- 新事件

- 高嚴重事件

- 未分配事件

- 高嚴重性、未分配事件

- 分配給我的事件

- 分配給我和 適用於端點的 Microsoft Defender 的事件

- 帶有特定標籤的事件

- 具有特定威脅類別的事件

- 與特定相關威脅的事件

- 與特定演員的事件

當你將有用的篩選檢視清單彙整並儲存成 URL 後,利用它快速處理並優先排序隊列中的事件,並 管理 以便後續指派與分析。

搜尋

從事件列表上方的 「搜尋姓名或身分」 框中,你可以用多種方式搜尋事件,快速找到你想要的資訊。

依事件名稱或識別碼搜尋

直接輸入事件ID或事件名稱即可搜尋事件。 當您從搜尋結果列表中選擇事件時,Microsoft Defender 入口網站會開啟一個新分頁,顯示事件的屬性,您可以從中開始調查。

依受影響資產搜尋

你可以命名資產——例如使用者、裝置、信箱、應用程式名稱或雲端資源——並找到與該資產相關的所有事件。

指定一個時間範圍

預設的事件清單是過去六個月內發生的。 你可以從行事曆圖示旁的下拉選單中選擇新時間範圍:

- 一天

- 三天

- 一星期

- 30 天

- 30 天

- 六個月

- 一個自訂範圍,可以同時指定日期和時間

後續步驟

確定哪個事件需要最高優先權後,選擇它並:

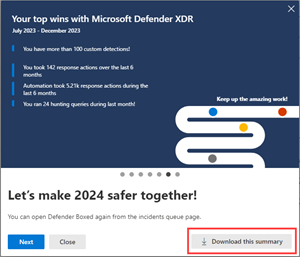

防守者拳擊

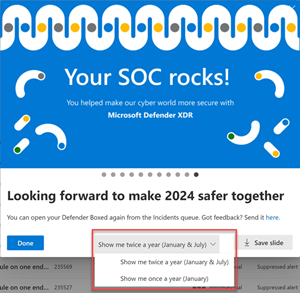

每年一月和七月的有限時間內, Defender Boxed 會在你首次開啟事件排隊時自動出現。 Defender Boxed 會突顯貴組織在過去六個月或曆年內的安全成功、改進與應對行動。

注意事項

Defender Boxed 僅提供給在 Microsoft Defender 入口網站中完成相關活動的使用者。

你可以在《Defender Boxed》中出現的一系列卡牌中執行以下動作:

下載您的成就詳細摘要,並與組織內的其他人分享。

改變Defender Boxed出現的頻率。 你可以選擇每年一月) 一次 (或每年一月和七月) 兩次 (。

將投影片儲存為圖片,分享你的成就到社群媒體、電子郵件及其他論壇。

要重新開啟 Defender Boxed,請進入事件隊列,然後在窗格右側選擇 「你的 Defender Boxed 」。

另請參閱

提示

想要深入了解? 請到我們的技術社群中與 Microsoft 安全性社群互動: Microsoft Defender 全面偵測回應技術社群。