打造認證管理的彈性

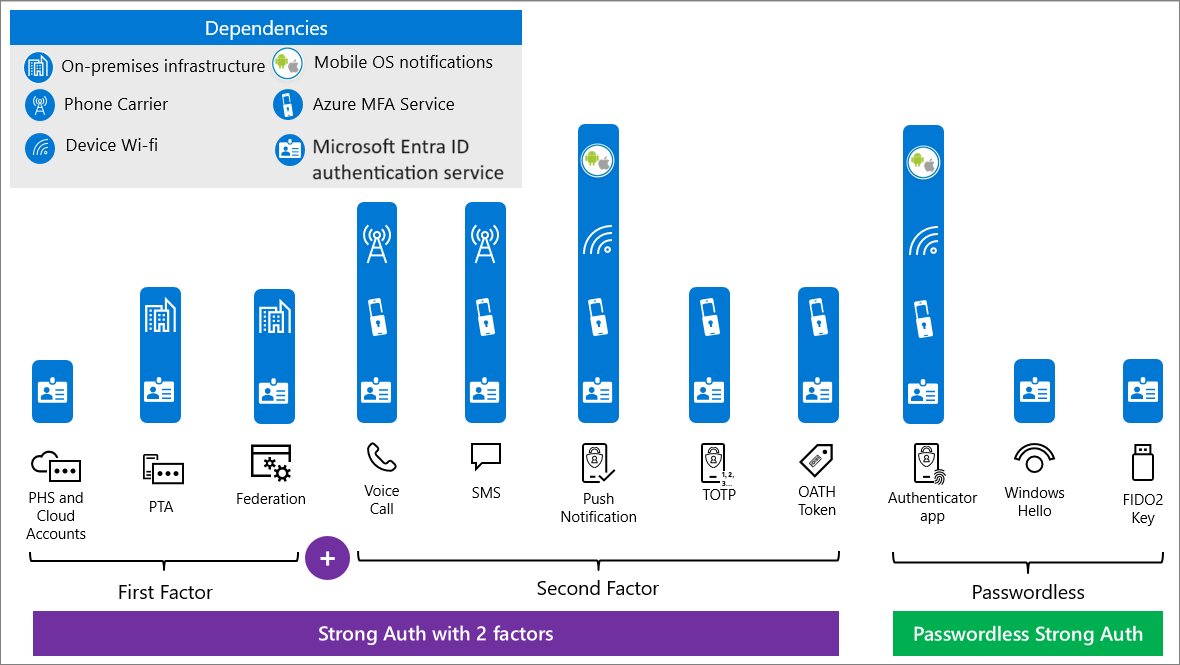

在權杖要求中向 Microsoft Entra ID 出示認證時,有多個必須可供驗證的相依性。 第一驗證要素仰賴 Microsoft Entra 驗證,在某些情況下則是仰賴內部部署基礎結構。 如需混合式驗證基礎結構的詳細資訊,請參閱打造混合式基礎結構的彈性。

如果您實作第二要素,第二要素的相依性會新增至第一個要素的相依性。 例如,如果您的第一要素是透過 PTA,第二要素是 SMS,則您的相依性如下。

- Microsoft Entra 驗證服務

- Microsoft Entra 多重要素驗證服務

- 內部部署基礎結構

- 電信業者

- 使用者的裝置 (圖中未顯示)

您的認證策略應考慮每種驗證類型的相依性,然後佈建可避免單一失敗點的方法。

由於驗證方法具有不同的相依性,因此最好讓使用者註冊盡可能多的第二要素選項。 可能的話,請務必包含具有不同相依性的第二要素。 例如,語音電話和 SMS 做為第二個因素會共用相同的相依性,因此將這兩個選項當成是唯一選項不會降低風險。

最具彈性的認證策略是使用無密碼驗證。 Windows Hello 企業版和 FIDO 2.0 安全性金鑰有兩個不同的要素,相依性少於增強式驗證。 Microsoft Authenticator 應用程式、Windows Hello 企業版和 FIDO 2.0 安全性金鑰最具安全性。

針對第二要素,Microsoft Authenticator 應用程式或其他驗證器應用程式使用限時單次密碼 (TOTP) 或 OAuth 硬體權杖,其相依性最少,因此更具彈性。

多重認證如何協助打造彈性?

佈建多個認證類型可提供使用者多個選項,以因應使用者的喜好設定和環境限制。 如此一來,當特定相依性無法在要求的時間提供使用時,互動式驗證較具彈性,會提示使用者進入多重要素驗證。 您可以最佳化多重要素驗證的重新驗證提示。

除了上述個別使用者的彈性之外,企業應針對大規模中斷規劃應變措施,例如造成設定不正確的操作錯誤、自然災害,或是整個企業資源中斷而影響內部部署同盟服務 (尤其是用於多重要素驗證時)。

如何實作具彈性的認證?

- 部署無密碼認證以降低相依性,例如 indows Hello 企業版、電話驗證,以及 FIDO2 安全性金鑰。

- 將 Microsoft Authenticator 應用程式部署為第二要素。

- 針對從 Windows Server Active Directory 同步處理的混合式帳戶,開啟密碼雜湊同步。 這個選項可以與同盟服務 (例如 Active Directory 同盟服務 (AD FS)) 一起啟用,在同盟服務失敗時提供回復。

- 分析多重要素驗證方法的使用方式,改善使用者體驗。

- 實作彈性的存取控制策略

下一步

適用於管理員和結構設計師的彈性資源

適用於開發人員且具復原能力的資源

意見反應

即將登場:在 2024 年,我們將逐步淘汰 GitHub 問題作為內容的意見反應機制,並將它取代為新的意見反應系統。 如需詳細資訊,請參閱:https://aka.ms/ContentUserFeedback。

提交並檢視相關的意見反應