打造混合式架構的恢復功能

混合式驗證可讓使用者透過內部部署主控的身分識別,來存取雲端式資源。 混合式基礎結構包含雲端和內部部署元件。

- 雲端元件包含 Microsoft Entra ID、Azure 資源和服務、組織的雲端式應用程式和 SaaS 應用程式。

- 內部部署元件則包括內部部署應用程式、如 SQL 資料庫等資源,以及如 Windows Server Active Directory 等身分識別提供者。

重要

您在混合式基礎結構中規劃恢復功能時,降低相依性以及單一點失敗率為重要關鍵。

Microsoft 提供三種混合式驗證機制。 上述選項將依恢復功能排序列出。 如果可能,建議您實作密碼雜湊同步。

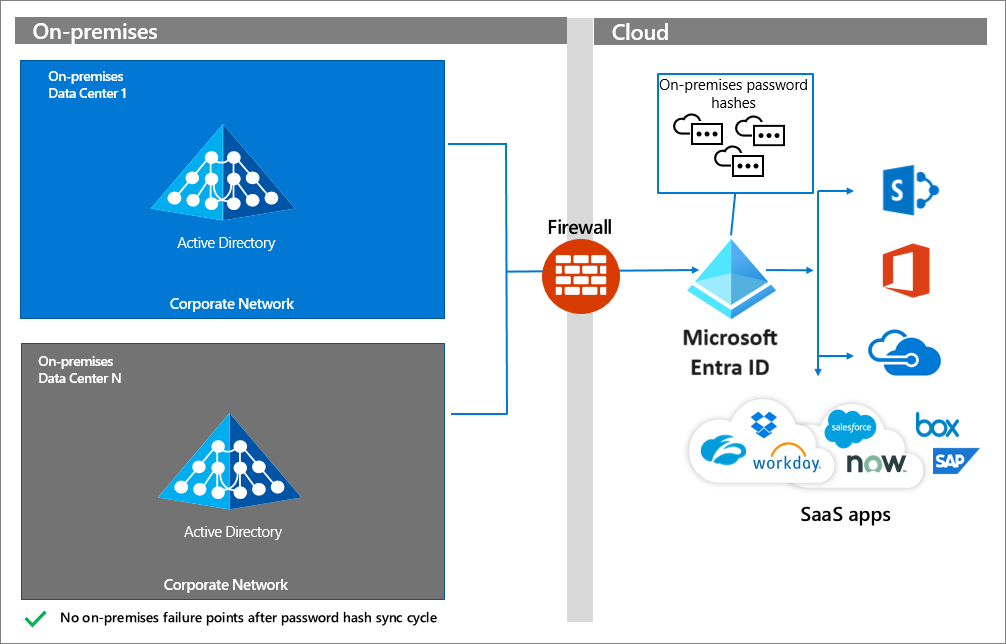

- 密碼雜湊同步 (PHS) 會使用 Microsoft Entra Connect 將身分識別和密碼雜湊同步處理至 Microsoft Entra ID。 它可讓使用者使用其內部部署主控的密碼登入雲端式資源。 PHS 的內部部署相依性僅適用於同步處理,而非用於驗證。

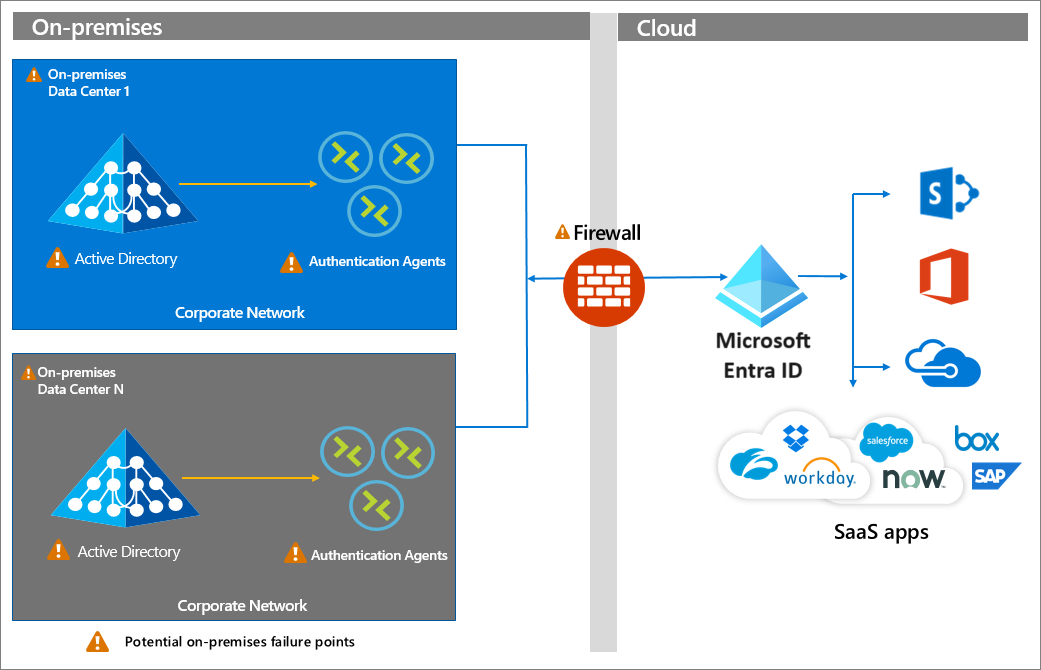

- 傳遞驗證 (PTA) 會將使用者重新導向至 Microsoft Entra ID 進行登入。 接著使用者名稱和密碼會透過部署在公司網路內的代理程式,針對內部部署的 Active Directory 進行驗證。 PTA 擁有其 Microsoft Entra PTA 代理程式的內部部署磁碟使用量,這些代理程式均位於內部部署的伺服器上。

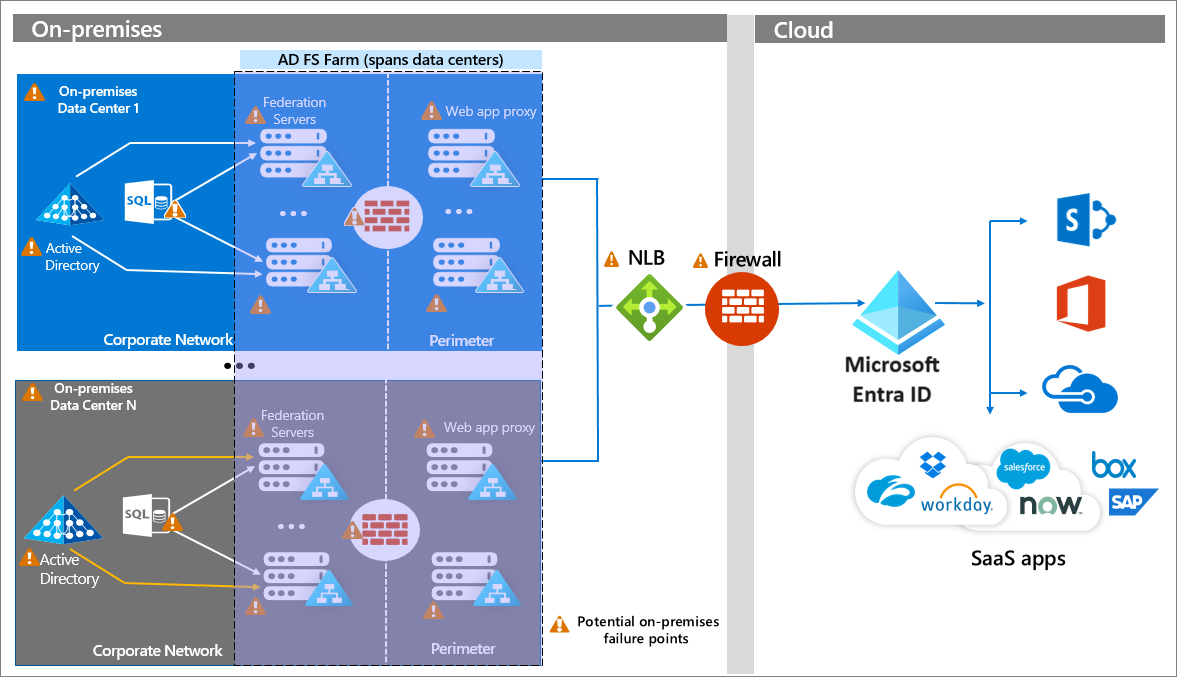

- 同盟客戶部署可同盟服務,例如 Active Directory 同盟服務 (AD FS)。 然後,Microsoft Entra ID 會驗證同盟服務所產生的 SAML 判斷提示。 同盟對內部部署基礎結構具有最高相依性,因此會產生更多的失敗點。

您可以在組織中使用一或多個上述方法。 如需詳細資訊,請參閱針對 Microsoft Entra 混合式身分識別解決方案選擇正確的驗證方法。 本文章包含的決策樹可協助您決定方法。

密碼雜湊同步

Microsoft Entra ID 的最簡單且最具彈性的混合式驗證選項是密碼雜湊同步。 處理驗證要求時,它沒有任何內部部署身分識別基礎結構相依性。 使用密碼雜湊的身分識別同步至 Microsoft Entra ID 之後,使用者即可向雲端資源進行驗證,無須依靠內部部署的身分識別元件。

如果您選擇此驗證選項,當內部部署的身分識別元件無法使用時,不會發生中斷情況。 發生內部部署中斷的原因多種多樣,包含硬體失敗、電源中斷、天然災害和惡意程式碼攻擊。

如何實作 PHS?

若要實作 PHS,請參閱下列資源:

如果您的需求為無法使用 PHS,請使用傳遞驗證。

傳遞驗證

傳遞驗證相依于位於內部部署伺服器上的驗證代理程式。 Microsoft Entra ID 和內部部署 PTA 代理程式之間會存在持續連線 (或服務匯流排)。 防火牆、裝載驗證代理程式的伺服器,以及內部部署 Windows Server Active Directory (或其他身分識別提供者) 均為可能的失敗點。

如何實作 PTA?

若要執行傳遞驗證,請參閱下列資源。

如果您使用 PTA,請定義高可用性拓撲。

同盟

同盟涉及在 Microsoft Entra ID 和同盟服務間建立信任關係,其中包含交換端點、權杖簽署憑證和其他中繼資料。 當要求傳送至 Microsoft Entra ID 時,Azure AD 會讀取設定,並將使用者重新導向至設定的端點。 屆時,使用者將與同盟服務互動,而服務會發出 Microsoft Entra ID 所驗證的 SAML 判斷提示。

下圖顯示企業 AD FS 部署的拓撲,包括跨多個內部部署資料中心的備援同盟和 Web 應用程式 Proxy 伺服器。 此設定依賴企業網路基礎結構元件,例如 DNS、具異地親和性功能的網路負載平衡以及防火牆。 所有內部部署元件和連線都很容易失敗。 如需詳細資訊,請瀏覽 AD FS 容量規劃檔。

注意

同盟具有最多的內部部署相依性數量,因此是最有可能的失敗點。 雖然此圖顯示 AD FS,但其他內部部署身分識別提供者也會受到類似的設計考慮影響,以達成高可用性、擴充性及容錯移轉。

如何實作同盟?

如果您正在實作同盟驗證策略,或想要使其更具恢復功能,請參閱下列資源。