在權利管理中變更存取套件的資源角色

身為存取套件管理員,您可以隨時變更存取套件中的資源,不需要擔心會佈建使用者對新資源的存取權,或是從先前的資源移除其存取權。 本文描述如何變更現有存取套件的資源角色。

這段影片提供如何變更存取套件的概觀。

檢查資源的目錄

提示

根據您開始的入口網站而定,本文中的步驟可能會略有不同。

如果您需要將資源新增至存取套件,您應該檢查存取套件目錄中是否有您需要的資源。 如果您是存取套件管理員,無法將資源新增至目錄,即使您擁有資源也是一樣。 您受限於使用目錄中可用的資源。

以至少作為 [身分識別治理系統管理員] 的身分登入 Microsoft Entra 系統管理中心。

提示

可以完成此工作的其他最低權限角色包括目錄擁有者和存取套件管理員。

瀏覽至 [身分識別治理]>[權利管理]>[存取套件]。

在 [存取套件] 頁面上,開啟您想要檢查的存取套件,以確保其目錄具有必要的資源。

在左側功能表中,選取 [目錄],然後開啟目錄。

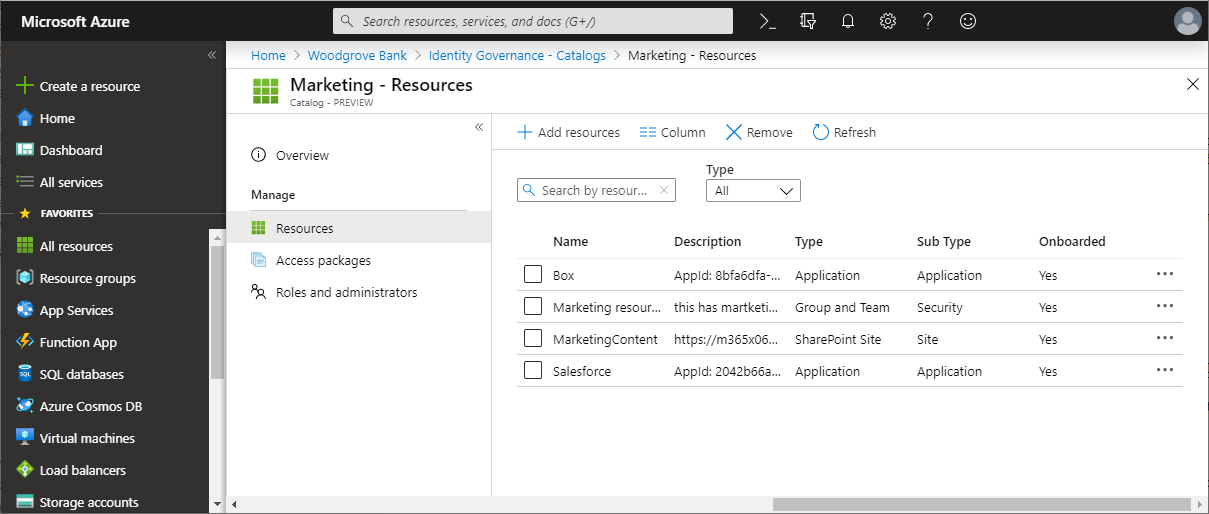

在左側功能表中,選取 [資源] 以查看此目錄中的資源清單。

如果資源尚不在目錄中,而且您是系統管理員或目錄擁有者,您可以將資源新增至目錄。 您可以新增的資源類型為群組、已與目錄整合的應用程式,以及 SharePoint Online 網站。 例如:

- 群組可以是雲端建立的 Microsoft 365 群組或雲端建立的 Microsoft Entra 安全性群組。 因為無法在 Microsoft Entra ID 中變更群組擁有者或成員屬性,所以源自內部部署 Active Directory 的群組無法指派為資源。 若要讓使用者存取使用 AD 安全性群組成員資格的應用程式,請在 Microsoft Entra ID 中建立新的群組、設定對 AD 的群組回寫,以及讓該群組可寫入 AD。 源自 Exchange Online 的群組,這是因為您也無法在 Microsoft Entra ID 中修改通訊群組。

- 應用程式可以是Microsoft Entra 企業應用程式,其中包括軟體即服務 (SaaS) 應用程式、使用不同目錄或資料庫的內部部署應用程式,以及您與 Microsoft Entra ID 整合的應用程式。 如果您的應用程式尚未與您的 Microsoft Entra ID 目錄整合,請參閱控管環境中應用程式的存取權 (英文) 和將應用程式與 Microsoft Entra ID 整合。

- 網站可以是 SharePoint Online 網站或 SharePoint Online 網站集合。

如果您是存取套件管理員,而且需要將資源新增至目錄,您可以要求目錄擁有者新增資源。

判斷要包含在存取套件中的資源角色

資源角色是與資源相關聯權限的集合,並由資源定義。 如果您將來自每個目錄資源的資源角色新增至存取套件,則可使用者指派資源。 您可以新增群組、小組、應用程式和 SharePoint 網站所提供的資源角色。 當使用者收到存取套件的指派時,系統會將使用者新增至存取套件中的所有資源角色。

當使用者失去存取套件指派時,系統就會從存取套件中的所有資源角色中移除使用者。

注意

如果使用者已新增至權利管理之外的資源,並且即使他們後來收到存取套件指派並且他們的存取套件指派過期,他們也需要保留存取權限,那麼不要將資源角色新增至存取套件中。

如果您想讓部分使用者獲得與其他使用者不同的資源角色,則必須在目錄中建立多個存取套件,使每個資源角色具有不同的存取套件。 您也可以將存取套件標示為彼此不相容,讓使用者無法要求存取會授與他們過多存取權的套件。

具體來說,應用程式可以擁有多個應用程式角色。 將應用程式的應用程式角色作為資源角色新增至存取套件時,如果該應用程式有一個以上的應用程式角色,您將必須為存取套件中的這些使用者指定適當的角色。

注意

如果應用程式有多個應用程式角色,且該應用程式有多個角色位於存取套件中,則使用者會收到這些應用程式包含的所有角色。 如果您只想要讓使用者擁有部分應用程式角色,則必須在目錄中建立多個存取套件,讓每個應用程式角色擁有不同的存取套件。

此外,應用程式也可以依賴安全性群組來表達權限。 例如,應用程式可能有單一應用程式角色 User,同時也會檢查下列兩個群組的成員資格: 一個 Ordinary Users 群組和一個 Administrative Access 群組。 應用程式的使用者必須是這兩個群組之一的成員。 如果您希望把系統設定為讓使用者可要求任一權限,則您會將下列三項資源放入目錄: 應用程式、Ordinary Users 群組和 Administrative Access 群組。 然後,您會在該目錄中建立下列兩個存取套件,並指出每個存取套件都與另一個存取套件不相容:

- 具有兩個資源角色的第一個存取套件,應用程式的應用程式角色

User和Ordinary Users群組成員資格 - 具有兩個資源角色的第二個存取套件,應用程式的應用程式角色

User和Administrative Access群組成員資格

檢查是否已將使用者指派給資源角色

系統管理員將資源角色新增至存取套件時,已經屬於該資源角色但沒有存取套件指派的使用者會保留在資源角色中,但不會指派給該存取套件。 例如,如果使用者是群組的成員,然後建立存取套件,並將該群組的成員角色新增至存取套件,則使用者不會自動收到該存取套件的指派。

如果您希望也將具有資源角色成員資格的使用者指派給存取套件,您可以使用 Microsoft Entra 系統管理中心,或透過 Graph 或 PowerShell 直接將使用者大量指派給存取套件。 之後,您指派給存取套件的使用者,也會獲得存取套件中其他資源角色的存取權。 不過,因為那些處於資源角色內的使用者在新增至存取套件之前已擁有存取權,所以移除其存取套件指派時,也會將他們從該資源角色中移除。

新增資源角色

以至少作為 [身分識別治理系統管理員] 的身分登入 Microsoft Entra 系統管理中心。

提示

可以完成此工作的其他最低權限角色包括目錄擁有者和存取套件管理員。

瀏覽至 [身分識別治理]>[權利管理]>[存取套件]。

在 [存取套件] 頁面上,開啟您要新增資源角色的存取套件。

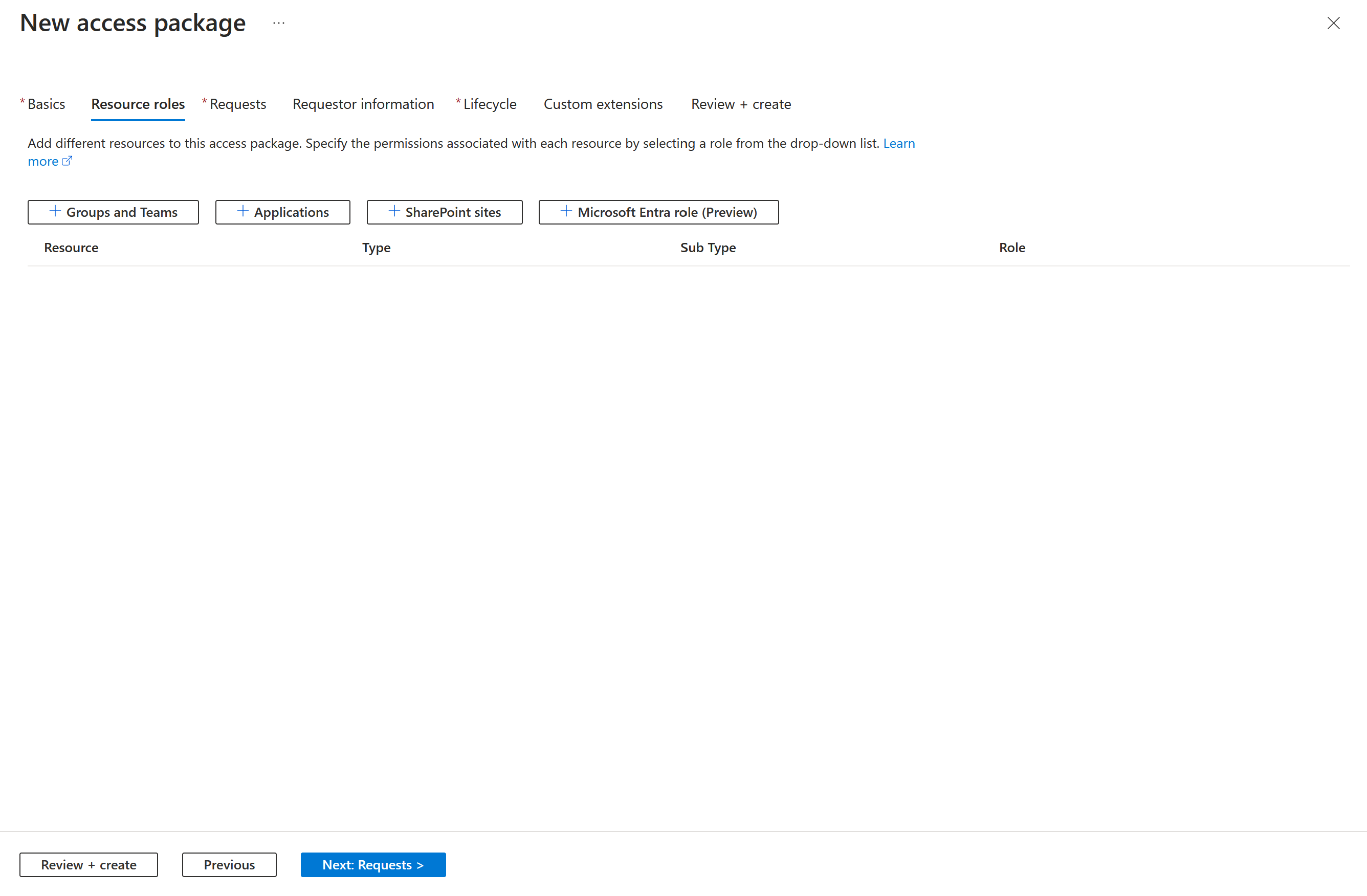

在左側功能表中,選取 [資源角色]。

選取 [新增資源角色],以開啟 [將資源角色新增到存取套件] 頁面。

請根據您是要新增群組或小組的成員資格、存取應用程式、SharePoint 網站或 Microsoft Entra 角色 (預覽),執行下列其中一個資源角色區段中的步驟。

新增群組或小組資源角色

您可以在將存取套件指派給使用者時,讓權利管理自動將使用者新增至 Microsoft Teams 中的群組或小組。

- 當群組或小組的成員資格是存取套件內的資源角色,且使用者已指派給該存取套件時,就會將使用者作為成員新增至該群組或小組 (如果還沒有的話)。

- 當使用者的存取套件指派到期時,除非使用者目前指派給包含相同群組或小組的另一個存取套件,否則系統會將他們從群組或小組中移除。

您可以選取任何 Microsoft Entra 安全性群組或 Microsoft 365 群組。 具有可管理群組之管理員角色的使用者可以將任意群組新增至目錄; 目錄擁有者可以將任意群組新增至目錄 (如果他們是群組的擁有者)。 選取群組時,請記住下列 Microsoft Entra 條件約束:

- 當使用者 (包括來賓) 新增為群組或小組的成員時,他們就可以看到該群組或小組的所有其他成員。

- Microsoft Entra ID 無法變更使用 Microsoft Entra ID Connect 從 Windows Server Active Directory 同步處理的群組成員資格,或是在 Exchange Online 中建立為通訊群組的群組成員資格。 如果您打算管理使用 AD 安全性群組之應用程式的存取權,請參閱 如何使用權利管理設定群組回寫。

- 因為您無法藉由新增或移除成員來更新組動態成員資格群組,所以它們不適合搭配權利管理使用。

- Microsoft 365 群組有額外的條件約束 (如適用於系統管理員的 Microsoft 365 群組概觀所述),包括每個群組 100 個擁有者的限制、多少成員可以同時存取群組交談的限制,以及每個成員 7,000 個群組的限制。

如需詳細資訊,請參閱比較群組和 Microsoft 365 群組和 Microsoft Teams。

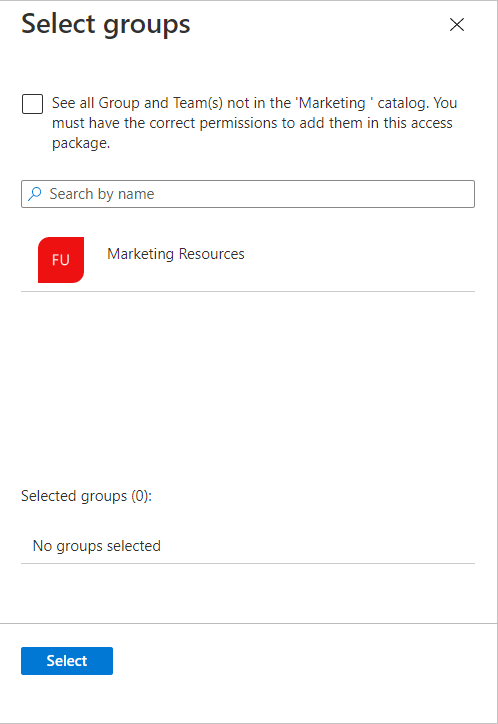

在 [將資源角色新增到存取套件] 頁面上,選取 [群組和小組] 以開啟 [選取群組] 窗格。

選取您要包含在存取套件中的群組和小組。

選取選取。

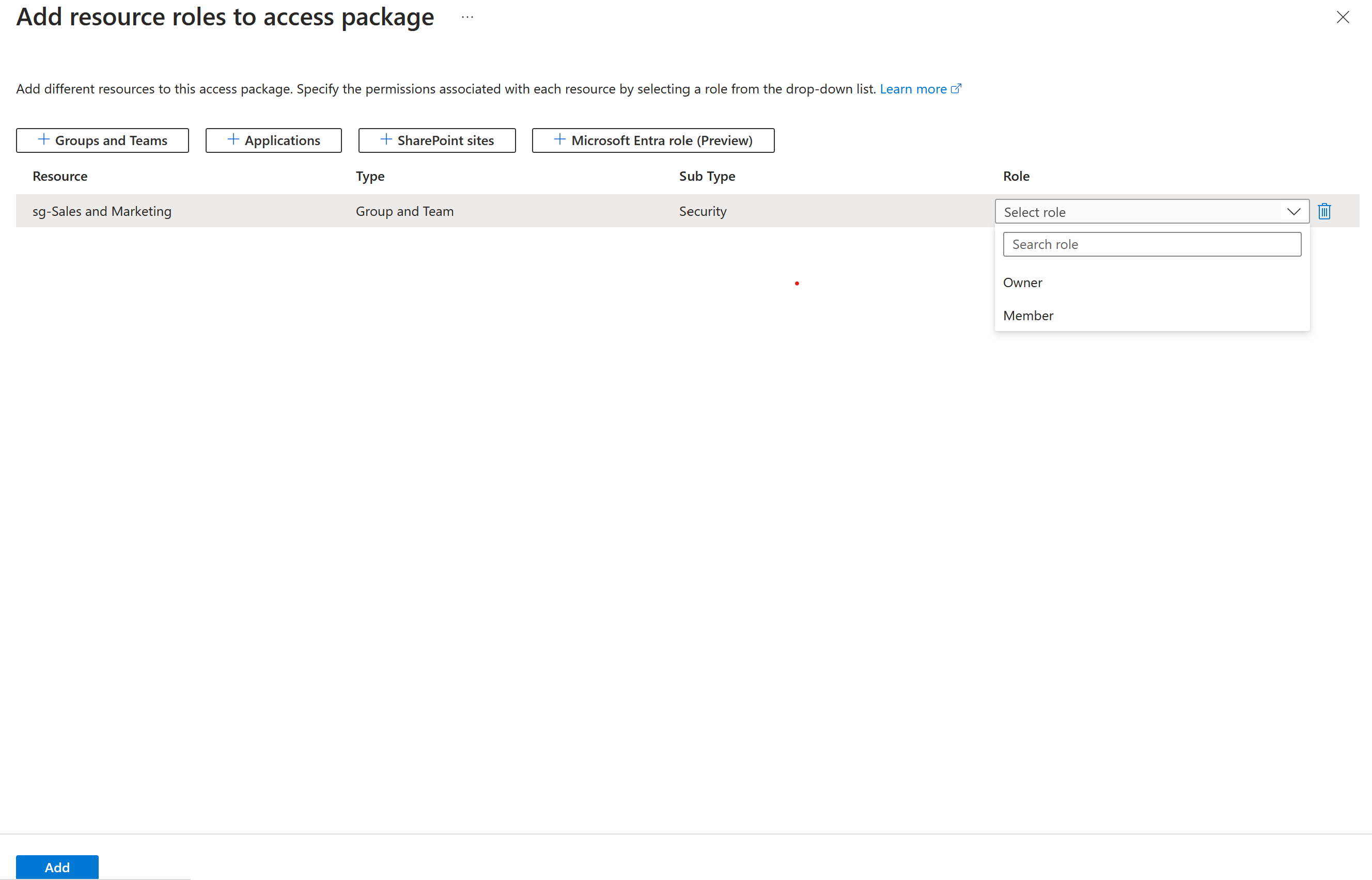

在您選取群組或小組後,[子類型] 資料行會列出下列其中一個子類型:

子類型 描述 安全性 用來授與資源的存取權。 Distribution 用來將通知傳送給一群人。 Microsoft 365 未啟用 Teams 的 Microsoft 365 群組。 用於在公司內部和外部的使用者之間共同作業。 球隊 已啟用 Teams 的 Microsoft 365 群組。 用於在公司內部和外部的使用者之間共同作業。 在 [角色] 清單中,選取 [擁有者] 或 [成員]。

您通常會選取 [成員]角色。 如果您選取 [擁有者] 角色,則用戶會成為群組的擁有者,這可讓這些使用者新增或移除其他成員或擁有者。

選取 [新增]。

具有存取套件現有指派的任何使用者,會在新增此群組或小組後自動成為其成員 (或擁有者)。 如需詳細資訊,請參閱套用變更後。

新增應用程式資源角色

在將存取套件指派給使用者時,您可以讓 Microsoft Entra ID 自動將使用者存取權指派給 Microsoft Entra ID 企業應用程式,包括 SaaS 應用程式、內部部署應用程式和您組織與 Microsoft Entra ID 整合的應用程式。 針對透過同盟單一登入與 Microsoft Entra ID 整合的應用程式,Microsoft Entra ID 會為指派給應用程式的使用者發出同盟權杖。

如果您的應用程式尚未與您的 Microsoft Entra ID 目錄整合,請參閱控管環境中應用程式的存取權 (英文) 和將應用程式與 Microsoft Entra ID 整合。

應用程式可以在其資訊清單中定義多個應用程式角色,並透過應用程式角色 UI 加以管理。 將應用程式的應用程式角色作為資源角色新增至存取套件時,如果該應用程式有一個以上的應用程式角色,您將必須為存取套件中的這些使用者指定適當的角色。 如果您正在開發應用程式,您可以在操作說明:針對企業應用程式,設定 SAML 權杖中發出的角色宣告中,深入了解如何將這些角色新增至您的應用程式。 如果您使用 Microsoft 驗證程式庫,這裡還有一個程式代碼範例可說明如何使用應用程式角色進行存取控制。

注意

如果應用程式有多個應用程式角色,且該應用程式有多個角色位於存取套件中,則使用者會收到這些應用程式包含的所有角色。 如果您只想要讓使用者擁有部分應用程式角色,則必須在目錄中建立多個存取套件,讓每個應用程式角色擁有不同的存取套件。

一旦應用程式角色是存取套件的資源:

- 在將該存取套件指派給使用者時,系統就會將使用者新增至該應用程式角色 (如果還沒有的話)。 如果應用程式需要屬性,則會將從要求收集的屬性值寫入使用者。

- 當使用者的存取套件指派到期時,除非使用者擁有其中包含該應用程式角色的另一個存取套件指派,否則系統會從應用程式中移除其存取權。 如果應用程式需要屬性,則會從使用者中移除這些屬性。

以下是選取應用程式時的一些考量:

- 應用程式也可以會將群組指派給其應用程式角色。 您可以選擇新增群組來取代存取套件中的應用程式和其角色,不過,使用者將無法在「我的存取權」入口網站的存取套件中看見該應用程式。

- Microsoft Entra 系統管理中心也可能會針對無法選為應用程式的服務顯示其服務主體。 具體來說,Exchange Online 和 SharePoint Online 是服務,而不是在目錄中具有資源角色的應用程式,因此不能包含在存取套件中。 相反地,請使用群組型授權,為需要存取這些服務的使用者建立適當的授權。

- 如果應用程式僅支援個人 Microsoft 帳戶使用者進行驗證,而且不支援您目錄中的組織帳戶,則該應用程式沒有應用程式角色,也無法新增至存取套件目錄。

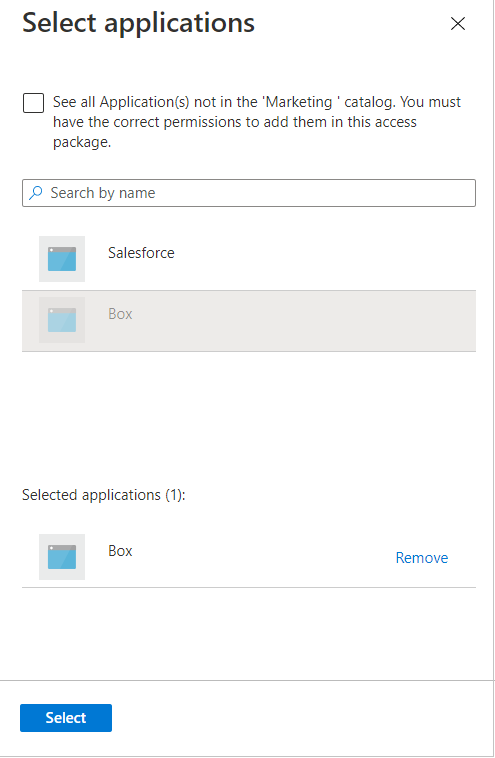

在 [將資源角色新增到存取套件] 頁面上,選取 [應用程式] 以開啟 [選取應用程式] 窗格。

選取您要包含在存取套件中的應用程式。

選取選取。

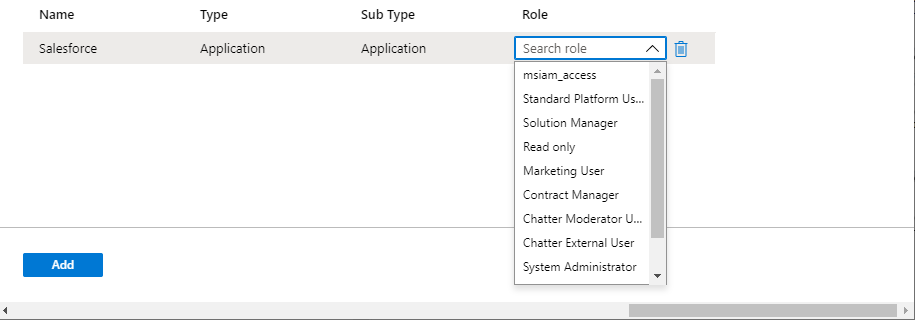

在 [角色] 清單中選取應用程式角色。

選取 [新增]。

在新增應用程式角色時,具有存取套件現有指派的任意使用者都會自動獲得存取權。 如需詳細資訊,請參閱套用變更後。

新增 SharePoint 網站資源角色

當使用者獲指派存取套件時,Microsoft Entra ID 可以自動將使用者存取權指派給 SharePoint Online 網站或 SharePoint Online 網站集合。

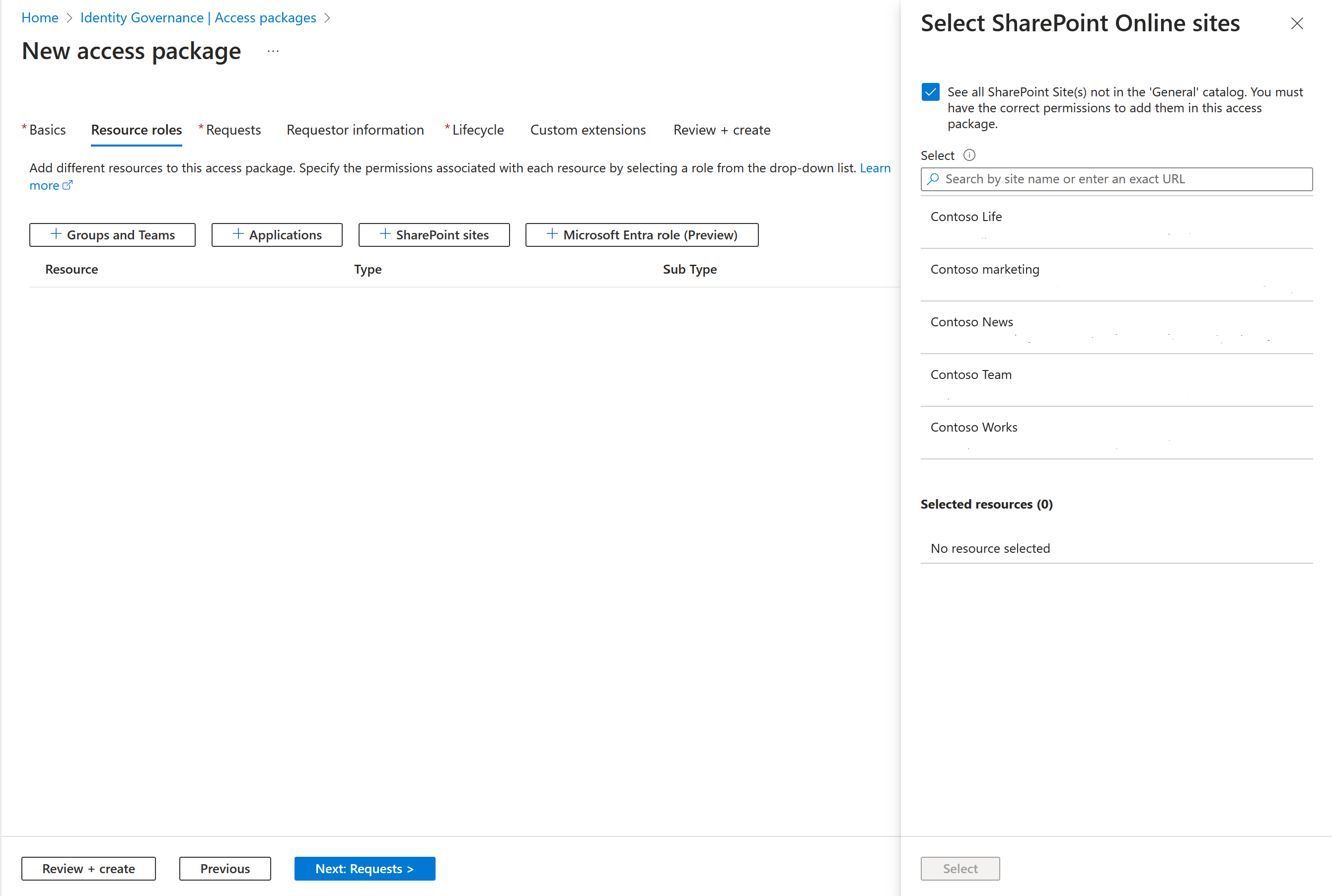

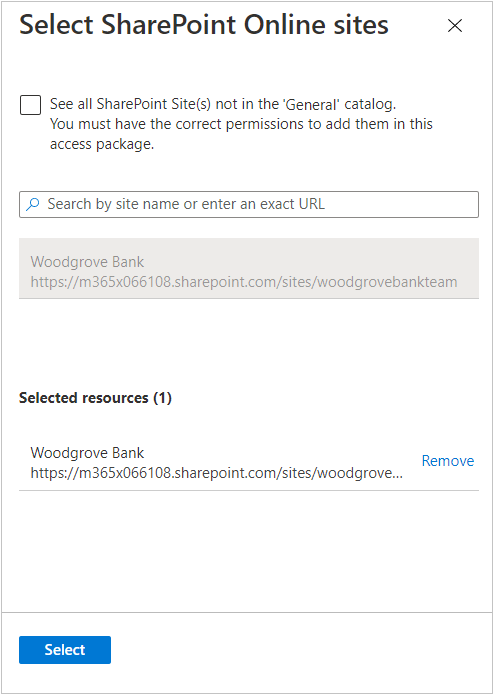

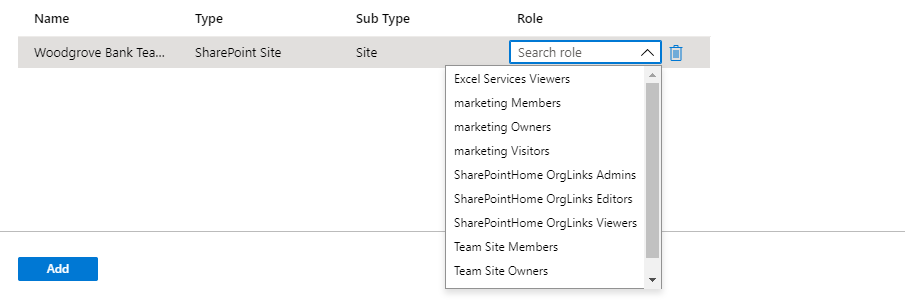

在 [將資源角色新增到存取套件] 頁面上,選取 [SharePoint 網站] 以開啟 [選取 SharePoint Online 網站] 窗格。

選取您想要包含在存取套件中的 SharePoint Online 網站。

選取選取。

在 [角色] 清單中,選取 SharePoint Online 網站角色。

選取 [新增]。

在新增 SharePoint Online 網站角色時,具有存取套件現有指派的任意使用者都會自動獲得存取權。 如需詳細資訊,請參閱套用變更後。

新增 Microsoft Entra 角色指派

當使用者需要額外的權限來存取貴組織的資源時,您可以透過存取套件將 Microsoft Entra 角色指派給使用者來管理這些權限。 透過使用權利管理來將 Microsoft Entra 角色指派給員工和來賓,您將可查看使用者的權利,以快速判斷指派給該使用者的角色。 在存取套件將 Microsoft Entra 角色當作資源加入時,您也可以將該角色指派指定為合格或作用中。

透過存取套件指派 Microsoft Entra 角色,可幫助您有效率地大規模管理角色指派並改善角色指派生命週期。

注意

我們建議您使用 Privileged Identity Management 來為使用者提供 Just-In-Time 存取權,以執行需要更高權限的工作。 這些權限是透過下列文件中標記為「特殊權限」的 Microsoft Entra 角色來提供:Microsoft Entra 內建角色。 權利管理更適合將一組資源指派給使用者,該資源中包括執行一項工作所需的 Microsoft Entra 角色。 指派給存取套件的使用者通常會擁有更長期的資源存取權。 雖然我們建議您透過 Privileged Identity Management 管理高權限角色,但您可以透過權利管理中的存取套件來設定這些角色的資格。

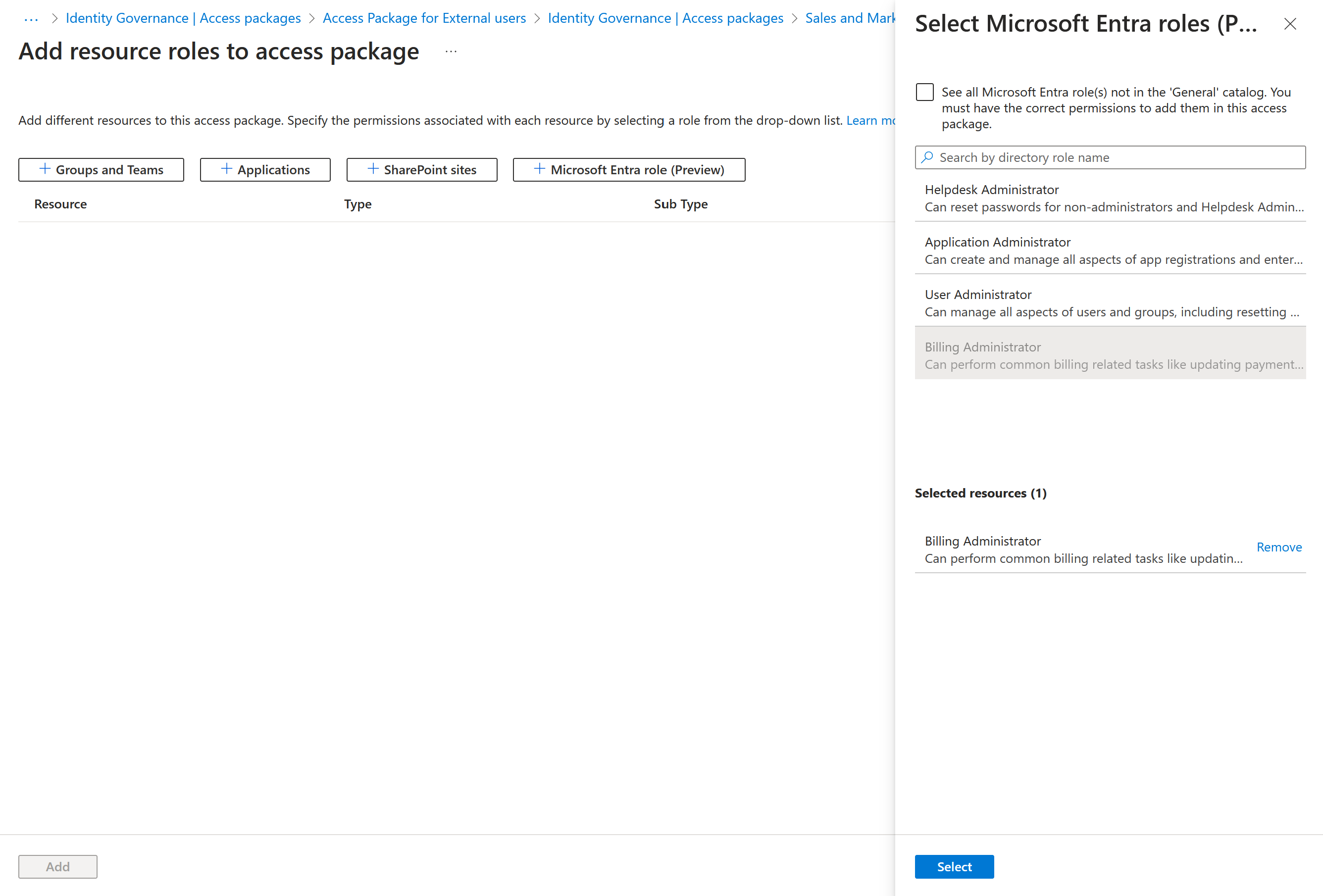

請遵循下列步驟來將 Microsoft Entra 角色作為資源納入存取套件中:

以至少作為 [身分識別治理系統管理員] 的身分登入 Microsoft Entra 系統管理中心。

瀏覽至 [身分識別治理]>[權利管理]>[存取套件]。

在 [存取套件] 頁面上,開啟您要新增資源角色的存取套件,並選取 [資源角色]。

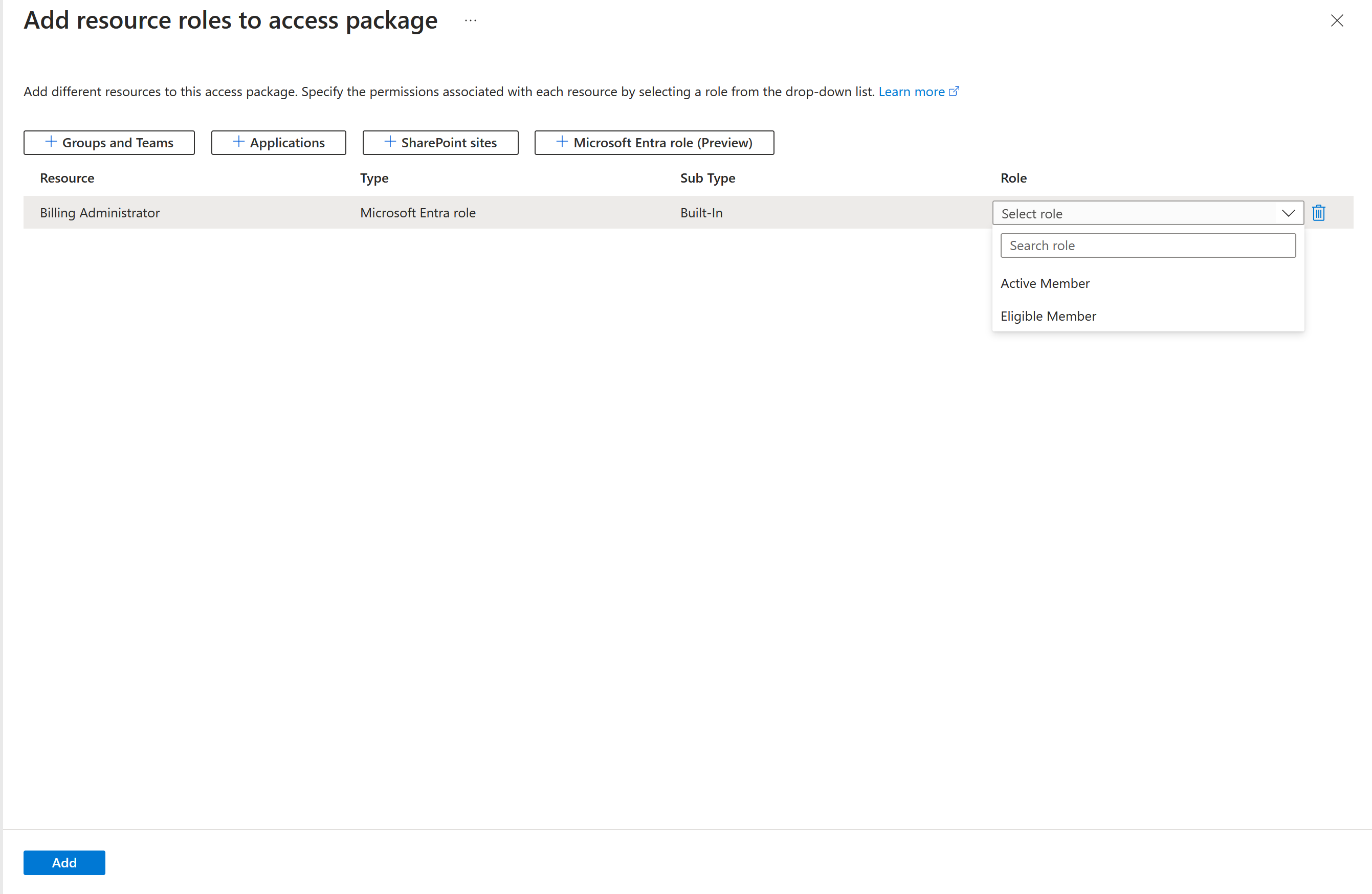

在 [將資源角色新增到存取套件] 頁面上,選取 [Microsoft Entra roles (Preview)] 以開啟 [Select Microsoft Entra roles] 窗格。

選取您要包含在存取套件中的 Microsoft Entra 角色。

在 [角色] 清單中選取 [合格成員] 或 [作用中成員]。

選取 [新增]。

注意

如果您選取 [合格],則使用者將有資格擔任該角色,而且可以在 Microsoft Entra 系統管理中心使用 Privileged Identity Management 來啟用其指派。 如果您選取 [作用中],使用者將擁有作用中角色指派,直到他們無法再存取該存取套件為止。 您只能針對標記為「特殊權限」的 Entra 角色選取 [合格]。 您可以在這裡找到特殊權限角色的清單: Microsoft Entra 內建角色。

若要以程式設計方式新增 Microsoft Entra 角色,請參閱: 以程式設計方式將 Microsoft Entra 角色新增為存取套件中的資源 (英文)。

以程式設計方式新增資源角色

有兩種方式可以透過 Microsoft Graph 和 PowerShell cmdlets for Microsoft Graph,以程式設計方式將資源角色新增至存取套件。

使用 Microsoft Graph 將資源角色新增至存取套件

您可以使用 Microsoft Graph,將資源角色新增至存取套件。 如果使用者在具有 EntitlementManagement.ReadWrite.All 委派權限的應用程式中擔任適當的角色,則可以呼叫 API 以便:

- 列出目錄中的資源,以及針對還不在目錄中的任何資源建立 accessPackageResourceRequest。

- 擷取目錄中每個資源的角色和範圍。 後續建立 resourceRoleScope 時會使用此角色清單來選取角色。

- 針對存取套件中需要的每個資源角色建立 resourceRoleScope。

使用 Microsoft PowerShell 將資源角色新增至存取套件

您可以在 PowerShell 中,使用來自適用於 Identity Governance 的 Microsoft Graph PowerShell Cmdlet 模組版本 2.1.x 或更新版本的 Cmdlet 來將資源角色新增至存取套件。

首先,擷取您想要包含在存取套件中之目錄的識別碼,以及該目錄中的資源及其範圍和角色。 使用類似於下列範例的指令碼。 該指令碼會假設目錄中有單一應用程式資源。

Connect-MgGraph -Scopes "EntitlementManagement.ReadWrite.All"

$catalog = Get-MgEntitlementManagementCatalog -Filter "displayName eq 'Marketing'" -All

if ($catalog -eq $null) { throw "catalog not found" }

$rsc = Get-MgEntitlementManagementCatalogResource -AccessPackageCatalogId $catalog.id -Filter "originSystem eq 'AadApplication'" -ExpandProperty scopes

if ($rsc -eq $null) { throw "resource not found" }

$filt = "(id eq '" + $rsc.Id + "')"

$rrs = Get-MgEntitlementManagementCatalogResource -AccessPackageCatalogId $catalog.id -Filter $filt -ExpandProperty roles,scopes

然後,將該資源的資源角色指派給存取套件。 例如,如果您想要包含稍早傳回資源的第一個資源角色 (作為存取套件資源角色),您會使用類似下列範例的指令碼。

$apid = "00001111-aaaa-2222-bbbb-3333cccc4444"

$rparams = @{

role = @{

id = $rrs.Roles[0].Id

displayName = $rrs.Roles[0].DisplayName

description = $rrs.Roles[0].Description

originSystem = $rrs.Roles[0].OriginSystem

originId = $rrs.Roles[0].OriginId

resource = @{

id = $rrs.Id

originId = $rrs.OriginId

originSystem = $rrs.OriginSystem

}

}

scope = @{

id = $rsc.Scopes[0].Id

originId = $rsc.Scopes[0].OriginId

originSystem = $rsc.Scopes[0].OriginSystem

}

}

New-MgEntitlementManagementAccessPackageResourceRoleScope -AccessPackageId $apid -BodyParameter $rparams

如需更多資訊,請參閱使用 PowerShell 為具有單一角色的應用程式,在權利管理中建立存取套件。

移除資源角色

以至少作為 [身分識別治理系統管理員] 的身分登入 Microsoft Entra 系統管理中心。

提示

可以完成此工作的其他最低權限角色包括目錄擁有者和存取套件管理員。

瀏覽至 [身分識別治理]>[權利管理]>[存取套件]。

在 [存取套件] 頁面上,開啟您要移除資源角色的存取套件。

在左側功能表中,選取 [資源角色]。

在資源角色清單中,找出您想要移除的資源角色。

選取省略符號 (...),然後選取 [移除資源角色]。

在移除此資源角色時,系統會針對具有存取套件現有指派的任意使用者自動撤銷此資源角色的存取權。

當套用變更時

在權利管理中,Microsoft Entra ID 會在一天內數次處理存取套件中的指派和資源大量變更。 因此,如果您進行指派,或變更存取套件的資源角色,最多可能需要 24 小時才會在 Microsoft Entra ID 中進行這項變更,而且還需要加上將這些變更傳播到其他 Microsoft 線上服務或已連線 SaaS 應用程式所需的時間量。 如果您的變更只會影響少數物件,則變更可能只需要幾分鐘的時間就會套用至 Microsoft Entra ID,隨後其他 Microsoft Entra ID 元件將會偵測到變更,並更新 SaaS 應用程式。 如果您的變更會影響數以千計的物件,那麼反映變更所需的時間會更長。 例如,如果您有一個具有 2 個應用程式和 100 個使用者指派的存取套件,且您決定將 SharePoint 網站角色新增至存取套件,則在所有使用者都屬於該 SharePoint 網站角色之前,可能會出現延遲。 您可以透過 Microsoft Entra 稽核記錄、Microsoft Entra 佈建記錄,以及 SharePoint 網站稽核記錄來監視進度。

移除小組成員時,系統也會從 Microsoft 365 群組中將其移除。 移除小組的交談功能方面可能會延遲。 如需詳細資訊,請參閱群組成員資格。