在 Privileged Identity Management 中核准或拒絕 Microsoft Entra 的要求

您可以利用 Microsoft Entra ID 中的 Privileged Identity Management (PIM),將角色設定為需要核准才能啟用,並選擇一或多個使用者或群組作為委派核准者。 委派核准者會有 24 小時的時間來核准要求。 如果未在 24 小時內核准要求,符合資格的使用者就必須重新提交新要求。 24 小時核准時間範圍無法進行設定。

檢視擱置的要求

提示

根據您從中開始的入口網站,本文中的步驟可能會略有不同。

身為委派核准者,若 Microsoft Entra 角色要求正等待您的核准,您會收到電子郵件通知。 您可以在 Privileged Identity Management 中檢視這些擱置的要求。

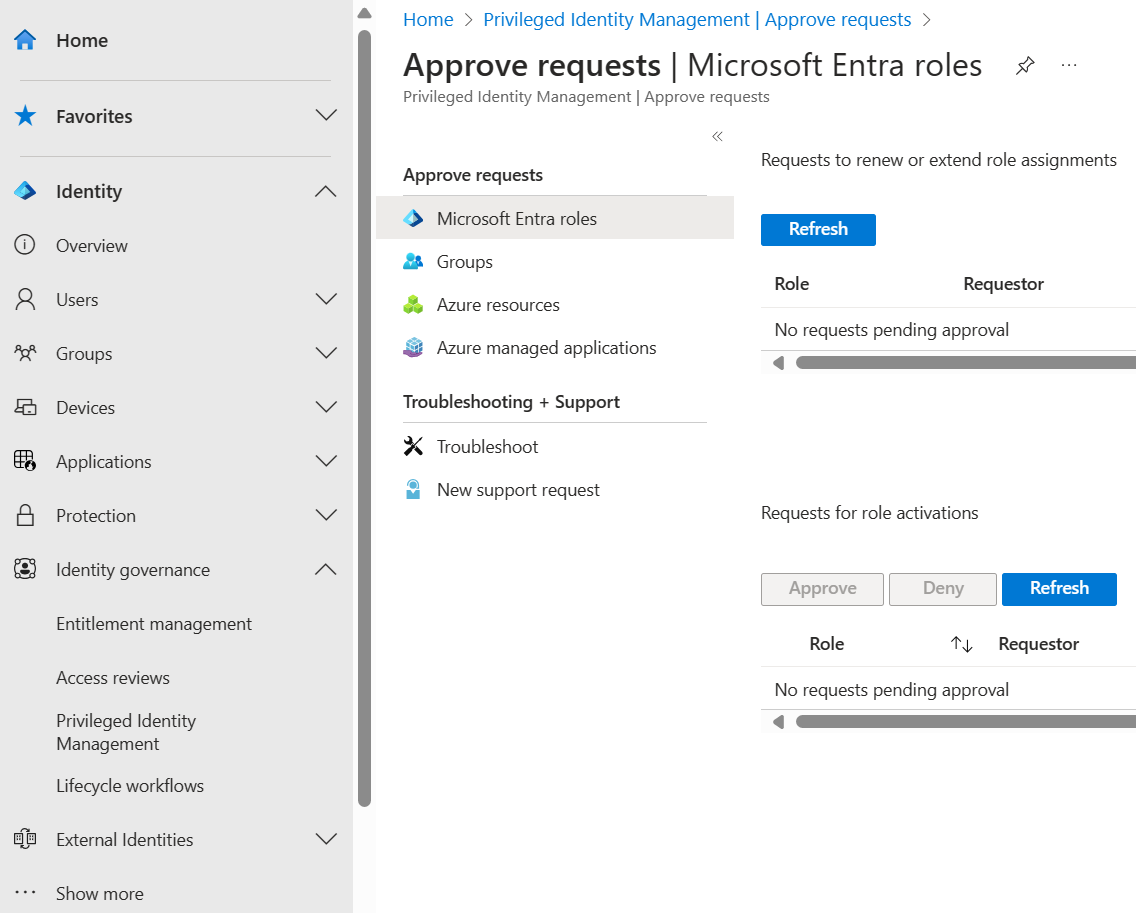

瀏覽至 [身分識別治理] > [Privileged Identity Management] > [核准要求]。

在 [要求啟用角色] 區段中,您會看見正等待您核准的要求清單。

使用 Microsoft Graph API 檢視擱置的要求

HTTP 要求

GET https://graph.microsoft.com/v1.0/roleManagement/directory/roleAssignmentScheduleRequests/filterByCurrentUser(on='approver')?$filter=status eq 'PendingApproval'

HTTP 回應

{

"@odata.context": "https://graph.microsoft.com/v1.0/$metadata#Collection(unifiedRoleAssignmentScheduleRequest)",

"value": [

{

"@odata.type": "#microsoft.graph.unifiedRoleAssignmentScheduleRequest",

"id": "00aa00aa-bb11-cc22-dd33-44ee44ee44ee",

"status": "PendingApproval",

"createdDateTime": "2021-07-15T19:57:17.76Z",

"completedDateTime": "2021-07-15T19:57:17.537Z",

"approvalId": "00aa00aa-bb11-cc22-dd33-44ee44ee44ee",

"customData": null,

"action": "SelfActivate",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"roleDefinitionId": "88d8e3e3-8f55-4a1e-953a-9b9898b8876b",

"directoryScopeId": "/",

"appScopeId": null,

"isValidationOnly": false,

"targetScheduleId": "00aa00aa-bb11-cc22-dd33-44ee44ee44ee",

"justification": "test",

"createdBy": {

"application": null,

"device": null,

"user": {

"displayName": null,

"id": "d96ea738-3b95-4ae7-9e19-78a083066d5b"

}

},

"scheduleInfo": {

"startDateTime": null,

"recurrence": null,

"expiration": {

"type": "afterDuration",

"endDateTime": null,

"duration": "PT5H30M"

}

},

"ticketInfo": {

"ticketNumber": null,

"ticketSystem": null

}

}

]

}

核准要求

注意

核准者無法核准自己的角色啟用要求。

- 尋找並選取您要核准的要求。 核准或拒絕頁面隨即出現。

- 在 [理由] 方塊中,輸入業務理由。

- 選取 [提交]。 您將會收到 Azure 的核准通知。

使用 Microsoft Graph API 核准擱置的要求

注意

Microsoft Graph API 目前不支援延伸和更新要求核准

為需要核准的步驟取得識別碼

對於特定的啟用要求,此命令會取得需要核准的所有核准步驟。 目前不支援多重步驟核准。

HTTP 要求

GET https://graph.microsoft.com/beta/roleManagement/directory/roleAssignmentApprovals/<request-ID-GUID>

HTTP 回應

{

"@odata.context": "https://graph.microsoft.com/beta/$metadata#roleManagement/directory/roleAssignmentApprovals/$entity",

"id": "<request-ID-GUID>",

"steps@odata.context": "https://graph.microsoft.com/beta/$metadata#roleManagement/directory/roleAssignmentApprovals('<request-ID-GUID>')/steps",

"steps": [

{

"id": "<approval-step-ID-GUID>",

"displayName": null,

"reviewedDateTime": null,

"reviewResult": "NotReviewed",

"status": "InProgress",

"assignedToMe": true,

"justification": "",

"reviewedBy": null

}

]

}

核准啟用要求步驟

HTTP 要求

PATCH

https://graph.microsoft.com/beta/roleManagement/directory/roleAssignmentApprovals/<request-ID-GUID>/steps/<approval-step-ID-GUID>

{

"reviewResult": "Approve", // or "Deny"

"justification": "Trusted User"

}

HTTP 回應

成功的 PATCH 呼叫會產生空回應。

拒絕要求

- 尋找並選取您要核准的要求。 核准或拒絕頁面隨即出現。

- 在 [理由] 方塊中,輸入業務理由。

- 選取 [拒絕]。 表示您拒絕的通知隨即顯示。

工作流程通知

以下是一些工作流程通知相關資訊:

- 當對角色的要求等待核准時,將透過電子郵件通知核准者。 電子郵件通知包括要求的直接連結,核准者可以在其中核准或拒絕。

- 要求由核准或拒絕的第一個核准者解决。

- 當核准這回應要求時,將通知所有核准者該動作。

- 當核准的使用者在其角色中變成作用中時,系統就會通知全域管理員和特殊權限角色管理員。

注意

全域管理員或特殊權限角色管理員如果認為已核准的使用者不應該處於作用中狀態,可以移除 Privileged Identity Management 中的作用中角色指派。 雖然管理員必須是核准者,才會收到待核准要求的通知,但他們可以透過檢視 Privileged Identity Management 中的任何擱置要求,來檢視和取消所有使用者的擱置要求。