若要檢閱並瞭解Microsoft Entra 多重要素驗證事件,您可以使用 Microsoft Entra 登入記錄。 當系統提示用戶進行多重要素驗證,以及是否使用任何條件式存取原則時,此報告會顯示事件的驗證詳細數據。 如需登入記錄的詳細資訊,請參閱 Microsoft Entra ID 中的登入活動報告概觀。

解譯 MFA 的相關注意事項

當使用者第一次以互動方式登入Microsoft Entra 時,他們可以使用任何支持的驗證方法(包括強身份驗證),即使它並非嚴格要求也一樣。 如果使用者選擇透過無密碼或其他強身份驗證方法進行驗證,使用者會收到 MFA 宣告。 為了減少應用程式與驗證服務之間的延遲和不必要的重新導向,資源提供者通常會檢閱已提供給使用者驗證的任何現有宣告,而不是每次要求一組新的宣告。 因此,儘管應用程式上有 MFA 需求,但某些登入可能會顯示為「單一因素」,因為使用者先前的 MFA 宣告已接受。 未針對該特定驗證提出或記錄任何 MFA 需求。 若要正確瞭解驗證內容,請務必一律檢查與每個事件相關聯的 MFA 詳細數據和根驗證方法。 請勿只依賴 authenticationRequirement 字段,因為它不會考慮先前滿足的 MFA 宣告,因為未明確要求強身份驗證使用。

檢視Microsoft Entra 登入記錄

登入記錄提供受控應用程式和使用者登入活動使用方式的相關信息,其中包括多重要素驗證使用方式的相關信息。 MFA 數據可讓您深入瞭解 MFA 在組織中的運作方式。 它會回答如下的問題:

- 登入時遇到 MFA 驗證挑戰嗎?

- 使用者如何完成 MFA?

- 登入期間使用了哪些驗證方法?

- 為什麼用戶無法完成 MFA?

- 多因素驗證(MFA)有多少使用者被挑戰?

- 有多少用戶無法完成 MFA 挑戰?

- 使用者遇到哪些常見的 MFA 問題?

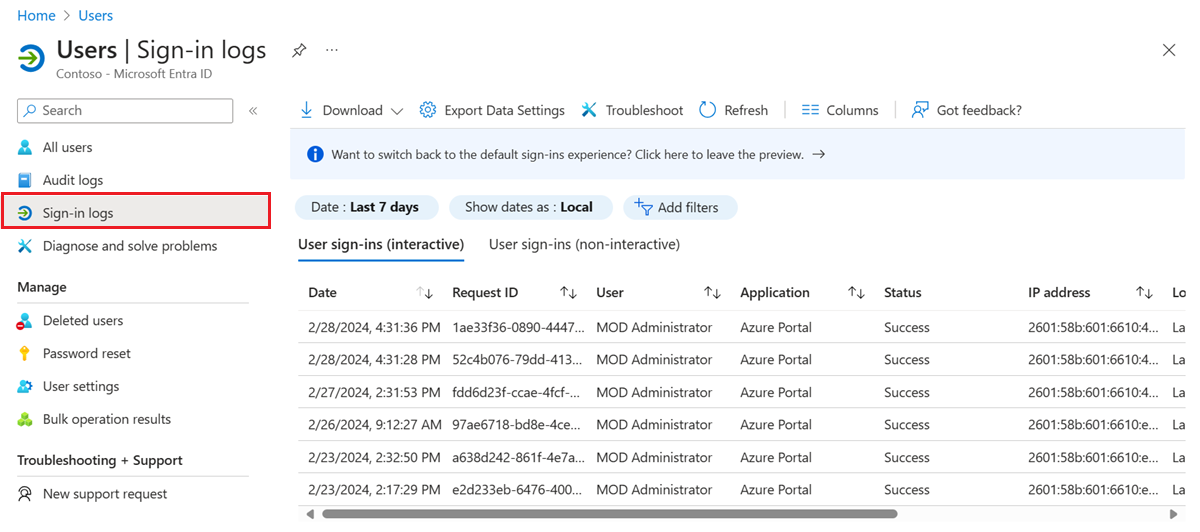

若要在 Microsoft Entra 系統管理中心檢視登入活動報告,請完成下列步驟。 您也可以使用 報告 API 查詢資料。

以至少驗證政策管理員身分登入 Microsoft Entra 系統管理中心。

從左側功能表中瀏覽到 Entra ID>使用者。

從左側的功能表中,選取 [ 登入記錄]。

顯示登入事件清單,包括狀態。 您可以選取事件以檢視更多詳細數據。

事件詳細數據的 [ 條件式存取 ] 索引標籤會顯示觸發 MFA 提示的原則。

如果有的話,會顯示驗證,例如簡訊、Microsoft Authenticator 應用程式通知或通話。

[ 驗證詳細數據 ] 索引標籤會針對每個驗證嘗試提供下列資訊:

- 套用的驗證原則清單(例如條件式存取、針對使用者的 MFA、預設的安全性選項)會顯示在每次登入的詳細檢視中的「條件式存取」區段。

- 用來登入的驗證方法序列

- 驗證嘗試是否成功

- 驗證嘗試成功或失敗原因的詳細數據

這項資訊可讓系統管理員針對使用者登入中的每個步驟進行疑難解答,並追蹤:

- 受多重要素驗證保護的登入數量

- 每個驗證方法的使用方式和成功率

- 使用無密碼驗證方法(例如無密碼電話登入、FIDO2 和 Windows Hello 企業版)

- 權杖宣告滿足身份驗證需求的頻率(例如:在不需要互動提示使用者輸入密碼、輸入SMS一次性密碼等情況下)

檢查登入記錄時,選取 驗證詳細資料 標籤:

![[驗證詳細數據] 索引標籤的螢幕快照](media/howto-mfa-reporting/auth-details-tab.png)

注意

OATH 驗證碼 會記錄為 OATH 硬體和軟體令牌的驗證方法(例如Microsoft Authenticator 應用程式)。

重要

[ 驗證詳細 數據] 索引標籤一開始會顯示不完整或不正確的數據,直到完整匯總記錄信息為止。 已知範例包括:

- 初始記錄登入事件時,不正確地顯示了「在令牌中滿足的宣告」訊息。

- 主要驗證數據列一開始不會記錄。

下列詳細數據會顯示在登入事件的 [ 驗證詳細 數據] 視窗中,顯示 MFA 要求是否已滿足或拒絕:

如果 MFA 已經滿足,此欄會提供有關 MFA 如何達成的詳細資訊。

- 在雲端中完成

- 依據租戶所設定的原則已過期

- 註冊提示

- 令牌中的宣告滿足

- 由外部提供者提供的索賠已獲滿足

- 通過強身份驗證得到滿足

- 已略過,因為所執行的流程是 Windows 經紀人登入流程

- 因為應用程式密碼而略過

- 因為位置而略過

- 因為已註冊的裝置而略過

- 因為裝置已被記住而被略過

- 成功完成

如果 MFA 遭到拒絕,則此欄會說明拒絕的原因。

- 驗證進行中

- 重複驗證嘗試

- 輸入不正確的程式代碼太多次

- 無效的驗證

- 無效的行動應用程式驗證碼

- 錯誤配置

- 電話轉到語音信箱

- 電話號碼的格式無效

- 服務錯誤

- 無法連線到用戶的電話

- 無法將行動應用程式通知傳送至裝置

- 無法傳送行動應用程式通知

- 使用者拒絕驗證

- 使用者未回應行動應用程式通知

- 用戶沒有任何註冊的驗證方法

- 使用者輸入不正確的代碼

- 使用者輸入不正確的 PIN

- 用戶沒有成功驗證就掛斷了電話

- 使用者遭到封鎖

- 用戶從未輸入驗證碼

- 找不到使用者

- 驗證碼已被使用過一次

PowerShell 報告已註冊 MFA 的使用者

首先,請確定您已安裝 Microsoft Graph PowerShell SDK 。

使用下列 PowerShell 識別已註冊 MFA 的使用者。 這組命令會排除停用的使用者,因為這些帳戶無法驗證 Microsoft Entra ID。

Get-MgUser -All | Where-Object {$_.StrongAuthenticationMethods -ne $null -and $_.BlockCredential -eq $False} | Select-Object -Property UserPrincipalName

執行下列 PowerShell 命令來識別未註冊 MFA 的使用者。 這組命令會排除停用的使用者,因為這些帳戶無法驗證 Microsoft Entra ID。

Get-MgUser -All | Where-Object {$_.StrongAuthenticationMethods.Count -eq 0 -and $_.BlockCredential -eq $False} | Select-Object -Property UserPrincipalName

識別已註冊的使用者和輸出方法:

Get-MgUser -All | Select-Object @{N='UserPrincipalName';E={$_.UserPrincipalName}},@{N='MFA Status';E={if ($_.StrongAuthenticationRequirements.State){$_.StrongAuthenticationRequirements.State} else {"Disabled"}}},@{N='MFA Methods';E={$_.StrongAuthenticationMethods.methodtype}} | Export-Csv -Path c:\MFA_Report.csv -NoTypeInformation

其他 MFA 報告

雲端 MFA 活動的 NPS 擴充功能和 AD FS 配接器現在包含在登入日誌中,而不是在特定活動報告中。

來自內部部署 AD FS 配接器或 NPS 擴充功能的雲端 MFA 登入事件不會在登入記錄中填入所有字段,因為內部部署元件傳回的數據有限。 您可以透過事件屬性中的 resourceID adfs 或 radius 來識別這些事件。 其中包括:

- 結果簽章

- appID(應用程式ID)

- 設備詳細資訊

- 條件式存取狀態

- 驗證上下文

- 可互動的

- 代幣發行者名稱

- 風險詳情 (riskDetail),匯總風險級別 (riskLevelAggregated),登入期間的風險級別 (riskLevelDuringSignIn),風險狀態 (riskState),風險事件類型 (riskEventTypes),風險事件類型_v2 (riskEventTypes_v2)

- 驗證協議

- 傳入的憑證類型

執行最新版 NPS 擴充功能或使用 Microsoft Entra Connect Health 的組織將會有事件中的位置 IP 位址。

後續步驟

本文提供登入活動報告的概觀。 如需此報表包含之內容的詳細資訊,請參閱 登入活動報告Microsoft Entra ID。