Microsoft Entra 會將所有登入記錄在 Microsoft Entra 租用戶中,其中包含您的內部應用程式和資源。 身為IT系統管理員,您必須知道登入記錄詳細數據的意義,以便正確解譯記錄值。

檢閱登入錯誤和模式,可讓您深入了解使用者如何存取應用程式和服務。 Microsoft Entra ID 所提供的登入記錄是一種功能強大的活動記錄,可供您進行分析。 本文會說明登入記錄的幾項重要層面。

另外三個活動記錄也可用來協助監視租使用者的健康情況:

- 稽核:與套用至租用戶的變更相關的資訊,例如套用至租用戶資源的使用者與群組管理或更新。

- 註冊 (預覽) - 僅適用於 外部租使用者 ,所有自助式註冊嘗試的相關信息,包括成功的註冊和失敗的嘗試。

- 佈建:佈建服務執行的活動,例如在 ServiceNow 中建立群組,或從 Workday 匯入的使用者。

登入日誌能做什麼?

您可以使用登入記錄來回答下列問題:

- 本週有多少使用者登入特定應用程式?

- 過去 24 小時內發生多少次登入嘗試失敗?

- 使用者是否從特定瀏覽器或作業系統登入?

- 我的哪一個 Azure 資源是由受控識別和服務主體存取?

您也可以藉由識別下列詳細資料來說明與登入要求相關聯的活動:

- 誰 - 執行登入的身份 (使用者)。

- 作法:用來登入的用戶端 (應用程式)。

- 什麼 - 身分識別所存取的目標 (資源)。

注意

登入記錄中的項目由系統產生,無法進行變更或刪除。

如何存取登入記錄?

取決於您的需求,可以有數種方式存取記錄。 如需詳細資訊,請參閱如何存取活動記錄。

若要檢視 Microsoft Entra 系統管理中心的登入記錄:

- 以至少報表讀者身分登入 Microsoft Entra 系統管理中心。

- 流覽至 Entra ID>監視與健康>登入記錄。

若要更有效地使用 Microsoft Entra 系統管理中心的登入記錄,請調整篩選條件,僅檢視一組特定的記錄。 如需詳細資訊,請參閱《篩選登入記錄》。

登入記錄的類型為何?

登入記錄預覽中有四種類型的記錄:

傳統登入記錄只會包含互動式使用者登入。

Microsoft Entra 代理程式識別碼

Microsoft Entra 代理程式識別碼是在 Microsoft Build 2025 啟動,並提供跨 Microsoft Copilot Studio 和 Azure AI Foundry 建立之所有代理程式身分識別的統一目錄。 在此初始版本中,IT 系統管理員可以直接在 Microsoft Entra 系統管理中心檢視及管理代理程式身分識別,包括更新的登入記錄。 由於代理程式可以使用使用者委派或僅限應用程式的許可權運作,因此其登入可能會出現在四種登入記錄類型中。

新的複雜登入記錄資源類型 agentSignIn已新增至 Microsoft Entra 登入記錄。 此資源類型包含代理程式的相關屬性,例如代理程式是應用程式或應用程式的實例。 如果代理程式類型為 agenticAppInstance,則會包含 parentID 屬性,以提供布建代理程式的可追蹤性。

新的登入記錄資源類型可在 Microsoft Entra 系統管理中心和 Microsoft Graph API 中使用。

- 使用

isAgent篩選器在 Microsoft Entra 系統管理中心的登入記錄中僅篩選代理登入事件。 - 從 企業應用程式,將 [應用程式類型 ] 篩選設定為 [代理程式標識符](預覽), 以檢視租使用者中的所有代理程式身分識別。 然後,從應用程式詳細數據頁面選取 [登入記錄 ] 以檢視登入活動。

- 如需 Microsoft Graph 中資源類型的相關信息,請參閱 agentSignIn

如需詳細資訊,請參閱 Microsoft Entra 部落格 公告。

其他服務所使用的登入資料

Azure 和 Microsoft Entra 中的數種服務會使用登入資料來監視有風險性登入,並提供應用程式使用方式及其他資訊的深入解析。

微軟 Entra 身分識別保護

Microsoft Entra ID Protection 概觀對於有風險的登入,會以視覺化方式提供相關登入記錄資料,並使用下列資料:

- 具風險使用者

- 風險性使用者登入

- 有風險的任務身分識別

如需 Microsoft Entra ID Protection 工具的詳細資訊,請參閱 Microsoft Entra ID Protection 概觀。

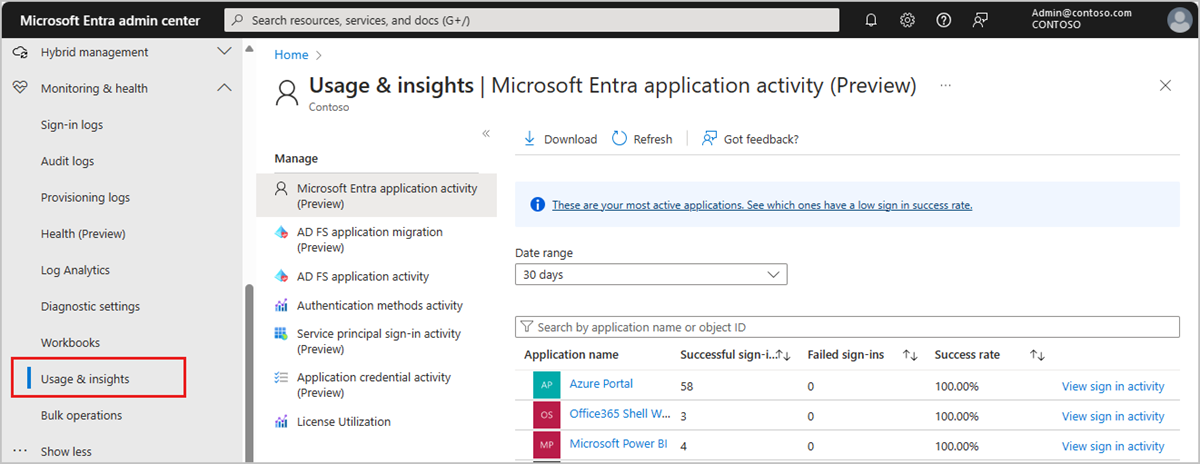

Microsoft Entra 使用量與洞察

若要檢視應用程式特定的登入資料,請瀏覽至 [Microsoft Entra ID]> [監視和健康情況]> [使用量與深入解析]。 這些報告可讓您進一步了解 Microsoft Entra 應用程式活動和 AD FS 應用程式活動的登入。 如需詳細資訊,請參閱 Microsoft Entra 使用量與深入解析。

使用量與深入解析中有數個報告可用。 其中有些報告處於預覽狀態。

- Microsoft Entra 應用程式活動 (預覽)

- AD FS 應用程式活動

- 驗證方法活動

- 服務主體登入活動

- 應用程式認證活動

Microsoft 365 活動記錄

您可以從 Microsoft 365 系統管理中心中檢視 Microsoft 365 的活動記錄。 Microsoft 365 活動和 Microsoft Entra 活動記錄共用大量的目錄資源。 只有 Microsoft 365 系統管理員中心提供 Microsoft 365 活動記錄的完整檢視。

您也可以使用 Office 365 管理 API,以程式設計的方式存取 Microsoft 365 活動記錄。