操作說明:管理 Microsoft Entra ID 中的過時裝置

在理想情況下,若要完成生命週期,已註冊的裝置應在不需要時取消註冊。 由於裝置遺失、遭竊、損毀或作業系統重新安裝,環境中通常會有一些過時的裝置。 身為 IT 系統管理員,您可能需要一個移除過時裝置的方法,讓您能專心管理裝置上實際需要管理的資源。

在本文中,您將了解如何有效率地管理環境中的過時裝置。

什麼是過時裝置?

過時裝置是已註冊 Microsoft Entra ID,但在特定時間範圍內未存取任何雲端應用程式的裝置。 過時裝置會影響您管理和支援租用戶中裝置和使用者的能力,因為:

- 重複的裝置會讓技術服務人員難以識別目前正在使用的裝置。

- 裝置數目增加會建立不必要的裝置回寫,並增加 Microsoft Entra Connect 的同步處理時間。

- 為具備一般防護並遵循合規性,您的裝置應處於乾淨的狀態。

Microsoft Entra ID 中若有過時裝置,可能會干擾您組織中裝置的一般生命週期原則。

偵測過時裝置

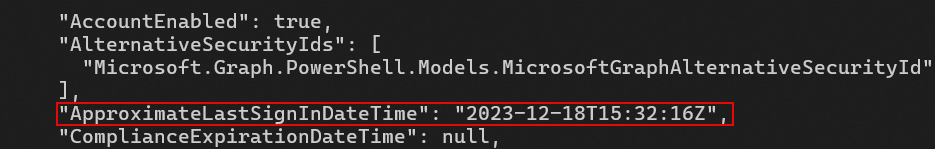

由於過時裝置的定義是:已註冊但在特定時間範圍內未存取任何雲端應用程式的裝置,因此偵測過時裝置需要與時間戳記相關的屬性。 在 Microsoft Entra ID 中,此屬性稱為 ApproximateLastSignInDateTime 或活動時間戳記。 如果目前時間和活動時間戳記值之間的差異超過您為作用中裝置定義的時間範圍,則裝置會被視為過時。 此活動時間戳記現在處於公開預覽狀態。

如何管理活動時間戳記的值?

活動時間戳記的評估會在裝置有驗證嘗試時觸發。 Microsoft Entra ID 會在以下時機評估活動時間戳記:

- 已觸發需要受控裝置或已核准用戶端應用程式的條件式存取原則。

- 已加入 Microsoft Entra、已加入 Microsoft Entra 混合式的 Windows 10 裝置或更新裝置在網路上的狀態都是使用中。

- Intune 受控裝置已簽入至服務。

如果現有活動時間戳記值和目前時間值之間的差異超過 14 天 (+/-5 天的變異數),則現有的值會取代為新值。

如何取得活動時間戳記?

您有兩個選項可擷取活動時間戳記值:

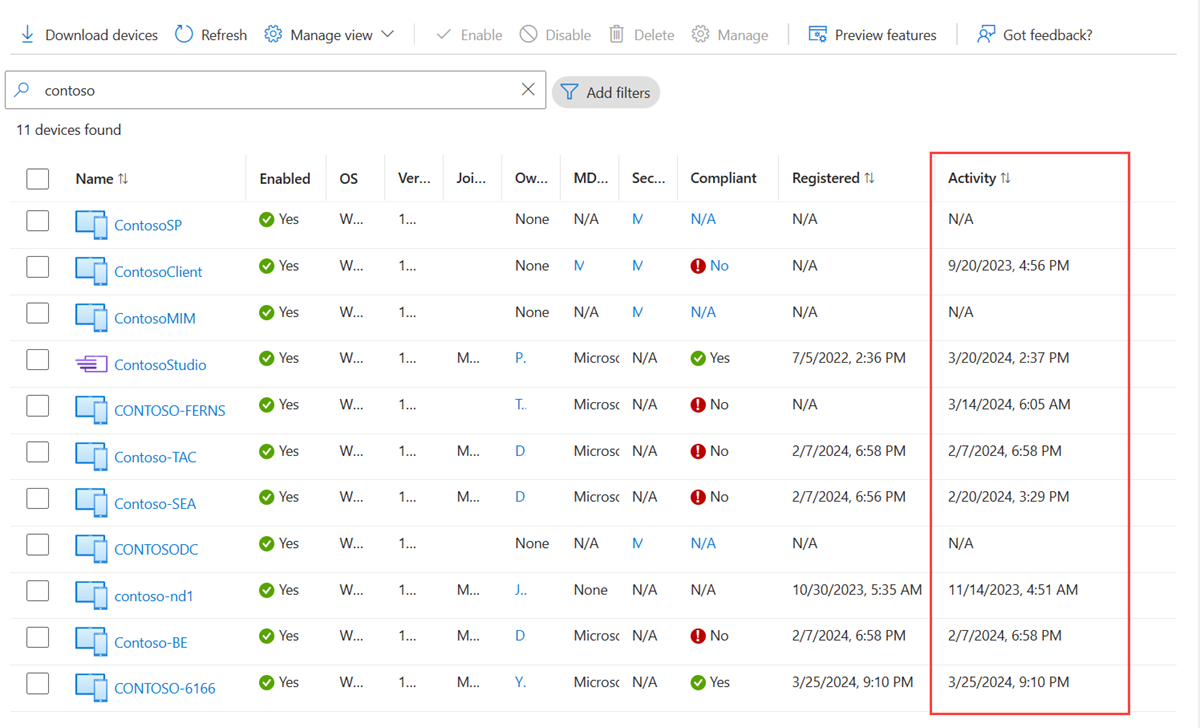

所有裝置頁面上的活動資料行。

Get-MgDevice cmdlet。

規劃過時裝置的清除作業

若要有效率地清除環境中的過時裝置,您應定義相關原則。 此原則可協助您確實擷取所有與過時裝置相關的考量。 下列各節提供一般原則考量的範例。

警告

如果您的組織使用 BitLocker 磁碟機加密,您應該在刪除裝置之前,確定已備份或不再需要 BitLocker 修復金鑰。 若無法這麼做,可能會導致資料遺失。

如果您使用 Autopilot 或通用列印等功能,則應在個別管理入口網站中清除這些裝置。

清除帳戶

若要在 Microsoft Entra ID 中更新裝置,您需要已指派下列其中一個角色的帳戶:

在清除原則中,選取已指派必要角色的帳戶。

時間範圍

定義時間範圍,這會是過時裝置的指標。 在定義您的時間範圍時,請考慮將活動時間戳記更新至您的值時所記下的範圍。 例如,您不應該考慮以少於 21 天 (包含變異數) 的時間戳記做為過時裝置的指標。 有些狀況會使得沒有過時的裝置看起來已過時。 例如,受影響裝置的擁有者可能在度假或請病假,超過過時裝置的時間範圍。

停用裝置

我們不建議立即刪除似乎已過時的裝置,因為您無法復原在誤判為真時所刪除的裝置。 最佳做法是在寬限期內先停用裝置,然後再刪除裝置。 在您的原則中,可以定義在刪除裝置前先停用的時間範圍。

由 MDM 控制的裝置

如果裝置在 Intune 或任何其他行動裝置管理 (MDM) 解決方案的控制之下,請在管理系統中淘汰該裝置,然後再將其停用或刪除。 如需詳細資訊,請參閱文章:使用抹除、淘汰或手動取消註冊裝置來移除裝置。

由系統管理的裝置

請勿刪除由系統管理的裝置。 這些裝置通常是如 Autopilot 等裝置。 刪除之後,這些裝置將無法重新佈建。

已加入混合式 Microsoft Entra 的裝置

已加入的 Microsoft Entra 混合式裝置應遵循原則來管理內部部署的過時裝置。

若要清理 Microsoft Entra ID:

- Windows 10 或更新版本裝置 - 在內部部署 AD 中停用或刪除 Windows 10 或更新版本裝置,並讓 Microsoft Entra Connect 將變更的裝置狀態同步至 Microsoft Entra ID。

- Windows 7/8 - 先停用或刪除內部部署 AD 中的 Windows 7/8 裝置。 您無法使用 Microsoft Entra Connect 來停用或刪除 Microsoft Entra ID 中的 Windows 7/8 裝置。 相反地,當您在內部部署中進行變更時,您必須在 Microsoft Entra ID 中停用/刪除。

注意

- 刪除內部部署的 Active Directory 或 Microsoft Entra ID 中的裝置並不會移除用戶端上的註冊。 只會避免使用裝置做為身分識別來存取資源 (例如,條件式存取)。 閱讀有關如何在用戶端上移除註冊的其他資訊。

- 僅在 Microsoft Entra ID 中刪除 Windows 10 或更新版本的裝置才會使用 Microsoft Entra Connect 從內部部署重新同步處理裝置,但會做為「擱置中」狀態的新物件。 需要重新註冊裝置。

- 從 Windows 10 或更新版本/Server 2016 裝置的同步範圍移除裝置,將會刪除 Microsoft Entra 裝置。 將其新增回同步範圍會將新物件置於「擱置」狀態。 需要重新註冊裝置。

- 如果您未針對 Windows 10 或更新版本裝置使用 Microsoft Entra Connect 進行同步處理 (例如,僅使用 AD FS 進行註冊),您必須管理與 Windows 7/8 裝置類似的生命週期。

已加入 Microsoft Entra 的裝置

停用或刪除 Microsoft Entra ID 中已加入的 Microsoft Entra 裝置。

注意

- 刪除 Microsoft Entra 裝置並不會移除用戶端上的註冊。 只會避免使用裝置做為身分識別來存取資源 (例如,條件式存取)。

- 深入了解如何退出 Microsoft Entra ID

已註冊 Microsoft Entra 的裝置

停用或刪除 Microsoft Entra ID 中已註冊的 Microsoft Entra 裝置。

注意

- 刪除 Microsoft Entra ID 中的已註冊 Microsoft Entra 裝置並不會移除用戶端上的註冊。 只會避免使用裝置做為身分識別來存取資源 (例如,條件式存取)。

- 深入了解如何移除用戶端上的註冊

清理過時裝置

雖然您可以在 Microsoft Entra 系統管理中心中清除過時裝置,但使用 PowerShell 指令碼來處理此程序會更有效率。 若要使用時間戳記篩選,並篩選出由系統管理的裝置 (例如 Autopilot),請使用最新的 PowerShell V2 模組。

典型的執行階段包含下列步驟:

- 使用 Connect-MgGraph Cmdlet,連線至您的 Microsoft Entra ID

- 取得裝置清單。

- 使用 Update-MgDevice Cmdlet 停用裝置 (使用 -AccountEnabled 選項來停用)。

- 須等到您選擇的寬限期 (無論多久) 結束,才能刪除裝置。

- 使用 Remove-MgDevice Cmdlet 移除裝置。

取得裝置清單

若要取得所有裝置,並將傳回的資料儲存在 CSV 檔案:

Get-MgDevice -All | select-object -Property AccountEnabled, DeviceId, OperatingSystem, OperatingSystemVersion, DisplayName, TrustType, ApproximateLastSignInDateTime | export-csv devicelist-summary.csv -NoTypeInformation

如果您的目錄中有大量裝置,請使用時間戳記篩選來縮小傳回的裝置數目。 若要取得在 90 天內尚未登入的所有裝置,並將傳回的資料儲存在 CSV 檔案中:

$dt = (Get-Date).AddDays(-90)

Get-MgDevice -All | Where {$_.ApproximateLastSignInDateTime -le $dt} | select-object -Property AccountEnabled, DeviceId, OperatingSystem, OperatingSystemVersion, DisplayName, TrustType, ApproximateLastSignInDateTime | export-csv devicelist-olderthan-90days-summary.csv -NoTypeInformation

將裝置設定為停用

我們可以使用相同的命令,透過管道將輸出傳送至 set 命令,以在特定的年齡停用裝置。

$dt = (Get-Date).AddDays(-90)

$params = @{

accountEnabled = $false

}

$Devices = Get-MgDevice -All | Where {$_.ApproximateLastSignInDateTime -le $dt}

foreach ($Device in $Devices) {

Update-MgDevice -DeviceId $Device.Id -BodyParameter $params

}

刪除裝置

警告

Remove-MgDevice Cmdlet 不會提供警告。 執行此命令將會在不提示的情況下刪除裝置。 沒有任何方法可以復原已刪除的裝置。

在管理員刪除任何裝置之前,請先備份任何您未來可能需要的 BitLocker 修復金鑰。 刪除相關聯的裝置之後,就無法復原 BitLocker 修復金鑰。

我們會以停用裝置的範例為基礎尋找已停用的裝置,現在 120 天未使用,並透過管道輸出至 Remove-MgDevice 以刪除這些裝置。

$dt = (Get-Date).AddDays(-120)

$Devices = Get-MgDevice -All | Where {($_.ApproximateLastSignInDateTime -le $dt) -and ($_.AccountEnabled -eq $false)}

foreach ($Device in $Devices) {

Remove-MgDevice -DeviceId $Device.Id

}

您應該知道的事情

時間戳記為什麼不更頻繁地更新?

更新時間戳記是為了支援裝置生命週期情節。 這個屬性不是 audit。 使用登入稽核記錄可了解裝置上較頻繁的更新。 部分使用中裝置可能有空白時間戳記。

為什麼我應該擔心 BitLocker 金鑰?

若在 Windows 10 或更新版本裝置上設定 BitLocker 金鑰,這些金鑰會儲存在 Microsoft Entra ID 中的裝置物件上。 如果您刪除過時裝置,裝置上儲存的 BitLocker 金鑰也會一併刪除。 在刪除過時裝置之前,請先確認清除原則是否與您裝置的實際生命週期一致。

為什麼我應該擔心 Windows Autopilot 裝置?

當您刪除與 Windows Autopilot 物件相關聯的 Microsoft Entra 裝置時,如果未來將會重新規劃裝置,則可能會發生下列三種情況:

- 使用 Windows Autopilot 的使用者導向部署,而不使用預先佈建,則會建立新的 Microsoft Entra 裝置,但不會將其標記為 ZTDID。

- 使用 Windows Autopilot 自我部署模式部署時,將會因為找不到相關聯的 Microsoft Entra 裝置而失敗。 (這個失敗是一種安全性機制,可確保不會有「冒名頂替」的裝置嘗試加入沒有認證的 Microsoft Entra ID。)失敗表示 ZTDID 不相符。

- 使用 Windows Autopilot 預先佈建部署時,會因為找不到相關聯的 Microsoft Entra 裝置而失敗。 (在幕後,預先佈建的部署會使用相同的自我部署模式程序,因此會強制執行相同的安全性機制。)

使用 Get-MgDeviceManagementWindowsAutopilotDeviceIdentity,列出組織中的 Windows Autopilot 裝置,並比較這些裝置和要清理的裝置清單。

如何得知已加入的所有裝置類型?

若要深入了解不同類型,請參閱裝置管理概觀。

當我停用裝置時,會發生什麼事?

任何使用裝置對 Microsoft Entra ID 進行驗證的驗證都會遭到拒絕。 常見範例包括:

- 已加入的混合式 Microsoft Entra 裝置 - 使用者可能會使用裝置登入其內部部署網域。 不過,他們無法存取 Microsoft Entra 資源,例如 Microsoft 365。

- 已加入的 Microsoft Entra 的裝置 - 使用者不能使用裝置來登入。

- 行動裝置 - 使用者無法存取 Microsoft Entra 資源,例如 Microsoft 365。

相關內容

如需 Intune 管理裝置的詳細資訊,請參閱文章:使用抹除、淘汰移除裝置,或手動取消註冊裝置。

若要取得裝置管理方式的概觀,請參閱管理裝置身分識別