在此教學課程中,了解如何整合 F5 的 BIG-IP 型安全通訊端層虛擬私人網路 (SSL-VPN) 與 Microsoft Entra ID,以進行安全的混合式存取 (SHA)。

為 Microsoft Entra 單一登入 (SSO) 啟用 BIG-IP SSL-VPN 可提供許多好處,包括:

- 透過 Microsoft Entra 預先驗證和條件式存取進行零信任治理。

- 對 VPN 服務進行無密碼驗證

- 從單一控制平面 Microsoft Entra 系統管理中心身分識別管理和存取權限

若要深入了解權益,請參閱

-

注意

傳統的 VPN 仍會維持網路導向,通常會提供對公司應用程式無法細部調整的存取權。 我們鼓勵以身分識別為中心的方法來達成零信任。 深入瞭解:將所有應用程式與 Microsoft Entra ID 整合的五個步驟。

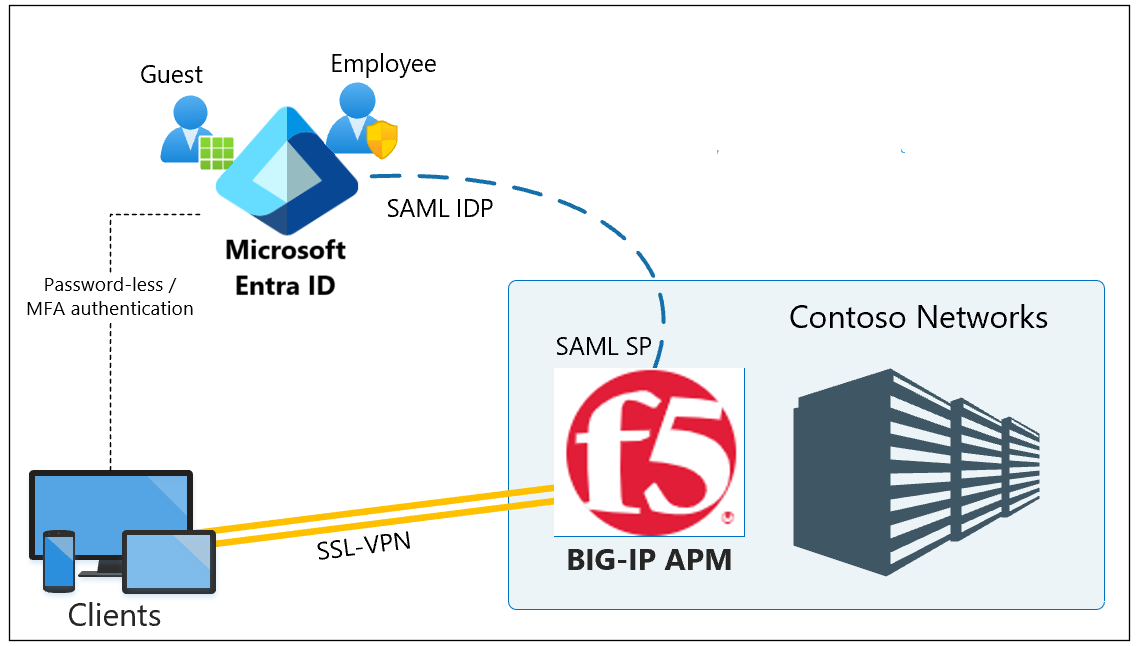

案例描述

在此案例中,SSL-VPN 服務的 BIG-IP 存取原則管理員 (APM) 執行個體會設定為安全性聲明標記語言 (SAML) 服務提供者 (SP),而 Microsoft Entra ID 是受信任的 SAML 識別提供者 (IdP)。 自 Microsoft Entra ID 的單一登錄 (SSO) 是透過對 BIG-IP APM 進行宣告式驗證,無縫的虛擬私人網路 (VPN) 存取體驗。

注意

將本指南中的範例字串或值取代為您環境中的字串或值。

必要條件

不過,您不需要對 F5 BIG-IP 預先擁有經驗或知識,您將需要:

- Microsoft Entra 訂用帳戶

- 如果沒有訂用帳戶,您可以取得 Azure 免費帳戶

- 從其內部部署目錄同步至 Microsoft Entra ID 的使用者身分識別

- 下列其中一個角色:雲端應用程式管理員或應用程式系統管理員

- 具有來自 BIG-IP 之用戶端流量路由的 BIG-IP 基礎結構

- 公用網域名稱伺服器 (DNS) 中 BIG-IP 已發佈 VPN 服務的記錄

- 或測試時測試用戶端 localhost 檔案

- BIG-IP 使用必要的 SSL 憑證來佈建,以透過 HTTPS 發佈服務

若要改善教學課程體驗,您可以學習 F5 BIG-IP 詞彙的業界標準術語。

從 Microsoft Entra 資源庫新增 F5 BIG-IP

在 BIG-IP 之間設定 SAML 同盟信任,讓 Microsoft Entra 的 BIG-IP 將預先驗證及條件式存取交付給 Microsoft Entra ID,然後再授與已發佈 VPN 服務的存取權。

- 以至少 雲端應用程式系統管理員 的身分登入 Microsoft Entra 系統管理中心。

- 流覽至 Entra ID>企業應用程式>所有應用程式,然後選取新增應用程式。

- 在資源庫中,搜尋 F5,然後選取 [F5 BIG-IP APM Microsoft Entra ID 整合]。

- 輸入應用程式的名稱。

- 選取 [新增],然後 [建立]。

- 名稱會以圖示的形式出現在 Microsoft Entra 系統管理中心和 Office 365 入口網站中。

設定 Microsoft Entra SSO

使用 F5 應用程式屬性,移至 [管理]>[單一登入]。

在 [選取單一登入方法] 頁面上,選取 [SAML]。

選取 [否,稍後再儲存]。

在 [以 SAML 設定單一登入] 功能表上,選取 [基本 SAML 設定] 的鉛筆圖示。

以 BIG-IP 已發佈服務 URL 取代識別碼 URL。 例如:

https://ssl-vpn.contoso.com。取代 回復 URL和 SAML 端點路徑。 例如:

https://ssl-vpn.contoso.com/saml/sp/profile/post/acs。注意

在這項設定中,應用程式將會以 IDP 起始模式運作:Microsoft Entra ID 會在重新導向至 BIG-IP SAML 服務之前發出 SAML 判斷提示。

針對不支援 IDP 起始模式的應用程式,對 BIG-IP SAML 服務,請指定 登入 URL,例如,

https://ssl-vpn.contoso.com。針對登出 URL,請輸入 BIG-IP APM 單一登出 (SLO) 端點,前面加上要發佈的服務主機標頭。 例如,

https://ssl-vpn.contoso.com/saml/sp/profile/redirect/slr注意

SLO URL 可確保使用者會話會在使用者註銷之後,在 BIG-IP 和 Microsoft Entra ID 終止。BIG-IP APM 可以選擇在呼叫應用程式 URL 時終止所有會話。 在 F5 文章中深入了解,K12056:登出 URI 包含選項的概觀。

![顯示編輯 [基本 SAML 設定] 的 URL。](media/f5-passwordless-vpn/basic-saml-configuration.png) .

.

注意

從 TMOS v16 版本開始,SAML SLO 端點已變更為 /saml/sp/profile/redirect/slo。

選取儲存

跳過 SSO 測試提示。

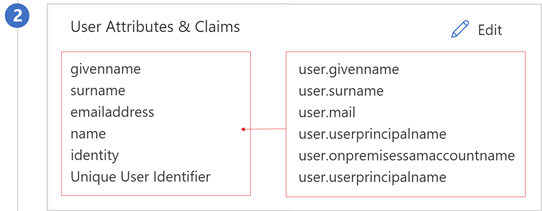

在 [使用者屬性和宣告] 屬性中,觀察詳細資料。

您可以將其他宣告新增至您的 BIG-IP 已發佈服務。 除了預設設定以外,定義的宣告只會在存在於 Microsoft Entra ID 中時發出。 定義目錄角色或群組成員資格, Microsoft Entra ID 中的使用者物件進行定義,才能將其作為宣告來發出。

Microsoft Entra ID 建立的 SAML 簽署憑證有三年的使用期限。

Microsoft Entra 授權

根據預設,Microsoft Entra ID 會將權杖發給獲得服務存取權的使用者。

在應用程式的 [設定] 檢視中,選取 [使用者和群組]。

選取+新增使用者。

在 [新增指派] 功能表中,選取 [使用者和群組]。

在 [使用者和群組] 對話方塊中,新增已獲授權存取 VPN 的使用者群組

選取 [選取]>[指派]。

![[新增使用者] 選項的螢幕擷取畫面。](media/f5-passwordless-vpn/add-user-link.png)

您可以設定 BIG-IP APM 來發佈 SSL-VPN 服務。 使用對應的屬性進行設定,以完成 SAML 預先驗證的信任。

BIG-IP APM 設定

SAML 同盟

若要完成 VPN 服務與 Microsoft Entra ID 建立同盟,請建立 BIG-IP SAML 服務提供者和對應的 SAML IDP 物件。

移至 [存取]>[同盟]>[SAML 服務提供者]>[本機 SP 服務]。

選取 建立。

![[本機 SP 服務] 頁面上 [建立] 選項的螢幕擷取畫面。](media/f5-passwordless-vpn/bigip-saml-configuration.png)

輸入在 Microsoft Entra ID 中定義的名稱和實體識別碼。

輸入主機完整網域名稱 (FQDN) 以連線到應用程式。

![[名稱] 和 [實體] 項目的螢幕擷取畫面。](media/f5-passwordless-vpn/create-new-saml-sp.png)

注意

如果實體 ID 與已發佈 URL 的主機名稱沒有完全符合,請設定 SP 名稱 設定,或不是一般主機名稱型的 URL 格式時,請執行此動作。 如果實體識別碼為

urn:ssl-vpn:contosoonline,請提供所要發佈應用程式的外部配置和主機名稱。向下捲動以選取新的 SAML SP 物件。

選取 [繫結/解除繫結 IDP 連接器]。

![螢幕擷取畫面:[本地 SP 服務] 頁面上的 [繫結/取消繫結 IDP 連接器] 選項。](media/f5-passwordless-vpn/federation-local-sp-service.png)

選取 [建立新的 IDP 連接器]。

從下拉式功能表中,選取 [從中繼資料]

![[編輯 SAML IDP] 頁面上 [從中繼資料] 選項的螢幕擷取畫面。](media/f5-passwordless-vpn/create-new-idp-connector.png)

瀏覽至您下載的同盟中繼資料 XML 檔案。

對於 APM 物件,提供代表外部 SAML IDP 的 [識別提供者名稱]。

若要選取新的 Microsoft Entra 外部 IDP 連接器,請選取 [新增列]。

![[編輯 SAML IDP] 頁面上 [SAML IDP 連接器] 選項的螢幕擷取畫面。](media/f5-passwordless-vpn/external-idp-connector.png)

選取更新。

選取 [確定]。

![[編輯 SAML IDP] 頁面上 [一般 VPN Azure] 連結的螢幕擷取畫面。](media/f5-passwordless-vpn/saml-idp-using-sp.png)

Webtop 設定

透過 BIG-IP 入口網站將 SSL-VPN 提供給使用者。

移至 [存取]>[Webtop]>[Webtop 清單]。

選取 建立。

輸入入口網站名稱。

將類型設定為 Full,例如,

Contoso_webtop。完成喜好設定欄位。

選取 [完成]。

![[一般屬性] 中名稱和類型項目的螢幕擷取畫面。](media/f5-passwordless-vpn/webtop-configuration.png)

VPN 設定

VPN 元素可控制整體服務的各個層面。

移至 [存取]>[連線能力/VPN]>[網路存取 (VPN)]>[IPV4 租用集區]

選取 建立。

輸入配置給 VPN 用戶端之 IP 位址集區的名稱。 例如,Contoso_vpn_pool。

將類型設定為 IP 位址範圍。

輸入開始和結束 IP。

選取 [新增]。

選取 [完成]。

![[一般屬性] 中名稱和成員清單項目的螢幕擷取畫面。](media/f5-passwordless-vpn/vpn-configuration.png)

網路存取清單會使用 VPN 集區中的 IP 和 DNS 設定來佈建服務、使用者路由權限,也可以啟動應用程式。

移至 [存取]>[連線能力/VPN 網路存取 (VPN)]>[網路存取清單]。

選取 建立。

提供 VPN 存取清單的名稱和標題,例如 Contoso-VPN。

選取 [完成]。

![[一般屬性] 中名稱項目的螢幕擷取畫面,以及英文自訂設定中的字幕項目。](media/f5-passwordless-vpn/vpn-configuration-network-access-list.png)

從頂端功能區中,選取 [網路設定]。

支援的 IP 版本:IPV4。

IPV4 租用集區:選取建立的 VPN 集區,例如 Contoso_vpn_pool

![[一般設定] 中 IPV4 租用集區項目的螢幕擷取畫面。](media/f5-passwordless-vpn/contoso-vpn-pool.png)

注意

使用 [用戶端設定] 選項可用來在已建立的 VPN 中對用戶端流量的路由傳送方式強制執行限制。

選取 [完成]。

移至 [DNS/主機] 索引標籤。

IPV4 主要名稱伺服器:環境 DNS IP

DNS 預設網域尾碼:此 VPN 連接的網域尾碼。 例如,contoso.com。

注意

如需其他設定,請參閱 F5 文章 設定網路存取資源。

需要 BIG-IP 連線設定檔,才能針對 VPN 服務需要支援的每個 VPN 用戶端類型進行設定。 例如,Windows、OSX 和 Android。

移至 [存取]>[連線能力/VPN]>[連線能力]>[設定檔]

選取 [新增]。

輸入設定檔名稱。

將上層設定檔設為 /Common/connectivity,例如 Contoso_VPN_Profile。

![[建立新的連線設定檔] 中 [設定檔名稱] 和 [父名稱] 項目的螢幕擷取畫面。](media/f5-passwordless-vpn/create-connectivity-profile.png)

存取設定檔設定

存取原則會啟用 SAML 驗證的服務。

移至 [存取]>[設定檔/原則]>[存取設定檔 (每個工作階段原則)]。

選取 建立。

輸入設定檔名稱和設定檔類型。

選取 [所有],例如Contoso_network_access。

向下滾動以將至少一個語言新增至 [接受的語言] 清單

選取 [完成]。

![[新增設定檔] 上 [名稱]、[設定檔類型] 和 [語言] 項目的螢幕擷取畫面。](media/f5-passwordless-vpn/general-properties.png)

在新的存取設定檔的 [每一會話原則] 字段中,選取 [編輯]。

視覺效果原則編輯器會在新的索引標籤中開啟。

![存取設定檔、預先設置原則上 [編輯] 選項的螢幕擷取畫面。](media/f5-passwordless-vpn/per-session-policy.png)

選取 + 符號。

在功能表中,選取 [驗證]>[SAML 驗證]。

選取 [新增項目]。

在 [SAML 驗證 SP 設定] 中,選取您先前建立的 VPN SAML SP 物件

選取 [儲存]。

![[屬性] 索引標籤上 [SAML 驗證 SP] 底下的 AAA 伺服器項目螢幕擷取畫面。](media/f5-passwordless-vpn/saml-authentication.png)

針對 SAML 驗證的成功分支,請選取 +。

從 [指派] 索引標籤中選取 [進階資源指派]。

選取 [新增項目]。

在快顯項目中,選取 [新的項目]

選取 [新增/刪除]。

在視窗中,選取 [網络存取]。

選取您建立的網路存取設定檔。

![位於 [屬性] 索引標籤上,[資源分派] 上 [新增專案] 按鈕的螢幕擷取畫面。](media/f5-passwordless-vpn/add-new-entry.png)

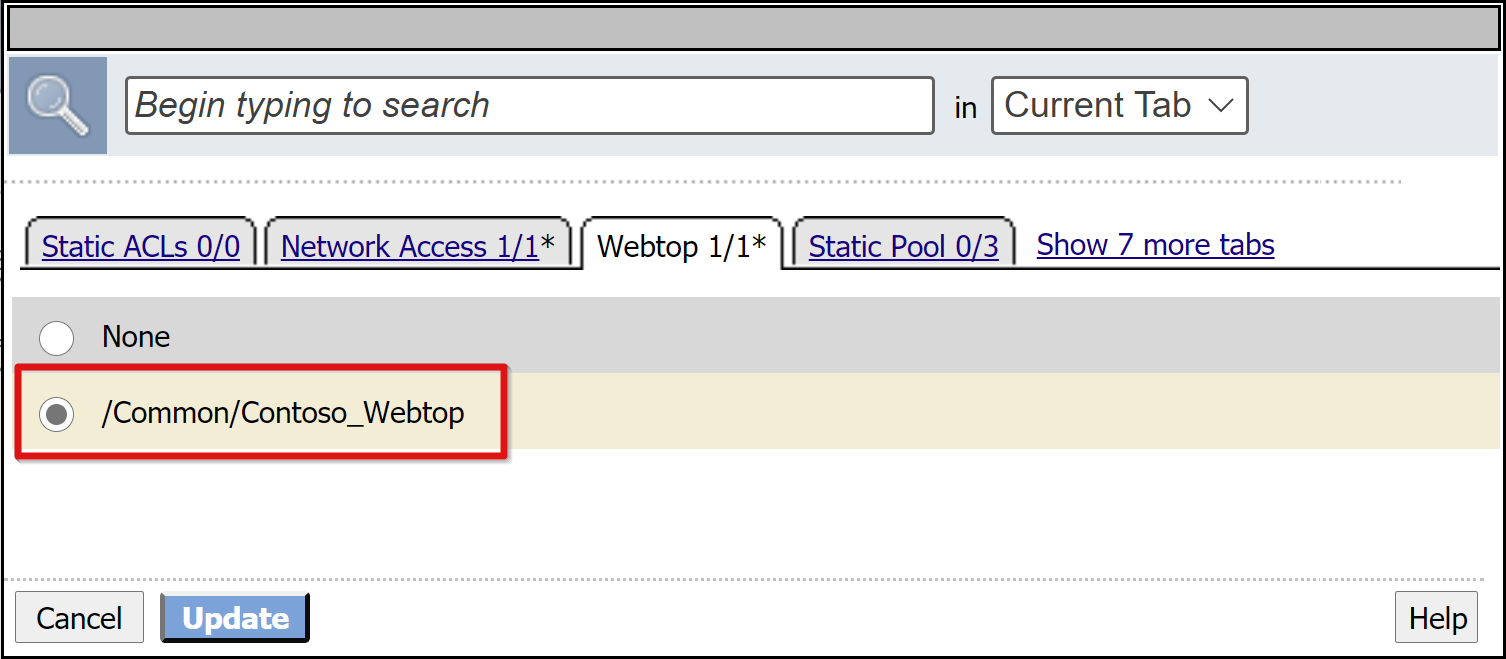

移至 [Webtop] 索引標籤。

新增您建立的 Webtop 物件。

選取更新。

選取儲存。

若要變更成功分之,請選取上方 [拒絕]方塊的連結。

[允許] 標籤隨即出現。

儲存。

![[存取原則] 上 [拒絕] 選項的螢幕擷取畫面。](media/f5-passwordless-vpn/vizual-policy-editor.png)

選取 [套用存取原則]

關閉視覺效果原則編輯器索引標籤。

![[套用存取原則] 選項的螢幕擷取畫面。](media/f5-passwordless-vpn/access-policy-manager.png)

發佈 VPN 服務

APM 需要前端虛擬伺服器來接聽連線至 VPN 的用戶端。

選取 [本機流量]>[虛擬伺服器]>[虛擬伺服器清單]。

選取 建立。

針對 VPN 虛擬伺服器,輸入 [名稱],例如 VPN_Listener。

選取未使用的 IP 目的地位址路由以接收用戶端流量。

將服務連接埠設定為 443 HTTPS。

針對 [狀態],請確定已選取 [啟用]。

![[一般屬性] 上 [名稱和目的地位址] 或 [遮罩] 項目的螢幕擷取畫面。](media/f5-passwordless-vpn/new-virtual-server.png)

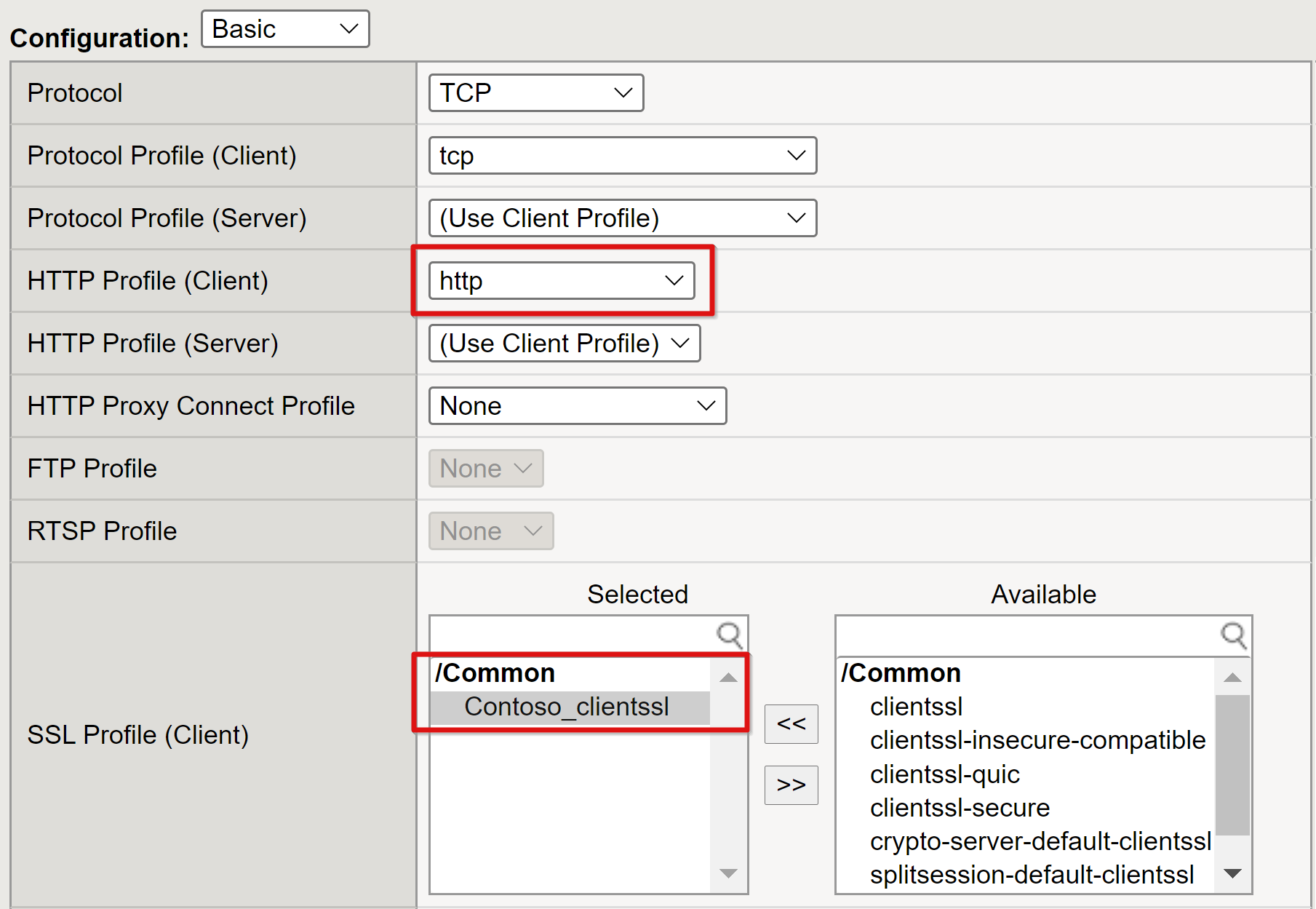

將 HTTP 設定檔 設定為 HTTP。

為您所建立的公用 SSL 憑證新增 SSL 配置檔(用戶端)。

若要使用已建立的 VPN 物件,在 [存取原則] 下方,設定 [存取設定檔] 和 [連線能力設定檔]。

![存取原則上 [存取設定檔] 和 [連線能力設定檔] 項目的螢幕擷取畫面。](media/f5-passwordless-vpn/access-policy.png)

選取 [完成]。

您的 SSL-VPN 服務是透過 SHA 發行和存取的,可透過 URL 或 Microsoft 應用程式入口網站。

下一步

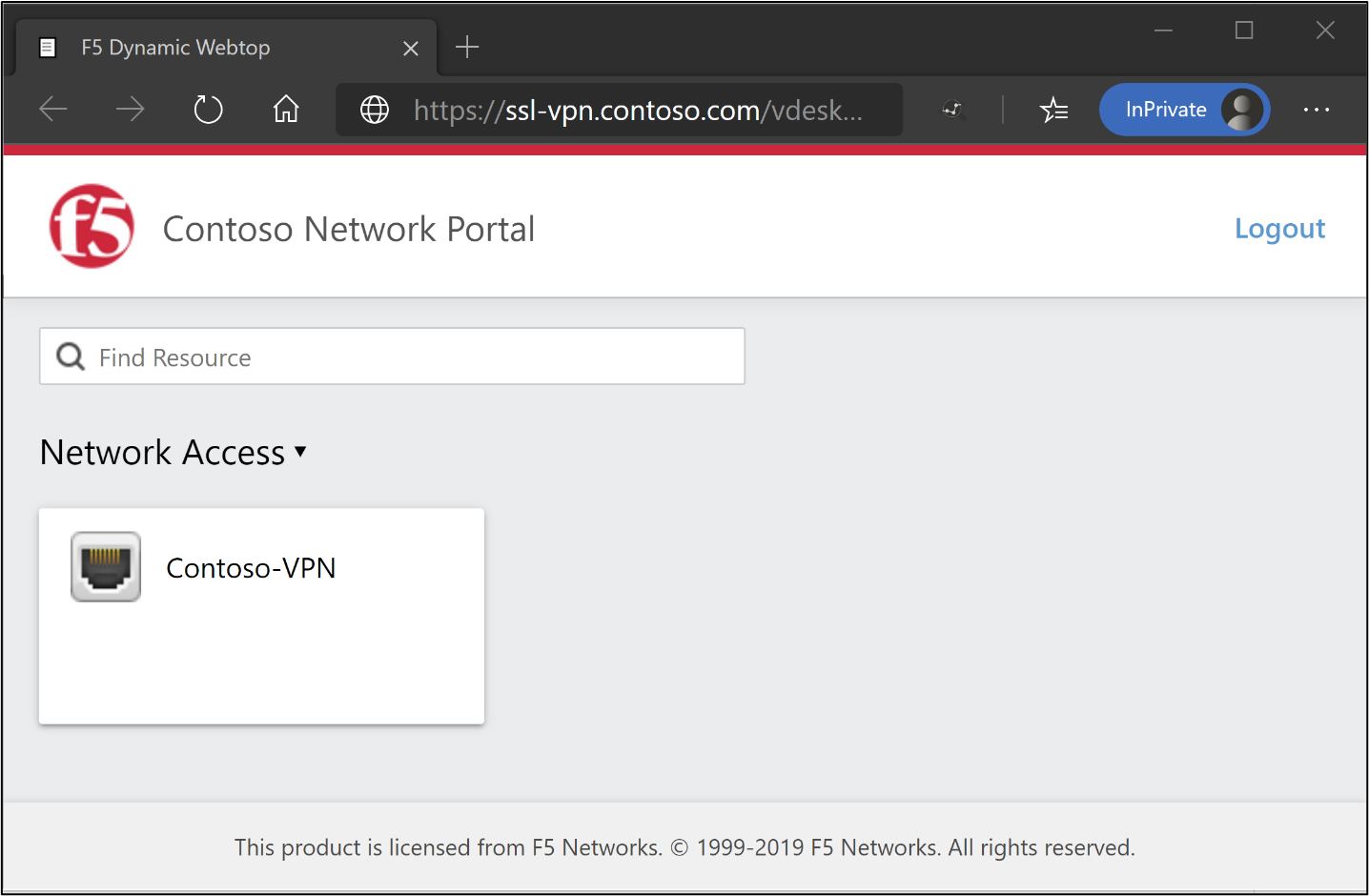

在遠端 Windows 用戶端上開啟瀏覽器。

瀏覽至 BIG-IP VPN 服務 URL。

BIG-IP Webtop 入口網站和 VPN 啟動器隨即出現。