整合您的應用程式與 Microsoft Entra ID 的五個步驟

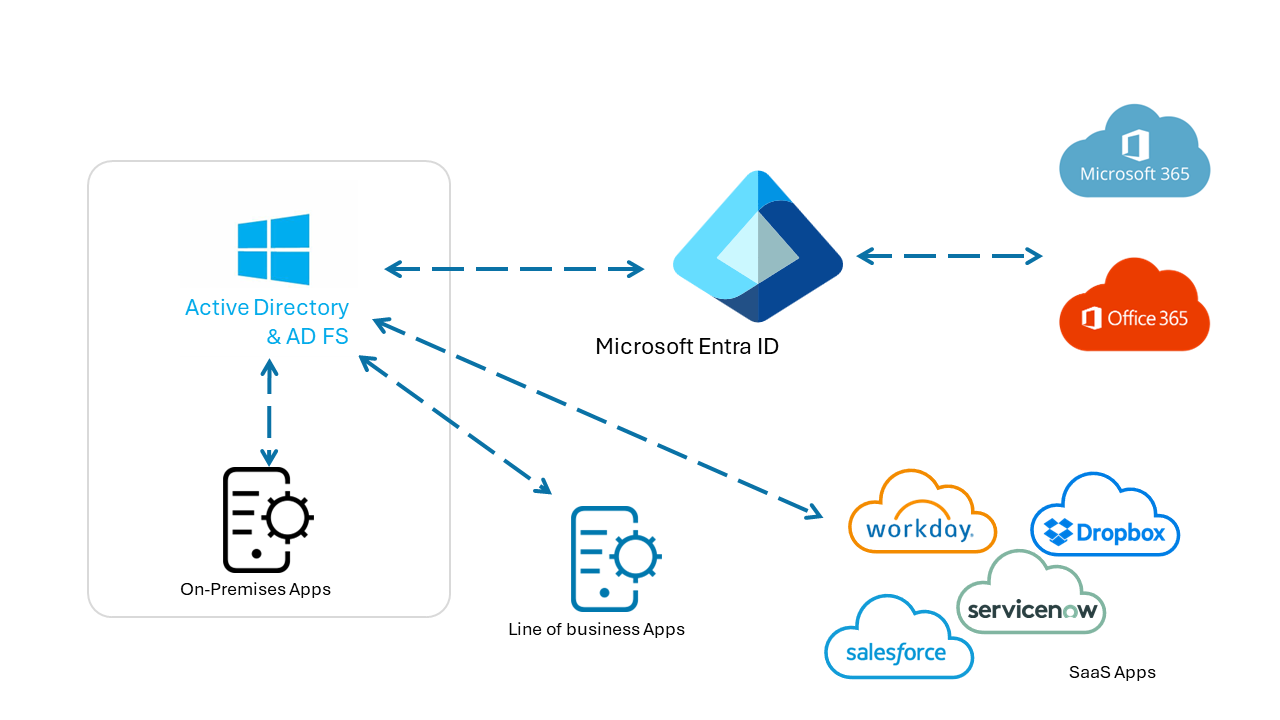

了解如何整合您的應用程式與 Microsoft Entra ID,而 Microsoft Entra ID 是雲端式身分識別和存取權管理 (IAM) 服務。 組織使用 Microsoft Entra ID 進行安全的驗證與授權,以便客戶、合作夥伴和員工可以存取應用程式。

透過 Microsoft Entra ID,條件式存取、Microsoft Entra 多重要素驗證、單一登入 (SSO) 和應用程式佈建等功能,使身分識別和存取權管理更容易管理且更安全。

深入了解:

如果您的公司具有 Microsoft 365 訂用帳戶,您可能會使用 Microsoft Entra ID。 不過,您可以針對應用程式使用 Microsoft Entra ID。 如果您集中應用程式管理,身分識別管理功能、工具和原則可供您的應用程式組合使用。 優勢是整合的解決方案,其可改善安全性、降低成本、提高生產力,以及啟用合規性。 此外,還可遠端存取內部部署應用程式。

深入了解:

新應用程式的 Microsoft Entra ID

當您的企業取得新的應用程式時,請將其新增至 Microsoft Entra 租用戶。 建立將新應用程式新增至 Microsoft Entra ID 的公司原則。

請參閱:快速入門:新增企業應用程式

Microsoft Entra ID 具有整合式應用程式的資源庫,可讓您輕鬆地開始使用。 將資源庫應用程式新增至您的 Microsoft Entra 組織 (請參閱上一個連結),並了解整合軟體即服務 (SaaS) 教學課程。

請參閱:整合 SaaS 應用程式與 Microsoft Entra ID 的教學課程

整合教學課程

使用下列教學課程,了解如何整合常用工具與 Microsoft Entra 單一登入 (SSO)。

- 教學課程:Microsoft Entra SSO 與 ServiceNow 整合

- 教學課程:Microsoft Entra SSO 與 Workday 整合

- 教學課程:Microsoft Entra SSO 與 Salesforce 整合

- 教學課程:Microsoft Entra SSO 與 AWS 單一帳戶存取整合

- 教學課程:Microsoft Entra SSO 與 Slack 整合

不在資源庫中的應用程式

您可以整合未出現在資源庫中的應用程式,包括組織中的應用程式,或來自廠商的第三方應用程式。 提交一個要求以在資源庫中發佈您的應用程式。 若要了解如何整合內部開發的應用程式,請參閱整合開發人員建置的應用程式。

深入了解:

確定應用程式使用量並設定整合的優先順序

探索員工使用的應用程式,並優先整合應用程式與 Microsoft Entra ID。 使用 Microsoft Defender for Cloud Apps Cloud Discovery 工具,探索和管理 IT 小組未管理的應用程式。 適用於端點的 Microsoft Defender (先前稱為適用於端點的 Microsoft Defender) 可簡化並擴充探索流程。

深入了解:

此外,還會使用 Azure 入口網站中的 Active Directory 同盟服務 (AD FS),探索組織中的 AD FS 應用程式。 探索登入應用程式的唯一使用者,並查看整合相容性的相關資訊。

請參閱:檢閱應用程式活動報告

應用程式移轉

在您的環境中探索應用程式之後,請設定應用程式移轉和整合的優先順序。 請考慮下列參數:

- 最常使用的應用程式

- 風險最高的應用程式

- 要解除委任的應用程式,因此不在移轉中

- 保持內部部署的應用程式

請參閱:用於將應用程式移轉至 Microsoft Entra ID 的資源

整合應用程式與識別提供者

探索期間,可能有未被 IT 小組追蹤的應用程式,因而可能會造成弱點。 某些應用程式會使用替代身分識別解決方案,包括 AD FS 或其他識別提供者 (IdP)。 建議您合併身分識別和存取權管理。 這些權益包括:

- 減少內部部署使用者設定、驗證和 IdP 授權費用

- 使用簡化的身分識別和存取權管理流程降低系統管理額外負荷

- 在「我的應用程式」入口網站中啟用應用程式的單一登入 (SSO) 存取

- 使用 Microsoft Entra ID Protection 和條件式存取,以增加來自應用程式使用量的信號並將優勢延伸至最近新增的應用程式

應用程式擁有者感知

若要協助管理應用程式與 Microsoft Entra ID 整合,請使用下列材料,引起應用程式擁有者感知和興趣。 使用您的商標修改材料。

您可以下載:

- Zip 檔案:可編輯的 Microsoft Entra App Integration One-Pager

- Microsoft PowerPoint 簡報:Microsoft Entra 應用程式整合指導方針

Active Directory 同盟服務

評估使用 AD FS 搭配 SaaS 應用程式、企業營運 (LOB) 應用程式,以及 Microsoft 365 和 Microsoft Entra 應用程式進行驗證。

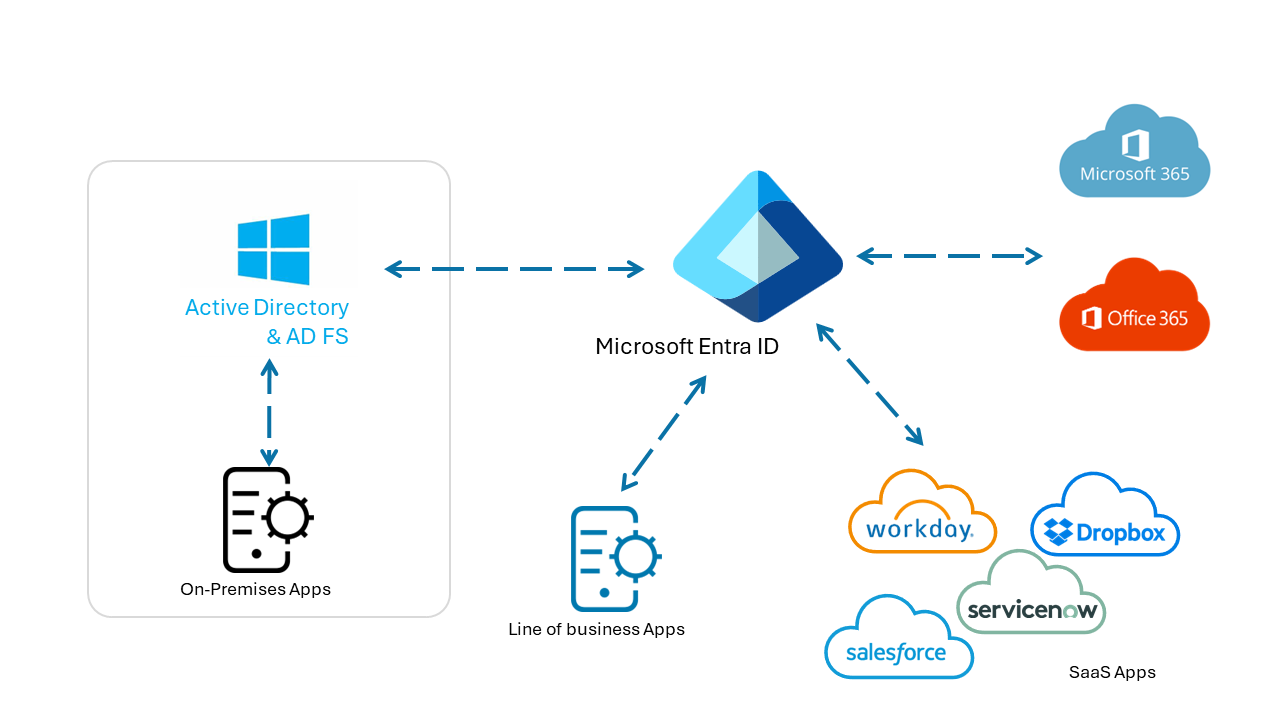

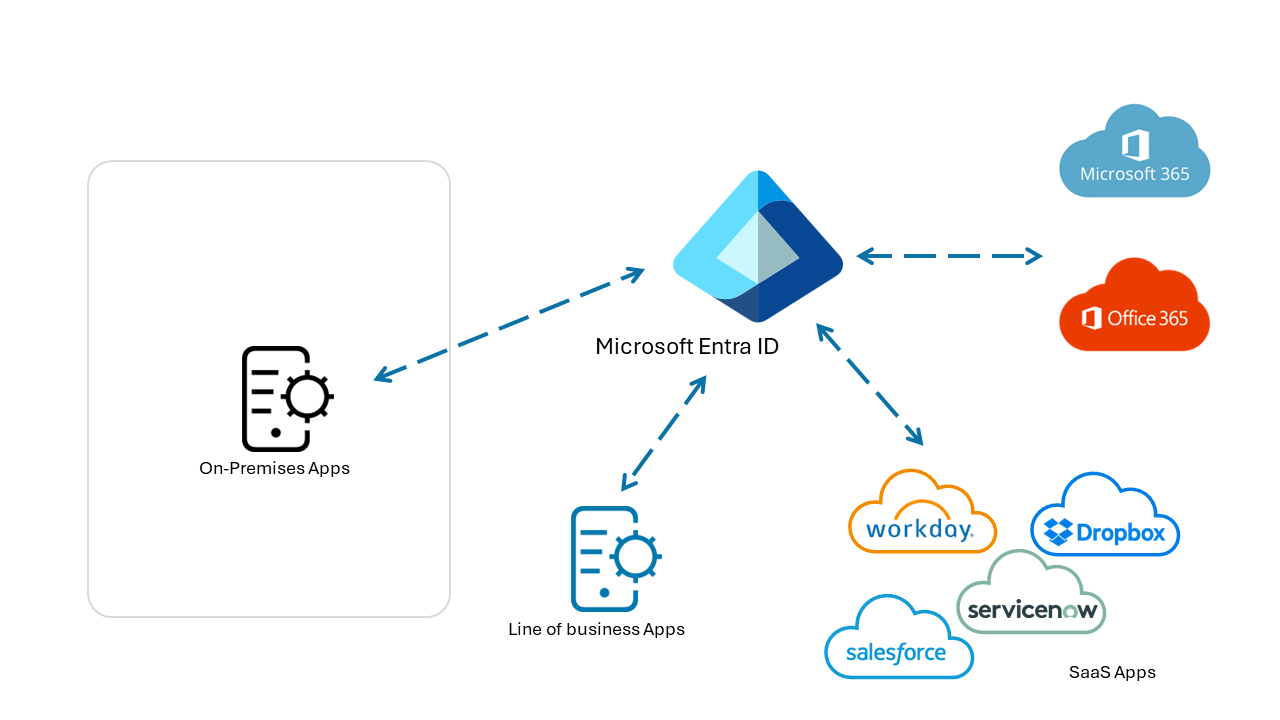

將應用程式驗證移至 Microsoft Entra ID,以改善上圖中說明的設定。 使用「我的應用程式」入口網站啟用應用程式的登入並輕鬆探索應用程式。

深入了解:

請參閱下圖,其中顯示 Microsoft Entra ID 簡化的應用程式驗證。

在 Microsoft Entra ID 成為中央 IdP 之後,您或許可以停止 AD FS。

您可以移轉使用不同雲端式 IdP 的應用程式。 您的組織可能會有多個身分識別與存取管理 (IAM) 解決方案。 移轉至一個 Microsoft Entra 基礎結構可以減少對 IAM 授權的依賴和基礎結構成本。 如果您使用 Microsoft 365 授權支付了 Microsoft Entra ID 費用,則可能無需要購買另一個 IAM 解決方案。

整合內部部署應用程式

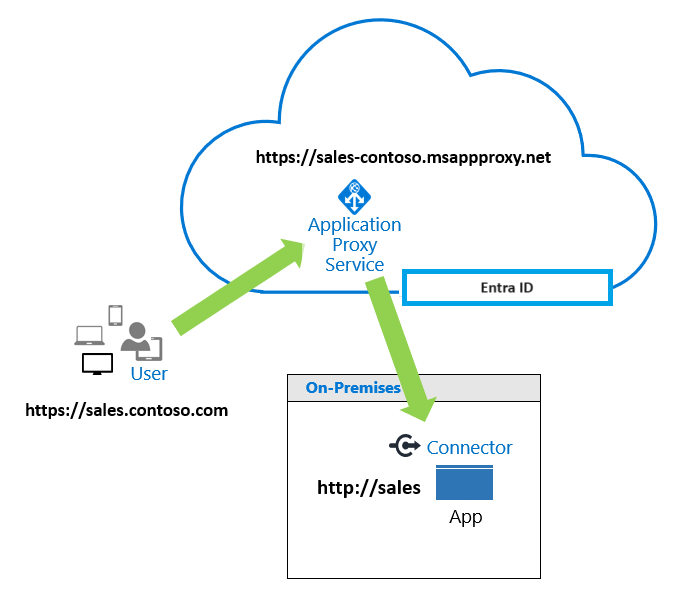

傳統上,會在連線至公司網路期間進行啟用應用程式安全性的存取。 不過,無論位置為何,組織都會為客戶、合作夥伴和/或員工授與應用程式的存取權。 Microsoft Entra 中的應用程式 Proxy 服務會將內部部署應用程式連線至 Microsoft Entra ID,而且不需要邊緣伺服器或其他基礎結構。

請參閱:使用 Microsoft Entra 應用程式 Proxy 為遠端使用者發佈內部部署應用程式

下圖說明處理使用者要求的應用程式 Proxy 服務。

請參閱:教學課程:新增內部部署應用程式,透過 Microsoft Entra ID 中的應用程式 Proxy 進行遠端存取

此外,還會整合應用程式傳遞控制器 (例如 F5 BIG-IP APM 或 Zscaler Private Access) 與 Microsoft Entra ID。 優勢是新式驗證和身分識別管理、流量管理和安全性功能。 我們將此解決方案稱為安全混合式存取。

請參閱:保護混合式存取:使用 Microsoft Entra ID 保護舊版應用程式

針對下列服務,有 Microsoft Entra 整合教學課程。

- 教學課程:Microsoft Entra SSO 與 Akamai 整合

- 教學課程:Microsoft Entra SSO 與適用於 Microsoft Entra ID 的 Citrix ADC 安全性聲明標記語言 (SAML) 連接器整合 (Kerberos 型驗證)

- 先前稱為 Citrix NetScaler

- 整合 F5 BIG-IP 與 Microsoft Entra ID

- 教學課程:整合 Zscaler Private Access (ZPA) 與 Microsoft Entra ID

整合開發人員建置的應用程式

針對開發人員的應用程式,使用 Microsoft 身分識別平台進行驗證與授權。 整合式應用程式會像您組合中的其他應用程式一樣進行註冊和管理。

深入了解:

開發人員可以針對內部和面向客戶的應用程式使用平台。 例如,使用 Microsoft 驗證程式庫 (MSAL),啟用多重要素驗證和安全性來存取應用程式。

深入了解: