概述

當您將內部部署環境與 Microsoft Entra 識別子同盟時,您會在內部部署識別提供者與 Microsoft Entra ID 之間建立信任關係。 Microsoft Entra Connect 可以管理內部部署的 Active Directory 聯盟服務(AD FS)與 Microsoft Entra ID 之間的聯盟。 本文提供下列概觀:

- Microsoft Entra Connect 在信任關係中配置的各種設定。

- Microsoft Entra Connect 所設定的發行轉換規則(宣告規則)。

- 如何在升級和配置更新期間備份和還原宣告規則。

- 使用 Microsoft Entra 識別符保護及監視 AD FS 信任的最佳做法。

Microsoft Entra Connect 所控制的設定

Microsoft Entra Connect 僅管理與 Microsoft Entra ID 的信任相關的 設定。 Microsoft Entra Connect 不會修改 AD FS 中其他信賴方信任的任何設定。 以下表格指示 Microsoft Entra Connect 設定的控制項:

| 設定 | 描述 |

|---|---|

| 令牌簽署憑證 | Microsoft Entra Connect 可以用來重設並重新建立與 Microsoft Entra ID 的信任。 Microsoft Entra Connect 會立即執行一次性的 AD FS 令牌簽署憑證更換,並更新 Microsoft Entra 網域同盟設定。 |

| 令牌簽署演算法 | Microsoft建議使用SHA-256作為令牌簽署演算法。 Microsoft Entra Connect 可以偵測令牌簽署演算法是否設定為比 SHA-256 更不安全的值。 它會在下一個可能的組態作業中,將設定更新為SHA-256。 必須更新其他信賴方信任,以便使用新的令牌簽署憑證。 |

| Microsoft Entra ID 信任標識符 | Microsoft Entra Connect 會設定Microsoft Entra ID 信任的正確標識符值。 AD FS 使用識別碼來唯一地識別 Microsoft Entra ID 信任。 |

| Microsoft Entra 端點 | Microsoft Entra Connect 可確保針對 Microsoft Entra ID 信任關係設定的端點始終符合最新的韌性和效能建議值。 |

| 發行轉換規則 | 在同盟設定中,若要達到 Microsoft Entra ID 功能的最佳效能,需要遵循多項宣告規則。 Microsoft Entra Connect 可確保 Microsoft Entra ID 信任始終依照建議的宣告規則集進行配置。 |

| 替代識別碼 | 如果同步設定為使用替代標識碼,Microsoft Entra Connect 會設定 AD FS 以使用替代識別符執行驗證。 |

| 自動元數據更新 | Microsoft Entra ID 的信任已設定為自動元數據更新。 AD FS 會定期檢查 Microsoft Entra ID 信任的元數據,並在 Microsoft Entra ID 方面發生變更時,保持其最新狀態。 |

| 整合式 Windows 驗證 (IWA) | 在 Microsoft Entra 混合式聯結作業期間,IWA 會啟用以支援下層裝置的註冊,從而促進 Microsoft Entra 混合式聯結。 |

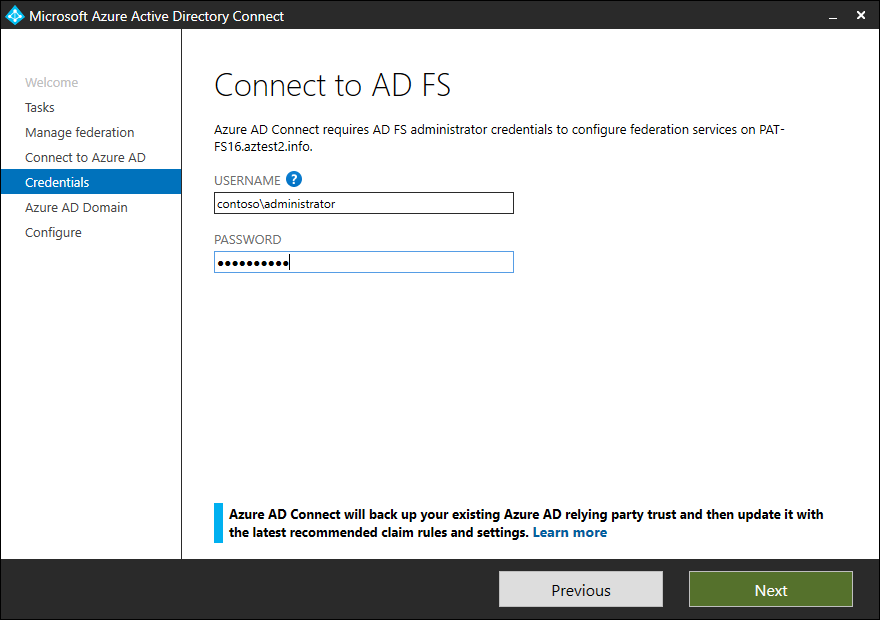

Microsoft Entra Connect 所設定的執行流程和同盟設定

Microsoft Entra Connect 不會在設定流程期間更新Microsoft Entra ID 信任的所有設定。 修改的設定取決於要執行的工作或執行流程。 下表列出不同執行流程中受影響的設定。

| 執行流程 | 受影響的設定 |

|---|---|

| 首次安裝(快速版) | 沒有 |

| 初次安裝(新的 AD FS 伺服器場) | 建立了新的 AD FS 伺服器陣列,並從頭開始與 Microsoft Entra 身分識別建立信任關係。 |

| 第一次安裝(現有的 AD FS 伺服器陣列、現有的 Microsoft Entra ID 信任) | Microsoft Entra ID 信任標識符、發行轉換規則、Microsoft Entra 端點、替代標識符(如有必要),自動元數據更新 |

| 重設 Microsoft Entra ID 信任 | 令牌簽署憑證、令牌簽署演算法、Microsoft Entra ID 信任標識碼、發行轉換規則、Microsoft Entra 端點、替代標識碼(如有必要),自動元數據更新 |

| 新增同盟伺服器 | 沒有 |

| 新增 WAP 伺服器 | 沒有 |

| 裝置選項 | 用於裝置註冊的 IWA 發行轉換規則 |

| 新增同盟網域 | 如果網域是第一次新增,也就是說,設定會從單一網域同盟變更為多網域同盟,Microsoft Entra Connect 會從頭開始重建信任。 如果已為多個網域配置 Microsoft Entra ID 的信任,則只會修改發行轉換規則。 |

| 更新 TLS | 沒有 |

在每次操作期間,只要有修改任何設定,Microsoft Entra Connect 會在 %ProgramData%\AADConnect\ADFS 備份目前的信任設定

注意

在 1.1.873.0 版之前,備份只包含發行轉換規則,而且備份是在精靈追蹤記錄檔中備份的。

Microsoft Entra Connect 所定義的發行轉換規則

Microsoft Entra Connect 可確保 Microsoft Entra ID 信任始終依照建議的宣告規則集進行配置。 Microsoft建議使用 Microsoft Entra Connect 來管理Microsoft Entra ID 信任。 本節列出發行轉換規則集及其描述。

| 規則名稱 | 描述 |

|---|---|

| 發放UPN | 此規則會查詢 userprincipalname 的值,該值來自於在同步設定中配置的 userprincipalname 屬性。 |

| 查詢 objectguid 和 msdsconsistencyguid 以用於自訂 ImmutableId 宣告 | 如果 objectguid 和 msdsconsistencyguid 值存在,則此規則會在管線中加入暫時值。 |

| 檢查 msdsconsistencyguid 是否存在 | 根據 msdsconsistencyguid 的值是否存在,我們設定暫存標誌,以確定要使用什麼作為 ImmutableId |

| 如果存在,請發出 msdsconsistencyguid 作為不可變的 ID | 如果該值存在,請將 msdsconsistencyguid 發出作為 ImmutableId。 |

| 如果不存在 msdsConsistencyGuid 規則,則發佈 objectGuidRule。 | 如果 msdsconsistencyguid 的值不存在,objectguid 的值會發出為 ImmutableId |

| 問題名稱標識符 | 此規則會為 nameidentifier 聲明分配值。 |

| 針對已加入網域的電腦設定帳戶類型 | 如果正在驗證的實體是已加入網域的裝置,則此規則會將帳戶類型標示為 DJ,表示這是已加入網域的裝置。 |

| 如果不是計算機帳戶,則將 AccountType 設定為 USER 值。 | 如果正在進行驗證的實體是使用者,此規則會將帳戶類型設為使用者 |

| 當不是電腦帳戶時,分配issuerid | 當驗證實體不是裝置時,此規則會發出issuerId值。 此值是透過 regex 來建立,而 regex 是由 Microsoft Entra Connect 所設定。 正則表達式是在考慮所有通過 Microsoft Entra Connect 聯合的網域後建立的。 |

| 為 DJ 電腦身份驗證發行身份標識 | 當驗證實體為裝置時,此規則會發出issuerId值 |

| 已加入網域計算機的premobjectguid 問題 | 如果正在驗證的實體是已加入網域的裝置,此規則會針對裝置發出內部部署對象導向 |

| 傳遞主要 SID | 此規則會發布驗證實體所屬的主要 SID |

| 通過主張 - 企業內網 | 此規則會發出宣告,協助 Microsoft Entra ID 判斷驗證是否來自公司網路內部或外部 |

| 傳遞索賠 – Psso | |

| 發出密碼到期宣告 | 此規則發出三個宣告:密碼到期時間、驗證實體的密碼到期天數,以及變更密碼的導向網址。 |

| 傳遞宣告 – authentication方法參考 | 根據此規則發出的宣告值顯示已對該實體執行了何種驗證類型。 |

| 傳遞宣告 - 即時多因素驗證 | 此宣告的值會指定使用者上次執行多重要素驗證的時間,以 UTC 為單位。 |

| 穿透聲明 - AlternateLoginID | 如果使用替代登入標識碼執行驗證,此規則會發出 AlternateLoginID 宣告。 |

注意

如果您在 Microsoft Entra Connect 設定過程中選擇非預設選項,則 Issue UPN 和 ImmutableId 的宣告規則會有所不同。

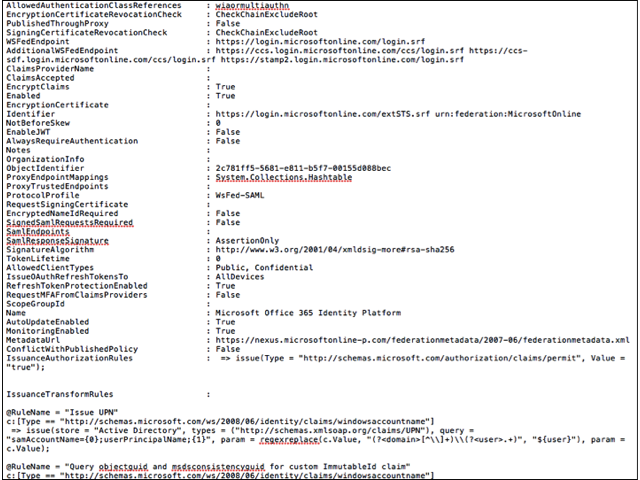

恢復發行轉換規則

Microsoft Entra Connect 1.1.873.0 版或更新版本會在更新至 Microsoft Entra ID 信任設定時,備份 Microsoft Entra ID 信任設定。 Microsoft Entra ID 信任設定會備份在 %ProgramData%\AADConnect\ADFS。 檔名的格式如下:AadTrust-<日期>-<時間>.txt,例如 - AadTrust-20180710-150216.txt

範例備份的截圖

範例備份的截圖

您可以使用下列建議步驟來還原發行轉換規則:

- 在伺服器管理員中開啟AD FS管理UI

- 以開啟 Microsoft Entra ID 信任屬性,請依次選擇 AD FS > 信賴憑證者信任 > Microsoft Office 365 身分識別平臺 > 編輯宣告發行原則

- 在 上選取 [新增規則]

- 在宣告規則範本中,選取 [使用自定義規則傳送宣告],然後選取 [下一步。

- 從備份檔中複製聲明規則名稱,然後將它貼到字段 聲明規則名稱 中。

- 將宣告規則從備份檔複製到 自定義規則 的文字欄位中,然後選取 [完成]

注意

請確定您的其他規則不會與 Microsoft Entra Connect 所設定的規則衝突。

使用 Microsoft Entra 識別符保護及監視 AD FS 信任的最佳做法

當您將 AD FS 與 Microsoft Entra ID 同盟時,請務必嚴密監控 AD FS 與 Microsoft Entra ID 之間的同盟設定,並擷取任何異常或可疑的活動。 若要這樣做,建議您設定警示,並在對同盟設定進行任何變更時收到通知。 若要瞭解如何設定警示,請參閱 監視同盟設定的變更。

如果您使用雲端版 Microsoft Entra 的多重要素驗證,且針對同盟使用者使用多重要素驗證,我們強烈建議您啟用額外的安全保護機制。 此安全性保護可防止當與 Microsoft Entra ID 聯盟時繞過 Microsoft Entra 雲端多重要素驗證。 在您的 Microsoft Entra 租用戶中啟用聯合網域時,可確保惡意人士無法繞過 Microsoft Entra 的多重驗證。 這可藉由防止惡意行為者模仿身份提供者已執行多因素驗證來達成。 您可以透過新的安全性設定來啟用保護,federatedIdpMfaBehavior。如需詳細資訊,請參閱 保護 Active Directory 同盟服務的最佳作法