使用 Microsoft Entra Connect 管理和自訂 AD FS

本文說明如何使用 Microsoft Entra Connect,來管理和自訂 Active Directory 同盟服務 (AD FS)。

您也將了解可能需要執行才能完整設定 AD FS 伺服器陣列的其他常見 AD FS 工作。 下表列出這些工作:

| Task | 描述 |

|---|---|

| 管理 AD FS | |

| 修復信任 | 了解如何修復與 Microsoft 365 的同盟信任。 |

| 使用替代登入識別碼來與 Microsoft Entra ID 同盟 | 了解如何使用替代登入識別碼來設定同盟。 |

| 新增 AD FS 伺服器 | 了解如何使用額外的 AD FS 伺服器來擴充 AD FS 伺服器陣列。 |

| 新增 AD FS Web 應用程式 Proxy (WAP) 伺服器 | 了解如何使用額外的 WAP 伺服器來擴充 AD FS 伺服器陣列。 |

| 新增同盟網域 | 了解如何新增同盟網域。 |

| 更新 TLS/SSL 憑證 | 了解如何更新 AD FS 伺服器陣列的 TLS/SSL 憑證。 |

| 自訂 AD FS | |

| 新增自訂公司標誌或圖例 | 了解如何使用公司標誌和圖例來自訂 AD FS 登入頁面。 |

| 新增登入說明 | 了解如何新增登入頁面說明。 |

| 修改 AD FS 宣告規則 | 了解如何修改各種同盟案例的 AD FS 宣告。 |

管理 AD FS

您可以使用 Microsoft Entra Connect 精靈,只需最少的使用者介入,就能在 Microsoft Entra Connect 中執行各種 AD FS 相關工作。 當您透過執行精靈完成 Microsoft Entra Connect 的安裝之後,就可再次執行精靈來執行其他工作。

修復信任

您可以使用 Microsoft Entra Connect 來檢查 AD FS 和 Microsoft Entra ID 信任目前的健康情況,然後採取適當動作來修復信任。 若要修復 Microsoft Entra ID 和 AD FS 信任,請執行下列動作:

從工作清單中,選取 [修復 Microsoft Entra ID 和 AD FS 信任]。

![[其他工作] 頁面的螢幕擷取畫面,用於修復 Microsoft Entra ID 和 AD FS 信任。](media/how-to-connect-fed-management/repairadtrust1.png)

在 [連線至 Microsoft Entra ID] 頁面上,為 Microsoft Entra ID 提供混合式身分識別管理員認證,然後選取 [下一步]。

![顯示 [連線到 Microsoft Entra ID] 頁面的螢幕擷取畫面,其中已輸入範例認證。](media/how-to-connect-fed-management/repairadtrust2.png)

在 [遠端存取認證] 頁面上,輸入網域系統管理員的認證。

![顯示 [遠端存取認證] 頁面的螢幕擷取畫面,其中已輸入範例網域系統管理員認證。](media/how-to-connect-fed-management/repairadtrust3.png)

選取 [下一步]。

Microsoft Entra Connect 會檢查憑證健康情況並顯示任何問題。

![[憑證] 頁面的螢幕擷取畫面,其中顯示目前憑證狀態。](media/how-to-connect-fed-management/repairadtrust4.png)

[準備設定] 頁面會顯示為了修復信任,將執行的動作清單。

![顯示 [準備好設定] 頁面的螢幕擷取畫面,其中包含要執行的動作清單。](media/how-to-connect-fed-management/repairadtrust5.png)

選取 [安裝] 以修復信任。

注意

Microsoft Entra Connect 只能對自我簽署的憑證進行修復或採取動作。 Microsoft Entra Connect 無法修復第三方憑證。

使用 alternateID 來與 Microsoft Entra ID 同盟

建議您讓「內部部署」使用者主體名稱 (UPN) 和「雲端」使用者主體名稱保持相同。 如果內部部署 UPN 使用無法路由傳送的網域 (例如 Contoso.local),或因為本機應用程式相依性而無法變更內部部署 UPN,建議您設定替代的登入識別碼。 透過使用替代登入識別碼,您可以設定登入體驗,讓使用者可使用其 UPN 以外的屬性 (例如,電子郵件地址) 來登入。

Microsoft Entra Connect 中選擇的 UPN 預設為 Active Directory 中的 userPrincipalName 屬性。 如果您針對 UPN 選擇任何其他屬性,並使用 AD FS 來建立同盟,Microsoft Entra Connect 就會設定 AD FS 以使用替代登入識別碼。

下圖顯示針對 UPN 選擇不同屬性的範例:

![顯示 [Microsoft Entra 登入設定] 頁面的螢幕擷取畫面,用於針對 UPN 選擇不同屬性。](media/how-to-connect-fed-management/attributeselection.png)

針對 AD FS 設定替代登入識別碼包含兩個主要步驟:

設定一組正確的發行宣告:Microsoft Entra ID 信賴憑證者信任中的發行宣告規則,會修改為使用選取的 UserPrincipalName 屬性作為使用者的替代識別碼。

在 AD FS 設定中啟用替代登入識別碼:AD FS 設定會進行更新,讓 AD FS 可以使用替代識別碼,在適當樹系中查詢使用者。 此設定支援 Windows Server 2012 R2 (含 KB2919355) 或更新版本上的 AD FS。 如果 AD FS 伺服器是 2012 R2,Microsoft Entra Connect 就會檢查是否有所需的 KB 存在。 如果未偵測到 KB,即會在完成設定之後顯示警告,如下圖所示:

![[設定完成] 頁面的螢幕擷取畫面,其中顯示 Windows Server 2012 R2 上遺漏 KB 的警告。](media/how-to-connect-fed-management/kbwarning.png)

注意

如需 alternateID 和手動設定步驟的詳細資訊,請參閱設定替代登入識別碼。

新增 AD FS 伺服器

注意

若要新增 AD FS 伺服器,Microsoft Entra Connect 需要 PFX 憑證。 因此,只有當您使用 Microsoft Entra Connect 來設定 AD FS 伺服器陣列時,才能執行此作業。

選取 [部署其他同盟伺服器],然後選取 [下一步]。

![[其他工作] 窗格的螢幕擷取畫面,用於部署其他同盟伺服器。](media/how-to-connect-fed-management/addnewadfsserver1.png)

在 [連線至 Microsoft Entra ID] 頁面上,為 Microsoft Entra ID 輸入混合式身分識別系統管理員認證,然後選取 [下一步]。

![顯示 [連線到 Microsoft Entra ID] 頁面的螢幕擷取畫面,其中已輸入範例認證。](media/how-to-connect-fed-management/addnewadfsserver2.png)

提供網域系統管理員認證。

![顯示 [連線到 Microsoft Entra ID] 頁面的螢幕擷取畫面,其中已輸入範例認證。](media/how-to-connect-fed-management/addnewadfsserver3.png)

Microsoft Entra Connect 會要求您輸入使用 Microsoft Entra Connect 來設定新的 AD FS 伺服器陣列時所提供的 PFX 檔案的密碼。 選取 [輸入密碼] 以提供 PFX 檔案的密碼。

![[網域系統管理員認證] 頁面的螢幕擷取畫面,其中已輸入範例認證。](media/how-to-connect-fed-management/addnewadfsserver4.png)

![在輸入 PFX 檔案密碼之後顯示 [指定 SSL 憑證] 頁面的螢幕擷取畫面。](media/how-to-connect-fed-management/addnewadfsserver5.png)

在 [AD FS 伺服器] 頁面上,輸入要新增到 AD FS 伺服器陣列的伺服器名稱或 IP 位址。

![顯示 [AD FS 伺服器] 頁面的螢幕擷取畫面。](media/how-to-connect-fed-management/addnewadfsserver6.png)

選取 [下一步],然後繼續完成最終的 [設定] 頁面。

當 Microsoft Entra Connect 完成將伺服器新增至 AD FS 伺服器陣列之後,將為您提供選項來驗證連線。

![顯示 [準備好設定] 頁面的螢幕擷取畫面,其中包含選取 [安裝] 之後要完成的動作清單。](media/how-to-connect-fed-management/addnewadfsserver7.png)

![顯示 [安裝完成] 頁面的螢幕擷取畫面。](media/how-to-connect-fed-management/addnewadfsserver8.png)

新增 AD FS WAP 伺服器

注意

若要新增 Web 應用程式 Proxy 伺服器,Microsoft Entra Connect 需要 PFX 憑證。 因此,只有在使用 Microsoft Entra Connect 設定 AD FS 伺服器陣列之後,才能執行此作業。

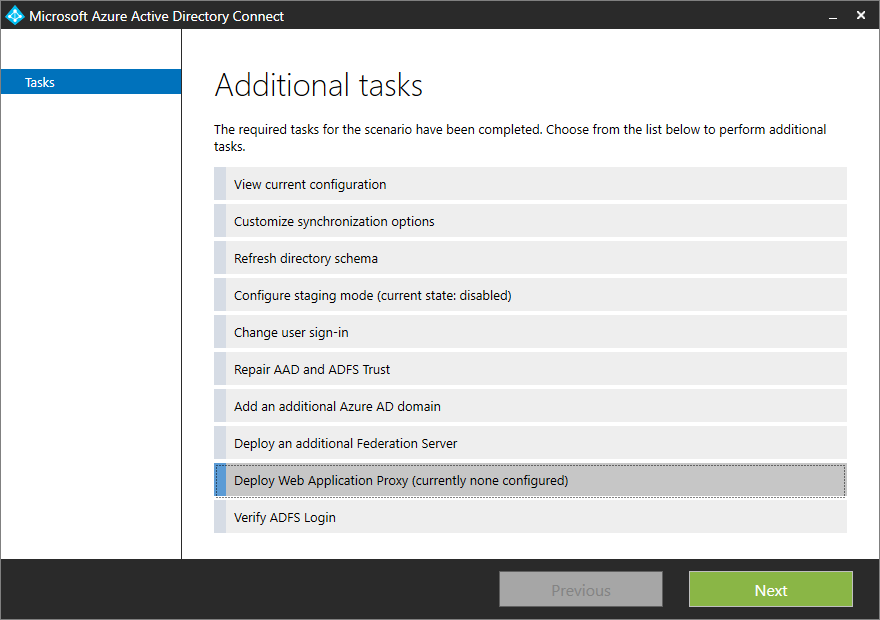

從可用的工作清單中選取 [部署 Web 應用程式 Proxy] 。

提供 Azure 混合式身分識別管理員認證。

![顯示 [連線到 Microsoft Entra ID] 頁面的螢幕擷取畫面,其中已輸入範例使用者名稱和密碼。](media/how-to-connect-fed-management/wapserver2.png)

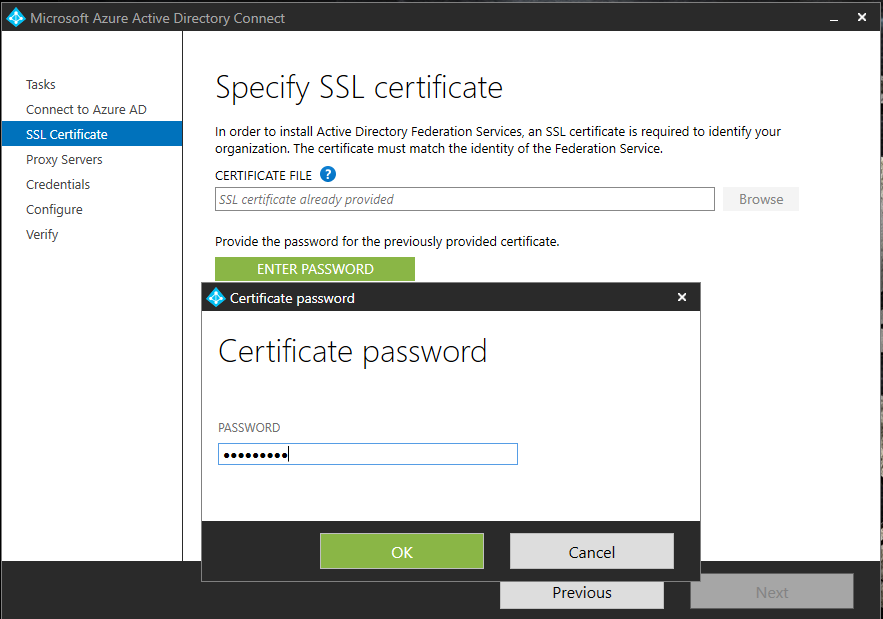

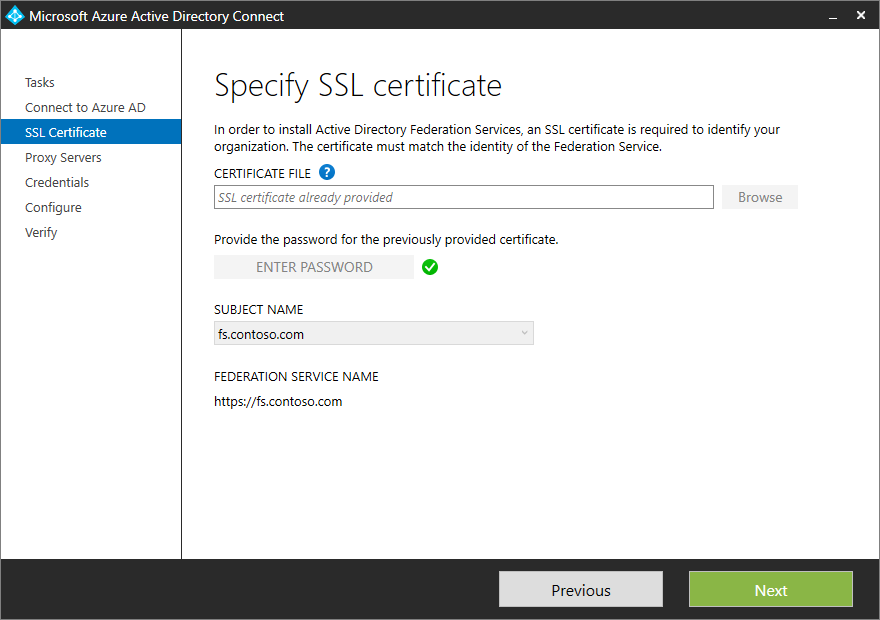

在 [指定 SSL 憑證] 頁面上,提供您在使用 Microsoft Entra Connect 設定 AD FS 伺服器陣列時所提供的 PFX 檔案的密碼。

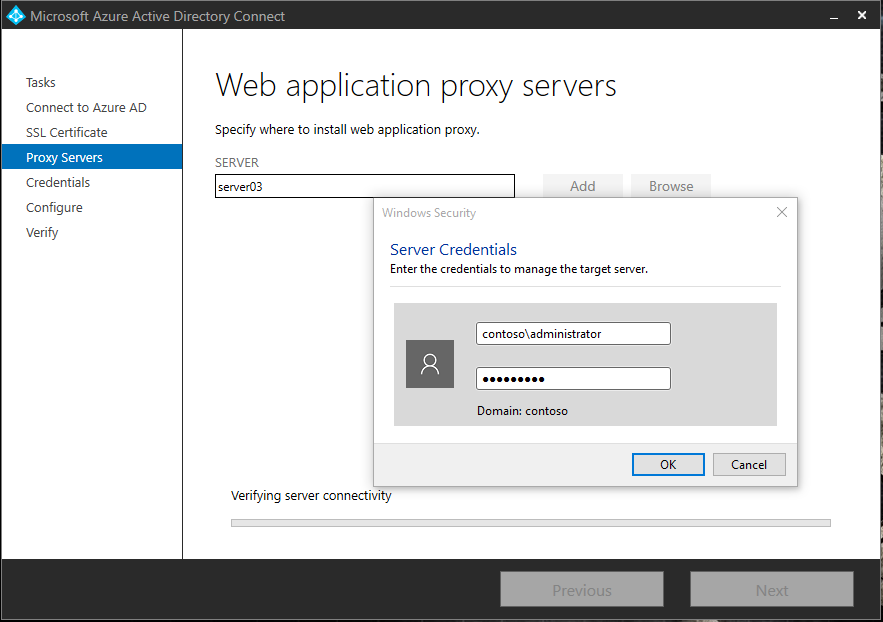

新增要做為 WAP 伺服器的伺服器。 因為 WAP 伺服器可能不會加入網域,精靈會要求要新增之伺服器的系統管理認證。

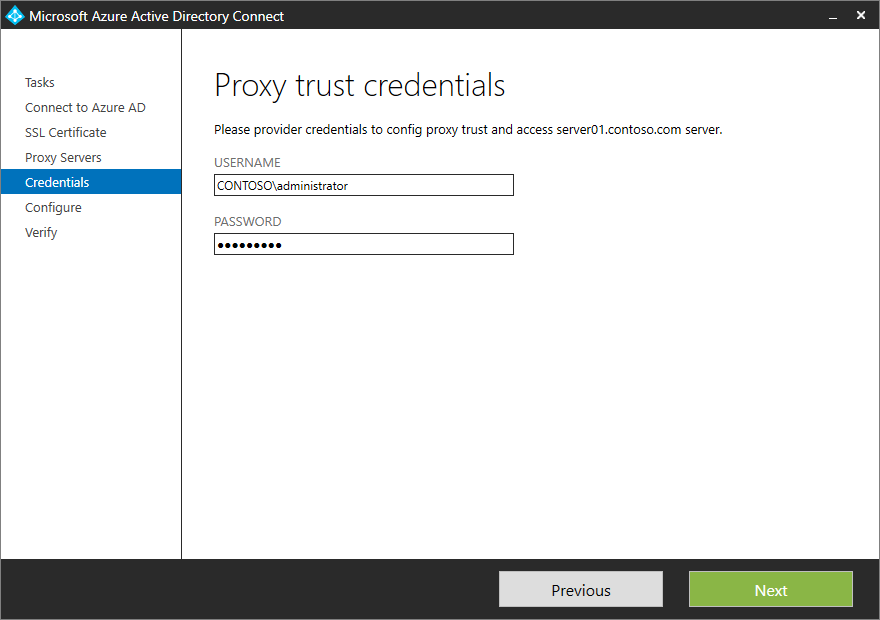

在 [Proxy 信任憑證] 頁面上,提供系統管理認證,以設定 Proxy 信任和存取 AD FS 伺服器陣列中的主要伺服器。

在 [準備設定] 頁面上,精靈會顯示將執行的動作清單。

![顯示 [準備好設定] 頁面的螢幕擷取畫面,其中包含要執行的動作清單。](media/how-to-connect-fed-management/wapserver7.png)

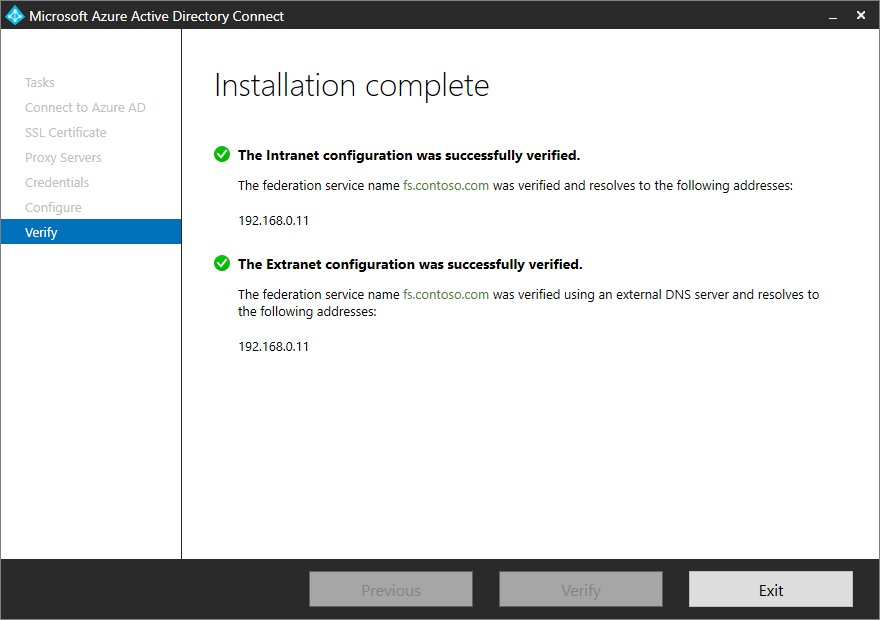

選取 [安裝] 以完成設定。 組態完成之後,精靈會提供您選項,來驗證與伺服器的連線。 選取 [驗證] 來檢查連線。

新增同盟網域

使用 Microsoft Entra Connect 即可輕鬆地新增要與 Microsoft Entra ID 同盟的網域。 Microsoft Entra Connect 會新增同盟網域並修改宣告規則,以在有多個網域與 Microsoft Entra ID 同盟時正確反映簽發者。

若要新增同盟網域,請選取 [新增其他 Microsoft Entra 網域]。

![[其他工作] 窗格的螢幕擷取畫面,用於選取 [新增其他 Microsoft Entra 網域]。](media/how-to-connect-fed-management/additionaldomain1.png)

在精靈的下一個頁面上,提供 Microsoft Entra 識別碼的混合式系統管理員認證。

![顯示 [其他工作] 窗格的螢幕擷取畫面,用於選取 [新增其他 Microsoft Entra 網域]。](media/how-to-connect-fed-management/additionaldomain2.png)

在 [遠端存取認證] 頁面上,提供網域系統管理員認證。

![顯示 [其他工作] 窗格的螢幕擷取畫面,用於選取 [新增其他 Microsoft Entra 網域]。](media/how-to-connect-fed-management/additionaldomain3.png)

在下一個頁面上,精靈會提供 Microsoft Entra 網域的清單,讓您用來與內部部署目錄同盟。 從清單選擇網域。

![[其他工作] 窗格的螢幕擷取畫面,顯示如何新增其他 Microsoft Entra 網域。](media/how-to-connect-fed-management/additionaldomain4.png)

選擇網域之後,精靈會告知您其將採取的進一步動作及設定的影響。 在某些情況下,如果您選取尚未在 Microsoft Entra ID 中驗證的網域,精靈可協助您驗證該網域。 如需詳細資訊,請參閱將您的自訂網域名稱新增至 Microsoft Entra ID。

選取 [下一步]。

[準備好設定] 頁面會列出 Microsoft Entra Connect 將執行的動作。

![[其他工作] 窗格的螢幕擷取畫面,顯示如何新增其他 Microsoft Entra 網域。](media/how-to-connect-fed-management/additionaldomain5.png)

選取 [安裝] 以完成設定。

注意

位於已新增同盟網域中的使用者必須先同步,才能登入 Microsoft Entra ID。

自訂 AD FS

下列各節提供自訂 AD FS 登入頁面可能必須執行之某些常見工作的詳細資料。

新增自訂公司標誌或圖例

若要變更 [登入] 頁面上顯示的公司標誌,請使用下列 PowerShell Cmdlet 和語法。

注意

建議的標誌尺寸為 260 x 35 @ 96 dpi,檔案大小不超過 10 KB。

Set-AdfsWebTheme -TargetName default -Logo @{path="c:\Contoso\logo.PNG"}

注意

TargetName 是必要參數。 隨著 AD FS 釋出的預設佈景主題為指定的預設值。

新增登入說明

若要在 [登入] 頁面中新增登入頁面說明,請使用下列 PowerShell Cmdlet 和語法。

Set-AdfsGlobalWebContent -SignInPageDescriptionText "<p>Sign-in to Contoso requires device registration. Select <A href='http://fs1.contoso.com/deviceregistration/'>here</A> for more information.</p>"

修改 AD FS 宣告規則

AD FS 支援豐富的宣告語言,您可以用它來建立自訂宣告規則。 如需詳細資訊,請參閱 宣告規則語言的角色。

下列各節說明如何針對與 Microsoft Entra ID 和 AD FS 同盟相關的一些案例撰寫自訂規則。

屬性中的值出現固定 ID 條件

Microsoft Entra Connect 可讓您指定當物件同步至 Microsoft Entra ID 時,要用來作為來源錨點使用的屬性。 如果自訂屬性中的值並非空白,您可以發出固定 ID 宣告。

例如,您可能選取 ms-ds-consistencyguid 作為來源錨點的屬性,並在該屬性具有值時發出 ImmutableID 作為 ms-ds-consistencyguid。 如果該屬性沒有值,則發出 objectGuid 作為固定 ID。 您可以如下一節所述建構自訂宣告規則的集合。

規則 1:查詢屬性

c:[Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname"]

=> add(store = "Active Directory", types = ("http://contoso.com/ws/2016/02/identity/claims/objectguid", "http://contoso.com/ws/2016/02/identity/claims/msdsconsistencyguid"), query = "; objectGuid,ms-ds-consistencyguid;{0}", param = c.Value);

在此規則中,您會從 Active Directory 查詢使用者的 ms-ds-consistencyguid 和 objectGuid 值。 在 AD FS 部署中,將存放區名稱變更為適當的存放區名稱。 另外,也將依照針對 objectGuid 和 ms-ds-consistencyguid 所定義的,將宣告類型變更為您同盟適用的宣告類型。

此外,使用 add 而非 issue,您可以避免為實體新增傳出問題,而且可以使用這些值作為中間值。 在您建立要作為固定 ID 的值之後,您將在後續的規則中發出宣告。

規則 2:檢查使用者是否存在 ms-ds-consistencyguid

NOT EXISTS([Type == "http://contoso.com/ws/2016/02/identity/claims/msdsconsistencyguid"])

=> add(Type = "urn:anandmsft:tmp/idflag", Value = "useguid");

如果未針對使用者填入 ms-ds-consistencyguid,此規則就會定義名為 idflag 且設定為 useguid 的暫存旗標。 這背後邏輯是 AD FS 不允許空的宣告。 當您在規則 1 中新增宣告 http://contoso.com/ws/2016/02/identity/claims/objectguid 和 http://contoso.com/ws/2016/02/identity/claims/msdsconsistencyguid 時,只有已針對使用者填入值時,您最終才會有 msdsconsistencyguid 宣告。 如果未填入,AD FS 會看到它將具有空值,並因此立即捨棄。 所有物件都將有 objectGuid,因此執行規則 1 之後,該宣告一律會在該處。

規則 3:發出 ms-ds-consistencyguid 為固定 ID (如果有的話)

c:[Type == "http://contoso.com/ws/2016/02/identity/claims/msdsconsistencyguid"]

=> issue(Type = "http://schemas.microsoft.com/LiveID/Federation/2008/05/ImmutableID", Value = c.Value);

這是隱含的 Exist 檢查。 如果宣告的值存在,則發出它作為固定 ID。 上述範例使用 nameidentifier 宣告。 您必須為您的環境中的固定 ID 將此宣告變更為適當的宣告類型。

規則 4:如果 ms-ds-consistencyGuid 不存在,則發出 objectGuid 作為固定 ID

c1:[Type == "urn:anandmsft:tmp/idflag", Value =~ "useguid"]

&& c2:[Type == "http://contoso.com/ws/2016/02/identity/claims/objectguid"]

=> issue(Type = "http://schemas.microsoft.com/LiveID/Federation/2008/05/ImmutableID", Value = c2.Value);

透過此規則,您只會檢查暫存旗標 idflag。 您必須根據宣告值來決定是否要發出宣告。

注意

這些規則的順序很重要。

使用子網域 UPN 的 SSO

您可以使用 Microsoft Entra Connect 新增多個要同盟的網域,如新增新的同盟網域所述。 Microsoft Entra Connect 1.1.553.0 版和更新版本會自動為 issuerID 建立正確的宣告規則。 如果您無法使用 Microsoft Entra Connect 1.1.553.0 版或更新版本,建議您使用 Microsoft Entra RPT 宣告規則 \(英文\) 工具,來為 Microsoft Entra ID 信賴憑證者信任產生並設定正確的宣告規則。

下一步

深入了解 使用者登入選項。