什麼是替代登入標識符?

在大部分情況下,使用者會使用他們的UPN(用戶主體名稱)來登入其帳戶。 不過,在某些環境中,由於公司原則或內部部署企業營運應用程式相依性,使用者可能會使用某種其他形式的登入。

備註

Microsoft建議的最佳做法是將 UPN 與主要 SMTP 位址相符。 本文探討無法將 UPN 匹配的小部分客戶。

例如,他們可以使用其電子郵件地址進行登入,而且其使用者主體名稱(UPN)可能不同。 這在UPN無法路由的案例中特別常見。 請考慮具有UPN jdoe@contoso.local 和電子郵件地址 jdoe@contoso.com的使用者Jane Doe。 簡甚至可能不知道UPN,因為她一直使用電子郵件標識碼登入。 使用任何非 UPN 的其他登入方法即構成替代身份識別。 如需UPN建立方式的詳細資訊,請參閱 Microsoft Entra UserPrincipalName 母體擴展。

Active Directory 同盟服務 (AD FS) 可讓使用 AD FS 的同盟應用程式使用替代標識符登入。 這可讓系統管理員指定要用於登入之預設 UPN 的替代方案。 AD FS 已經支援使用 Active Directory Domain Services (AD DS) 接受的任何形式使用者識別碼。 設定替代標識碼時,AD FS 可讓使用者使用已設定的替代標識碼值登入,例如電子郵件識別碼。 使用替代標識碼可讓您採用 SaaS 提供者,例如 Office 365,而不需修改內部部署 UPN。 它也可讓您支援具有由消費者提供的身分識別的企業營運服務應用程式。

Microsoft Entra ID 中的替代標識符

在下列案例中,組織可能必須使用替代標識碼:

- 內部部署網域名稱不可路由,例如

contoso.local,因此預設使用者主體名稱也不可路由(jdoe@contoso.local)。 由於本機應用程式的相依性或公司政策,無法變更現有的 UPN。 Microsoft Entra ID 和 Office 365 要求所有與 Microsoft Entra 目錄相關的網域後綴能夠在互聯網上完全路由。 - 內部部署的 UPN 與使用者的電子郵件地址並不相同。登入 Office 365 時,用戶使用的是電子郵件地址,由於組織限制,UPN 無法使用。 在上述案例中,使用 AD FS 的備用 ID 可讓使用者登入 Microsoft Entra ID,而不需更改您內部部署的 UPN。

設定替代登入標識碼

使用 Microsoft Entra Connect 建議您使用 Microsoft Entra Connect 為您的環境設定替代登入標識符。

- 如需 Microsoft Entra Connect 的新組態,請參閱連線至 Microsoft Entra ID,以取得如何設定替代標識碼和 AD FS 伺服器陣列的詳細指示。

- 如需現有的Microsoft Entra Connect 安裝,請參閱變更使用者登入方法,以取得將登入方法變更為 AD FS 的指示

當Microsoft Entra Connect 提供 AD FS 環境的詳細數據時,它會自動檢查 AD FS 上是否有正確的 KB,並設定 AD FS 的替代標識符,包括Microsoft Entra 同盟信任的所有必要權利宣告規則。 不需要在精靈之外進行額外步驟來設定替代 ID。

備註

Microsoft建議使用 Microsoft Entra Connect 來設定替代登入標識碼。

手動設定替代標識碼

若要設定替代登入識別碼,您必須執行下列工作:

設定AD FS宣告提供者信任以啟用替代登入識別碼

如果您有 Windows Server 2012 R2,請確定您已在所有 AD FS 伺服器上安裝KB2919355。 您可以透過 Windows Update Services 取得它,或直接下載它。

** 在您的伺服器陣列中的任何同盟伺服器上執行以下 PowerShell Cmdlet 來更新 AD FS 設定(如果您有 WID 伺服器陣列,則必須在伺服器陣列的主要 AD FS 伺服器上執行此命令):

Set-AdfsClaimsProviderTrust -TargetIdentifier "AD AUTHORITY" -AlternateLoginID <attribute> -LookupForests <forest domain>

AlternateLoginID 是您要用於登入的屬性 LDAP 名稱。

LookupForests 是您用戶所屬的樹系 DNS 清單。

若要啟用替代登入標識符功能,您必須使用非 Null 的有效值來設定 -AlternateLoginID 和 -LookupForests 參數。

在下列範例中,您會啟用替代登入標識符功能,讓具有 contoso.com 和 fabrikam.com 樹系中的帳戶的使用者可以使用其 「郵件」屬性登入已啟用 AD FS 的應用程式。

Set-AdfsClaimsProviderTrust -TargetIdentifier "AD AUTHORITY" -AlternateLoginID mail -LookupForests contoso.com,fabrikam.com

- 若要停用此功能,請將這兩個參數的值設定為 null。

Set-AdfsClaimsProviderTrust -TargetIdentifier "AD AUTHORITY" -AlternateLoginID $NULL -LookupForests $NULL

具有替代ID的混合式現代驗證

這很重要

下列專案僅針對AD FS進行測試,而不是第三方識別提供者。

Exchange 和 Skype for Business

如果您使用替代登入標識碼搭配 Exchange 和商務用 Skype,則使用者體驗會根據您是否使用 HMA 而有所不同。

備註

為了獲得最佳用戶體驗,Microsoft建議使用混合式新式驗證。

或詳細資訊,請參閱 混合式新式驗證概觀

Exchange 和商務用 Skype 的必要條件

以下是使用替代標識碼達成 SSO 的必要條件。

- Exchange Online 應該已開啟新式驗證。

- 商務用 Skype (SFB) Online 應該已開啟新式驗證。

- Exchange 內部部署應該已開啟新式驗證。 所有 Exchange 伺服器上都需要 Exchange 2013 CU19 或 Exchange 2016 CU18 及更高版本。 環境中沒有 Exchange 2010。

- 商務用 Skype 內部部署應該已開啟新式驗證。

- 您必須使用已啟用新式驗證的 Exchange 和 Skype 用戶端。 所有伺服器都必須執行 SFB Server 2015 CU5。

- 支援新式驗證的商務用 Skype 用戶端

- iOS、Android、Windows Phone

- SFB 2016 (MA 預設為 ON,但請確定它尚未停用。

- SFB 2013 (MA 預設為 OFF,因此請確定 MA 已開啟。

- Skype for Business Mac 桌面

- 支援新式驗證並支援 AltID regkey 的 Exchange 用戶端

- 僅限 Office 專業增強版 2016

支援的 Office 版本

配置您的目錄以使用替代識別碼進行單一登入 (SSO)設定

如果未完成這些額外的設定,使用替代標識符可能會導致額外的驗證提示。 如需使用替代標識碼對用戶體驗的可能影響,請參閱這篇文章。

使用下列額外設定時,用戶體驗會大幅改善,而且您可以針對組織中的替代標識碼使用者達成幾乎零的驗證提示。

步驟 1:更新為必要的 Office 版本

Office 1712 版(編譯號 8827.2148)及更新版本已更新驗證邏輯來處理替代 ID 情況。 若要利用新的邏輯,客戶端必須更新為 Office 版本 1712(組建號 8827.2148)及更高版本。

步驟 2:更新為必要的 Windows 版本

Windows 版本 1709 和更新版本已更新驗證邏輯來處理替代標識符案例。 若要利用新的邏輯,用戶端計算機必須更新為 Windows 1709 版和更新版本。

步驟 3:使用組策略為受影響的使用者設定登錄

Office 應用程式依賴目錄管理員所推送的信息來識別替代標識符環境。 下列登錄機碼必須設定為協助 Office 應用程式使用替代標識碼驗證使用者,而不會顯示任何額外的提示。

| 要新增的註冊表鍵 | Regkey 資料名稱、類型和值 | 視窗 7/8 | Windows 10 | 說明 |

|---|---|---|---|---|

| HKEY_CURRENT_USER\Software\Microsoft\AuthN | DomainHint REG_SZ contoso.com |

為必填項目 | 為必填項目 | 此註冊表鍵的值是組織租戶中已驗證的自訂網域名稱。 例如,如果 Contoso.com 是租用戶 Contoso.onmicrosoft.com 中已驗證的自訂網域名稱之一,Contoso corp 可以在此註冊表機碼中提供 Contoso.com 作為值。 |

| HKEY_CURRENT_USER\Software\Microsoft\Office\16.0\Common\Identity | EnableAlternateIdSupport REG_DWORD 1 |

適用於 Outlook 2016 ProPlus 的必要項目 | 適用於 Outlook 2016 ProPlus 的必要項目 | 此 regkey 的值可以是 1/ 0,以向 Outlook 應用程式指出它是否應該使用改良的替代標識符驗證邏輯。 |

| HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\Domains\contoso.com\sts |

*

REG_DWORD 1 |

為必填項目 | 為必填項目 | 此 regkey 可用來將 STS 設定為因特網設定中的受信任區域。 標準 AD FS 部署建議將 AD FS 命名空間新增至 Internet Explorer 的近端內部網路區域。 |

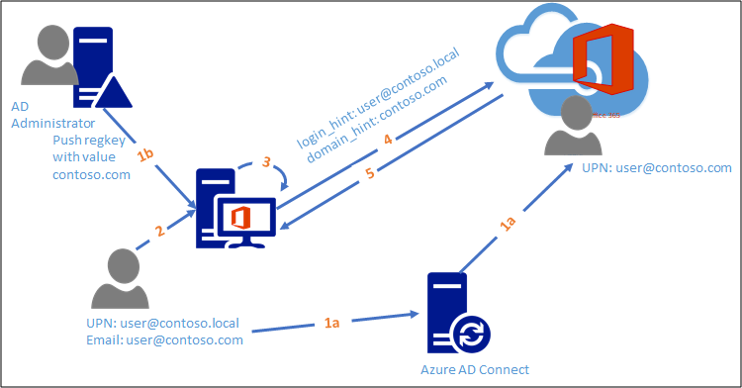

進行額外配置後的新驗證流程

- a:在 Microsoft Entra ID 中布建使用者,使用替代標識符

b:目錄管理員將必要的註冊表鍵設定推送至受影響的用戶端電腦。 - 使用者會在本機計算機上進行驗證,並開啟 Office 應用程式

- Office 應用程式會採用本機登入憑證

- Office 應用程式會使用系統管理員推送的網域提示及本機憑證,向 Microsoft Entra ID 進行身份驗證。

- Microsoft Entra ID 通過引導至正確的同盟領域並發出令牌,成功驗證使用者。

其他設定之後的應用程式和用戶體驗

非 Exchange 和商務用 Skype 用戶端

| 客戶 | 支援聲明 | 備註 |

|---|---|---|

| Microsoft 團隊 | 支持 | |

| 商務用 OneDrive | 支援 - 建議使用用戶端登錄機碼 | 設定替代識別碼時,您會看到內部部署 UPN 已在驗證欄位中預先填入。 這必須變更為目前正在使用的替代身分識別。 建議您使用本文中所述的用戶端登錄機碼:Office 2013 和 Lync 2013 會定期提示輸入 SharePoint Online、OneDrive 和 Lync Online 的認證。 |

| 商務用 OneDrive 行動用戶端 | 支持 | |

| Office 365 專業增強版啟用頁面 | 支援 - 建議使用用戶端登錄機碼 | 設定替代識別碼後,您會看到內部部署 UPN 已在驗證欄位中預先填入。 這必須變更為目前正在使用的替代身分識別。 建議您使用本文中所述的用戶端登錄機碼:Office 2013 和 Lync 2013 會定期提示輸入 SharePoint Online、OneDrive 和 Lync Online 的認證。 |

Exchange 和商務用 Skype 用戶端

| 客戶 | 支援聲明 - 使用 HMA | 支援聲明 - 不含 HMA |

|---|---|---|

| 展望 | 支持,沒有額外的提示 | 使用 Exchange Online 的 :支援 使用 Exchange Online 的 :支援以下注意事項: |

| 混合式公用資料夾 | 支持,沒有額外的提示。 | 使用 新式驗證 的 Exchange Online:支援 使用 一般驗證 的 Exchange Online:不支援 |

| 跨場所委派 | 請參閱 設定 Exchange 以支援混合式部署中的委派信箱許可權 | 請參閱 設定 Exchange 以支援混合式部署中的委派信箱許可權 |

| 封存信箱存取權 (信箱內部部署 - 封存於雲端中) | 支持,沒有額外的提示 | 支援 - 使用者在存取封存時會收到額外的身份驗證提示,當出現提示時,他們必須提供備用身份碼。 |

| Outlook 網路訪問 | 支持 | 支持 |

| 適用於 Android、IOS 和 Windows Phone 的 Outlook Mobile Apps | 支持 | 支持 |

| 商務用 Skype/Lync | 支持,沒有額外的提示 | 支援 (除非另有所述),但使用者可能會混淆。 在行動用戶端上,只有在 SIP 位址 = 電子郵件位址 = 替代識別子時,才支援替代識別碼。 使用者可能需要登入商務用 Skype 桌面用戶端兩次,先使用內部部署 UPN,然後使用替代標識符。 (請注意,「登入位址」實際上是 SIP 位址,雖然通常與「用戶名稱」不同。 當第一次提示輸入用戶名稱時,用戶應該輸入UPN,即使它未正確填入替代標識碼或SIP位址也一樣。 當使用者點擊使用 UPN 登入後,[使用者名稱] 提示框會重新出現,這次會預先填入 UPN。 這次用戶必須以替代標識碼取代此項目,然後按兩下 [登入] 來完成登入程式。 在行動用戶端上,用戶應該在進階頁面中輸入內部部署使用者標識碼,使用 SAM 樣式格式 (domain\username),而不是 UPN 格式。 成功登入之後,如果商務用 Skype 或 Lync 表示「Exchange 需要您的認證」,您必須提供適用於信箱所在位置的認證。 如果信箱位於雲端中,您需要提供替代標識符。 如果信箱是內部部署的,您需要提供其內部部署的 UPN。 |

更多細節和考量

Microsoft Entra ID 提供與「替代登入標識碼」相關的不同功能

本文所述的替代登入標識符功能適用於同盟1 身分識別基礎結構環境。 在下列案例中不支援:

- 具有非可路由域(例如 Contoso.local)的 AlternateLoginID 屬性,不能被 Microsoft Entra ID 驗證。

- 未部署AD FS的受控環境。 請參閱 Microsoft Entra Connect Sync 文件 或 使用電子郵件作為替代登入 ID 登入 Microsoft Entra ID 的文件。 如果您決定在受控2 身分識別基礎結構環境中調整 Microsoft Entra Connect Sync 設定,本文的其他設定區段 之後的應用程式和用戶體驗 可能仍然適用,而特定 AD FS 設定已不再適用,因為受控2 身分識別基礎結構環境中不會部署 AD FS。

啟用後,替代登入 ID 功能僅適用於 AD FS 所支援的所有使用者名稱/密碼驗證通訊協定(如 SAML-P、WS-Fed、WS-Trust 和 OAuth)。

執行 Windows 整合式驗證 (WIA) 時(例如,當使用者嘗試從內部網路存取已加入網域的計算機上的公司應用程式,AD FS 系統管理員已設定驗證原則以使用 WIA 進行內部網路時),UPN 會用於驗證。 如果您已為依賴方設定替代登入ID功能的任何宣告規則,您應該確定這些規則在 WIA 案例中仍然有效。

啟用時,替代登入標識符功能需要至少一部全域編錄伺服器才能從 AD FS 伺服器連線到 AD FS 樹系所支援的每個使用者帳戶樹系。 若無法連線至使用者帳戶樹系中的全域編錄伺服器,將導致 AD FS 回退至使用 UPN。 根據預設,所有域控制器都是全域編錄伺服器。

啟用時,如果 AD FS 伺服器在所有設定的使用者帳戶樹系中尋找多個具有相同替代登入標識碼值的用戶物件,則登入會失敗。

啟用替代登入標識碼功能時,AD FS 會先嘗試使用替代登入標識符來驗證終端使用者,如果找不到可由替代登入標識符識別的帳戶,則回到使用 UPN。 如果您想要仍然支援 UPN 登入,您應該確定替代登入標識碼與 UPN 之間沒有任何衝突。 例如,將某個人的郵件屬性設定為另一個人的 UPN 會阻止該使用者使用他的 UPN 登入。

如果系統管理員所設定的其中一個樹系已關閉,AD FS 會繼續在設定的其他樹系中尋找具有替代登入標識符的用戶帳戶。 如果AD FS 伺服器在已搜尋的樹系中尋找唯一的使用者物件,使用者就會成功登入。

您可能還想要自定義AD FS登入頁面,為使用者提供替代登入標識碼的一些提示。 您可以新增自定義登入頁面描述來執行此動作(如需詳細資訊,請參閱 自定義 AD FS 登入頁面 ,或自定義使用者名稱欄位上方的[使用組織帳戶登入] 字串(如需詳細資訊,請參閱 AD FS 登入頁面的進階自定義。

包含替代登入標識碼值的新宣告類型 是 http:schemas.microsoft.com/ws/2013/11/alternateloginid

1同盟身分識別架構代表一種具有身分識別提供者的環境,例如 AD FS 或其他第三方 IDP。

2 個管理式識別基礎結構環境代表一個使用 Microsoft Entra ID 作為識別提供者,並透過 密碼雜湊同步(PHS) 或 密碼直接驗證(PTA) 部署的環境。

事件和性能計數器

已新增下列性能計數器,以在啟用替代登入標識符時測量 AD FS 伺服器的效能:

替代登入標識碼驗證:使用替代登入標識碼執行的驗證數目

替代登入標識碼驗證/秒:每秒使用替代登入標識符執行的驗證數目

替代登入ID的平均搜尋延遲:系統管理員在不同樹系中為替代登入ID所設定的平均搜尋延遲

以下是各種錯誤案例以及其對使用者登入體驗的影響,這些事件由 AD FS 記錄:

| 錯誤案例 | 對登入體驗的影響 | 事件 |

|---|---|---|

| 無法取得用戶物件的 SAMAccountName 值 | 登入失敗 | 事件標識碼 364,例外狀況訊息MSIS8012:找不到使用者的 samAccountName: '{0}'。 |

| CanonicalName 屬性無法存取 | 登入失敗 | 事件標識碼 364,例外狀況訊息 MSIS8013:CanonicalName: '{0}' 的使用者 '{1}' 格式不正確。 |

| 在一個樹系中找到多個使用者物件 | 登入失敗 | 事件標識碼 364,例外狀況訊息MSIS8015:在樹系 '{0}' 中找到具有身分識別 '{1}' 的多個用戶帳戶,身分識別為:{2} |

| 在多個樹系中找到多個用戶物件 | 登入失敗 | 事件標識碼 364,例外狀況訊息MSIS8014:在樹系中找到具有身分識別 '{0}' 的多個用戶帳戶: {1} |