步驟 1. 設定安全性基準

做為對抗勒索軟體攻擊者的第一個步驟,您必須設定下列 Microsoft 定義的安全性基準:

這些基準包含攻擊者熟知的組態設定和規則,缺少了哪一項都會迅速引起注意並經常受到利用。

Microsoft 365 安全性基準

首先,使用 Microsoft 安全分數 評估並測量您的安全性態勢,並依照指示,視需要加以改進。

接下來,使用 受攻擊面縮小規則 以協助封鎖可疑活動和易受攻擊的內容。 這些規則包括防止:

- 所有 Office 應用程式建立子處理序

- 來自電子郵件用戶端及網路郵件的可執行內容

- 執行可執行的檔案,除非這些檔案符合普遍性、年限或受信任清單準則

- 執行可能經過混淆處理的指令碼

- JavaScript 或 VBScript 啟動下載可執行的內容

- Office 應用程式建立可執行的內容

- Office 應用程式將程式碼插入其他處理序

- Office 通訊應用程式建立子處理序

- 從 USB 執行的未受信任與未簽署處理序

- 持續執行 Windows 管理介面 (WMI) 事件訂閱

- 從 Windows 本機安全性授權子系統 (lsass.exe) 竊取認證

- 來自 PSExec 與 WMI 命令的程序建立

Exchange 電子郵件管理基準

使用下列 Exchange 電子郵件基準設定,協助防止從電子郵件型攻擊開始存取租用戶:

- 啟用 Microsoft Defender 防毒軟體電子郵件掃描。

- 使用適用於 Office 365 的 Microsoft Defender 進行加強的網路釣魚防護 並涵括新威脅和多型態變體。

- 檢查您的 Office 365 電子郵件篩選設定,以確保您封鎖欺騙的電子郵件、垃圾郵件和具有惡意程式碼的電子郵件。 使用適用於 Office 365 的 Microsoft Defender 加強網路釣魚防護和覆蓋範圍以防禦新的威脅和多態變種。 設定 適用於 Office 365 的 Microsoft Defender 以 以點擊重新檢查連結 和 [刪除已傳送的郵件] 以回應新近取得的威脅情報。

- 檢視並更新至最新的 針對 EOP 和適用於 Office 365 的 Defender 安全性 建議設定。

- 設定適用於 Office 365 的 Defender 以點擊重新檢查連結 並根據新近取得的威脅情報刪除傳送的郵件。

其他基準

將 安全性基準 套用於:

- Microsoft Windows 11 或 10

- Microsoft 365 Apps 企業版

- Microsoft Edge

對使用者的影響和變更管理

作為受攻擊面縮小規則的最佳做法,請在 Defender 弱點管理中開啟該規則的安全性建議,以評估規則可能會如何影響您的網路。 建議詳細資料窗格會說明使用者影響,您可以用於判斷 裝置接受新原則的百分比,並以封鎖模式啟用規則,而不會對使用者生產力造成不良影響。

此外,Exchange 電子郵件基準設定可以封鎖接收電子郵件,並防止電子郵件傳送或點擊電子郵件中的連結。 請教育您的員工關於此行為和採取這些預防措施的原因。

產生的組態

以下是在此步驟之後,適用於租用戶的勒索軟體保護。

下一步

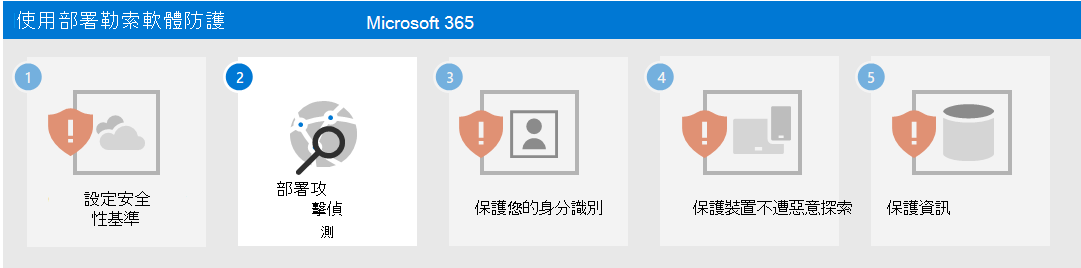

繼續進行 步驟 2 以部署適用 Microsoft 365 租用戶的攻擊偵測和回應功能。

意見反應

即將登場:在 2024 年,我們將逐步淘汰 GitHub 問題作為內容的意見反應機制,並將它取代為新的意見反應系統。 如需詳細資訊,請參閱:https://aka.ms/ContentUserFeedback。

提交並檢視相關的意見反應