設定入口網站的 OpenID Connect 提供者

注意

自 2022 年 10 月 12 日起,Power Apps 入口網站為 Power Pages。 其他資訊:Microsoft Power Pages 現在已推出 (部落格)

我們很快就會遷移並將 Power Apps 入口網站文件與 Power Pages 文件併合。

OpenID Connect 外部識別提供者是遵循 OpenID Connect 規格 的服務。 OpenID Connect 引進 識別碼權杖 的概念,這是一個允許用戶端驗證使用者身份的安全性權杖。 識別碼權杖也會取得使用者的基本設定檔資訊—也稱為 宣告。

本文說明支援 OpenID Connect 的識別提供者如何與 Power Apps 入口網站整合。 下方是入口網站的其他 OpenID Connect 提供者範例: Azure Active Directory (Azure AD) B2C、Azure AD、具有多個租用戶的 Azure AD。

入口網站中支援和不支援的驗證流程

- 隱含授與

- 這個流程是入口網站所使用的預設驗證方法。

- 授權碼

- 入口網站使用 client_secret_post 方法來與身分識別伺服器的權杖端點進行通訊。

- 不支援使用權杖端點進行驗證的 private_key_jwt 方法。

- 混合 (受限支援)

- 入口網站要求回覆中存在 id_token,因此不支援將 response_type 值設為 代碼權杖。

- 入口網站中的混合流程遵循與隱含授與相同的流程,並使用 id_token 直接登入使用者。

- 入口網站不支援 Proof Key for Code Exchange (PKCE)–型技術來驗證使用者。

注意

變更驗證設定 可能需要幾分鐘的時間 才能反應在入口網站上。 如果您要立即反應變更,請使用 入口網站動作 重新開啟入口網站。

設定 OpenID Connect 提供者

與其他所有提供者類似,您必須登入 Power Apps,才能設定 OpenID Connect 提供者。

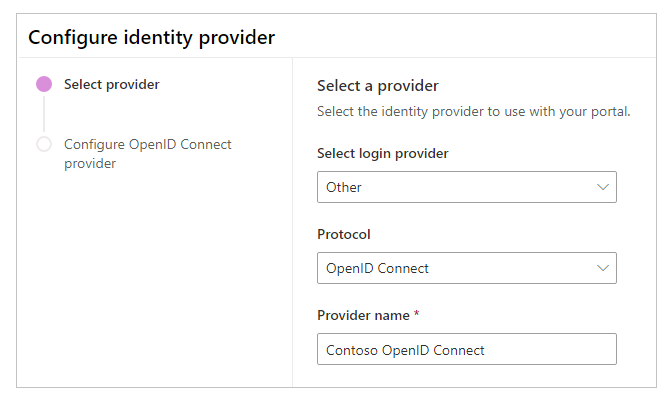

為您的入口網站選取新增提供程式。

對於 登入提供者,請選取 其他。

對於 通訊協定,選取 OpenID Connect。

輸入提供者名稱。

選取下一步。

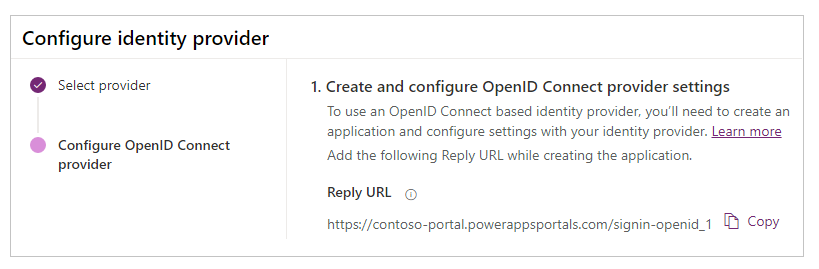

建立應用程式,並使用您的識別提供者設定。

注意

當驗證成功後,應用程式會使用回覆 URL 將使用者重新導向至入口網站。 如果您的入口網站使用自訂網域名稱,則可能會有不同於此處所提供的 URL。

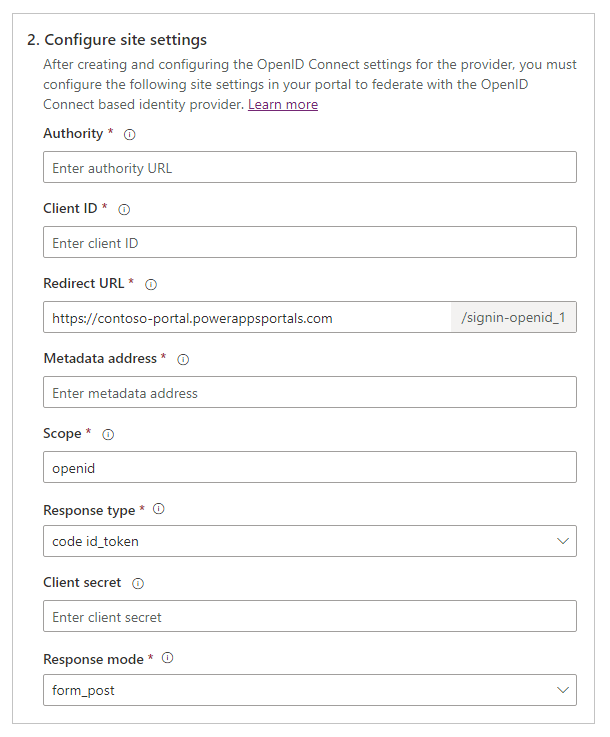

為入口網站設定輸入下列網站設定。

注意

請確認您已查看—並視需要變更—預設值。

名字 描述 授權單位 與識別提供者關聯的授權單位 (或簽發者) URL。

範例 (Azure AD):https://login.microsoftonline.com/7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbb/用戶端識別碼 由識別提供者建立且要用於入口網站的應用程式識別碼。 重新導向 URL 識別提供者要向其傳送驗證回覆的位置。

範例:https://contoso-portal.powerappsportals.com/signin-openid_1

注意: 如果您使用的是預設入口網站 URL,則可以複製並貼上 回覆 URL,如 建立和設定 OpenID Connect 提供者設定 步驟中所示。 如果您使用的是自訂網域名稱,請手動輸入 URL。 請確認在此輸入的值與識別提供者設定 (例如 Azure 入口網站) 中應用程式的 重新導向 URI 值完全相同。中繼資料位址 取得中繼資料的探索端點。 一般格式:[授權 URL]/.well-known/openid-configuration。

範例 (Azure AD):https://login.microsoftonline.com/7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbb/v2.0/.well-known/openid-configurationScope 透過 OpenID Connect 範圍參數要求的空格分隔範圍清單。

預設值:openid

範例 (Azure AD):openid profile email

其他資訊:使用入口網站的 OpenID Connect 搭配 Azure AD 時,設定其他宣告回應類型 OpenID Connect response_type 參數的值。

可能的值包括:-

code -

code id_token -

id_token -

id_token token -

code id_token token

預設值:code id_token用戶端密碼 來自提供者應用程式的用戶端密碼值。 這也可能稱為 應用程式密碼 或 消費者密碼。 若選取的回覆類型為 code,則需要此設定。回應模式 OpenID Connect response_mode 參數的值。 如果選取的回覆類型為 code,則該值應為query。 預設值:form_post。-

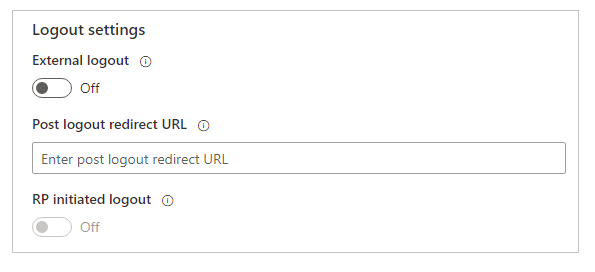

設定使用者登出的設定。

名字 描述 外部登出 啟用或停用外部帳戶登出。啟用時,使用者會在從入口網站登出時重新導向至外部登出使用者體驗。 停用時,使用者只會從入口網站登出。 登出後重新導向 URL 外部登出後,識別提供者將重新導向使用者的位置。此位置應適當設定於識別提供者設定中。 RP 發起的登出 啟用或停用信賴憑證者發起的登出。 若要使用此設定,請先啟用 外部登出。 (選擇性) 進行其他設定。

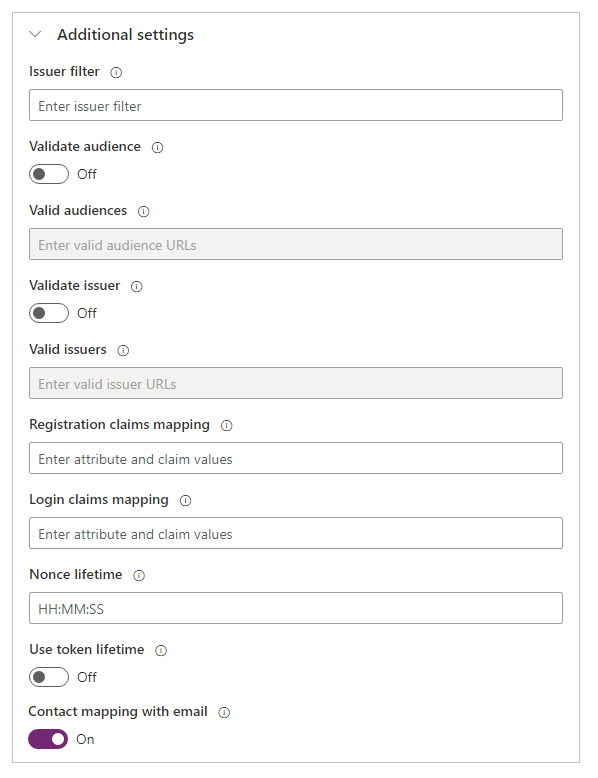

名字 描述 簽發者篩選條件 於所有用戶中比對所有簽發者的萬用字元型篩選

範例:https://sts.windows.net/*/驗證對象 如果啟用,則會在權杖驗證期間驗證對象。 有效的對象 以逗點分隔的對象 URL 清單。 驗證簽發者 如果啟用,則會在權杖驗證期間驗證簽發者。 有效的簽發者 以逗點分隔的簽發者 URL 清單。 註冊宣告對應 在註冊連絡人記錄的屬性時,可對應從提供者傳回的宣告值的邏輯名稱宣告配對清單。

格式:field_logical_name=jwt_attribute_name,其中field_logical_name是入口網站中欄位的邏輯名稱,而jwt_attribute_name是具有從識別提供者傳回的值的屬性。

範例:firstname=given_name,lastname=family_name,其中使用範圍做為 Azure AD 的profile。 在此範例中,firstname和lastname是入口網站中設定檔欄位的邏輯名稱,而given_name和family_name是由識別提供者針對各個欄位所傳回的值。登入宣告對應 在每次登入連絡人記錄的屬性期間,可對應由提供者傳回的宣告值的邏輯名稱宣告對清單。

格式:field_logical_name=jwt_attribute_name,其中field_logical_name是入口網站中欄位的邏輯名稱,而jwt_attribute_name是具有從識別提供者傳回的值的屬性。

範例:firstname=given_name,lastname=family_name,其中使用範圍做為 Azure AD 的profile。 在此範例中,firstname和lastname是入口網站中設定檔欄位的邏輯名稱,而given_name和family_name是由識別提供者針對各個欄位所傳回的值。Nonce 存留期 Nonce 值的存留期,以分鐘為單位。 預設:10 分鐘。 使用權杖存留期 指示驗證工作階段存留期 (例如 Cookie) 應與驗證權杖的存留期相符。 若指定,此值將覆寫 Authentication/ApplicationCookie/ExpireTimeSpan 網站設定中的 應用程式 Cookie 到期時間範圍 值。 與電子郵件對應的連絡人 指定連絡人是否要對應至相對的電子郵件。

設為開啟時,唯一的連絡人記錄會關聯至相符的電子郵件位址,並在使用者已成功登入後,指派外部身分識別提供者給連絡人。注意

UI_Locales要求參數現在會自動在驗證要求中傳送,並將設定為在入口網站上選取的語言。

編輯 OpenID Connect 提供者

若要編輯已設定的 OpenID Connect 提供者,請參閱編輯提供者。

另請參閱

使用 Azure AD 設定入口網站的 OpenID Connect 提供者

在入口網站中使用 OpenID Connect 的常見問題