啟用單一登錄 (SSO) 可讓您輕鬆地讓 Power BI 報表和儀錶板從內部部署來源重新整理數據,同時遵守在這些來源上設定的使用者層級許可權。 使用 Kerberos 限制委派 來啟用無縫 SSO 連線。

本文說明從 Power BI 服務設定 Kerberos 型 SSO 到內部部署數據源所需的步驟。

先決條件

必須設定數個項目,以確保 Kerberos 限制性委派能正常運作,包括服務帳戶上的服務主體名稱 (SPN) 和委派設定。

備註

DNS 別名無法與 SSO 一同使用。

組態大綱

設定閘道單一登錄所需的步驟如下所述。

完成 第1節:基本設定中的所有步驟。

根據您的 Active Directory 環境和所使用的數據源,您可能需要完成 第 2 節:環境特定設定中所述的部分或所有設定。

可能需要額外設定的可能案例如下所列:

情境 移至 您的 Active Directory 環境已強化安全性。 將閘道服務帳戶新增至 Windows 授權和存取群組 網關服務帳戶和閘道仿真的用戶帳戶位於不同的網域或樹系中。 將閘道服務帳戶新增至 Windows 授權和存取群組 您沒有設定用戶帳戶同步處理功能的 Microsoft Entra Connect,且 Power BI 中使用的 UPN 與您本地 Active Directory 環境中的 UPN 不匹配。 在閘道電腦上設定用戶對應組態參數 您計劃搭配 SSO 使用 SAP HANA 資料源。 完成數據源特定的設定步驟 您計劃使用具有 SSO 功能的 SAP BW 數據來源。 完成數據源特定的設定步驟 您計劃搭配 SSO 使用 Teradata 數據源。 完成數據源特定的設定步驟 驗證您的設定,如 第3節:驗證設定 中所述,以確保 SSO 已正確設定。

第1節:基本設定

步驟 1:安裝和設定Microsoft內部部署數據閘道

內部部署資料閘道支援就地升級,並可承接現有閘道的設定。

步驟 2:取得網域系統管理員許可權以設定 SPN (SetSPN) 和 Kerberos 限制委派設定

若要設定SPN和 Kerberos 委派設定,網域系統管理員應該避免將許可權授與沒有網域系統管理員許可權的人員。 在下一節中,我們會更詳細地討論建議的設定步驟。

步驟 3:設定閘道服務帳戶

選項 A 是必要的組態,除非您已設定 Microsoft Entra Connect 並且同步使用者帳戶。 在此情況下,建議使用選項 B。

選項 A:以 SPN 的網域帳戶身分執行閘道 Windows 服務

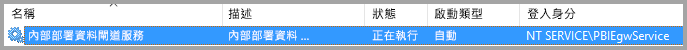

在標準安裝中,閘道會以計算機本機服務帳戶 NT Service\PBIEgwService 的形式執行。

若要啟用 Kerberos 限制委派,閘道必須以網域帳戶執行,除非您的 Microsoft Entra 實例已經透過 Microsoft Entra DirSync/Connect 與本機 Active Directory 實例同步。 若要切換至網域帳戶,請參閱 變更網關服務帳戶。

設定閘道服務帳戶的SPN

首先,判斷是否已為作為網關服務帳戶的網域帳戶建立SPN:

身為網域系統管理員,請啟動 Microsoft 管理主控台 (MMC) 的 Active Directory 使用者和電腦 嵌入式管理單元。

在左窗格中,以滑鼠右鍵按一下網域名稱,選取尋找,然後輸入閘道服務帳戶的帳戶名稱。

在搜尋結果中,以滑鼠右鍵按兩下閘道服務帳戶,然後選取 [ 屬性]。

如果 [屬性] 對話框上可以看到 [委派] 索引標籤,則已建立SPN,您可以跳至設定 Kerberos 限制委派。

如果 [屬性] 對話框上沒有 [委派] 索引標籤,您可以在帳戶上手動建立 SPN 來啟用它。 使用 Windows 隨附的 setspn 工具 (您需要網域系統管理員許可權才能建立 SPN)。

例如,假設網關服務帳戶是 Contoso\GatewaySvc ,而閘道服務正在名為 MyGatewayMachine 的電腦上執行。 若要設定閘道服務帳戶的SPN,請執行下列命令:

setspn -S gateway/MyGatewayMachine Contoso\GatewaySvc您也可以使用 Active Directory 使用者和電腦 MMC 嵌入式管理單元來設定 SPN。

選項 B:設定Microsoft Entra Connect 的計算機

如果已設定 Microsoft Entra Connect,且用戶帳戶已同步,則閘道服務在執行時不需要執行本機 Microsoft Entra 查閱。 相反地,您可以直接使用本機服務安全性標識碼(SID)讓閘道服務完成Microsoft Entra ID 中的所有必要設定。 本文中所述的 Kerberos 限制委派設定步驟,與 Microsoft Entra 內容中所需的設定步驟相同。 它們會套用於 Microsoft Entra ID 中閘道的計算機物件(由本機服務 SID 識別),而不是網域帳戶。 NT SERVICE/PBIEgwService 的本地服務 SID 如下所示:

S-1-5-80-1835761534-3291552707-3889884660-1303793167-3990676079

若要針對 Power BI Gateway 電腦建立此 SID 的 SPN,您必須在系統管理命令提示字元下執行以下命令(將 <COMPUTERNAME> 替換為 Power BI Gateway 電腦的名稱):

SetSPN -s HTTP/S-1-5-80-1835761534-3291552707-3889884660-1303793167-3990676079 <COMPUTERNAME>

備註

視本機安全性設定而定,您可能需要將閘道服務帳戶NT SERVICE\PBIEgwService 新增至閘道電腦上的本機 Administrators 群組,然後在 網關應用程式中重新啟動閘道服務。 在有多個閘道的案例中,不支援此選項,因為 Active Directory 會在整個樹系中強制執行唯一的 SPN。 在這些案例中,請改用 選項 A 。

步驟 4:設定 Kerberos 限制委派

您可以設定標準 Kerberos 限制委派或資源型 Kerberos 限制委派的委派設定。 如需委派兩種方法間差異的詳細資訊,請參閱 Kerberos 限制委派概觀。

需要下列服務帳戶:

- 網關服務帳戶:代表Active Directory 中閘道的服務使用者,並在步驟 3 中設定 SPN。

- 數據源服務帳戶:在 Active Directory 中代表數據源的服務使用者,其服務主體名稱 (SPN) 與數據源進行映射。

備註

閘道和數據源服務帳戶必須分開。 無法使用相同的服務帳戶來表示閘道和數據源。

根據您想要使用的方法,請繼續進行下列其中一節。 請勿完成這兩個區段。

- 選項 A:Kerberos 標準限制委派。 這是大部分環境的預設建議。

- 選項 B:以資源為基礎的 Kerberos 限制委派。 如果您的數據源屬於與閘道不同的網域,則需要此專案。

選項 A:標準 Kerberos 限制委派

我們現在會設定閘道服務帳戶的委派設定。 您可以使用多個工具來執行這些步驟。 在這裏,我們將使用 Active Directory 使用者和電腦 MMC 嵌入式管理單元來管理和發佈目錄中的資訊。 預設可在域控制器上使用;在其他電腦上,您可以透過 Windows 功能設定加以啟用。

我們需要透過協議過渡來配置 Kerberos 受限委派。 在使用拘束性委派時,您必須明確指定允許閘道呈送委派憑證的具體服務。 例如,只有 SQL Server 或 SAP HANA 伺服器接受來自閘道服務帳戶的委派呼叫。

本節假設您已為基礎數據源設定 SPN(例如 SQL Server、SAP HANA、SAP BW、Teradata 或 Spark)。 若要瞭解如何設定這些數據源伺服器 SPN,請參閱個別資料庫伺服器的技術檔,並參閱我的 Kerberos 檢查清單部落格文章中的應用程式需要哪些 SPN 一節。

在下列步驟中,我們假設內部部署環境具有相同網域中的兩部機器:網關機器和執行已針對 Kerberos 型 SSO 設定的 SQL Server 資料庫伺服器。 只要數據源已針對 Kerberos 型單一登入完成設定,這些步驟即可用於任一其他支援的數據源。 在此範例中,我們將使用下列設定:

- Active Directory 網域 (Netbios): Contoso

- 閘道電腦名稱: MyGatewayMachine

- 網關服務帳戶: Contoso\GatewaySvc

- SQL Server 數據源機器名稱: TestSQLServer

- SQL Server 數據源服務帳戶: Contoso\SQLService

以下說明如何設定委派設定:

使用網域系統管理員許可權,開啟 Active Directory 使用者和電腦 MMC 嵌入式管理單元。

以滑鼠右鍵按兩下閘道服務帳戶 (Contoso\GatewaySvc),然後選取 [ 屬性]。

選取 [委派] 選項卡。

選取 信任此計算機僅委派至指定的服務>使用任何驗證通訊協定。

在 [此帳戶可以呈現委派認證的服務] 下,選取 [ 新增]。

在新的對話框中,選取 [ 用戶或計算機]。

輸入數據源的服務帳戶,然後選取 [ 確定]。

例如,SQL Server 數據源可以有一個服務帳戶,例如 Contoso\SQLService。 數據源的適當 SPN 應該已經在此帳戶上設定。

選取您為資料庫伺服器建立的SPN。

在我們的範例中,SPN 以 MSSQLSvc 開頭。 如果您同時為資料庫服務新增 FQDN 和 NetBIOS SPN,請選取這兩者。 您可能只會看到一個。

請選擇 [確定]。

您現在應該會在閘道服務帳戶可以呈現委派認證的服務清單中看到 SPN。

![[閘道連接器屬性] 對話框](media/service-gateway-sso-kerberos/gateway-connector-properties.png)

若要繼續設定程式,請繼續授與 閘道電腦上的閘道服務帳戶本機原則許可權。

選項 B:以網路資源為基礎的 Kerberos 限制委派

您可以使用 以資源為基礎的 Kerberos 限制委派 ,為 Windows Server 2012 和更新版本啟用 SSO 連線。 這種類型的委派可讓前端和後端服務位於不同的網域中。 若要讓其運作,後端服務網域必須信任前端服務網域。

在下列步驟中,我們假設內部部署環境具有不同網域中的兩部機器:網關機器和執行已針對 Kerberos 型 SSO 設定的 SQL Server 資料庫伺服器。 只要已針對 Kerberos 型 SSO 設定數據源,就可以針對其中一個其他支持的數據源採用這些步驟。 在此範例中,我們將使用下列設定:

- Active Directory 前端網域 (Netbios): ContosoFrontEnd

- Active Directory 後端網域 (Netbios): ContosoBackEnd

- 閘道電腦名稱: MyGatewayMachine

- 網關服務帳戶: ContosoFrontEnd\GatewaySvc

- SQL Server 數據源機器名稱: TestSQLServer

- SQL Server 數據源服務帳戶: ContosoBackEnd\SQLService

完成下列設定步驟:

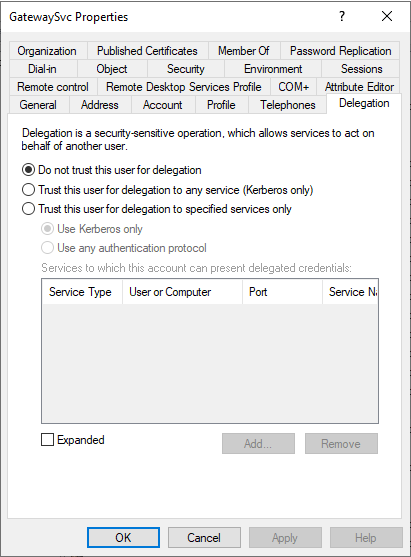

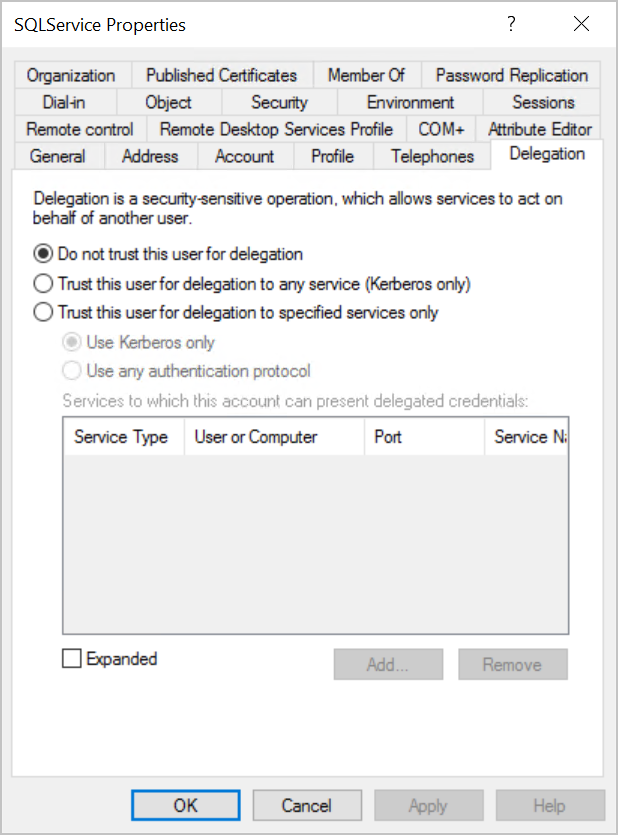

在 ContosoFrontEnd 網域的域控制器上使用 Active Directory 使用者和電腦 MMC 嵌入式管理單元,並確認網關服務帳戶未套用委派設定。

在 ContosoBackEnd 網域的域控制器上使用 Active Directory 使用者和計算機,並確認後端服務帳戶未套用委派設定。

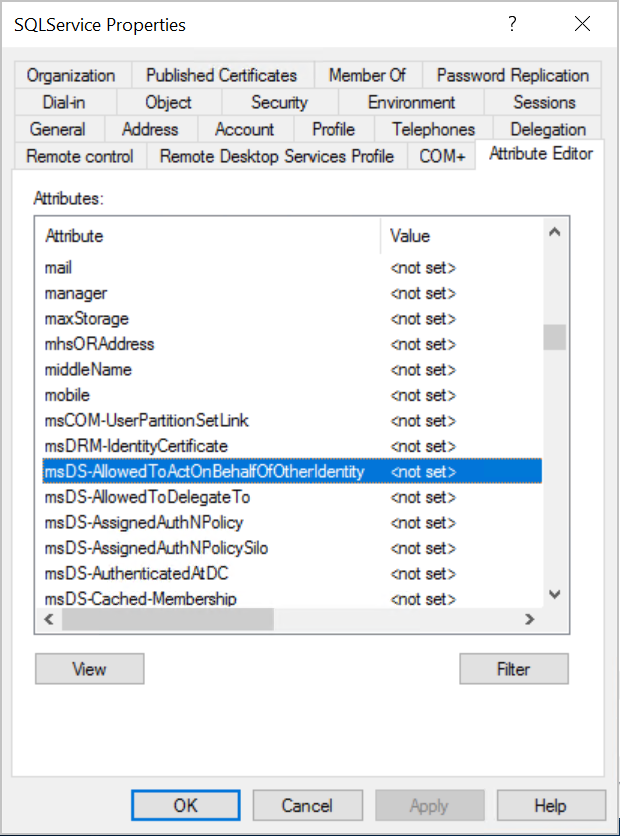

在帳戶屬性的 [屬性編輯器] 索引標籤中,確認 msDS-AllowedToActOnBehalfOfOtherIdentity 屬性未被設定。

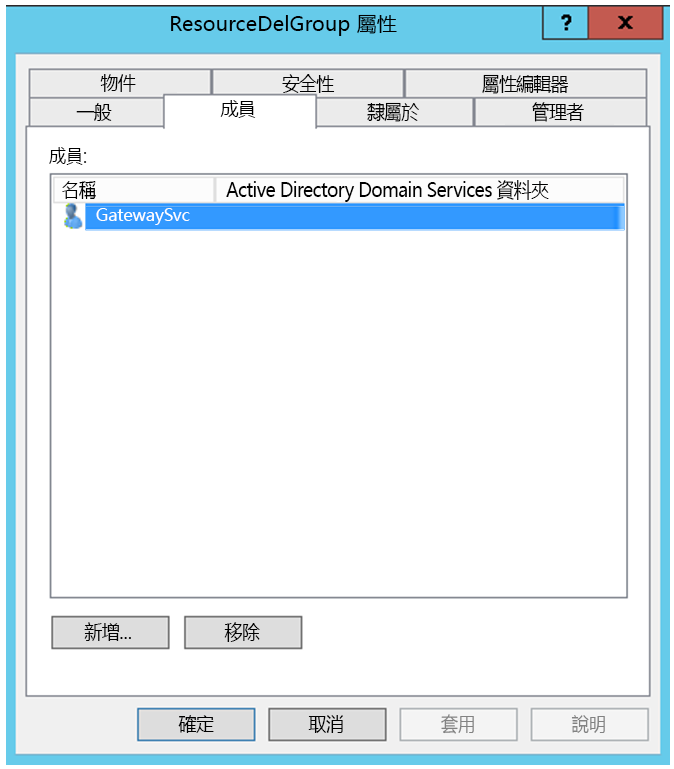

在 Active Directory 使用者和計算機中,在 ContosoBackEnd 網域的域控制器上建立群組。 將 GatewaySvc 閘道 服務帳戶新增至 ResourceDelGroup 群組。

若要從信任網域新增使用者,此群組的範圍必須設為 [網域本機]。

開啟命令提示字元,並在 ContosoBackEnd 網域的域控制器中執行下列命令,以更新後端服務帳戶的 msDS-AllowedToActOnBehalfOfOtherIdentity 屬性:

$c = Get-ADGroup ResourceDelGroup Set-ADUser SQLService -PrincipalsAllowedToDelegateToAccount $c在 Active Directory 使用者和電腦中,確認更新會反映在後端服務帳戶屬性的 [ 屬性編輯器 ] 索引標籤中。

步驟 5:在服務帳戶上啟用 AES 加密

將下列設定套用至網關服務帳戶,以及網關可以委派 給的每個 數據源服務帳戶:

備註

如果服務帳戶上已定義現有的 enctype,請洽詢您的 Active Directory 系統管理員,因為遵循下列步驟將會覆寫現有的 enctypes 值,並可能會中斷用戶端。

使用網域系統管理員許可權,開啟 Active Directory 使用者和電腦 MMC 嵌入式管理單元。

以滑鼠右鍵按兩下閘道/資料源服務帳戶,然後選取 [ 屬性]。

選取 [帳戶] 索引標籤。

在 [帳戶選項] 底下,至少啟用下列選項的一個(或兩者)。 請注意,所有服務帳戶都必須啟用相同的選項。

- 此帳戶支援 Kerberos AES 128 位加密

- 此帳戶支援 Kerberos AES 256 位加密

備註

如果您不確定要使用的加密配置,請洽詢您的 Active Directory 系統管理員。

步驟 6:授與閘道器服務帳戶本機原則許可權於閘道器機器上

最後,在執行網關服務的機器上(在我們的範例中為 MyGatewayMachine),授予網關服務帳戶本機原則,包括驗證後模擬客戶端和作為操作系統的一部分(SeTcbPrivilege)的權限。 使用本地組原則編輯器執行此設定(gpedit.msc)。

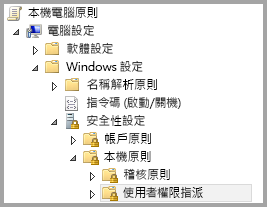

在閘道電腦上,執行 gpedit.msc。

移至 本機電腦原則>電腦設定>Windows 設定>安全性設定>本機原則>使用者權限指派。

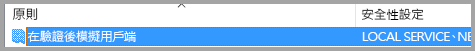

在 [用戶權力指派] 底下,從原則清單中,選取 [ 驗證后模擬用戶端]。

以滑鼠右鍵點擊原則,開啟 屬性,然後查看帳戶清單。

清單必須包含網關服務帳戶 (Contoso\GatewaySvc 或 ContosoFrontEnd\GatewaySvc ,視限制委派的類型而定)。

在 [用戶權限指派] 下,從原則清單中選取 [作為操作系統的一部分 (SeTcbPrivilege)]。 確定閘道服務帳戶包含在帳戶清單中。

重新啟動 內部部署數據閘道 服務程式。

步驟 7:Windows 帳戶可以存取閘道電腦

SSO 使用 Windows 驗證,因此請確定 Windows 帳戶可以存取閘道電腦。 如果您不確定,請將NT-AUTHORITY\Authenticated Users (S-1-5-11) 新增至本機計算機 “Users” 群組。

第2節:環境特定組態

將閘道服務帳戶新增至 Windows 授權和存取群組

如果適用下列 任何 情況,請完成本節:

- 您的 Active Directory 環境已強化安全性。

- 網關服務帳戶和閘道仿真的用戶帳戶位於不同的網域或樹系中。

您也可以在網域或樹系尚未強化的情況下,將閘道服務帳戶新增至 Windows 授權和存取群組,但並非必要。

如需詳細資訊,請參閱 Windows 授權存取。

若要完成此設定步驟,針對包含 Active Directory 使用者的每個網域,您希望閘道服務帳戶能夠模擬:

- 登入網域中的計算機,然後啟動 Active Directory 使用者和電腦 MMC 嵌入式管理單元。

- 找出通常位於 Builtin 容器中的 Windows 授權和存取群組群組。

- 按兩下群組,然後選取 [ 成員 ] 索引標籤。

- 選取 [新增 ],並將網域位置變更為網關服務帳戶所在的網域。

- 輸入閘道服務帳戶名稱,然後選取 [ 檢查名稱 ] 以確認閘道服務帳戶可供存取。

- 請選擇 [確定]。

- 選取 ,然後套用。

- 重新啟動閘道服務。

在閘道電腦上設定用戶對應組態參數

請在以下情況下完成此部分:

- 您未設定 Microsoft Entra Connect 及使用者帳戶同步處理

- Power BI 中用於使用者的 UPN 不符合本機 Active Directory 環境中的 UPN。

以這種方式對應的每個 Active Directory 用戶都必須具有數據源的 SSO 許可權。

開啟主要閘道組態檔

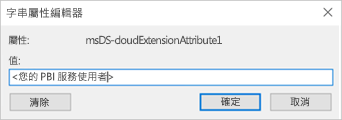

Microsoft.PowerBI.DataMovement.Pipeline.GatewayCore.dll根據預設,這個檔案會儲存在C:\Program Files\On-premises data gateway。將 ADUserNameLookupProperty 設定為未使用的Active Directory 屬性。 我們將在後續步驟中使用

msDS-cloudExtensionAttribute1。 此屬性僅適用於 Windows Server 2012 和更新版本。將 ADUserNameReplacementProperty 設定為

SAMAccountName,然後儲存組態檔。備註

在多網域案例中,您可能需要將 ADUserNameReplacementProperty 設定為 ,

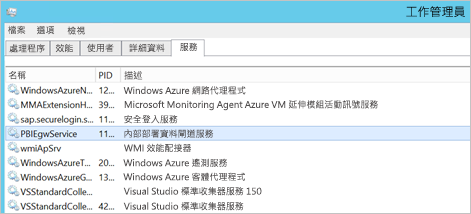

userPrincipalName以保留使用者的網域資訊。從 [任務管理器] 的 [ 服務 ] 索引標籤中,以滑鼠右鍵按兩下閘道服務,然後選取 [ 重新啟動]。

針對您想要啟用 Kerberos SSO 的每個 Power BI 服務使用者,將

msDS-cloudExtensionAttribute1本機 Active Directory 使用者的 屬性設定為 Power BI 服務使用者的完整使用者名稱(UPN)。 例如,如果您以 身分 test@contoso.com 登入 Power BI 服務,而且想要將此使用者對應至具有 SSO 許可權的本機 Active Directory 使用者,例如 , test@LOCALDOMAIN.COM請將此使用者的屬性msDS-cloudExtensionAttribute1設定為 test@contoso.com。您可以使用 Active Directory 使用者和電腦的 MMC 嵌入式管理工具來設定

msDS-cloudExtensionAttribute1屬性:身為網域系統管理員,啟動 Active Directory 使用者和計算機。

以滑鼠右鍵按下網域名稱,選取 [尋找],然後輸入本機 Active Directory 使用者的帳戶名稱以進行映射。

選取 [屬性編輯器] 索引標籤。

msDS-cloudExtensionAttribute1屬性,然後雙擊它。 將值設定為您用來登入 Power BI 服務之使用者的完整使用者名稱 (UPN)。請選擇 [確定]。

選取 ,然後套用。 確認 [ 值 ] 資料行中已設定正確的值。

完成數據源特定的設定步驟

針對 SAP HANA、SAP BW 和 Teradata 數據源,需要額外的設定才能搭配閘道 SSO 使用:

- 使用 Kerberos 進行 SSO 至 SAP HANA。

- 使用 CommonCryptoLib 提供 SAP BW 的 Kerberos 單一登錄 SSO(sapcrypto.dll)。

- 使用 Kerberos 進行 SSO 至 Teradata。

備註

雖然其他 SNC 函式庫也適用於 BW SSO,但 Microsoft 沒有正式支援它們。

第3節:驗證組態

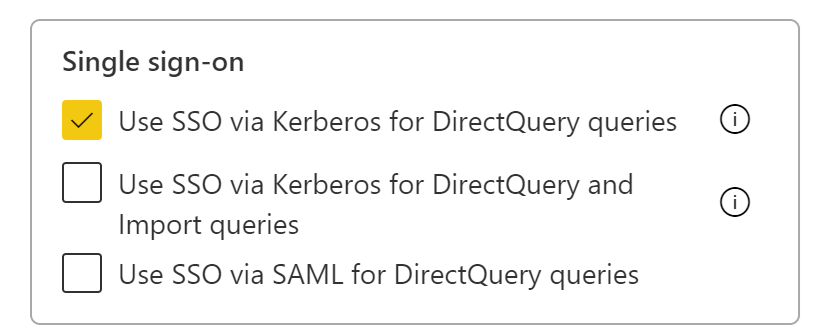

步驟 1:在 Power BI 中設定數據源

完成所有設定步驟之後,請使用Power BI中的 [ 管理閘道 ] 頁面,將數據源設定為用於 SSO。 如果您有多個閘道,請確定您選取已針對 Kerberos SSO 設定的閘道。 然後,在數據源的 設定下,確保為基於 DirectQuery 的報告勾選 使用 Kerberos 的 SSO 進行 DirectQuery 查詢,或為需要 DirectQuery 和匯入查詢的報告勾選 使用 Kerberos 的 SSO 進行 DirectQuery 和匯入查詢。針對以匯入為基礎的報告,請勾選 使用 Kerberos 的 SSO 進行 DirectQuery 和匯入查詢。

設定透過 Kerberos 使用 SSO 進行 DirectQuery 查詢及透過 Kerberos 使用 SSO 進行 DirectQuery 和匯入查詢,為基於 DirectQuery 的報表和基於匯入的報表提供不同的行為。

透過 Kerberos 使用 SSO 進行 DirectQuery 查詢:

- 針對 DirectQuery 型報表,會使用使用者的 SSO 認證。

- 針對匯入型報表,不會使用 SSO 認證,但會使用數據源頁面中輸入的認證。

透過 Kerberos 使用 SSO 進行 DirectQuery 和匯入查詢:

- 針對 DirectQuery 型報表,會使用使用者的 SSO 認證。

- 針對匯入型報表,不論觸發匯入的用戶為何,都會使用語意模型擁有者的 SSO 認證。

步驟 2:測試單一登錄

移至 測試單一登錄 (SSO) 組態 ,以快速驗證您的設定是否正確設定,並針對常見問題進行疑難解答。

步驟 3:執行 Power BI 報表

當您發佈時,如果您有多個閘道,請選取您為 SSO 設定的閘道。

相關內容

如需內部部署數據閘道和 DirectQuery 的詳細資訊,請參閱下列資源: