這很重要

Azure 記錄整合功能將會由 2019 年 6 月 15 日淘汰。 AzLog 下載已於 2018 年 6 月 27 日停用。 如需了解後續的操作指引,請檢閱文章使用 Azure 監視器與 SIEM 工具整合

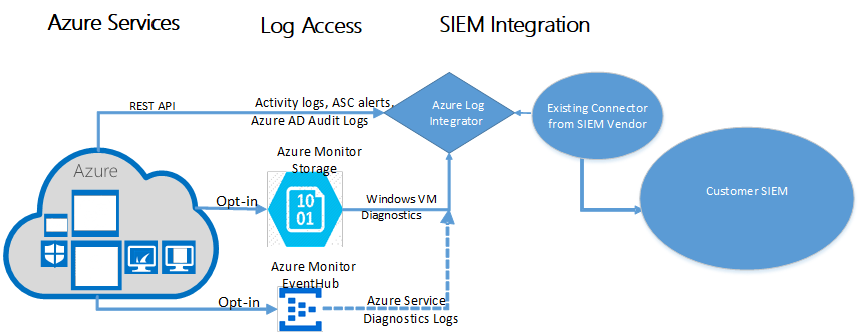

Azure 記錄整合可用來簡化將 Azure 記錄與內部部署安全性資訊與事件管理 (SIEM) 系統整合的工作。

整合 Azure 記錄的建議方法是使用 SIEM 廠商的連接器。 Azure 監視器可讓您將記錄串流至事件中樞,而 SIEM 廠商可以撰寫連接器,以進一步將事件中樞的記錄整合到 SIEM。 如需運作方式的描述,請遵循 監視數據事件中樞數據流監視中的指示。 本文也會列出已提供直接 Azure 連接器的 SIEM。

這很重要

如果您的主要興趣是收集虛擬機記錄,大部分 SIEM 廠商都會在其解決方案中包含此選項。 使用 SIEM 廠商的連接器一律是慣用的替代方案。

Azure 記錄整合功能的文件仍在維護中,直到此功能不再支援為止。

深入瞭解 Azure 記錄整合功能:

Azure 記錄整合會從 Windows 事件查看器記錄、 Azure 活動記錄、 Azure 資訊安全中心警示和 Azure 資源的 Azure 診斷記錄 收集 Windows 事件。 整合可協助您的 SIEM 解決方案為內部部署或雲端中的所有資產提供統一的儀錶板。 您可以使用儀錶板來接收、匯總、相互關聯及分析安全性事件的警示。

備註

目前,Azure 記錄整合僅支援 Azure 商業和 Azure Government 雲端。 不支援其他雲端。

我可以整合哪些記錄?

Azure 會為每個 Azure 服務產生廣泛的記錄。 記錄代表三種記錄類型:

- 控制/管理記錄:提供 Azure Resource Manager CREATE、UPDATE 和 DELETE 作業的可見度。 Azure 活動記錄是這類記錄的範例。

- 數據平面記錄:提供使用 Azure 資源時所引發事件的可見度。 這種類型的記錄範例是 Windows 虛擬機中的 Windows 事件查看器系統、安全性和應用程式通道。 另一個範例是透過 Azure 監視器設定的 Azure 診斷記錄。

- 已處理的事件:提供為您處理的已分析事件和警示資訊。 此類型的事件範例是 Azure 資訊安全中心警示。 Azure 資訊安全中心會處理和分析您的訂用帳戶,以提供與您目前安全性狀態相關的警示。

Azure 記錄整合支援 ArcSight、QRadar 和 Splunk。 請洽詢 SIEM 廠商,以評估廠商是否有原生連接器。 如果原生連接器可用,請勿使用 Azure 記錄整合。

如果沒有其他可用的選項,請考慮使用 Azure 記錄整合。 下表包含我們的建議:

| SIEM(安全資訊與事件管理) | 客戶已使用 Azure 記錄整合器 | 客戶正在調查 SIEM 整合選項 |

|---|---|---|

| Splunk | 開始移轉至 Splunk 的 Azure 監視器附加元件。 | 使用 Splunk連接器。 |

| QRadar | 遷移至或開始使用 QRadar 連接器,該連接器記載於將 Azure 監視數據串流至事件中樞的最後一節,以供外部工具取用。 | 使用 QRadar 連接器,該連接器記載於最後一節「將 Azure 監視數據串流至事件中樞以供外部工具取用」。 |

| ArcSight | 繼續使用 Azure 記錄整合器,直到連接器可供使用,然後移轉至連接器型解決方案。 | 請考慮使用 Azure 監視器記錄做為替代方案。 除非您願意在連接器可用時進行遷移程式,否則請勿加入 Azure 日誌整合。 |

備註

雖然 Azure 記錄整合是免費的解決方案,但有與記錄檔資訊儲存相關聯的 Azure 儲存成本。

如果您需要協助,您可以建立 支援要求。 針對服務,選取 [記錄整合]。

後續步驟

本文介紹 Azure 記錄整合。 若要深入瞭解 Azure 記錄整合和支援的記錄類型,請參閱下列文章:

- 開始使用 Azure 記錄整合。 本教學課程會逐步引導您安裝 Azure 記錄整合。 它也說明如何整合來自 Windows Azure 診斷 (WAD) 記憶體、Azure 活動記錄、Azure 資訊安全中心警示和 Azure Active Directory 稽核記錄的記錄。

- Azure 記錄整合常見問題 (FAQ) 。 此常見問題會回答有關 Azure 記錄整合的常見問題。

- 深入瞭解如何將 Azure 監視資料串流至事件中樞,以供外部工具取用。