設定客戶金鑰

使用客戶金鑰,您可以控制組織的加密金鑰,然後設定Microsoft 365,以使用它們來加密Microsoft數據中心內的待用數據。 換句話說,客戶金鑰可讓您使用金鑰來新增屬於您的加密層。

使用客戶金鑰之前,請先設定 Azure。 本文說明建立和設定必要 Azure 資源所需的步驟,然後提供設定客戶密鑰的步驟。 設定 Azure 之後,您可以決定要指派哪些原則,以及哪些密鑰來加密組織中各種Microsoft 365 個工作負載的數據。 如需客戶金鑰或一般概觀的詳細資訊,請參閱 客戶密鑰概觀。

重要

強烈建議您遵循本文中的最佳做法。 這些會標示為 TIP 和 IMPORTANT。 客戶密鑰可讓您控制根加密金鑰,其範圍可以和整個組織一樣大。 這表示使用這些金鑰所犯的錯誤可能會有廣泛的影響,並可能導致服務中斷或無法復原的數據遺失。

Microsoft Purview 客戶金鑰的 Windows 365 支援處於公開預覽狀態,且可能會變更。

開始之前,請確定您有適當的 Azure 訂用帳戶,並Microsoft貴組織使用 365、Office 365 和 Windows 365 授權。 您必須使用付費 Azure 訂用帳戶。 您在舊版支援下透過免費、試用、贊助、MSDN 訂用帳戶和訂用帳戶取得的訂用帳戶不符合資格。

重要

提供 Microsoft 365 客戶金鑰的有效Microsoft 365 和 Office 365 授權:

- Office 365 E5

- Microsoft 365 E5

- Microsoft 365 E5 合規性

- Microsoft 365 E5 資訊保護 & 治理 SKU

- Microsoft FLW 的 365 安全性與合規性

仍支持現有的 Office 365 進階合規性授權。

若要瞭解本文中的概念和程式,請檢閱 Azure Key Vault 檔。 此外,請熟悉 Azure 中所使用的詞彙,例如,Microsoft Entra 租使用者。

如果您需要檔以外的更多支援,請連絡 Microsoft 支援。 若要提供客戶密鑰的意見反應,包括檔,請將您的想法、建議和觀點傳送給 Microsoft 365 社群

若要設定客戶金鑰,請依列出的順序完成這些工作。 本文的其餘部分會提供每個工作的詳細指示,或連結至程式中每個步驟的詳細資訊。

在 Azure 中:

從遠端連線到 Azure PowerShell,以完成下列必要條件。 如需最佳結果,請使用 4.4.0 版或更新版本的 Azure PowerShell:

完成先前的工作之後啟用租使用者:

完成 Azure Key Vault 中的客戶金鑰工作

在 Azure Key Vault 中完成這些工作。 您必須針對與客戶金鑰搭配使用的所有類型資料加密原則 (DEP 完成這些步驟) 。

客戶金鑰需要兩個 Azure 訂用帳戶。 最佳做法是Microsoft建議您建立新的 Azure 訂用帳戶,以搭配客戶密鑰使用。 Azure Key Vault 金鑰只能針對相同 Microsoft Entra 租使用者中的應用程式授權。 您必須使用與指派 DEP 的組織搭配使用的相同Microsoft Entra 租使用者來建立新的訂用帳戶。 例如,使用組織中具有全域系統管理員許可權的公司或學校帳戶。 如需詳細步驟,請 參閱以組織身分註冊 Azure。

重要

客戶金鑰需要每個數據加密原則的兩個金鑰 (DEP) 。 若要達到此目的,您必須建立兩個 Azure 訂用帳戶。 最佳做法是,Microsoft建議您有個別的組織成員,在每個訂用帳戶中設定一個密鑰。 您應該只使用這些 Azure 訂用帳戶來管理 Microsoft 365 的加密密鑰。 這可保護您的組織,以防您的其中一個操作員不小心、刻意或惡意刪除或管理他們所負責的密鑰不正確。

您可以為組織建立的 Azure 訂用帳戶數目沒有實際限制。 遵循這些最佳做法可將人為錯誤的影響降至最低,同時協助管理客戶密鑰所使用的資源。

若要使用客戶密鑰,您的租用戶必須在租用戶中註冊必要的服務主體。 在下列各節中,會提供指示來檢查服務主體是否已在您的租用戶中註冊。 如果未註冊,請執行 'New-AzADServicePrincipal' Cmdlet,如下所示。

若要檢查客戶金鑰上線應用程式是否已在您的租用戶中註冊,並具有全域管理員許可權,請執行下列命令:

Get-AzADServicePrincipal -ServicePrincipalName 19f7f505-34aa-44a4-9dcc-6a768854d2ea

如果應用程式未在租用戶中註冊,請執行下列命令:

New-AzADServicePrincipal -ApplicationId 19f7f505-34aa-44a4-9dcc-6a768854d2ea

註冊 M365DataAtRestEncryption 應用程式的服務主體

若要檢查 M365DataAtRestEncryption 應用程式是否已以全域管理員許可權在您的租用戶中註冊,請執行下列命令:

Get-AzADServicePrincipal -ServicePrincipalName c066d759-24ae-40e7-a56f-027002b5d3e4

如果應用程式未在租用戶中註冊,請執行下列命令:

New-AzADServicePrincipal -ApplicationId c066d759-24ae-40e7-a56f-027002b5d3e4

註冊 Office 365 Exchange Online 應用程式的服務主體

若要檢查您的租使用者中是否已註冊 Office 365 Exchange Online 應用程式,並具備全域管理員許可權,請執行下列命令:

Get-AzADServicePrincipal -ServicePrincipalName 00000002-0000-0ff1-ce00-000000000000

如果應用程式未在租用戶中註冊,請執行下列命令:

New-AzADServicePrincipal -ApplicationId 00000002-0000-0ff1-ce00-000000000000

在每個訂用帳戶中建立進階 Azure Key Vault

建立密鑰保存庫的步驟記載於 開始使用 Azure Key Vault。 這些步驟會引導您安裝和啟動 Azure PowerShell、連線到您的 Azure 訂用帳戶、建立資源群組,以及在該資源群組中建立密鑰保存庫。

當您建立金鑰保存庫時,您必須選擇 SKU:標準或進階。 標準 SKU 可讓 Azure Key Vault 金鑰受到軟體保護 - 沒有硬體安全性模組 (HSM) 金鑰保護 - 而進階 SKU 允許使用 HSM 來保護 Key Vault 金鑰。 客戶密鑰接受使用任一 SKU 的金鑰保存庫,但Microsoft強烈建議您只使用進階 SKU。 具有任一類型之金鑰的作業成本相同,因此成本的唯一差異是每個受 HSM 保護的金鑰每月成本。 如需詳細資訊,請參閱 Key Vault定價 。

客戶金鑰最近新增了 RSA 金鑰的支援,這些金鑰儲存在受控 HSM 中,也就是符合 FIPS 140-2 層級 3 規範的解決方案。 Azure Key Vault 受控 HSM 是完全受控、高可用性、單一租使用者、符合標準的雲端服務,可讓您使用 FIPS 140-2 層級 3 驗證的 HSM,保護雲端應用程式的密碼編譯密鑰。 如需受控 HSM 的詳細資訊,請檢閱 概觀。

重要

針對生產數據使用進階 SKU 金鑰保存庫和受 HSM 保護的密鑰。 僅使用標準 SKU 金鑰保存庫和金鑰進行測試和驗證。

針對您使用客戶密鑰的每個Microsoft 365 服務,在您建立的兩個 Azure 訂用帳戶中各建立一個密鑰保存庫或受控 HSM。

例如,若要讓客戶密鑰使用 EXCHANGE、SharePoint 和多重工作負載案例的 DEP,請建立 三組 密鑰保存庫或受控 HSM,總共 6 個。 使用命名慣例,反映您與保存庫建立關聯之 DEP 的預定用法。 下表顯示如何將每個 Azure Key Vault (AKV) 或受控 HSM 對應至每個工作負載。

| Key Vault 名稱 |

M365DataAtRestEncryption (多重Microsoft 365 工作負載的許可權) |

Exchange 的許可權 |

SharePoint 和 OneDrive 的許可權 |

| ContosoM365AKV01 |

是 |

否 |

否 |

| ContosoM365AKV02 |

是 |

否 |

否 |

| ContosoEXOAKV01 |

否 |

是 |

否 |

| ContosoEXOAKV02 |

否 |

是 |

否 |

| ContosoSPOAKV01 |

否 |

否 |

是 |

| ContosoSPOAKV02 |

否 |

否 |

是 |

建立密鑰保存庫也需要建立 Azure 資源群組,因為金鑰保存庫需要記憶體容量 (但小型) 和 Key Vault 記錄如果啟用,也會產生儲存的數據。 最佳做法是Microsoft建議使用個別的系統管理員來管理每個資源群組,以及與管理所有相關客戶密鑰資源的系統管理員集合一致的系統管理。

針對 Exchange,當您將原則指派給信箱時,會選擇數據加密原則的範圍。 信箱只能指派一個原則,而且您最多可以建立 50 個原則。 SharePoint 原則的範圍包含組織內地理位置或 地理位置中的所有數據。 多重工作負載原則的範圍包含所有用戶支援工作負載的所有數據。

重要

如果您想要針對多個Microsoft 365 工作負載、Exchange 和 SharePoint & OneDrive 使用客戶密鑰,請務必為每個工作負載建立 2 個 Azure Key Vault。 總共應該建立 6 個保存庫。

使用 Azure 角色型存取控制 (Azure RBAC) ,定義每個金鑰保存庫的必要許可權。 Azure Key Vault 設定動作是使用 Azure 入口網站來執行。 本節詳細說明如何使用 RBAC 套用適當的許可權。

若要在 Azure Key Vault 上指派 wrapKey、 unwrapkey和 get 許可權,您必須將「Key Vault 加密服務加密使用者」角色指派給對應的 Microsoft 365 應用程式。 請參閱使用 Azure RBAC 授與應用程式存取 Azure 金鑰保存庫的許可權 |Microsoft Learn。

若要在受控 HSM 上指派、 和權限,您必須將「受控 HSM 加密服務加密使用者」角色指派給對應的 Microsoft 365 應用程式。getunwrapkeywrapKey 請參閱受控 HSM 角色管理 |Microsoft Learn。

將角色新增至 Azure Key Vault 時,搜尋每個Microsoft 365 應用程式的下列名稱:

針對 Exchange: Office 365 Exchange Online

針對 SharePoint 和 OneDrive: Office 365 SharePoint Online

針對 Exchange、Teams (多重工作負載原則,Microsoft Purview 資訊保護) : M365DataAtRestEncryption

如果您沒有看到對應的 Microsoft 365 應用程式,請確認您已 在租用戶中註冊應用程式。

如需指派角色和許可權的詳細資訊,請 參閱使用角色型訪問控制來管理 Azure 訂用帳戶資源的存取權。

為組織執行金鑰保存庫日常管理的金鑰保存庫管理員或受控 HSM 系統管理員。 這些工作包括 備份、建立、取得、匯入、列出 和 還原。

重要

指派給金鑰保存庫管理員的許可權集合不包含刪除金鑰的許可權。 這是刻意且重要的作法。 刪除加密金鑰通常不會完成,因為這樣做會永久終結數據。 最佳做法是,預設不會將刪除加密密鑰的許可權授與金鑰保存庫管理員。 相反地,請保留密鑰保存庫參與者的此許可權,並且只在了解結果清楚之後,才將它短期指派給系統管理員。

若要使用 RBAC 將這些許可權指派給組織中的使用者,請參閱 使用 Azure 入口網站指派 Azure 角色,並指派 Key Vault 系統管理員 角色。

可變更 Azure Key Vault 本身許可權的參與者。 當員工離開或加入您的小組時,請變更這些許可權。 在密鑰保存庫系統管理員合法需要刪除或還原金鑰許可權的罕見情況下,您也必須變更許可權。 這組金鑰保存庫參與者必須獲授與金鑰保存庫的 參與者 角色。 您可以使用 RBAC 來指派此角色。 建立訂用帳戶的系統管理員會隱含地擁有此存取權,以及將其他系統管理員指派給參與者角色的能力。

有兩種方式可以將密鑰新增至 Azure Key Vault 或受控 HSM;您可以直接在資源中建立金鑰,也可以匯入金鑰。 直接在 Key Vault 中建立金鑰較不複雜,但匯入密鑰可讓您完全控制金鑰的產生方式。 使用 RSA 金鑰。 客戶金鑰支援最多 4096 的 RSA 金鑰長度。 Azure Key Vault 不支援使用橢圓曲線密鑰包裝和取消包裝。

受控 HSM 僅支援受 HSM 保護的金鑰。 當您建立受控 HSM 的金鑰時,必須建立 RSA-HSM 金鑰,而不是另一種類型。

如需將密鑰新增至每個保存庫或受控 HSM 的指示,請參閱 Add-AzKeyVaultKey。

如需在內部部署建立密鑰並將它匯入金鑰保存庫的詳細步驟,請參閱 如何產生和傳輸受 HSM 保護的 Azure Key Vault 金鑰。 使用 Azure 指示在每個金鑰保存庫中建立金鑰。

若要確認您的密鑰未設定到期日,請執行 Get-AzKeyVaultKey Cmdlet。

針對 Azure Key Vault:

Get-AzKeyVaultKey -VaultName <vault name>

針對受控 HSM:

Get-AzKeyVaultKey -HsmName <HSM name>

客戶金鑰無法使用過期的金鑰。 嘗試使用過期金鑰的作業失敗,而且可能會導致服務中斷。 我們強烈建議搭配客戶金鑰使用的金鑰沒有到期日。

一旦設定過期日期,就無法移除,但可以變更為不同的日期。 如果必須使用具有到期日的密鑰,請將到期值變更為 12/31/9999,並使用舊版上線程式。 到期日設定為 12/31/9999 以外的日期的密鑰Microsoft 365 驗證失敗。客戶金鑰上線服務只接受沒有到期日的金鑰。

若要變更設定為 12/31/9999 以外的任何值的到期日,請執行 Update-AzKeyVaultKey Cmdlet。

針對 Azure Key Vault:

Update-AzKeyVaultKey -VaultName <vault name> -Name <key name> -Expires (Get-Date -Date "12/31/9999")

針對受控 HSM:

Update-AzKeyVaultKey -HsmName <HSM name> -Name <key name> -Expires (Get-Date -Date "12/31/9999")

警告

請勿在您搭配客戶金鑰使用的加密金鑰上設定到期日。

當您可以快速復原密鑰時,較不可能因為意外或惡意刪除密鑰而發生延伸服務中斷。 這個設定稱為「虛刪除」。 啟用虛刪除可讓您在刪除後的90天內復原密鑰或保存庫,而不需要從備份還原這些密鑰或保存庫。 建立新的 Azure Key Vault 時,會自動啟用此設定。 無法關閉受控 HSM 資源的虛刪除。 如果您使用未啟用此設定的現有保存庫,您可以加以啟用。

若要在金鑰保存庫上啟用虛刪除,請完成下列步驟:

使用 Azure PowerShell 登入您的 Azure 訂用帳戶。 如需指示, 請參閱使用 Azure PowerShell 登入。

執行 Get-AzKeyVault Cmdlet。 在這裡範例 中,儲存庫名稱 是您要開啟虛刪除的金鑰儲存函式庫名稱:

$v = Get-AzKeyVault -VaultName <vault name>

$r = Get-AzResource -ResourceId $v.ResourceId

$r.Properties | Add-Member -MemberType NoteProperty -Name enableSoftDelete -Value 'True'

Set-AzResource -ResourceId $r.ResourceId -Properties $r.Properties

執行 Get-AzKeyVault Cmdlet,確認已針對密鑰保存庫設定虛刪除。 如果金鑰保存庫的虛刪除已正確設定,則 Soft Delete Enabled 屬性會 傳回 True 值:

Get-AzKeyVault -VaultName <vault name> | fl

繼續之前,請確定 [虛刪除已啟用?] 設定為 'True',且 [虛刪除保留期間 (天) ] 設定為 '90'。

緊接在建立或變更密鑰之後,執行備份並儲存備份的複本,包括在線和離線。

若要建立 Azure Key Vault 或受控 HSM 密鑰的備份,請執行 Backup-AzKeyVaultKey Cmdlet。

取得每個 Azure Key Vault 金鑰的 URI

設定金鑰保存庫並新增金鑰之後,請執行下列命令以取得每個金鑰保存庫中金鑰的 URI。 當您稍後建立並指派每個 DEP 時,請使用這些 URI,因此請將此資訊儲存在安全的地方。 針對每個金鑰保存庫執行此命令一次。

在 Azure PowerShell 中:

(Get-AzKeyVaultKey -VaultName <vault name>).Id

針對受控 HSM:

(Get-AzKeyVaultKey -HsmName <HSM name>).Id

Microsoft 365 客戶金鑰上線服務是一項服務,可讓您在自己的租用戶內啟用客戶密鑰。 此功能會自動驗證所需的客戶金鑰資源。 如有需要,您可以在租用戶內繼續進行客戶密鑰啟用之前,先個別驗證您的資源。

重要

此服務尚無法在下列案例中使用:

- 政府租使用者 - 請參閱下方的。

- SharePoint and OneDrive - see "Onboard to Customer Key for SharePoint and OneDrive" below.

- 使用受控 HSM 的租使用者 - 請參閱下方的「使用舊版方法將客戶密鑰上線」。

用於上線的帳戶 必須 具有滿足最低許可權的下列角色:

-

全域管理員 - 註冊必要的服務主體。

-

讀取器 - 在上線 Cmdlet 中使用的每個 Azure Key Vault 上。

安裝 'M365CustomerKeyOnboarding' PowerShell 模組

使用 Azure PowerShell 登入您的 Azure 訂用帳戶。 如需指示, 請參閱使用 Azure PowerShell 登入。

安裝從 PowerShell 資源庫取得的最新版 M365CustomerKeyOnboarding 模組。 檢視頁面底部的 [版本歷程記錄] 索引標籤,確認您正在下載最新版本。 以系統管理員身分啟動PowerShell會話。 在 Azure PowerShell 中複製並貼上命令,並加以執行以安裝套件。 如果出現提示,請選取 [ 全部皆是] 選項。 安裝需要一些時間。

在上線程式中,有3種不同的上線模式,每個模式都用於不同的用途。 這 3 種模式為「驗證」、「準備」、「啟用」。 在建立 上線要求中執行 Cmdlet 時,使用 “-OnboardingMode” 參數表示模式。

使用「驗證」模式來驗證用於客戶金鑰的資源設定是否正確。 在此模式中,不會對您的任何資源採取任何動作。

重要

如果您變更任何資源的組態,您可能會如同想要執行此模式一樣多次。

「準備」模式會藉 由註冊 Cmdlet 中指出的 2 個 Azure 訂用帳戶來使用 MandatoryRetentionPeriod,對您的客戶密鑰資源採取動作。 根加密金鑰的暫時或永久遺失可能會干擾或甚至對服務作業造成重大影響,並可能導致數據遺失。 因此,搭配客戶金鑰使用的資源需要強式保護。 強制保留期間可防止立即和無法撤銷的 Azure 訂用帳戶取消。 執行 Cmdlet 之後,訂用帳戶最多可能需要 1 小時的時間來反映變更。 若要檢查 MandatoryRetentionPeriod 註冊的狀態,請在準備模式中執行 Cmdlet 之後,移至「驗證」模式。

重要

必須為您的 Azure 訂用帳戶註冊 MandatoryRetentionPeriod。 除非 Cmdlet 再次提示您執行此模式,否則您只需要執行此模式一 次。

當您準備好上線到客戶金鑰時,請使用此模式。 「啟用」只會針對 -Scenario 參數所指示的工作負載啟用您的租用戶客戶密鑰。 如果您想要同時啟用 Exchange 和 M365DataAtRestEncryption 的客戶密鑰,請針對每個工作負載執行一次登入 Cmdlet 總計 2 次。 在「啟用」模式中執行 Cmdlet 之前,請確認您的資源已正確設定,並以 「ValidationResult」 底下的 「已傳遞」表示。

重要

只有在您的資源符合「驗證」模式的檢查時,啟用 才會成功將您的租用戶上線至客戶密鑰。

此自動化程式的第一個步驟是建立新的要求。 PowerShell 可讓您將 Cmdlet 結果壓縮成變數。 將新的要求壓縮成變數。 您可以使用 「$」 符號,後面接著變數名稱來建立變數。

在範例中,$request是您可以指派給上線要求的變數。

$request = New-CustomerKeyOnboardingRequest -Organization <tenantID> -Scenario <Scenario> -Subscription1 <subscriptionID1> -VaultName1 <AKVVaultName1> -KeyName1 <KeyName1> -Subscription2 <subscriptionID2> -VaultName2 <AKVVaultName2> -KeyName2 <KeyName2> -OnboardingMode <OnboardingMode>

| 參數 |

描述 |

範例 |

| -組織 |

以 xxxxxxxx-xxxx-xxxx-xxxx-xxxx-xxxx 格式輸入您的租用戶標識符。 |

abcd1234-abcd-efgh-hijk-abcdef123456 |

| -場景 |

輸入您想要上線的工作負載。 輸入的選項為:'MDEP' – 多個工作負載的客戶密鑰

'EXO' – Exchange 的客戶金鑰 |

MDEP

or

EXO |

| -Subscription1 |

輸入您在強制保留期間註冊的第一個訂用帳戶的 Azure 訂用帳戶標識碼。 |

p12ld534-1234-5678-9876-g3def67j9k12 |

| -VaultName1 |

輸入您為客戶金鑰設定的第一個 Azure Key Vault 儲存庫名稱。 |

EXOVault1 |

| -KeyName1 |

在您為客戶密鑰設定的第一個 Azure 金鑰保存庫中,輸入第一個 Azure Key Vault 金鑰的名稱。 |

EXOKey1 |

| -Subscription2 |

輸入您在強制保留期間註冊的第二個訂用帳戶的 Azure 訂用帳戶標識碼。 |

21k9j76f-ed3g-6789-8765-43215dl21pbd |

| -VaultName2 |

輸入您為客戶金鑰設定的第二個 Azure Key Vault 儲存庫名稱。 |

EXOVault2 |

| -KeyName2 |

在您為客戶金鑰設定的第二個 Azure 金鑰保存庫中,輸入第二個 Azure Key Vault 金鑰的名稱。 |

EXOKey2 |

| -上線模式 |

「準備」- 在您的訂用帳戶上套用 MandatoryRetentionPeriod,以在您的資源上完成必要的設定。 這最多可能需要 1 小時 才能套用。

「驗證」– 僅驗證 Azure Key Vault 和 Azure 訂用帳戶資源,不要上線至客戶密鑰。 如果您想要驗證所有資源,但選擇稍後正式上線,這個模式會很有用。

「啟用」– 驗證 Azure 金鑰保存庫和訂用帳戶資源,並在驗證成功時啟用租使用者內的客戶密鑰。 |

準備

or

啟用

or

驗證 |

瀏覽器視窗隨即開啟,提示您使用特殊許可權帳戶登入。 使用適當的認證登入。

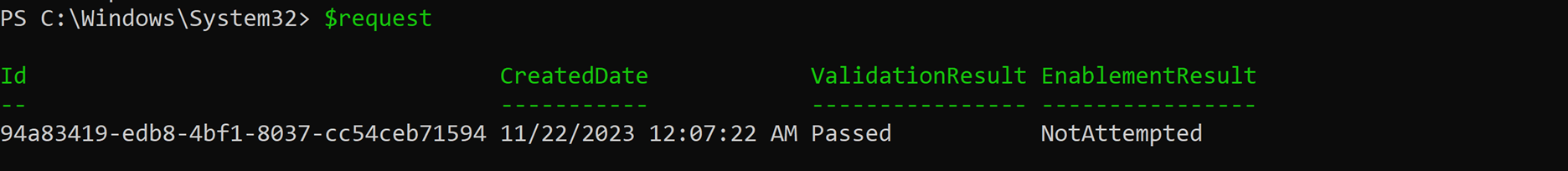

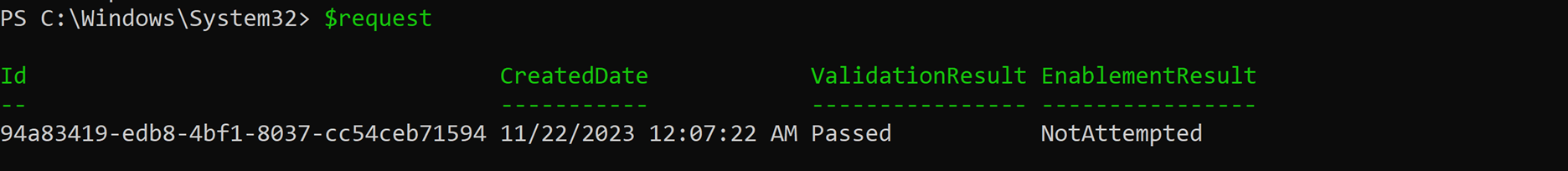

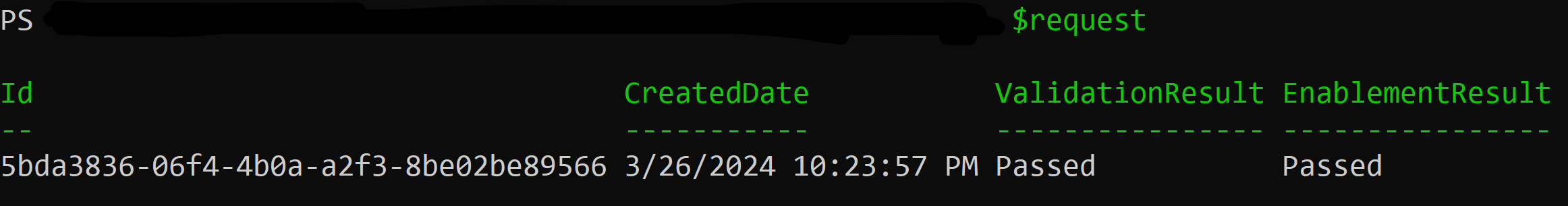

成功登入之後,流覽回您的PowerShell視窗。 執行您壓縮上線 Cmdlet 的變數,以取得上線要求的輸出。

$request

您會收到標識碼、CreatedDate、ValidationResult 和 EnablementResult 的輸出。

| 輸出 |

描述 |

| 識別碼 |

與建立的上線要求相關聯的標識碼。 |

| CreatedDate |

建立要求的日期。 |

| ValidationResult |

成功/失敗的驗證指標。 |

| EnablementResult |

成功/失敗的啟用指標。 |

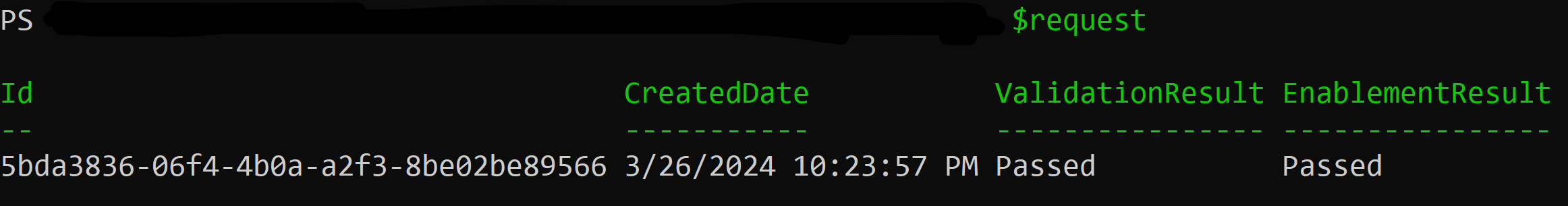

準備使用客戶密鑰的租使用者在 'ValidationResult' 和 'EnablementResult' 下都有「成功」,如下所示:

如果租使用者已成功上線至客戶密鑰,請繼續進行 後續步驟 。

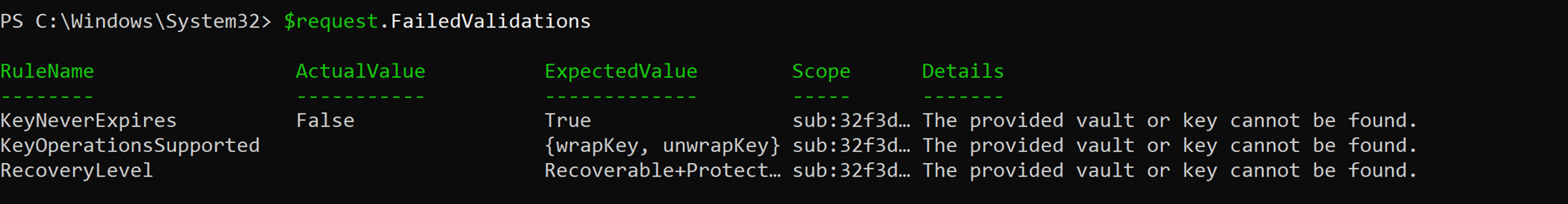

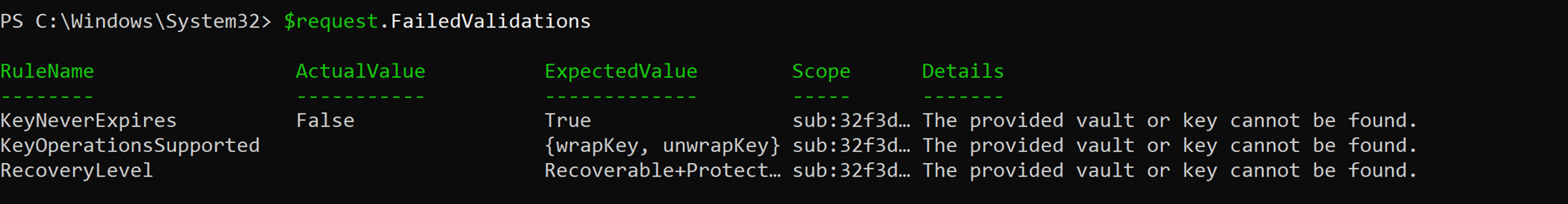

如果租用戶的驗證失敗,下列步驟是調查設定錯誤資源根本原因的指南。 若要檢查哪些設定錯誤的資源導致驗證失敗,請將上線結果儲存至變數,並流覽至其驗證結果。

- 列出所有要求,以尋找您想要調查之要求的要求標識符。

Get-CustomerKeyOnboardingRequest -OrganizationID <OrganizationID>

- 將特定的上線要求儲存到變數 '$request'

$request = Get-CustomerKeyOnboardingRequest -OrganizationID <OrganizationID> -RequestID <RequestID>

- 執行下列指令:

$request.FailedValidations

每個規則的預期值會出現在 「ExpectedValue」 資料行中,而實際值會出現在 「ActualValue」 資料行中。 [範圍] 資料行會顯示訂用帳戶標識碼的前五個字元,可讓您判斷哪一個訂用帳戶和基礎密鑰保存庫發生問題。 [詳細數據] 區段會說明錯誤的根本原因,以及如何處理錯誤。

| RuleName |

描述 |

解決方案 |

| MandatoryRetentionPeriodState |

傳回 MandatoryRetentionPeriod 的狀態 |

確認已執行「準備」模式。 如果問題持續發生,請流覽至 [不正確的強制保留期間狀態]。 |

| SubscriptionInRequestOrganization |

您的 Azure 訂用帳戶位於您的組織內。 |

確認已在指定的租使用者內建立提供的訂用帳戶 |

| VaultExistsinSubscription |

您的 Azure Key Vault 位於您的 Azure 訂用帳戶內。 |

確認已在指定的訂用帳戶內建立 Azure Key Vault |

| SubscriptionUniquePerScenario |

您的訂用帳戶對於客戶密鑰而言是唯一的。 |

確認您使用兩個唯一的訂用帳戶標識碼 |

| SubscriptionsCountPerScenario |

每個案例都有兩個訂用帳戶。 |

確認您在要求中使用 兩 個訂用帳戶 |

| RecoveryLevel |

您的 AKV 金鑰復原層級為 Recoverable+ProtectedSubscription。 |

不正確的強制保留期間狀態 |

| KeyOperationsSupported |

您的金鑰保存庫具有適當工作負載的必要許可權。 |

將適當的許可權指派給 AKV 金鑰 |

| KeyNeverExpires |

您的 AKV 金鑰沒有到期日。 |

確認金鑰到期 |

| KeyAccessPermissions |

您的 AKV 金鑰具有必要的存取權限 |

將適當的許可權指派給 AKV 金鑰 |

| OrganizationHasRequiredServicePlan |

您的組織有使用客戶金鑰的正確服務方案。 |

確定您的租使用者具有必要的授權 |

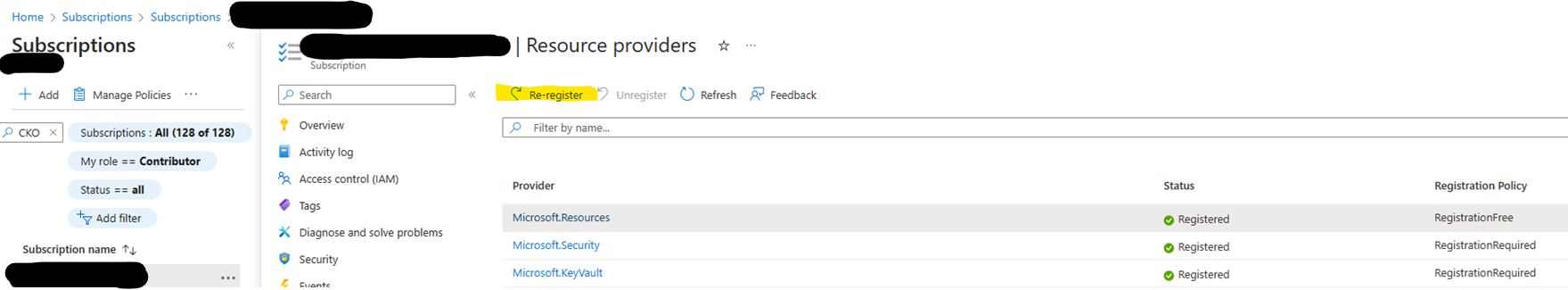

如果 MandatoryRetentionPeriodState 在「準備」模式中執行上線 Cmdlet 一小時後設定為「可復原」或「可復原+清除」,而且您已在 Azure Key Vault 上啟用虛刪除,請執行下列步驟:

- 執行下列命令,確認這兩個 Azure 訂用帳戶都會傳回「已註冊」狀態:

Set-AzContext -SubscriptionId <Subscription ID>

Get-AzProviderFeature -FeatureName mandatoryRetentionPeriodEnabled -ProviderNamespace Microsoft.Resources

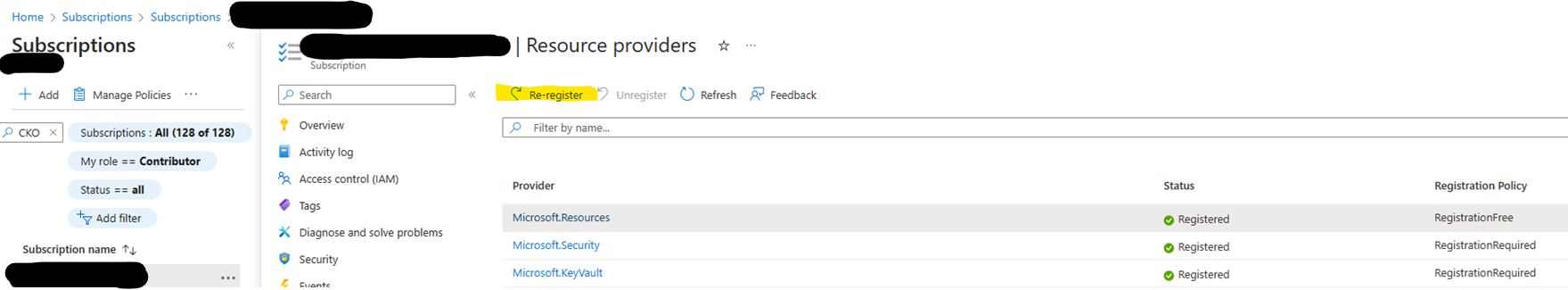

在這兩個訂用帳戶上重新註冊 'Microsoft.Resources' 和 'Microsoft.KeyVault' 資源提供者。

- 您可以使用三種方法來執行重新註冊:Azure 入口網站、Azure CLI 和 Azure PowerShell。

- Azure PowerShell:

Register-AzResourceProvider -ProviderNamespace Microsoft.Resources

Register-AzResourceProvider -ProviderNamespace Microsoft.Keyvault

- Azure CLI:

az provider register --namespace Microsoft.Resources

az provider register --namespace Microsoft.Keyvault

- Azure 入口網站:

若要檢查密鑰的復原層級,請在 Azure PowerShell 中執行 Get-AzKeyVaultKey Cmdlet,如下所示:

(Get-AzKeyVaultKey -VaultName <vault name> -Name <key name>).Attributes

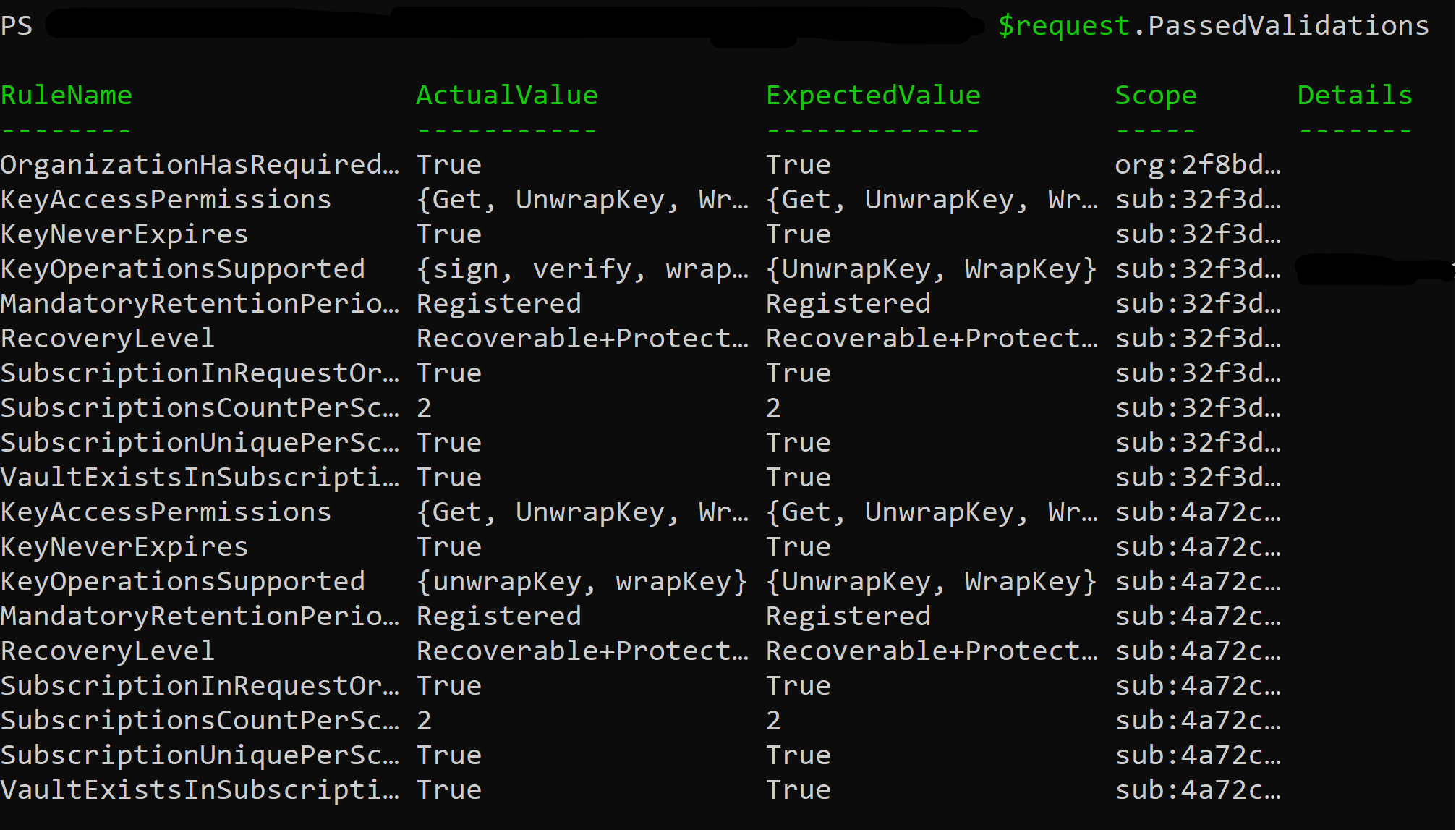

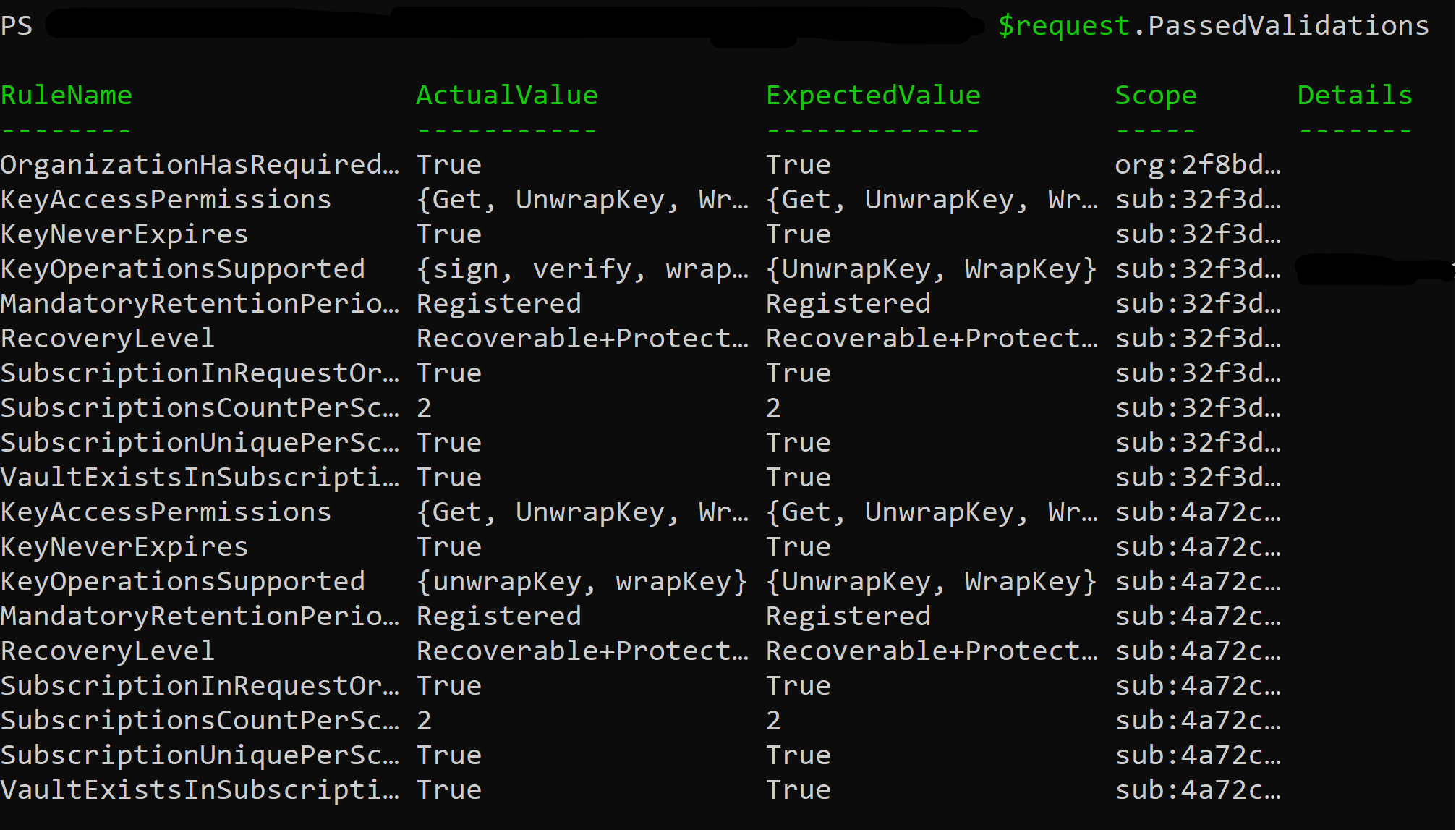

若要檢查哪些驗證已通過,請執行下列命令:

- 將特定的上線要求儲存到變數 '$request'

$request = Get-CustomerKeyOnboardingRequest -OrganizationID <OrganizationID> -RequestID <RequestID>

- 執行下列指令:

$request.PassedValidations

只有在客戶密鑰上線服務不支援的案例套用至您的租使用者時,才使用此方法。 如果您想要使用舊版方法上線至客戶密鑰,請在完成設定 Azure Key Vault 和訂用帳戶的所有步驟之後, 連絡Microsoft支援 服務要求客戶密鑰支援。

如果您的租用戶位於 GCC-H 或 DoD 中,而且想要啟用客戶密鑰,請在完成設定 Azure Key Vault 和訂用帳戶的所有步驟之後, 連絡Microsoft支援 服務,要求政府租用戶的客戶密鑰支援。

上線至 SharePoint 和 OneDrive 的客戶金鑰

上架至 SharePoint 和 OneDrive 的客戶密鑰有兩個必要條件。

租用戶已上線至 Exchange 的客戶金鑰或多個工作負載的客戶密鑰。

這兩個訂用帳戶都會註冊為使用強制保留期間。

如果您的租使用者符合這兩個必要條件,請流覽至 建立 DEP 以搭配 SharePoint 和 OneDrive 使用

完成本文中的步驟之後,您就可以建立並指派 DEP。 如需指示,請 參閱管理客戶金鑰。