每個組織都會以不同的方式規劃和實作數據外洩防護 (DLP) 。 為什麼? 因為每個組織的商務需求、目標、資源和情況都是唯一的。 然而,所有成功的 DLP 實作還是有通用的元素。 本文提供規劃 DLP 部署的最佳做法。

提示

開始使用 Microsoft Security Copilot,探索使用 AI 功能來更聰明且更快速地工作的新方式。 深入瞭解 Microsoft Purview 中的 Microsoft Security Copilot。

開始之前

如果您不熟悉 Microsoft Purview DLP,以下是您在實作 DLP 時所需的核心文章清單:

- 管理單位

- 瞭解 Microsoft Purview 資料外洩防護 - 本文將介紹數據外泄防護專業領域和Microsoft的 DLP 實作。

- 規劃數據外洩防護 (DLP) - 透過逐步閱讀您正在閱讀的文章,您將會:

- 數據外洩防護原則參考 - 本文介紹 DLP 原則的所有元件,以及每個元件如何影響原則的行為。

- 設計 DLP 原則 - 本文會逐步引導您建立原則意圖語句,並將它對應至特定的原則設定。

- 建立和部署數據外洩防護原則 - 本文提供一些您將對應至設定選項的常見原則意圖案例。 然後,它會逐步引導您設定這些選項。

- 瞭解如何調查數據外洩防護警示 - 本文將介紹從建立到最終補救和原則微調的警示生命週期。 它也會向您介紹用來調查警示的工具。

多個起點

許多組織選擇實作 DLP 以遵守各種政府或產業法規。 例如,歐盟的一般數據保護規定 (GDPR) ,或 HIPAA) (健康保險可移植性和責任法案,或 (CCPA) 的加州消費者隱私權法案。 他們也會實作數據外洩防護來保護其智能財產。 不過,DLP 旅程的起始位置和最終目的地會有所不同。

組織可以從數個不同點開始其 DLP 旅程:

- 利用平台焦點,例如想要保護 Teams 聊天和頻道訊息中的資訊,或 Windows 10 或 11 部裝置上的資訊

- 了解他們想要優先保護的敏感性資訊,例如醫療保健記錄,並直接定義原則來保護它

- 不知道其敏感性信息是什麼、其所在位置,或是誰在使用它執行什麼動作;因此,它們會從探索和分類開始,並採取更有條理的方法

- 在不知道其敏感性資訊是什麼、其所在位置,或誰正在使用它執行什麼動作的情況下,他們會直接定義原則,然後使用這些結果加以精簡

- 瞭解其需要實作完整 Microsoft Purview 資訊保護 堆疊,以及採取較長期、有條理方法的計劃

這些只是客戶如何使用 DLP 的一些範例。 從何處開始並不重要;DLP 的彈性足以容納從開始到完全實現之數據外洩防護策略的各種信息保護旅程。

規劃程式概觀

瞭解 Microsoft Purview 資料外洩防護 介紹 DLP 規劃程式的三個不同層面。 我們會在這裡深入瞭解所有 DLP 方案通用的元素。

識別專案關係人

實作時,DLP 原則可以套用到組織中大部分。 您的 IT 部門無法自行開發廣泛的計劃,而不會產生負面影響。 您必須識別可:

- 識別貴組織受限的法規、法律和產業標準

- 識別要保護的敏感性項目類別

- 識別其所使用的商務程式

- 識別應該受到限制的風險行為

- 根據所涉及專案的敏感度和風險,優先保護哪些數據

- 概述 DLP 原則比對事件檢閱和補救程式

一般而言,這些需求通常會是 85% 的法規和合規性保護,以及 15% 的知識產權保護。 以下是一些有關要包含在規劃程式中的角色建議:

- 法規與合規性主管

- 風險長

- 法務人員

- 安全性與合規性人員

- 數據項的企業擁有者

- 商務使用者

- IT

描述要保護的敏感性資訊類型

一旦識別出來,項目關係人便會描述要保護的敏感性信息類別,以及其使用的商務程式。 例如,DLP 會定義這些類別:

- 財務

- 醫療和健康情況資訊

- 隱私權

- 自訂

項目關係人可能會將敏感性信息識別為「我們為數據處理者,因此我們必須對數據主體資訊和財務資訊實作隱私權保護」。

設定目標和策略

一旦您識別出項目關係人、知道哪些敏感性資訊需要保護,以及其使用位置,項目關係人就可以設定其保護目標,而IT可以開發實作計劃。

設定實作計劃

您的實作計劃應該包括:

- 開始狀態、所需結束狀態的對應,以及從一個到另一個的步驟

- 如何解決敏感性專案的探索計劃

- 開發原則的計劃,以及您將實作原則的順序

- 如何解決任何必要條件的計劃

- 規劃如何在實作原則以強制執行之前模擬原則

- 如何訓練終端用戶的計劃

- 如何調整原則的計劃

- 根據變更法規、法律、業界標準或知識產權保護和商務需求,規劃如何檢閱和更新數據外泄防護策略

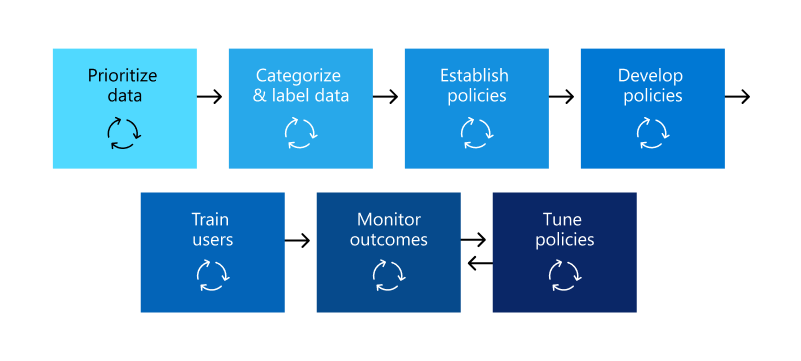

將路徑從開始對應到所需的結束狀態

記錄貴組織從開始狀態到所需結束狀態的方式,對於與專案關係人通訊及設定專案範圍至關重要。 以下是一組通常用來部署 DLP 的步驟。 您會想要比圖形顯示更多的詳細數據,但您可以使用它來框出您的 DLP 採用路徑。

敏感性專案探索

有多種方式可以探索哪些個別敏感性專案及其所在位置。 您可能已經部署敏感度標籤,或者您可能已決定將廣泛的 DLP 原則部署到只探索和稽核專案的所有位置。 若要深入瞭解,請 參閱瞭解您的數據。

原則規劃

開始採用 DLP 時,您可以使用這些問題來專注於原則設計和實作工作。

貴組織必須遵守哪些法律、法規和產業標準?

因為許多組織都以法規合規性為目標來進入 DLP,所以回答這個問題是規劃 DLP 實作的自然起點。 但是,身為IT實作者,您可能無法回答問題。 相反地,您應該洽詢法律小組和企業主管以取得答案。

例 您的組織受限於英國財務法規。

您的組織必須保護哪些敏感性專案免於外洩?

一旦您知道貴組織在法規合規性需求方面所代表的位置,您將瞭解哪些敏感性專案需要受到保護,才能免於外洩。 您也會瞭解如何排定原則實作的優先順序,以保護這些專案。 此知識可協助您選擇最適當的 DLP 原則範本。 Microsoft Purview 隨附預先設定的 DLP 範本,適用於財務、醫療和健康情況,以及隱私策略範本。 此外,您可以使用自定義範本建置自己的範本。 當您設計和建立實際的 DLP 原則時,具備您需要保護之敏感性項目的實用知識,可協助您選擇正確的 敏感性資訊類型。

例 若要快速開始,您可以挑選預先設定 U.K. Financial Data 的原則範本,其中包含 Credit Card Number、 EU Debit Card Number和 SWIFT Code 敏感性資訊類型。

您想要如何設定原則的範圍

如果您的組織已實作 管理單位,您可以依管理單位設定 DLP 原則的範圍,或保留將原則套用至完整目錄的範圍預設值。 如需詳細資訊,請參閱 原則範圍。

敏感性項目在哪裡,以及涉及哪些商務程式?

包含貴組織敏感性信息的專案,會在執行業務的過程中每天使用。 您必須知道該敏感性信息的實例可能發生的位置,以及它們在哪些商務程式中使用。 瞭解這可協助您選擇適當的位置來套用您的 DLP 原則。 DLP 原則可以套用至下列位置:

- Exchange Online 電子郵件

- SharePoint 網站

- OneDrive 帳戶

- Teams 聊天和頻道訊息

- Windows 10、11 和macOS裝置

- Microsoft Defender for Cloud Apps

- 內部部署存放庫

例 貴組織的內部稽核員正在追蹤一組信用卡號碼。 他們會在安全的 SharePoint 網站中保留電子錶格。 數名員工會製作複本,並將其儲存到其工作 OneDrive 網站,該網站會同步至其 Windows 10 裝置。 其中一位員工將 14 個信用卡號碼的清單貼到電子郵件中,並嘗試將它傳送給外部稽核員以供檢閱。 在此情況下,您會想要將原則套用至安全的 SharePoint 網站、所有內部稽核員 OneDrive 帳戶、其 Windows 10 裝置,以及 Exchange 電子郵件。

貴組織對於外洩的容忍度為何?

貴組織中的不同群組可能會對哪些視為可接受的敏感性專案外泄層級有不同的檢視。 達到零外洩可能對企業而言成本太高。

例 貴組織的安全組和法務小組都認為不應該與組織外部的任何人共用信用卡號碼。他們依賴零外洩。 不過,在定期檢閱信用卡號碼活動中,內部稽核員必須與第三方稽核員共用一些信用卡號碼。 如果您的 DLP 原則禁止在組織外部共用信用卡號碼,將會發生嚴重的商務程式中斷,並增加降低中斷成本,以便內部稽核員完成追蹤。 執行領導階層無法接受這項額外成本。 若要解決此問題,必須進行內部對話,以決定可接受的洩漏層級。 一旦決定之後,原則可以為特定人員提供例外狀況來共享資訊,或者,也可以在僅限稽核模式中套用。

重要事項

若要瞭解如何建立原則意圖聲明並將它對應至原則設定,請參閱 設計數據外洩防護原則

規劃必要條件

您必須先符合一些必要條件,才能監視某些 DLP 位置。 請參閱下列文章的開始 之前 小節:

原則部署

當您建立 DLP 原則時,應該考慮逐步推出這些原則,以便在完全強制執行之前,先評估其影響並測試其有效性。 例如,您不希望新的 DLP 原則無意中封鎖對數千份檔的存取,或中斷現有的商務程式。

如果您正在建立的 DLP 原則可能有重大影響,建議依照下列順序進行:

在沒有原則提示的情況下,以模擬模式執行 原則,然後使用 DLP 報告和任何事件報告來評估原則的影響。 您可以使用 DLP 報告來檢視原則相符項目的號碼、位置、類型和嚴重性。 根據結果,您可以視需要微調原則。 在模擬模式中,DLP 原則不會影響組織中工作人員的生產力。 您也可以使用此階段來測試您的工作流程,以進行 DLP 事件檢閱和問題補救。

使用通知和原則提示在模擬模式中 執行原則,讓您可以開始教導使用者您的合規性原則,並在套用原則時做好準備。 有組織原則頁面的連結可提供原則提示中原則的更多詳細數據,非常有用。 在這個階段,您也可以要求用戶回報誤判,以便進一步精簡條件並減少誤判的數目。 一旦您確信套用原則的結果符合項目關係人的想法,請移至這個階段。

啟動完整原則強制執行 ,以便套用規則中的動作並保護內容。 繼續監視 DLP 報告以及任何事件報告或通知,確保得到您想要的結果。

使用者訓練

您可以設定原則,以便在觸發 DLP 原則時 自動傳送電子郵件通知,並將原則提示顯示 給系統管理員和使用者。 原則秘訣是提高敏感性專案風險行為認知並訓練使用者避免未來發生這些行為的實用方式。

檢閱 DLP 需求和更新策略

貴組織所遵守的法規、法律和產業標準會隨著時間變更,DLP 的商務目標也會隨之變更。 請務必包含所有這些領域的定期檢閱,讓您的組織保持合規性,讓您的 DLP 實作繼續符合您的業務需求。

部署方法

| 客戶業務需求描述 | 方法 |

|---|---|

|

Contoso Bank 是高度管制的產業,且在許多不同的位置有許多不同類型的敏感性專案。

Contoso: 知道哪些類型的敏感性資訊是最高優先順序 - 必須隨著原則推出 而將業務中斷降到最低 - 有相關的商務程式擁有者 - 有 IT 資源,而且可以僱用專家來協助規劃、設計和部署 - 與 Microsoft |

- 花時間了解他們必須遵守哪些法規,以及它們將如何遵守。

- 花點時間瞭解 Microsoft Purview 資訊保護 堆疊 的「更好」值 - 開發優先順序專案的敏感度標籤配置並加以 套用 - 設計和程式代碼原則、在模擬模式中部署它們,以及訓練使用者 - 重複和精簡原則 |

| TailSpin Toys 不知道其具有哪些敏感數據或其所在位置,而且幾乎無法使用資源深度。 他們廣泛使用Teams、OneDrive和Exchange。 | - 從優先順序位置的簡單原則開始。

- 監視識別的內容 - 據以 套用敏感度標籤 - 精簡原則並訓練使用者 |

|

Fabrikam 是一個小型啟動。 他們想要保護自己的智慧財產權,而且必須快速移動。 他們願意投入一些資源,但無法僱用外部專家。

其他考慮: - 敏感性專案全都Microsoft 365 OneDrive/SharePoint - 採用 OneDrive 和 SharePoint 的速度很慢。 許多員工仍然使用DropBox和Google磁碟驅動器來儲存和共用專案 - 員工在資料保護專業 領域的工作價值速度 - 所有18名員工都有新的 Windows 裝置 |

- 利用 Teams 中的預設 DLP 原則 - 使用 SharePoint 專案的 [預設限制] 設定 - 部署防止外部共用 的原則 - 將原則部署至優先位置 - 將原則部署至 Windows 裝置 - 封鎖上傳至 OneDrive 以外的雲端記憶體解決方案 |

後續步驟

重要事項

若要深入瞭解 DLP 原則部署,請參閱 部署