為協助您熟悉端點 DLP 功能及其在 DLP 原則中的呈現方式,我們為您整理了一些可遵循的案例。

重要事項

這些端點 DLP 案例非建立和調整 DLP 原則的正式程式。 當您需要在一般情況下使用 DLP 原則時,請參閱下列主題:

提示

立即開始使用 Microsoft Security Copilot,探索利用 AI 力量更聰明、更快速地工作的新方法。 在 Microsoft Purview 中了解更多關於 Microsoft Security Copilot 的資訊。

開始之前

SKU/訂閱授權

有關授權資訊,請參見

這些案例要求你已有上線裝置,並會向 [活動瀏覽器] 進行回報。 如果您還沒有上線裝置,請參閱 開始使用端點資料外洩防護。

案例1:從範本建立原則,僅限稽核

此情境適用於無限制管理員建立完整目錄政策。

登入 Microsoft Purview 入口網站。 > 資料遺失防範>政策。

選擇 + 建立政策。

選擇 儲存在連接來源的資料。

在這種情況下,在 分類中選擇 隱私。

在 法規 中選擇美國 個人識別資訊 (PII) 資料增強,然後選擇 「下一步」。

請為你的新保單設定 名稱 和 說明,然後選擇 「下一頁」。

在管理員單元下接受預設的 Full 目錄。 選取 [下一步]。

選擇 裝置 位置,取消所有其他位置,然後選擇 下一步。

在 定義政策設定 頁面,選擇 下一步。

在「 資訊保護」頁面,選擇 「下一步」。

在 保護行動 頁面,再次選擇 「下一步 」。

在 「自訂存取與覆寫設定 」頁面,選擇 「審核或限制裝置上的活動 」,然後選擇 「下一步」。

在 政策模式 頁面,接受預設選項 :在模擬模式下執行政策 ,並選擇在 模擬模式下顯示政策提示。

選擇 [下一步]。

Choose Submit.

新政策建立後,選擇 完成。

現在是時候測試你的保單了:

在 資料遺失防護 首頁,開啟 活動總管。

嘗試分享來自端點 DLP 裝置的測試項目,該項目包含會觸發 美國個人識別資訊 (PII) 資料 條件的內容。 這應該會觸發該原則。

回到 活動總管,查看本次活動的活動清單。

案例2:修改現有原則、設定通知

此情境是針對無限制管理員修改完整目錄範圍的政策。

登入 Microsoft Purview 入口網站>的資料遺失防止>政策。

選擇您在情境一中建立的 美國個人身份資訊 (PII) 資料增強 政策。

選擇 編輯政策。

請前往 「自訂進階 DLP 規則 」頁面,編輯「 偵測內容量低」情境 美國 PII 資料增強。

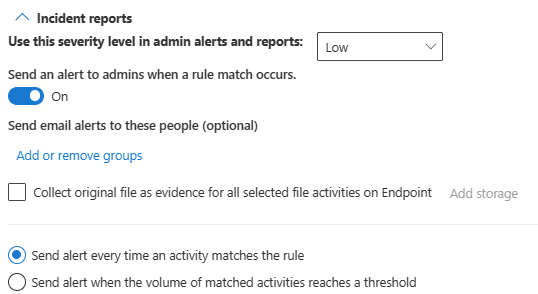

往下滑到事件報告區塊,切換「當規則匹配發生時向管理員發送警報」選項。 Email 通知會自動發送給管理員及你新增收件人名單的任何人。

在此情況下,請選擇每次當活動符合規則時,傳送警示。

選擇 [儲存]。

在精靈的其餘部分選擇 「下一步 」,然後 「提交 政策變更」,保留你之前的所有設定。

嘗試分享包含會觸發美國個人識別資訊 (PII) 資料條件的內容的測試項目。 這應該會觸發該原則。

請查看活動總覽中的活動。

案例3:修改現有原則、封鎖 [允許覆寫] 動作

此情境是針對無限制管理員修改完整目錄政策的情況。

登入 Microsoft Purview 入口網站>的資料遺失防止>政策。

選擇您在情境一中建立的 美國個人識別資訊 (PII) 資料 政策。

選擇 編輯政策。

請前往 「自訂進階 DLP 規則 」頁面,編輯「 偵測內容量低」情境 美國 PII 資料增強。

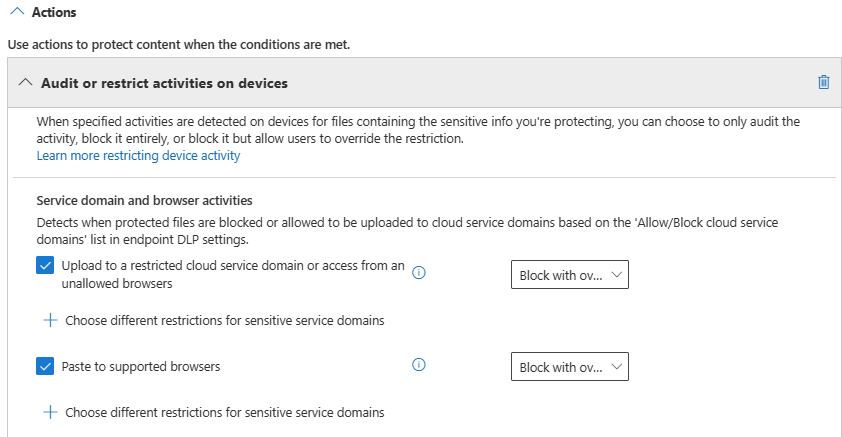

往下滑到「 動作>稽核或限制 Windows 裝置活動 」區塊,並在 服務網域和瀏覽器活動 中都設定為 「封鎖並覆寫」。

選擇 [儲存]。

重複步驟4至6,針對大量 偵測內容的情境,美國PII資料增強。

請保留之前所有設定,請選擇 「下一步 」,然後在精靈中選擇「 提交 政策變更」。

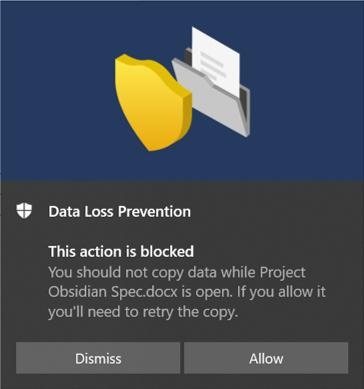

嘗試與組織外的人分享包含會觸發美國個人識別資訊 (PII) 資料條件的測試項目。 這應該會觸發該原則。

你會在用戶端裝置看到類似這樣的跳出視窗:

請查看活動總覽中的活動。

情境四:避免雲端同步應用程式透過自動隔離反覆發送 DLP 通知

此情境是針對無限制管理員建立完整目錄政策。

在你開始劇本四之前

在此案例,會封鎖將具有 [高度機密] 敏感度標籤的檔案同步處理至 OneDrive。 這是包含多個元件和程序的複雜案例。 你需要:

- 目標是一個 Microsoft Entra 使用者帳號,以及一台已在本地 OneDrive 資料夾與 OneDrive 雲端儲存同步的 Windows 10/11 或 macOS 電腦。

- 已設定及發佈敏感度標籤。請參閱 開始使用敏感度標籤 和 建立及設定敏感度標籤及其原則。

有三個程序。

- 設定端點 DLP 自動隔離設定。

- 建立原則,以封鎖具有 [高度機密] 敏感度標籤的敏感度項目。

- 在該政策所針對的 Windows 10/11 或 macOS 裝置上建立 Word 文件,套用標籤,並複製到正在同步的使用者帳號本地 OneDrive 資料夾。

設定端點 DLP 未被允許的應用程式與自動隔離設定

登入Microsoft Purview 入口網站>>, (左上角的裝置) >資料遺失防護>端點設定。

展開 受限應用程式與應用程式群組。

在 受限制的應用程式群組中,選擇 新增受限制的應用程式群組。 輸入 Cloud Sync 應用程式 作為群組名稱。

選擇 自動隔離 選項。

應用程式 名稱請輸入 OneDrive。 對於 Windows 執行檔名稱,輸入 onedrive.exe,然後選擇按鈕 + 。 對於 macOS 執行檔名稱,輸入 /Applications/OneDrive.app/Contents/MacOS/OneDrive,然後選擇按鈕 + 。 這會禁止 OneDrive 應用程式存取帶有 高度機密 標籤的物品。

注意事項

若要限制 macOS 裝置上其他常見的雲端同步應用程式,請新增以下路徑

- 箱:

/Applications/Box Sync.app/Contents/MacOS/Box Sync - Dropbox 功能:

/Applications/Dropbox.app/Contents/MacOS/Dropbox - Google 雲端硬碟:

/Applications/Google Drive.app/Contents/MacOS/Google Drive - iCloud:

System/Library/PrivateFrameworks/CloudDocsDaemon.framework/Versions/A/Support/bird

- 箱:

選擇 [儲存]。

在 [自動隔離設定] 下選擇 [編輯自動隔離]。

啟用 [不受允許應用程式的自動隔離]。

輸入要移動原始敏感性檔案之位置之本機電腦上資料夾的路徑。 例如:

%homedrive%%homepath%\Microsoft DLP\Quarantine使用者名稱 Isaiah Langer 會將移動的物品放入一個名為:C:\Users\IsaiahLanger\Microsoft DLP\Quarantine\OneDrive

macOS 裝置需要一條獨立路徑,例如

/System/Applications/Microsoft DLP/Quarantine

在原始檔案名稱後加上日期和時間戳記。

注意事項

DLP 自動隔離會為每個不允許的應用程式建立子資料夾。 因此,如果您在不受允許的應用程式清單中同時有 記事本 和 OneDrive,將會建立 \OneDrive 的子資料夾,以及 \Notepad 的另一個子資料夾。

選擇 [用包含以下文字的 .txt 檔案取代檔案],並在預留位置檔案中輸入您想要的文字。 例如,對於名為 auto quar 1.docx的檔案,你可以輸入:

%%FileName%% 包含您的組織正在透過資料遺失防護 (DLP) 政策 %%PolicyName%% 來保護的敏感資訊。 它被移到隔離資料夾:%%QuarantinePath%%

將留下包含此訊息的文字檔案:

Auto Quar 1.docx 包含敏感資訊,貴組織正透過資料遺失防護 (DLP) 政策來保護這些資訊。 它被移到隔離資料夾:C:\Users\IsaiahLanger\Microsoft DLP\Quarantine\OneDrive\auto quar 1.docx。

選擇 [儲存]。

設定一個政策,阻止 OneDrive 同步帶有「高度機密」敏感標籤的檔案

登入 Microsoft Purview 入口網站>的資料遺失防止>政策。

選取 [建立原則]。

資料儲存在連結的來源中。

在這種情況下,選擇自訂,然後選擇自訂保單。 選擇 [下一步]。

填入 [名稱] 和 [描述] 欄位,選擇 [下一步]。

在管理員單位中選擇完整目錄。

將 [裝置] 以外所有位置的 [狀態] 欄位切換為 [關閉]。 如果您有想要測試此內容的特定使用者帳戶,請務必在範圍中選取它。 選擇 [下一步]。

接受預設 [建立或自訂進階 DLP 規則] 選取範圍,然後選擇 [下一步]。

使用這些值建立規則:

- 名字>情境四:自我隔離。

- 在條件下選擇新增條件,然後選擇內容包含。

- 輸入群組名稱,例如 「高度機密敏感標籤 」,然後選擇 「新增」。

- 選擇 敏感度標籤, 然後選擇 高度機密 ,然後選擇 新增。

- 在 動作 中選擇 新增動作。

- 選擇審核或限制裝置>上的活動,將受限制應用程式群組中的活動歸檔。

- 選擇 新增受限應用程式群組 ,然後選擇你之前建立的 雲端同步應用程式 群組。

- 選擇「對所有活動>套用限制」封鎖。 針對此案例的目的,清除所有其他活動。

- 在 使用者通知中,將 使用者通知 切換為 開啟 ,並在 端點裝置 中選擇「顯示使用者在尚未啟用的 活動時,顯示政策提示通知 」。

選擇 [儲存],和 [下一步]。

選擇 [立即開啟]。 選擇 [下一步]。

查看您的設定,然後選擇 [提交]。

注意事項

至少允許一小時,以將新原則複製並套用至目標 Windows 10 電腦。

新的DLP政策會出現在政策清單中。

在 Windows 10/11 裝置上測試自動隔離

請以您指定的使用者帳號登入 Windows 10/11 電腦。設定一個政策以阻止 OneDrive 同步敏感度標籤為高度機密的檔案,步驟 5。

建立一個資料夾,內容不會同步到 OneDrive。 例如:

C:\auto-quarantine 來源資料夾

打開 Microsoft Word,並在自動隔離來源資料夾中建立一個檔案。 套用 高度機密 敏感度標籤;請參閱 將敏感度標籤套用至 Office 中的檔案和電子郵件。

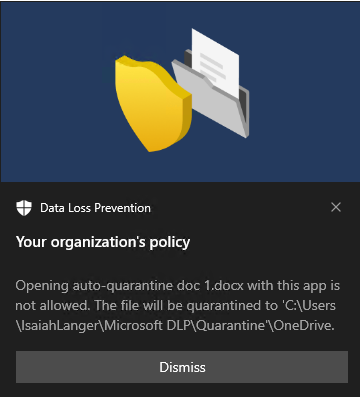

把你建立的檔案複製到你的 OneDrive 同步資料夾。 應該會跳出使用者通知吐司,告訴你該動作不被允許,檔案將被隔離。 例如,使用者名稱 Isaiah Langer 和一份名為 autoquarantine doc 的文件 1.docx 你會看到這則訊息:

訊息內容如下:

不允許用這個應用程式開啟自動隔離文件 1.docx。 該檔案將被隔離至 C:\Users\IsaiahLanger\Microsoft DLP\OneDrive

選擇 [關閉]。

開啟預留位置文字檔案。 它名為 自動隔離文件 1.docx_date_time.txt。

開啟隔離資料夾,並確認原始檔案存在。

在活動瀏覽器中檢查受監控端點的資料。 設定裝置的位置篩選器並新增政策,然後依政策名稱篩選,看看這個政策的影響。 關於如何使用活動總管的資訊,請參見 「開始使用活動總管」。

查看活動的活動瀏覽器。

案例5:限制無意間共用至不允許的雲端應用程式和服務

此情境是針對無限制管理員建立完整目錄政策。

透過端點 DLP 及支援的網頁瀏覽器,您可以限制敏感項目的非預期分享,僅限於不允許的雲端應用程式和服務。 Microsoft Edge 能理解項目何時受到端點 DLP 政策限制,並執行存取限制。

注意事項

以下瀏覽器支援:

- Microsoft Edge (Win/macOS)

- Chrome (Win/macOS) - Microsoft 僅限 Chrome Windows 的 Purview 擴充功能

- Firefox (Win/macOS) - Microsoft 僅適用於 Firefox Windows 的 Purview 擴充功能

- Safari (macOS)

當你在正確設定的 DLP 政策中選擇「 裝置 」作為位置,並使用支援的網頁瀏覽器時,你在這些設定中定義的不允許瀏覽器將被阻止存取符合你 DLP 政策控制的敏感項目。 取而代之的是,使用者會被導向使用 Microsoft Edge,該 Edge 根據 DLP 所施加的限制,能在符合 DLP 政策條件時封鎖或限制活動。

要使用此限制,您需要配置三個重要部分:

指定您想要防止敏感性專案被共用的位置 (服務、網域、IP 位址)。

當 DLP 原則相符時,新增不允許存取特定敏感性專案的瀏覽器。

設定 DLP 原則,透過開啟 上傳至雲端服務 和 從不受允許的瀏覽器存取,以定義敏感性專案上傳所應受限制的位置。

您可以繼續新增服務、應用程式和原則,以延伸並擴充您的限制,以符合您的業務需求並保護敏感性資料。

此配置有助於確保您的資料安全,同時避免不必要的限制,阻止或限制使用者存取及分享非敏感資料。

你也可以 透過敏感服務領域審核、封鎖或封鎖這些使用者上傳到雲端應用程式和服務的敏感項目。

登入 Microsoft Purview 入口網站> 資料遺失防護>設定 (左上角的齒輪圖示) >資料遺失防護>端點 DLP 設定> 敏感資料>的瀏覽器與網域限制敏感服務領域群組。

選擇 建立敏感服務網域群組。

為群組命名。

輸入該群組的 敏感服務域 。 您可以將多個網站新增至群組,並使用萬用字元來涵蓋子網域。 例如,僅針對頂層網站,

www.contoso.com或:*.contoso.com 代表 corp.contoso.com、hr.contoso.com、fin.contoso.com。選取您要的 [比對類型]。 您可以選取 URL、IP 位址、IP 位址範圍。

選取 [儲存]。

在左側導覽欄,選擇 資料遺失防護>政策。

資料儲存在連結的來源中。

建立並設定一個只套用在 裝置 位置的政策範圍。 欲了解更多如何建立政策的資訊,請參閱 「建立與部署資料遺失防護政策」。 務必將管理員單位範圍設定為完整目錄。

在 「定義政策設定 」頁面,選擇 建立或自訂進階 DLP 規則 ,並選擇 「下一步」。

制定規則如下:

- 在 條件中,選擇 + 新增條件 ,並從下拉選單中選擇 包含內容 。

- 給團體取個名字。

- 選擇 新增 ,然後選擇 敏感資訊類型。

- 從飛出視窗選擇 敏感資訊類型 ,然後選擇 新增。

- 新增「 審核」或「限制裝置上的活動」這個動作。

- 在 服務網域與瀏覽器活動中,選擇 上傳至受限的雲端服務網域,或從不允許的瀏覽器存取 ,並將操作設定 為僅審核。

- 選擇 + 選擇敏感服務域的不同限制 ,然後選擇 新增群組。

- 在 「選擇敏感服務網域群組 」的飛出視窗中,選擇你想要的敏感服務網域群組 () ,選擇 新增 ,然後選擇 儲存。

- 在所有 應用程式的檔案活動中,選擇你想監控或限制的使用者活動,以及 DLP 對這些活動應採取的行動。

- 完成規則建立後,選擇 儲存 ,然後選擇 下一步。

- 在確認頁面,選擇 完成。

- 在政策模式頁面,立即選擇開啟。 選擇 「下一步 」然後 提交。

情境六:監控或限制使用者在敏感服務領域的活動

此情境是針對無限制管理員建立完整目錄政策。

當你想審核或封鎖網站上的以下使用者行為時,可以使用這個情境。

- 從網站列印

- 從網站複製資料

- 將網站儲存為本機檔案

注意事項

以下瀏覽器支援:

- Microsoft Edge (Win/macOS)

- Chrome (Win/macOS) - Microsoft 僅限 Chrome Windows 的 Purview 擴充功能

- Firefox (Win/macOS) - Microsoft 僅適用於 Firefox Windows 的 Purview 擴充功能

- Safari (macOS)

設定敏感性服務網域

登入 Microsoft Purview 入口網站> 資料遺失防護>設定 (左上角齒輪圖示) >資料遺失防護>端點設定>瀏覽器及敏感資料>服務網域限制。

將 服務網域 設為 封鎖。

若要控制敏感檔案是否能上傳至特定網域,請選擇 新增雲端服務網域。

輸入你想審核或封鎖的網域,然後選擇按鈕 + 。 重複這個步驟,針對其他領域。 選擇 [儲存]。

在 敏感服務領域群組中,選擇 建立敏感服務領域群組。

給群組一個名稱,選擇你想要的 配對類型 () 你可以從 URL、 IP 位址、 IP 位址範圍 中選擇,並輸入要審核或封鎖的 URL、IP 位址或 IP 位址範圍。 在匹配 URL 時,你可以將多個網站加入群組,並使用通配字碼來涵蓋子網域。 例如,只針對頂層網站,

www.contoso.com或用 *.contoso.com 表示 corp.contoso.com、hr.contoso.com、fin.contoso.com。選取 [儲存]。

在左側導覽欄,選擇 資料遺失防護>政策。

資料儲存在連結的來源中。

建立並設定一個只套用在 裝置 位置的政策範圍。 請參閱「 建立並部署資料遺失防護政策 」以了解如何建立政策。 務必將管理員單位範圍設定為完整目錄。

建立一條規則,利用 使用者從 Edge 存取敏感網站的條件,並在 Windows 裝置上的 Microsoft Edge 瀏覽器中存取敏感網站時,執行「審核或限制活動」的動作。

在操作中,在 敏感網站限制中,選擇 新增或移除敏感網站群組。

建立和/或選擇你想要的 敏感網站群組 。 你在這裡選擇的群組 () 下的任何網站,只要) 安裝了 Microsoft Purview 擴充功能,在 Chrome 或 Firefox (開啟時,都會被導向 Microsoft Edge。

選取 新增。

選擇你想監控或限制的使用者活動,以及你希望 Microsoft Purview 對這些活動採取的回應行動。

完成規則和政策設定,選擇 提交 ,然後 完成。

情境七:限制將敏感內容貼入瀏覽器

此情境是為了限制使用者在瀏覽器的網頁表單或欄位中貼上敏感內容。 評估是在貼上內容時進行的。 此評估與內容來源如何分類無關。 「貼到瀏覽器」活動無法在服務域端點的 DLP 設定中運作。 如果規則設定為使用敏感服務域群組,「貼到瀏覽器」設定是可對敏感服務網域群組有效。 欲了解更多資訊,請參閱 您可以監控並採取行動的端點活動

注意事項

以下瀏覽器支援:

- Microsoft Edge (Win/macOS)

- Chrome (Win/macOS) - Microsoft 僅限 Chrome Windows 的 Purview 擴充功能

- Firefox (Win/macOS) - Microsoft 僅適用於 Firefox Windows 的 Purview 擴充功能

- Safari (macOS)

重要事項

如果你已設定裝置上的 檔案活動證據收集 ,且你的裝置防惡意軟體客戶端版本早於 4.18.23110,當你實作此情境時,限制 將敏感內容貼上到瀏覽器,當你嘗試在警報細節中查看原始檔案時,會出現隨機字元。 要看原始檔案的文字,你應該下載檔案。

建立你的DLP政策

你可以設定不同程度的執法,防止資料被貼入瀏覽器。 為此,建立不同的 URL 群組。 例如,你可以建立一項政策,警告用戶不要在任何網站上張貼美國社會安全號碼 (社會安全號碼) ,並觸發對 A 組網站的審核行動。你可以建立另一個政策,完全阻擋貼上操作——且不會警告——適用於 B 組的所有網站。

建立一個 URL 群組

登入Microsoft Purview 入口網站>的資料遺失防護>設定 (左上角的資料遺失>防護端點設定) > 齒輪圖示,然後往下滑至敏感資料的瀏覽器與網域限制。 展開該章節。

往下滑到 敏感服務網域群組。

選擇 建立敏感服務網域群組。

- 輸入 一個群組名稱。

- 在 敏感服務網域 欄位,輸入你想監控的第一個網站網址,然後選擇 新增網站。

- 繼續為你想監控的網站加入網址。

- 當你完成將所有網址加入群組後,選擇 「儲存」。

建立多組獨立的網址,請多做幾組。

限制將內容貼上到瀏覽器

登入 Microsoft Purview 入口網站>的資料遺失防止>政策。

資料儲存在連結的來源中。

建立一個針對 裝置的 DLP 政策。 關於如何建立 DLP 政策的資訊,請參閱 「建立與部署資料遺失防護政策」。

在 DLP 政策建立流程的 「定義政策設定」頁面 ,選擇 建立或自訂進階 DLP 規則 ,然後選擇 「下一步」。

在 「自訂進階 DLP 規則 」頁面,選擇 建立規則。

輸入規則的名稱和描述。

展開 條件,選擇 新增條件,然後選擇 敏感資訊類型。

在「 內容包含」中,向下捲動,選擇你先前選擇或建立的新敏感資訊類型。

往下滑到 動作 區塊,選擇 新增動作。

選擇 審核或限制裝置上的活動

在「服務網域與瀏覽器活動」的動作區塊中,選擇「貼上至支援瀏覽器」。

將限制設為 審計、 覆寫封鎖或 封鎖,然後選擇 新增。

選擇 [儲存]。

選擇 下一步

選擇你要測試保單、立即啟用,或是保持關閉,然後選擇 下一步。

Choose Submit.

重要事項

使用者嘗試貼上文字到系統完成分類並回應之間,可能會有短暫的時間延遲。 若發生這種分類延遲,你可能會在 Edge 看到政策評估與檢查完成通知,或在 Chrome 和 Firefox 上看到政策評估 Toast。 以下是減少通知數量的一些建議:

- 當目標網站的政策設定為封鎖或覆蓋該使用者的瀏覽器封鎖時,通知就會觸發。 你可以設定整體動作為 審計 ,然後利用例外將目標網站列為 封鎖。 或者,你也可以將整體操作設為 封鎖 ,然後利用例外將安全網站列為 審計。

- 使用最新的反惡意軟體客戶端版本。

- 使用最新的 Edge 瀏覽器版本,特別是 Edge 120。

- 安裝這些 Windows KB

情境八:授權群組

此情境是針對無限制管理員建立完整目錄政策。

這些案例要求你已有上線裝置,並會向 [活動瀏覽器] 進行回報。 如果您還沒有上線裝置,請參閱 開始使用端點資料外洩防護。

授權群組多用作允許清單。 你指派的政策動作與全域政策行動不同。 在這個情境中,我們會先定義印表機群組,然後設定一個政策,對除群組內印表機外的所有列印活動都執行封鎖動作。 這些程序基本上與 可移除儲存裝置群組及 網路共享群組相同。

在這個情境中,我們定義了一組印刷廠,法務部門用來列印合約。 其他印刷廠的合約會被封鎖。

建立與使用印表機群組

登入 Microsoft Purview 入口網站>資料遺失防護>設定 (位於左上角) >資料遺失防護>端點設定>印表機群組。

選擇 建立印表機群組 ,並輸入 「群組名稱」。 在此情境中,我們使用

Legal printers。選擇 新增印表機 並輸入名稱。 你可以用以下方式來定義印表機:

- 友善的印表機名稱

- USB 產品識別碼

- USB 廠商識別碼

- IP 範圍

- 列印到檔案

- 在印表機上部署的通用列印

- 企業印刷商

- 列印至本地

選取 [關閉]。

設定政策列印動作

前往資料 遺失防護>政策。

選取 [建立原則]。

資料儲存在連結的來源中。

從分類中選擇自訂,然後從規範中選擇自訂保單範本。

請為您的新保單提供 名稱 與 說明。

在管理員單元下接受預設的 Full 目錄。

將位置範圍限定為裝置的位置。

建立包含以下數值的規則:

- 新增 條件: 內容包含 = 可訓練分類器、 法律事務

- 行動 = 審核或限制裝置上的活動

- 然後在所有應用程式中選擇「檔案活動」

- 選擇 「套用限制於特定活動」

- 選擇 列印 = 區塊

選擇「選擇不同的列印限制」

在 印表機群組限制中,選擇 新增群組 並選擇 合法印表機。

設定 行動 = 允許。

提示

允許動作會將事件記錄並審核到稽核日誌,但不會產生警示或通知。

選擇 儲存 ,然後 選擇下一步。

接受預設的 「在模擬模式執行政策 」值,並選擇「 在同步模式下顯示政策提示」。 選擇 [下一步]。

查看您的設定,然後選擇 [提交]。

新的DLP政策會出現在政策清單中。

情境 9:網路例外

此情境是針對無限制管理員建立完整目錄政策。

這種情況需要你已經有裝置上線並向活動檔案總管報告。 如果您還沒有上線裝置,請參閱 開始使用端點資料外洩防護。

在此情境中,我們定義了混合工作者用來存取組織資源的 VPN 清單。

建立並使用 Network 例外

網路例外允許你根據使用者存取檔案的網路,設定允許、僅審核、覆蓋封鎖以及封鎖行動。 你可以從你設定的 VPN 設定 清單中選擇,並使用 企業網路 選項。 這些動作可以單獨或集體應用於以下使用者活動:

- 複製到剪貼簿

- 複製到 USB 可拆卸裝置

- 複製到網路共用

- 列印

- 使用不允許的藍牙應用程式複製或移動

- 使用 RDP 複製或移動

取得伺服器位址或網路位址

在受 DLP 監控的 Windows 裝置上,以管理員身份開啟 Windows PowerShell 視窗。

執行這個指令小程式:

Get-VpnConnection執行此 cmdlet 會回傳多個欄位和值。

找到 ServerAddress 欄位並記錄該值。 當你在 VPN 清單中建立 VPN 條目時,就會用到這個功能。

找到 名字 欄位並記錄該值。 在 VPN 清單中建立 VPN 條目時, 名稱 欄位會對應到 網路位址 欄位。

判斷該裝置是否透過企業網路連接

在受 DLP 監控的 Windows 裝置上,以管理員身份開啟 Windows PowerShell 視窗。

執行這個指令小程式:

Get-NetConnectionProfile如果 NetworkCategory 欄位是 DomainAuthenticated,則該裝置連接到企業網路。 如果有其他原因,裝置的連線並非透過企業網路。

新增 VPN

開啟 設定>資料遺失防護>端點設定>VPN 設定。

選擇 新增或編輯 VPN 位址。

提供執行 Get-VpnConnect 的 伺服器位址 或 網路位址 。

選取 [儲存]。

關閉該物品。

設定政策動作

開放 資料遺失防止>政策。

選擇 建立政策

資料儲存在連結的來源中。

從分類中選擇自訂,然後從規範中選擇自訂保單範本。

請說明你的新保單並提供說明。

在管理員單位中選擇完整目錄。

只將位置範圍設為 裝置 。

制定一條規則,內容如下:

- 內容包含以下內容 = 可訓練分類器, 法律事務

- 行動 = 審核或限制裝置上的活動

- 然後在所有應用程式中選擇「檔案活動」

- 選擇 「套用限制於特定活動」

- 選擇你想設定 網路例外 的動作。

選擇複製到剪貼簿,並選擇僅審核

選擇 「選擇不同的複製到剪貼簿限制」。

選擇 VPN ,並將動作設定為 封鎖並覆蓋。

重要事項

當你想控制使用者透過 VPN 連線時的活動, 必須 選擇 VPN 並將 VPN 設為網路 例外 設定的最高優先權。 否則,若選擇 企業網路 選項,則企業 網路 條目所定義的該動作將被強制執行。

注意

「套用至所有活動」選項會複製這裡定義的網路例外,並將其套用到其他設定的特定活動,例如列印和複製到網路共享。 這會覆蓋其他活動的網路例外,最後儲存的設定會勝出。

存檔。

接受預設值 在 模擬模式下執行政策 值,並選擇在 模擬模式下顯示政策提示。 選擇 [下一步]。

檢視你的設定,選擇 提交 ,然後 完成。

新的DLP政策會出現在政策清單中。