實作 Web 應用程式防火牆

已完成

- 7 分鐘

Web 應用程式防火牆 (WAF) 可以集中保護 Web 應用程式,使其免於遭遇常見的攻擊和弱點。 SQL 插入式和跨網站指令碼攻擊更是其中最常見的攻擊。

要預防應用程式程式碼的攻擊並不容易。 可能需要在多層應用程式上進行嚴謹的維護、修補及監控才能實現預防效果。 集中式 WAF 有助於簡化安全性管理。 WAF 同時更能確保應用程式管理員不受威脅及入侵。 相較於保護個別的 Web 應用程式,WAF 解決方案可透過集中修補已知弱點,更快回應安全性威脅。

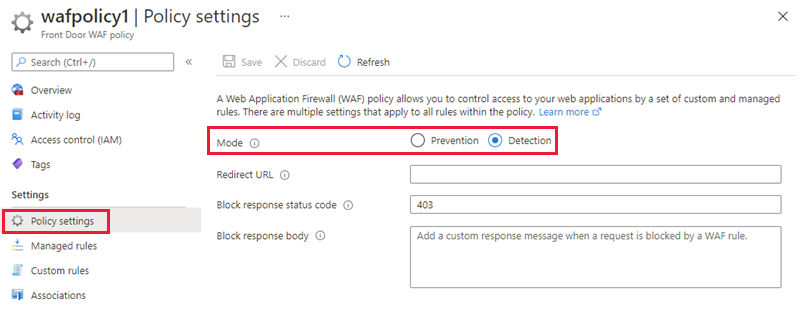

Web 應用程式防火牆原則模式

WAF 原則有兩種模式:偵測和預防。 根據預設,WAF 原則處於偵測模式。 在 [偵測] 模式下,WAF 不會封鎖任何要求。 相反地,系統會記錄符合 WAF 規則的要求。 處於預防模式時,系統會封鎖並記錄符合規則的要求。

Web 應用程式防火牆適用於應用程式閘道、Azure Front Door 服務和 Azure CDN 服務。

Microsoft 管理的規則集、規則群組和規則

Azure Web 應用程式防火牆會將規則套用至應用程式的傳入 HTTP/HTTPS 要求,藉此防堵已知的惡意探索。 規則的設計目的是要辨識及防止特定威脅。

Azure Web 應用程式防火牆用來偵測和封鎖常見弱點的規則大多是屬於不同規則群組的受控規則。 每個規則群組都是規則的集合,而受控規則集則是規則群組的集合。 受控規則集包括 Microsoft 威脅情報型規則群組、CVE (常見弱點和暴露) 規則群組,以及核心規則群組 (CRS)。 WAF 檢查的常見威脅如下:

- 跨網站腳本。 威脅執行者會使用 Web 應用程式將惡意代碼傳送至其他使用者的網頁瀏覽器。

- 本機檔案包含。 攻擊者會利用伺服器處理 include 語句的弱點,通常是在 PHP 腳本中。

- PHP 插入式攻擊。 攻擊者會插入特別設定的文字,以誘使伺服器執行 PHP 命令。

- 遠端命令執行。 攻擊者會誘使伺服器執行與伺服器作系統相關聯的命令。

- 共作階段固定。 攻擊者會利用 Web 應用程式弱點,讓攻擊者取得有效的會話標識碼。

- SQL 插入式保護。 在 Web 表單欄位中,攻擊者會插入特別設定為欺騙伺服器執行 SQL 命令的文字(或「插入」)。

- 通訊協議攻擊者。 攻擊者會將特別設定的文字插入 HTTP/HTTPS 要求標頭。

小提示

在 Azure Web 應用程式防火牆簡介 課程模組中深入瞭解 Web 應用程式防火牆。