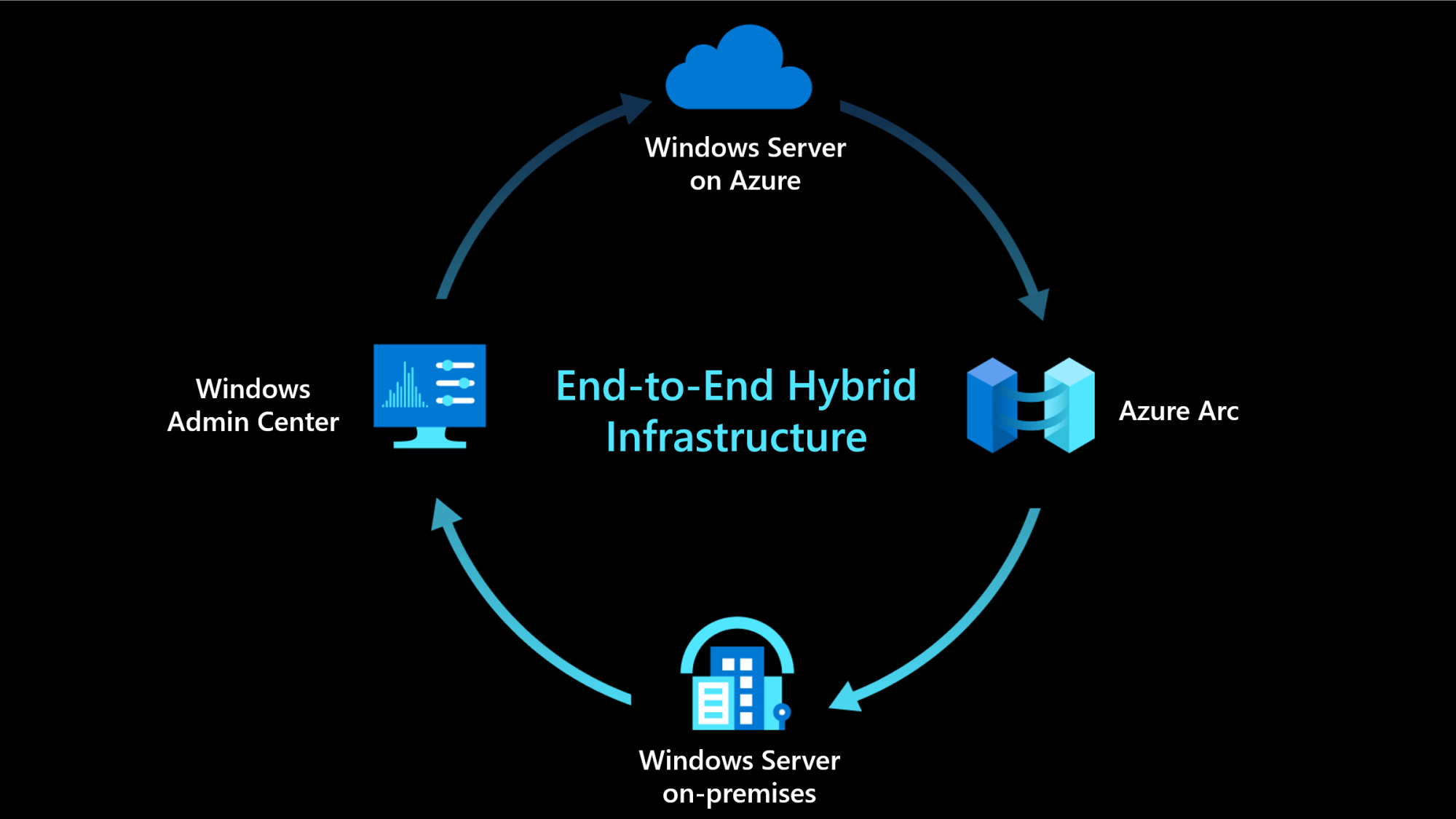

Windows Server 和 Azure 管理整合功能更強大

Windows Server 結合 Microsoft Azure 雲端管理功能,讓您從 Windows Server 投資獲得更多利益。

混合式和多重雲端環境中 Windows Server 的雲端作業

將執行內部部署或多重雲端環境的 Windows Server 連線到 Azure 時,它會啟用下列整合:

| 作業功能 | 描述 |

|---|---|

| 控管 | |

| Azure 原則 | 指派 Azure 原則客體設定,以稽核 Windows Server 內的設定。 |

| Azure 標記 | 使用標籤來組織您的 Windows Server 機器、Azure 資源和管理階層 |

| 保護 | |

| 適用於雲端的 Microsoft Defender | 使用適用於端點的 Microsoft Defender 保護非 Azure 伺服器,包括透過適用於雲端的 Microsoft Defender,針對威脅偵測、針對弱點管理,以及主動監視潛在的安全性威脅。 適用於雲端的 Microsoft Defender 提供偵測到威脅的警示和補救建議。 |

| Microsoft Sentinel | 連線到已啟用 Arc 的伺服器的電腦可以設定使用 Microsoft Sentinel,以收集安全性相關事件,並將其與其他資料來源相互關聯。 |

| Azure 備份 | Azure 備份服務會使用 Microsoft Azure 復原服務 (MARS) 代理程式,將檔案、資料夾和磁碟區或系統狀態從內部部署電腦備份和還原至 Azure,協助保護您免於意外或惡意刪除、損毀和勒索軟體。 |

| Azure Site Recovery | 站台復原會將在實體和虛擬機器 (VM) 上執行的工作負載從主要站台複寫到次要位置或 Microsoft Azure。 當您的主要站台發生中斷,您會容錯移轉至次要位置,並從該處存取應用程式。 在主要位置再次執行之後,您就可以容錯回復。 |

| 設定 | |

| Azure Automation | 使用 PowerShell 和 Python Runbook 將頻繁且耗時的管理工作自動化。 使用變更追蹤和清查來評估已安裝軟體、Microsoft 服務、Windows 登錄和檔案,以及 Linux 精靈的相關設定變更。 使用更新管理來管理 Windows 和 Linux 伺服器的作業系統更新。 |

| Azure Automanage (預覽) | 針對已啟用 Arc 的伺服器使用 Automanage Machine 時,自動上線和設定一組 Azure 服務。 |

| VM extensions | 使用適合您的非 Azure Windows 或 Linux 機器的支援的已啟用 Arc 的伺服器 VM 延伸模組,提供部署後設定和自動化工作。 |

| 監視 | |

| Azure 監視器 | 監視連線的機器客體作業系統效能,並探索應用程式元件,以使用 VM 深入解析監視其程序和相依性與其他資源。 從使用 Log Analytics 代理程式在機器上執行的作業系統或工作負載收集其他記錄資料,例如效能資料和事件。 此資料會儲存在 Log Analytics 工作區中。 |

| 擴充和連線 | |

| Microsoft Entra ID | 將內部部署 Windows Server Active Directory 連接到 Microsoft Entra ID 以建立混合式身分識別。 Azure 資源受控識別會在 Microsoft Entra ID 中為 Azure 服務提供自動受控識別。 您可以使用此身分識別來向任何支援 Microsoft Entra 驗證的服務進行驗證,不需要任何您程式碼中的認證。 |

| Azure 擴充網路 | 使用 Azure 擴充網路讓 Azure VM 看起來像是您的內部部署網路。 Windows Admin Center 可以設定站對站 VPN,並將您的內部部署 IP 位址擴充到您的 Azure vNet,讓您更輕鬆地將工作負載移轉至 Azure,而不會中斷 IP 位址的相依性。 |

| Azure 網路介面卡 | 使用 Azure 網路介面卡將您的內部部署伺服器連線到 Azure 虛擬網路。 讓 Windows Admin Center 簡化從內部部署伺服器到 Azure 虛擬網路的點對站 VPN 設定。 |

| Azure 檔案同步 | 使用 Azure 檔案同步來同步您的檔案伺服器與雲端。同步此伺服器上的檔案與 Azure 檔案共用。 在本機保留所有檔案,或使用雲分層來釋出空間並只快取伺服器上最常使用的檔案,並將冷資料分層放至雲端。 您可以備份雲端中的資料,不必費力備份內部部署伺服器。 此外,多站台同步可讓一組檔案在多部伺服器間保持同步。 |

| 儲存體複本 | 使用儲存體複本,對 Azure 中的 VM 使用以同步或非同步以區塊為基礎的複寫。 您可以在伺服器層級上設定以區塊為基礎或以磁片區為基礎的複寫,使用儲存體複本至次要伺服器或 VM。 Windows Admin Center 可讓您針對複寫目標建立專門的 Azure VM,協助您在新的 Azure VM 上適當地設定儲存體大小並正確設定。 如需詳細資訊,請參閱使用儲存體複本伺服器對伺服器複寫。 |

在什麼是已啟用 Azure Arc 的伺服器深入了解已啟用 Azure Arc 的伺服器,以及如何使用 Windows Admin Center 將 Windows Server 連線到 Azure 混合式服務。

Azure 上的 Windows Server 的雲端作業

執行 Azure 上的 Windows Server 時,它會啟用下列整合:

| 作業功能 | 描述 |

|---|---|

| 控管 | |

| Azure 原則 | 指派 Azure 原則客體設定,以稽核機器內的設定。 |

| Azure 標記 | 使用標籤來組織您的 Windows Server 與 Azure 資源和管理階層 |

| 保護 | |

| 適用於雲端的 Microsoft Defender | 使用適用於端點的 Microsoft Defender 保護非 Azure 伺服器,包括透過適用於雲端的 Microsoft Defender,針對威脅偵測、針對弱點管理,以及主動監視潛在的安全性威脅。 適用於雲端的 Microsoft Defender 提供偵測到威脅的警示和補救建議。 |

| Microsoft Sentinel | 在 Azure 中執行的 Windows Server 機器可設定使用 Microsoft Sentinel,以收集安全性相關事件,並將其與其他資料來源相互關聯。 |

| Azure 備份 | Azure 備份提供獨立且隔離的備份,以防止 VM 上意外的資料毀損。 備份會儲存於復原服務保存庫中,其具有內建的復原點管理功能。 |

| Azure Site Recovery | 站台復原會將在 Azure 虛擬機器 (VM) 上執行的工作負載從主要 Azure 區域複寫到另一個 Azure 區域。 當主要 Azure 區域發生中斷時,您會容錯移轉至另一個 Azure 區域,並從該處存取應用程式。 在主要 Azure 區域再次執行之後,您可以容錯回復到其中。 |

| Azure 機密運算 \(英文\) | Azure 機密運算提供機密 VM。 機密 VM 用於具有高安全性和機密性需求的租用戶。 這些 VM 提供強式硬體強制執行的界限,以協助符合您的安全性需求。 您可以使用機密 VM 進行移轉,而不需要變更程式碼,而平台會保護您的 VM 的狀態不被讀取或修改。 |

| 設定 | |

| Azure Automation | 使用 PowerShell 和 Python Runbook 將頻繁且耗時的管理工作自動化。 使用變更追蹤和清查來評估已安裝軟體、Microsoft 服務、Windows 登錄和檔案,以及 Linux 精靈的相關設定變更。 使用更新管理來管理 Windows 和 Linux 伺服器的作業系統更新。 |

| Azure Automanage (預覽) | 使用適用於 Windows Server 的 Azure Automanage 時,自動上線和設定一組 Azure 服務。 熱修補是在支援的 Windows Server Azure Edition 虛擬機器 (VM) 上安裝更新的一個新方式,安裝後不需要重新開機 SMB over QUIC 為遠距離工作者、行動裝置使用者和分公司提供 "SMB VPN",為透過網際網路等不受信任網路的邊緣檔案伺服器提供安全、可靠的連線。 若要深入了解 SMB over QUIC 以及如何設定 SMB over QUIC,請參閱 SMB over QUIC。 |

| VM extensions | Azure 虛擬機器 (VM) 延伸模組是小型應用程式,可在 Azure VM 上提供部署後設定和自動化工作。 例如,如果虛擬機器需要軟體安裝、防毒保護,或能夠在其中執行指令碼,您可以使用 VM 延伸模組。 |

| Azure 入口網站中的 Windows 系統管理中心 | 使用 Azure 入口網站中的 Windows Admin Center (預覽) 來管理 Azure VM 內的 Windows Server 作業系統。 從 Azure 入口網站管理作業系統功能,以及在不使用遠端桌面或 PowerShell 的情況下使用 VM 中的檔案。 |

| VM 執行命令 | 執行命令功能會使用虛擬機器 (VM) 代理程式在 Azure Windows VM 內執行 PowerShell 指令碼。 |

| 監視 | |

| Azure 監視器 | 監視連線的機器客體作業系統效能,並探索應用程式元件,以使用 VM 深入解析監視其程序和相依性與其他資源。 從使用 Log Analytics 代理程式在機器上執行的作業系統或工作負載收集其他記錄資料,例如效能資料和事件。 此資料會儲存在 Log Analytics 工作區中。 |

| 擴充和連線 | |

| Microsoft Entra ID | 將內部部署 Windows Server Active Directory 連接到 Microsoft Entra ID 以建立混合式身分識別。 Azure 虛擬機器受控識別會在 Microsoft Entra ID 中為 Azure 服務提供自動受控識別。 您可以使用此身分識別來向任何支援 Microsoft Entra 驗證的服務進行驗證,不需要任何您程式碼中的認證。 透過與 Microsoft Entra 驗證整合,提高 Azure 中 Windows 虛擬機器 (VM) 的安全性。 現在,可以使用 Microsoft Entra ID 做為核心驗證平台,使用遠端桌面通訊協定 (RDP) 遠端連接到 Windows Server (從 Windows Server 2019 Datacenter 版本開始) 或 Windows 10 (從版本 1809 開始)。 |

在 Azure 中的 Windows 虛擬機器深入了解 Azure 上的 Windows Server,以及如何在 Azure Migrate 中將 Windows Server 移轉至 Azure。

意見反應

即將登場:在 2024 年,我們將逐步淘汰 GitHub 問題作為內容的意見反應機制,並將它取代為新的意見反應系統。 如需詳細資訊,請參閱:https://aka.ms/ContentUserFeedback。

提交並檢視相關的意見反應