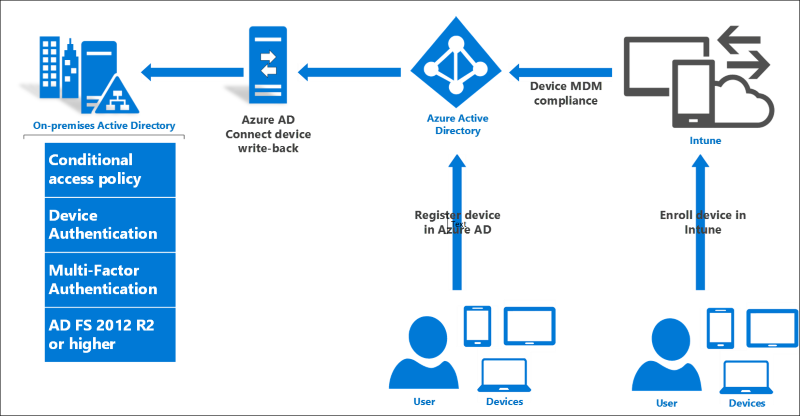

This document describes conditional access policies based on devices in a hybrid scenario where the on-premises directories are connected to Microsoft Entra ID using Microsoft Entra Connect.

AD FS 和混合式條件式存取

AD FS 會在混合式案例中提供條件式存取原則的內部部署元件。 When you register devices with Microsoft Entra ID for conditional access to cloud resources, the Microsoft Entra Connect device write-back capability makes device registration information available on premises for AD FS policies to consume and enforce. 如此一來,您即可針對內部部署和雲端資源使用一致的訪問控制原則。

已註冊裝置的類型

已註冊的裝置有三種,這些裝置全都以 Device 物件表示於 Microsoft Entra ID 中,而且也可用於內部部署 AD FS 的條件式存取。

| 說明 | 新增公司或學校帳戶 | Microsoft Entra join | Windows 10 Domain Join |

|---|---|---|---|

| 說明 | 用戶以互動方式將公司或學校帳戶新增至其 BYOD 裝置。 Note: Add Work or School Account is the replacement for Workplace Join in Windows 8/8.1 | 使用者將其 Windows 10 工作裝置加入 Microsoft Entra ID。 | Windows 10 domain joined devices automatically register with Microsoft Entra ID. |

| 使用者如何登入裝置 | 沒有以公司或學校帳戶登入 Windows。 使用Microsoft帳戶登入。 | 以註冊裝置的工作或學校帳戶登入 Windows。 | 使用 AD 帳戶登入。 |

| 裝置的管理方式 | MDM Policies (with additional Intune enrollment) | MDM Policies (with additional Intune enrollment) | 群組原則、配置管理器 |

| Microsoft Entra ID 信任類型 | Workplace joined | Microsoft Entra 已加入 | Domain joined |

| W10 設定位置 | [設定>帳戶>>] 您的帳戶 新增公司或學校帳戶 | Settings > System > About > Join Microsoft Entra ID | 設定 > 系統 > 關於 > 加入網域 |

| 也適用於 iOS 和 Android 裝置? | 是的 | 否 | 否 |

如需註冊裝置之不同方式的詳細資訊,請參閱:

Windows 10 用戶和裝置登入與舊版的方式不同

針對 Windows 10 和 AD FS 2016,有一些新的裝置註冊和驗證層面,您應該瞭解(特別是如果您熟悉先前版本的裝置註冊和「工作場所加入」)。

首先,在 Windows Server 2016 的 Windows 10 和 AD FS 中,裝置註冊和驗證不再只以 X509 用戶憑證為基礎。 有一種全新且更健全的通訊協定,可提供更佳的安全性和更順暢的用戶體驗。 The key differences are that, for Windows 10 Domain Join and Microsoft Entra join, there is an X509 computer certificate and a new credential called a PRT. 您可以 在這裡 和 這裡閱讀所有相關信息。

其次,Windows 10 和 AD FS 2016 支援使用 Windows Hello 企業版的使用者驗證,您可以 在這裡 和 這裡閱讀。

AD FS 2016 provides seamless device and user SSO based on both PRT and Passport credentials. 使用本檔中的步驟,您可以啟用這些功能並查看其運作方式。

裝置訪問控制原則

裝置可用於簡單的 AD FS 存取控制規則,例如:

- 僅允許從已註冊的裝置存取

- 未註冊裝置時需要多重要素驗證

這些規則接著可以結合其他因素,例如網路存取位置和多重要素驗證,建立豐富的條件式存取原則,例如:

- 從公司網路外部存取的未註冊裝置需要多重要素驗證,但特定群組或群組的成員除外

透過AD FS 2016,這些原則可以特別設定為需要特定裝置信任層級: 已驗證、 受控或 相容。

如需設定 AD FS 訪問控制原則的詳細資訊,請參閱 AD FS 中的存取控制原則。

已驗證的裝置

已驗證的裝置是未在 MDM 中註冊的裝置(適用於 Windows 10 的 Intune 和第三方 MDM,僅限 iOS 和 Android 版 Intune)。

已驗證的裝置將具有 isManaged 的 AD FS 宣告,且其值為 FALSE。 雖然根本未註冊的裝置將缺乏此聲明。然而,已驗證的裝置(以及所有已註冊的裝置)都將具有值為 TRUE 的 isKnown AD FS 聲明。

受管理的裝置:

受控裝置是向 MDM 註冊的裝置。

受管理的裝置將具有值為 TRUE的isManagedAD FS宣告。

Devices compliant (with MDM or Group Policies)

符合規範的裝置是指不僅已註冊於 MDM 且符合 MDM 政策的裝置。 (合規性資訊源自 MDM,並寫入至 Microsoft Entra ID。

符合規範的裝置會有值為TRUE的isCompliant AD FS 宣告。

如需AD FS 2016裝置和條件式存取宣告的完整清單,請參閱 參考。

參考文獻

更新和重大變更 - Microsoft身分識別平臺 |Microsoft Docs

Complete list of new AD FS 2016 and device claims

https://schemas.microsoft.com/ws/2014/01/identity/claims/anchorclaimtypehttps://schemas.xmlsoap.org/ws/2005/05/identity/Identity_Selector_Interoperability_Profile_V1.5.pdfhttps://schemas.microsoft.com/2014/03/pssohttps://schemas.microsoft.com/2015/09/prthttp://schemas.xmlsoap.org/ws/2005/05/identity/claims/upnhttps://schemas.microsoft.com/ws/2008/06/identity/claims/primarygroupsidhttps://schemas.microsoft.com/ws/2008/06/identity/claims/primarysidhttps://schemas.xmlsoap.org/ws/2005/05/identity/Identity_Selector_Interoperability_Profile_V1.5_Web_Guide.pdfhttps://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountnamehttps://schemas.microsoft.com/ws/2008/06/identity/claims/groupsidhttps://schemas.microsoft.com/2012/01/devicecontext/claims/registrationid/dotnet/api/system.security.claims.claimtypes.windowsdeviceclaimhttps://schemas.microsoft.com/2012/01/devicecontext/claims/identifierhttps://schemas.microsoft.com/2012/01/devicecontext/claims/ostypehttps://schemas.microsoft.com/2012/01/devicecontext/claims/osversionhttps://schemas.microsoft.com/2012/01/devicecontext/claims/ismanagedhttps://schemas.microsoft.com/2012/01/devicecontext/claims/isregistereduser/dotnet/api/system.security.claims.claimtypes.windowsdeviceclaimhttps://schemas.microsoft.com/2014/02/deviceusagetimehttps://schemas.microsoft.com/2014/09/devicecontext/claims/iscomplianthttps://schemas.microsoft.com/2014/09/devicecontext/claims/trusttypehttps://schemas.microsoft.com/claims/authnmethodsreferenceshttps://schemas.microsoft.com/2012/01/requestcontext/claims/x-ms-client-user-agenthttps://schemas.microsoft.com/2012/01/requestcontext/claims/x-ms-endpoint-absolute-pathhttps://schemas.microsoft.com/ws/2012/01/insidecorporatenetworkhttps://schemas.microsoft.com/2012/01/requestcontext/claims/client-request-idhttps://schemas.microsoft.com/2012/01/requestcontext/claims/relyingpartytrustidhttps://schemas.microsoft.com/2012/01/requestcontext/claims/x-ms-client-iphttps://schemas.microsoft.com/2014/09/requestcontext/claims/useriphttps://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod