Procedure: Risico onderzoeken

Identity Protection biedt organisaties rapportage die ze kunnen gebruiken om identiteitsrisico's in hun omgeving te onderzoeken. Deze rapporten omvatten riskante gebruikers, riskante aanmeldingen, riskante workloadidentiteiten en risicodetecties. Onderzoek van gebeurtenissen is essentieel om zwakke punten in uw beveiligingsstrategie beter te doorgronden en te identificeren. Al deze rapporten maken het downloaden van gebeurtenissen in . CSV-indeling of -integratie met andere beveiligingsoplossingen, zoals een speciaal SIEM-hulpprogramma voor verdere analyse.

Organisaties kunnen profiteren van de Microsoft Graph API-integraties om gegevens te combineren met andere bronnen die toegankelijk zijn voor de organisatie.

De drie rapporten vindt u in het Microsoft Entra-beheercentrum>Protection>Identity Protection.

In de rapporten navigeren

Elk rapport begint met een lijst met alle detecties voor de periode die boven aan het rapport wordt weergegeven. In elk rapport kunnen kolommen worden toegevoegd of verwijderd op basis van beheerdersvoorkeur. Beheerders kunnen ervoor kiezen om de gegevens te downloaden in CSV- of JSON-indeling. Rapporten kunnen worden gefilterd met behulp van de filters bovenaan het rapport.

Als u afzonderlijke vermeldingen selecteert, zijn er meer vermeldingen mogelijk bovenaan het rapport, zoals de mogelijkheid om een aanmelding te bevestigen als gecompromitteerd of veilig, een gebruiker te bevestigen als gecompromitteerd of gebruikersrisico te negeren.

Als u afzonderlijke vermeldingen selecteert, wordt een detailvenster onder de detecties uitgevouwen. Met de detailweergave kunnen beheerders elke detectie onderzoeken en actie ondernemen.

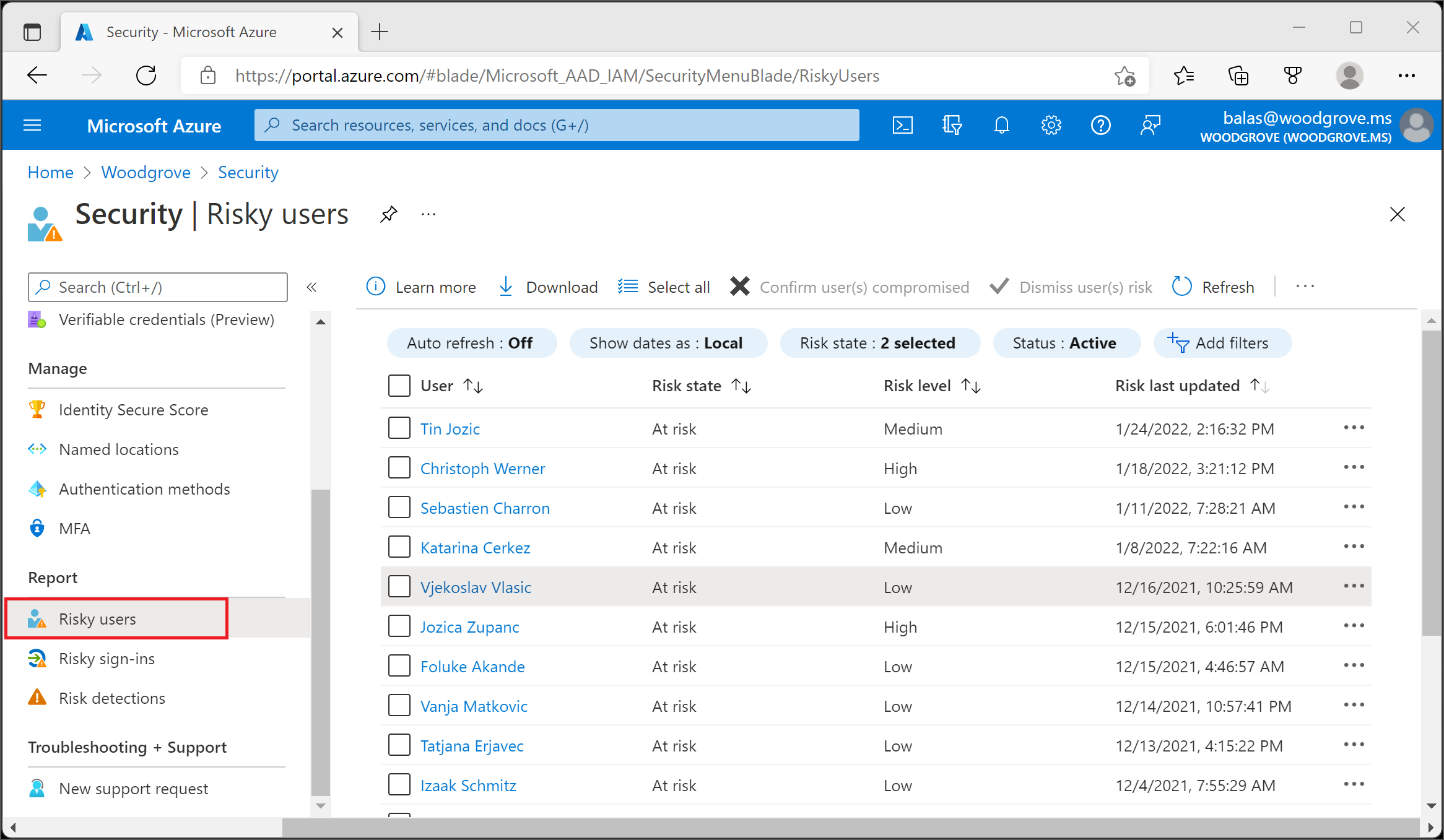

Riskante gebruikers

In het rapport riskante gebruikers worden alle gebruikers vermeld waarvan de accounts momenteel zijn of als inbreuk worden beschouwd. Riskante gebruikers moeten worden onderzocht en hersteld om onbevoegde toegang tot resources te voorkomen.

Waarom loopt een gebruiker risico?

Een gebruiker wordt een riskante gebruiker wanneer:

- Ze hebben een of meer riskante aanmeldingen.

- Er zijn een of meer risico's gedetecteerd op het account van de gebruiker, zoals Gelekte referenties.

Hoe kan ik riskante gebruikers onderzoeken?

Als u de riskante aanmeldingen van een gebruiker wilt bekijken en onderzoeken, selecteert u het tabblad Recente riskante aanmeldingen of de koppeling Riskante aanmeldingen van gebruikers.

Als u risico's in het account van een gebruiker wilt bekijken en onderzoeken, selecteert u het tabblad Detecties die niet zijn gekoppeld aan een aanmelding of de koppeling Risicodetecties van de gebruiker.

Op het tabblad Risicogeschiedenis worden ook alle gebeurtenissen weergegeven die hebben geleid tot een wijziging van het gebruikersrisico in de afgelopen 90 dagen. Deze lijst bevat risicodetecties die het risico van de gebruiker en de herstelacties van de beheerder hebben verhoogd waardoor het risico van de gebruiker is verlaagd. Bekijk het om te begrijpen hoe het risico van de gebruiker is gewijzigd.

Met de verstrekte informatie in het rapport met riskante gebruikers kunnen beheerders het volgende vinden:

- Welke gebruikers lopen risico, hebben risico's gehad die zijn opgelost of hebben risico's gehad die zijn gesloten?

- Details van detecties

- Geschiedenis van alle riskante aanmeldingen

- Risicogeschiedenis

Beheerders kunnen er vervolgens voor kiezen om actie te ondernemen voor deze gebeurtenissen. Beheerders kunnen kiezen voor het volgende:

- Het gebruikerswachtwoord opnieuw instellen

- Gebruikersinbreuk bevestigen

- Gebruikersrisico negeren

- Voorkomen dat een gebruiker zich aanmeldt

- Onderzoek verder met behulp van Microsoft Defender for Identity

Inzicht in het bereik

- Overweeg om een bekende reizigersdatabase te maken voor bijgewerkte organisatie reisrapportage en deze te gebruiken om kruisverwijzingsactiviteiten uit te voeren.

- Voeg bedrijfs-VPN- en IP-adresbereiken toe aan benoemde locaties om fout-positieven te verminderen.

- Bekijk de logboeken om vergelijkbare activiteiten met dezelfde kenmerken te identificeren. Dit kan een indicatie zijn van meer gecompromitteerde accounts.

- Als er algemene kenmerken zijn, zoals IP-adres, geografie, succes/mislukking, enzovoort, kunt u overwegen deze te blokkeren met beleid voor voorwaardelijke toegang.

- Controleer welke resource mogelijk is aangetast, zoals mogelijke gegevensdownloads of administratieve wijzigingen.

- Beleid voor zelfherstel inschakelen via voorwaardelijke toegang

- Als u ziet dat de gebruiker andere riskante activiteiten heeft uitgevoerd, zoals het downloaden van een groot aantal bestanden vanaf een nieuwe locatie, is dit een sterke indicatie van een mogelijke inbreuk.

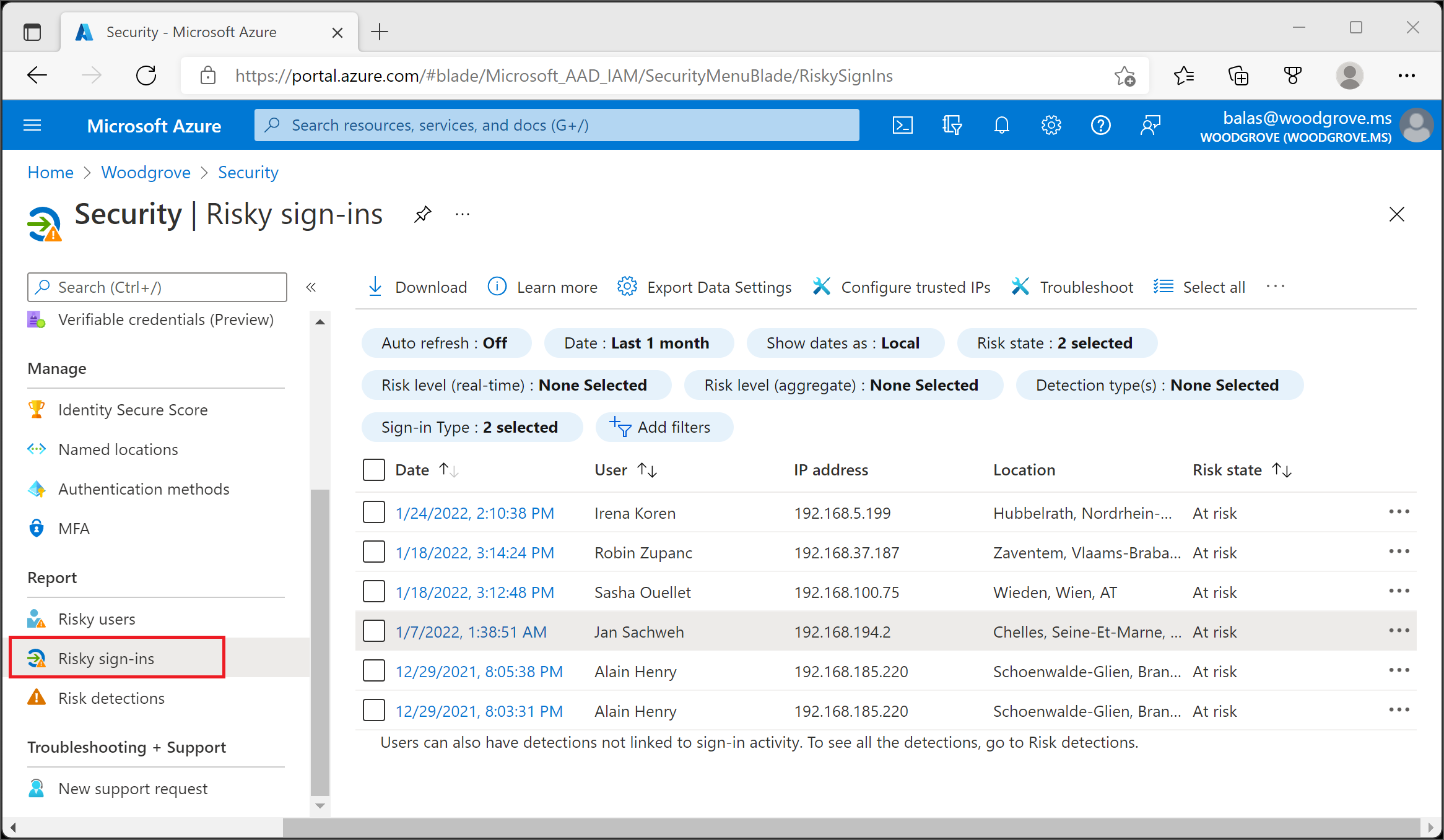

Riskante aanmeldingen

Het rapport met riskante aanmeldingen bevat te filteren gegevens voor de afgelopen 30 dagen (één maand).

Met de verstrekte informatie in het rapport met riskante aanmeldingen kunnen beheerders het volgende vinden:

- Welke aanmeldingen zijn geclassificeerd als riskant, bevestigd gecompromitteerd, bevestigd veilig, gesloten of opgelost.

- Realtime- en aggregatierisiconiveaus die zijn gekoppeld aan aanmeldingspogingen.

- Geactiveerde detectietypen

- Toegepast beleid voor voorwaardelijke toegang

- MFA-details

- Apparaatgegevens

- Aanvraaggegevens

- Informatie-locatie

Beheerders kunnen er vervolgens voor kiezen om actie te ondernemen voor deze gebeurtenissen. Beheerders kunnen kiezen voor het volgende:

- Aanmeldingsinbreuk bevestigen

- Veilige aanmelding bevestigen

Notitie

Met Identity Protection wordt het risico voor alle verificatiestromen geëvalueerd, ongeacht of deze interactief of niet-interactief zijn. Het rapport met riskante aanmeldingen bevat nu zowel interactieve als niet-interactieve aanmeldingen. Gebruik het filter 'aanmeldingstype' om deze weergave te wijzigen.

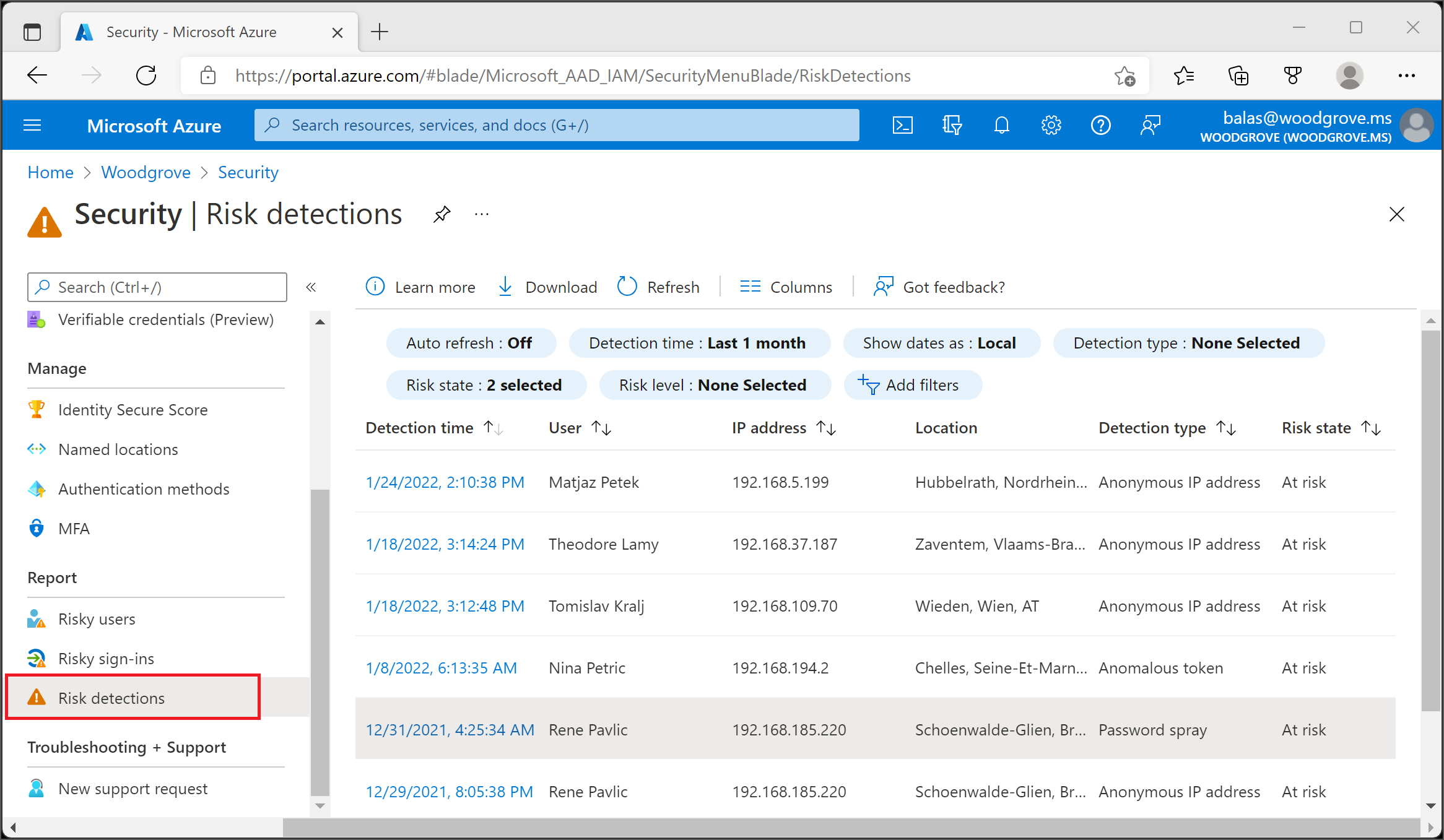

Risicodetectie

Het rapport met risicodetecties bevat filterbare gegevens voor de afgelopen 90 dagen (drie maanden).

Met de verstrekte informatie in het rapport met riskante risicodetecties kunnen beheerders het volgende vinden:

- Informatie over elke risicodetectie, inclusief het type.

- Andere risico's die tegelijkertijd zijn geactiveerd

- Locatie van de aanmeldingspoging

- Een koppeling naar meer details van Microsoft Defender voor Cloud-apps.

Beheerders kunnen er vervolgens voor kiezen om terug te keren naar het risico- of aanmeldingsrapport van de gebruiker om actie te ondernemen op basis van verzamelde gegevens.

Notitie

Ons systeem kan detecteren dat de risicogebeurtenis die heeft bijgedragen aan de risicoscore van de gebruiker fout-positief was of dat het gebruikersrisico is opgelost door middel van beleidshandhaving zoals het voltooien van een MFA-prompt of wijziging van een beveiligd wachtwoord. Daarom zal ons systeem de risicostatus negeren en zal een risicodetail van 'AI bevestigd aanmelden veilig' worden weergegeven. Hij zal niet langer bijdragen aan het risico van de gebruiker.

Onderzoeksframework

Organisaties kunnen de volgende frameworks gebruiken om hun onderzoek naar verdachte activiteiten te starten. Voor onderzoek kan een gesprek met de gebruiker in kwestie nodig zijn, het controleren van de aanmeldingslogboeken en het controleren van de auditlogboeken, om er enkele te noemen.

- Controleer de logboeken en valideer of de verdachte activiteit normaal is voor die gebruiker.

- Bekijk de eerdere activiteiten van de gebruiker, waaronder ten minste de volgende eigenschappen om te zien of ze normaal zijn voor de opgegeven gebruiker.

- Toepassing

- Apparaat: is het apparaat geregistreerd of compatibel?

- Locatie: reist de gebruiker naar een andere locatie of heeft de gebruiker vanaf meerdere locaties toegang tot apparaten?

- IP-adres

- Tekenreeks van de gebruikersagent

- Als u toegang hebt tot andere beveiligingshulpprogramma's, zoals Microsoft Sentinel, controleert u de bijbehorende waarschuwingen die kunnen duiden op een groter probleem.

- Organisaties met toegang tot Microsoft 365 Defender kunnen een gebeurtenis voor gebruikersrisico's volgen via andere gerelateerde waarschuwingen en incidenten en de MITRE ATT&CK-keten.

- Selecteer de gebruiker in het rapport Riskante gebruikers.

- Selecteer het beletselteken (...) in de werkbalk en kies Onderzoeken met Microsoft 365 Defender.

- Bekijk de eerdere activiteiten van de gebruiker, waaronder ten minste de volgende eigenschappen om te zien of ze normaal zijn voor de opgegeven gebruiker.

- Neem contact op met de gebruiker om te bevestigen of deze de aanmelding herkent. Methoden zoals e-mail of Teams kunnen zijn gecompromitteerd.

- Bevestig de informatie die u hebt, zoals:

- Toepassing

- Apparaat

- Locatie

- IP-adres

- Bevestig de informatie die u hebt, zoals:

Belangrijk

Als u vermoedt dat een aanvaller de gebruiker kan imiteren, het wachtwoord opnieuw kan instellen en MFA kan uitvoeren; u moet de gebruiker blokkeren en alle vernieuwings- en toegangstokens intrekken.

Detecties van bedreigingsinformatie van Microsoft Entra onderzoeken

Volg deze stappen om een risicodetectie van Microsoft Entra Threat Intelligence te onderzoeken:

Als er meer informatie wordt weergegeven voor de detectie:

- Aanmelden is afkomstig van een verdacht IP-adres:

- Controleer of voor het IP-adres verdacht gedrag in uw omgeving te zien is.

- Wordt met het IP-adres een groot aantal fouten voor een gebruiker of set gebruikers in uw map gegenereerd?

- Is het verkeer van het IP-adres afkomstig van een onverwacht protocol of onverwachte toepassing, bijvoorbeeld verouderde Exchange-protocollen?

- Als het IP-adres overeenkomt met een cloudserviceprovider, moet u nagaan of er geen legitieme ondernemingstoepassingen worden uitgevoerd vanaf hetzelfde IP-adres.

- Dit account was het slachtoffer van een wachtwoordspray-aanval:

- Controleer of er geen andere gebruikers in uw map doelwit zijn geworden van dezelfde aanval.

- Hebben andere gebruikers aanmeldingen met vergelijkbare atypische patronen als in de gedetecteerde aanmelding binnen hetzelfde tijdsbestek? Aanvallen met wachtwoordspray kunnen ongebruikelijke patronen vertonen in:

- Tekenreeks van de gebruikersagent

- Toepassing

- Protocol

- Bereiken van IP-adressen/ASN's

- Tijd en frequentie van aanmeldingen

- Deze detectie is geactiveerd door een realtime-regel:

- Controleer of er geen andere gebruikers in uw map doelwit zijn geworden van dezelfde aanval. Dit kan worden gevonden door het TI_RI_#####-nummer dat is toegewezen aan de regel.

- Realtimeregels beschermen tegen nieuwe aanvallen die worden geïdentificeerd door bedreigingsinformatie van Microsoft. Als meerdere gebruikers in uw directory doelen waren van dezelfde aanval, onderzoekt u ongebruikelijke patronen in andere kenmerken van de aanmelding.

Risico's onderzoeken met Microsoft 365 Defender

Organisaties die Microsoft 365 Defender en Microsoft Defender for Identity hebben geïmplementeerd, krijgen extra waarde van Identity Protection-signalen. Deze waarde komt in de vorm van verbeterde correlatie met andere gegevens uit andere delen van de organisatie en extra geautomatiseerd onderzoek en reactie.

In Microsoft 365 Defender Security Professionals en Beheer istrators kunnen verbindingen maken met verdachte activiteiten vanuit gebieden zoals:

- Waarschuwingen in Defender for Identity

- Microsoft Defender voor Eindpunten

- Microsoft Defender for Cloud

- Microsoft Defender for Cloud Apps

Zie de artikelen Assets onderzoeken in Microsoft Defender voor identiteit en incidenten onderzoeken in Microsoft 365 Defender voor meer informatie over het onderzoeken van verdachte activiteiten met Microsoft 365 Defender.

Zie het artikel Over beveiligingswaarschuwingen voor meer informatie over deze waarschuwingen en hun structuur.

Onderzoeksstatus

Wanneer beveiligingspersoneel risico's onderzoekt in Microsoft 365 Defender en Defender for Identity, worden de volgende statussen en redenen geretourneerd naar Identity Protection in de portal en API's.

| Microsoft 365 Defender-status | Microsoft 365 Defender-classificatie | Risicostatus van Microsoft Entra ID Protection | Risicodetails in Microsoft Entra ID Protection |

|---|---|---|---|

| Nieuw | Fout-positief | Bevestigd veilig | M365DAdminDismissedDetection |

| Nieuw | Goedaardig terecht positief | Bevestigd veilig | M365DAdminDismissedDetection |

| Nieuw | Terecht-positief | Bevestigd gecompromitteerd | M365DAdminDismissedDetection |

| Wordt uitgevoerd | Niet ingesteld | Loopt risico | |

| Wordt uitgevoerd | Fout-positief | Bevestigd veilig | M365DAdminDismissedDetection |

| Wordt uitgevoerd | Goedaardig terecht positief | Bevestigd veilig | M365DAdminDismissedDetection |

| Wordt uitgevoerd | Terecht-positief | Bevestigd gecompromitteerd | M365DAdminDismissedDetection |

| Opgelost | Niet ingesteld | Genegeerd | M365DAdminDismissedDetection |

| Opgelost | Fout-positief | Bevestigd veilig | M365DAdminDismissedDetection |

| Opgelost | Goedaardig terecht positief | Bevestigd veilig | M365DAdminDismissedDetection |

| Opgelost | Terecht-positief | Hersteld | M365DAdminDismissedDetection |

Volgende stappen

- Gebruikers herstellen en deblokkeren

- Policies available to mitigate risks (Beschikbare beleidsregels om risico's te beperken)

- Beleid voor aanmelding en gebruikersrisico's inschakelen