حول مستكشف التهديدات والكشف في الوقت الحقيقي في Microsoft Defender ل Office 365

تلميح

هل تعلم أنه يمكنك تجربة الميزات في Microsoft Defender XDR ل Office 365 الخطة 2 مجانا؟ استخدم الإصدار التجريبي من Defender ل Office 365 لمدة 90 يوما في مركز الإصدارات التجريبية لمدخل Microsoft Defender. تعرف على الأشخاص الذين يمكنهم التسجيل وشروط الإصدار التجريبي هنا.

لدى مؤسسات Microsoft 365 التي تحتوي على Microsoft Defender ل Office 365 مضمنة في اشتراكها أو التي تم شراؤها كوظيفة إضافية مستكشف (يعرف أيضا باسم مستكشف التهديدات) أو عمليات الكشف في الوقت الحقيقي. هذه الميزات قوية، تقريبا في الوقت الحقيقي أدوات إعداد التقارير التي تساعد فرق عمليات الأمان (SecOps) على التحقيق في التهديدات والاستجابة لها.

اعتمادا على اشتراكك، يتوفر مستكشف التهديدات أو عمليات الكشف في الوقت الحقيقي في قسم التعاون & البريد الإلكتروني في مدخل Microsoft Defender على https://security.microsoft.com:

تتوفر عمليات الكشف في الوقت الحقيقي في Defender ل Office 365 الخطة 1. تتوفر صفحة الاكتشافات في الوقت الحقيقي مباشرة في https://security.microsoft.com/realtimereportsv3.

يتوفر مستكشف التهديدات في Defender ل Office 365 الخطة 2. تتوفر صفحة المستكشف مباشرة في https://security.microsoft.com/threatexplorerv3.

يحتوي مستكشف التهديدات على نفس المعلومات والقدرات مثل عمليات الكشف في الوقت الحقيقي، ولكن مع الميزات الإضافية التالية:

- المزيد من طرق العرض.

- المزيد من خيارات تصفية الخصائص، بما في ذلك خيار حفظ الاستعلامات.

- المزيد من الإجراءات.

لمزيد من المعلومات حول الاختلافات بين Defender for Office 365 الخطة 1 والخطة 2، راجع ورقة المعلومات المرجعية ل Defender for Office 365 الخطة 1 مقابل الخطة 2.

تشرح بقية هذه المقالة طرق العرض والميزات المتوفرة في مستكشف التهديدات والكشف في الوقت الحقيقي.

تلميح

للحصول على سيناريوهات البريد الإلكتروني باستخدام مستكشف التهديدات واكتشافات الوقت الحقيقي، راجع المقالات التالية:

الأذونات والترخيص لمستكشف التهديدات والكشف في الوقت الحقيقي

لاستخدام المستكشف أو عمليات الكشف في الوقت الحقيقي، تحتاج إلى تعيين أذونات. لديك الخيارات التالية:

- التحكم في الوصول الموحد المستند إلى الدور (RBAC) ل Microsoft Defender XDR (إذا كان البريد الإلكتروني & تعاون> أذوناتDefender ل Office 365نشطا

. يؤثر على مدخل Defender فقط، وليس PowerShell):

. يؤثر على مدخل Defender فقط، وليس PowerShell):- الوصول للقراءة لعناوين رسائل البريد الإلكتروني وTeams: عمليات الأمان/البيانات الأولية (تعاون & البريد الإلكتروني)/بيانات تعريف التعاون & البريد الإلكتروني (قراءة).

- معاينة رسائل البريد الإلكتروني وتنزيلها: عمليات الأمان/البيانات الأولية (تعاون & البريد الإلكتروني)/محتوى التعاون & البريد الإلكتروني (قراءة).

- معالجة البريد الإلكتروني الضار: عمليات الأمان/بيانات الأمان/البريد الإلكتروني & إجراءات التعاون المتقدمة (إدارة).

- البريد الإلكتروني & أذونات التعاون في مدخل Microsoft Defender:

- الوصول الكامل: العضوية في مجموعات أدوار إدارة المؤسسة أو مسؤول الأمان . مطلوب المزيد من الأذونات للقيام بجميع الإجراءات المتاحة:

- معاينة الرسائل وتنزيلها: يتطلب دور المعاينة ، الذي يتم تعيينه فقط إلى مجموعات دور Data Investigator أو eDiscovery Manager بشكل افتراضي. أو يمكنك إنشاء مجموعة دور جديدة مع تعيين دور المعاينة ، وإضافة المستخدمين إلى مجموعة الأدوار المخصصة.

- نقل الرسائل وحذفها من علب البريد: يتطلب دور البحث والإزالة ، الذي يتم تعيينه فقط إلى مجموعات دور محقق البيانات أو إدارة المؤسسة بشكل افتراضي. أو يمكنك إنشاء مجموعة دور جديدة مع تعيين دور البحث والإزالة ، وإضافة المستخدمين إلى مجموعة الأدوار المخصصة.

- الوصول للقراءة فقط: العضوية في مجموعة دور قارئ الأمان .

- الوصول الكامل: العضوية في مجموعات أدوار إدارة المؤسسة أو مسؤول الأمان . مطلوب المزيد من الأذونات للقيام بجميع الإجراءات المتاحة:

- أذونات Microsoft Entra: تمنح العضوية هذه الأدوار المستخدمين الأذونات والأذونات المطلوبة للميزات الأخرى في Microsoft 365:

الوصول الكامل: العضوية في أدوار المسؤول* العام أو مسؤول الأمان .

ابحث عن قواعد تدفق بريد Exchange (قواعد النقل) حسب الاسم في مستكشف التهديدات: العضوية في أدوار مسؤول الأمان أو قارئ الأمان .

الوصول للقراءة فقط: العضوية في أدوار القارئ العام أو قارئ الأمان .

هام

* توصي Microsoft باستخدام الأدوار مع أقل الأذونات. يساعد استخدام الحسابات ذات الأذونات المنخفضة على تحسين الأمان لمؤسستك. يعتبر المسؤول العام دورا متميزا للغاية يجب أن يقتصر على سيناريوهات الطوارئ عندما لا يمكنك استخدام دور موجود.

تلميح

يتم إنشاء إدخالات سجل التدقيق عندما يقوم المسؤولون بمعاينة رسائل البريد الإلكتروني أو تنزيلها. يمكنك البحث في سجل تدقيق المسؤول بواسطة المستخدم عن نشاط AdminMailAccess . للحصول على الإرشادات، راجع تدقيق بحث جديد.

لاستخدام مستكشف التهديدات أو عمليات الكشف في الوقت الحقيقي، يجب تعيين ترخيص ل Defender ل Office 365 (مضمن في اشتراكك أو ترخيص الوظيفة الإضافية).

يحتوي مستكشف التهديدات أو عمليات الكشف في الوقت الحقيقي على بيانات للمستخدمين الذين تم تعيين تراخيص Defender ل Office 365 لهم.

عناصر مستكشف التهديدات والكشف في الوقت الحقيقي

يحتوي مستكشف التهديدات والكشف في الوقت الحقيقي على العناصر التالية:

طرق العرض: علامات التبويب في أعلى الصفحة التي تنظم عمليات الكشف حسب التهديد. تؤثر طريقة العرض على بقية البيانات والخيارات الموجودة على الصفحة.

يسرد الجدول التالي طرق العرض المتوفرة في مستكشف التهديدات والكشف في الوقت الحقيقي:

عرض تهديد

مستكشففي الوقت الحقيقي

المكتشفهالوصف كل رسائل البريد الإلكتروني ✔ طريقة العرض الافتراضية لمستكشف التهديدات. معلومات حول جميع رسائل البريد الإلكتروني المرسلة من قبل مستخدمين خارجيين إلى مؤسستك، أو البريد الإلكتروني المرسل بين المستخدمين الداخليين في مؤسستك. البرامج الضارة ✔ ✔ طريقة العرض الافتراضية للكشف في الوقت الحقيقي. معلومات حول رسائل البريد الإلكتروني التي تحتوي على برامج ضارة. التصيد الاحتيالي ✔ ✔ معلومات حول رسائل البريد الإلكتروني التي تحتوي على تهديدات التصيد الاحتيالي. الحملات ✔ معلومات حول البريد الإلكتروني الضار الذي حدده Defender for Office 365 الخطة 2 كجزء من حملة تصيد احتيالي أو برامج ضارة منسقة. البرامج الضارة للمحتوى ✔ ✔ معلومات حول الملفات الضارة التي تم اكتشافها بواسطة الميزات التالية: نقرات عنوان URL ✔ معلومات حول نقرات المستخدم على عناوين URL في رسائل البريد الإلكتروني ورسائل Teams وملفات SharePoint وملفات OneDrive. يتم وصف طرق العرض هذه بالتفصيل في هذه المقالة، بما في ذلك الاختلافات بين مستكشف التهديدات والكشف في الوقت الحقيقي.

عوامل تصفية التاريخ/الوقت: بشكل افتراضي، تتم تصفية طريقة العرض حسب الأمس واليوم. لتغيير عامل تصفية التاريخ، حدد نطاق التاريخ، ثم حدد قيم تاريخ البدء وتاريخ الانتهاء قبل 30 يوما.

عوامل تصفية الخصائص (الاستعلامات): تصفية النتائج في طريقة العرض حسب خصائص الرسالة أو الملف أو التهديد المتوفرة. تعتمد الخصائص القابلة للتصفية المتوفرة على طريقة العرض. تتوفر بعض الخصائص في العديد من طرق العرض، بينما تقتصر الخصائص الأخرى على طريقة عرض معينة.

يتم سرد عوامل تصفية الخصائص المتوفرة لكل طريقة عرض في هذه المقالة، بما في ذلك الاختلافات بين مستكشف التهديدات والكشف في الوقت الحقيقي.

للحصول على إرشادات لإنشاء عوامل تصفية الخصائص، راجع عوامل تصفية الخصائص في مستكشف التهديدات والكشف في الوقت الحقيقي

يسمح لك مستكشف التهديدات بحفظ الاستعلامات لاستخدامها لاحقا كما هو موضح في قسم الاستعلامات المحفوظة في مستكشف التهديدات .

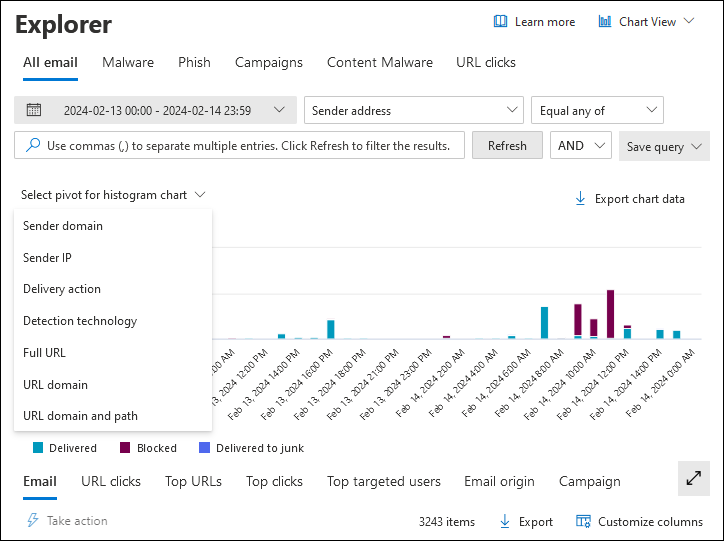

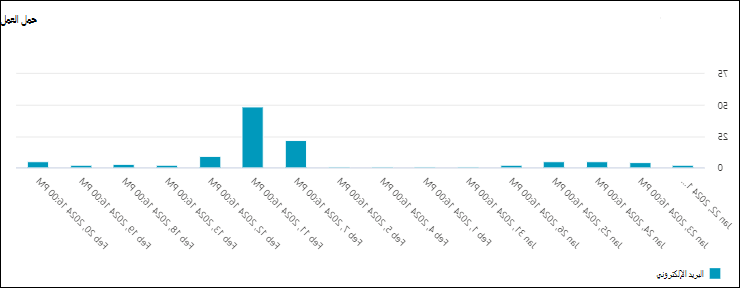

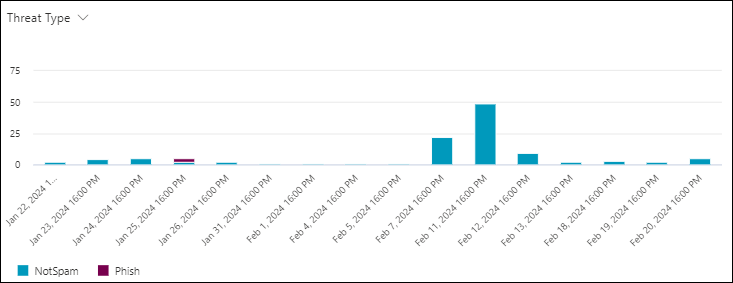

المخططات: تحتوي كل طريقة عرض على تمثيل مرئي مجمع للبيانات المصفاة أو غير المصفاة. يمكنك استخدام المحاور المتوفرة لتنظيم المخطط بطرق مختلفة.

يمكنك غالبا استخدام

تصدير بيانات المخطط لتصدير بيانات المخطط المصفاة أو غير المصفاة إلى ملف CSV.

تصدير بيانات المخطط لتصدير بيانات المخطط المصفاة أو غير المصفاة إلى ملف CSV.يتم وصف المخططات والمخططات المحورية المتوفرة بالتفصيل في هذه المقالة، بما في ذلك الاختلافات بين مستكشف التهديدات والكشف في الوقت الحقيقي.

تلميح

لإزالة المخطط من الصفحة (الذي يزيد من حجم منطقة التفاصيل)، استخدم أيا من الطرق التالية:

- حدد

طريقة عرض قائمةطريقة عرض>

طريقة عرض قائمةطريقة عرض> المخطط في أعلى الصفحة.

المخطط في أعلى الصفحة. - حدد

إظهار طريقة عرض القائمة بين المخطط ومنطقة التفاصيل.

إظهار طريقة عرض القائمة بين المخطط ومنطقة التفاصيل.

- حدد

ناحية التفاصيل: تعرض ناحية التفاصيل الخاصة بطريقة العرض عادة جدولا يحتوي على البيانات المصفاة أو غير المصفاة. يمكنك استخدام طرق العرض المتوفرة (علامات التبويب) لتنظيم البيانات في منطقة التفاصيل بطرق مختلفة. على سبيل المثال، قد تحتوي طريقة العرض على مخططات أو خرائط أو جداول مختلفة.

إذا كانت منطقة التفاصيل تحتوي على جدول، يمكنك غالبا استخدام

Export لتصدير ما يصل إلى 200000 نتيجة تمت تصفيتها أو عدم تصفيتها بشكل انتقائي إلى ملف CSV.

Export لتصدير ما يصل إلى 200000 نتيجة تمت تصفيتها أو عدم تصفيتها بشكل انتقائي إلى ملف CSV.تلميح

في القائمة المنبثقة تصدير ، يمكنك تحديد بعض أو كل الخصائص المتوفرة للتصدير. يتم حفظ التحديدات لكل مستخدم. يتم حفظ التحديدات في وضع استعراض التصفح المتخفي أو InPrivate حتى تقوم بإغلاق مستعرض الويب.

عرض كل رسائل البريد الإلكتروني في مستكشف التهديدات

تعرض طريقة عرض كل رسائل البريد الإلكتروني في مستكشف التهديدات معلومات حول جميع رسائل البريد الإلكتروني المرسلة من قبل مستخدمين خارجيين إلى مؤسستك، والبريد الإلكتروني المرسل بين المستخدمين الداخليين في مؤسستك. تعرض طريقة العرض البريد الإلكتروني الضار وغير الضار. على سبيل المثال:

- البريد الإلكتروني الذي تم تحديده للتصيد الاحتيالي أو البرامج الضارة.

- البريد الإلكتروني المحدد على أنه بريد عشوائي أو مجمع.

- البريد الإلكتروني المحدد بدون تهديدات.

طريقة العرض هذه هي الافتراضية في مستكشف التهديدات. لفتح طريقة عرض كل البريد الإلكتروني على صفحة المستكشف في مدخل Defender في https://security.microsoft.com، انتقل إلى علامة التبويب Email & collaboration>Explorer>All email . أو، انتقل مباشرة إلى صفحة Explorer باستخدام https://security.microsoft.com/threatexplorerv3، ثم تحقق من تحديد علامة التبويب All email .

خصائص قابلة للتصفية في طريقة عرض كل البريد الإلكتروني في مستكشف التهديدات

بشكل افتراضي، لا يتم تطبيق عوامل تصفية الخصائص على البيانات. يتم وصف خطوات إنشاء عوامل التصفية (الاستعلامات) في قسم عوامل التصفية في مستكشف التهديدات واكتشافات الوقت الحقيقي لاحقا في هذه المقالة.

يتم وصف الخصائص القابلة للتصفية المتوفرة في مربع إجراء التسليم في طريقة عرض كل البريد الإلكتروني في الجدول التالي:

| مال | نوع |

|---|---|

| Basic | |

| عنوان المرسل | نص. فصل قيم متعددة بفواصل. |

| المستلمين | نص. فصل قيم متعددة بفواصل. |

| مجال المرسل | نص. فصل قيم متعددة بفواصل. |

| مجال المستلم | نص. فصل قيم متعددة بفواصل. |

| موضوع | نص. فصل قيم متعددة بفواصل. |

| اسم عرض المرسل | نص. فصل قيم متعددة بفواصل. |

| بريد المرسل من العنوان | نص. فصل قيم متعددة بفواصل. |

| بريد المرسل من المجال | نص. فصل قيم متعددة بفواصل. |

| مسار العودة | نص. فصل قيم متعددة بفواصل. |

| إرجاع مجال المسار | نص. فصل قيم متعددة بفواصل. |

| عائلة البرامج الضارة | نص. فصل قيم متعددة بفواصل. |

| العلامات | نص. فصل قيم متعددة بفواصل. لمزيد من المعلومات حول علامات المستخدم، راجع علامات المستخدم. |

| مجال منتحل | نص. فصل قيم متعددة بفواصل. |

| مستخدم منتحل صفة | نص. فصل قيم متعددة بفواصل. |

| قاعدة نقل Exchange | نص. فصل قيم متعددة بفواصل. |

| قاعدة منع فقدان البيانات | نص. فصل قيم متعددة بفواصل. |

| سياق | حدد قيمة واحدة أو أكثر:

|

| موصل | نص. فصل قيم متعددة بفواصل. |

| إجراء التسليم | حدد قيمة واحدة أو أكثر:

|

| إجراء إضافي | حدد قيمة واحدة أو أكثر:

|

| اتجاه | حدد قيمة واحدة أو أكثر:

|

| تقنية الكشف | حدد قيمة واحدة أو أكثر:

|

| موقع التسليم الأصلي | حدد قيمة واحدة أو أكثر:

|

| أحدث موقع تسليم¹ | نفس قيم موقع التسليم الأصلي |

| مستوى ثقة التصيد الاحتيالي | حدد قيمة واحدة أو أكثر:

|

| التجاوز الأساسي | حدد قيمة واحدة أو أكثر:

|

| مصدر التجاوز الأساسي | يمكن أن تحتوي الرسائل على تجاوزات السماح أو الحظر المتعددة كما هو محدد في مصدر التجاوز. يتم تحديد التجاوز الذي سمح بالرسالة أو حظرها في نهاية المطاف في مصدر التجاوز الأساسي. حدد قيمة واحدة أو أكثر:

|

| تجاوز المصدر | نفس قيم مصدر التجاوز الأساسي |

| نوع النهج | حدد قيمة واحدة أو أكثر:

|

| إجراء النهج | حدد قيمة واحدة أو أكثر:

|

| نوع التهديد | حدد قيمة واحدة أو أكثر:

|

| الرسالة التي تمت إعادة توجيهها | حدد قيمة واحدة أو أكثر:

|

| قائمة التوزيع | نص. فصل قيم متعددة بفواصل. |

| حجم البريد الإلكتروني | العدد الصحيح. فصل قيم متعددة بفواصل. |

| Advanced | |

| معرف رسالة الإنترنت | نص. فصل قيم متعددة بفواصل. متوفر في حقل رأس معرف الرسالة في رأس الرسالة. قيمة المثال هي <08f1e0f6806a47b4ac103961109ae6ef@server.domain> (لاحظ أقواس الزاوية). |

| معرف رسالة الشبكة | نص. فصل قيم متعددة بفواصل. قيمة GUID المتوفرة في حقل رأس X-MS-Exchange-Organization-Network-Message-Id في رأس الرسالة. |

| عنوان IP للمرسل | نص. فصل قيم متعددة بفواصل. |

| مرفق SHA256 | نص. فصل قيم متعددة بفواصل. |

| معرف نظام المجموعة | نص. فصل قيم متعددة بفواصل. |

| معرف التنبيه | نص. فصل قيم متعددة بفواصل. |

| معرف نهج التنبيه | نص. فصل قيم متعددة بفواصل. |

| معرف الحملة | نص. فصل قيم متعددة بفواصل. |

| إشارة عنوان URL ل ZAP | نص. فصل قيم متعددة بفواصل. |

| عناوين URL | |

| عدد عناوين URL | العدد الصحيح. فصل قيم متعددة بفواصل. |

| مجال URL مربع | نص. فصل قيم متعددة بفواصل. |

| مجال URL والمسار مربع | نص. فصل قيم متعددة بفواصل. |

| عنوان URL مربع | نص. فصل قيم متعددة بفواصل. |

| مسار URL مربع | نص. فصل قيم متعددة بفواصل. |

| مصدر URL | حدد قيمة واحدة أو أكثر:

|

| انقر فوق الحكم | حدد قيمة واحدة أو أكثر:

|

| تهديد عنوان URL | حدد قيمة واحدة أو أكثر:

|

| ملف | |

| عدد المرفقات | العدد الصحيح. فصل قيم متعددة بفواصل. |

| اسم ملف المرفق | نص. فصل قيم متعددة بفواصل. |

| نوع الملف | نص. فصل قيم متعددة بفواصل. |

| ملحق الملف | نص. فصل قيم متعددة بفواصل. |

| حجم الملف | العدد الصحيح. فصل قيم متعددة بفواصل. |

| المصادقة | |

| SPF | حدد قيمة واحدة أو أكثر:

|

| DKIM | حدد قيمة واحدة أو أكثر:

|

| DMARC | حدد قيمة واحدة أو أكثر:

|

| مركب | حدد قيمة واحدة أو أكثر:

|

تلميح

¹ لا يتضمن أحدث موقع تسليم إجراءات المستخدم النهائي على الرسائل. على سبيل المثال، إذا قام المستخدم بحذف الرسالة أو نقل الرسالة إلى أرشيف أو ملف PST.

هناك سيناريوهات يكون فيها موقع /التسليم الأصليأحدث موقع تسليم و/أو إجراء التسليم له القيمة غير معروف. على سبيل المثال:

- تم تسليم الرسالة (تم تسليمإجراء التسليم)، ولكن قاعدة علبة الوارد نقلت الرسالة إلى مجلد افتراضي غير مجلد علبة الوارد أو البريد الإلكتروني غير الهام (على سبيل المثال، المجلد مسودة أو أرشيف).

- حاولت ZAP نقل الرسالة بعد التسليم، ولكن لم يتم العثور على الرسالة (على سبيل المثال، قام المستخدم بنقل الرسالة أو حذفها).

² بشكل افتراضي، يتم تعيين بحث عنوان URL إلى http، ما لم يتم تحديد قيمة أخرى بشكل صريح. على سبيل المثال:

- يجب أن يظهر البحث باستخدام وبدون البادئة

http://في عنوان URLومجال URLومجال URL والمسار نفس النتائج. - ابحث عن البادئة

https://في عنوان URL. عند عدم تحديد قيمة، يتم افتراض البادئةhttp://. /في بداية مسار URL ونهاته، يتم تجاهل مجال URLومجال URL وحقول المسار ./في نهاية حقل URL يتم تجاهله.

محاور للمخطط في طريقة عرض كل البريد الإلكتروني في مستكشف التهديدات

يحتوي المخطط على طريقة عرض افتراضية، ولكن يمكنك تحديد قيمة من تحديد محوري للمخطط التكراري لتغيير كيفية تنظيم بيانات المخطط المصفاة أو غير المصفاة وعرضها.

يتم وصف محاور المخطط المتوفرة في الأقسام الفرعية التالية.

محور مخطط إجراء التسليم في طريقة عرض كل البريد الإلكتروني في مستكشف التهديدات

على الرغم من أن هذا المحور لا يبدو محددا بشكل افتراضي، فإن إجراء التسليم هو محور المخطط الافتراضي في طريقة عرض كل البريد الإلكتروني .

ينظم محور إجراء التسليم المخطط حسب الإجراءات المتخذة على الرسائل لنطاق التاريخ/الوقت المحدد وعوامل تصفية الخصائص.

يظهر التمرير فوق نقطة بيانات في المخطط عدد كل إجراء تسليم.

محور مخطط مجال المرسل في طريقة عرض كل البريد الإلكتروني في مستكشف التهديدات

ينظم محور مجال المرسل المخطط حسب المجالات في الرسائل لنطاق التاريخ/الوقت المحدد وعوامل تصفية الخصائص.

يظهر التمرير فوق نقطة بيانات في المخطط عدد كل مجال مرسل.

محور مخطط IP للمرسل في طريقة عرض كل البريد الإلكتروني في مستكشف التهديدات

ينظم المحور عنوان IP للمرسل المخطط حسب عناوين IP المصدر للرسائل لنطاق التاريخ/الوقت المحدد وعوامل تصفية الخصائص.

يظهر التمرير فوق نقطة بيانات في المخطط عدد كل عنوان IP للمرسل.

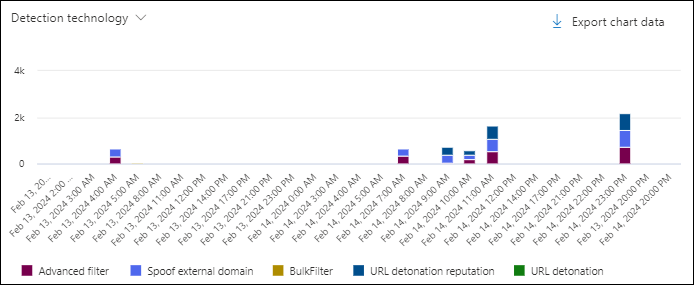

محور مخطط تقنية الكشف في طريقة عرض كل البريد الإلكتروني في مستكشف التهديدات

ينظم محور تقنية الكشف المخطط حسب الميزة التي حددت الرسائل لنطاق التاريخ/الوقت المحدد وعوامل تصفية الخصائص.

يظهر التمرير فوق نقطة بيانات في المخطط عدد كل تقنية كشف.

محور مخطط URL الكامل في طريقة عرض كل البريد الإلكتروني في مستكشف التهديدات

ينظم المحور عنوان URL الكامل المخطط حسب عناوين URL الكاملة في الرسائل لنطاق التاريخ/الوقت المحدد وعوامل تصفية الخصائص.

يظهر التمرير فوق نقطة بيانات في المخطط عدد كل عنوان URL كامل.

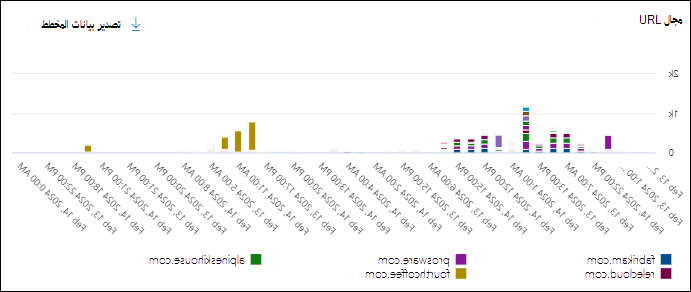

محور مخطط مجال URL في طريقة عرض كل البريد الإلكتروني في مستكشف التهديدات

ينظم محور مجال URL المخطط حسب المجالات في عناوين URL في الرسائل لنطاق التاريخ/الوقت المحدد وعوامل تصفية الخصائص.

يظهر التمرير فوق نقطة بيانات في المخطط عدد كل مجال URL.

محور مجال URL ومخطط المسار في طريقة عرض كل البريد الإلكتروني في مستكشف التهديدات

ينظم مجال URL ومحور المسار المخطط حسب المجالات والمسارات في عناوين URL في الرسائل لنطاق التاريخ/الوقت المحدد وعوامل تصفية الخصائص.

يظهر التمرير فوق نقطة بيانات في المخطط عدد كل مجال ومسار URL.

طرق عرض لمنطقة التفاصيل في طريقة عرض كل البريد الإلكتروني في مستكشف التهديدات

يتم وصف طرق العرض المتوفرة (علامات التبويب) في منطقة التفاصيل في طريقة عرض كل البريد الإلكتروني في الأقسام الفرعية التالية.

طريقة عرض البريد الإلكتروني لمنطقة التفاصيل في طريقة عرض كل البريد الإلكتروني في مستكشف التهديدات

البريد الإلكتروني هو طريقة العرض الافتراضية لمنطقة التفاصيل في طريقة عرض كل البريد الإلكتروني .

تعرض طريقة عرض البريد الإلكتروني جدول تفاصيل. يمكنك فرز الإدخالات بالنقر فوق رأس عمود متوفر. حدد ![]() تخصيص الأعمدة لتغيير الأعمدة المعروضة. يتم وضع علامة نجمية على القيم الافتراضية (*):

تخصيص الأعمدة لتغيير الأعمدة المعروضة. يتم وضع علامة نجمية على القيم الافتراضية (*):

- تاريخ*

- موضوع*

- المستلم*

- مجال المستلم

- العلامات*

- عنوان المرسل*

- اسم عرض المرسل

- مجال المرسل*

- عنوان IP للمرسل

- بريد المرسل من العنوان

- بريد المرسل من المجال

- إجراءات إضافية*

- إجراء التسليم

- أحدث موقع تسليم*

- موقع التسليم الأصلي*

- مصدر تجاوز النظام

- تجاوزات النظام

- معرف التنبيه

- معرف رسالة الإنترنت

- معرف رسالة الشبكة

- لغة البريد

- قاعدة نقل Exchange

- موصل

- سياق

- قاعدة منع فقدان البيانات

- نوع التهديد*

- تقنية الكشف

- عدد المرفقات

- عدد عناوين URL

- حجم البريد الإلكتروني

تلميح

لمشاهدة جميع الأعمدة، من المحتمل أن تحتاج إلى القيام بواحد أو أكثر من الخطوات التالية:

- قم بالتمرير أفقيا في مستعرض الويب الخاص بك.

- تضييق عرض الأعمدة المناسبة.

- إزالة الأعمدة من طريقة العرض.

- تصغير مستعرض الويب الخاص بك.

يتم حفظ إعدادات الأعمدة المخصصة لكل مستخدم. يتم حفظ إعدادات الأعمدة المخصصة في وضع استعراض التصفح المتخفي أو InPrivate حتى تقوم بإغلاق مستعرض الويب.

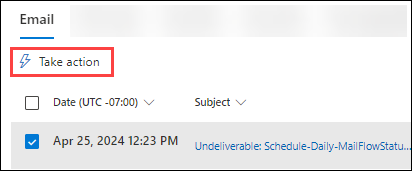

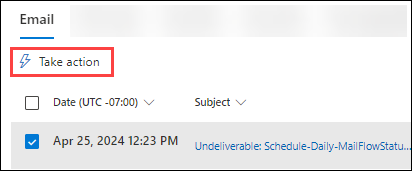

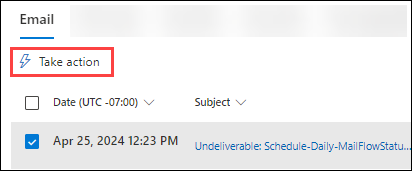

عند تحديد إدخال واحد أو أكثر من القائمة عن طريق تحديد خانة الاختيار بجوار العمود الأول، ![]() يتوفر الإجراء Take. للحصول على معلومات، راجع تتبع التهديدات: معالجة البريد الإلكتروني.

يتوفر الإجراء Take. للحصول على معلومات، راجع تتبع التهديدات: معالجة البريد الإلكتروني.

في قيمة الموضوع للإدخل، ![]() يتوفر إجراء فتح في نافذة جديدة. يفتح هذا الإجراء الرسالة في صفحة كيان البريد الإلكتروني.

يتوفر إجراء فتح في نافذة جديدة. يفتح هذا الإجراء الرسالة في صفحة كيان البريد الإلكتروني.

عند النقر فوق قيم الموضوع أو المستلم في إدخال، يتم فتح القائمة المنبثقة التفاصيل. يتم وصف هذه القوائم المنبثقة في الأقسام الفرعية التالية.

تفاصيل البريد الإلكتروني من طريقة عرض البريد الإلكتروني لمنطقة التفاصيل في طريقة عرض كل البريد الإلكتروني

عند تحديد قيمة الموضوع لإدخال في الجدول، يتم فتح القائمة المنبثقة تفاصيل البريد الإلكتروني. تعرف القائمة المنبثقة للتفاصيل هذه باسم لوحة ملخص البريد الإلكتروني وتحتوي على معلومات موجزة موحدة متوفرة أيضا في صفحة كيان البريد الإلكتروني للرسالة.

للحصول على تفاصيل حول المعلومات الموجودة في لوحة ملخص البريد الإلكتروني، راجع لوحة ملخص البريد الإلكتروني في Defender.

تتوفر الإجراءات التالية في أعلى لوحة ملخص البريد الإلكتروني لمستكشف التهديدات والكشف في الوقت الحقيقي:

فتح كيان البريد الإلكتروني

فتح كيان البريد الإلكتروني عرض رأس الصفحة

عرض رأس الصفحة اتخاذ إجراء: للحصول على معلومات، راجع تتبع التهديدات: معالجة البريد الإلكتروني.

اتخاذ إجراء: للحصول على معلومات، راجع تتبع التهديدات: معالجة البريد الإلكتروني. المزيد من الخيارات:

المزيد من الخيارات: معاينة البريد الإلكتروني¹ ²

معاينة البريد الإلكتروني¹ ² تنزيل البريد الإلكتروني¹ ² ³

تنزيل البريد الإلكتروني¹ ² ³ عرض في المستكشف

عرض في المستكشف Go hunt⁴

Go hunt⁴

¹ تتطلب إجراءات معاينة البريد الإلكترونيوتنزيل البريد الإلكتروني دور المعاينة في أذونات التعاون & البريد الإلكتروني. بشكل افتراضي، يتم تعيين هذا الدور لمجموعات أدوار Data InvestigatorوeDiscovery Manager . بشكل افتراضي، لا يمكن لأعضاء مجموعات أدوار إدارة المؤسسة أو مسؤولي الأمان القيام بهذه الإجراءات. للسماح بهذه الإجراءات لأعضاء هذه المجموعات، لديك الخيارات التالية:

- أضف المستخدمين إلى مجموعات أدوار Data Investigator أو eDiscovery Manager .

- أنشئ مجموعة دور جديدة مع تعيين دور البحث والمسح ، وأضف المستخدمين إلى مجموعة الأدوار المخصصة.

² يمكنك معاينة رسائل البريد الإلكتروني المتوفرة في علب بريد Microsoft 365 أو تنزيلها. تتضمن أمثلة عدم توفر الرسائل في علب البريد ما يلي:

- تم إسقاط الرسالة قبل فشل التسليم أو التسليم.

- تم حذف الرسالة بشكل مبدئي (تم حذفها من مجلد العناصر المحذوفة، الذي ينقل الرسالة إلى مجلد العناصر القابلة للاسترداد\الحذف).

- نقل ZAP الرسالة إلى العزل.

³ تنزيل البريد الإلكتروني غير متوفر للرسائل التي تم عزلها. بدلا من ذلك، قم بتنزيل نسخة محمية بكلمة مرور من الرسالة من العزل.

⁴ لا يتوفر البحث عن Go إلا في Threat Explorer. لا يتوفر في عمليات الكشف في الوقت الحقيقي.

تفاصيل المستلم من طريقة عرض البريد الإلكتروني لمنطقة التفاصيل في طريقة عرض كل البريد الإلكتروني

عند تحديد إدخال بالنقر فوق قيمة المستلم ، يتم فتح قائمة منبثقة التفاصيل بالمعلومات التالية:

تلميح

للاطلاع على تفاصيل حول المستلمين الآخرين دون ترك القائمة المنبثقة للتفاصيل، استخدم  العنصر السابق والعنصرالتالي في أعلى القائمة المنبثقة.

العنصر السابق والعنصرالتالي في أعلى القائمة المنبثقة.

قسم الملخص:

- الدور: ما إذا كان لدى المستلم أي أدوار مسؤول معينة.

- النهج:

- ما إذا كان لدى المستخدم إذن لمشاهدة معلومات الأرشيف.

- ما إذا كان لدى المستخدم إذن للاطلاع على معلومات الاستبقاء.

- ما إذا كان المستخدم مشمولا بمنع فقدان البيانات (DLP).

- ما إذا كان المستخدم مشمولا بإدارة الأجهزة المحمولة في https://portal.office.com/EAdmin/Device/IntuneInventory.aspx.

قسم البريد الإلكتروني: جدول يعرض المعلومات ذات الصلة التالية للرسائل المرسلة إلى المستلم:

- تاريخ

- موضوع

- المستلم

حدد عرض كل رسائل البريد الإلكتروني لفتح مستكشف التهديدات في علامة تبويب جديدة تمت تصفيتها بواسطة المستلم.

قسم التنبيهات الأخيرة: جدول يعرض المعلومات ذات الصلة التالية للتنبيهات الأخيرة ذات الصلة:

- شده

- نهج التنبيه

- الفئة

- الانشطه

إذا كان هناك أكثر من ثلاثة تنبيهات حديثة، فحدد عرض جميع التنبيهات الأخيرة لمشاهدتها جميعا.

قسم النشاط الأخير: يعرض النتائج الملخصة للبحث في سجل التدقيق للمستلم:

- تاريخ

- عنوان IP

- Activity

- العنصر

إذا كان لدى المستلم أكثر من ثلاثة إدخالات لسجل التدقيق، فحدد View all recent activity لمشاهدتها جميعا.

تلميح

لا يمكن لأعضاء مجموعة دور مسؤولي الأمان في البريد الإلكتروني & أذونات التعاون توسيع قسم النشاط الأخير . يجب أن تكون عضوا في مجموعة أدوار في أذونات Exchange Online التي تم تعيين أدوار سجلات التدقيق أو محلل حماية المعلومات أو محقق حماية المعلومات . بشكل افتراضي، يتم تعيين هذه الأدوار لمجموعات أدوار إدارة السجلاتوإدارة التوافقوحماية المعلوماتومحللي حماية المعلوماتومحققي حماية المعلوماتوإدارة المؤسسة . يمكنك إضافة أعضاء مسؤولي الأمان إلى مجموعات الأدوار هذه، أو يمكنك إنشاء مجموعة دور جديدة مع تعيين دور سجلات التدقيق .

انقر فوق عنوان URL لعرض منطقة التفاصيل في طريقة عرض كل البريد الإلكتروني في مستكشف التهديدات

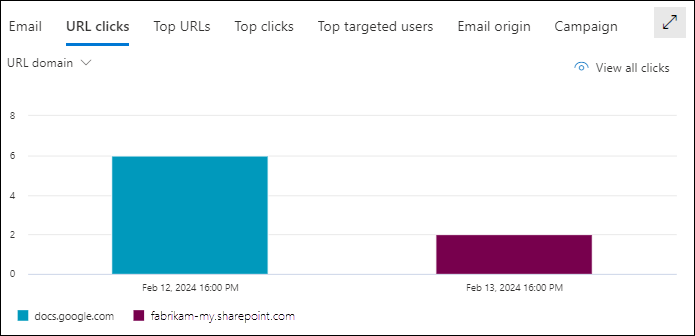

تعرض طريقة عرض نقرات URL مخططا يمكن تنظيمه باستخدام محاور. يحتوي المخطط على طريقة عرض افتراضية، ولكن يمكنك تحديد قيمة من تحديد محوري للمخطط التكراري لتغيير كيفية تنظيم بيانات المخطط المصفاة أو غير المصفاة وعرضها.

يتم وصف محاور المخطط في الأقسام الفرعية التالية.

تلميح

في مستكشف التهديدات، يحتوي كل محور في طريقة عرض النقرات على عنوان URL على ![]() إجراء عرض كل النقرات الذي يفتح طريقة عرض نقرات URL في علامة تبويب جديدة.

إجراء عرض كل النقرات الذي يفتح طريقة عرض نقرات URL في علامة تبويب جديدة.

المحور المحوري لمجال URL لعرض النقرات على عنوان URL لمنطقة التفاصيل في طريقة عرض كل البريد الإلكتروني في مستكشف التهديدات

على الرغم من أن محور المخطط هذا لا يبدو محددا، فإن مجال URL هو المحور الافتراضي للمخطط في طريقة عرض نقرات URL .

يعرض محور مجال URL المجالات المختلفة في عناوين URL في رسائل البريد الإلكتروني لنطاق التاريخ/الوقت المحدد وعوامل تصفية الخصائص.

يظهر التمرير فوق نقطة بيانات في المخطط عدد كل مجال URL.

انقر فوق محور الحكم لعرض النقرات على عنوان URL لمنطقة التفاصيل في طريقة عرض كل البريد الإلكتروني في مستكشف التهديدات

يعرض المحور فوق الحكم الأحكام المختلفة لعناوين URL التي تم النقر فوقها في رسائل البريد الإلكتروني لنطاق التاريخ/الوقت المحدد وعوامل تصفية الخصائص.

يظهر التمرير فوق نقطة بيانات في المخطط عدد كل حكم نقرة.

محور URL لعرض النقرات على عنوان URL لمنطقة التفاصيل في طريقة عرض كل البريد الإلكتروني في مستكشف التهديدات

يعرض المحور URL عناوين URL المختلفة التي تم النقر فوقها في رسائل البريد الإلكتروني لنطاق التاريخ/الوقت المحدد وعوامل تصفية الخصائص.

يظهر التمرير فوق نقطة بيانات في المخطط عدد كل عنوان URL.

مجال URL ومحور المسار لعرض النقرات على عنوان URL لمنطقة التفاصيل في طريقة عرض كل البريد الإلكتروني في مستكشف التهديدات

يعرض محور مجال URL والمسار المجالات المختلفة ومسارات الملفات لعناوين URL التي تم النقر فوقها في رسائل البريد الإلكتروني لنطاق التاريخ/الوقت المحدد وعوامل تصفية الخصائص.

يظهر التمرير فوق نقطة بيانات في المخطط عدد كل مجال URL ومسار ملف.

عرض أفضل عناوين URL لمنطقة التفاصيل في طريقة عرض كل البريد الإلكتروني في مستكشف التهديدات

تعرض طريقة عرض أهم عناوين URL جدول تفاصيل. يمكنك فرز الإدخالات بالنقر فوق رأس عمود متوفر:

- عنوان URL

- تم حظر الرسائل

- الرسائل غير الهامة

- الرسائل التي تم تسليمها

أفضل تفاصيل عناوين URL لعرض كل البريد الإلكتروني

عند تحديد إدخال بالنقر فوق أي مكان في الصف بخلاف خانة الاختيار بجوار العمود الأول، يتم فتح قائمة منبثقة للتفاصيل بالمعلومات التالية:

تلميح

للاطلاع على تفاصيل حول عناوين URL الأخرى دون ترك القائمة المنبثقة للتفاصيل، استخدم  العنصر السابق والعنصرالتالي في أعلى القائمة المنبثقة.

العنصر السابق والعنصرالتالي في أعلى القائمة المنبثقة.

- تتوفر الإجراءات التالية في أعلى القائمة المنبثقة:

فتح صفحة URL

فتح صفحة URL إرسال للتحليل:

إرسال للتحليل: تنظيف التقرير

تنظيف التقرير الإبلاغ عن التصيد الاحتيالي

الإبلاغ عن التصيد الاحتيالي الإبلاغ عن البرامج الضارة

الإبلاغ عن البرامج الضارة

إدارة المؤشر:

إدارة المؤشر: إضافة مؤشر

إضافة مؤشر إدارة في قائمة كتل المستأجر

إدارة في قائمة كتل المستأجر

يؤدي تحديد أي من هذه الخيارات إلى أخذك إلى صفحة عمليات الإرسال في مدخل Defender.

المزيد:

المزيد: عرض في المستكشف

عرض في المستكشف Go hunt

Go hunt

- عنوان URL الأصلي

- قسم الكشف:

- حكم التحليل الذكي للمخاطر

- x التنبيهات النشطة y incidents: رسم بياني شريطي أفقي يعرض عدد التنبيهات عاليةومتوسطةومنخفضةومعلومات مرتبطة بهذا الارتباط.

- ارتباط لعرض جميع الحوادث & التنبيهات في صفحة URL.

- قسم تفاصيل المجال:

- اسم المجال وارتباط إلى صفحة عرض المجال.

- المسجل

- مسجل في

- تم التحديث في

- تنتهي الصلاحية في

- قسم معلومات جهة الاتصال المسجلة:

- المسجل

- البلد/المنطقة

- العنوان البريدي

- البريد الإلكتروني

- Phone

- مزيد من المعلومات: ارتباط إلى فتح في Whois.

- قسم انتشار عنوان URL (آخر 30 يوما): يحتوي على عدد الأجهزةوالبريد الإلكترونيوالنقرات. حدد كل قيمة لعرض القائمة الكاملة.

- الأجهزة: تعرض الأجهزة المتأثرة:

التاريخ (الأول / الأخير)

الاجهزه

إذا كان هناك أكثر من جهازين مشتركين، فحدد عرض جميع الأجهزة لمشاهدتها جميعا.

عرض النقرات العلوية لمنطقة التفاصيل في طريقة عرض كل البريد الإلكتروني في مستكشف التهديدات

تعرض طريقة عرض النقرات العلوية جدول تفاصيل. يمكنك فرز الإدخالات بالنقر فوق رأس عمود متوفر:

- عنوان URL

- مسدود

- سمح

- حظر تجاوز

- الحكم المعلق

- تم تجاوز الحكم المعلق

- بلا

- صفحة الخطأ

- فشل

تلميح

يتم تحديد جميع الأعمدة المتوفرة. إذا حددت ![]() تخصيص الأعمدة، فلا يمكنك إلغاء تحديد أي أعمدة.

تخصيص الأعمدة، فلا يمكنك إلغاء تحديد أي أعمدة.

لمشاهدة جميع الأعمدة، من المحتمل أن تحتاج إلى القيام بواحد أو أكثر من الخطوات التالية:

- قم بالتمرير أفقيا في مستعرض الويب الخاص بك.

- تضييق عرض الأعمدة المناسبة.

- تصغير مستعرض الويب الخاص بك.

عند تحديد إدخال بالنقر فوق أي مكان في الصف بخلاف خانة الاختيار بجوار العمود الأول، يتم فتح قائمة منبثقة للتفاصيل. المعلومات الموجودة في القائمة المنبثقة هي نفسها كما هو موضح في تفاصيل أفضل عناوين URL لعرض كل البريد الإلكتروني.

عرض أفضل المستخدمين المستهدفين لمنطقة التفاصيل في طريقة عرض كل البريد الإلكتروني في مستكشف التهديدات

تنظم طريقة عرض أفضل المستخدمين المستهدفين البيانات في جدول للمستلمين الخمسة الأوائل الذين تم استهدافهم من قبل معظم التهديدات. يحتوي الجدول على المعلومات التالية:

أهم المستخدمين المستهدفين: عنوان البريد الإلكتروني للمستلم. إذا قمت بتحديد عنوان مستلم، يتم فتح قائمة منبثقة التفاصيل. المعلومات الواردة في القائمة المنبثقة هي نفسها كما هو موضح في تفاصيل المستلم من طريقة عرض البريد الإلكتروني لمنطقة التفاصيل في طريقة عرض كل البريد الإلكتروني.

عدد المحاولات: إذا حددت عدد المحاولات، يفتح مستكشف التهديدات في علامة تبويب جديدة تمت تصفيتها بواسطة المستلم.

تلميح

استخدم ![]() Export لتصدير قائمة تصل إلى 3000 مستخدم والمحاولات المقابلة.

Export لتصدير قائمة تصل إلى 3000 مستخدم والمحاولات المقابلة.

طريقة عرض أصل البريد الإلكتروني لمنطقة التفاصيل في طريقة عرض كل البريد الإلكتروني في مستكشف التهديدات

تعرض طريقة عرض أصل البريد الإلكتروني مصادر الرسائل على خريطة العالم.

طريقة عرض الحملة لمنطقة التفاصيل في طريقة عرض "الكل للبريد الإلكتروني" في "مستكشف التهديدات"

تعرض طريقة عرض الحملة جدول تفاصيل. يمكنك فرز الإدخالات بالنقر فوق رأس عمود متوفر.

المعلومات الموجودة في الجدول هي نفسها كما هو موضح في جدول التفاصيل على صفحة الحملات.

عند تحديد إدخال بالنقر فوق أي مكان في الصف بخلاف خانة الاختيار بجوار الاسم، يتم فتح قائمة منبثقة للتفاصيل. المعلومات الواردة في القائمة المنبثقة هي نفسها كما هو موضح في تفاصيل الحملة.

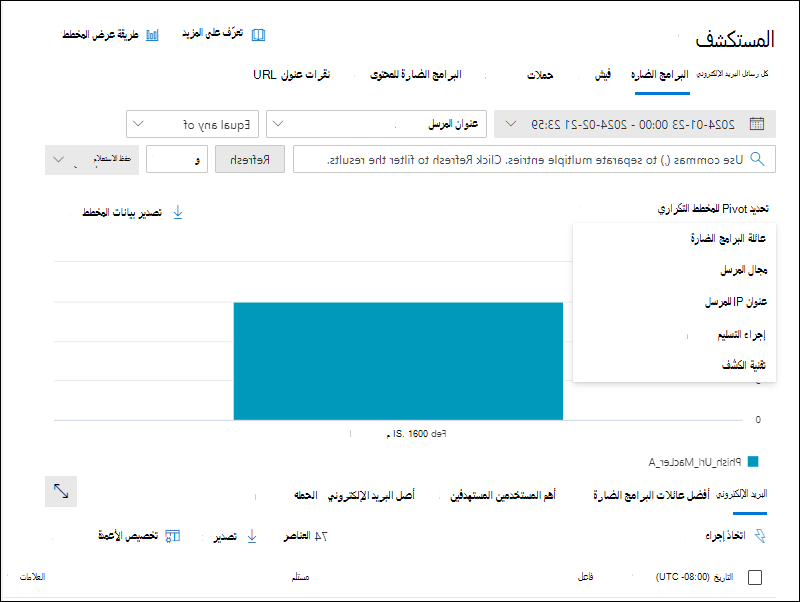

عرض البرامج الضارة في مستكشف التهديدات والكشف في الوقت الحقيقي

تعرض طريقة عرض البرامج الضارة في مستكشف التهديدات والكشف في الوقت الحقيقي معلومات حول رسائل البريد الإلكتروني التي تم العثور عليها تحتوي على برامج ضارة. طريقة العرض هذه هي الافتراضية في عمليات الكشف في الوقت الحقيقي.

لفتح طريقة عرض البرامج الضارة ، نفذ إحدى الخطوات التالية:

- مستكشف التهديدات: في صفحة Explorer في مدخل Defender في https://security.microsoft.com، انتقل إلى علامة التبويب Email & collaboration>Explorer>Malware . أو، انتقل مباشرة إلى صفحة المستكشف باستخدام https://security.microsoft.com/threatexplorerv3، ثم حدد علامة التبويب البرامج الضارة .

- عمليات الكشف في الوقت الحقيقي: في صفحة الكشف في الوقت الحقيقي في مدخل Defender في https://security.microsoft.com، انتقل إلى علامة التبويب Email & collaboration>Explorer>Malware . أو، انتقل مباشرة إلى صفحة الكشف في الوقت الحقيقي باستخدام https://security.microsoft.com/realtimereportsv3، ثم تحقق من تحديد علامة التبويب البرامج الضارة .

خصائص قابلة للتصفية في طريقة عرض البرامج الضارة في مستكشف التهديدات واكتشافات الوقت الحقيقي

بشكل افتراضي، لا يتم تطبيق عوامل تصفية الخصائص على البيانات. يتم وصف خطوات إنشاء عوامل التصفية (الاستعلامات) في قسم عوامل التصفية في مستكشف التهديدات واكتشافات الوقت الحقيقي لاحقا في هذه المقالة.

يتم وصف الخصائص القابلة للتصفية المتوفرة في مربع عنوان المرسل في طريقة عرض البرامج الضارة في الجدول التالي:

| مال | نوع | تهديد مستكشف |

في الوقت الحقيقي المكتشفه |

|---|---|---|---|

| Basic | |||

| عنوان المرسل | نص. فصل قيم متعددة بفواصل. | ✔ | ✔ |

| المستلمين | نص. فصل قيم متعددة بفواصل. | ✔ | ✔ |

| مجال المرسل | نص. فصل قيم متعددة بفواصل. | ✔ | ✔ |

| مجال المستلم | نص. فصل قيم متعددة بفواصل. | ✔ | ✔ |

| موضوع | نص. فصل قيم متعددة بفواصل. | ✔ | ✔ |

| اسم عرض المرسل | نص. فصل قيم متعددة بفواصل. | ✔ | ✔ |

| بريد المرسل من العنوان | نص. فصل قيم متعددة بفواصل. | ✔ | ✔ |

| بريد المرسل من المجال | نص. فصل قيم متعددة بفواصل. | ✔ | ✔ |

| مسار العودة | نص. فصل قيم متعددة بفواصل. | ✔ | ✔ |

| إرجاع مجال المسار | نص. فصل قيم متعددة بفواصل. | ✔ | ✔ |

| عائلة البرامج الضارة | نص. فصل قيم متعددة بفواصل. | ✔ | ✔ |

| العلامات | نص. فصل قيم متعددة بفواصل. لمزيد من المعلومات حول علامات المستخدم، راجع علامات المستخدم. |

✔ | |

| قاعدة نقل Exchange | نص. فصل قيم متعددة بفواصل. | ✔ | |

| قاعدة منع فقدان البيانات | نص. فصل قيم متعددة بفواصل. | ✔ | |

| سياق | حدد قيمة واحدة أو أكثر:

|

✔ | |

| موصل | نص. فصل قيم متعددة بفواصل. | ✔ | |

| إجراء التسليم | حدد قيمة واحدة أو أكثر:

|

✔ | ✔ |

| إجراء إضافي | حدد قيمة واحدة أو أكثر:

|

✔ | ✔ |

| اتجاه | حدد قيمة واحدة أو أكثر:

|

✔ | ✔ |

| تقنية الكشف | حدد قيمة واحدة أو أكثر:

|

✔ | ✔ |

| موقع التسليم الأصلي | حدد قيمة واحدة أو أكثر:

|

✔ | ✔ |

| أحدث موقع تسليم | نفس قيم موقع التسليم الأصلي | ✔ | ✔ |

| التجاوز الأساسي | حدد قيمة واحدة أو أكثر:

|

✔ | ✔ |

| مصدر التجاوز الأساسي | يمكن أن تحتوي الرسائل على تجاوزات السماح أو الحظر المتعددة كما هو محدد في مصدر التجاوز. يتم تحديد التجاوز الذي سمح بالرسالة أو حظرها في نهاية المطاف في مصدر التجاوز الأساسي. حدد قيمة واحدة أو أكثر:

|

✔ | ✔ |

| تجاوز المصدر | نفس قيم مصدر التجاوز الأساسي | ✔ | ✔ |

| نوع النهج | حدد قيمة واحدة أو أكثر:

|

✔ | ✔ |

| إجراء النهج | حدد قيمة واحدة أو أكثر:

|

✔ | ✔ |

| حجم البريد الإلكتروني | العدد الصحيح. فصل قيم متعددة بفواصل. | ✔ | ✔ |

| Advanced | |||

| معرف رسالة الإنترنت | نص. فصل قيم متعددة بفواصل. متوفر في حقل رأس معرف الرسالة في رأس الرسالة. قيمة المثال هي <08f1e0f6806a47b4ac103961109ae6ef@server.domain> (لاحظ أقواس الزاوية). |

✔ | ✔ |

| معرف رسالة الشبكة | نص. فصل قيم متعددة بفواصل. قيمة GUID المتوفرة في حقل رأس X-MS-Exchange-Organization-Network-Message-Id في رأس الرسالة. |

✔ | ✔ |

| عنوان IP للمرسل | نص. فصل قيم متعددة بفواصل. | ✔ | ✔ |

| مرفق SHA256 | نص. فصل قيم متعددة بفواصل. | ✔ | ✔ |

| معرف نظام المجموعة | نص. فصل قيم متعددة بفواصل. | ✔ | ✔ |

| معرف التنبيه | نص. فصل قيم متعددة بفواصل. | ✔ | ✔ |

| معرف نهج التنبيه | نص. فصل قيم متعددة بفواصل. | ✔ | ✔ |

| معرف الحملة | نص. فصل قيم متعددة بفواصل. | ✔ | ✔ |

| إشارة عنوان URL ل ZAP | نص. فصل قيم متعددة بفواصل. | ✔ | ✔ |

| عناوين URL | |||

| عدد عناوين URL | العدد الصحيح. فصل قيم متعددة بفواصل. | ✔ | ✔ |

| مجال URL | نص. فصل قيم متعددة بفواصل. | ✔ | ✔ |

| مجال URL ومساره | نص. فصل قيم متعددة بفواصل. | ✔ | ✔ |

| عنوان URL | نص. فصل قيم متعددة بفواصل. | ✔ | ✔ |

| مسار URL | نص. فصل قيم متعددة بفواصل. | ✔ | ✔ |

| مصدر URL | حدد قيمة واحدة أو أكثر:

|

✔ | ✔ |

| انقر فوق الحكم | حدد قيمة واحدة أو أكثر:

|

✔ | ✔ |

| تهديد عنوان URL | حدد قيمة واحدة أو أكثر:

|

✔ | ✔ |

| ملف | |||

| عدد المرفقات | العدد الصحيح. فصل قيم متعددة بفواصل. | ✔ | ✔ |

| اسم ملف المرفق | نص. فصل قيم متعددة بفواصل. | ✔ | ✔ |

| نوع الملف | نص. فصل قيم متعددة بفواصل. | ✔ | ✔ |

| ملحق الملف | نص. فصل قيم متعددة بفواصل. | ✔ | ✔ |

| حجم الملف | العدد الصحيح. فصل قيم متعددة بفواصل. | ✔ | ✔ |

| المصادقة | |||

| SPF | حدد قيمة واحدة أو أكثر:

|

✔ | ✔ |

| DKIM | حدد قيمة واحدة أو أكثر:

|

✔ | ✔ |

| DMARC | حدد قيمة واحدة أو أكثر:

|

✔ | ✔ |

| مركب | حدد قيمة واحدة أو أكثر:

|

محاور للمخطط في طريقة عرض البرامج الضارة في مستكشف التهديدات والكشف في الوقت الحقيقي

يحتوي المخطط على طريقة عرض افتراضية، ولكن يمكنك تحديد قيمة من تحديد محوري للمخطط التكراري لتغيير كيفية تنظيم بيانات المخطط المصفاة أو غير المصفاة وعرضها.

يتم سرد محاور المخطط المتوفرة في طريقة عرض البرامج الضارة في مستكشف التهديدات واكتشافات الوقت الحقيقي في الجدول التالي:

| Pivot | تهديد مستكشف |

في الوقت الحقيقي المكتشفه |

|---|---|---|

| عائلة البرامج الضارة | ✔ | |

| مجال المرسل | ✔ | |

| عنوان IP للمرسل | ✔ | |

| إجراء التسليم | ✔ | ✔ |

| تقنية الكشف | ✔ | ✔ |

يتم وصف محاور المخطط المتوفرة في الأقسام الفرعية التالية.

محور المخطط العائلي للبرامج الضارة في طريقة عرض البرامج الضارة في مستكشف التهديدات

على الرغم من أن هذا المحور لا يبدو محددا بشكل افتراضي، فإن مجموعة البرامج الضارة هي محور المخطط الافتراضي في طريقة عرض البرامج الضارة في مستكشف التهديدات.

ينظم العرض المحوري لعائلة البرامج الضارة المخطط حسب عائلة البرامج الضارة التي تم اكتشافها في الرسائل لنطاق التاريخ/الوقت المحدد وعوامل تصفية الخصائص.

يظهر التمرير فوق نقطة بيانات في المخطط عدد كل عائلة برامج ضارة.

محور مخطط مجال المرسل في طريقة عرض البرامج الضارة في مستكشف التهديدات

ينظم محور مجال المرسل المخطط حسب مجال المرسل للرسائل التي تم العثور عليها تحتوي على برامج ضارة للنطاق الزمني/التاريخ المحدد وعوامل تصفية الخصائص.

يظهر التمرير فوق نقطة بيانات في المخطط عدد كل مجال مرسل.

محور مخطط IP للمرسل في طريقة عرض البرامج الضارة في مستكشف التهديدات

ينظم المحور عنوان IP للمرسل المخطط حسب عنوان IP المصدر للرسائل التي تم العثور عليها تحتوي على برامج ضارة لنطاق التاريخ/الوقت المحدد وعوامل تصفية الخصائص.

يظهر التمرير فوق نقطة بيانات في المخطط عدد كل عنوان IP مصدر.

محور مخطط إجراء التسليم في طريقة عرض البرامج الضارة في مستكشف التهديدات واكتشافات الوقت الحقيقي

على الرغم من أن هذا المحور لا يبدو محددا بشكل افتراضي، فإن إجراء التسليم هو محور المخطط الافتراضي في طريقة عرض البرامج الضارة في عمليات الكشف في الوقت الحقيقي.

ينظم محور إجراء التسليم المخطط حسب ما حدث للرسائل التي تم العثور عليها تحتوي على برامج ضارة لنطاق التاريخ/الوقت المحدد وعوامل تصفية الخصائص.

يظهر التمرير فوق نقطة بيانات في المخطط عدد كل إجراء تسليم.

محور مخطط تكنولوجيا الكشف في طريقة عرض البرامج الضارة في مستكشف التهديدات والكشف في الوقت الحقيقي

ينظم العرض المحوري لتقنية الكشف المخطط حسب الميزة التي حددت البرامج الضارة في الرسائل لنطاق التاريخ/الوقت المحدد وعوامل تصفية الخصائص.

يظهر التمرير فوق نقطة بيانات في المخطط عدد كل تقنية كشف.

طرق عرض لمنطقة التفاصيل في طريقة عرض البرامج الضارة في مستكشف التهديدات والكشف في الوقت الحقيقي

يتم سرد طرق العرض المتوفرة (علامات التبويب) في منطقة التفاصيل في طريقة عرض البرامج الضارة في الجدول التالي، ويتم وصفها في الأقسام الفرعية التالية.

| عرض | تهديد مستكشف |

في الوقت الحقيقي المكتشفه |

|---|---|---|

| البريد الإلكتروني | ✔ | ✔ |

| أفضل عائلات البرامج الضارة | ✔ | |

| أهم المستخدمين المستهدفين | ✔ | |

| أصل البريد الإلكتروني | ✔ | |

| حملة | ✔ |

طريقة عرض البريد الإلكتروني لمنطقة التفاصيل في طريقة عرض البرامج الضارة في مستكشف التهديدات والكشف في الوقت الحقيقي

البريد الإلكتروني هو طريقة العرض الافتراضية لمنطقة التفاصيل في طريقة عرض البرامج الضارة في مستكشف التهديدات والكشف في الوقت الحقيقي.

تعرض طريقة عرض البريد الإلكتروني جدول تفاصيل. يمكنك فرز الإدخالات بالنقر فوق رأس عمود متوفر. حدد ![]() تخصيص الأعمدة لتغيير الأعمدة المعروضة.

تخصيص الأعمدة لتغيير الأعمدة المعروضة.

يعرض الجدول التالي الأعمدة المتوفرة في مستكشف التهديدات والكشف في الوقت الحقيقي. يتم وضع علامة نجمية على القيم الافتراضية (*).

| عمود | تهديد مستكشف |

في الوقت الحقيقي المكتشفه |

|---|---|---|

| تاريخ* | ✔ | ✔ |

| موضوع* | ✔ | ✔ |

| المستلم* | ✔ | ✔ |

| مجال المستلم | ✔ | ✔ |

| العلامات* | ✔ | |

| عنوان المرسل* | ✔ | ✔ |

| اسم عرض المرسل | ✔ | ✔ |

| مجال المرسل* | ✔ | ✔ |

| عنوان IP للمرسل | ✔ | ✔ |

| بريد المرسل من العنوان | ✔ | ✔ |

| بريد المرسل من المجال | ✔ | ✔ |

| إجراءات إضافية* | ✔ | ✔ |

| إجراء التسليم | ✔ | ✔ |

| أحدث موقع تسليم* | ✔ | ✔ |

| موقع التسليم الأصلي* | ✔ | ✔ |

| مصدر تجاوز النظام | ✔ | ✔ |

| تجاوزات النظام | ✔ | ✔ |

| معرف التنبيه | ✔ | ✔ |

| معرف رسالة الإنترنت | ✔ | ✔ |

| معرف رسالة الشبكة | ✔ | ✔ |

| لغة البريد | ✔ | ✔ |

| قاعدة نقل Exchange | ✔ | |

| موصل | ✔ | |

| سياق | ✔ | ✔ |

| قاعدة منع فقدان البيانات | ✔ | ✔ |

| نوع التهديد* | ✔ | ✔ |

| تقنية الكشف | ✔ | ✔ |

| عدد المرفقات | ✔ | ✔ |

| عدد عناوين URL | ✔ | ✔ |

| حجم البريد الإلكتروني | ✔ | ✔ |

تلميح

لمشاهدة جميع الأعمدة، من المحتمل أن تحتاج إلى القيام بواحد أو أكثر من الخطوات التالية:

- قم بالتمرير أفقيا في مستعرض الويب الخاص بك.

- تضييق عرض الأعمدة المناسبة.

- إزالة الأعمدة من طريقة العرض.

- تصغير مستعرض الويب الخاص بك.

يتم حفظ إعدادات الأعمدة المخصصة لكل مستخدم. يتم حفظ إعدادات الأعمدة المخصصة في وضع استعراض التصفح المتخفي أو InPrivate حتى تقوم بإغلاق مستعرض الويب.

عند تحديد إدخال واحد أو أكثر من القائمة عن طريق تحديد خانة الاختيار بجوار العمود الأول، ![]() يتوفر الإجراء Take. للحصول على معلومات، راجع تتبع التهديدات: معالجة البريد الإلكتروني.

يتوفر الإجراء Take. للحصول على معلومات، راجع تتبع التهديدات: معالجة البريد الإلكتروني.

عند النقر فوق قيم الموضوع أو المستلم في إدخال، يتم فتح القائمة المنبثقة التفاصيل. يتم وصف هذه القوائم المنبثقة في الأقسام الفرعية التالية.

تفاصيل البريد الإلكتروني من طريقة عرض البريد الإلكتروني لمنطقة التفاصيل في طريقة عرض البرامج الضارة

عند تحديد قيمة الموضوع لإدخال في الجدول، يتم فتح القائمة المنبثقة تفاصيل البريد الإلكتروني. تعرف القائمة المنبثقة للتفاصيل هذه باسم لوحة ملخص البريد الإلكتروني وتحتوي على معلومات موجزة موحدة متوفرة أيضا في صفحة كيان البريد الإلكتروني للرسالة.

للحصول على تفاصيل حول المعلومات الموجودة في لوحة ملخص البريد الإلكتروني، راجع لوحات ملخص البريد الإلكتروني.

يتم وصف الإجراءات المتوفرة في الجزء العلوي من لوحة ملخص البريد الإلكتروني لمستكشف التهديدات والكشف في الوقت الحقيقي في تفاصيل البريد الإلكتروني من طريقة عرض البريد الإلكتروني لمنطقة التفاصيل في طريقة عرض كل البريد الإلكتروني.

تفاصيل المستلم من طريقة عرض البريد الإلكتروني لمنطقة التفاصيل في طريقة عرض البرامج الضارة

عند تحديد إدخال بالنقر فوق قيمة المستلم ، يتم فتح القائمة المنبثقة التفاصيل. المعلومات الواردة في القائمة المنبثقة هي نفسها كما هو موضح في تفاصيل المستلم من طريقة عرض البريد الإلكتروني لمنطقة التفاصيل في طريقة عرض كل البريد الإلكتروني.

عرض أفضل مجموعات البرامج الضارة لمنطقة التفاصيل في طريقة عرض البرامج الضارة في مستكشف التهديدات

تنظم طريقة عرض Top malware families لمنطقة التفاصيل البيانات في جدول لأهم عائلات البرامج الضارة. يوضح الجدول ما يلي:

عمود أفضل عائلات البرامج الضارة : اسم عائلة البرامج الضارة.

إذا حددت اسم عائلة برامج ضارة، يتم فتح قائمة منبثقة تفاصيل تحتوي على المعلومات التالية:

قسم البريد الإلكتروني: جدول يعرض المعلومات ذات الصلة التالية للرسائل التي تحتوي على ملف البرامج الضارة:

- تاريخ

- موضوع

- المستلم

حدد عرض كل رسائل البريد الإلكتروني لفتح مستكشف التهديدات في علامة تبويب جديدة تمت تصفيتها حسب اسم عائلة البرامج الضارة.

قسم التفاصيل التقنية

عدد المحاولات: إذا حددت عدد المحاولات، يفتح مستكشف التهديدات في علامة تبويب جديدة تمت تصفيتها حسب اسم عائلة البرامج الضارة.

عرض أفضل المستخدمين المستهدفين لمنطقة التفاصيل في طريقة عرض البرامج الضارة في مستكشف التهديدات

تنظم طريقة عرض أفضل المستخدمين المستهدفين البيانات في جدول للمستلمين الخمسة الأوائل الذين تم استهدافهم بواسطة البرامج الضارة. يوضح الجدول ما يلي:

أهم المستخدمين المستهدفين: عنوان البريد الإلكتروني للمستخدم المستهدف الأعلى. إذا حددت عنوان بريد إلكتروني، يتم فتح قائمة منبثقة التفاصيل. المعلومات الموجودة في القائمة المنبثقة هي نفسها كما هو موضح في عرض أفضل المستخدمين المستهدفين لمنطقة التفاصيل في طريقة عرض كل البريد الإلكتروني في مستكشف التهديدات.

عدد المحاولات: إذا حددت عدد المحاولات، يفتح مستكشف التهديدات في علامة تبويب جديدة تمت تصفيتها حسب اسم عائلة البرامج الضارة.

تلميح

استخدم ![]() Export لتصدير قائمة تصل إلى 3000 مستخدم والمحاولات المقابلة.

Export لتصدير قائمة تصل إلى 3000 مستخدم والمحاولات المقابلة.

طريقة عرض أصل البريد الإلكتروني لمنطقة التفاصيل في طريقة عرض البرامج الضارة في مستكشف التهديدات

تعرض طريقة عرض أصل البريد الإلكتروني مصادر الرسائل على خريطة العالم.

طريقة عرض الحملة لمنطقة التفاصيل في طريقة عرض البرامج الضارة في مستكشف التهديدات

تعرض طريقة عرض الحملة جدول تفاصيل. يمكنك فرز الإدخالات بالنقر فوق رأس عمود متوفر.

جدول التفاصيل مطابق لجدول التفاصيل في صفحة الحملات.

عند تحديد إدخال بالنقر فوق أي مكان في الصف بخلاف خانة الاختيار بجوار الاسم، يتم فتح قائمة منبثقة للتفاصيل. المعلومات الواردة في القائمة المنبثقة هي نفسها كما هو موضح في تفاصيل الحملة.

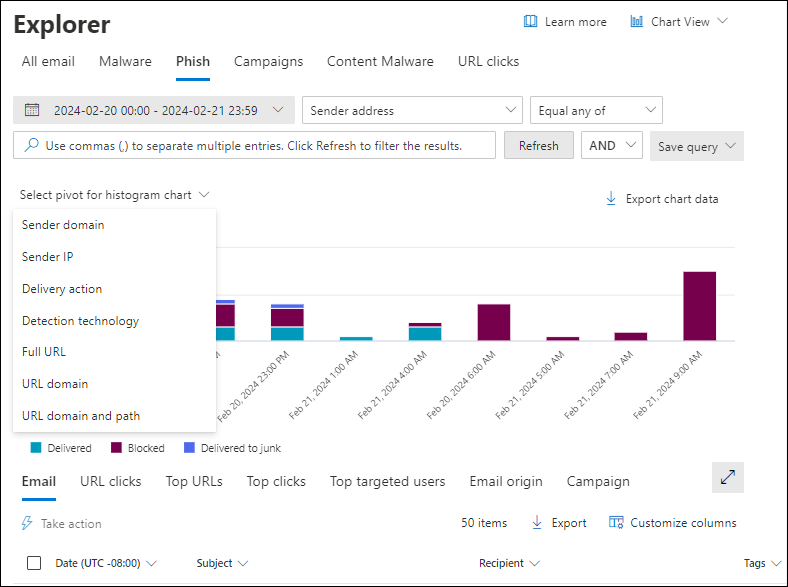

عرض التصيد الاحتيالي في مستكشف التهديدات والكشف في الوقت الحقيقي

تعرض طريقة عرض التصيد الاحتيالي في مستكشف التهديدات والكشف في الوقت الحقيقي معلومات حول رسائل البريد الإلكتروني التي تم تعريفها على أنها تصيد احتيالي.

لفتح طريقة عرض التصيد الاحتيالي ، نفذ إحدى الخطوات التالية:

- مستكشف التهديدات: في صفحة Explorer في مدخل Defender في https://security.microsoft.com، انتقل إلى علامة التبويب Email & collaboration>Explorer>Phish . أو، انتقل مباشرة إلى صفحة المستكشف باستخدام https://security.microsoft.com/threatexplorerv3، ثم حدد علامة التبويب التصيد الاحتيالي .

- عمليات الكشف في الوقت الحقيقي: في صفحة الاكتشافات في الوقت الحقيقي في مدخل Defender في https://security.microsoft.com، انتقل إلى علامة التبويب Email & collaboration>Explorer>Phish . أو، انتقل مباشرة إلى صفحة الكشف في الوقت الحقيقي باستخدام https://security.microsoft.com/realtimereportsv3، ثم حدد علامة التبويب التصيد الاحتيالي .

الخصائص القابلة للتصفية في طريقة عرض التصيد الاحتيالي في مستكشف التهديدات والكشف في الوقت الحقيقي

بشكل افتراضي، لا يتم تطبيق عوامل تصفية الخصائص على البيانات. يتم وصف خطوات إنشاء عوامل التصفية (الاستعلامات) في قسم عوامل التصفية في مستكشف التهديدات واكتشافات الوقت الحقيقي لاحقا في هذه المقالة.

يتم وصف الخصائص القابلة للتصفية المتوفرة في مربع عنوان المرسل في طريقة عرض البرامج الضارة في الجدول التالي:

| مال | نوع | تهديد مستكشف |

في الوقت الحقيقي المكتشفه |

|---|---|---|---|

| Basic | |||

| عنوان المرسل | نص. فصل قيم متعددة بفواصل. | ✔ | ✔ |

| المستلمين | نص. فصل قيم متعددة بفواصل. | ✔ | ✔ |

| مجال المرسل | نص. فصل قيم متعددة بفواصل. | ✔ | ✔ |

| مجال المستلم | نص. فصل قيم متعددة بفواصل. | ✔ | ✔ |

| موضوع | نص. فصل قيم متعددة بفواصل. | ✔ | ✔ |

| اسم عرض المرسل | نص. فصل قيم متعددة بفواصل. | ✔ | ✔ |

| بريد المرسل من العنوان | نص. فصل قيم متعددة بفواصل. | ✔ | ✔ |

| بريد المرسل من المجال | نص. فصل قيم متعددة بفواصل. | ✔ | ✔ |

| مسار العودة | نص. فصل قيم متعددة بفواصل. | ✔ | ✔ |

| إرجاع مجال المسار | نص. فصل قيم متعددة بفواصل. | ✔ | ✔ |

| العلامات | نص. فصل قيم متعددة بفواصل. لمزيد من المعلومات حول علامات المستخدم، راجع علامات المستخدم. |

✔ | |

| مجال منتحل | نص. فصل قيم متعددة بفواصل. | ✔ | ✔ |

| مستخدم منتحل صفة | نص. فصل قيم متعددة بفواصل. | ✔ | ✔ |

| قاعدة نقل Exchange | نص. فصل قيم متعددة بفواصل. | ✔ | |

| قاعدة منع فقدان البيانات | نص. فصل قيم متعددة بفواصل. | ✔ | |

| سياق | حدد قيمة واحدة أو أكثر:

|

✔ | |

| موصل | نص. فصل قيم متعددة بفواصل. | ✔ | |

| إجراء التسليم | حدد قيمة واحدة أو أكثر:

|

✔ | ✔ |

| إجراء إضافي | حدد قيمة واحدة أو أكثر:

|

✔ | ✔ |

| اتجاه | حدد قيمة واحدة أو أكثر:

|

✔ | ✔ |

| تقنية الكشف | حدد قيمة واحدة أو أكثر:

|

✔ | ✔ |

| موقع التسليم الأصلي | حدد قيمة واحدة أو أكثر:

|

✔ | ✔ |

| أحدث موقع تسليم | نفس قيم موقع التسليم الأصلي | ✔ | ✔ |

| مستوى ثقة التصيد الاحتيالي | حدد قيمة واحدة أو أكثر:

|

✔ | |

| التجاوز الأساسي | حدد قيمة واحدة أو أكثر:

|

✔ | ✔ |

| مصدر التجاوز الأساسي | يمكن أن تحتوي الرسائل على تجاوزات السماح أو الحظر المتعددة كما هو محدد في مصدر التجاوز. يتم تحديد التجاوز الذي سمح بالرسالة أو حظرها في نهاية المطاف في مصدر التجاوز الأساسي. حدد قيمة واحدة أو أكثر:

|

✔ | ✔ |

| تجاوز المصدر | نفس قيم مصدر التجاوز الأساسي | ✔ | ✔ |

| نوع النهج | حدد قيمة واحدة أو أكثر:

|

✔ | ✔ |

| إجراء النهج | حدد قيمة واحدة أو أكثر:

|

✔ | ✔ |

| حجم البريد الإلكتروني | العدد الصحيح. فصل قيم متعددة بفواصل. | ✔ | ✔ |

| Advanced | |||

| معرف رسالة الإنترنت | نص. فصل قيم متعددة بفواصل. متوفر في حقل رأس معرف الرسالة في رأس الرسالة. قيمة المثال هي <08f1e0f6806a47b4ac103961109ae6ef@server.domain> (لاحظ أقواس الزاوية). |

✔ | ✔ |

| معرف رسالة الشبكة | نص. فصل قيم متعددة بفواصل. قيمة GUID المتوفرة في حقل رأس X-MS-Exchange-Organization-Network-Message-Id في رأس الرسالة. |

✔ | ✔ |

| عنوان IP للمرسل | نص. فصل قيم متعددة بفواصل. | ✔ | ✔ |

| مرفق SHA256 | نص. فصل قيم متعددة بفواصل. | ✔ | ✔ |

| معرف نظام المجموعة | نص. فصل قيم متعددة بفواصل. | ✔ | ✔ |

| معرف التنبيه | نص. فصل قيم متعددة بفواصل. | ✔ | ✔ |

| معرف نهج التنبيه | نص. فصل قيم متعددة بفواصل. | ✔ | ✔ |

| معرف الحملة | نص. فصل قيم متعددة بفواصل. | ✔ | ✔ |

| إشارة عنوان URL ل ZAP | نص. فصل قيم متعددة بفواصل. | ✔ | |

| عناوين URL | |||

| عدد عناوين URL | العدد الصحيح. فصل قيم متعددة بفواصل. | ✔ | ✔ |

| مجال URL | نص. فصل قيم متعددة بفواصل. | ✔ | ✔ |

| مجال URL ومساره | نص. فصل قيم متعددة بفواصل. | ✔ | |

| عنوان URL | نص. فصل قيم متعددة بفواصل. | ✔ | |

| مسار URL | نص. فصل قيم متعددة بفواصل. | ✔ | |

| مصدر URL | حدد قيمة واحدة أو أكثر:

|

✔ | ✔ |

| انقر فوق الحكم | حدد قيمة واحدة أو أكثر:

|

✔ | ✔ |

| تهديد عنوان URL | حدد قيمة واحدة أو أكثر:

|

✔ | ✔ |

| ملف | |||

| عدد المرفقات | العدد الصحيح. فصل قيم متعددة بفواصل. | ✔ | ✔ |

| اسم ملف المرفق | نص. فصل قيم متعددة بفواصل. | ✔ | ✔ |

| نوع الملف | نص. فصل قيم متعددة بفواصل. | ✔ | ✔ |

| ملحق الملف | نص. فصل قيم متعددة بفواصل. | ✔ | ✔ |

| حجم الملف | العدد الصحيح. فصل قيم متعددة بفواصل. | ✔ | ✔ |

| المصادقة | |||

| SPF | حدد قيمة واحدة أو أكثر:

|

✔ | ✔ |

| DKIM | حدد قيمة واحدة أو أكثر:

|

✔ | ✔ |

| DMARC | حدد قيمة واحدة أو أكثر:

|

✔ | ✔ |

| مركب | حدد قيمة واحدة أو أكثر:

|

محاور للمخطط في طريقة عرض التصيد الاحتيالي في مستكشف التهديدات والكشف في الوقت الحقيقي

يحتوي المخطط على طريقة عرض افتراضية، ولكن يمكنك تحديد قيمة من تحديد محوري للمخطط التكراري لتغيير كيفية تنظيم بيانات المخطط المصفاة أو غير المصفاة وعرضها.

يتم سرد محاور المخطط المتوفرة في طريقة عرض التصيد الاحتيالي في مستكشف التهديدات واكتشافات الوقت الحقيقي في الجدول التالي:

| Pivot | تهديد مستكشف |

في الوقت الحقيقي المكتشفه |

|---|---|---|

| مجال المرسل | ✔ | ✔ |

| عنوان IP للمرسل | ✔ | |

| إجراء التسليم | ✔ | ✔ |

| تقنية الكشف | ✔ | ✔ |

| عنوان URL الكامل | ✔ | |

| مجال URL | ✔ | ✔ |

| مجال URL ومساره | ✔ |

يتم وصف محاور المخطط المتوفرة في الأقسام الفرعية التالية.

محور مخطط مجال المرسل في طريقة عرض التصيد الاحتيالي في مستكشف التهديدات والكشف في الوقت الحقيقي

على الرغم من أن هذا المحور لا يبدو محددا بشكل افتراضي، فإن مجال المرسل هو محور المخطط الافتراضي في طريقة عرض التصيد الاحتيالي في عمليات الكشف في الوقت الحقيقي.

ينظم محور مجال المرسل المخطط حسب المجالات في الرسائل لنطاق التاريخ/الوقت المحدد وعوامل تصفية الخصائص.

يظهر التمرير فوق نقطة بيانات في المخطط عدد كل مجال مرسل.

محور مخطط IP للمرسل في طريقة عرض التصيد الاحتيالي في مستكشف التهديدات

ينظم المحور عنوان IP للمرسل المخطط حسب عناوين IP المصدر للرسائل لنطاق التاريخ/الوقت المحدد وعوامل تصفية الخصائص.

يظهر التمرير فوق نقطة بيانات في المخطط عدد كل عنوان IP مصدر.

محور مخطط إجراء التسليم في طريقة عرض التصيد الاحتيالي في مستكشف التهديدات واكتشافات الوقت الحقيقي

على الرغم من أن هذا المحور لا يبدو محددا بشكل افتراضي، فإن إجراء التسليم هو المحور الافتراضي للمخطط في طريقة عرض التصيد الاحتيالي في مستكشف التهديدات.

ينظم محور إجراء التسليم المخطط حسب الإجراءات المتخذة على الرسائل لنطاق التاريخ/الوقت المحدد وعوامل تصفية الخصائص.

يظهر التمرير فوق نقطة بيانات في المخطط عدد كل إجراء تسليم.

محور مخطط تكنولوجيا الكشف في طريقة عرض التصيد الاحتيالي في مستكشف التهديدات والكشف في الوقت الحقيقي

ينظم محور تقنية الكشف المخطط حسب الميزة التي حددت رسائل التصيد الاحتيالي لنطاق التاريخ/الوقت المحدد وعوامل تصفية الخصائص.

يظهر التمرير فوق نقطة بيانات في المخطط عدد كل تقنية كشف.

محور مخطط URL الكامل في طريقة عرض التصيد الاحتيالي في مستكشف التهديدات

ينظم المحور عنوان URL الكامل المخطط حسب عناوين URL الكاملة في رسائل التصيد الاحتيالي لنطاق التاريخ/الوقت المحدد وعوامل تصفية الخصائص.

يظهر التمرير فوق نقطة بيانات في المخطط عدد كل عنوان URL كامل.

محور مخطط مجال URL في طريقة عرض التصيد الاحتيالي في مستكشف التهديدات والكشف في الوقت الحقيقي

ينظم محور مجال URL المخطط حسب المجالات في عناوين URL في رسائل التصيد الاحتيالي لنطاق التاريخ/الوقت المحدد وعوامل تصفية الخصائص.

يظهر التمرير فوق نقطة بيانات في المخطط عدد كل مجال URL.

محور مجال URL ومخطط المسار في طريقة عرض التصيد الاحتيالي في مستكشف التهديدات

ينظم مجال URL ومحور المسار المخطط حسب المجالات والمسارات في عناوين URL في رسائل التصيد الاحتيالي لنطاق التاريخ/الوقت المحدد وعوامل تصفية الخصائص.

يظهر التمرير فوق نقطة بيانات في المخطط عدد كل مجال ومسار URL.

طرق عرض لمنطقة التفاصيل في طريقة عرض التصيد الاحتيالي في مستكشف التهديدات

يتم سرد طرق العرض المتوفرة (علامات التبويب) في منطقة التفاصيل في طريقة عرض التصيد الاحتيالي في الجدول التالي، ويتم وصفها في الأقسام الفرعية التالية.

| عرض | تهديد مستكشف |

في الوقت الحقيقي المكتشفه |

|---|---|---|

| البريد الإلكتروني | ✔ | ✔ |

| نقرات عنوان URL | ✔ | ✔ |

| أهم عناوين URL | ✔ | ✔ |

| النقرات العلوية | ✔ | ✔ |

| أهم المستخدمين المستهدفين | ✔ | |

| أصل البريد الإلكتروني | ✔ | |

| حملة | ✔ |

عرض البريد الإلكتروني لمنطقة التفاصيل في طريقة عرض التصيد الاحتيالي في مستكشف التهديدات والكشف في الوقت الحقيقي

البريد الإلكتروني هو طريقة العرض الافتراضية لمنطقة التفاصيل في طريقة عرض التصيد الاحتيالي في مستكشف التهديدات والكشف في الوقت الحقيقي.

تعرض طريقة عرض البريد الإلكتروني جدول تفاصيل. يمكنك فرز الإدخالات بالنقر فوق رأس عمود متوفر. حدد ![]() تخصيص الأعمدة لتغيير الأعمدة المعروضة.

تخصيص الأعمدة لتغيير الأعمدة المعروضة.

يعرض الجدول التالي الأعمدة المتوفرة في مستكشف التهديدات والكشف في الوقت الحقيقي. يتم وضع علامة نجمية على القيم الافتراضية (*).

| عمود | تهديد مستكشف |

في الوقت الحقيقي المكتشفه |

|---|---|---|

| تاريخ* | ✔ | ✔ |

| موضوع* | ✔ | ✔ |

| المستلم* | ✔ | ✔ |

| مجال المستلم | ✔ | ✔ |

| العلامات* | ✔ | |

| عنوان المرسل* | ✔ | ✔ |

| اسم عرض المرسل | ✔ | ✔ |

| مجال المرسل* | ✔ | ✔ |

| عنوان IP للمرسل | ✔ | ✔ |

| بريد المرسل من العنوان | ✔ | ✔ |

| بريد المرسل من المجال | ✔ | ✔ |

| إجراءات إضافية* | ✔ | ✔ |

| إجراء التسليم | ✔ | ✔ |

| أحدث موقع تسليم* | ✔ | ✔ |

| موقع التسليم الأصلي* | ✔ | ✔ |

| مصدر تجاوز النظام | ✔ | ✔ |

| تجاوزات النظام | ✔ | ✔ |

| معرف التنبيه | ✔ | ✔ |

| معرف رسالة الإنترنت | ✔ | ✔ |

| معرف رسالة الشبكة | ✔ | ✔ |

| لغة البريد | ✔ | ✔ |

| قاعدة نقل Exchange | ✔ | |

| موصل | ✔ | |

| مستوى ثقة التصيد الاحتيالي | ✔ | |

| سياق | ✔ | |

| قاعدة منع فقدان البيانات | ✔ | |

| نوع التهديد* | ✔ | ✔ |

| تقنية الكشف | ✔ | ✔ |

| عدد المرفقات | ✔ | ✔ |

| عدد عناوين URL | ✔ | ✔ |

| حجم البريد الإلكتروني | ✔ | ✔ |

تلميح

لمشاهدة جميع الأعمدة، من المحتمل أن تحتاج إلى القيام بواحد أو أكثر من الخطوات التالية:

- قم بالتمرير أفقيا في مستعرض الويب الخاص بك.

- تضييق عرض الأعمدة المناسبة.

- إزالة الأعمدة من طريقة العرض.

- تصغير مستعرض الويب الخاص بك.

يتم حفظ إعدادات الأعمدة المخصصة لكل مستخدم. يتم حفظ إعدادات الأعمدة المخصصة في وضع استعراض التصفح المتخفي أو InPrivate حتى تقوم بإغلاق مستعرض الويب.

عند تحديد إدخال واحد أو أكثر من القائمة عن طريق تحديد خانة الاختيار بجوار العمود الأول، ![]() يتوفر الإجراء Take. للحصول على معلومات، راجع تتبع التهديدات: معالجة البريد الإلكتروني.

يتوفر الإجراء Take. للحصول على معلومات، راجع تتبع التهديدات: معالجة البريد الإلكتروني.

عند النقر فوق قيم الموضوع أو المستلم في إدخال، يتم فتح القائمة المنبثقة التفاصيل. يتم وصف هذه القوائم المنبثقة في الأقسام الفرعية التالية.

تفاصيل البريد الإلكتروني من طريقة عرض البريد الإلكتروني لمنطقة التفاصيل في طريقة عرض التصيد الاحتيالي

عند تحديد قيمة الموضوع لإدخال في الجدول، يتم فتح القائمة المنبثقة تفاصيل البريد الإلكتروني. تعرف القائمة المنبثقة للتفاصيل هذه باسم لوحة ملخص البريد الإلكتروني وتحتوي على معلومات موجزة موحدة متوفرة أيضا في صفحة كيان البريد الإلكتروني للرسالة.

للحصول على تفاصيل حول المعلومات الموجودة في لوحة ملخص البريد الإلكتروني، راجع لوحة ملخص البريد الإلكتروني في ميزات Defender for Office 365.

يتم وصف الإجراءات المتوفرة في الجزء العلوي من لوحة ملخص البريد الإلكتروني لمستكشف التهديدات والكشف في الوقت الحقيقي في تفاصيل البريد الإلكتروني من طريقة عرض البريد الإلكتروني لمنطقة التفاصيل في طريقة عرض كل البريد الإلكتروني.

تفاصيل المستلم من طريقة عرض البريد الإلكتروني لمنطقة التفاصيل في طريقة عرض التصيد الاحتيالي

عند تحديد إدخال بالنقر فوق قيمة المستلم ، يتم فتح القائمة المنبثقة التفاصيل. المعلومات الواردة في القائمة المنبثقة هي نفسها كما هو موضح في تفاصيل المستلم من طريقة عرض البريد الإلكتروني لمنطقة التفاصيل في طريقة عرض كل البريد الإلكتروني.

انقر فوق عنوان URL لعرض منطقة التفاصيل في طريقة عرض التصيد الاحتيالي في مستكشف التهديدات والكشف في الوقت الحقيقي

تعرض طريقة عرض نقرات URL مخططا يمكن تنظيمه باستخدام محاور. يحتوي المخطط على طريقة عرض افتراضية، ولكن يمكنك تحديد قيمة من تحديد محوري للمخطط التكراري لتغيير كيفية تنظيم بيانات المخطط المصفاة أو غير المصفاة وعرضها.

يتم وصف محاور المخطط المتوفرة في طريقة عرض البرامج الضارة في مستكشف التهديدات واكتشافات الوقت الحقيقي في الجدول التالي:

| Pivot | تهديد مستكشف |

في الوقت الحقيقي المكتشفه |

|---|---|---|

| مجال URL | ✔ | ✔ |

| انقر فوق الحكم | ✔ | ✔ |

| عنوان URL | ✔ | |

| مجال URL ومساره | ✔ |

تتوفر نفس محاور المخطط وموضحة لعرض كل البريد الإلكتروني في مستكشف التهديدات:

- المحور المحوري لمجال URL لعرض النقرات على عنوان URL لمنطقة التفاصيل في طريقة عرض كل البريد الإلكتروني في مستكشف التهديدات

- انقر فوق محور الحكم لعرض النقرات على عنوان URL لمنطقة التفاصيل في طريقة عرض كل البريد الإلكتروني في مستكشف التهديدات

- محور URL لعرض النقرات على عنوان URL لمنطقة التفاصيل في طريقة عرض كل البريد الإلكتروني في مستكشف التهديدات

- مجال URL ومحور المسار لعرض النقرات على عنوان URL لمنطقة التفاصيل في طريقة عرض كل البريد الإلكتروني في مستكشف التهديدات

تلميح

في مستكشف التهديدات، يحتوي كل محور في طريقة عرض النقرات على عنوان URL على ![]() إجراء عرض كل النقرات الذي يفتح طريقة عرض نقرات URL في مستكشف التهديدات في علامة تبويب جديدة. هذا الإجراء غير متوفر في عمليات الكشف في الوقت الحقيقي، لأن طريقة عرض نقرات URL غير متوفرة في عمليات الكشف في الوقت الحقيقي.

إجراء عرض كل النقرات الذي يفتح طريقة عرض نقرات URL في مستكشف التهديدات في علامة تبويب جديدة. هذا الإجراء غير متوفر في عمليات الكشف في الوقت الحقيقي، لأن طريقة عرض نقرات URL غير متوفرة في عمليات الكشف في الوقت الحقيقي.

عرض أفضل عناوين URL لمنطقة التفاصيل في طريقة عرض التصيد الاحتيالي في مستكشف التهديدات والكشف في الوقت الحقيقي

تعرض طريقة عرض أهم عناوين URL جدول تفاصيل. يمكنك فرز الإدخالات بالنقر فوق رأس عمود متوفر:

- عنوان URL

- تم حظر الرسائل

- الرسائل غير الهامة

- الرسائل التي تم تسليمها

أفضل تفاصيل عناوين URL لعرض التصيد الاحتيالي

عند تحديد إدخال بالنقر فوق أي مكان في الصف بخلاف خانة الاختيار بجوار العمود الأول، يتم فتح قائمة منبثقة للتفاصيل. المعلومات الموجودة في القائمة المنبثقة هي نفسها كما هو موضح في تفاصيل أفضل عناوين URL لعرض كل البريد الإلكتروني.

تلميح

![]() يتوفر إجراء Go hunt فقط في Threat Explorer. لا يتوفر في عمليات الكشف في الوقت الحقيقي.

يتوفر إجراء Go hunt فقط في Threat Explorer. لا يتوفر في عمليات الكشف في الوقت الحقيقي.

عرض النقرات العلوية لمنطقة التفاصيل في طريقة عرض التصيد الاحتيالي في مستكشف التهديدات والكشف في الوقت الحقيقي

تعرض طريقة عرض النقرات العلوية جدول تفاصيل. يمكنك فرز الإدخالات بالنقر فوق رأس عمود متوفر:

- عنوان URL

- مسدود

- سمح

- حظر تجاوز

- الحكم المعلق

- تم تجاوز الحكم المعلق

- بلا

- صفحة الخطأ

- فشل

تلميح

يتم تحديد جميع الأعمدة المتوفرة. إذا حددت ![]() تخصيص الأعمدة، فلا يمكنك إلغاء تحديد أي أعمدة.

تخصيص الأعمدة، فلا يمكنك إلغاء تحديد أي أعمدة.

لمشاهدة جميع الأعمدة، من المحتمل أن تحتاج إلى القيام بواحد أو أكثر من الخطوات التالية:

- قم بالتمرير أفقيا في مستعرض الويب الخاص بك.

- تضييق عرض الأعمدة المناسبة.

- تصغير مستعرض الويب الخاص بك.

عند تحديد إدخال بالنقر فوق أي مكان في الصف بخلاف خانة الاختيار بجوار العمود الأول، يتم فتح قائمة منبثقة للتفاصيل. المعلومات الموجودة في القائمة المنبثقة هي نفسها كما هو موضح في تفاصيل أفضل عناوين URL لعرض كل البريد الإلكتروني.

عرض أفضل المستخدمين المستهدفين لمنطقة التفاصيل في طريقة عرض التصيد الاحتيالي في مستكشف التهديدات

تنظم طريقة عرض أفضل المستخدمين المستهدفين البيانات في جدول للمستلمين الخمسة الأوائل الذين تم استهدافهم من خلال محاولات التصيد الاحتيالي. يوضح الجدول ما يلي:

أهم المستخدمين المستهدفين: عنوان البريد الإلكتروني للمستخدم المستهدف الأعلى. إذا حددت عنوان بريد إلكتروني، يتم فتح قائمة منبثقة التفاصيل. المعلومات الموجودة في القائمة المنبثقة هي نفسها كما هو موضح في عرض أفضل المستخدمين المستهدفين لمنطقة التفاصيل في طريقة عرض كل البريد الإلكتروني في مستكشف التهديدات.

عدد المحاولات: إذا حددت عدد المحاولات، يفتح مستكشف التهديدات في علامة تبويب جديدة تمت تصفيتها حسب اسم عائلة البرامج الضارة.

تلميح

استخدم ![]() Export لتصدير قائمة تصل إلى 3000 مستخدم والمحاولات المقابلة.

Export لتصدير قائمة تصل إلى 3000 مستخدم والمحاولات المقابلة.

طريقة عرض أصل البريد الإلكتروني لمنطقة التفاصيل في طريقة عرض التصيد الاحتيالي في مستكشف التهديدات

تعرض طريقة عرض أصل البريد الإلكتروني مصادر الرسائل على خريطة العالم.

طريقة عرض الحملة لمنطقة التفاصيل في طريقة عرض التصيد الاحتيالي في مستكشف التهديدات

تعرض طريقة عرض الحملة جدول تفاصيل. يمكنك فرز الإدخالات بالنقر فوق رأس عمود متوفر.

المعلومات الموجودة في الجدول هي نفسها كما هو موضح في جدول التفاصيل على صفحة الحملات.

عند تحديد إدخال بالنقر فوق أي مكان في الصف بخلاف خانة الاختيار بجوار الاسم، يتم فتح قائمة منبثقة للتفاصيل. المعلومات الواردة في القائمة المنبثقة هي نفسها كما هو موضح في تفاصيل الحملة.

عرض الحملات في مستكشف التهديدات

تعرض طريقة عرض الحملات في مستكشف التهديدات معلومات حول التهديدات التي تم تحديدها على أنها هجمات تصيد احتيالي وبرامج ضارة منسقة، إما خاصة بمؤسستك، أو للمؤسسات الأخرى في Microsoft 365.

لفتح طريقة عرض الحملات على صفحة المستكشف في مدخل Defender في https://security.microsoft.com، انتقل إلى علامة التبويب Email & collaboration>Explorer>Campaigns . أو، انتقل مباشرة إلى صفحة المستكشف باستخدام https://security.microsoft.com/threatexplorerv3، ثم حدد علامة التبويب الحملات .

جميع المعلومات والإجراءات المتوفرة متطابقة مع المعلومات والإجراءات الموجودة في صفحة الحملات في https://security.microsoft.com/campaignsv3. لمزيد من المعلومات، راجع صفحة الحملات في مدخل Microsoft Defender.

عرض البرامج الضارة للمحتوى في مستكشف التهديدات والكشف في الوقت الحقيقي

تعرض طريقة عرض البرامج الضارة للمحتوى في مستكشف التهديدات واكتشافات الوقت الحقيقي معلومات حول الملفات التي تم تحديدها على أنها برامج ضارة من خلال:

- الحماية من الفيروسات المضمنة في SharePoint وOneDrive وMicrosoft Teams

- المرفقات الآمنة ل SharePoint وOneDrive وMicrosoft Teams.

لفتح طريقة عرض البرامج الضارة للمحتوى ، نفذ إحدى الخطوات التالية:

- مستكشف التهديدات: في صفحة Explorer في مدخل Defender في https://security.microsoft.com، انتقل إلى علامة التبويب Email & collaboration>Explorer>Content malware . أو، انتقل مباشرة إلى صفحة المستكشف باستخدام https://security.microsoft.com/threatexplorerv3، ثم حدد علامة التبويب البرامج الضارة للمحتوى .

- عمليات الكشف في الوقت الحقيقي: في صفحة الكشف في الوقت الحقيقي في مدخل Defender في https://security.microsoft.com، انتقل إلى علامة التبويبالبرامج الضارة لمحتوىمستكشف>التعاون> عبر البريد الإلكتروني &. أو، انتقل مباشرة إلى صفحة الكشف في الوقت الحقيقي باستخدام https://security.microsoft.com/realtimereportsv3، ثم حدد علامة التبويب البرامج الضارة للمحتوى.

خصائص قابلة للتصفية في طريقة عرض البرامج الضارة للمحتوى في مستكشف التهديدات واكتشافات الوقت الحقيقي

بشكل افتراضي، لا يتم تطبيق عوامل تصفية الخصائص على البيانات. يتم وصف خطوات إنشاء عوامل التصفية (الاستعلامات) في قسم عوامل التصفية في مستكشف التهديدات واكتشافات الوقت الحقيقي لاحقا في هذه المقالة.

يتم وصف الخصائص القابلة للتصفية المتوفرة في مربع اسم الملف في طريقة عرض البرامج الضارة للمحتوى في مستكشف التهديدات واكتشافات الوقت الحقيقي في الجدول التالي:

| مال | نوع | تهديد مستكشف |

في الوقت الحقيقي المكتشفه |

|---|---|---|---|

| ملف | |||

| اسم الملف | نص. فصل قيم متعددة بفواصل. | ✔ | ✔ |

| عبء العمل | حدد قيمة واحدة أو أكثر:

|

✔ | ✔ |

| موقع | نص. فصل قيم متعددة بفواصل. | ✔ | ✔ |

| مالك الملف | نص. فصل قيم متعددة بفواصل. | ✔ | ✔ |

| التعديل الأخير من قبل | نص. فصل قيم متعددة بفواصل. | ✔ | ✔ |

| SHA256 | العدد الصحيح. فصل قيم متعددة بفواصل. للعثور على قيمة تجزئة SHA256 لملف في Windows، قم بتشغيل الأمر التالي في موجه الأوامر: certutil.exe -hashfile "<Path>\<Filename>" SHA256. |

✔ | ✔ |

| عائلة البرامج الضارة | نص. فصل قيم متعددة بفواصل. | ✔ | ✔ |

| تقنية الكشف | حدد قيمة واحدة أو أكثر:

|

✔ | ✔ |

| نوع التهديد | حدد قيمة واحدة أو أكثر:

|

✔ | ✔ |

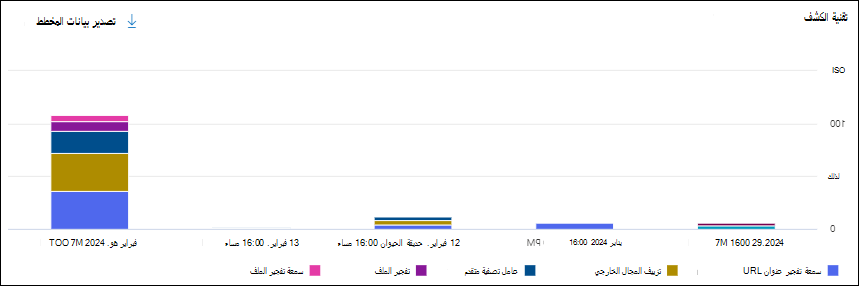

محاور للمخطط في طريقة عرض البرامج الضارة للمحتوى في مستكشف التهديدات والكشف في الوقت الحقيقي

يحتوي المخطط على طريقة عرض افتراضية، ولكن يمكنك تحديد قيمة من تحديد محوري للمخطط التكراري لتغيير كيفية تنظيم بيانات المخطط المصفاة أو غير المصفاة وعرضها.

يتم سرد محاور المخطط المتوفرة في طريقة عرض البرامج الضارة للمحتوى في مستكشف التهديدات والكشف في الوقت الحقيقي في الجدول التالي:

| Pivot | تهديد مستكشف |

في الوقت الحقيقي المكتشفه |

|---|---|---|

| عائلة البرامج الضارة | ✔ | ✔ |

| تقنية الكشف | ✔ | ✔ |

| عبء العمل | ✔ | ✔ |

يتم وصف محاور المخطط المتوفرة في الأقسام الفرعية التالية.

محور المخطط العائلي للبرامج الضارة في طريقة عرض البرامج الضارة للمحتوى في مستكشف التهديدات واكتشافات الوقت الحقيقي

على الرغم من أن هذا المحور لا يبدو محددا بشكل افتراضي، فإن مجموعة البرامج الضارة هي محور المخطط الافتراضي في طريقة عرض البرامج الضارة للمحتوى في مستكشف التهديدات واكتشافات الوقت الحقيقي.

ينظم العرض المحوري لعائلة البرامج الضارة المخطط بواسطة البرامج الضارة المحددة في الملفات في SharePoint وOneDrive وMicrosoft Teams باستخدام النطاق الزمني/التاريخ المحدد وعوامل تصفية الخصائص.

يظهر التمرير فوق نقطة بيانات في المخطط عدد كل عائلة برامج ضارة.

محور مخطط تقنية الكشف في طريقة عرض البرامج الضارة للمحتوى في مستكشف التهديدات والكشف في الوقت الحقيقي

ينظم العرض المحوري لتقنية الكشف المخطط حسب الميزة التي حددت البرامج الضارة في الملفات في SharePoint وOneDrive وMicrosoft Teams لنطاق التاريخ/الوقت المحدد وعوامل تصفية الخصائص.

يظهر التمرير فوق نقطة بيانات في المخطط عدد كل تقنية كشف.

محور مخطط حمل العمل في طريقة عرض البرامج الضارة للمحتوى في مستكشف التهديدات واكتشافات الوقت الحقيقي

ينظم المحور حمل العمل المخطط حسب المكان الذي تم فيه تحديد البرامج الضارة (SharePoint أو OneDrive أو Microsoft Teams) لنطاق التاريخ/الوقت المحدد وعوامل تصفية الخصائص.

يظهر التمرير فوق نقطة بيانات في المخطط عدد كل حمل عمل.

طرق عرض منطقة التفاصيل في طريقة عرض البرامج الضارة للمحتوى في مستكشف التهديدات والكشف في الوقت الحقيقي

في مستكشف التهديدات والكشف في الوقت الحقيقي، تحتوي منطقة التفاصيل في طريقة عرض البرامج الضارة للمحتوى على طريقة عرض واحدة فقط (علامة تبويب) تسمى المستندات. يتم وصف طريقة العرض هذه في القسم الفرعي التالي.

طريقة عرض المستند لمنطقة التفاصيل في طريقة عرض البرامج الضارة للمحتوى في مستكشف التهديدات والكشف في الوقت الحقيقي

المستند هو طريقة العرض الافتراضية والوحوى لمنطقة التفاصيل في طريقة عرض البرامج الضارة للمحتوى .

تعرض طريقة عرض المستند جدول تفاصيل. يمكنك فرز الإدخالات بالنقر فوق رأس عمود متوفر. حدد ![]() تخصيص الأعمدة لتغيير الأعمدة المعروضة. يتم وضع علامة نجمية على القيم الافتراضية (*):

تخصيص الأعمدة لتغيير الأعمدة المعروضة. يتم وضع علامة نجمية على القيم الافتراضية (*):

- تاريخ*

- اسم*

- عبء العمل*

- تهديد*

- تقنية الكشف*

- آخر تعديل للمستخدم*

- مالك الملف*

- الحجم (بايت)*

- آخر وقت تم تعديله

- مسار الموقع

- مسار الملف

- معرف المستند

- SHA256

- التاريخ المكتشف

- عائلة البرامج الضارة

- سياق

تلميح

لمشاهدة جميع الأعمدة، من المحتمل أن تحتاج إلى القيام بواحد أو أكثر من الخطوات التالية:

- قم بالتمرير أفقيا في مستعرض الويب الخاص بك.

- تضييق عرض الأعمدة المناسبة.

- إزالة الأعمدة من طريقة العرض.

- تصغير مستعرض الويب الخاص بك.

يتم حفظ إعدادات الأعمدة المخصصة لكل مستخدم. يتم حفظ إعدادات الأعمدة المخصصة في وضع استعراض التصفح المتخفي أو InPrivate حتى تقوم بإغلاق مستعرض الويب.

عند تحديد قيمة اسم ملف من العمود Name ، يتم فتح القائمة المنبثقة التفاصيل. تحتوي القائمة المنبثقة على المعلومات التالية:

قسم الملخص:

- اسم الملف

- مسار الموقع

- مسار الملف

- معرف المستند

- SHA256

- تاريخ التعديل الأخير

- التعديل الأخير من قبل

- تهديد

- تقنية الكشف

قسم التفاصيل:

- التاريخ المكتشف

- تم الكشف عنه بواسطة

- اسم البرامج الضارة

- التعديل الأخير من قبل

- حجم الملف

- مالك الملف

قسم قائمة البريد الإلكتروني: جدول يعرض المعلومات التالية ذات الصلة للرسائل التي تحتوي على ملف البرامج الضارة:

- تاريخ

- موضوع

- المستلم

حدد عرض كل رسائل البريد الإلكتروني لفتح مستكشف التهديدات في علامة تبويب جديدة تمت تصفيتها حسب اسم عائلة البرامج الضارة.

النشاط الأخير: يعرض النتائج الملخصة للبحث في سجل التدقيق عن المستلم:

- تاريخ

- عنوان IP

- Activity

- العنصر

إذا كان لدى المستلم أكثر من ثلاثة إدخالات لسجل التدقيق، فحدد View all recent activity لمشاهدتها جميعا.

تلميح

لا يمكن لأعضاء مجموعة دور مسؤولي الأمان في البريد الإلكتروني & أذونات التعاون توسيع قسم النشاط الأخير . يجب أن تكون عضوا في مجموعة أدوار في أذونات Exchange Online التي تم تعيين أدوار سجلات التدقيق أو محلل حماية المعلومات أو محقق حماية المعلومات . بشكل افتراضي، يتم تعيين هذه الأدوار لمجموعات أدوار إدارة السجلاتوإدارة التوافقوحماية المعلوماتومحللي حماية المعلوماتومحققي حماية المعلوماتوإدارة المؤسسة . يمكنك إضافة أعضاء مسؤولي الأمان إلى مجموعات الأدوار هذه، أو يمكنك إنشاء مجموعة دور جديدة مع تعيين دور سجلات التدقيق .

عرض نقرات URL في مستكشف التهديدات

تعرض طريقة عرض النقرات على عنوان URL في مستكشف التهديدات جميع نقرات المستخدم على عناوين URL في البريد الإلكتروني، وفي ملفات Office المدعومة في SharePoint وOneDrive، وفي Microsoft Teams.

لفتح طريقة عرض النقرات على عنوان URL على صفحة المستكشف في مدخل Defender في https://security.microsoft.com، انتقل إلى علامة التبويب Email & collaboration>Explorer>URL . أو، انتقل مباشرة إلى صفحة المستكشف باستخدام https://security.microsoft.com/threatexplorerv3، ثم حدد علامة التبويب النقرات على عنوان URL .

الخصائص القابلة للتصفية في طريقة عرض النقرات على عنوان URL في مستكشف التهديدات

بشكل افتراضي، لا يتم تطبيق عوامل تصفية الخصائص على البيانات. يتم وصف خطوات إنشاء عوامل التصفية (الاستعلامات) في قسم عوامل التصفية في مستكشف التهديدات واكتشافات الوقت الحقيقي لاحقا في هذه المقالة.

يتم وصف الخصائص القابلة للتصفية المتوفرة في مربع المستلمين في طريقة عرض نقرات URL في مستكشف التهديدات في الجدول التالي:

| مال | نوع |

|---|---|

| Basic | |

| المستلمين | نص. فصل قيم متعددة بفواصل. |

| العلامات | نص. فصل قيم متعددة بفواصل. لمزيد من المعلومات حول علامات المستخدم، راجع علامات المستخدم. |

| معرف رسالة الشبكة | نص. فصل قيم متعددة بفواصل. قيمة GUID المتوفرة في حقل رأس X-MS-Exchange-Organization-Network-Message-Id في رأس الرسالة. |

| عنوان URL | نص. فصل قيم متعددة بفواصل. |

| انقر فوق الإجراء | حدد قيمة واحدة أو أكثر:

|

| نوع التهديد | حدد قيمة واحدة أو أكثر:

|

| تقنية الكشف | حدد قيمة واحدة أو أكثر:

|

| انقر فوق المعرف | نص. فصل قيم متعددة بفواصل. |

| عنوان IP للعميل | نص. فصل قيم متعددة بفواصل. |

محاور للمخطط في طريقة عرض النقرات على عنوان URL في مستكشف التهديدات

يحتوي المخطط على طريقة عرض افتراضية، ولكن يمكنك تحديد قيمة من تحديد محوري للمخطط التكراري لتغيير كيفية تنظيم بيانات المخطط المصفاة أو غير المصفاة وعرضها.

يتم وصف محاور المخطط المتوفرة في الأقسام الفرعية التالية.

محور مخطط مجال URL في طريقة عرض النقرات على عنوان URL في مستكشف التهديدات

على الرغم من أن هذا المحور لا يبدو محددا بشكل افتراضي، فإن مجال URL هو محور المخطط الافتراضي في طريقة عرض نقرات URL .

ينظم محور مجال URL المخطط حسب المجالات الموجودة في عناوين URL التي قام المستخدمون بالنقر فوقها في البريد الإلكتروني أو ملفات Office أو Microsoft Teams لنطاق التاريخ/الوقت المحدد وعوامل تصفية الخصائص.

يظهر التمرير فوق نقطة بيانات في المخطط عدد كل مجال URL.

محور مخطط حمل العمل في طريقة عرض النقرات على عنوان URL في مستكشف التهديدات

ينظم المحور حمل العمل المخطط حسب موقع عنوان URL الذي تم النقر فوقه (البريد الإلكتروني أو ملفات Office أو Microsoft Teams) لنطاق التاريخ/الوقت المحدد وعوامل تصفية الخصائص.

يظهر التمرير فوق نقطة بيانات في المخطط عدد كل حمل عمل.

محور مخطط تقنية الكشف في طريقة عرض النقرات على عنوان URL في مستكشف التهديدات

ينظم العرض المحوري لتقنية الكشف المخطط حسب الميزة التي حددت نقرات عنوان URL في البريد الإلكتروني أو ملفات Office أو Microsoft Teams لنطاق التاريخ/الوقت المحدد وعوامل تصفية الخصائص.

يظهر التمرير فوق نقطة بيانات في المخطط عدد كل تقنية كشف.

المحور المحوري لمخطط نوع التهديد في طريقة عرض النقرات على عنوان URL في مستكشف التهديدات

ينظم المحور نوع التهديد المخطط حسب نتائج عناوين URL التي تم النقر فوقها في البريد الإلكتروني أو ملفات Office أو Microsoft Teams لنطاق التاريخ/الوقت المحدد وعوامل تصفية الخصائص.

يظهر التمرير فوق نقطة بيانات في المخطط عدد كل تقنية من أنواع التهديدات.

طرق عرض منطقة التفاصيل في طريقة عرض النقرات على عنوان URL في مستكشف التهديدات

يتم وصف طرق العرض المتوفرة (علامات التبويب) في منطقة التفاصيل في طريقة عرض نقرات URL في الأقسام الفرعية التالية.

عرض النتائج لمنطقة التفاصيل في طريقة عرض النقرات على عنوان URL في مستكشف التهديدات

النتائج هي طريقة العرض الافتراضية لمنطقة التفاصيل في طريقة عرض نقرات URL .

تعرض طريقة عرض النتائج جدول تفاصيل. يمكنك فرز الإدخالات بالنقر فوق رأس عمود متوفر. حدد ![]() تخصيص الأعمدة لتغيير الأعمدة المعروضة. بشكل افتراضي، يتم تحديد جميع الأعمدة:

تخصيص الأعمدة لتغيير الأعمدة المعروضة. بشكل افتراضي، يتم تحديد جميع الأعمدة:

- الوقت الذي تم النقر فوقه

- المستلم

- إجراء النقر على عنوان URL

- عنوان URL

- العلامات

- معرف رسالة الشبكة

- انقر فوق المعرف

- عنوان IP للعميل

- سلسلة URL

- نوع التهديد

- تقنية الكشف

تلميح

لمشاهدة جميع الأعمدة، من المحتمل أن تحتاج إلى القيام بواحد أو أكثر من الخطوات التالية:

- قم بالتمرير أفقيا في مستعرض الويب الخاص بك.

- تضييق عرض الأعمدة المناسبة.

- إزالة الأعمدة من طريقة العرض.

- تصغير مستعرض الويب الخاص بك.

يتم حفظ إعدادات الأعمدة المخصصة لكل مستخدم. يتم حفظ إعدادات الأعمدة المخصصة في وضع استعراض التصفح المتخفي أو InPrivate حتى تقوم بإغلاق مستعرض الويب.

حدد واحدا أو إدخالات عن طريق تحديد خانة الاختيار بجوار العمود الأول في الصف، ثم حدد ![]() عرض كل رسائل البريد الإلكتروني لفتح مستكشف التهديدات في طريقة عرض كل البريد الإلكتروني في علامة تبويب جديدة تمت تصفيتها بواسطة قيم معرف رسالة الشبكة للرسائل المحددة.

عرض كل رسائل البريد الإلكتروني لفتح مستكشف التهديدات في طريقة عرض كل البريد الإلكتروني في علامة تبويب جديدة تمت تصفيتها بواسطة قيم معرف رسالة الشبكة للرسائل المحددة.

طريقة عرض النقرات العلوية لمنطقة التفاصيل في طريقة عرض نقرات URL في مستكشف التهديدات

تعرض طريقة عرض النقرات العلوية جدول تفاصيل. يمكنك فرز الإدخالات بالنقر فوق رأس عمود متوفر:

- عنوان URL

- مسدود

- سمح

- حظر تجاوز

- الحكم المعلق

- تم تجاوز الحكم المعلق

- بلا

- صفحة الخطأ

- فشل

تلميح

يتم تحديد جميع الأعمدة المتوفرة. إذا حددت ![]() تخصيص الأعمدة، فلا يمكنك إلغاء تحديد أي أعمدة.

تخصيص الأعمدة، فلا يمكنك إلغاء تحديد أي أعمدة.

لمشاهدة جميع الأعمدة، من المحتمل أن تحتاج إلى القيام بواحد أو أكثر من الخطوات التالية:

- قم بالتمرير أفقيا في مستعرض الويب الخاص بك.

- تضييق عرض الأعمدة المناسبة.

- تصغير مستعرض الويب الخاص بك.

حدد إدخالا عن طريق تحديد خانة الاختيار بجوار العمود الأول في الصف، ثم حدد ![]() عرض كل النقرات لفتح مستكشف التهديدات في علامة تبويب جديدة في طريقة عرض نقرات URL .

عرض كل النقرات لفتح مستكشف التهديدات في علامة تبويب جديدة في طريقة عرض نقرات URL .

عند تحديد إدخال بالنقر فوق أي مكان في الصف بخلاف خانة الاختيار بجوار العمود الأول، يتم فتح قائمة منبثقة للتفاصيل. المعلومات الموجودة في القائمة المنبثقة هي نفسها كما هو موضح في تفاصيل أفضل عناوين URL لعرض كل البريد الإلكتروني.

عرض أفضل المستخدمين المستهدفين لمنطقة التفاصيل في طريقة عرض نقرات URL في مستكشف التهديدات

تنظم طريقة عرض أعلى المستخدمين المستهدفين البيانات في جدول للمستلمين الخمسة الأوائل الذين نقروا على عناوين URL. يوضح الجدول ما يلي:

أهم المستخدمين المستهدفين: عنوان البريد الإلكتروني للمستخدم المستهدف الأعلى. إذا حددت عنوان بريد إلكتروني، يتم فتح قائمة منبثقة التفاصيل. المعلومات الموجودة في القائمة المنبثقة هي نفسها كما هو موضح في عرض أفضل المستخدمين المستهدفين لمنطقة التفاصيل في طريقة عرض كل البريد الإلكتروني في مستكشف التهديدات.

عدد المحاولات: إذا حددت عدد المحاولات، يفتح مستكشف التهديدات في علامة تبويب جديدة تمت تصفيتها حسب اسم عائلة البرامج الضارة.

تلميح

استخدم ![]() Export لتصدير قائمة تصل إلى 3000 مستخدم والمحاولات المقابلة.

Export لتصدير قائمة تصل إلى 3000 مستخدم والمحاولات المقابلة.

عوامل تصفية الخصائص في مستكشف التهديدات والكشف في الوقت الحقيقي

بناء الجملة الأساسي لعامل تصفية/استعلام الخاصية هو:

Condition = <Filter property><Filter operator><Property value or values>

تستخدم الشروط المتعددة بناء الجملة التالي:

<Condition1><AND | OR><Condition2><AND | OR><Condition3>... <AND | OR><ConditionN>

تلميح

عمليات البحث في أحرف البدل (* أو ؟) غير معتمدة في قيم النص أو العدد الصحيح. تستخدم الخاصية Subject مطابقة نص جزئية، وتنتج نتائج مشابهة للبحث في أحرف البدل.

خطوات إنشاء شروط تصفية/استعلام الخاصية هي نفسها في جميع طرق العرض في مستكشف التهديدات والكشف في الوقت الحقيقي:

حدد خاصية عامل التصفية باستخدام الجداول في أقسام وصف طريقة عرض المعاينة سابقا في هذه المقالة.

حدد عامل تصفية متوفرا. تعتمد عوامل تشغيل عامل التصفية المتوفرة على نوع الخاصية كما هو موضح في الجدول التالي:

عامل تشغيل عامل التصفية نوع الخاصية يساوي أي من النص

العدد الصحيح

قيم متكتمةلا يساوي أي من النص

قيم متكتمةاكبر العدد الصحيح اقل العدد الصحيح أدخل قيمة خاصية واحدة أو أكثر أو حددها. بالنسبة للقيم النصية والأعداد الصحيحة، يمكنك إدخال قيم متعددة مفصولة بفواصل.

تستخدم قيم متعددة في قيمة الخاصية عامل التشغيل المنطقي OR. على سبيل المثال، عنوان> المرسليساوي أي من>

bob@fabrikam.com,cindy@fabrikam.comالوسائل عنوان> المرسليساوي أي من>bob@fabrikam.comORcindy@fabrikam.com.بعد إدخال قيمة خاصية واحدة أو أكثر أو تحديدها، يظهر شرط عامل التصفية المكتمل أسفل مربعات إنشاء عامل التصفية.

تلميح