إشعار

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

يتم توفير إرشادات أفضل الممارسات في جميع الوثائق التقنية ل Microsoft Sentinel. تسلط هذه المقالة الضوء على بعض الإرشادات الرئيسية التي يجب استخدامها عند نشر Microsoft Sentinel وإدارته واستخدامه.

Important

يتوفر Microsoft Sentinel بشكل عام في مدخل Microsoft Defender، بما في ذلك للعملاء الذين ليس لديهم Microsoft Defender XDR أو ترخيص E5.

بدءا من يوليو 2026، ستتم إعادة توجيه جميع العملاء الذين يستخدمون Microsoft Sentinel في مدخل Microsoft Azure إلى مدخل Defender وسيستخدمون Microsoft Sentinel في مدخل Defender فقط. بدءا من يوليو 2025، يتم إلحاق العديد من العملاء الجدد تلقائيا وإعادة توجيههم إلى مدخل Defender.

إذا كنت لا تزال تستخدم Microsoft Sentinel في مدخل Microsoft Azure، نوصيك بالبدء في التخطيط للانتقال إلى مدخل Defender لضمان انتقال سلس والاستفادة الكاملة من تجربة عمليات الأمان الموحدة التي يقدمها Microsoft Defender. لمزيد من المعلومات، راجع حان الوقت للنقل: إيقاف مدخل Microsoft Sentinel Azure لمزيد من الأمان.

لبدء استخدام Microsoft Sentinel، راجع دليل التوزيع، الذي يغطي الخطوات عالية المستوى لتخطيط نشر Microsoft Sentinel ونشره وضبطه. من هذا الدليل، حدد الارتباطات المتوفرة للعثور على إرشادات مفصلة لكل مرحلة في النشر.

اعتماد بنية نظام أساسي واحد

تم دمج Microsoft Sentinel مع مستودع بيانات حديث يوفر تخزينا بأسعار معقولة وطويل الأجل لتمكين الفرق من تبسيط إدارة البيانات وتحسين التكاليف وتسريع اعتماد الذكاء الاصطناعي. تتيح مستحيرة بيانات Microsoft Sentinel بنية نظام أساسي واحد لبيانات الأمان وتمكن المحللين من تجربة استعلام موحدة مع الاستفادة من النظام البيئي الغني للموصلات في Microsoft Sentinel. لمزيد من المعلومات، راجع مستودع بيانات Microsoft Sentinel .

إلحاق Microsoft Sentinel بمدخل Microsoft Defender والتكامل مع Microsoft Defender XDR

ضع في اعتبارك إلحاق Microsoft Sentinel بمدخل Microsoft Defender لتوحيد القدرات باستخدام Microsoft Defender XDR مثل إدارة الحوادث والتتبع المتقدم.

إذا لم تقم بإلحاق Microsoft Sentinel بمدخل Microsoft Defender، فلاحظ ما يلي:

- بحلول يوليو 2026، ستتم إعادة توجيه جميع عملاء Microsoft Sentinel الذين يستخدمون مدخل Microsoft Azure إلى مدخل Defender.

- حتى ذلك الحين، يمكنك استخدام موصل بيانات Defender XDR لدمج بيانات خدمة Microsoft Defender مع Microsoft Sentinel في مدخل Microsoft Azure.

يوضح الرسم التوضيحي التالي كيفية تكامل حل XDR من Microsoft بسلاسة مع Microsoft Sentinel.

لمزيد من المعلومات، راجع المقالات التالية:

- تكامل Microsoft Defender XDR مع Microsoft Sentinel

- توصيل Microsoft Sentinel ب Microsoft Defender XDR

- Microsoft Sentinel في مدخل Microsoft Defender

دمج خدمات أمان Microsoft

يتم تمكين Microsoft Sentinel من خلال المكونات التي ترسل البيانات إلى مساحة العمل الخاصة بك، ويتم تعزيزها من خلال عمليات التكامل مع خدمات Microsoft الأخرى. تسمح أي سجلات تم إدخالها في منتجات، مثل Microsoft Defender for Cloud Apps، Microsoft Defender لنقطة النهاية، وMicrosoft Defender for Identity، بهذه الخدمات لإنشاء عمليات الكشف، وبدورها توفر هذه الاكتشافات إلى Microsoft Sentinel. يمكن أيضًا استيعاب السجلات مباشرة في Microsoft Azure Sentinel لتوفير صورة أكمل للأحداث والحوادث.

أكثر من استيعاب التنبيهات والسجلات من مصادر أخرى ، يوفر Microsoft Sentinel أيضا:

| القدرة | وصف |

|---|---|

| الكشف عن التهديدات | إمكانات الكشف عن التهديدات باستخدام الذكاء الاصطناعي، مما يسمح لك بإنشاء مرئيات تفاعلية وتقديمها عبر المصنفات، وتشغيل أدلة المبادئ للعمل تلقائيا بناء على التنبيهات، ودمج نماذج التعلم الآلي لتحسين عمليات الأمان الخاصة بك، واستيعاب موجزات الإثراء وإحضارها من الأنظمة الأساسية للذكاء الذكي للتهديدات. |

| التحقيق في التهديدات | تتيح لك إمكانات التحقيق في التهديدات تصور التنبيهات والكيانات واستكشافها، واكتشاف الحالات الشاذة في سلوك المستخدم والكيان، ومراقبة الأحداث في الوقت الفعلي أثناء التحقيق. |

| جمع البيانات | اجمع البيانات عبر جميع المستخدمين والأجهزة والتطبيقات والبنية الأساسية، سواء في أماكن العمل أو في بيئات سحابية متعددة. |

| الاستجابة للتهديدات | إمكانات الاستجابة للتهديدات، مثل أدلة المبادئ التي تتكامل مع خدمات Azure وأدواتك الحالية. |

| تكامل الشركاء | يتكامل مع الأنظمة الأساسية للشركاء باستخدام موصلات بيانات Microsoft Sentinel، مما يوفر الخدمات الأساسية لفرق SOC. |

إنشاء حلول تكامل مخصصة (الشركاء)

بالنسبة للشركاء الذين يرغبون في إنشاء حلول مخصصة تتكامل مع Microsoft Sentinel، راجع أفضل الممارسات للشركاء الذين يتكامل مع Microsoft Sentinel.

تخطيط إدارة الحوادث وعملية الاستجابة لها

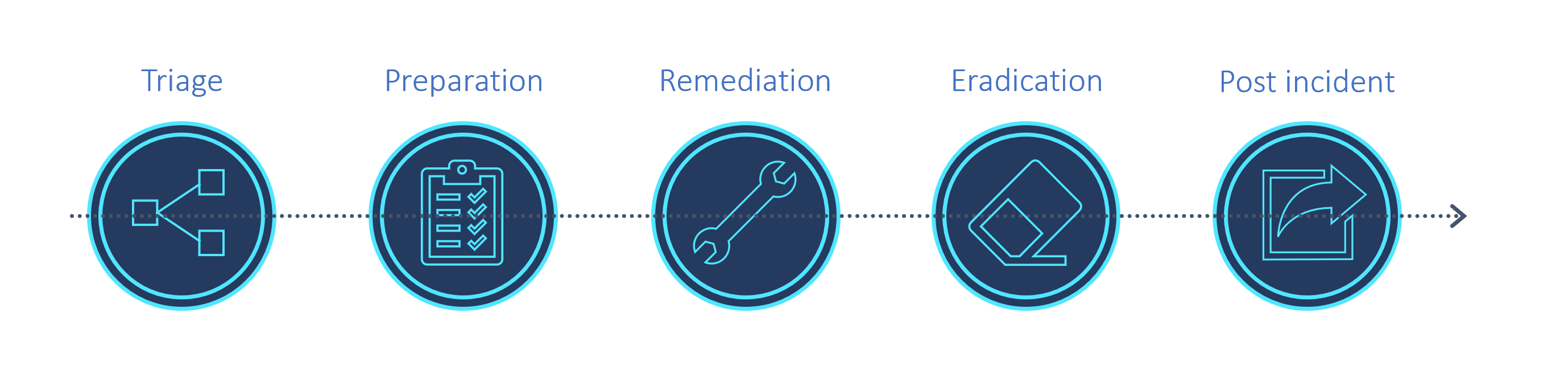

تعرض الصورة التالية الخطوات الموصى بها في عملية إدارة الحوادث والاستجابة لها.

يوفر الجدول التالي مهام إدارة الحوادث والاستجابة عالية المستوى وأفضل الممارسات ذات الصلة. لمزيد من المعلومات، راجع التحقيق في حادث Microsoft Sentinel في مدخل Microsoft Azure أو الحوادث والتنبيهات في مدخل Microsoft Defender.

| Task | أفضل ممارسات |

|---|---|

| صفحة مراجعة الحوادث | راجع حادثة في صفحة الحوادث ، التي تسرد العنوان والخطورة والتنبيهات والسجلات ذات الصلة وأي كيانات ذات أهمية. يمكنك أيضا الانتقال من الحوادث إلى السجلات التي تم جمعها وأي أدوات متعلقة بالحادث. |

| استخدام الرسم البياني للحوادث | راجع الرسم البياني للحادث لمعرفة النطاق الكامل للهجوم. يمكنك بعد ذلك إنشاء جدول زمني للأحداث واكتشاف مدى سلسلة التهديد. |

| مراجعة الحوادث بحثا عن الإيجابيات الكاذبة | استخدم بيانات حول الكيانات الرئيسية، مثل الحسابات وعناوين URL وعنوان IP وأسماء المضيفين والأنشطة والجدول الزمني لفهم ما إذا كان لديك نتيجة إيجابية خاطئة في متناول اليد، وفي هذه الحالة يمكنك إغلاق الحادث مباشرة. إذا اكتشفت أن الحادث إيجابي حقيقي، فاتخذ إجراء مباشرة من صفحة الحوادث للتحقيق في السجلات والكيانات واستكشاف سلسلة التهديدات. بعد تحديد التهديد وإنشاء خطة عمل، استخدم أدوات أخرى في Microsoft Sentinel وخدمات أمان Microsoft الأخرى لمتابعة التحقيق. |

| تصور المعلومات | ألق نظرة على لوحة معلومات نظرة عامة على Microsoft Sentinel للحصول على فكرة عن الوضع الأمني لمؤسستك. لمزيد من المعلومات، راجع تصور البيانات المجمعة. بالإضافة إلى المعلومات والاتجاهات في صفحة نظرة عامة على Microsoft Sentinel، تعد المصنفات أدوات تحقيق قيمة. على سبيل المثال، استخدم مصنف Investigation Insights للتحقيق في حوادث معينة مع أي كيانات وتنبيهات مرتبطة. يمكنك هذا المصنف من التعمق في الكيانات من خلال عرض السجلات والإجراءات والتنبيهات ذات الصلة. |

| البحث عن التهديدات | في أثناء التحقيق والبحث عن الأسباب الجذرية، قم بتشغيل استعلامات تتبع المخاطر المضمنة وتحقق من النتائج بحثًا عن أي مؤشرات للاختراق. لمزيد من المعلومات، راجع تتبع التهديدات في Microsoft Sentinel. |

| استخدام البث المباشر | أثناء التحقيق، أو بعد اتخاذ خطوات لمعالجة التهديد والقضاء عليه، استخدم البث المباشر. يسمح لك Livestream بمراقبة، في الوقت الحقيقي، سواء كانت هناك أي أحداث ضارة معلقة، أو إذا كانت الأحداث الضارة لا تزال مستمرة. |

| سلوك الكيان | يسمح سلوك الكيان في Microsoft Sentinel للمستخدمين بمراجعة الإجراءات والتنبيهات والتحقيق فيها لكيانات معينة، مثل التحقق من الحسابات وأسماء المضيفين. لمزيد من المعلومات، راجع: - تمكين تحليلات سلوك المستخدم والكيان (UEBA) في Microsoft Sentinel - التحقيق في الحوادث باستخدام بيانات UEBA - مرجع إثراء Microsoft Sentinel UEBA |

| Watchlists | استخدم قائمة المشاهدة تجمع البيانات من البيانات المستلمة والمصادر الخارجية، مثل بيانات الإثراء. على سبيل المثال، قم بإنشاء قوائم لنطاقات عناوين IP المستخدمة من قِبل مؤسستك أو الموظفين الذين تم إنهاء خدمتهم مؤخرًا. استخدم قوائم المشاهدة مع أدلة المبادئ لجمع بيانات الإثراء، مثل إضافة عناوين IP ضارة إلى قوائم المشاهدة لاستخدامها أثناء الكشف وتعقب المخاطر والتحقيقات. أثناء وقوع حادث، استخدم قوائم المشاهدة لاحتواء بيانات التحقيق، ثم احذفها عند الانتهاء من التحقيق لضمان عدم بقاء البيانات الحساسة في العرض. لمزيد من المعلومات، راجع قوائم المشاهدة في Microsoft Sentinel. |

تحسين جمع البيانات واستيعابها

راجع أفضل ممارسات جمع بيانات Microsoft Sentinel، والتي تتضمن تحديد أولويات موصلات البيانات وتصفية السجلات وتحسين استيعاب البيانات.

اجعل استعلامات لغة استعلام Kusto أسرع

راجع أفضل ممارسات لغة استعلام Kusto لجعل الاستعلامات أسرع.