إشعار

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

تتبع التهديدات الاستباقي هو عملية يبحث فيها محللو الأمان عن التهديدات والسلوكيات الضارة غير المكتشفة. من خلال إنشاء فرضية والبحث في البيانات والتحقق من صحة هذه الفرضية، فإنها تحدد ما يجب العمل عليه. يمكن أن تتضمن الإجراءات إنشاء اكتشافات جديدة أو معلومات ذكية جديدة عن التهديدات أو تدوير حادث جديد.

استخدم تجربة التتبع الشاملة داخل Microsoft Sentinel من أجل:

- تتبع بشكل استباقي استنادا إلى تقنيات MITRE محددة، أو نشاط ضار محتمل، أو التهديدات الأخيرة، أو فرضيتك المخصصة.

- استخدم استعلامات التتبع التي أنشأها باحث الأمان أو استعلامات التتبع المخصصة للتحقيق في السلوك الضار.

- قم بإجراء عمليات البحث الخاصة بك باستخدام العديد من علامات تبويب الاستعلام المستمر التي تمكنك من الاحتفاظ بالسياق بمرور الوقت.

- جمع الأدلة، والتحقيق في مصادر UEBA، وإضافة تعليق توضيحي لنتائجك باستخدام إشارات مرجعية محددة للبحث.

- التعاون في العمل وتوثيق النتائج باستخدام التعليقات.

- التصرف بناء على النتائج من خلال إنشاء قواعد تحليلية جديدة وحوادث جديدة ومؤشرات تهديد جديدة وتشغيل أدلة المبادئ.

- تعقب عمليات الصيد الجديدة والنشطة والمغلقة في مكان واحد.

- عرض المقاييس استنادا إلى الفرضيات التي تم التحقق من صحتها والنتائج الملموسة.

Important

يتوفر Microsoft Sentinel بشكل عام في مدخل Microsoft Defender، بما في ذلك للعملاء الذين ليس لديهم Microsoft Defender XDR أو ترخيص E5.

Starting in July 2026, all customers using Microsoft Sentinel in the Azure portal will be redirected to the Defender portal and will use Microsoft Sentinel in the Defender portal only. Starting in July 2025, many new customers are automatically onboarded and redirected to the Defender portal.

إذا كنت لا تزال تستخدم Microsoft Sentinel في مدخل Microsoft Azure، نوصيك بالبدء في التخطيط للانتقال إلى مدخل Defender لضمان انتقال سلس والاستفادة الكاملة من تجربة عمليات الأمان الموحدة التي يقدمها Microsoft Defender. لمزيد من المعلومات، راجع حان الوقت للنقل: إيقاف مدخل Microsoft Sentinel Azure لمزيد من الأمان.

Prerequisites

لاستخدام ميزة البحث، تحتاج إما إلى تعيين دور Microsoft Sentinel مضمن، أو دور Azure RBAC مخصص. فيما يلي خياراتك:

تعيين تعيين دور Microsoft Sentinel Contributor المضمن.

لمعرفة المزيد حول الأدوار في Microsoft Sentinel، راجع الأدوار والأذونات في Microsoft Sentinel.Assign a custom Azure RBAC role with the appropriate permissions under Microsoft.SecurityInsights/hunts.

لمزيد من المعلومات، راجع الأدوار والأذونات في النظام الأساسي ل Microsoft Sentinel.

تحديد فرضيتك

تعريف الفرضية هو عملية مفتوحة ومرنة ويمكن أن تتضمن أي فكرة تريد التحقق من صحتها. تتضمن الفرضيات الشائعة ما يلي:

- السلوك المشبوه - تحقق من النشاط الضار المحتمل المرئي في بيئتك لتحديد ما إذا كان الهجوم يحدث.

- حملة التهديد الجديدة - ابحث عن أنواع الأنشطة الضارة استنادا إلى جهات التهديد أو التقنيات أو نقاط الضعف المكتشفة حديثا. قد يكون هذا شيئا سمعت عنه في مقالة أخبار الأمان.

- فجوات الكشف - زيادة تغطية الكشف باستخدام خريطة MITRE ATT&CK لتحديد الثغرات.

يمنحك Microsoft Sentinel المرونة عندما لا تكون في المجموعة الصحيحة من استعلامات التتبع للتحقيق في فرضيتك. عند إنشاء عملية بحث، ابدأها باستعلامات تتبع محددة مسبقا أو أضف استعلامات أثناء التقدم. فيما يلي توصيات للاستعلامات المحددة مسبقا استنادا إلى الفرضيات الأكثر شيوعا.

الفرضية - السلوك المشبوه

For Microsoft Sentinel in the Azure portal, under Threat management, select Hunting.

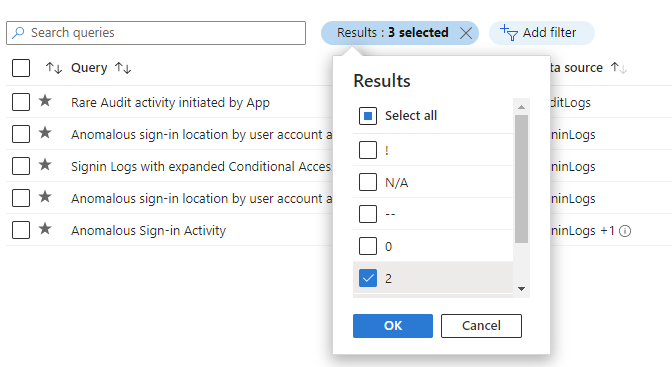

For Microsoft Sentinel in the Defender portal, select Microsoft Sentinel>Threat management>Hunting.Select the Queries tab. To identify potentially malicious behaviors, run all the queries.

حدد Run All queries> انتظر حتى يتم تنفيذ الاستعلامات. قد تستغرق هذه العملية بعض الوقت.

Select Add filter>Results> unselect the checkboxes "!", "N/A", "-", and "0" values >Apply

Sort these results by the Results Delta column to see what changed most recently. توفر هذه النتائج إرشادات أولية حول الصيد.

فرضية - حملة تهديد جديدة

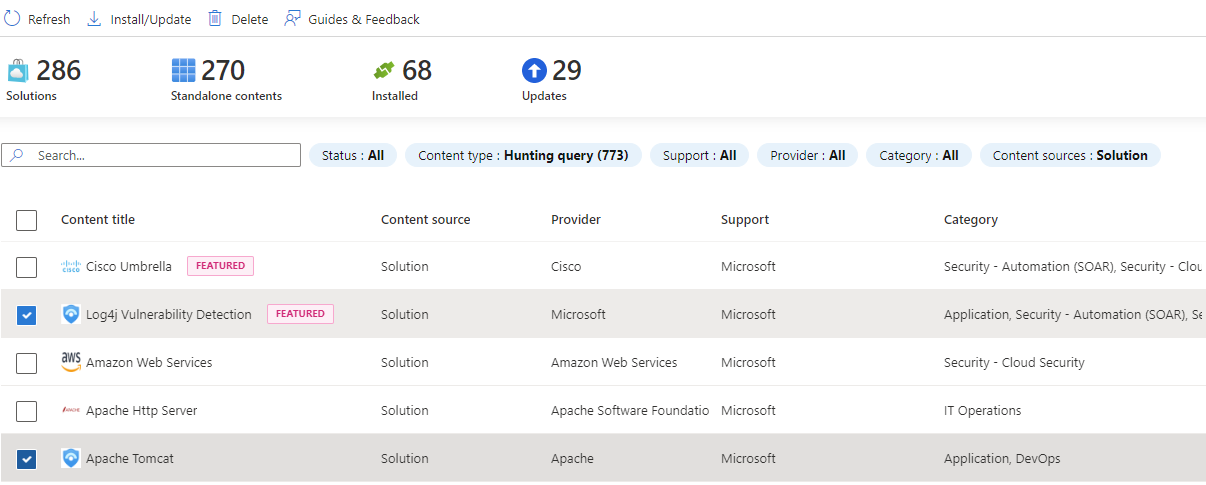

يقدم مركز المحتوى حملة التهديد والحلول المستندة إلى المجال للبحث عن هجمات محددة. في الخطوات التالية، يمكنك تثبيت أحد هذه الأنواع من الحلول.

Go to the Content Hub.

قم بتثبيت حملة تهديد أو حل يستند إلى المجال مثل الكشف عن الثغرات الأمنية Log4J أو Apache Tomcat.

After the solution is installed, in Microsoft Sentinel, go to Hunting.

Select the Queries tab.

Search by solution name, or filtering by Source Name of the solution.

Select the query and Run query.

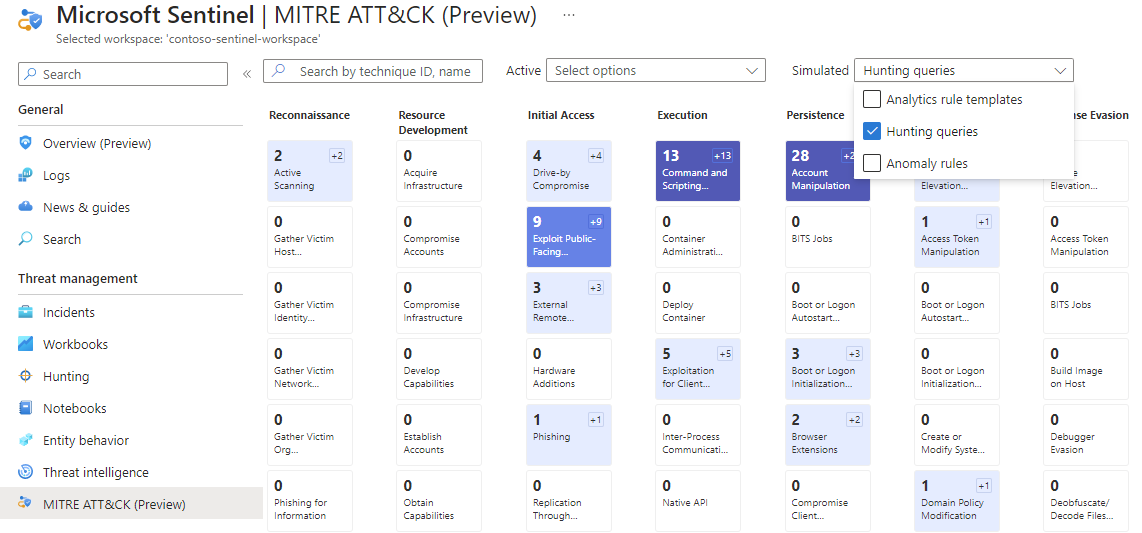

الفرضية - فجوات الكشف

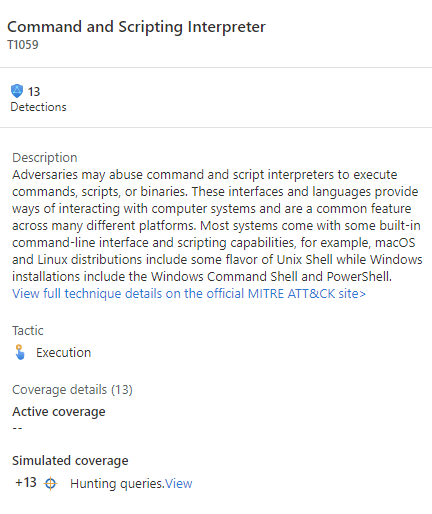

تساعدك خريطة MITRE ATT CK على تحديد ثغرات محددة في تغطية الكشف الخاصة بك. استخدم استعلامات التتبع المعرفة مسبقا لتقنيات MITRE ATT&CK محددة كنقطة بداية لتطوير منطق اكتشاف جديد.

انتقل إلى صفحة MITRE ATT CK (معاينة).

قم بإلغاء تحديد العناصر في القائمة المنسدلة Active.

Select Hunting queries in the Simulated filter to see which techniques have hunting queries associated with them.

حدد البطاقة باستخدام التقنية التي تريدها.

Select the View link next to Hunting queries at the bottom of the details pane. This link takes you to a filtered view of the Queries tab on the Hunting page based on the technique you selected.

حدد جميع الاستعلامات لهذه التقنية.

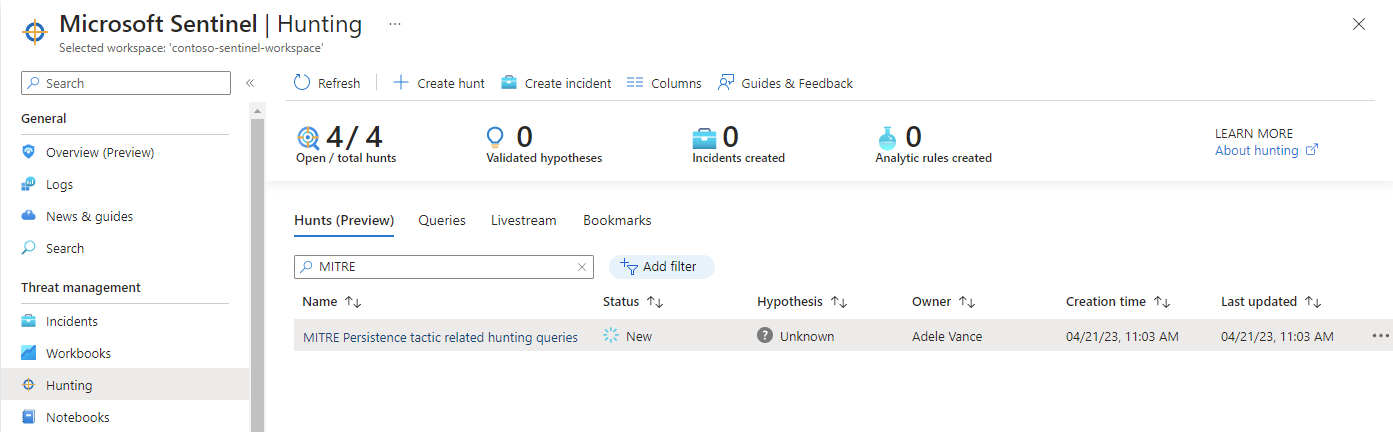

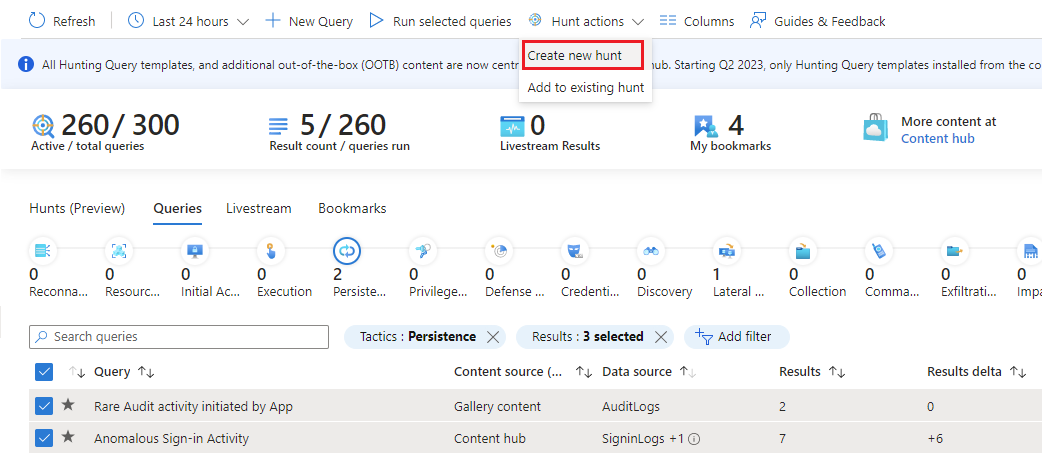

إنشاء مطاردة

هناك طريقتان أساسيتان لإنشاء مطاردة.

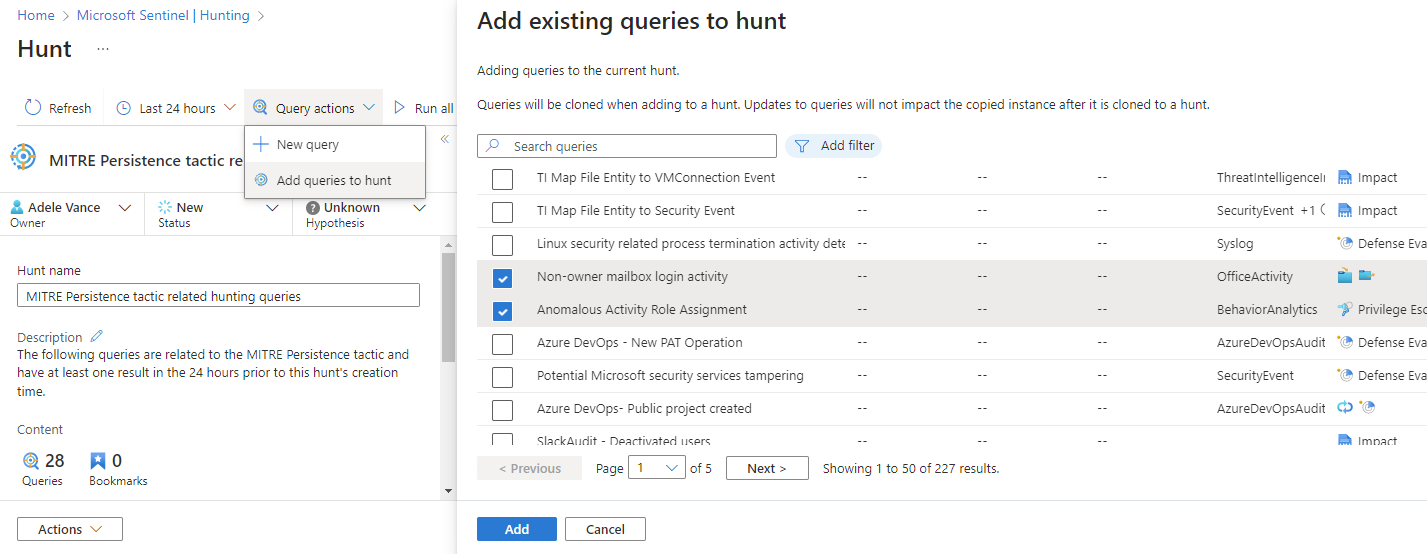

If you started with a hypothesis where you selected queries, select the Hunt actions drop down menu >Create new hunt. يتم استنساخ جميع الاستعلامات التي حددتها لهذا البحث الجديد.

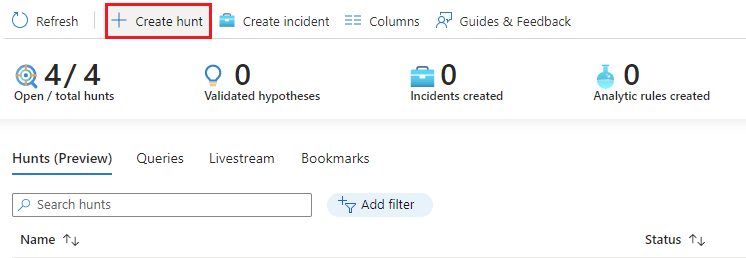

If you haven't decided on queries yet, select the Hunts (Preview) tab >New Hunt to create a blank hunt.

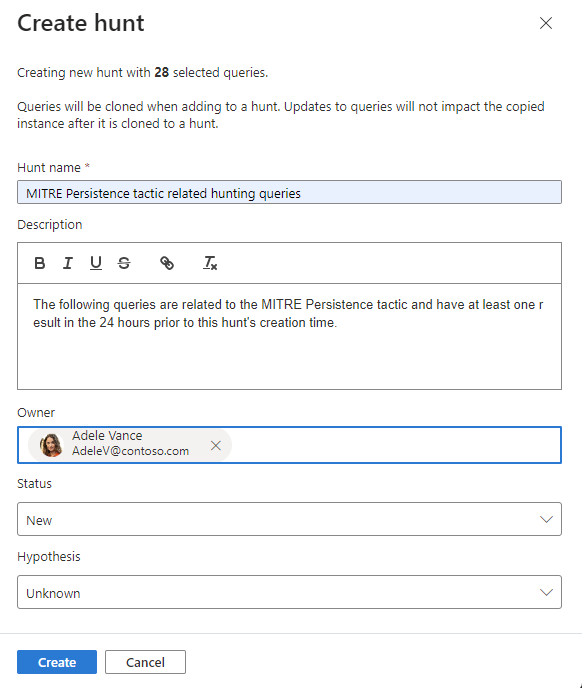

املأ اسم الصيد والحقول الاختيارية. الوصف هو مكان جيد لفظ فرضيتك. The Hypothesis pull down menu is where you set the status of your working hypothesis.

Select Create to get started.

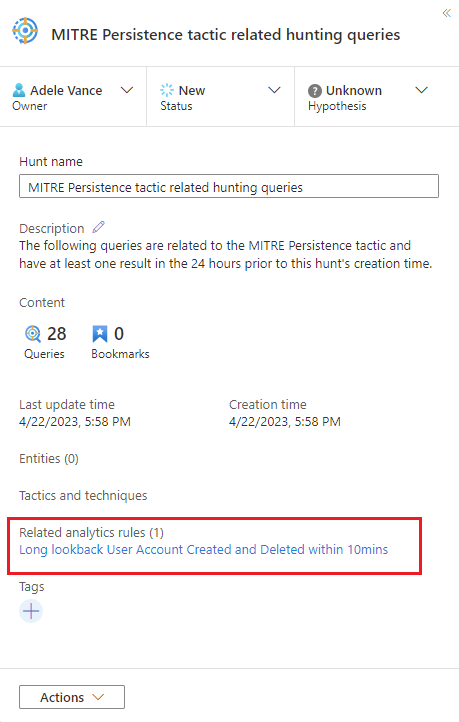

عرض تفاصيل التتبع

Select the Hunts (Preview) tab to view your new hunt.

حدد رابط البحث بالاسم لعرض التفاصيل واتخاذ الإجراءات.

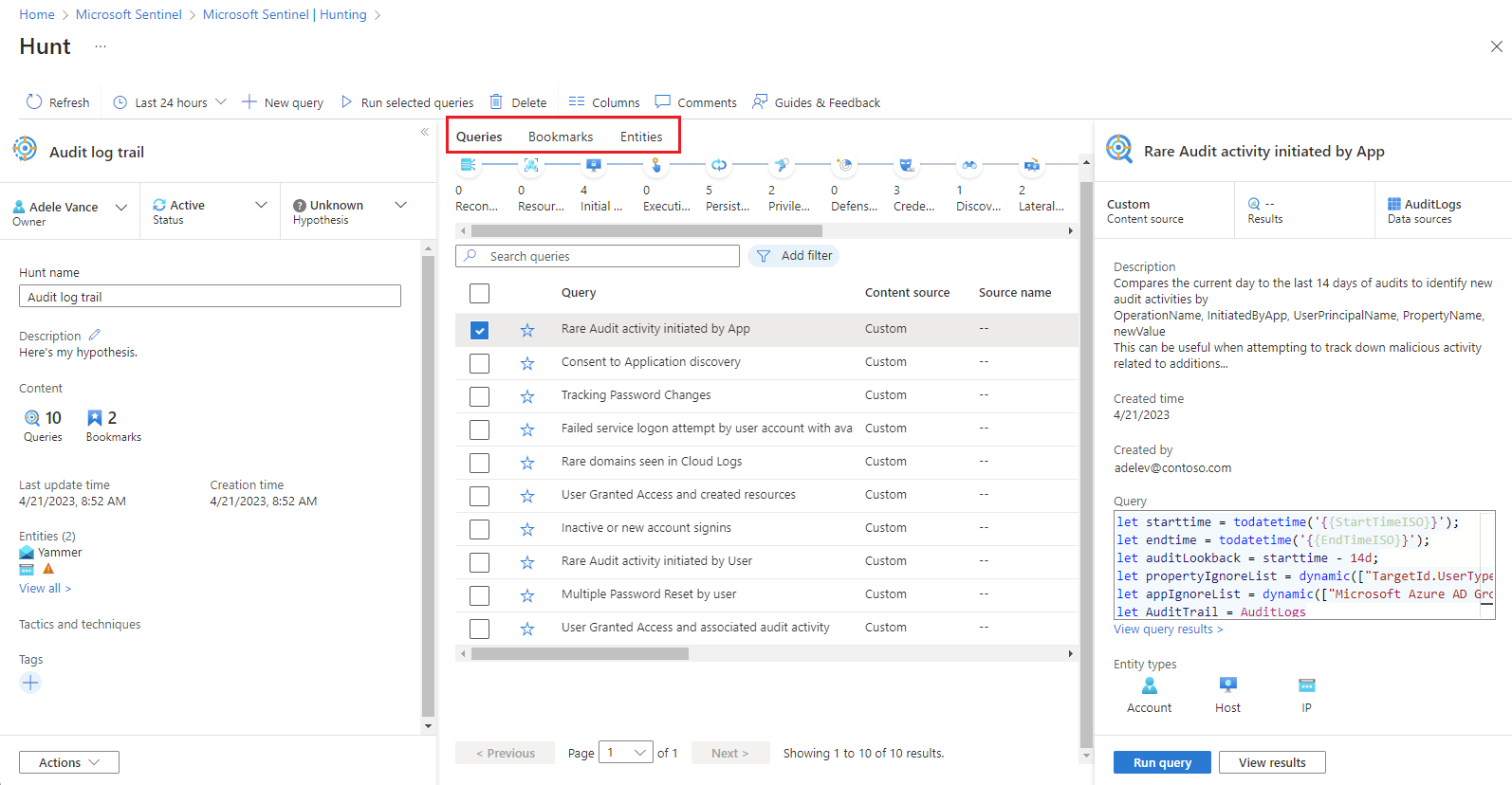

View the details pane with the Hunt name, Description, Content, Last update time, and Creation time.

Note the tabs for Queries, Bookmarks, and Entities.

Queries tab

The Queries tab contains hunting queries specific to this hunt. هذه الاستعلامات هي نسخ من النسخ الأصلية، مستقلة عن جميع الاستعلامات الأخرى في مساحة العمل. قم بتحديثها أو حذفها دون التأثير على مجموعتك الإجمالية من استعلامات التتبع أو الاستعلامات في عمليات البحث الأخرى.

إضافة استعلام إلى البحث

Run queries

- حدد

تشغيل كافة الاستعلامات أو اختر استعلامات محددة وحدد

تشغيل كافة الاستعلامات أو اختر استعلامات محددة وحدد  تشغيل الاستعلامات المحددة.

تشغيل الاستعلامات المحددة. - Select

Cancel to cancel query execution at any time.

Cancel to cancel query execution at any time.

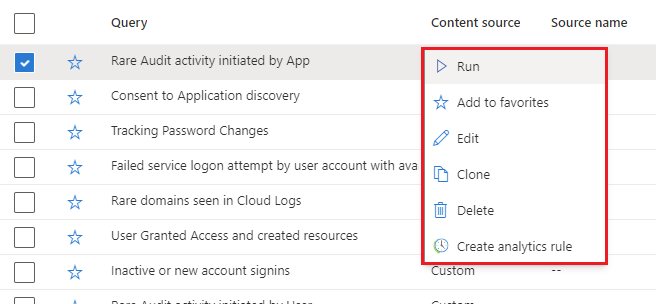

Manage queries

انقر بزر الماوس الأيمن فوق استعلام وحدد أحد الإجراءات التالية من قائمة السياق:

- Run

- Edit

- Clone

- Delete

- إنشاء قاعدة تحليلات

These options behave just like the existing queries table in the Hunting page, except the actions only apply within this hunt. عند اختيار إنشاء قاعدة تحليلات، يتم ملء الاسم والوصف واستعلام KQL مسبقا في إنشاء القاعدة الجديدة. يتم إنشاء ارتباط لعرض قاعدة التحليلات الجديدة الموجودة ضمن قواعد التحليلات ذات الصلة.

View results

تسمح لك هذه الميزة برؤية نتائج استعلام التتبع في تجربة بحث Log Analytics. From here, analyze your results, refine your queries, and create bookmarks to record information and further investigate individual row results.

- Select the View results button.

- إذا قمت بالتمحور إلى جزء آخر من مدخل Microsoft Sentinel، ثم استعرض مرة أخرى للوصول إلى تجربة بحث سجل LA من صفحة البحث، فستظل جميع علامات تبويب استعلام LA.

- يتم فقدان علامات تبويب استعلام LA هذه إذا قمت بإغلاق علامة تبويب المستعرض. إذا كنت تريد الاحتفاظ بالاستعلامات على المدى الطويل، فستحتاج إلى حفظ الاستعلام أو إنشاء استعلام تتبع جديد أو نسخه إلى تعليق لاستخدامه لاحقا داخل عملية البحث.

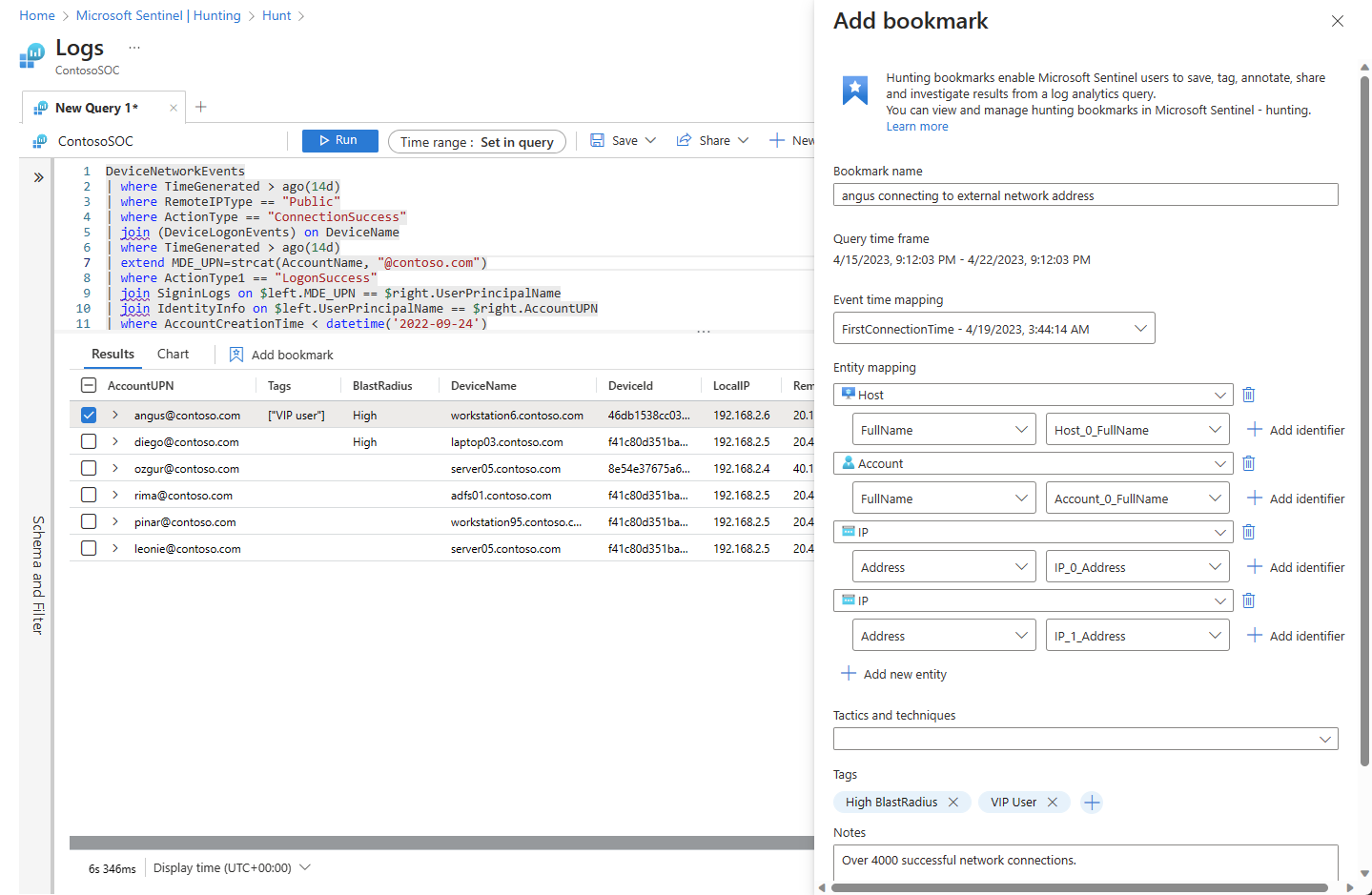

أضف إشارة مرجعية

عندما تجد نتائج مثيرة للاهتمام أو صفوفا مهمة من البيانات، أضف هذه النتائج إلى البحث عن طريق إنشاء إشارة مرجعية. لمزيد من المعلومات، راجع استخدام الإشارات المرجعية للتتبع للتحقيقات في البيانات.

حدد الصف أو الصفوف المطلوبة.

قم بتسمية الإشارة المرجعية.

تعيين عمود وقت الحدث.

تعيين معرفات الكيان.

تعيين تكتيكات وتقنيات MITRE.

إضافة علامات وإضافة ملاحظات.

تحتفظ الإشارات المرجعية بنتائج الصف المحددة واستعلام KQL والنطاق الزمني الذي أنشأ النتيجة.

Select Create to add the bookmark to the hunt.

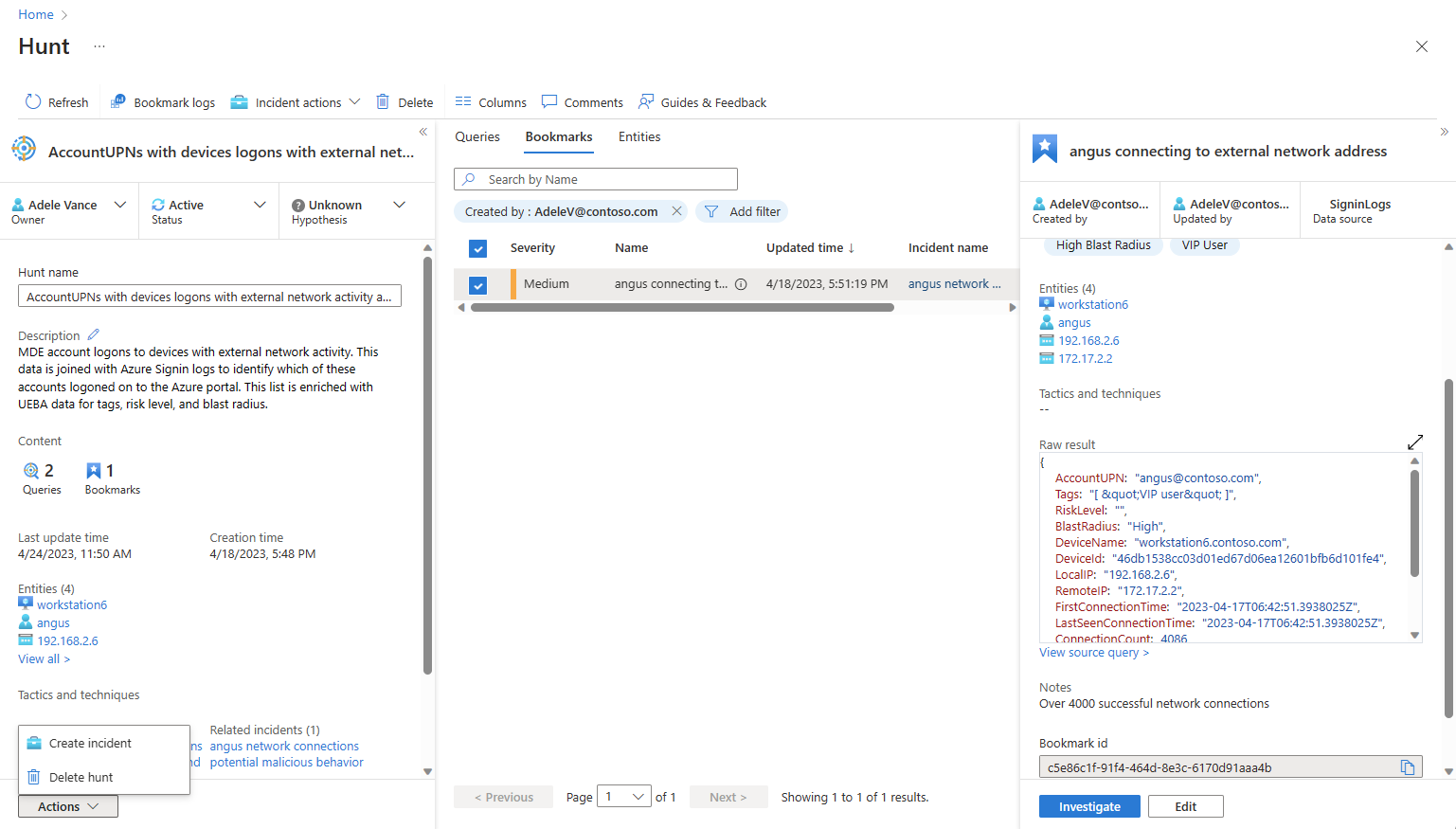

View bookmarks

انتقل إلى علامة تبويب إشارة البحث المرجعية لعرض الإشارات المرجعية.

حدد إشارة مرجعية مطلوبة وقم بتنفيذ الإجراءات التالية:

- حدد روابط الكيان لعرض صفحة كيان UEBA المقابلة.

- عرض النتائج الأولية والعلامات والملاحظات.

- حدد عرض استعلام المصدر لمشاهدة الاستعلام المصدر في Log Analytics.

- حدد عرض سجلات الإشارات المرجعية لمشاهدة محتويات الإشارة المرجعية في جدول الإشارات المرجعية لتتبع Log Analytics.

- Select Investigate button to view the bookmark and related entities in the investigation graph.

- Select the Edit button to update the tags, MITRE tactics and techniques, and notes.

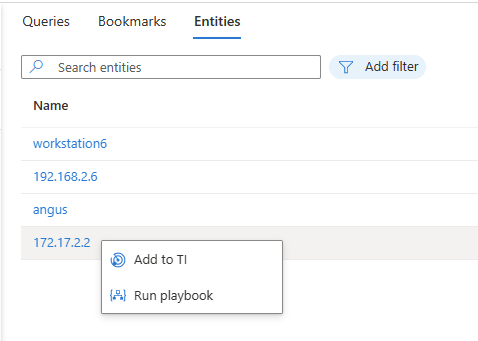

التفاعل مع الكيانات

Navigate to your hunt's Entities tab to view, search, and filter the entities contained in your hunt. يتم إنشاء هذه القائمة من قائمة الكيانات في الإشارات المرجعية. تحل علامة التبويب Entities الإدخالات المكررة تلقائيا.

حدد أسماء الكيانات لزيارة صفحة كيان UEBA المقابلة.

انقر بزر الماوس الأيمن فوق الكيان لاتخاذ الإجراءات المناسبة لأنواع الكيانات، مثل إضافة عنوان IP إلى TI أو تشغيل دليل مبادئ محدد لنوع الكيان.

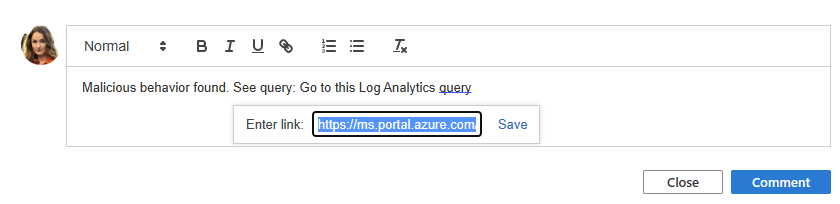

Add comments

تعد التعليقات مكانا ممتازا للتعاون مع الزملاء والحفاظ على الملاحظات وتوثيق النتائج.

تحديد

اكتب تعليقك وقم بتنسيقه في مربع التحرير.

أضف نتيجة استعلام كارتباط للمتعاونين لفهم السياق بسرعة.

Select the Comment button to apply your comments.

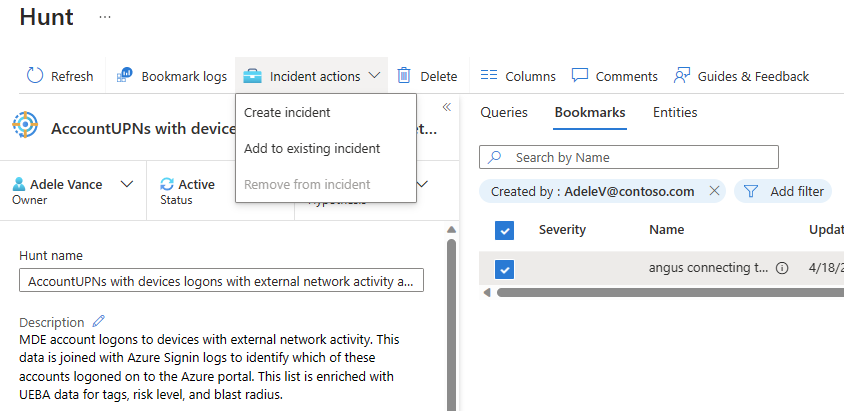

Create incidents

هناك خياران لإنشاء الحوادث أثناء التتبع.

الخيار 1: استخدام الإشارات المرجعية.

حدد إشارة مرجعية أو إشارات مرجعية.

حدد الزر إجراءات الحادث.

حدد Create new incident أو Add to existing incident

- لإنشاء حادث جديد، اتبع الخطوات الإرشادية. يتم ملء علامة تبويب الإشارات المرجعية مسبقا مع الإشارات المرجعية المحددة.

- بالنسبة إلى Add to existing incident، حدد الحدث وحدد الزر Accept .

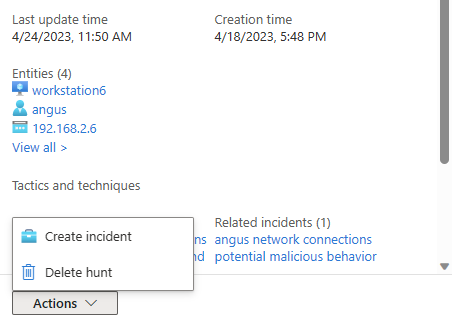

Option 2: Use the hunts Actions.

Select the hunts Actions menu >Create incident, and follow the guided steps.

During the Add bookmarks step, use the Add bookmark action to choose bookmarks from the hunt to add to the incident. تقتصر على الإشارات المرجعية التي لم يتم تعيينها لحدث ما.

After the incident is created, it will be linked under the Related incidents list for that hunt.

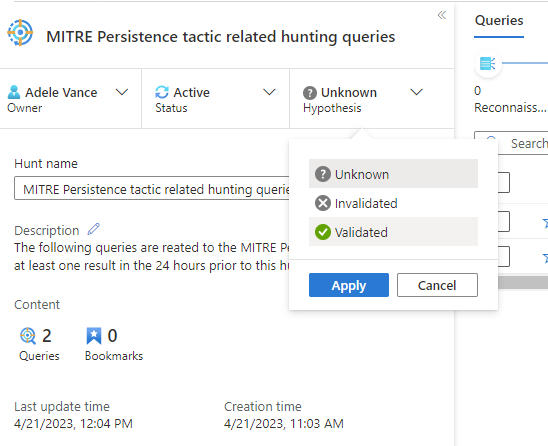

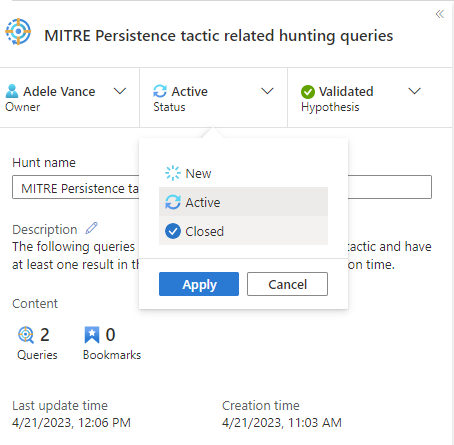

Update status

عند التقاط أدلة كافية للتحقق من صحة فرضيتك أو إبطالها، قم بتحديث حالة الفرضية الخاصة بك.

عندما تكتمل جميع الإجراءات المرتبطة بالتتبع، مثل إنشاء قواعد التحليلات أو الحوادث أو إضافة مؤشرات التسوية (IOCs) إلى TI، أغلق عملية البحث.

These status updates are visible on the main Hunting page and are used to track metrics.

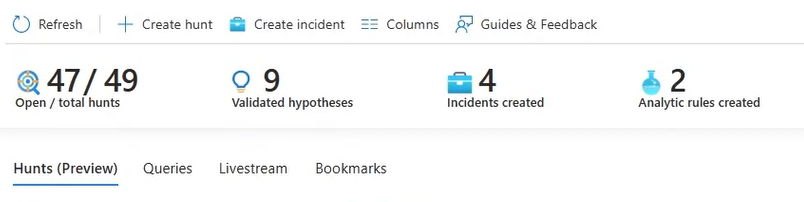

Track metrics

Track tangible results from hunting activity using the metrics bar in the Hunts tab. Metrics show the number of validated hypotheses, new incidents created, and new analytic rules created. استخدم هذه النتائج لتحديد الأهداف أو الاحتفال بالأحداث الرئيسية لبرنامج التتبع الخاص بك.

Next steps

في هذه المقالة، تعلمت كيفية تشغيل تحقيق في التتبع باستخدام ميزة التتبع في Microsoft Sentinel.

لمزيد من المعلومات، راجع: