إعداد تدفق إعادة تعيين كلمة مرور إجباري في Azure Active Directory B2C

قبل أن تبدأ استخدم اختر نوع النهجالمحدد لاختيار نوع النهج التي تقوم بإعدادها. يوفر Azure Active Directory B2C طريقتين لتحديد كيفية تفاعل المستخدمين مع تطبيقاتك: من خلال تدفقات محددة مسبقا للمستخدمين أو من خلال سياسات مخصصة قابلة للتكوين بشكل كامل. تختلف الخطوات المطلوبة في هذه المقالة لكل أسلوب.

نظرة عامة

كمسؤول، يمكنك إعادة تعيين كلمة مرور المستخدم، إذا نسي المستخدم كلمة المرور الخاصة به. أو الرغبة في إجبارهم على إعادة تعيين كلمة المرور. في هذه المقالة، ستتعرف على كيفية فرض إعادة تعيين كلمة مرور في هذه السيناريوهات.

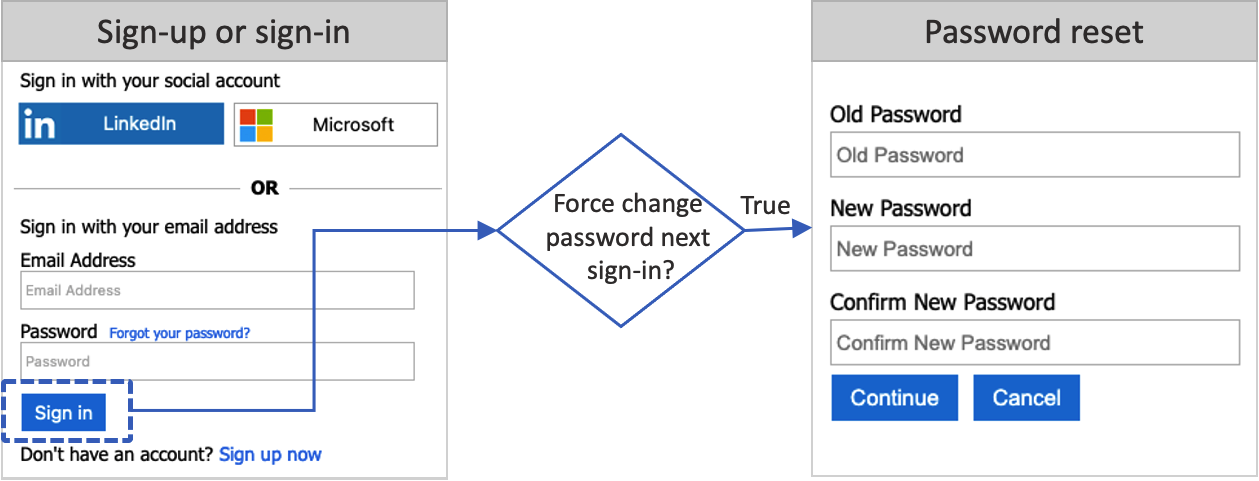

عندما يعيد مسؤول تعيين كلمة مرور مستخدم عبر مدخل Microsoft Azure، يتم تعيين قيمة السمة forceChangePasswordNextSignIn إلى true. تتحقق رحلة تسجيل الدخول والاشتراك من قيمة هذه السمة. بعد إكمال المستخدم تسجيل الدخول، إذا تم تعيين السمة إلى true، يجب على المستخدم إعادة تعيين كلمة المرور الخاصة به. ثم يتم تعيين قيمة السمة إلى false مرة أخرى.

يسري تدفق إعادة تعيين كلمة المرور على الحسابات المحلية في Azure AD B2C التي تستخدم عنوان بريد إلكتروني أو اسم مستخدم مع كلمة مرور لتسجيل الدخول.

المتطلبات الأساسية

- إنشاء تدفق مستخدم لتمكين المستخدمين من تسجيل الدخول إلى تطبيقك.

- تسجيل تطبيق ويب.

تكوين تدفق المستخدم

لتمكين إعداد إعادة تعيين كلمة المرور القسري في تدفق تسجيل الدخول أو تسجيل الدخول المستخدم:

- سجل الدخول إلى مدخل Azure.

- إذا كان لديك حق الوصول إلى عدة مستأجرين، فحدد رمز الإعدادات في القائمة العلوية للتبديل إلى مستأجر Azure AD B2C من قائمة Directories + subscriptions.

- في مدخل Microsoft Azure، ابحث عن Azure AD B2C وحددها.

- حدد «متصفحات المستخدم» .

- حدد تدفق التسجيل وتسجيل الدخول أو تدفق تسجيل دخول المستخدم (من النوع الموصى به) الذي تريد تخصيصه.

- في القائمة اليمنى أسفل الإعدادات، حدد الخصائص.

- ضمن تكوين كلمة المرور، حدد إعادة تعيين كلمة مرور القسرية.

- حدد حفظ.

اختبار تدفق المستخدم

- تسجيل الدخول إلى مدخل Microsoft Azure كمسؤول مستخدم أو مسؤول كلمة مرور. لمزيد من المعلومات حول الأدوار المتوفرة، راجع تعيين أدوار المسؤول في معرف Microsoft Entra.

- إذا كان لديك حق الوصول إلى عدة مستأجرين، فحدد رمز الإعدادات في القائمة العلوية للتبديل إلى مستأجر Azure AD B2C من قائمة Directories + subscriptions.

- في مدخل Microsoft Azure، ابحث عن Azure AD B2C وحددها.

- حدد المستخدمون. ابحث عن المستخدم الذي ستستخدمه وحدده لاختبار إعادة تعيين كلمة المرور، ثم حدد إعادة تعيين كلمة المرور.

- في مدخل Microsoft Azure، ابحث عن Azure AD B2C وحددها.

- حدد «متصفحات المستخدم» .

- حدد تدفق المستخدم للاشتراك أو تسجيل الدخول (من النوع مستحسن ) الذي تريد اختباره.

- حدد سير أنشطة المستخدم.

- للتطبيق، حدد تطبيق الويب المسمى webapp1 الذي قمت بتسجيله مسبقًا. عنوان URL الرد يجب أن يعرض

https://jwt.ms. - حدد سير أنشطة المستخدم.

- تسجيل الدخول باستخدام حساب المستخدم الذي قمت بإعادة تعيين كلمة المرور.

- يجب عليك الآن تغيير كلمة المرور للمستخدم. قم بتغيير كلمة المرور وحدد متابعة. يتم إرجاع الرمز المميز إلى

https://jwt.msويجب عرضه لك.

تكوين نهجك المخصص

الحصول على مثال نهج فرض إعادة تعيين كلمة المرور على GitHub. في كل ملف، استبدل السلسلة yourtenant باسم مستأجر Azure AD B2C الخاص بك. على سبيل المثال، إذا كان اسم مستأجر B2C الخاص بك هو contosob2c، فإن كافة المثيلات yourtenant.onmicrosoft.com تصبح contosob2c.onmicrosoft.com.

حمّل النهج واختبره

- سجل الدخول إلى مدخل Azure.

- إذا كان لديك حق الوصول إلى عدة مستأجرين، فحدد رمز الإعدادات في القائمة العلوية للتبديل إلى مستأجر Azure AD B2C من قائمة Directories + subscriptions.

- اختر كل الخدمات في الزاوية العلويةِ اليسرى من مدخل Microsoft Azure، ثم ابحث عن Azure AD B2Cوحدده.

- حدد إطار عمل تجربة الهوية.

- في Custom Policies، حدد Upload Policy.

- حدد ملف TrustFrameworkExtensionsCustomForcePasswordReset.xml.

- حدد تحميل.

- كرر الخطوات من 6 إلى 8 لملف جهة اعتماد TrustFrameworkExtensionsCustomForcePasswordReset.xml.

تشغيل النهج

- افتح النهج الذي قمت بتحميله B2C_1A_TrustFrameworkExtensions_custom_ForcePasswordReset.

- بالنسبة لـ Application، حدد التطبيق الذي سجلته مسبقًا. لمشاهدة الرمز المميز، يجب أن يظهر عنوان URLللرد

https://jwt.ms. - حدد تشغيل الآن.

- تسجيل الدخول باستخدام حساب المستخدم الذي قمت بإعادة تعيين كلمة المرور.

- يجب عليك الآن تغيير كلمة المرور للمستخدم. قم بتغيير كلمة المرور وحدد متابعة. يتم إرجاع الرمز المميز إلى

https://jwt.msويجب عرضه لك.

فرض إعادة تعيين كلمة المرور عند تسجيل الدخول التالي

لفرض إعادة تعيين كلمة المرور عند تسجيل الدخول التالي، قم بتحديث ملف تعريف كلمة مرور الحساب باستخدام عملية مستخدم MS Graph Update. لإجراء ذلك، تحتاج إلى تعيين تطبيق Microsoft Graph خاصتك لدور مسؤول المستخدم. اتبع الخطوات الواردة في منح دور مسؤول المستخدم لتعيين دور مسؤول مستخدم لتطبيق Microsoft Graph خاصتك.

يقوم المثال التالي بتحديث قوة ملف تعريف سمة forceChangePasswordNextSignIn إلى true، والتي تفرض على المستخدم إعادة تعيين كلمة المرور عند تسجيل الدخول التالي.

PATCH https://graph.microsoft.com/v1.0/users/<user-object-ID>

Content-type: application/json

{

"passwordProfile": {

"forceChangePasswordNextSignIn": true

}

}

بمجرد تعيين ملف تعريف كلمة مرور الحساب، يجب عليك أيضًا تكوين تدفق إعادة تعيين كلمة المرور، كما هو موضح في هذه المقالة.

فرض إعادة تعيين كلمة مرور بعد 90 يومًا

كمسؤول، يمكنك تعيين انتهاء صلاحية كلمة مرور المستخدم إلى 90 يومًا، باستخدام MS Graph. بعد 90 يومًا، يتم تعيين السمة forceChangePasswordNextSignIn تلقائيًا إلى true. لفرض إعادة تعيين كلمة مرور بعد 90 يومًا، قم بإزالة القيمة DisablePasswordExpiration من سمة نهج كلمة مرور ملف تعريف المستخدم.

يقوم المثال التالي بتحديث نهج كلمة المرور إلى None، الذي يفرض إعادة تعيين كلمة مرور بعد 90 يومًا:

PATCH https://graph.microsoft.com/v1.0/users/<user-object-ID>

Content-type: application/json

{

"passwordPolicies": "None"

}

إذا قمت بتعطيل تعقيد كلمة المرور القوية، قم بتحديث نهج كلمة المرور إلى DisableStrongPassword:

إشعار

بعد أن يعيد المستخدم تعيين كلمة المرور الخاصة به، سيتم تغيير passwordPolicies مرة أخرى إلى DisablePasswordExpiration

PATCH https://graph.microsoft.com/v1.0/users/<user-object-ID>

Content-type: application/json

{

"passwordPolicies": "DisableStrongPassword"

}

بمجرد تعيين نهج انتهاء صلاحية كلمة مرور، يجب عليك أيضًا تكوين تدفق إعادة تعيين كلمة المرور، كما هو موضح في هذه المقالة.

مدة انتهاء كلمة المرور

بشكل افتراضي، يتم تعيين كلمة المرور على عدم انتهاء صلاحيتها. ومع ذلك، تكون القيمة قابلة للتكوين باستخدام Update-MgDomain cmdlet من الوحدة النمطية Microsoft Graph PowerShell. يقوم هذا الأمر بتحديث المستأجر بحيث تنتهي صلاحية جميع كلمات مرور المستخدمين بعد عدد من الأيام التي تقوم بتكوينها. على سبيل المثال:

Import-Module Microsoft.Graph.Identity.DirectoryManagement

Connect-MgGraph -Scopes 'Domain.ReadWrite.All'

$domainId = "contoso.com"

$params = @{

passwordValidityPeriodInDays = 90

passwordNotificationWindowInDays = 15

}

Update-MgDomain -DomainId $domainId -BodyParameter $params

إشعار

passwordValidityPeriodInDays يشير إلى طول الوقت بالأيام التي تظل فيها كلمة المرور صالحة قبل تغييرها. passwordNotificationWindowInDays يشير إلى طول الوقت بالأيام قبل تاريخ انتهاء صلاحية كلمة المرور عندما يتلقى المستخدمون إعلامهم الأول للإشارة إلى أن كلمة المرور الخاصة بهم على وشك الانتهاء.