ملاحظة

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

قبل البدء، استخدم محدد اختيار نوع نهج في أعلى هذه الصفحة لاختيار نوع النهج الذي تقوم بإعداده. يوفر Azure Active Directory B2C طريقتين لتحديد كيفية تفاعل المستخدمين مع تطبيقاتك: من خلال تدفقات محددة مسبقا للمستخدمين أو من خلال سياسات مخصصة قابلة للتكوين بشكل كامل. تختلف الخطوات المطلوبة في هذه المقالة لكل أسلوب.

في التطبيقات الخاصة بك قد يكون لديك تدفقات المستخدم التي تمكن المستخدمين من التسجيل أو تسجيل الدخول أو إدارة ملف التعريف الخاص بهم. يمكنك إنشاء تدفقات مستخدمين متعددة من أنواع مختلفة في مستأجر Azure Active Directory B2C (Azure AD B2C) واستخدامها في تطبيقاتك حسب الحاجة. يمكن إعادة استخدام تدفقات المستخدم عبر التطبيقات.

يتيح لك تدفق المستخدم تحديد كيفية تفاعل المستخدمين مع تطبيقك عندما يقومون بأشياء مثل تسجيل الدخول أو التسجيل أو تحرير ملف تعريف أو إعادة تعيين كلمة مرور. في هذه المقالة، ستتعرف على كيفية:

النهج المخصصة هي ملفات التكوين التي تحدد سلوك مستأجر Azure Active Directory B2C (Azure AD B2C). في هذه المقالة، ستتعرف على كيفية:

- قم بإنشاء تسجيل وتسجيل دخول تدفق المستخدم

- تمكين إعادة تعيين كلمة مرور الخدمة الذاتية

- إنشاء تدفق مستخدم لتحرير ملف تعريف

هام

لقد قمنا بتغيير الطريقة التي نشير بها إلى إصدارات تدفق المستخدم. في السابق، قدمنا إصدارات V1 (جاهزة للإنتاج)، وإصدارات V1.1 وV2 (معاينة). الآن، قمنا بدمج تدفقات المستخدمين إلى إصدارين: تدفقات المستخدم الموصى بها مع أحدث الميزات، وتدفقات المستخدم القياسية (القديمة ). يتم إهمال كافة تدفقات مستخدم المعاينة القديمة (V1.1 وV2). للحصول على التفاصيل، راجع إصدارات تدفق المستخدم في Azure AD B2C. تنطبق هذه التغييرات على سحابة Azure العامة فقط. ستستمر البيئات الأخرى في استخدام إصدار تدفق المستخدم القديم.

- إذا لم يكن لديك واحد بالفعل، #B0 إنشاء مستأجر Azure AD B2C #C1 المرتبط باشتراك Azure الخاص بك.

- تسجيل تطبيق ويب، وتمكين المنح الضمني للرمز المميز للمعرف.

- إذا لم يكن لديك واحد بالفعل، #B0 إنشاء مستأجر Azure AD B2C #C1 المرتبط باشتراك Azure الخاص بك.

- تسجيل تطبيق ويب، وتمكين المنح الضمني للرمز المميز للمعرف.

يعالج تدفق مستخدم الاشتراك وتسجيل الدخول كلا التجربتين بتكوين واحد. يتم توجيه مستخدمي التطبيق الخاص بك إلى المسار الصحيح اعتمادا على السياق. لإنشاء تدفق مستخدم الاشتراك وتسجيل الدخول:

قم بتسجيل الدخول إلى بوابة Azure.

إذا كان لديك حق الوصول إلى عدة مستأجرين، فحدد أيقونة الإعدادات في القائمة العلوية للتبديل إلى مستأجر Azure AD B2C من قائمة الدلائل + الاشتراكات .

في مدخل Microsoft Azure، ابحث عن Azure AD B2C وحددها.

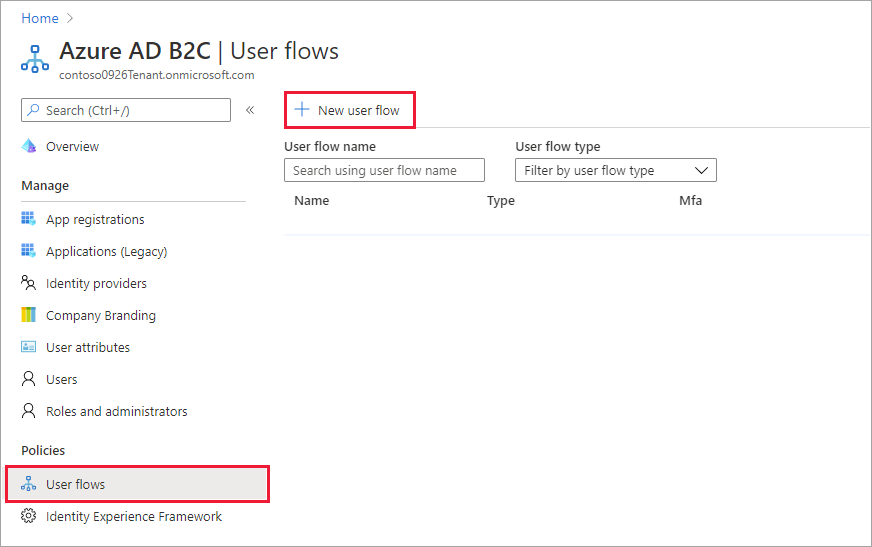

ضمن Policies، حدد User flows، ثم حدد New user flow.

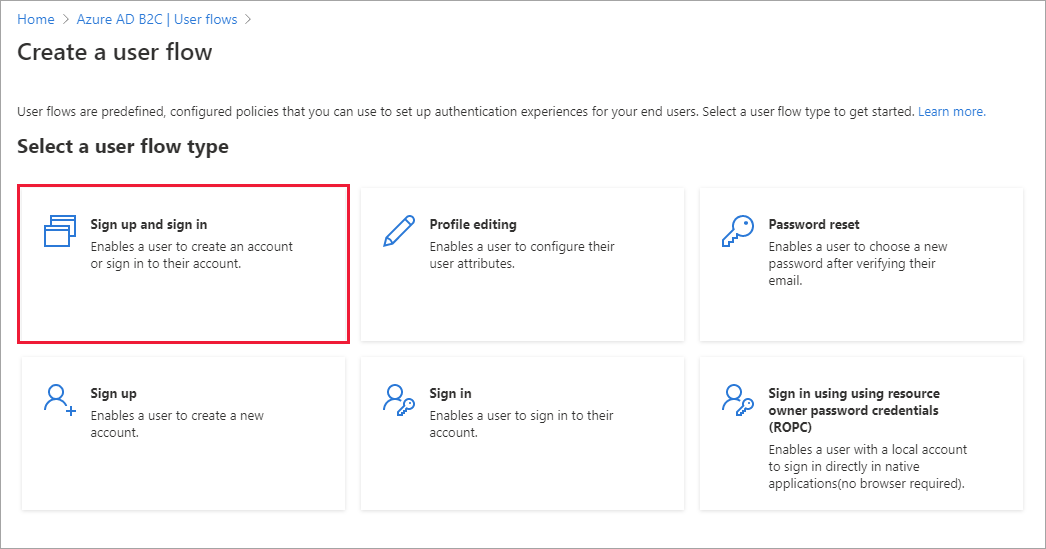

في صفحةإنشاء تدفق مستخدم، حدد التسجيل ثم تسجيل دخول تدفق المستخدم.

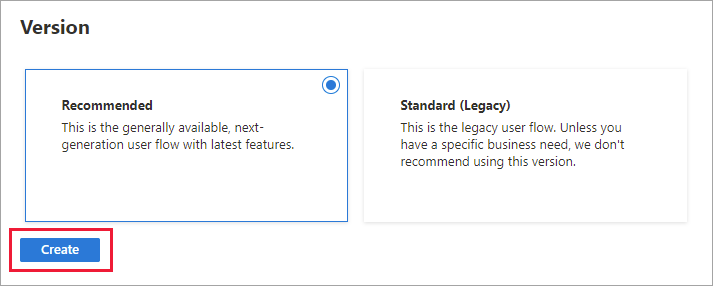

ضمن تحديد إصدار، حدد مستحسن، ثم حدد إنشاء. (تعرف على المزيد حول إصدارات تدفق المستخدم.)

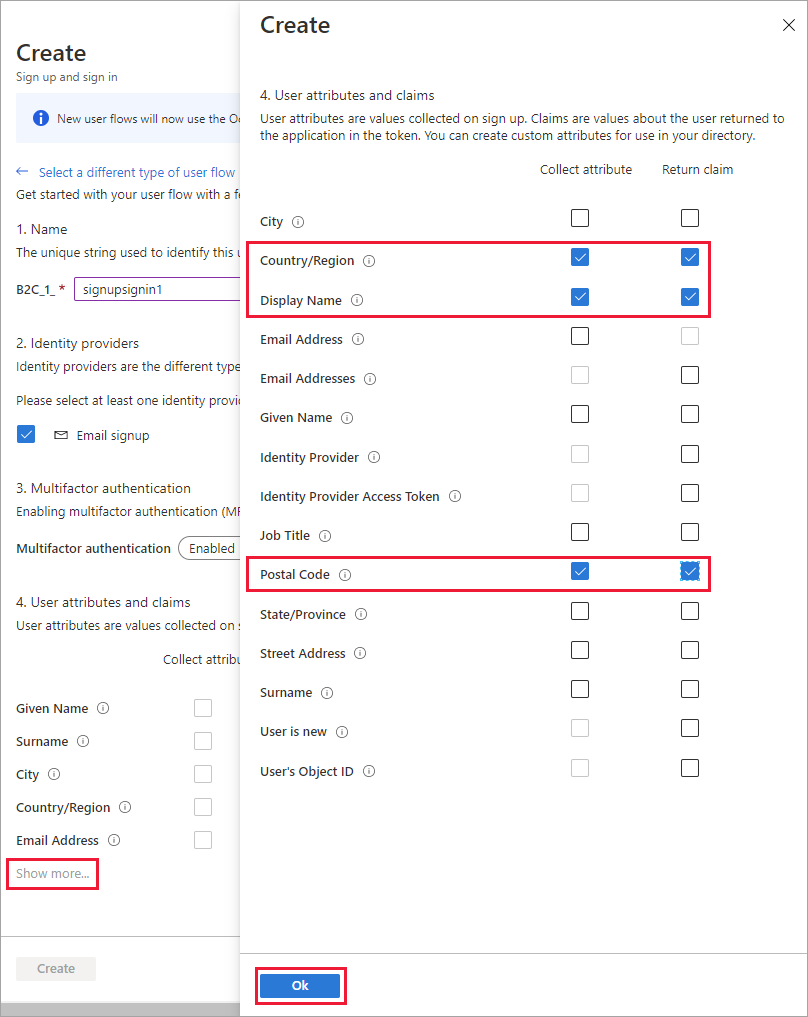

أدخِل اسمًا لتدفق المستخدم. على سبيل المثال، signupsignin1.

بالنسبة لموفري الهوية، حدد تسجيل البريد الإلكتروني.

بالنسبة إلى سمات المستخدم ومطالبات الرمز المميز، اختر المطالبات والسمات التي تريد جمعها وإرسالها من المستخدم أثناء التسجيل. على سبيل المثال، حدد إظهار المزيد، ثم اختر السمات والمطالبات للبلد /المنطقة واسم العرضوالرمز البريدي. حدد موافق.

حدد Create لإضافة تدفق المستخدم. يتم إلحاق بادئة B2C_1_ تلقائيا بالاسم الذي أدخلته سابقا. على سبيل المثال، B2C_1_signupsignin1.

من صفحة User flows ، حدد تدفق المستخدم الذي أنشأته للتو لفتح صفحة النظرة العامة الخاصة به.

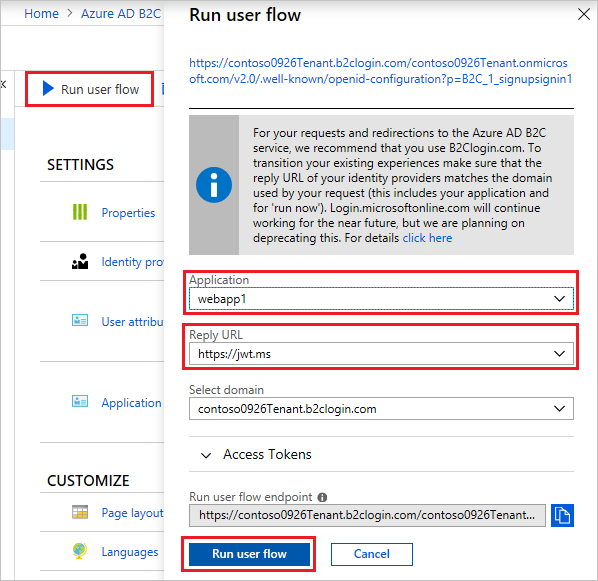

في أعلى صفحة نظرة عامة على تدفق المستخدم، حدد تشغيل تدفق المستخدم. سيتم فتح جزء على الجانب الأيسر من الصفحة.

بالنسبة للتطبيق، حدد تطبيق الويب الذي ترغب في اختباره، مثل التطبيق المسمى webapp1. يجب أن يظهر

https://jwt.msعنوان URL للرد .حدد تشغيل تدفق المستخدم، ثم حدد التسجيل الآن.

أدخل عنوان بريد إلكتروني صالحا، وحدد إرسال رمز التحقق، وأدخل رمز التحقق الذي تتلقاه، ثم حدد التحقق من الرمز.

أدخل كلمة مرور جديدة وتأكد من كلمة المرور.

حدد بلدك ومنطقتك، وأدخل الاسم الذي تريد عرضه، وأدخل رمزا بريديا، ثم حدد إنشاء. يتم إرجاع الرمز المميز إلى

https://jwt.msويجب عرضه لك في المستعرض الخاص بك.يمكنك الآن تشغيل تدفق المستخدم مرة أخرى ويجب أن تكون قادرا على تسجيل الدخول باستخدام الحساب الذي قمت بإنشائه للتو. يتضمن الرمز المميز الذي تم إرجاعه المطالبات التي حددتها للبلد/المنطقة والاسم والرمز البريدي.

ملاحظة

تجربة "تشغيل تدفق المستخدم" غير متوافقة حاليا مع نوع عنوان URL للرد SPA باستخدام تدفق رمز التخويل. لاستخدام تجربة "تشغيل تدفق المستخدم" مع هذه الأنواع من التطبيقات، قم بتسجيل عنوان URL للرد من نوع "ويب" وتمكين التدفق الضمني.

لتمكين إعادة تعيين كلمة مرور الخدمة الذاتية لتدفق مستخدم التسجيل أو تسجيل الدخول:

- من صفحة User flows ، حدد تدفق مستخدم التسجيل أو تسجيل الدخول الذي أنشأته للتو.

- ضمن Settings في القائمة اليسرى، حدد Properties.

- ضمن تكوين كلمة المرور، حدد إعادة تعيين كلمة مرور الخدمة الذاتية.

- حدد حفظ.

- من صفحة User flows ، حدد تدفق المستخدم الذي أنشأته للتو لفتح صفحة النظرة العامة الخاصة به، ثم حدد Run user flow.

- بالنسبة للتطبيق، حدد تطبيق الويب الذي ترغب في اختباره، مثل التطبيق المسمى webapp1. يجب أن يظهر

https://jwt.msعنوان URL للرد . - حدد تشغيل تدفق المستخدم.

- من صفحة التسجيل أو تسجيل الدخول، حدد هل نسيت كلمة المرور؟.

- تحقق من عنوان البريد الإلكتروني للحساب الذي قمت بإنشائه مسبقا، ثم حدد متابعة.

- لديك الآن الفرصة لتغيير كلمة المرور للمستخدم. قم بتغيير كلمة المرور وحدد متابعة. يتم إرجاع الرمز المميز إلى

https://jwt.msويجب عرضه في المستعرض الخاص بك.

إذا كنت ترغب في تمكين المستخدمين من تحرير ملف التعريف الخاص بهم في التطبيق الخاص بك، يمكنك استخدام تدفق مستخدم تحرير ملف تعريف.

- في قائمة صفحة نظرة عامة على مستأجر Azure AD B2C، حدد تدفقات المستخدم، ثم حدد تدفق مستخدم جديد.

- في صفحة إنشاء تدفق مستخدم ، حدد تدفق المستخدم لتحرير ملف التعريف .

- ضمن تحديد إصدار، حدد مستحسن، ثم حدد إنشاء.

- أدخِل اسمًا لتدفق المستخدم. على سبيل المثال، profileediting1.

- بالنسبة لموفري الهوية، ضمن الحسابات المحلية، حدد تسجيل البريد الإلكتروني.

- بالنسبة لسمات المستخدم، اختر السمات التي تريد أن يتمكن العميل من تحريرها في ملف التعريف الخاص به. على سبيل المثال، حدد إظهار المزيد، ثم اختر كل من السمات والمطالبات لاسم العرضوالمسمى الوظيفي. حدد موافق.

- حدد Create لإضافة تدفق المستخدم. يتم إلحاق بادئة B2C_1_ تلقائيا بالاسم.

- حدد تدفق المستخدم الذي أنشأته لفتح صفحة النظرة العامة الخاصة به.

- في أعلى صفحة نظرة عامة على تدفق المستخدم، حدد تشغيل تدفق المستخدم. سيتم فتح جزء على الجانب الأيسر من الصفحة.

- بالنسبة للتطبيق، حدد تطبيق الويب الذي ترغب في اختباره، مثل التطبيق المسمى webapp1. يجب أن يظهر

https://jwt.msعنوان URL للرد . - حدد تشغيل تدفق المستخدم، ثم سجل الدخول باستخدام الحساب الذي قمت بإنشائه مسبقا.

- لديك الآن الفرصة لتغيير اسم العرض والمسمى الوظيفي للمستخدم. حدد متابعة. يتم إرجاع الرمز المميز إلى

https://jwt.msويجب عرضه في المستعرض الخاص بك.

تلميح

تشرح هذه المقالة كيفية إعداد المستأجر يدويا. يمكنك أتمتة العملية بأكملها من هذه المقالة. سيقوم التشغيل التلقائي بنشر حزمة بداية Azure AD B2C SocialAndLocalAccountsWithMFA، والتي ستوفر رحلات التسجيل وتسجيل الدخول وإعادة تعيين كلمة المرور وتحرير ملف التعريف. لأتمتة المعاينة أدناه، قم بزيارة تطبيق إعداد IEF واتبع الإرشادات.

- قم بتسجيل الدخول إلى بوابة Azure.

- إذا كان لديك حق الوصول إلى عدة مستأجرين، فحدد أيقونة الإعدادات في القائمة العلوية للتبديل إلى مستأجر Azure AD B2C من قائمة الدلائل + الاشتراكات .

- في مدخل Microsoft Azure، ابحث عن Azure AD B2C وحددها.

- في صفحة النظرة العامة، ضمن Policies، حدد Identity Experience Framework.

- حدد Policy Keys ثم حدد Add.

- بالنسبة إلى خيارات، اختر

Generate. - في الاسم، أدخل

TokenSigningKeyContainer. قد تتم إضافة البادئةB2C_1A_تلقائيا. - بالنسبة إلى نوع المفتاح، حدد RSA.

- لاستخدام المفتاح، حدد توقيع.

- حدد إنشاء.

- حدد Policy Keys ثم حدد Add.

- بالنسبة إلى خيارات، اختر

Generate. - في الاسم، أدخل

TokenEncryptionKeyContainer. قد تتم إضافة البادئةB2C_1A_ تلقائيا. - بالنسبة إلى نوع المفتاح، حدد RSA.

- لاستخدام المفتاح، حدد تشفير.

- حدد إنشاء.

يتطلب منك Azure AD B2C تسجيل تطبيقين يستخدمهما لتسجيل المستخدمين وتسجيل دخولهم باستخدام حسابات محلية: IdentityExperienceFramework وواجهة برمجة تطبيقات الويب و ProxyIdentityExperienceFramework، وهو تطبيق أصلي بإذن مفوض لتطبيق IdentityExperienceFramework. يمكن للمستخدمين التسجيل باستخدام عنوان بريد إلكتروني أو اسم مستخدم وكلمة مرور للوصول إلى التطبيقات المسجلة للمستأجر الخاص بك، ما ينشئ "حسابا محليا". توجد الحسابات المحلية فقط في مستأجر Azure AD B2C.

ستحتاج إلى تسجيل هذين التطبيقين في مستأجر Azure AD B2C مرة واحدة فقط.

لتسجيل تطبيق في مستأجر Azure AD B2C، يمكنك استخدام تجربة تسجيلات التطبيقات .

- حدد App registrations، ثم حدد New registration.

- لـ الاسم، أدخل

IdentityExperienceFramework. - ضمن أنواع الحسابات المدعومة، حدد الحسابات فِي هذا الدليل التنظيمي فقط.

- ضمن Redirect URI، حدد Web، ثم أدخل

https://your-tenant-name.b2clogin.com/your-tenant-name.onmicrosoft.com، حيثyour-tenant-nameهو اسم مجال مستأجر Azure AD B2C. - ضمن الأذونات، حدد خانة الاختيار منح موافقة المسؤول على أذونات openid وأذونات offline_access .

- حدد تسجيل.

- سجل معرف التطبيق (العميل) للاستخدام في خطوة لاحقة.

بعد ذلك، اكشف واجهة برمجة التطبيقات عن طريق إضافة نطاق:

- من القائمة اليسرى، في خانة "Manage"، حدد "Authentication".

- حدد إضافة نطاق، ثم حدد حفظ وتابع قبول معرف التطبيق الافتراضي URI.

- أدخل القيم التالية لإنشاء نطاق يسمح بتنفيذ النهج المخصص في مستأجر Azure AD B2C:

-

اسم النطاق:

user_impersonation -

اسم عرض موافقة المسؤول :

Access IdentityExperienceFramework -

وصف موافقة المسؤول :

Allow the application to access IdentityExperienceFramework on behalf of the signed-in user.

-

اسم النطاق:

- حدد إضافة نطاق

- حدد App registrations، ثم حدد New registration.

- لـ الاسم، أدخل

ProxyIdentityExperienceFramework. - ضمن أنواع الحسابات المدعومة، حدد الحسابات فِي هذا الدليل التنظيمي فقط.

- ضمن Redirect URI، استخدم القائمة المنسدلة لتحديد Public client/native (mobile &desktop) .

-

لإعادة توجيه URI، أدخل

myapp://auth. - ضمن الأذونات، حدد خانة الاختيار منح موافقة المسؤول على أذونات openid وأذونات offline_access .

- حدد تسجيل.

- سجل معرف التطبيق (العميل) للاستخدام في خطوة لاحقة.

بعد ذلك، حدد أنه يجب التعامل مع التطبيق على أنه عميل عام:

- من القائمة اليسرى، تحت خانة "Manage"، حدد "Authentication".

- ضمن Advanced settings، في قسم Allow public client flows ، قم بتعيين Enable the following mobile and desktop flows إلى Yes.

- حدد حفظ.

- تأكد من تعيين "isFallbackPublicClient": true في بيان التطبيق:

- في القائمة اليسرى، ضمن Manage، حدد Manifest لفتح بيان التطبيق.

- قم بالتبديل من علامة التبويب بيان تطبيق Microsoft Graph (جديد) إلى علامة التبويب بيان تطبيق AAD Graph (إيقاف التشغيل قريبا ).

- ابحث عن مفتاح isFallbackPublicClient وتأكد من تعيين قيمته إلى true.

الآن، امنح أذونات لنطاق API الذي قمت بكشفه سابقا في تسجيل IdentityExperienceFramework :

- في القائمة اليسرى، ضمن Manage، حدد API permissions.

- ضمن أذونات مكونة، حدد إضافة إذن.

- حدد علامة التبويب واجهات برمجة التطبيقات التي تستخدمها مؤسستي ، ثم حدد تطبيق IdentityExperienceFramework .

- ضمن إذن، حدد نطاق user_impersonation الذي قمت بتعريفه مسبقا.

- حدد أضف أذونَات. كما هو موجه، انتظر بضع دقائق قبل المتابعة إلى الخطوة التالية.

- حدد منح موافقة المسؤول لاسم<> المستأجر الخاص بك.

- حدد نعم.

- حدد Refresh، ثم تحقق من أن "Granted for ..." يظهر ضمن الحالة للنطاق.

النهج المخصصة هي مجموعة من ملفات XML التي تقوم بتحميلها إلى مستأجر Azure AD B2C لتحديد ملفات التعريف الفنية ورحلات المستخدم. نحن نقدم حزم البداية مع العديد من النهج التي تم إنشاؤها مسبقا لمساعدتك على العمل بسرعة. تحتوي كل حزمة من حزم البداية هذه على أصغر عدد من ملفات التعريف الفنية ورحلات المستخدم اللازمة لتحقيق السيناريوهات الموضحة. للحصول على دليل أكثر تعمقا لنهج Azure AD B2C المخصصة، اتبع سلسلة الإرشادات الإرشادية لنهجنا المخصصة.

- LocalAccounts - تمكين استخدام الحسابات المحلية فقط.

- SocialAccounts - تمكين استخدام الحسابات الاجتماعية (أو الموحدة) فقط.

- SocialAndLocalAccounts - يتيح استخدام كل من الحسابات المحلية والاجتماعية.

- SocialAndLocalAccountsWithMFA - تمكين خيارات المصادقة الاجتماعية والمحلية ومتعددة العوامل.

تحتوي كل حزمة بداية على:

- الملف الأساسي - مطلوب بعض التعديلات على القاعدة. مثال: TrustFrameworkBase.xml

- ملف الترجمة - هذا الملف هو المكان الذي يتم فيه إجراء تغييرات الترجمة. مثال: TrustFrameworkLocalization.xml

- ملف الملحق - هذا الملف هو المكان الذي يتم فيه إجراء معظم تغييرات التكوين. مثال: TrustFrameworkExtensions.xml

- ملفات جهة الاعتماد - الملفات الخاصة بالمهمة التي يستدعيها التطبيق الخاص بك. أمثلة: SignUpOrSignin.xmlProfileEdit.xmlPasswordReset.xml

في هذه المقالة، يمكنك تحرير ملفات نهج XML المخصصة في حزمة بداية SocialAndLocalAccounts . إذا كنت بحاجة إلى محرر XML، فجرب Visual Studio Code، وهو محرر خفيف الوزن عبر الأنظمة الأساسية.

احصل على حزم بداية النهج المخصصة من GitHub، ثم قم بتحديث ملفات XML في حزمة بداية SocialAndLocalAccounts مع اسم مستأجر Azure AD B2C.

قم بتنزيل ملف .zip أو استنساخ المستودع:

git clone https://github.com/Azure-Samples/active-directory-b2c-custom-policy-starterpackفي كافة الملفات في دليل SocialAndLocalAccounts ، استبدل السلسلة

yourtenantباسم مستأجر Azure AD B2C.على سبيل المثال، إذا كان اسم مستأجر B2C الخاص بك contosotenant، تصبح

contosotenant.onmicrosoft.comجميع مثيلاتyourtenant.onmicrosoft.com.

أضف معرفات التطبيق إلى ملف الملحقات TrustFrameworkExtensions.xml.

- افتح

SocialAndLocalAccounts/TrustFrameworkExtensions.xmlوابحث عن العنصر<TechnicalProfile Id="login-NonInteractive">. - استبدل كلا المثيلين

IdentityExperienceFrameworkAppIdبمعرف التطبيق لتطبيق IdentityExperienceFramework الذي قمت بإنشائه سابقا. - استبدل كلا المثيلين

ProxyIdentityExperienceFrameworkAppIdبمعرف التطبيق لتطبيق ProxyIdentityExperienceFramework الذي قمت بإنشائه سابقا. - حفظ الملف.

تتضمن حزمة بداية SocialAndLocalAccounts تسجيل الدخول الاجتماعي على Facebook. Facebook غير مطلوب لاستخدام النهج المخصصة، لكننا نستخدمه هنا لتوضيح كيفية تمكين تسجيل الدخول الاجتماعي الموحد في نهج مخصص. إذا لم تكن بحاجة إلى تمكين تسجيل الدخول الاجتماعي الموحد، فاستخدم حزمة بداية LocalAccounts بدلا من ذلك، ثم انتقل إلى قسم Upload the policies .

استخدم الخطوات الموضحة في إنشاء تطبيق Facebook للحصول على معرف تطبيق Facebook وApp Secret. تخطي المتطلبات الأساسية وبقية الخطوات في مقالة إعداد التسجيل وتسجيل الدخول باستخدام حساب Facebook .

أضف App Secret لتطبيق Facebook الخاص بك كمفتاح نهج. يمكنك استخدام App Secret للتطبيق الذي أنشأته كجزء من المتطلبات الأساسية لهذه المقالة.

- قم بتسجيل الدخول إلى بوابة Azure.

- إذا كان لديك حق الوصول إلى عدة مستأجرين، فحدد أيقونة الإعدادات في القائمة العلوية للتبديل إلى مستأجر Azure AD B2C من قائمة الدلائل + الاشتراكات .

- في مدخل Microsoft Azure، ابحث عن Azure AD B2C وحددها.

- في صفحة النظرة العامة، ضمن Policies، حدد Identity Experience Framework.

- حدد Policy Keys ثم حدد Add.

- بالنسبة إلى خيارات، اختر

Manual. - لـ الاسم، أدخل

FacebookSecret. قد تتم إضافة البادئةB2C_1A_تلقائيا. - في Secret، أدخل App Secret لتطبيق Facebook الخاص بك من developers.facebook.com. هذه القيمة هي السر، وليس معرف التطبيق.

- لاستخدام المفتاح، حدد توقيع.

- حدد إنشاء.

في SocialAndLocalAccounts/TrustFrameworkExtensions.xml الملف، استبدل قيمة client_id بمعرف تطبيق Facebook واحفظ التغييرات.

<TechnicalProfile Id="Facebook-OAUTH">

<Metadata>

<!--Replace the value of client_id in this technical profile with the Facebook app ID"-->

<Item Key="client_id">00000000000000</Item>

- حدد عنصر القائمة Identity Experience Framework في مستأجر B2C في مدخل Microsoft Azure.

- حدد Upload custom policy.

- في هذا الترتيب، قم بتحميل ملفات النهج:

- TrustFrameworkBase.xml

- TrustFrameworkLocalization.xml

- TrustFrameworkExtensions.xml

- SignUpOrSignin.xml

- ProfileEdit.xml

- PasswordReset.xml

أثناء تحميل الملفات، يضيف Azure البادئة B2C_1A_ إلى كل منها.

تلميح

إذا كان محرر XML يدعم التحقق من الصحة، فتحقق من صحة الملفات مقابل TrustFrameworkPolicy_0.3.0.0.xsd مخطط XML الموجود في الدليل الجذر لحزمة البداية. يحدد التحقق من صحة مخطط XML الأخطاء قبل التحميل.

- ضمن نهج مخصصة، حدد B2C_1A_signup_signin.

- بالنسبة إلى Select application في صفحة النظرة العامة للنهج المخصص، حدد تطبيق الويب الذي ترغب في اختباره، مثل التطبيق المسمى webapp1.

- تأكد من أن عنوان URL للرد هو

https://jwt.ms. - حدد تشغيل الآن.

- قم بالتسجيل باستخدام عنوان بريد إلكتروني.

- حدد تشغيل الآن مرة أخرى.

- سجل الدخول باستخدام نفس الحساب للتأكد من أن لديك التكوين الصحيح.

- حدد تشغيل الآن مرة أخرى، وحدد Facebook لتسجيل الدخول باستخدام Facebook واختبار النهج المخصص.

في هذا المقال، ستتعلم كيفية إجراء ما يلي:

- إنشاء تسجيل وتسجيل دخول تدفق المستخدم

- إنشاء تدفق مستخدم لتحرير ملف تعريف

- إنشاء تدفق مستخدم لإعادة تعيين كلمة المرور

بعد ذلك، تعرف على كيفية استخدام Azure AD B2C لتسجيل الدخول وتسجيل المستخدمين في أحد التطبيقات. اتبع نماذج التطبيقات المرتبطة أدناه:

- تكوين نموذج ASP.NET Core web app

- تكوين نموذج تطبيق ويب ASP.NET Core يستدعي واجهة برمجة تطبيقات الويب

- تكوين المصادقة في نموذج تطبيق ويب Python

- تكوين نموذج تطبيق أحادي الصفحة (SPA)

- تكوين نموذج تطبيق Angular أحادي الصفحة

- تكوين نموذج تطبيق Android للأجهزة المحمولة

- تكوين نموذج تطبيق iOS للأجهزة المحمولة

- تكوين المصادقة في نموذج تطبيق سطح المكتب WPF

- تمكين المصادقة في واجهة برمجة تطبيقات الويب

- تكوين تطبيق SAML

يمكنك أيضا معرفة المزيد في Azure AD B2C Architecture Deep Dive Series.