أضف AD FS كموفر هوية OpenID Connect باستخدام نهج مخصص في Azure Active Directory B2C

قبل أن تبدأ استخدم اختر نوع النهجالمحدد لاختيار نوع النهج التي تقوم بإعدادها. يوفر Azure Active Directory B2C طريقتين لتحديد كيفية تفاعل المستخدمين مع تطبيقاتك: من خلال تدفقات محددة مسبقا للمستخدمين أو من خلال سياسات مخصصة قابلة للتكوين بشكل كامل. تختلف الخطوات المطلوبة في هذه المقالة لكل أسلوب.

المتطلبات الأساسية

- إنشاء تدفق مستخدم لتمكين المستخدمين من تسجيل الدخول إلى تطبيقك.

- تسجيل تطبيق ويب.

أنشئ تطبيق AD FS

لتمكين تسجيل الدخول للمستخدمين الذين لديهم حساب AD FS في Azure Active Directory B2C (Azure AD B2C)، أنشئ مجموعة تطبيقات في AD FS. لمزيد من المعلومات، راجعإنشاء تطبيق ويب باستخدام OpenID Connect with AD FS 2016 والإصدارات الأحدث

لإنشاء مجموعة تطبيقات، اتبع الخطوات التالية:

- في إدارة الخادم، حدد أدوات، ثم حدد إدارة AD FS.

- في إدارة AD FS، انقر بزر الماوس الأيمن على مجموعات التطبيقات وحدد إضافة مجموعة التطبيقات.

- على شاشة الترحيب معالج مجموعة التطبيقات:

- أدخل اسم التطبيق. على سبيل المثال، تطبيق Azure AD B2C.

- ضمن تطبيقات Client-Server، حدد مستعرض ويب الذي يصل إلى قالب تطبيق ويب.

- حدد التالي.

- على شاشة التطبيق الأصلي لمعالج مجموعة التطبيقات:

- انسخ قيمة معرف العميل. معرف العميل هو معرف تطبيقAD FS الخاص بك. ستحتاج إلى معرف التطبيق لاحقاً في هذه المقالة.

- في إعادة توجيه عنوان URI، أدخل

https://your-tenant-name.b2clogin.com/your-tenant-name.onmicrosoft.com/oauth2/authresp، ثم إضافة. إذا كنت تستخدم مجالاً مخصصاً، أدخلhttps://your-domain-name/your-tenant-name.onmicrosoft.com/oauth2/authresp. استبدالyour-tenant-nameباسم المستأجر الخاص بك،your-domain-nameوبمجالك المخصص. - حدد التالي، ثم التالي ثم التالي مجددًا لإكمال معالج تسجيل التطبيق.

- حدد إغلاق.

تكوين مطالبات التطبيق

في هذه الخطوة، قم بتكوين مطالبات إرجاع تطبيق AD FS إلى Azure AD B2C.

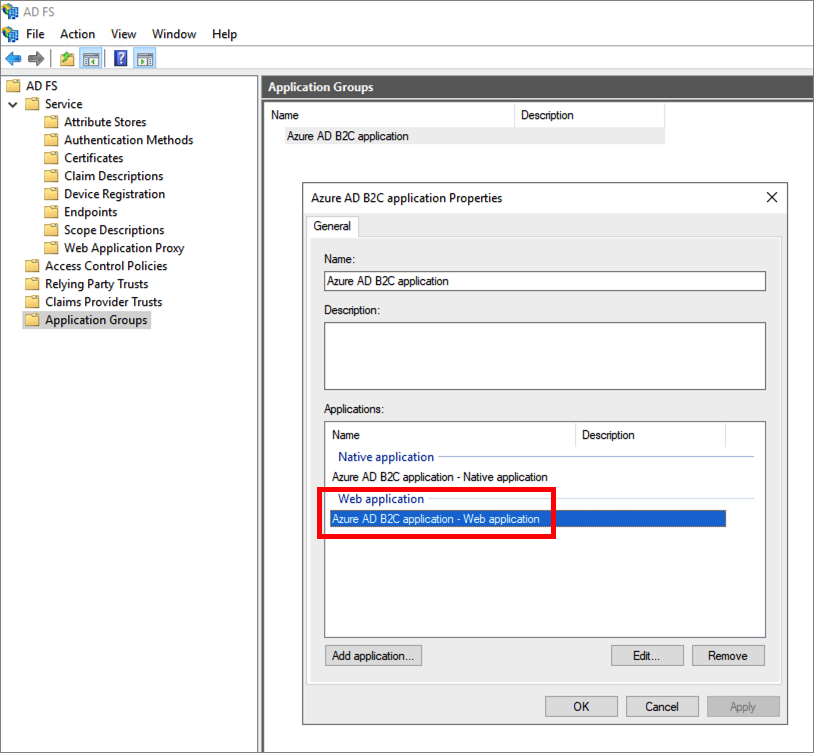

في مجموعات التطبيقات، حدد التطبيق الذي تم إنشاؤه.

في إطار خصائص التطبيق، ضمن التطبيقات، حدد تطبيق ويب. ثم حدد Edit

حدد علامة التبويب قواعد تحويل الإصدار. ثم حدد إضافة قاعدة.

في قالب قاعدة المطالبة، حدد إرسال سمات LDAP كمطالبات، ثم التالي.

توفير اسم قاعدة المطالبة. بالنسبة إلى مخزن السمة، حدد Active Directory، وأضِف المطالبات التالية.

سمة LDAP نوع المطالبة الصادرة اسم المستخدم الأساسي upn اللقب اسم اللقب given_name الاسم_المحدد اسم العرض الاسم ملاحظة: لن يتم عرض بعض الأسماء في القائمة المنسدلة نوع المطالبة الصادرة. تحتاج إلى كتابتها يدويًا في (المنسدلة قابلة للتحرير).

حدد إنهاء.

حدد تطبيق ثم موافق.

حدد موافق مرة أخرى للإنهاء.

كوّن AD FS كموفر هوية

سجّل الدخول إلى مدخل Azure بصفتك المسؤول العام عن مستأجر Azure AD B2C.

إذا كان لديك حق الوصول إلى عدة مستأجرين، فحدد رمز الإعدادات في القائمة العلوية للتبديل إلى مستأجر Azure AD B2C من قائمة Directories + subscriptions.

اختر كل الخدمات في الزاوية العلويةِ اليسرى من مدخل Microsoft Azure، ثم ابحث عن Azure AD B2Cوحدده.

حدّد Identity providers، ثم حدّد موفر OpenID Connect جديد.

أدخل اسمًا. على سبيل المثال، Contoso.

بالنسبة إلى رابط بيانات التعريف، أدخل عنوان URL مستند تكوين AD FS OpenID Connect. على سبيل المثال:

https://adfs.contoso.com/adfs/.well-known/openid-configurationبالنسبة إلى معرف العميل، أدخل معرف التطبيق الذي قمت بتسجيله مسبقا.

بالنسبة إلى النطاق، أدخل

openid.بالنسبة إلىنوع الاستجابة، حدد id_token. لذلك، ليست هناك حاجة إلى قيمة سر العميل. تعرف على المزيد حول استخدام معرف العميل والسري عند إضافة موفر هوية OpenID Connect.

(اختياري) للتعرف على تلميح المجال، أدخل

contoso.com. للمزيد من المعلومات، راجع إعداد تسجيل الدخول المباشر باستخدام Azure Active Directory B2C.ضمن تعيين مطالبات موفر الهوية، حدّد المطالبات التالية:

- معرف المستخدم:

upn - اسم العرض:

unique_name - الاسم المعطى:

given_name - اللقب:

family_name

- معرف المستخدم:

حدد حفظ.

أضف موفر هوية AD FS إلى تدفق المستخدم

في هذه المرحلة، تم إعداد موفر هوية AD FS (Contoso)، لكنه غير متاح بعد في أي من صفحات تسجيل الدخول. لإضافة موفر هوية AD FS إلى تدفق المستخدم:

- في مستأجر Azure AD B2C، حدّد User flows.

- حدد تدفق المستخدم الذي تريد إضافة موفر هوية AD FS (شركة Contoso).

- ضمن موفري الهوية الاجتماعية، حدد Contoso.

- حدد حفظ.

- لاختبار سياستك، حدّد "Run user flow".

- للتطبيق، حدد تطبيق الويب المسمى testapp1 الذي قمت بتسجيله مسبقًا. عنوان URL الرد يجب أن يعرض

https://jwt.ms. - حدّد الزر تشغيل تدفق المستخدم.

- من صفحة التسجيل أو تسجيل الدخول، حدّد Contoso لتسجيل الدخول باستخدام حساب Contoso.

إذا نجحت عملية تسجيل الدخول، فستتم إعادة توجيه المستعرض الخاص بك إلى، https://jwt.ms، والذي يعرض محتويات الرمز المميز الذي تم إرجاعه بواسطة Azure AD B2C.

كوّن AD FS كموفر هوية

لتمكين المستخدمين من تسجيل الدخول باستخدام حساب AD FS، تحتاج إلى تعريف AD FS كموفر مطالبات يمكن لـ Azure AD B2C التواصل معه من خلال نقطة نهاية.

افتح TrustFrameworkExtensions.xml.

ابحث عن عنصر ClaimsProviders. إذا لم يكن موجودًا، فقم بإضافته تحت عنصر الجذر.

قم بإضافة ClaimsProvider جديد على النحو التالي:

<ClaimsProvider> <Domain>contoso.com</Domain> <DisplayName>Contoso</DisplayName> <TechnicalProfiles> <TechnicalProfile Id="Contoso-OpenIdConnect"> <DisplayName>Contoso</DisplayName> <Protocol Name="OpenIdConnect" /> <Metadata> <Item Key="METADATA">https://your-adfs-domain/adfs/.well-known/openid-configuration</Item> <Item Key="response_types">id_token</Item> <Item Key="response_mode">form_post</Item> <Item Key="scope">openid</Item> <Item Key="HttpBinding">POST</Item> <Item Key="UsePolicyInRedirectUri">0</Item> <!-- Update the Client ID below to the Application ID --> <Item Key="client_id">Your AD FS application ID</Item> </Metadata> <OutputClaims> <OutputClaim ClaimTypeReferenceId="issuerUserId" PartnerClaimType="upn" /> <OutputClaim ClaimTypeReferenceId="givenName" PartnerClaimType="given_name" /> <OutputClaim ClaimTypeReferenceId="surname" PartnerClaimType="family_name" /> <OutputClaim ClaimTypeReferenceId="displayName" PartnerClaimType="unique_name" /> <OutputClaim ClaimTypeReferenceId="identityProvider" PartnerClaimType="iss" /> <OutputClaim ClaimTypeReferenceId="authenticationSource" DefaultValue="socialIdpAuthentication" AlwaysUseDefaultValue="true" /> </OutputClaims> <OutputClaimsTransformations> <OutputClaimsTransformation ReferenceId="CreateRandomUPNUserName" /> <OutputClaimsTransformation ReferenceId="CreateUserPrincipalName" /> <OutputClaimsTransformation ReferenceId="CreateAlternativeSecurityId" /> </OutputClaimsTransformations> <UseTechnicalProfileForSessionManagement ReferenceId="SM-SocialLogin" /> </TechnicalProfile> </TechnicalProfiles> </ClaimsProvider>بالنسبة إلى رابط بيانات التعريف، أدخل عنوان URL مستند تكوين AD FS OpenID Connect. على سبيل المثال:

https://adfs.contoso.com/adfs/.well-known/openid-configurationقم بتعيين client_id إلى معرّف التطبيق من تسجيل التطبيق.

احفظ الملف.

إضافة الرحلة الخاصة بالمستخدم

عند هذه النقطة، تم إعداد موفر الهوية، ولكنه غير متوفر بعد في أي من صفحات تسجيل الدخول. إذا لم تكن لديك رحلة مستخدم مخصصة خاصة بك، فقم بإنشاء نسخة مكررة من رحلة المستخدم لقالب موجود، وإلا تابع إلى الخطوة التالية.

- من حزمة البداية، افتح المَلف TrustFrameworkBase.xml.

- ابحث عن المحتويات الكاملة لعنصر UserJourney الذي يتضمن

Id="SignUpOrSignIn"وانسخها. - افتح TrustFrameworkExtensions.xml وابحث عن عنصر UserJourneys. إذا لم يكن العنصر موجودًا، فأضف عنصرًا.

- الصق المحتوى الكامل لعنصر UserJourney الذي نسخته كعنصر تابع لعنصر UserJourneys.

- أعِد تسمية المعرف الخاص بالرحلة. على سبيل المثال،

Id="CustomSignUpSignIn".

إضافة موفر الهوية إلى الرحلة

الآن بعد أن أصبحت لديك رحلة مستخدم، أضف موفر الهوية الجديد إلى رحلة المستخدم. تضيف أولاً الزر الخاص بتسجيل الدخول، ثم تربط الزر بإجراءٍ ما. الإجراء هو ملف التعريف الفني الذي قمت بإنشائه مسبقًا.

ابحث عن عنصر خطوة التنسيق الذي يتضمن

Type="CombinedSignInAndSignUp"، أوType="ClaimsProviderSelection"في الرحلة. عادةَ ما تكون الخطوة الأولى للتزامن. يحتوي عنصر ClaimsProviderSelections على قائمة موفري الهوية التي يمكن للمستخدم تسجيل الدخول من خلالها. يتحكم ترتيب العناصر في ترتيب أزرار تسجيل الدخول التي يتم عرضها للمستخدم. أضف عنصر XML ClaimsProviderSelection. تعيين قيمة TargetClaimsExchangeId إلى اسم مألوف.في خطوة التنسيق التالية، أضف عنصر ClaimsExchange . قم بتعيين المعرف إلى قيمة معرف تبادل المطالبات الهدف. وقم بتحديث قيمة TechnicalProfileReferenceId لمعرف ملف التعريف الفني الذي أنشأته مسبقاً.

يوضح XML التالي أول خطوتين للتنسيق لرحلة المستخدم من خلال موفر الهوية:

<OrchestrationStep Order="1" Type="CombinedSignInAndSignUp" ContentDefinitionReferenceId="api.signuporsignin">

<ClaimsProviderSelections>

...

<ClaimsProviderSelection TargetClaimsExchangeId="ContosoExchange" />

</ClaimsProviderSelections>

...

</OrchestrationStep>

<OrchestrationStep Order="2" Type="ClaimsExchange">

...

<ClaimsExchanges>

<ClaimsExchange Id="ContosoExchange" TechnicalProfileReferenceId="Contoso-OpenIdConnect" />

</ClaimsExchanges>

</OrchestrationStep>

تكوين نهج جهة الاعتماد

يحدد نهج جهة الاعتماد، على سبيل المثال SignUpSignIn.xml، رحلة المستخدم التي سيقوم Azure AD B2C بتنفيذها. ابحث عن العنصر DefaultUserJourney ضمن جهة الاعتماد. قم بتحديث ReferenceId ليطابق معرّف رحلة المستخدم، الذي أضفت فيه موفر الهوية.

في المثال التالي، بالنسبة إلى CustomSignUpSignInرحلة المستخدم، تم تعيين ReferenceId إلى CustomSignUpSignIn:

<RelyingParty>

<DefaultUserJourney ReferenceId="CustomSignUpSignIn" />

...

</RelyingParty>

تحميل النهج المخصص

- سجل الدخول إلى مدخل Azure.

- حدد مرشح «الدليل+الاشتراك»في القائمة العلوية، ثم حدد الدليل الذي يحتوي على مستأجر Azure AD B2C.

- في مدخل Microsoft Azure، ابحث عن Azure AD B2C وحددها.

- ضمن Policies، حدد Identity Experience Framework.

- حدّد Upload Custom Policy، ثم قم بتحميل ملفي النهج اللذين قمت بتغييرهما بالترتيب التالي: نهج التوسيع، على سبيل المثال

TrustFrameworkExtensions.xml، ثم نهج جهة الاعتماد، مثلSignUpSignIn.xml.

اختبار النهج المخصص لديك

- حدد نهج جهة الاعتماد، على سبيل المثال

B2C_1A_signup_signin. - للوصول إلى التطبيق، حدّد تطبيق الويب الذي قمت بتسجيله مسبقاً. عنوان URL الرد يجب أن يعرض

https://jwt.ms. - حدّدالتشغيل الآن الزر.

- من صفحة التسجيل أو تسجيل الدخول، حدّد Contoso لتسجيل الدخول باستخدام حساب Contoso.

إذا نجحت عملية تسجيل الدخول، فستتم إعادة توجيه المستعرض الخاص بك إلى، https://jwt.ms، والذي يعرض محتويات الرمز المميز الذي تم إرجاعه بواسطة Azure AD B2C.

الخطوات التالية

تعرف على كيفية تمرير رمز AD-FS إلى تطبيقك.

الملاحظات

قريبًا: خلال عام 2024، سنتخلص تدريجيًا من GitHub Issues بوصفها آلية إرسال ملاحظات للمحتوى ونستبدلها بنظام ملاحظات جديد. لمزيد من المعلومات، راجع https://aka.ms/ContentUserFeedback.

إرسال الملاحظات وعرضها المتعلقة بـ