تمكين المجالات المخصصة لـ Azure Active Directory B2C

قبل أن تبدأ استخدم اختر نوع النهجالمحدد لاختيار نوع النهج التي تقوم بإعدادها. يوفر Azure Active Directory B2C طريقتين لتحديد كيفية تفاعل المستخدمين مع تطبيقاتك: من خلال تدفقات محددة مسبقا للمستخدمين أو من خلال سياسات مخصصة قابلة للتكوين بشكل كامل. تختلف الخطوات المطلوبة في هذه المقالة لكل أسلوب.

توضح هذه المقالة كيفية تمكين المجالات المخصصة في عناوين URL الخاصة بإعادة التوجيه لـB2C Azure Active Directory (Azure AD B2C). باستخدام مجال مخصص تم التحقق منه، لديك فوائد مثل:

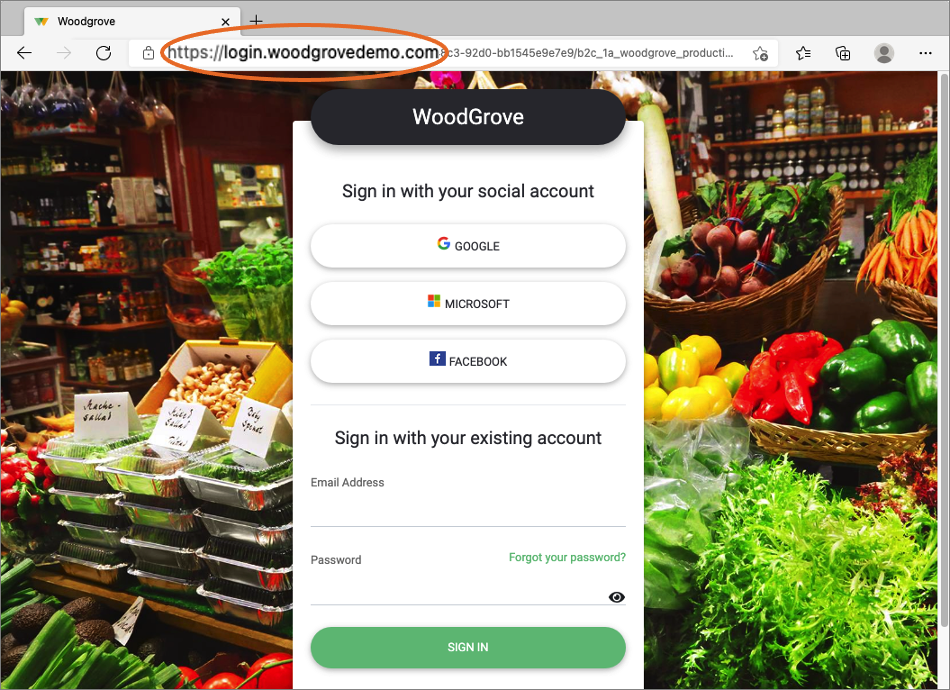

يوفر تجربة مستخدم أكثر سلاسة. من وجهة نظر المستخدم، فإنها تظل في المجال الخاص بك أثناء عملية تسجيل الدخول بدلًا من إعادة التوجيه إلى المجال الافتراضي Azure AD B2C <tenant-name>.b2clogin.com.

من خلال البقاء في نفس المجال لتطبيقك أثناء تسجيل الدخول، يمكنك التخفيف من تأثير حظر ملفات تعريف الارتباط التابعة لجهة خارجية.

يمكنك زيادة عدد العناصر (حسابات المستخدمين والتطبيقات) التي يمكنك إنشاؤها في مستأجر Azure AD B2C من 1.25 مليون الافتراضي إلى 5.25 مليون.

نظرة عامة على المجال المخصص

يمكنك تمكين المجالات المخصصة ل Azure AD B2C باستخدام Azure Front Door. Azure Front Door هو نقطة دخول عالمية تستخدم شبكة Microsoft العالمية لإنشاء تطبيقات ويب سريعة وآمنة وقابلة للتوسع على نطاق واسع. يمكنك عرض محتوى Azure AD B2C خلف Azure Front Door، ثم تكوين خيار في Azure Front Door لتسليم المحتوى عبر مجال مخصص في عنوان URL للتطبيق.

شاهد هذا الفيديو للتعرف على المجال المخصص متاجرة عمل-مستهلك Microsoft Azure Active Directory.

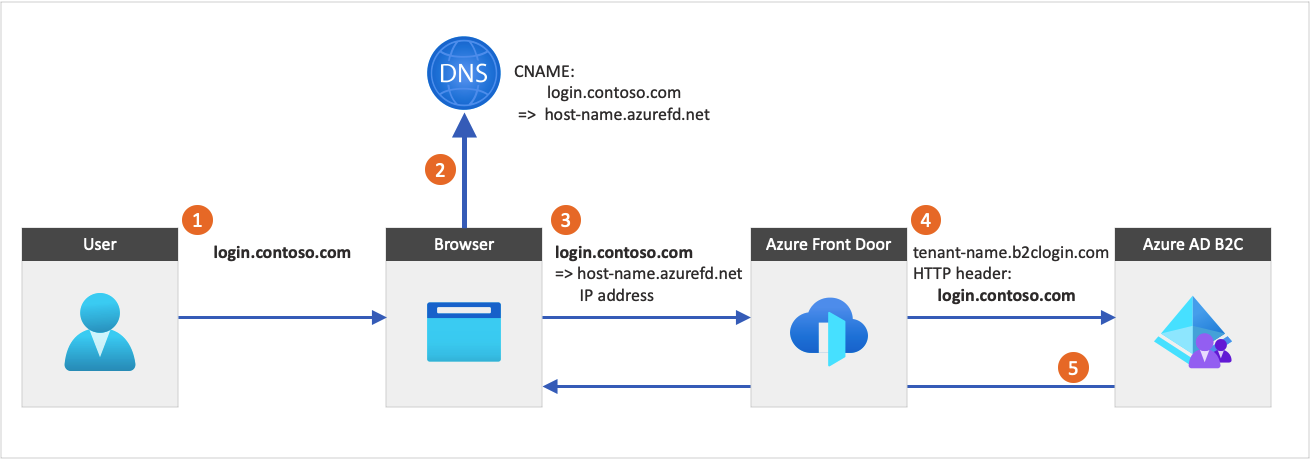

يوضح الرسم التخطيطي التالي تكامل Azure Front Door:

- من أحد التطبيقات، يحدد المستخدم زر تسجيل الدخول، الذي يأخذه إلى صفحة تسجيل الدخول Azure AD B2C. تحدد هذه الصفحة اسم مجال مخصص.

- يعمل مستعرض ويب بتحليل اسم المجال المخصص إلى عنوانIP Azure Front Door. أثناء تحليل DNS، يشير سجل الاسم للعنوان الأساسي (CNAME) الذي يحمل اسم مجال مخصص إلى المضيف الأمامي الافتراضي لـ Front Door (على سبيل المثال،

contoso-frontend.azurefd.net). - يتم توجيه حركة المرور الموجهة إلى المجال المخصص (على سبيل المثال

login.contoso.com) إلى المضيف الافتراضي للواجهة الأمامية المخصص لـFront Door (contoso-frontend.azurefd.net). - يستدعي Azure Front Door محتوى Azure AD B2C باستخدام المجال الافتراضي Azure AD B2C

<tenant-name>.b2clogin.com. يتضمن الطلب إلى نقطة النهاية B2C AD Azure اسم المجال المخصص الأصلي. - يستجيب Azure AD B2C للطلب من خلال عرض المحتوى ذي الصلة والمجال المخصص الأصلي.

هام

يجب أن يستخدم الاتصال من المستعرض إلى Azure Front Door IPv4 بدلًا من IPv6.

عند استخدام المجالات المخصصة، خذ بعين الاعتبار ما يلي:

- يمكنك إعداد مجالات مخصصة متعددة. للحصول على الحد الأقصى لعدد المجالات المخصصة المدعومة، راجع حدود خدمة Microsoft Entra وقيودها ل Azure AD B2C وحدود الاشتراك والخدمة في Azure والحصص النسبية والقيود ل Azure Front Door.

- Azure Front Door هي خدمة Azure منفصلة، لذلك سيتم تكبد رسوم إضافية. للحصول على مزيد من المعلومات، راجع Front Door Pricing.

- بعد تكوين المجالات المخصصة، سيظل المستخدمون قادرين على الوصول إلى اسم المجال الافتراضي Azure AD B2C < اسم المستأجر > .b2clogin.com (إلا إذا كنت تستخدم نهج مخصص وقمت بحظر الوصول.

- إذا كان لديك تطبيقات متعددة، قم بترحيلها جميعًا إلى المجال المخصص لأن المستعرض يخزن جلسة عمل Azure AD B2C تحت اسم المجال المستخدم حاليًّا.

المتطلبات الأساسية

- إنشاء تدفق مستخدم لتمكين المستخدمين من تسجيل الدخول إلى تطبيقك.

- تسجيل تطبيق ويب.

الخطوة 1: إضافة اسم مجال مخصص إلى مستأجر Azure AD B2C

يأتي كل دليل Azure AD B2C جديد مع اسم مجال أولي، <domainname>.onmicrosoft.com. لا يمكنك تغيير اسم المجال الأولي أو حذفه، ولكن يمكنك إضافة مجال مخصص.

اتبع الخطوات التالية لإضافة مجال مخصص إلى مستأجر Azure AD B2C لديك:

أضف اسم المجال المخصص إلى معرف Microsoft Entra.

هام

لهذه الخطوات، تأكد من تسجيل الدخول إلى مستأجر Azure AD B2C وحدد خدمة معرف Microsoft Entra.

أضف معلومات نظام أسماء المجالات الخاصة بك إلى مسجل المجال. بعد إضافة اسم المجال المخصص إلى معرف Microsoft Entra، قم بإنشاء DNS

TXTأوMXسجل لمجالك. إن إنشاء سجل نظام أسماء المجالات للمجال الخاص بك يتحقق من ملكيتك لاسم المجال الخاص بك.توضح الأمثلة التالية سجلات TXT لـlogin.contoso.comوaccount.contoso.com:

الاسم (اسم المضيف) النوع بيانات login TXT MS=ms12345678 الحساب TXT MS=ms87654321 يجب أن يكون سجل TXT مقترنًا بالمجال الفرعي أو اسم مضيف المجال. على سبيل المثال، جزء تسجيل الدخول من مجال contoso.com. إذا كان اسم المضيف فارغا أو

@، فلن يتمكن معرف Microsoft Entra من التحقق من المجال المخصص الذي أضفته. في الأمثلة التالية، يتم تكوين كلا السجلين بشكل غير صحيح.الاسم (اسم المضيف) النوع بيانات TXT MS=ms12345678 @ TXT MS=ms12345678 تلميح

يمكنك إدارة مجالك المخصص باستخدام أي خدمة نظام أسماء المجالات المتاح للجمهور، مثل GoDaddy. إذا لم يكن لديك خادم DNS، فإنه يمكنك استخدام منطقة Azure DNS ، أو مجالات خدمة التطبيقات.

تحقق من اسم المجال المخصص خاصتك. تحقق من كل مجال فرعي أو اسم مضيف تخطط لاستخدامه. على سبيل المثال، لكي تتمكن من تسجيل الدخول باستخدام login.contoso.com وaccount.contoso.com،يجب التحقق من المجالين الفرعيين وليس المجال الأعلى مستوى فقط contoso.com.

هام

بعد التحقق من المجال احذف سجل DNS TXT الذي قمت بإنشائه.

الخطوة 2: إنشاء مثيل Azure Front Door جديد

اتبع هذه الخطوات لإنشاء Azure Front Door:

سجل الدخول إلى مدخل Azure.

لاختيار الدليل الذي يحتوي على اشتراك Azure الذي ترغب في استخدامه ل Azure Front Door وليس الدليل الذي يحتوي على مستأجر Azure AD B2C، حدد أيقونة الإعدادات في القائمة العلوية للتبديل إلى مستأجر Azure AD B2C من قائمة الدلائل + الاشتراكات.

اتبع الخطوات الواردة في إنشاء ملف تعريف Front Door - إنشاء سريع لإنشاء Front Door لمستأجر Azure AD B2C باستخدام الإعدادات التالية:

مفتاح القيمة الوصف حدد اشتراك Azure الخاص بك. مجموعة الموارد حدد مجموعة موارد موجودة أو أنشئ واحدة جديدة. الاسم أعطِ اسمًا للملف التعريفي الخاص بك، مثل b2cazurefrontdoor.المستوى إما طبقة Standard أو Premium. طبقة Standard هي تسليم المحتوى الأمثل. طبقة Premium تبني على طبقة Standard وتركز على الأمن. راجع مقارنة المستوى. اسم نقطة النهاية أدخل اسمًا مميزًا لنقطة النهاية الخاصة بك، مثا b2cazurefrontdoor. يتم إنشاء اسم مضيف نقطة النهاية تلقائيًا.نوع الأصل حدِّد Custom.اسم المضيف الأصل أدخل <tenant-name>.b2clogin.com. استبدل<tenant-name>بـ اسم مستأجر متاجرة عمل-مستهلك Azure AD الخاص بك مثلcontoso.b2clogin.com.اترك نهج التخزين المؤقت وWAF فارغين.

بمجرد إنشاء مورد Azure Front Door، حدد نظرة عامة، وانسخ اسم المضيف. وسيبدو على هذا النحو

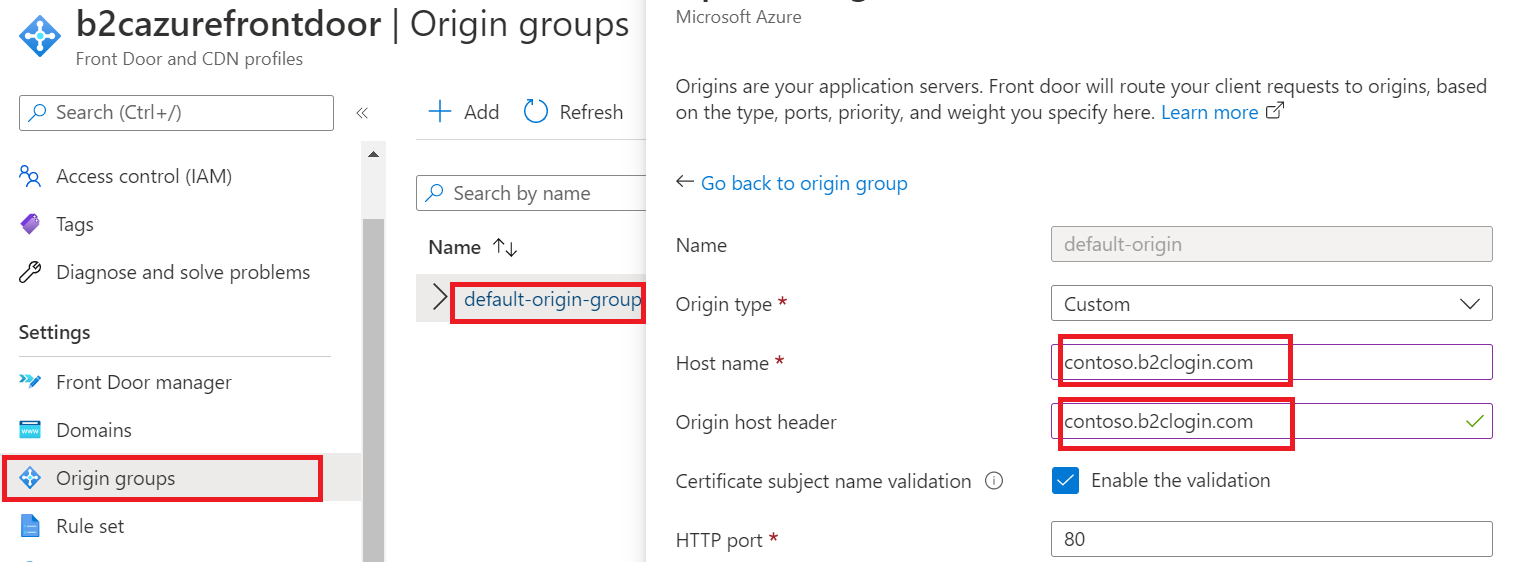

b2cazurefrontdoor-ab123e.z01.azurefd.net.تأكد من أن اسم المضيف و عنوان مضيف الأصل للأصل الخاص بك له نفس القيمة:

- ضمن إعدادات، حدد مجموعات الأصل.

- حدد مجموعة الأصل من القائمة، مثل default-origin-group.

- في الجزء الأيمن، حدد اسم مضيف الأصل مثل

contoso.b2clogin.com. - في جزء تحديث الأصل، قم بتحديث اسم المضيفوعنوان مضيف الأصل للحصول على نفس القيمة.

الخطوة 3: إعداد مجالك المخصص على Azure Front Door

في هذه الخطوة، يمكنك إضافة المجال المخصص الذي قمت بتسجيله في الخطوة 1إلى Azure Front Door.

3.1. إنشاء سجل CNAME لنظام أسماء المجالات

لإضافة مجال مخصص، أنشئ سجل اسم متعارف عليه (CNAME) مع موفر المجال. سجل CNAME هو نوع من سجل DNS الذي يعين اسم مجال مصدر إلى اسم مجال وجهة (اسم مستعار). بالنسبة إلى Azure Front Door، يكون اسم المجال المصدر هو اسم المجال المخصص الخاص بك، واسم المجال الوجهة هو اسم المضيف الافتراضي لـ Front Door الذي قمت بتكوينه في الخطوة 2. إنشاء مثيل Azure Front Door جديد. على سبيل المثال، b2cazurefrontdoor-ab123e.z01.azurefd.net.

بعد أن يتحقق Front Door من سجل CNAME الذي قمت بإنشائه، يتم توجيه نسبة استخدام الشبكة الموجهة إلى المجال المخصص المصدر (مثل login.contoso.com) إلى مضيف الواجهة الأمامية الافتراضي لـ Front Door للوجهة المحددة، مثل contoso-frontend.azurefd.net. لمزيد من المعلومات، راجع إضافة مجال مخصص إلى Front Door الخاص بك.

لإنشاء سجل CNAME للمجال المخصص الخاص بك:

تسجيل الدخول إلى موقع ويب الخاص بموفر المجال لمجالك المخصص.

ابحث عن الصفحة لإدارة سجلات DNS من خلال استشارة وثائق الموفر أو البحث عن مناطق موقع ويب المسمى اسم المجال أو DNS أو إدارة خادم الاسم.

أنشأ إدخال سجل CNAME للنطاق المخصص وقم بتعبئة الخانات كما هو موضح في الجدول التالي (قد تختلف أسماء الخانات):

Source النوع الوجهة <login.contoso.com>CNAME contoso-frontend.azurefd.netالمصدر: أدخل اسم المجال المخصص (على سبيل المثال،login.contoso.com).

النوع: أدخل CNAME.

الوجهة: أدخل مضيف الواجهة الأمامية الافتراضي لـ Front Door الذي قمت بإنشائه فيالخطوة 2. يجب أن يكون بالتنسيق التالي:hostname.azurefd.net>.< على سبيل المثال،

contoso-frontend.azurefd.net.

احفظ تغييراتك.

3.2. قم بإقران المجال المخصص بواجهتك الأمامية

في الصفحة الرئيسية لمدخل Azure، ابحث عن

myb2cazurefrontdoorمورد Azure Front Door وحدده لفتحه.في القائمة اليسرى أسفل الإعدادات، حدد الأقراص.

حدد إضافة مجال.

بالنسبة إلى إدارة DNS، حدد جميع خدمات DNS الأخرى.

بالنسبة للمجال المخصص، أدخل مجالك المخصص، مثل

login.contoso.com.احتفظ بالقيم الأخرى كقيم افتراضية، ثم حدد إضافة. تتم إضافة مجالك المخصص إلى القائمة.

ضمن حالة التحقق من الصحة للمجال الذي أضفته للتو، حدد معلق. يتم فتح جزء يحتوي على معلومات سجل TXT.

تسجيل الدخول إلى موقع ويب الخاص بموفر المجال لمجالك المخصص.

ابحث عن الصفحة لإدارة سجلات DNS من خلال استشارة وثائق الموفر أو البحث عن مناطق موقع ويب المسمى اسم المجال أو DNS أو إدارة خادم الاسم.

أنشئ سجل TXT DNS جديد وأكمل الحقول كما هو موضح أدناه:

- الاسم:

_dnsauth.contoso.com، ولكن تحتاج إلى إدخال_dnsauthفقط. - النوع:

TXT - القيمة: شيء مثل

75abc123t48y2qrtsz2bvk.......

بعد إضافة سجل TXT DNS، ستتغير حالة التحقق من الصحة في مورد Front Door في النهاية من معلق إلى معتمد. قد تحتاج إلى إعادة تحميل صفحتك حتى يحدث التغيير.

- الاسم:

ارجع إلى مدخل Azure. ضمن اقتران نقطة النهاية للمجال الذي أضفته للتو، حدد غير مقترن.

بالنسبة إلى تحديد نقطة النهاية، حدد نقطة نهاية اسم المضيف من القائمة المنسدلة.

بالنسبة إلى قائمةتحديد المسارات، حدد مسار-افتراضي، ثم حدد إقران.

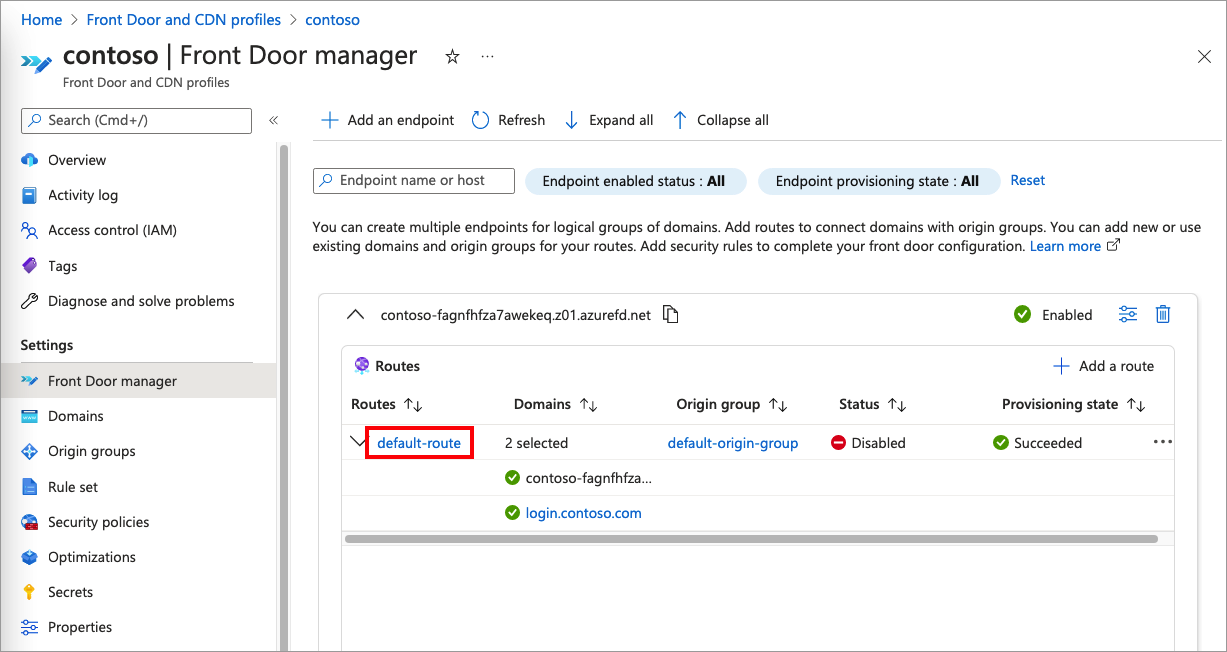

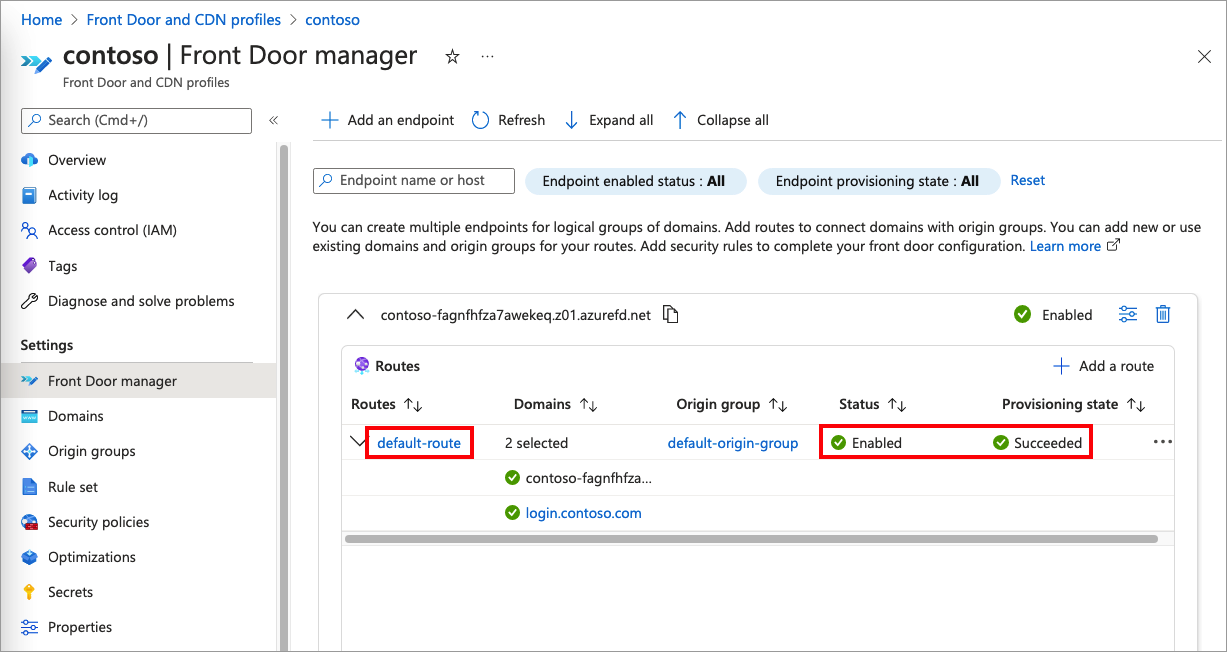

3.3. تمكين المسار

يوجه المسار-الافتراضي نسبة استخدام الشبكة من العميل إلى Azure Front Door. ثم يستخدم Azure Front Door التكوين الخاص بك لإرسال نسبة استخدام الشبكة إلى Azure AD B2C. اتبع هذه الخطوات لتمكين المسار الافتراضي.

حدد إدارة Front Door.

لإضافة تمكين المسار الافتراضي، قم أولاً بتوسيع نقطة نهاية من قائمة نقاط النهاية في إدارة Front Door. ثم حدد المسار الافتراضي.

توضح لقطة الشاشة التالية كيفية تحديد المسار الافتراضي.

حدد خانة الاختيار تمكين المسار.

حدد تحديث لحفظ التغييرات.

الخطوة 4: تكوين CORS

إذا قمت بتخصيص واجهة مستخدم Azure AD B2C مع قالب HTML، فستحتاج إلى تكوين CORS مع مجالك المخصص.

تكوين تخزين Azure Blob من أجل Cross-Origin Resource Sharing باستخدام الخطوات التالية:

- في Azure portal، انتقل إلى حساب التخزين الخاص بك.

- في القائمة ، حدد CORS.

- بالنسبة إلى الأصول المسموح بها، أدخل

https://your-domain-name. استبدلyour-domain-nameباسم المجال. على سبيل المثال،https://login.contoso.com. استخدم جميع الأحرف الصغيرة عند إدخال اسم المستأجر الخاص بك. - بالنسبة إلى الطرق المسموح بها، حدد كلاً من

GETوOPTIONS. - بالنسبة إلى العناوين المسموح بها، أدخل علامة النجمة (*).

- بالنسبة إلى الرؤوس المكشوفة، أدخل علامة النجمة (*).

- بالنسبة إلى الحد الأقصى للعمر، أدخل 200.

- حدد حفظ.

اختبر مجالك المخصص

سجل الدخول إلى مدخل Azure.

إذا كان لديك حق الوصول إلى عدة مستأجرين، فحدد رمز الإعدادات في القائمة العلوية للتبديل إلى مستأجر Azure AD B2C من قائمة Directories + subscriptions.

في مدخل Microsoft Azure، ابحث عن Azure AD B2C وحددها.

ضمن النُّهج، «select»تدفقات المستخدم.

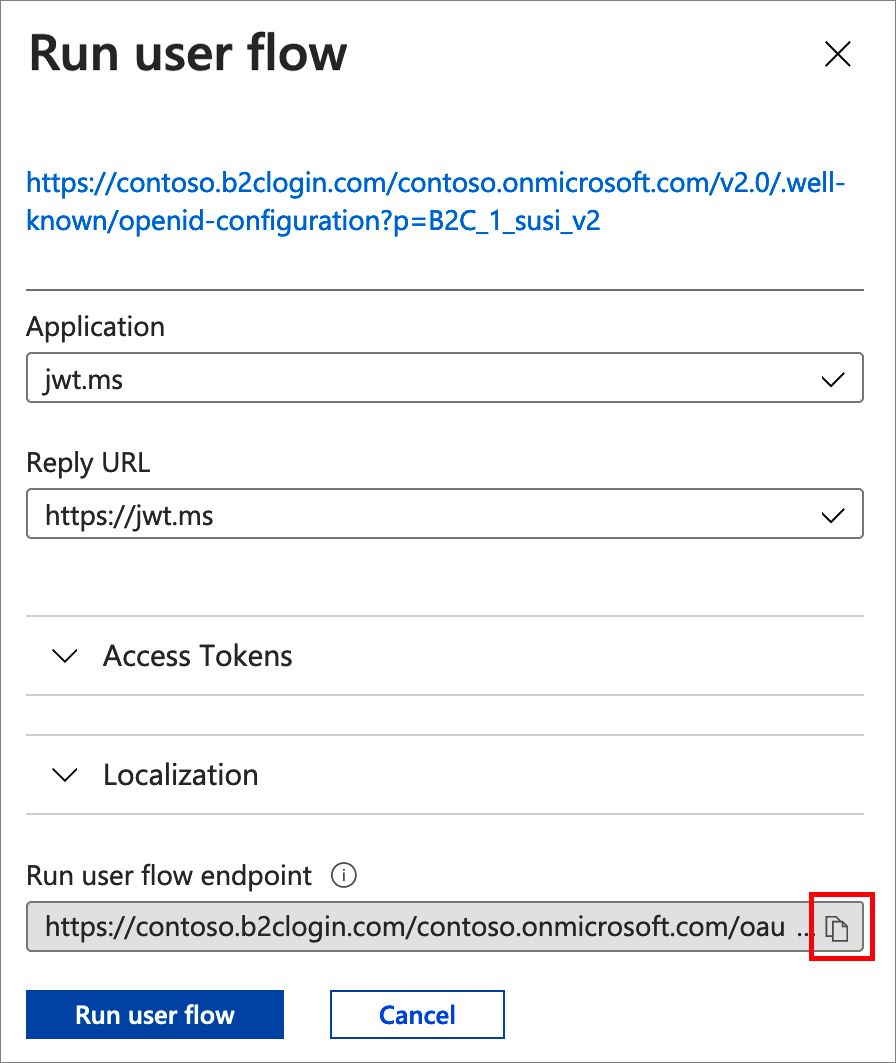

حدد تدفق مستخدم ثم حدد Run user flow.

للتطبيق، حدد تطبيق الويب المسمى webapp1 الذي قمت بتسجيله مسبقًا. عنوان URL الرد يجب أن يعرض

https://jwt.ms.انسخ عنوان URL ضمن تشغيل نقطة نهاية تدفق المستخدم.

لمحاكاة تسجيل الدخول باستخدام المجال المخصص، افتح مستعرض ويب واستخدم عنوان URL الذي نسخته. استبدل المجال Azure AD B2C< (اسم المستأجر>.b2clogin.com) بالمجال المخصص.

على سبيل المثال، بدلًا من:

https://contoso.b2clogin.com/contoso.onmicrosoft.com/oauth2/v2.0/authorize?p=B2C_1_susi&client_id=63ba0d17-c4ba-47fd-89e9-31b3c2734339&nonce=defaultNonce&redirect_uri=https%3A%2F%2Fjwt.ms&scope=openid&response_type=id_token&prompt=loginاستخدم ما يلي:

https://login.contoso.com/contoso.onmicrosoft.com/oauth2/v2.0/authorize?p=B2C_1_susi&client_id=63ba0d17-c4ba-47fd-89e9-31b3c2734339&nonce=defaultNonce&redirect_uri=https%3A%2F%2Fjwt.ms&scope=openid&response_type=id_token&prompt=loginتحقق من تحميل Azure AD B2C بشكل صحيح. ثم سجّل الدخول باستخدام حساب محلي.

كرر الاختبار مع بقية النُهُج الخاصة بك.

تكوين موفر الهوية

عندما يختار مستخدم تسجيل الدخول باستخدام موفر هوية اجتماعية، يبدأ Azure AD B2C طلب تخويل ويأخذ المستخدم إلى موفر الهوية المحدد لإكمال عملية تسجيل الدخول. يحدد طلب التخويل redirect_uriامع سم المجال الافتراضي Azure AD B2C:

https://<tenant-name>.b2clogin.com/<tenant-name>/oauth2/authresp

إذا قمت بتكوين النهج الخاص بك للسماح بتسجيل الدخول مع موفر هوية خارجي، قم بتحديث عناوين URl الخاصة بإعادة توجيه مع المجال المخصص. معظم موفري الهوية يسمحون لك لتسجيل عدة عناوين URI لإعادة التوجيه. نوصي بإضافة URI لإعادة التوجيه بدلًا من استبدالها حتى تتمكن من اختبار النهج المخصص دون التأثير على التطبيقات التي تستخدم اسم المجال الافتراضي Azure AD B2C.

في URI إعادة التوجيه التالية:

https://<custom-domain-name>/<tenant-name>/oauth2/authresp

- استبدل <www.contoso.com> باسم النطاق المخصص.

- استبدل <اسم المستأجر> باسم المستأجر الخاص بك ـو معرف هوية المستأجر.

يوضح المثال التالي URI إعادة توجيه OAuth صالح:

https://login.contoso.com/contoso.onmicrosoft.com/oauth2/authresp

إذا اخترت استخدام معرف المستأجر، فإن URI إعادة توجيه OAuth صالحة ستبدو مثل العينة التالية:

https://login.contoso.com/11111111-1111-1111-1111-111111111111/oauth2/authresp

قد تبدو بيانات تعريف موفري هوية SAML مثل العينة التالية:

https://<custom-domain-name>.b2clogin.com/<tenant-name>/<your-policy>/samlp/metadata?idptp=<your-technical-profile>

تكوين تطبيقك

بعد تكوين المجال المخصص واختباره، يمكنك تحديث التطبيقات الخاصة بك لتحميل URL الذي يحدد المجال المخصص الخاص بك باسم المضيف بدلا من المجال Azure AD B2C.

ينطبق تكامل المجال المخصص على نقاط نهاية المصادقة التي تستخدم نُهُج Azure AD B2C (تدفق المستخدم أو النهج المخصصة) لمصادقة المستخدمين. قد تبدو هذه النقاط الطرفية مثل النموذج التالي:

https://<custom-domain>/<tenant-name>/<policy-name>/v2.0/.well-known/openid-configurationhttps://<custom-domain>/<tenant-name>/<policy-name>/oauth2/v2.0/authorizehttps://<custom-domain>/<tenant-name>/<policy-name>/oauth2/v2.0/token

استبدل:

- custom-domain مع مجالك المخصص

- tenant-name بمعرف المستأجر أو اسم المستأجر

- Policy-name باسم النهج الخاصة بك. تعرف على المزيد حول نهج Azure AD B2C.

قد تبدو بيانات تعريف موفر خدمة SAML مثل النموذج التالي:

https://custom-domain-name/tenant-name/policy-name/Samlp/metadata

(اختياري) استخدام معرف المستأجر

يمكنك استبدال اسم المستأجر B2C في عنوان URL مع المعرف الفريد العمومي للمستأجر الخاص بك وذلك لنقل كافة المراجع إلى "b2c" في عنوان URL. يمكنك العثور على المعرف الفريد العمومي للمستأجر في صفحة نظرة عامة B2C في مدخل Azure.

على سبيل المثال، قم بتغيير https://account.contosobank.co.uk/contosobank.onmicrosoft.com/ إلى https://account.contosobank.co.uk/<tenant ID GUID>/

إذا اخترت استخدام معرف المستأجر بدلًا من اسم المستأجر، تأكد من تحديث موفر الهوية URIs إعادة توجيه OAuth وفقًا لذلك. لمزيد من المعلومات، راجع تكوين موفر الهوية الخاص بك.

إصدار الرمز المميز

اسم ُمصدر الرمز المميز (iss) يطالب بالتغييرات استنادا إلى المجال المخصص قيد الاستخدام. على سبيل المثال:

https://<domain-name>/11111111-1111-1111-1111-111111111111/v2.0/

(اختياري) حظر الوصول إلى اسم المجال الافتراضي

بعد إضافة المجال المخصص وتكوين التطبيق الخاص بك، سيظل المستخدمون قادرين على الوصول إلى < tenant-name>.b2clogin.com. لمنع الوصول، يمكنك تكوين النهج للتحقق من طلب التخويل "اسم المضيف" مقابل قائمة مسموح بها من المجالات. اسم المضيف هو اسم المجال الذي يظهر في URL. اسم المضيف متوفر من خلال {Context:HostName}محللي المطالبات. ثم يمكنك تقديم رسالة خطأ مخصصة.

- الحصول على مثال نهج الوصول المشروط الذي يتحقق من اسم المضيف من GitHub.

- في كل ملف، استبدل السلسلة

yourtenantباسم مستأجر Azure AD B2C الخاص بك. على سبيل المثال، إذا كان اسم مستأجر B2C الخاص بك هو contosob2c، فإن كافة المثيلاتyourtenant.onmicrosoft.comتصبحcontosob2c.onmicrosoft.com. - قم برفع ملفات النهج بالترتيب التالي:

B2C_1A_TrustFrameworkExtensions_HostName.xmlثمB2C_1A_signup_signin_HostName.xml.

(اختياري) التكوين المتقدم لـ Azure Front Door

يمكنك استخدام التكوين المتقدم لـ Azure Front Door، مثلAzure Web Application Firewall (WAF). Azure WAFيوفر حماية مركزية لتطبيقات الويب الخاصة بك من الاستغلال ونقاط الضعف الشائعة.

عند استخدام المجالات المخصصة، خذ بعين الاعتبار النقاط التالية:

- يجب أن يكون نهج WAF هو نفس طبقة ملف تعريف Azure Front Door. لمزيد من المعلومات حول كيفية إنشاء نهج WAF لاستخدامه مع Azure Front Door، راجع تكوين نهج WAF.

- ميزة القواعد المدارة من WAF غير مدعومة رسميًا لأنها يمكن أن تسبب إيجابيات خاطئة وتمنع الطلبات المشروعة من المرور، لذلك استخدم قواعد WAF المخصصة فقط إذا كانت تلبي احتياجاتك.

استكشاف الأخطاء وإصلاحها

يعيد Azure AD B2C صفحة لم يتم العثور على خطأ

- الأعراض - تقوم بتكوين مجال مخصص ولكن عند محاولة تسجيل الدخول باستخدام المجال المخصص، تحصل على رسالة خطأ HTTP 404.

- الأسباب المحتملة- قد تكون هذه المشكلة ذات صلة بتكوين DNS أو تكوين خلفية Azure Front Door.

- الحل:

- تأكد من تسجيل المجال المخصص بنجاح والتحقق من في مستأجر Azure AD B2C.

- تأكد من تكوين المجال المخصص بشكل صحيح. يجب أن يشير سجل المجال المخصص

CNAMEإلى مضيف الواجهة الأمامية الافتراضي لـAzure Front Door الخاص بك (على سبيل المثال، contoso-frontend.azurefd.net).

خدماتنا غير متوفرة الآن

الأعراض - تقوم بتكوين مجال مخصص، ولكن عند محاولة تسجيل الدخول باستخدام المجال المخصص، تحصل على رسالة الخطأ التالية: خدماتنا غير متوفرة الآن. نحن نعمل على استعادة جميع الخدمات في أقرب وقت ممكن. يرجى التحقق مرة أخرى قريبًا.

الأسباب المحتملة- قد تكون هذه المشكلة ذات صلة بتكوين مسار Azure Front Door.

الحل: تحقق من حالة المسار الافتراضي. إذا تم تعطيله، فبادر بـ تمكين المسار. توضح لقطة الشاشة التالية كيف يجب أن يبدو المسار الافتراضي:

يقوم Azure AD B2C بإرجاع المورد الذي تبحث عنه والذي تمت إزالته أو تغيير اسمه أو عدم توفره مؤقتًا.

- الأعراض - تقوم بتكوين مجال مخصص ولكن عند محاولة تسجيل الدخول باستخدام المجال المخصص، قد تصلك رسالة خطأ المورد الذي تبحث عنه تمت إزالته، أو تم تغيير اسمه أو غير متوفرة مؤقتًا.

- الأسباب المحتملة - قد تكون هذه المشكلة مرتبطة بالتحقق من المجال المخصص ل Microsoft Entra.

- الدقة: تأكد من تسجيل المجال المخصص بنجاح والتحقق من في مستأجر متاجرة عمل-مستهلك Microsoft Azure Active Directory.

تحديد الموفر الذي يقوم بإرجاع خطأ

- الأعراض - بعد تكوين مجال مخصص، يمكنك تسجيل الدخول باستخدام الحسابات المحلية. ولكن عند تسجيل الدخول باستخدام بيانات الاعتماد من موفري الهوية الاجتماعية أو المؤسسية الخارجية، يعرض موفر الهوية رسالة خطأ.

- الأسباب المحتملة- عندما يأخذ Azure AD B2C المستخدم لتسجيل الدخول مع موفر هوية اتحادي، فإنه يحدد URI إعادة توجيه. إعادة توجيه URI هي نقطة النهاية إلى حيث يقوم موفر الهوية بإرجاع الرمز المميز. URI إعادة التوجيه هو نفس المجال الذي يستخدمه التطبيق الخاص بك مع طلب التخويل. إذا لم يتم تسجيل URI إعادة توجيه بعد في موفر الهوية، قد لا يثق في URI إعادة التوجيه جديد، مما يؤدي إلى رسالة خطأ.

- الدقة - اتبع الخطوات في تكوين موفر الهوية الخاص بك لإضافة URI إعادة توجيه جديدة.

الأسئلة الشائعة

عند استخدام تشغيل الآن لمحاولة تشغيل نهجي، لماذا لا يمكنني مشاهدة المجال المخصص؟

انسخ URL وغير اسم المجال يدويًا ثم ألصقه مرة أخرى في المستعرض الخاص بك.

ما عنوان IP الذي يتم تقديمه إلى Azure AD B2C؟ عنوان IP الخاص بالمستخدم، أم عنوان IP لـAzure Front Door؟

يمر Azure Front Door بعنوان IP الأصلي للمستخدم. إنه عنوان IP الذي ستشاهده في تقارير التدقيق أو في نهجك المخصص.

هام

إذا أرسل العميل عنوانا x-forwarded-for إلى Azure Front Door، فسيستخدم Azure AD B2C المنشئ x-forwarded-for كعنوان IP للمستخدم لتقييمالوصول المشروط ومحلل {Context:IPAddress}المطالبات.

هل يمكنني استخدام Web Application Firewall (WAF) لجهة خارجية مع B2C؟

نعم، Azure AD B2C يدعم BYO-WAF (إحضار Web Application Firewall الخاص بك). ومع ذلك، يجب اختبار WAF للتأكد من أنه لا يحظر أو ينبه الطلبات المشروعة لتدفقات مستخدم Azure AD B2C أو النهج المخصصة. تعرف على كيفية تكوين Akamai WAF وCloudflare WAF باستخدام Azure AD B2C.

هل يمكن استضافة مثيل Azure Front Door الخاص بي في اشتراك مختلف عن مستأجر Azure AD B2C؟

نعم، يمكن أن يكون Azure Front Door في اشتراك مختلف.

الخطوات التالية

تعرف على طلبات تخويل OAuth.