تكوين موفري بيانات الاعتماد الشائعة في إدارة بيانات الاعتماد

ينطبق على: جميع مستويات إدارة واجهة برمجة التطبيقات

في هذه المقالة، يمكنك التعرف على تكوين موفري الهوية للاتصالات المدارة في مثيل APIM. يتم عرض الإعدادات للموفرين الشائعين التاليين:

- موفر Microsoft Entra

- موفر OAuth 2.0 عام

يمكنك تكوين موفر بيانات اعتماد في مدير بيانات اعتماد مثيل APIM. للحصول على مثال خطوة بخطوة لتكوين موفر Microsoft Entra والاتصال، راجع:

المتطلبات الأساسية

لتكوين أي من الموفرين المدعومين في APIM، قم أولا بتكوين تطبيق OAuth 2.0 في موفر الهوية الذي سيتم استخدامه لتخويل الوصول إلى واجهة برمجة التطبيقات. للحصول على تفاصيل التكوين، راجع وثائق مطور الموفر.

إذا كنت تقوم بإنشاء موفر بيانات اعتماد يستخدم نوع منح رمز التخويل، فقم بتكوين عنوان URL لإعادة التوجيه (يسمى أحيانا عنوان URL لرد اتصال التخويل أو اسم مشابه) في التطبيق. بالنسبة للقيمة، أدخل

https://authorization-manager.consent.azure-apim.net/redirect/apim/<YOUR-APIM-SERVICENAME>.استنادا إلى السيناريو الخاص بك، قم بتكوين إعدادات التطبيق مثل النطاقات (أذونات واجهة برمجة التطبيقات).

الحد الأدنى، قم باسترداد بيانات اعتماد التطبيق التالية التي سيتم تكوينها في APIM: معرف عميل التطبيق وسر العميل.

اعتمادا على الموفر والسيناريو الخاص بك، قد تحتاج إلى استرداد إعدادات أخرى مثل عناوين URL لنقطة نهاية التخويل أو النطاقات.

موفر Microsoft Entra

يدعم مدير بيانات اعتماد واجهة برمجة التطبيقات موفر هوية Microsoft Entra، وهي خدمة الهوية في Microsoft Azure التي توفر إمكانات إدارة الهوية والتحكم في الوصول. يسمح للمستخدمين بتسجيل الدخول بأمان باستخدام بروتوكولات قياسية في الصناعة.

- أنواع المنح المدعومة: رمز التخويل، بيانات اعتماد العميل

إشعار

حاليا، يدعم موفر بيانات اعتماد Microsoft Entra نقاط نهاية Azure AD v1.0 فقط.

إعدادات موفر Microsoft Entra

| الخاصية | الوصف | مطلوبة | افتراضي |

|---|---|---|---|

| اسم الموفر | اسم مورد موفر بيانات الاعتماد في APIM | نعم | غير متوفر |

| موفر الهوية | حدد Azure Active Directory v1 | نعم | غير متوفر |

| نوع المنحة | نوع منح التخويل OAuth 2.0 لاستخدامه اعتمادا على السيناريو الخاص بك، حدد إما رمز التخويل أو بيانات اعتماد العميل. |

نعم | التعليمة البرمجية للتخويل |

| عنوان URL للتخويل | https://graph.microsoft.com |

نعم | غير متوفر |

| معرف العميل | معرف التطبيق (العميل) المستخدم لتحديد تطبيق Microsoft Entra | نعم | غير متوفر |

| سر العميل | سر العميل المستخدم لتطبيق Microsoft Entra | نعم | غير متوفر |

| عنوان URL لتسجيل الدخول | عنوان URL لتسجيل الدخول إلى Microsoft Entra | لا | https://login.windows.net |

| عنوان URL للمورد | عنوان URL للمورد الذي يتطلب التخويل مثال: https://graph.microsoft.com |

نعم | غير متوفر |

| معرف المستأجر | معرف المستأجر لتطبيق Microsoft Entra | لا | عام |

| النطاقات | أذونات API واحدة أو أكثر لتطبيق Microsoft Entra الخاص بك، مفصولة بالحرف "" مثال: ChannelMessage.Read.All User.Read |

لا | تعيين أذونات واجهة برمجة التطبيقات في تطبيق Microsoft Entra |

موفرو OAuth 2.0 عامون

يمكنك استخدام موفرين عامين لتكوين الاتصالات:

- OAuth 2.0 العام

- OAuth 2.0 عام مع PKCE

يسمح لك موفر عام باستخدام موفر هوية OAuth 2.0 الخاص بك بناء على احتياجاتك المحددة.

إشعار

نوصي باستخدام OAuth 2.0 العام مع موفر PKCE لتحسين الأمان إذا كان موفر الهوية يدعمه. معرفة المزيد

- أنواع المنح المدعومة: رمز التخويل، بيانات اعتماد العميل

إعدادات موفر بيانات الاعتماد العامة

| الخاصية | الوصف | مطلوبة | افتراضي |

|---|---|---|---|

| اسم الموفر | اسم مورد موفر بيانات الاعتماد في APIM | نعم | غير متوفر |

| موفر الهوية | حدد Generic Oauth 2 أو Generic Oauth 2 مع PKCE. | نعم | غير متوفر |

| نوع المنحة | نوع منح التخويل OAuth 2.0 لاستخدامه اعتمادا على السيناريو الخاص بك وموفر الهوية الخاص بك، حدد إما رمز التخويل أو بيانات اعتماد العميل. |

نعم | التعليمة البرمجية للتخويل |

| عنوان URL للتفويض | عنوان URL لنقطة نهاية التخويل | لا | غير مستخدمه |

| معرف العميل | المعرف المستخدم لتحديد تطبيق لخادم تخويل موفر الهوية | نعم | غير متوفر |

| سر العميل | السر المستخدم من قبل التطبيق للمصادقة مع خادم تخويل موفر الهوية | نعم | غير متوفر |

| تحديث URL | عنوان URL الذي يقدم تطبيقك طلبا إليه من أجل تبادل رمز تحديث مميز رمز مميز للوصول المجدد | لا | غير مستخدمه |

| عنوان URL للرمز المميز | عنوان URL على خادم تخويل موفر الهوية المستخدم لطلب الرموز المميزة برمجيا | نعم | غير متوفر |

| النطاقات | إجراء واحد أو أكثر من الإجراءات المحددة المسموح للتطبيق بتنفيذها أو المعلومات التي يمكنه طلبها نيابة عن المستخدم من واجهة برمجة التطبيقات، مفصولة بحرف " " مثال: user web api openid |

لا | غير متاح |

موفرو الهوية الآخرين

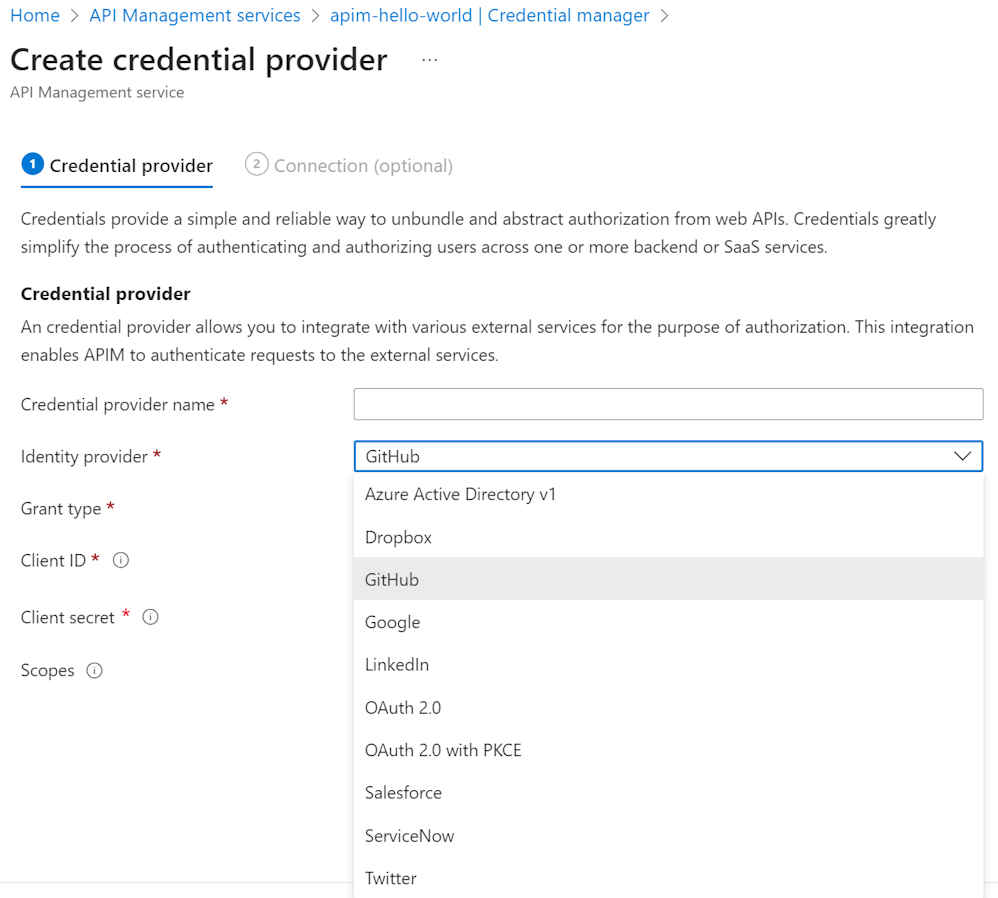

تدعم APIM العديد من موفري عروض SaaS الشائعة، بما في ذلك GitHub وLinkedIn وغيرها. يمكنك التحديد من قائمة هؤلاء الموفرين في مدخل Microsoft Azure عند إنشاء موفر بيانات اعتماد.

أنواع المنح المدعومة: رمز التخويل، بيانات اعتماد العميل (يعتمد على الموفر)

تختلف الإعدادات المطلوبة لهؤلاء الموفرين من موفر إلى آخر ولكنها مشابهة لتلك الخاصة بموفري OAuth 2.0 العامين. راجع وثائق المطور لكل موفر.