توفر هذه المقالة إرشادات لاستخدام Azure Private Link في طوبولوجيا الشبكة المحورية. يشمل الجمهور المستهدف مهندسي الشبكات ومهندسي حلول السحابة. على وجه التحديد، يناقش هذا الدليل كيفية استخدام Azure Private Endpoint للوصول بشكل خاص إلى موارد النظام الأساسي كخدمة (PaaS).

لا يغطي هذا الدليل تكامل الشبكة الظاهرية ونقاط نهاية الخدمة والحلول الأخرى لتوصيل مكونات البنية الأساسية كخدمة (IaaS) بموارد Azure PaaS. لمزيد من المعلومات حول هذه الحلول، راجع دمج خدمات Azure مع الشبكات الظاهرية لعزل الشبكة.

نظرة عامة

توفر الأقسام التالية معلومات عامة حول الارتباط الخاص وبيئته.

تخطيطات Azure hub-and-spoke

Hub and spoke هو مخطط شبكة يمكنك استخدامه في Azure. يعمل هذا المخطط بشكل جيد لإدارة خدمات الاتصالات بكفاءة وتلبية متطلبات الأمان على نطاق واسع. لمزيد من المعلومات حول نماذج الشبكات المحورية، راجع تخطيط الشبكة المحوري.

باستخدام بنية المركز والتحدث، يمكنك الاستفادة من هذه الفوائد:

- نشر أحمال العمل الفردية بين فرق تكنولوجيا المعلومات المركزية وفرق حمل العمل

- توفير التكاليف عن طريق تقليل الموارد المكررة إلى أدنى حد

- إدارة الشبكات بكفاءة من خلال مركزية الخدمات التي تشاركها أحمال العمل المتعددة

- تجاوز الحدود المقترنة باشتراكات Azure الفردية

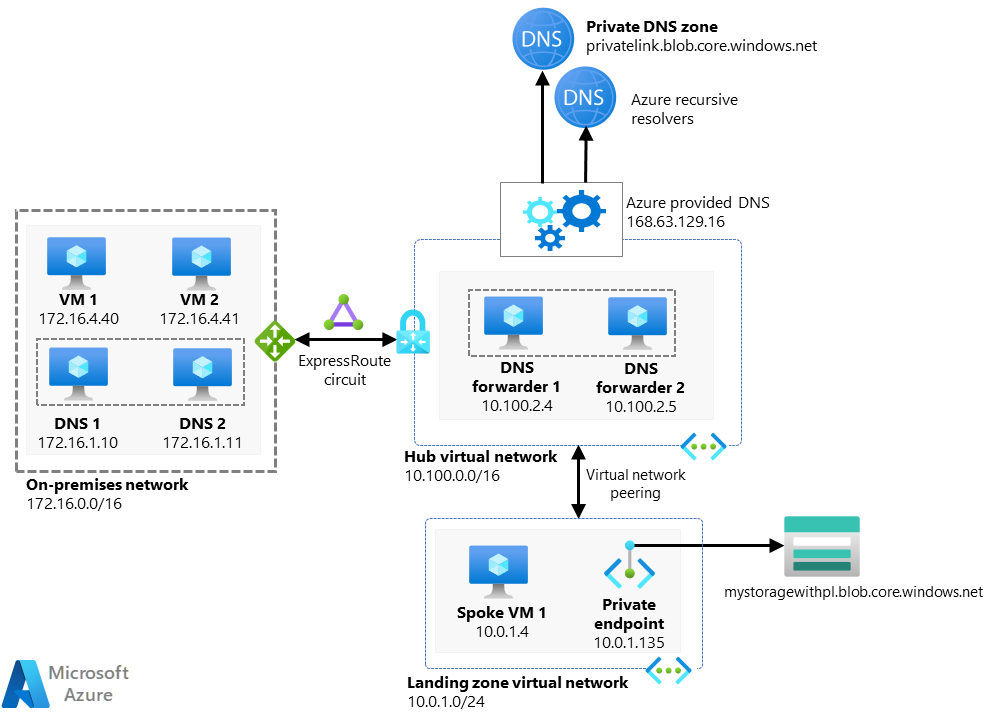

يوضح هذا الرسم التخطيطي مخططًا نموذجيًا للمحور والتحدث يمكنك نشره في Azure:

على اليسار، يحتوي الرسم التخطيطي على مربع منقط يسمى الشبكة المحلية. يحتوي على أيقونات للأجهزة الظاهرية وخوادم أسماء المجالات. يقوم سهم ثنائي الاتجاه بتوصيل هذا المربع بمربع منقط على الشبكة الظاهرية Hub المسماة اليسرى. أيقونة أعلى هذا السهم تسمى Azure ExpressRoute. يحتوي مربع المركز على أيقونات لمقدمي توجيه D N S. تشير الأسهم بعيدًا عن مربع المركز باتجاه الأيقونات لمناطق D N S الخاصة. يقوم سهم ثنائي الاتجاه بتوصيل مربع المركز بمربع أسفله يسمى الشبكة الظاهرية لمنطقة الهبوط. إلى يمين السهم، تسمى الأيقونة نظير الشبكة الظاهرية. يحتوي مربع المنطقة المنتقل إليها على أيقونات لجهاز ظاهري ونقطة نهاية خاصة. يشير السهم من نقطة النهاية الخاصة إلى أيقونة تخزين خارج مربع المنطقة المنتقل إليها.

قم بتنزيل ملف PowerPoint لهذا التصميم.

هذه البنية هي أحد خيارين لطوبولوجيا الشبكة التي يدعمها Azure. يستخدم هذا التصميم المرجعي الكلاسيكي مكونات الشبكة الأساسية مثل شبكة Azure الظاهرية ونظير الشبكة الظاهرية والمسارات المعرفة من قبل المستخدم (UDRs). عند استخدام المركز والتحدث، فأنت مسؤول عن تكوين الخدمات. تحتاج أيضًا إلى التأكد من أن الشبكة تفي بمتطلبات الأمان والتوجيه.

يوفر Azure Virtual WAN بديلًا للتوزيع على نطاق واسع. تستخدم هذه الخدمة تصميم شبكة مبسط. تقلل شبكة WAN الظاهرية أيضًا من حمل التكوين المرتبط بالتكوين والأمان.

يدعم Private Link خيارات مختلفة لشبكات النظام المحوري التقليدية وشبكات شبكة WAN الظاهرية.

Private Link

يوفر Private Link الوصول إلى الخدمات عبر واجهة شبكة نقطة النهاية الخاصة. تستخدم نقطة النهاية الخاصة عنوان IP خاصًا من شبكتك الظاهرية. يمكنك الوصول إلى خدمات مختلفة عبر عنوان IP الخاص هذا:

- خدمات PaaS من Azure

- الخدمات المملوكة للعملاء التي تستضيفها Azure

- خدمات الشركاء التي تستضيفها Azure

تنتقل نسبة استخدام الشبكة بين شبكتك الظاهرية والخدمة التي تصل إليها عبر العمود الفقري لشبكة Azure. ونتيجة لذلك، لم تعد تصل إلى الخدمة عبر نقطة نهاية عامة. لمزيد من المعلومات، راجع ما هو Azure Private Link؟.

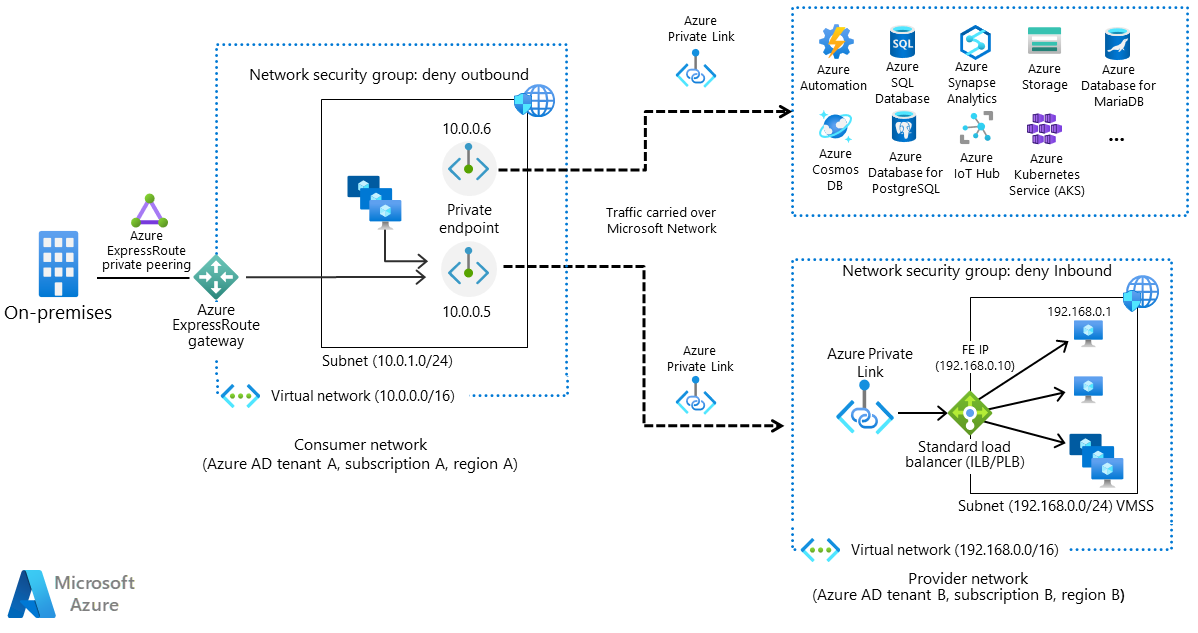

يوضح الرسم التخطيطي التالي كيفية اتصال المستخدمين المحليين بشبكة ظاهرية واستخدام Private Link للوصول إلى موارد PaaS:

يحتوي الرسم التخطيطي على مربع منقط على اليسار المسمى شبكة المستهلك. توجد أيقونة على حدودها ويسمى Azure ExpressRoute. خارج المربع الموجود على اليسار توجد أيقونات للمستخدمين المحليين والتناظر الخاص. يوجد داخل المربع مربع أصغر منقط يسمى الشبكة الفرعية يحتوي على أيقونات لأجهزة الكمبيوتر ونقاط النهاية الخاصة. يحتوي حد المربع الأصغر على أيقونة لمجموعة أمان الشبكة. سهمان منقطان يتدفقان من المربع الداخلي. كما أنها تمر عبر حدود الصندوق الخارجي. يشير أحدها إلى مربع منقط على اليمين مملوء بأيقونات لخدمات Azure. يشير السهم الآخر إلى مربع منقط على شبكة الموفر المسماة اليسرى. يحتوي مربع شبكة الموفر على مربع منقط أصغر وأيقونة لـAzure Private Link. يحتوي المربع المنقطة الأصغر على أيقونات لأجهزة الكمبيوتر. يحتوي حده على رمزين: أحدهما لموازن التحميل والآخر لمجموعة أمان الشبكة.

قم بتنزيل ملف PowerPoint لهذا التصميم.

شجرة القرار لتوزيع الارتباط الخاص

يمكنك نشر نقاط النهاية الخاصة في مركز أو محور. بعض العوامل تحدد الموقع الذي يعمل بشكل أفضل في كل حالة. العوامل ذات صلة بخدمات Azure PaaS والخدمات المملوكة للعملاء والشركاء التي تستضيفها Azure.

أسئلة للتفكير فيها

استخدم الأسئلة التالية لتحديد أفضل تكوين لبيئتك:

هل Virtual WAN هي حل اتصال الشبكة؟

إذا كنت تستخدم Virtual WAN، يمكنك فقط نشر نقاط النهاية الخاصة على الشبكات الظاهرية المحورية التي تتصل بمركزك الظاهري. لا يمكنك نشر الموارد في المركز الظاهري أو المركز الآمن.

لمزيد من المعلومات حول دمج نقطة النهاية الخاصة في شبكتك، راجع هذه المقالات:

هل تستخدم جهازًا ظاهريًا للشبكة (NVA) مثل Azure Firewall؟

تستخدم نسبة استخدام الشبكة إلى نقطة النهاية الخاصة العمود الفقري لشبكة Azure ويتم تشفيرها. قد تحتاج إلى تسجيل نسبة استخدام الشبكة هذه أو تصفيتها. قد تحتاج أيضًا إلى استخدام جدار حماية لتحليل نسبة استخدام الشبكة المتدفقة إلى نقطة النهاية الخاصة إذا كنت تستخدم جدار حماية في أي من هذه المناطق:

- عبر المحاور

- بين المركز والمتحدثين

- بين المكونات المحلية وشبكات Azure

في هذه الحالة، انشر نقاط النهاية الخاصة في المركز الخاص بك في شبكة فرعية مخصصة. هذا الترتيب:

- يبسط تكوين قاعدة ترجمة عناوين الشبكة الآمنة (SNAT). يمكنك إنشاء قاعدة SNAT واحدة في NVA الخاص بك لنسبة استخدام الشبكة إلى الشبكة الفرعية المخصصة التي تحتوي على نقاط النهاية الخاصة بك. يمكنك توجيه نسبة استخدام الشبكة إلى تطبيقات أخرى دون تطبيق SNAT.

- يبسط تكوين جدول التوجيه الخاص بك. بالنسبة لنسبة استخدام الشبكة التي تتدفق إلى نقاط النهاية الخاصة، يمكنك إضافة قاعدة لتوجيه نسبة استخدام الشبكة هذه عبر NVA. يمكنك إعادة استخدام هذه القاعدة عبر جميع المحاور وبوابات الشبكة الظاهرية الخاصة (VPN) وبوابات Azure ExpressRoute.

- يجعل من الممكن تطبيق قواعد مجموعة أمان الشبكة لنسبة استخدام الشبكة الواردة في الشبكة الفرعية التي تقوم بتخصيصها لنقطة النهاية الخاصة. تقوم هذه القواعد بتصفية نسبة استخدام الشبكة إلى مواردك. وهي توفر مكانًا واحدًا للتحكم في الوصول إلى مواردك.

- مركزية إدارة نقاط النهاية الخاصة. إذا قمت بنشر جميع نقاط النهاية الخاصة في مكان واحد، يمكنك إدارتها بكفاءة أكبر في جميع الشبكات الظاهرية والاشتراكات.

عندما تحتاج جميع أحمال العمل الخاصة بك إلى الوصول إلى كل مورد PaaS تقوم بحمايته باستخدام Private Link، يكون هذا التكوين مناسبًا. ولكن إذا كانت أحمال العمل الخاصة بك تصل إلى موارد PaaS مختلفة، فلا تنشر نقاط النهاية الخاصة في شبكة فرعية مخصصة. بدلًا من ذلك، قم بتحسين الأمان باتباع مبدأ الامتياز الأقل:

- ضع كل نقطة نهاية خاصة في شبكة فرعية منفصلة.

- منح أحمال العمل التي تستخدم حق الوصول إلى مورد محمي إلى هذا المورد فقط.

هل تستخدم نقطة النهاية الخاصة من نظام محلي؟

إذا كنت تخطط لاستخدام نقاط النهاية الخاصة للوصول إلى الموارد من نظام محلي، فوزع نقاط النهاية في المركز الخاص بك. باستخدام هذا الترتيب، يمكنك الاستفادة من بعض الفوائد التي يصفها القسم السابق:

- استخدام مجموعات أمان الشبكة للتحكم في الوصول إلى مواردك

- إدارة نقاط النهاية الخاصة بك في موقع مركزي

إذا كنت تخطط للوصول إلى الموارد من التطبيقات التي قمت بنشرها في Azure، فإن الوضع مختلف:

- إذا كان تطبيق واحد فقط يحتاج إلى الوصول إلى مواردك، فوزع نقطة النهاية الخاصة في قالب هذا التطبيق.

- إذا احتاج أكثر من تطبيق واحد إلى الوصول إلى مواردك، فوزع نقطة النهاية الخاصة في المركز الخاص بك.

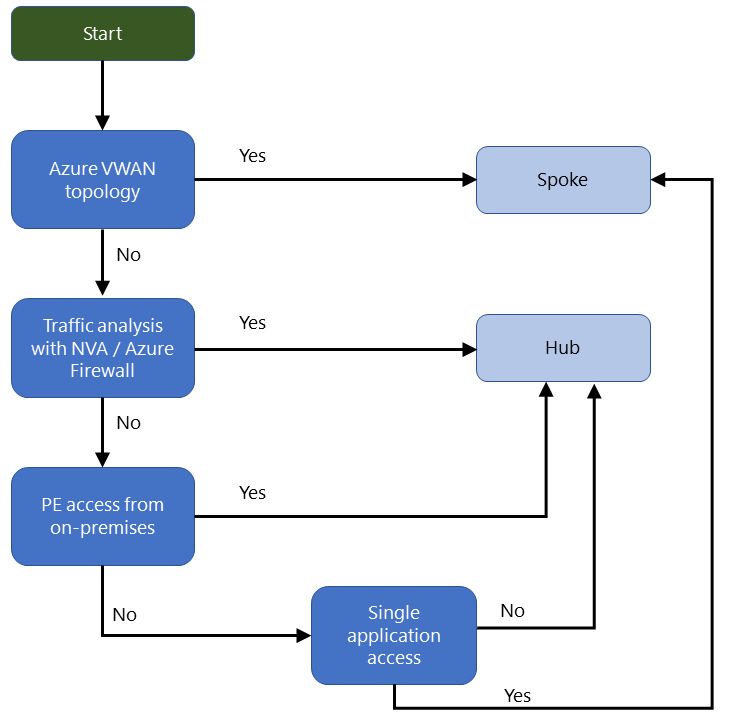

المخطط الانسيابي

يلخص المخطط الانسيابي التالي الخيارات والتوصيات المختلفة. نظرًا لأن كل عميل لديه بيئة فريدة، ضع في اعتبارك متطلبات النظام عند تحديد مكان وضع نقاط النهاية الخاصة.

في أعلى المخطط الانسيابي يوجد مربع أخضر يسمى البدء. يشير السهم من هذا المربع إلى مربع أزرق يسمى طوبولوجيا Azure Virtual W A N. سهمان يخرجان من ذلك المربع. يشير أحدهما المسمى نعم إلى مربع برتقالي يسمى Spoke. السهم الثاني يسمى No. يشير إلى مربع أزرق يسمى تحليل نسبة استخدام الشبكة مع N V A أو Azure Firewall. يتدفق سهمان أيضًا من مربع تحليل نسبة استخدام الشبكة. يشير أحدهما المسمى نعم إلى مربع برتقالي يسمى Hub. السهم الثاني يسمى No. يشير إلى مربع أزرق يسمى الوصول إلى نقطة النهاية الخاصة من الموقع. يتدفق سهمان من مربع نقطة النهاية الخاصة. يشير أحدهما المسمى Yes إلى المربع البرتقالي المسمى Hub. السهم الثاني يسمى No. يشير إلى مربع أزرق يسمى الوصول إلى تطبيق واحد. سهمان يخرجان من ذلك المربع. واحد يسمى لا توجد نقاط إلى المربع البرتقالي المسمى Hub. السهم الثاني يسمى Yes. يشير إلى المربع البرتقالي المسمى Spoke.

قم بتنزيل ملف PowerPoint لهذا التصميم.

الاعتبارات

يمكن أن تؤثر بعض العوامل على تنفيذ نقطة النهاية الخاصة بك. وهي تنطبق على خدمات Azure PaaS والخدمات المملوكة للعملاء والشركاء التي تستضيفها Azure. ضع في اعتبارك هذه النقاط عند نشر نقطة النهاية الخاصة:

الشبكات

عند استخدام نقطة النهاية الخاصة في شبكة ظاهرية محورية، يتضمن جدول التوجيه الافتراضي للشبكة الفرعية مسار /32 بنوع قفزة تالية InterfaceEndpoint.

إذا كنت تستخدم تخطيطًا تقليديًا محوريًا:

- يمكنك مشاهدة هذا المسار الفعال على مستوى واجهة الشبكة للأجهزة الظاهرية.

- لمزيد من المعلومات، راجع تشخيص مشكلة في توجيه الجهاز الظاهري.

إذا كنت تستخدم Virtual WAN:

- يمكنك مشاهدة هذا المسار في المسارات الفعالة للمركز الظاهري.

- لمزيد من المعلومات، راجع عرض المسارات الفعالة للمركز الظاهري.

يتم نشر المسار /32 إلى هذه المناطق:

- أي تناظر للشبكة الظاهرية قمت بتكوينه

- أي اتصال VPN أو ExpressRoute بنظام محلي

لتقييد الوصول من المركز أو النظام المحلي إلى نقطة النهاية الخاصة، استخدم مجموعة أمان الشبكة في الشبكة الفرعية حيث قمت بنشر نقطة النهاية الخاصة. تكوين القواعد الواردة المناسبة.

تحليل الاسم

تربط المكونات في شبكتك الظاهرية عنوان IP خاصًا بكل نقطة نهاية خاصة. يمكن لهذه المكونات حل عنوان IP الخاص هذا فقط إذا كنت تستخدم إعداد نظام أسماء المجالات (DNS) معين. إذا كنت تستخدم حل DNS مخصصًا، فمن الأفضل استخدام مجموعات منطقة DNS. دمج نقطة النهاية الخاصة مع منطقة DNS خاصة مركزية في Azure. لا يهم ما إذا كنت قد نشرت موارد في مركز أو محور. ربط منطقة DNS الخاصة بجميع الشبكات الظاهرية التي تحتاج إلى حل اسم DNS لنقطة النهاية الخاصة بك.

باستخدام هذا الأسلوب، يمكن لعملاء Azure DNS المحليين حل الاسم والوصول إلى عنوان IP الخاص. للحصول على تطبيق مرجعي، راجع تكامل Private Link وDNS على نطاق واسع.

التكاليف

- عند استخدام نقطة النهاية الخاصة عبر نظير شبكة ظاهرية إقليمية، لا تفرض عليك رسوم نظير لنسبة استخدام الشبكة من وإلى نقطة النهاية الخاصة.

- لا تزال تكاليف التناظر تنطبق مع نسبة استخدام شبكة موارد البنية الأساسية الأخرى التي تتدفق عبر نظير شبكة ظاهرية.

- إذا قمت بنشر نقاط النهاية الخاصة عبر مناطق مختلفة، يتم تطبيق معدلات الارتباط الخاص ومعدلات التناظر العالمية الواردة والصادرة.

لمزيد من المعلومات، راجع تسعير النطاق الترددي.

المساهمون

تحتفظ Microsoft بهذه المقالة. وهي مكتوبة في الأصل من قبل المساهمين التاليين.

الكاتب الرئيسي:

- خوسيه انجيل فرنانديز رودريغز | كبير المتخصصين في GBB

المساهم الآخر:

- مطبقو Ivens | Product Manager 2

لمشاهدة ملفات تعريف LinkedIn غير العامة، سجل الدخول إلى LinkedIn.

الخطوات التالية

- مخطط شبكة النظام المحوري في Azure

- مخطط شبكة النظام المحوري في Azure

- توفر Azure Private Link

- ما هي نقطة نهاية Azure الخاصة؟

- ما هي Azure Virtual Network؟

- ما هو خادم Azure DNS؟

- ما منطقة Azure DNS الخاصة؟

- استخدام جدار حماية Azure لفحص نسبة استخدام الشبكة الموجهة إلى نقطة نهاية خاصة

- كيفية تصفية مجموعات أمان الشبكة لنسبة استخدام الشبكة

الموارد ذات الصلة

- معالجة تدفق الأحداث بلا خادم في شبكة ظاهرية بنقاط نهاية خاصة

- تأمين روبوت قناة Microsoft Teams وتطبيق الويب خلف جدار حماية

- الاتصال الخاص لتطبيق الويب بAzure SQL Database

- [تطبيق ويب متعدد المناطق مع اتصال خاص بقاعدة البيانات] [تطبيق ويب متعدد المناطق مع اتصال خاص بقاعدة البيانات]