تشغيل SAP NetWeaver في Windows على Azure

يقدم هذا الدليل مجموعة من الممارسات المثبتة لتشغيل SAP NetWeaver في بيئة Windows، على Azure، مع توفر عال. قاعدة البيانات هي AnyDB، وهو مصطلح خاص بأنظمة SAP لأي نظام إدارة قواعد البيانات (DBMS) معتمد إلى جانب SAP HANA.

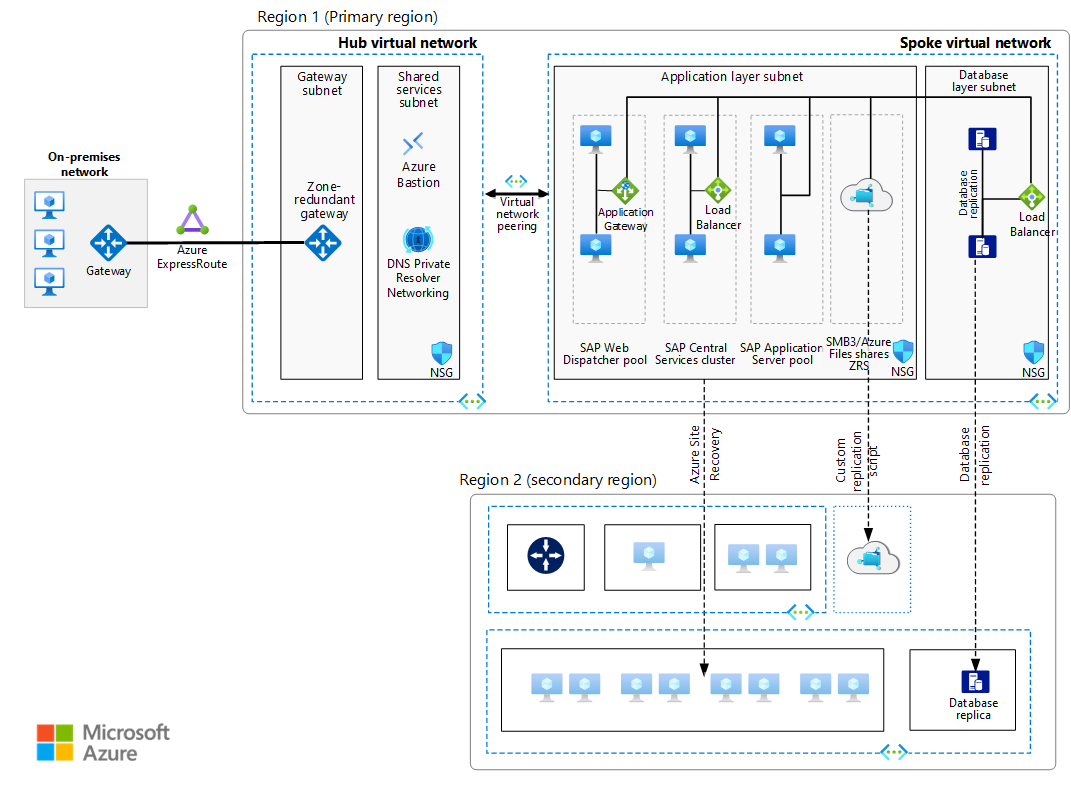

بناء الأنظمة

يظهر الرسم التخطيطي التالي SAP NetWeaver في بيئة Windows.

قم بتنزيل ملف Visio لهذه البنية.

إشعار

لنشر هذه البنية، تحتاج إلى الترخيص المناسب لمنتجات SAP والتقنيات الأخرى غير التابعة ل Microsoft.

يصف هذا الدليل نظام الإنتاج. يتم نشر النظام بأحجام معينة للجهاز الظاهري (VM) يمكنك تغييرها لتلبية احتياجات مؤسستك. يمكن تقليل النظام إلى جهاز ظاهري واحد. في هذا الدليل، يتم تبسيط تخطيط الشبكة بشكل كبير لإظهار المبادئ المعمارية. لا يقصد به وصف شبكة مؤسسة كاملة.

سير العمل

الشبكات الظاهرية. تربط شبكة Azure الظاهرية موارد Azure ببعضها البعض بأمان. في هذه البنية، تتصل الشبكة الظاهرية بشبكة محلية عبر بوابة Azure ExpressRoute التي تم نشرها في مركز تخطيط الشبكة المحورية. المتحدث هو الشبكة الظاهرية المستخدمة لتطبيقات SAP طبقات قاعدة البيانات. يتم استخدام الشبكة الظاهرية المركزية للخدمات المشتركة مثل Azure Bastion والنسخ الاحتياطي.

تناظر الشبكة الظاهرية. تستخدم هذه البنية طوبولوجيا شبكة محورية مع شبكات ظاهرية متعددة يتم تناظرها معًا. يوفر هذا المخطط تجزئة الشبكة وعزلها للخدمات التي يتم نشرها على Azure. يتيح التناظر الاتصال الشفاف بين الشبكات الظاهرية النظيرة من خلال شبكة Microsoft الأساسية. لا تتحمل عقوبة الأداء إذا تم نشرها داخل منطقة واحدة. تنقسم الشبكة الظاهرية إلى شبكات فرعية منفصلة لكل مستوى: التطبيق (SAP NetWeaver) وقاعدة البيانات والخدمات المشتركة مثل Bastion وحل النسخ الاحتياطي لجهة خارجية.

أجهزة ظاهرية. تستخدم هذه البنية الأجهزة الظاهرية لطبقة التطبيق وطبقة قاعدة البيانات، مجمعة بالطريقة التالية:

SAP NetWeaver. تستخدم طبقة التطبيق أجهزة Windows الظاهرية لتشغيل خدمات SAP المركزية وخوادم تطبيقات SAP. للحصول على قابلية وصول عالية، يتم تكوين الأجهزة الظاهرية التي تقوم بتشغيل Central Services في نظام مجموعة تجاوز الفشل لخادم Windows. يتم دعمها إما من خلال مشاركات ملفات Azure أو الأقراص المشتركة ل Azure.

AnyDB. تعمل طبقة قاعدة البيانات على تشغيل AnyDB كقاعدة بيانات، والتي يمكن أن تكون Microsoft SQL Server أو Oracle أو IBM Db2.

خدمة Bastion. يستخدم المسؤولون جهازا ظاهريا محسنا للأمان يسمى مضيف bastion للاتصال بالأجهزة الظاهرية الأخرى. عادة ما يكون جزءا من الخدمات المشتركة، مثل خدمات النسخ الاحتياطي. إذا كان بروتوكول Secure Shell (SSH) وبروتوكول سطح المكتب البعيد (RDP) هما الخدمات الوحيدة المستخدمة لإدارة الخادم، فإن مضيف Azure Bastion هو حل جيد. إذا كنت تستخدم أدوات إدارة أخرى، مثل SQL Server Management Studio أو SAP Frontend، فاستخدم مربع انتقال تقليدي وموزع ذاتيا.

خدمة DNS الخاصة. يوفر Azure Private DNS خدمة DNS موثوقة وآمنة لشبكتك الظاهرية. يدير Azure Private DNS أسماء المجالات في الشبكة الظاهرية ويحلها، دون الحاجة إلى تكوين حل DNS مخصص.

موازنة التحمل. لتوزيع نسبة استخدام الشبكة على الأجهزة الظاهرية في الشبكة الفرعية لطبقة تطبيق SAP لقابلية الوصول العالية، نوصي باستخدام موازن تحميل قياسي Azure. لاحظ أن موازن التحميل القياسي يوفر مستوى من الأمان بشكل افتراضي. لا تحتوي الأجهزة الظاهرية الموجودة خلف موازن التحميل القياسي على اتصال بالإنترنت الصادر. لتمكين الإنترنت الصادر على الأجهزة الظاهرية، تحتاج إلى تحديث تكوين موازن التحميل القياسي. للحصول على قابلية وصول عالية للتطبيق المستند إلى ويب SAP، استخدم SAP Web Dispatcher المضمن أو موازن تحميل آخر متوفر تجاريا. قم بالاستناد إلى التحديد الخاص بك على:

- نوع نسبة استخدام الشبكة، مثل HTTP أو SAP GUI.

- خدمات الشبكة التي تحتاجها، مثل إنهاء طبقة مآخذ التوصيل الآمنة (SSL).

للحصول على بعض أمثلة التصميم الواردة/الصادرة التي تواجه الإنترنت، راجع اتصالات الإنترنت الواردة والصادرة ل SAP على Azure.

يدعم Standard Load Balancer العديد من عناوين IP الظاهرية الأمامية. يعد هذا الدعم مثاليا لتطبيقات نظام المجموعة التي تتضمن هذه المكونات:

- Advanced Business Application Programming (ABAP) SAP Central Service (ASCS)

- خادم النسخ المتماثل المدرج (ERS)

يدعم SKU القياسي أيضا أنظمة مجموعات SAP للمعرفات متعددة الأنظمة (SID متعددة). بمعنى آخر، يمكن لأنظمة SAP متعددة على Windows مشاركة بنية أساسية شائعة عالية التوفر لتوفير التكلفة. قم بتقييم وفورات التكلفة، وتجنب وضع عدد كبير جدا من الأنظمة في مجموعة واحدة. لا يدعم Azure أكثر من خمسة SIDs لكل نظام مجموعة.

بوابة التطبيق. Azure Application Gateway هو موازن تحميل حركة مرور الويب الذي يمكنك استخدامه لإدارة نسبة استخدام الشبكة إلى تطبيقات الويب الخاصة بك. تعمل موازنات التحميل التقليدية في طبقة النقل (طبقة OSI 4 - TCP وUDP). يقومون بتوجيه نسبة استخدام الشبكة استنادا إلى عنوان IP المصدر والمنفذ إلى عنوان IP الوجهة والمنفذ. يمكن لبوابة التطبيق اتخاذ قرارات التوجيه استنادا إلى سمات إضافية لطلب HTTP، مثل مسار URI أو عناوين المضيف. يعرف هذا النوع من التوجيه بموازنة تحميل طبقة تطبيق (طبقة OSI 7).

مجموعات أمان الشبكة. لتقييد نسبة استخدام الشبكة الواردة والصادرة وداخل الشبكة الفرعية في شبكة ظاهرية، قم بإنشاء مجموعات أمان الشبكة.

مجموعات أمان التطبيقات. لتعريف نهج أمان الشبكة الدقيقة المستندة إلى حمل العمل التي تركز على التطبيقات، استخدم مجموعات أمان التطبيقات بدلا من عناوين IP الصريحة. توفر مجموعات أمان التطبيقات طريقة لتجميع الأجهزة الظاهرية حسب الاسم وتساعدك على تأمين التطبيقات عن طريق تصفية نسبة استخدام الشبكة من مقاطع موثوق بها من شبكتك.

البوابة. تقوم البوابة بتوصيل شبكات مميزة، مما يوسع شبكة الاتصال الداخلية إلى الشبكة الظاهرية لـAzure. نوصي باستخدام ExpressRoute لإنشاء اتصالات خاصة لا تنتقل عبر الإنترنت العام، ولكن يمكنك أيضًا استخدام اتصال من موقع إلى موقع. لتقليل زمن الانتقال أو زيادة معدل النقل، ضع في اعتبارك ExpressRoute Global Reach وExpressRoute FastPath، كما تمت مناقشته لاحقًا في هذه المقالة.

Azure Storage. يوفر التخزين استمرارية البيانات لجهاز ظاهري في شكل قرص ثابت ظاهري. نوصي بأقراص Azure المدارة.

التوصيات

يصف هذا التصميم عملية توزيع صغيرة على مستوى الإنتاج. تختلف عمليات النشر بناء على متطلبات العمل، لذا ضع في اعتبارك هذه التوصيات كنقطة بداية.

أجهزة ظاهرية

في تجمعات خوادم التطبيقات ومجموعاتها، اضبط عدد الأجهزة الظاهرية استنادا إلى متطلباتك. للحصول على معلومات مفصلة حول تشغيل SAP NetWeaver على الأجهزة الظاهرية، راجع تخطيط الأجهزة الظاهرية Azure وتنفيذها ل SAP NetWeaver.

للحصول على تفاصيل حول دعم SAP أنواع أجهزة Azure الظاهرية ومقاييس معدل النقل (SAPS)، راجع ملاحظة SAP 1928533. للوصول إلى ملاحظات SAP، تحتاج إلى حساب SAP Service Marketplace.

SAP Web Dispatcher

يتم استخدام مكون Web Dispatcher لموازنة تحميل حركة مرور SAP بين خوادم تطبيق SAP. لتحقيق قابلية وصول عالية لمكون Web Dispatcher، يتم استخدام Load Balancer لتنفيذ إما نظام مجموعة تجاوز الفشل لمثيلات Web Dispatcher أو إعداد Web Dispatcher المتوازي. للحصول على وصف مفصل للحل، راجع التوفر العالي ل SAP Web Dispatcher.

مزرعة خوادم التطبيقات

تستخدم معاملة SAP SMLG بشكل شائع لإدارة مجموعات تسجيل الدخول لخوادم التطبيقات ABAP وتحميل مستخدمي تسجيل الدخول. المعاملات الأخرى، مثل SM61 لمجموعات خوادم الدفعات وRZ12 لمجموعات استدعاء الدالة عن بعد (RFC)، تقوم أيضا بتحميل مستخدمي تسجيل الدخول إلى موازنة التحميل. تستخدم هذه المعاملات القدرة على موازنة التحميل داخل خادم الرسائل لـ Central Services لتوزيع جلسات العمل الواردة أو حمل العمل بين مزرعة خوادم تطبيق SAP لـ SAP GUIs ونسبة استخدام الشبكة لـ RFC.

نظام مجموعة SAP Central Services.

تعمل هذه البنية على تشغيل Central Services على الأجهزة الظاهرية في طبقة التطبيق. تكون الخدمات المركزية عبارة عن نقطة فشل واحدة محتملة (SPOF) عند نشرها على جهاز ظاهري واحد. لتنفيذ حل متوفر بشكل كبير، استخدم إما مجموعة مشاركة ملف أو مجموعة قرص مشترك.

بالنسبة لمشاركات الملفات المتوفرة بشكل كبير، هناك العديد من الخيارات. نوصي باستخدام مشاركات Azure Files كمشاركات Server Message Block (SMB) أو Network File System (NFS) مدارة بالكامل. بديل لملفات Azure هو Azure NetApp Files، والذي يوفر مشاركات NFS وSMB عالية الأداء.

يمكنك أيضا تنفيذ مشاركات الملفات عالية التوفر على مثيلات Central Services باستخدام نظام مجموعة تجاوز الفشل لخادم Windows مع ملفات Azure. يدعم هذا الحل أيضا نظام مجموعة Windows مع الأقراص المشتركة باستخدام قرص مشترك Azure كحجم مشترك للمجموعة. إذا كنت تفضل استخدام الأقراص المشتركة، نوصي باستخدام أقراص Azure المشتركة لإعداد نظام مجموعة تجاوز فشل Windows Server لنظام مجموعة SAP Central Services.

هناك أيضا منتجات شريكة مثل SIOS DataKeeper Cluster Edition من SIOS Technology Corp. تقوم هذه الوظيفة الإضافية بنسخ المحتوى من الأقراص المستقلة المرفقة بعقد نظام مجموعة ASCS ثم تقدم الأقراص كحجم مشترك لنظام المجموعة إلى برنامج نظام المجموعة.

إذا كنت تستخدم تقسيم شبكة نظام المجموعة، يستخدم برنامج نظام المجموعة أصوات الحصة لتحديد جزء من الشبكة والخدمات المرتبطة بها لتكون بمثابة دماغ المجموعة المجزأة. يقدم Windows العديد من نماذج الحصة. يستخدم هذا الحل Cloud Witness لأنه أبسط ويوفر توفرا أكثر من مراقب عقدة الحساب. مراقب مشاركة ملف Azure هو بديل آخر لتوفير تصويت حصة نظام المجموعة.

في توزيع Azure، تتصل خوادم التطبيقات بالخدمات المركزية عالية التوفر باستخدام أسماء المضيف الظاهري لخدمات ASCS أو ERS. يتم تعيين أسماء المضيفين هذه إلى تكوين IP نظام مجموعة الواجهة لموازن التحميل. يدعم Load Balancer العديد من عناوين IP الأمامية، لذلك يمكن ربط كل من عناوين IP الظاهرية ASCS وERS بموازن تحميل واحد.

الشبكات

تستخدم هذه البنية طوبولوجيا محورية. تعمل الشبكة الظاهرية المركزية كنقطة مركزية للاتصال بشبكة محلية. المحاور هي شبكات ظاهرية تتناظر مع المركز وتعزل أحمال عمل SAP. تتدفق نسبة استخدام الشبكة بين مركز البيانات الداخلي والمركز من خلال اتصال البوابة.

Network interface cards (NICs)

تمكن NICs جميع الاتصالات بين الأجهزة الظاهرية على شبكة ظاهرية. تقوم عمليات توزيع SAP الداخلية التقليدية بتنفيذ العديد من NIC لكل جهاز لفصل نسبة استخدام الشبكة الإدارية عن نسبة استخدام الشبكة للأعمال.

على Azure، تمثل الشبكة الظاهرية شبكة معرفة البرامج ترسل نسبة استخدام الشبكة بالكامل من خلال نفس نسيج الشبكة. لذلك ليس من الضروري استخدام بطاقات واجهة شبكة مُتعددة لأسباب تتعلق بالأداء. ولكن في حال احتاجت مؤسستك إلي تقسيم نسبة استخدام الشبكة، يمكنك نشر بطاقات واجهة شبكة متعددة لكل جهاز ظاهري وتوصيل كل بطاقة واجهة شبكة بشبكة فرعية مختلفة. يمكنك بعد ذلك استخدام مجموعات أمان الشبكة لفرض نهج مختلفة للتحكم في الوصول.

تدعم Azure NICs العديدَ من عناوين IP. يتوافق هذا الدعم مع الممارسة التي توصي بها SAP باستخدام أسماء المضيفين الظاهرية للتثبيتات. للحصول على مخطط تفصيلي كامل، راجع ملاحظة SAP رقم 962955. للوصول إلى ملاحظات SAP، تحتاج إلى حساب SAP Service Marketplace.

الشبكات الفرعية ومجموعات أمان الشبكة

يتم من خلال هذه البنية تقسيم مساحة عنوان الشبكة الظاهرية إلى شبكات فرعية. يمكنك إقران كل شبكة فرعية بمجموعة أمان شبكة تحدد نهج الوصول للشبكة الفرعية. ضع خوادم التطبيقات على شبكة فرعية منفصلة. من خلال القيام بذلك، يمكنك تأمينها بسهولة أكبر عن طريق إدارة نهج أمان الشبكة الفرعية بدلا من الخوادم الفردية.

عند إقران مجموعة أمان شبكة بشبكة فرعية، تنطبق مجموعة أمان الشبكة على جميع الخوادم داخل الشبكة الفرعية وتوفر تحكما دقيقا في الخوادم. إعداد مجموعات أمان الشبكة باستخدام مدخل Microsoft Azure أو PowerShell أو Azure CLI.

ExpressRoute Global Reach

إذا كانت بيئة الشبكة تتضمن اتصالين أو أكثر من اتصالات ExpressRoute، يمكن أن يساعدك ExpressRoute Global Reach في تقليل قفزات الشبكة وزمن الانتقال. هذه التقنية هي تناظر مسار بروتوكول بوابة الحدود (BGP) الذي تم إعداده بين اتصالين أو أكثر من اتصالات ExpressRoute لربط مجالي توجيه ExpressRoute. يقلل Global Reach من زمن الانتقال عندما تعبر نسبة استخدام الشبكة أكثر من اتصال ExpressRoute واحد. وهو متاح حاليًا فقط للتناظر الخاص على دوائر ExpressRoute.

في هذا الوقت، لا توجد قوائم التحكم في الوصول إلى الشبكة أو سمات أخرى يمكن تغييرها في Global Reach. لذلك يتم الإعلان عن جميع المسارات التي تعلمتها دائرة ExpressRoute معينة (من أماكن العمل وAzure) عبر الدائرة التي تتناظر مع دائرة ExpressRoute الأخرى. نوصي بإنشاء تصفية نسبة استخدام الشبكة محليًا لتقييد الوصول إلى الموارد.

ExpressRoute FastPath

تم تصميم FastPath لتحسين أداء مسار البيانات بين شبكتك المحلية والشبكة الظاهرية. عند تمكينه، يرسل FastPath حركة مرور الشبكة مباشرة إلى الأجهزة الظاهرية في الشبكة الظاهرية، متجاوزا البوابة.

بالنسبة لجميع اتصالات ExpressRoute الجديدة ب Azure، يعد FastPath هو التكوين الافتراضي. بالنسبة لدوائر ExpressRoute الموجودة، اتصل بدعم Azure لتنشيط FastPath.

لا يدعم FastPath تناظر الشبكة الظاهرية. إذا تم إقران الشبكات الظاهرية الأخرى بإحدى الشبكات المتصلة ب ExpressRoute، يتم إرسال نسبة استخدام الشبكة من شبكتك المحلية إلى الشبكات الظاهرية المحورية الأخرى إلى بوابة الشبكة الظاهرية. يتمثل الحل البديل في توصيل جميع الشبكات الظاهرية بدائرة ExpressRoute مباشرة. تُعد هذه الميزة قيد الإصدار الأولي العام في الوقت الحالي.

موازنة التحمل

يعالج SAP Web Dispatcher موازنة تحميل حركة مرور HTTP(S) إلى مجموعة من خوادم تطبيقات SAP. يوفر موازن تحميل البرامج هذا خدمات طبقة التطبيق (يشار إليها باسم طبقة 7 في نموذج الشبكات ISO) يمكنها إنهاء طبقة مآخذ توصيل آمنة (SSL) وغيرها من وظائف التفريغ.

Azure Load Balancer هي خدمة طبقة نقل الشبكة (الطبقة 4) التي توازن نسبة استخدام الشبكة باستخدام تجزئة من خمس مجموعات من تدفقات البيانات. تستند التجزئة إلى IP المصدر ومنفذ المصدر وعنوان IP الوجهة ومنفذ الوجهة ونوع البروتوكول. في عمليات توزيع SAP على Azure، يتم استخدام Load Balancer في إعدادات نظام المجموعة لتوجيه نسبة استخدام الشبكة إلى مثيل الخدمة الأساسي أو إلى العقدة السليمة إذا كان هناك خطأ.

نوصي باستخدام موازن التحميل القياسي لجميع سيناريوهات SAP. إذا كانت الأجهزة الظاهرية في التجمع الخلفي تتطلب اتصالا عاما صادرا، أو إذا تم استخدامها في نشر منطقة Azure، فإن موازن التحميل القياسي يتطلب تكوينات إضافية لأنها آمنة بشكل افتراضي. لا تسمح بالاتصال الصادر إلا إذا قمت بتكوينه بشكل صريح.

بالنسبة لنسبة استخدام الشبكة من عملاء SAP GUI الذين يتصلون بخادم SAP عبر بروتوكول DIAG أو RFC، يوازن خادم رسالة Central Services التحميل من خلال مجموعات تسجيل دخول خادم تطبيق SAP. لهذا النوع من الإعداد، لا تحتاج إلى موازن تحميل آخر.

التخزين

تستخدم بعض المنظمات التخزين القياسي لخوادم التطبيقات لديهم. الأقراص المدارة القياسية غير مدعومة. See SAP Note 1928533. للوصول إلى ملاحظات SAP، تحتاج إلى حساب SAP Service Marketplace. نوصي باستخدام أقراص Azure المدارة المتميزة في جميع الحالات. يستثني التحديث الأخير لملاحظة SAP 2015553 استخدام تخزين HDD القياسي وتخزين SSD القياسي لبعض حالات الاستخدام المحددة.

لا تستضيف خوادم التطبيقات بيانات الأعمال. لذلك يمكنك أيضا استخدام أقراص P4 وP6 المتميزة الأصغر للمساعدة في تقليل التكاليف. من خلال القيام بذلك، يمكنك الاستفادة من اتفاقية مستوى الخدمة للجهاز الظاهري أحادي المثيل إذا كان لديك تثبيت مكدس SAP مركزي.

بالنسبة للسيناريوهات عالية التوفر، يمكنك استخدام مشاركات ملفات Azure والأقراص المشتركة ل Azure. تتوفر أقراص Azure Premium SSD المدارة وAzure Ultra Disk Storage للأقراص المشتركة ل Azure، ويتوفر Premium SSD لمشاركات ملفات Azure.

يتم استخدام التخزين أيضا من قبل Cloud Witness للحفاظ على الحصة مع جهاز في منطقة Azure بعيدة، بعيدا عن المنطقة الأساسية حيث يوجد نظام المجموعة.

بالنسبة لمخزن بيانات النسخ الاحتياطي، نوصي بـAzure مستويات التخزين الفرعية والأرشيف. توفر مستويات التخزين هذه طريقة فعالة من حيث التكلفة لتخزين البيانات طويلة الأمد التي يتم الوصول إليها بشكل غير متكرر.

تم تصميم تخزين قرص Azure Premium SSD v2 لأحمال العمل الحرجة للأداء مثل أنظمة معالجة المعاملات عبر الإنترنت التي تحتاج باستمرار إلى زمن انتقال أقل من مللي ثانية جنبا إلى جنب مع عمليات الإدخال والإخراج في الثانية العالية ومعدل النقل.

يقلل Ultra Disk Storage إلى حد كبير من زمن انتقال القرص. ونتيجة لذلك، فإنه يستفيد من التطبيقات المهمة للأداء مثل خوادم قاعدة بيانات SAP. لمقارنة خيارات تخزين الكتلة في Azure، راجع أنواع الأقراص المدارة من Azure.

للحصول على مخزن بيانات مشترك عالي التوفر وعالي الأداء، استخدم Azure NetApp Files. هذه التقنية مفيدة بشكل خاص لمستوى قاعدة البيانات عند استخدام Oracle، وأيضا عند استضافة بيانات التطبيق.

الاعتبارات الخاصة بالأداء

تتواصل خوادم تطبيقات SAP باستمرار مع خوادم قاعدة البيانات. بالنسبة للتطبيقات الهامة للأداء التي تعمل على الأنظمة الأساسية لقاعدة البيانات، قم بتمكين Write Accelerator لتخزين السجل إذا كنت تستخدم Premium SSD v1. يمكن أن يؤدي القيام بذلك إلى تحسين زمن انتقال كتابة السجل. يتوفر Write Accelerator للأجهزة الظاهرية من سلسلة M.

لتحسين الاتصالات بين الخوادم، استخدم الشبكات المسرعة. تدعم معظم أحجام مثيل الجهاز الظاهري للأغراض العامة والمحسنة للحساب والتي تحتوي على اثنين أو أكثر من وحدات المعالجة المركزية الظاهرية الشبكات المتسارعة. في المثيلات التي تدعم hyperthreading، تدعم مثيلات الجهاز الظاهري التي تحتوي على أربعة أو أكثر من وحدات المعالجة المركزية الظاهرية الشبكات المتسارعة.

لتحقيق IOPS عالية ومعدل نقل القرص، اتبع الممارسات الشائعة في تحسين أداء وحدة تخزين التخزين، والتي تنطبق على تخطيط تخزين Azure. على سبيل المثال، يمكنك وضع أقراص متعددة معا لإنشاء وحدة تخزين قرص مخطط لتحسين أداء الإدخال/إخراج. يؤدي تمكين ذاكرة التخزين المؤقت للقراءة على محتوى التخزين الذي يتغير بشكل غير متكرر إلى تحسين سرعة استرداد البيانات.

يوفر Premium SSD v2 أداء أعلى من Premium SSDs وهو بشكل عام أقل تكلفة. يمكنك تعيين قرص Premium SSD v2 إلى أي حجم مدعوم تفضله وإجراء تعديلات دقيقة على الأداء دون وقت تعطل.

يتوفر Ultra Disk Storage للتطبيقات كثيفة الإدخال/إخراج. حيث تتوفر هذه الأقراص، نوصي بها عبر التخزين المتميز Write Accelerator . يمكنك زيادة أو تقليل مقاييس الأداء بشكل فردي مثل IOPS وMBps دون الحاجة إلى إعادة التشغيل.

للحصول على إرشادات حول تحسين تخزين Azure لأحمال عمل SAP على SQL Server، راجع تخطيط الأجهزة الظاهرية Azure وتنفيذها ل SAP NetWeaver.

موضع جهاز ظاهري للشبكة (NVA) بين التطبيق وطبقات قاعدة البيانات لأي مكدس تطبيقات SAP غير مدعوم. تقدم هذه الممارسة وقتًا كبيرًا للمعالجة لحزم البيانات، ما يؤدي إلى أداء تطبيق غير مقبول.

مجموعات تعيين موضع التقارب

تتطلب بعض تطبيقات SAP اتصالًا متكررًا بقاعدة البيانات. يؤثر التقارب الفعلي للتطبيق وطبقات قاعدة البيانات على زمن انتقال الشبكة، والذي يمكن أن يؤثر سلبًا على أداء التطبيق.

لتحسين زمن انتقال الشبكة، يمكنك استخدام مجموعات موضع التقارب، التي تعين قيدا منطقيا على الأجهزة الظاهرية التي يتم نشرها في مجموعات التوفر. تفضل مجموعات وضع التقارب الموقع المشترك والأداء على قابلية التوسع أو التوفر أو التكلفة. يمكنهم تحسين تجربة المستخدم لمعظم تطبيقات SAP بشكل كبير. للحصول على البرامج النصية المتوفرة على GitHub من فريق توزيع SAP، راجع البرامج النصية.

مجموعات التوافر

توفر مناطق التوفر طريقة لنشر الأجهزة الظاهرية عبر مراكز البيانات، والتي هي مواقع منفصلة فعليا داخل منطقة Azure معينة. والغرض منها هو تحسين توفر الخدمة. ولكن نشر الموارد عبر المناطق يمكن أن يزيد من زمن الانتقال، لذا ضع اعتبارات الأداء في الاعتبار.

يحتاج المسؤولون إلى ملف تعريف زمن انتقال شبكة واضح بين جميع مناطق المنطقة المستهدفة قبل أن يتمكنوا من تحديد موضع المورد مع الحد الأدنى من زمن الانتقال بين المناطق. لإنشاء ملف التعريف هذا، انشر أجهزة ظاهرية صغيرة في كل منطقة للاختبار. تتضمن الأدوات المُوصى بها لهذه الاختبارات PsPing وIperf. عند الانتهاء من الاختبارات، قم بإزالة الأجهزة الظاهرية التي استخدمتها للاختبار. كبديل، ضع في اعتبارك استخدام أداة التحقق من زمن الانتقال بين المناطق في Azure.

اعتبارات قابلية التوسع

بالنسبة لطبقة تطبيق SAP، يقدم Azure مجموعة واسعة من أحجام الأجهزة الظاهرية لتوسيع نطاقها وتوسيع نطاقها. للحصول على قائمة شاملة، راجع ملاحظة SAP 1928533 - تطبيقات SAP على Azure: المنتجات المدعومة وأنواع أجهزة Azure الظاهرية. للوصول إلى ملاحظات SAP، تحتاج إلى حساب SAP Service Marketplace.

يمكنك توسيع نطاق خوادم تطبيقات SAP ومجموعات Central Services لأعلى ولأسفل. يمكنك أيضا توسيع نطاقها أو تحجيمها عن طريق تغيير عدد المثيلات التي تستخدمها. يمكن توسيع نطاق قاعدة بيانات AnyDB عمودياً ولكن ليس أفقياً. فمخزن قاعدة بيانات SAP لـ AnyDB لا يدعم المشاركة.

اعتبارات التوفر

التكرار في الموارد هو الموضوع العام في حلول البنية التحتية عالية التوفر. للحصول على اتفاقيات مستوى الخدمة لتوافر الجهاز الظاهري أحادي المثيل لمختلف أنواع التخزين، راجع اتفاقية مستوى الخدمة للأجهزة الظاهرية. لزيادة توفر الخدمة على Azure، انشر موارد الجهاز الظاهري باستخدام مجموعات مقياس الجهاز الظاهري مع التنسيق المرن أو مناطق التوفر أو مجموعات التوفر.

باستخدام Azure، يمكن أن يكون توزيع حمل عمل SAP إقليميا أو نطاقيا، اعتمادا على متطلبات التوفر والمرونة لتطبيقات SAP. يوفر Azure خيارات نشر مختلفة، مثل مجموعات مقياس الجهاز الظاهري مع التنسيق المرن (FD=1) ومناطق التوفر ومجموعات التوفر، لتحسين توفر الموارد. للحصول على فهم شامل لخيارات النشر المتاحة وقابليتها للتطبيق عبر مناطق Azure المختلفة (بما في ذلك عبر المناطق أو داخل منطقة واحدة أو في منطقة بدون مناطق)، راجع بنية قابلية الوصول العالية وسيناريوهات SAP NetWeaver.

في التثبيت الموزع لتطبيق SAP هذا، يتم نسخ التثبيت الأساسي لتحقيق قابلية وصول عالية. لكل طبقة من التصميم، يتنوع تصميم قابلية الوصول العالية.

Web Dispatcher في مستوى خوادم التطبيق

يستخدم مكون Web Dispatcher كموازن تحميل لنسبة استخدام الشبكة لـ SAP بين خوادم تطبيق SAP. لتحقيق قابلية وصول عالية من SAP Web Dispatcher، ينفذ Load Balancer إما نظام مجموعة تجاوز الفشل أو إعداد Web Dispatcher المتوازي.

بالنسبة للاتصالات التي تواجه الإنترنت، نوصي بحل مستقل في الشبكة الفرعية المحيطة، والتي تعرف أيضا باسم DMZ، لتلبية المخاوف الأمنية.

يعد Embedded Web Dispatcher على ASCS خيارًا خاصًا. إذا كنت تستخدم هذا الخيار، ففكر في تغيير الحجم المناسب بسبب حمل العمل الإضافي على ASCS.

الخدمات المركزية في مستوى خوادم التطبيق

يتم تنفيذ قابلية الوصول العالية للخدمات المركزية مع نظام مجموعة تجاوز الفشل لخادم Windows. عند نشر تخزين نظام المجموعة لمجموعة تجاوز الفشل على Azure، يمكنك تكوينه بطريقتين: كقرص مشترك متفاوت المسافات أو كمشاركة ملف متفاوت المسافات.

نوصي باستخدام Azure Files كمشاركات SMB أو NFS مدارة بالكامل ومستخدمة على السحابة. طريقة أخرى هي استخدام Azure NetApp Files، والتي توفر مشاركات NFS وSMB عالية الأداء من فئة المؤسسة.

هناك طريقتان لإعداد أنظمة المجموعات مع الأقراص المشتركة على Azure. أولا، نوصي باستخدام أقراص Azure المشتركة لإعداد نظام مجموعة تجاوز الفشل لخادم Windows لخدمات SAP المركزية. للحصول على مثال تنفيذ، راجع مجموعة ASCS باستخدام أقراص Azure المشتركة. هناك طريقة أخرى لتنفيذ قرص مشترك متفاوت المسافات وهي استخدام SIOS DataKeeper لتنفيذ المهام التالية:

- نسخ محتوى الأقراص المستقلة المرفقة بعقد نظام المجموعة نسخًا متماثلًا.

- تجريد محركات الأقراص كحجم مشترك لنظام المجموعة لمدير نظام المجموعة.

للحصول على تفاصيل التنفيذ، راجع تجميع SAP ASCS على Azure باستخدام SIOS.

إذا كنت تستخدم موازن التحميل القياسي، يمكنك تمكين منفذ التوفر العالي. من خلال القيام بذلك، يمكنك تجنب الحاجة إلى تكوين قواعد موازنة التحميل لمنافذ SAP متعددة. أيضا، عند إعداد موازنات تحميل Azure، قم بتمكين Direct Server Return (DSR)، والذي يسمى أيضا IP العائم. يوفر القيام بذلك طريقة لاستجابات الخادم لتجاوز موازن التحميل. يمنع هذا الاتصال المباشر موازن التحميل من أن يصبح ازدحامًا في مسار نقل البيانات. نوصي بتمكين DSR ل ASCS ومجموعات قاعدة البيانات.

خدمات التطبيق في مستوى خوادم التطبيقات

يتم تحقيق قابلية وصول عالية لخوادم تطبيق SAP عن طريق موازنة تحميل نسبة استخدام الشبكة داخل مجموعة من خوادم التطبيقات. لا تحتاج إلى برنامج نظام المجموعة أو SAP Web Dispatcher أو موازن تحميل Azure. يمكن لخادم رسائل SAP تحميل حركة مرور العميل إلى خوادم التطبيق المحددة في مجموعة تسجيل دخول ABAP بواسطة مجموعة SMLG للمعاملة.

الطبقة المسؤولة عن البيانات

في هذه البنية، يتم تشغيل قاعدة البيانات المصدر على AnyDB - DBMS مثل SQL Server أو SAP ASE أو IBM Db2 أو Oracle. توفر ميزة النسخ المتماثل الأصلية لطبقة قاعدة البيانات إما تجاوز فشل يدوي أو تلقائي بين العقد المنسوخة نسخا متماثلا.

للحصول على تفاصيل التنفيذ حول أنظمة قواعد بيانات معينة، راجع توزيع Azure Virtual Machines DBMS لـSAP NetWeaver.

الأجهزة الظاهرية المنتشرة عبر مناطق التوفر

تتكون منطقة التوفر من مركز بيانات واحد أو أكثر. تم تصميمه لتحسين توفر حمل العمل وحماية خدمات التطبيقات والأجهزة الظاهرية من انقطاع مراكز البيانات. يتم التعامل مع الأجهزة الظاهرية في منطقة واحدة كما لو كانت في مجال خطأ واحد. عند تحديد التوزيع المناطقي، يتم توزيع الأجهزة الظاهرية في نفس المنطقة على مجالات الخطأ على أساس أفضل جهد.

في مناطق Azure التي تدعم مناطق متعددة، تتوفر ثلاث مناطق على الأقل. ولكن الحد الأقصى للمسافة بين مراكز البيانات في هذه المناطق غير مضمون. لنشر نظام SAP متعدد الأوجه عبر المناطق، تحتاج إلى معرفة زمن انتقال الشبكة داخل منطقة وعبر المناطق المستهدفة. تحتاج أيضًا إلى معرفة مدى حساسية التطبيقات المنشورة لزمن انتقال الشبكة.

خذ هذه الاعتبارات في الاعتبار عندما تقرر نشر الموارد عبر مناطق التوفر:

- زمن الانتقال بين الأجهزة الظاهرية في منطقة واحدة

- زمن الانتقال بين الأجهزة الظاهرية عبر المناطق المختارة

- توفر نفس خدمات Azure (أنواع الأجهزة الظاهرية) في المناطق المختارة

إشعار

تدعم مناطق التوفر قابلية الوصول العالية داخل المنطقة، ولكنها ليست فعالة للتعافي من الكوارث (DR). المسافات بين المناطق قصيرة جدًا. يجب أن تكون مواقع التعافي من الكوارث النموذجية على بعد 100 ميل على الأقل من المنطقة الأساسية.

مثال على التوزيع النشط/غير النشط

في هذا المثال للنشر، تشير الحالة النشطة/السلبية إلى حالة خدمة التطبيق داخل المناطق. في طبقة التطبيق، توجد جميع خوادم التطبيقات النشطة الأربعة لنظام SAP في المنطقة 1. تم إنشاء مجموعة أخرى من أربعة خوادم تطبيقات سلبية في المنطقة 2 ولكن يتم إيقاف تشغيلها. يتم تنشيطها فقط عند الحاجة إليها.

تمتد مجموعات العقدتين للخدمات المركزية وخدمات قاعدة البيانات عبر منطقتين. إذا فشلت المنطقة 1، يتم تشغيل Central Services وخدمات قاعدة البيانات في المنطقة 2. يتم تنشيط خوادم التطبيقات السلبية في المنطقة 2. مع وجود جميع مكونات نظام SAP هذا الآن في نفس المنطقة، يتم تقليل زمن انتقال الشبكة.

مثال على التوزيع النشط/ النشط

في النشر النشط/النشط، يتم إنشاء مجموعتين من خوادم التطبيقات عبر منطقتين. داخل كل منطقة، يكون خادما تطبيق في كل مجموعة من الخوادم غير نشطين، لأنهما متوقفان عن التشغيل. ونتيجة لذلك، هناك خوادم تطبيقات نشطة في كلتا المنطقتين في أثناء العمليات العادية.

تعمل الخدمات المركزية وخدمات قاعدة البيانات في المنطقة 1. قد يكون لخوادم التطبيقات في المنطقة 2 زمن انتقال أطول للشبكة عند الاتصال بالخدمات المركزية وخدمات قاعدة البيانات بسبب المسافة الفعلية بين المناطق.

إذا كانت المنطقة 1 غير متصلة، تفشل الخدمات المركزية وخدمات قاعدة البيانات إلى المنطقة 2. يمكنك إحضار خوادم التطبيقات الخاملة عبر الإنترنت لتوفير السعة الكاملة لمعالجة التطبيقات.

اعتبارات الإصلاح بعد الكوارث

يستخدم كل مستوى في مكدس تطبيقات SAP نهجًا مختلفًا لتوفير حماية الإصلاح بعد كارثة. للحصول على استراتيجيات الإصلاح بعد الكوارث وتفاصيل التنفيذ، راجع نظرة عامة على التعافي من الكوارث وإرشادات البنية الأساسية لحمل عمل SAP وإرشادات التعافي من الكوارث لتطبيق SAP.

إشعار

إذا كانت هناك كارثة إقليمية تتسبب في حدوث حدث تجاوز فشل كبير للعديد من عملاء Azure في منطقة واحدة، فإن سعة موارد المنطقة المستهدفة غير مضمونة. مثل جميع خدمات Azure، يستمر Site Recovery في إضافة الميزات والقدرات. للحصول على أحدث المعلومات حول النسخ المتماثل من Azure إلى Azure، راجع مصفوفة الدعم.

اعتبارات الإدارة والعمليات

للمساعدة في الحفاظ على تشغيل النظام في الإنتاج، ضع في اعتبارك النقاط التالية.

Azure Center لحلول SAP

مركز Azure لحلول SAP هو حل شامل يمكنك من إنشاء أنظمة SAP وتشغيلها كعبء عمل موحد على Azure ويوفر أساسا أكثر سلاسة للابتكار. أيضا، ينشئ مركز Azure لحلول SAP تجربة التوزيع الموجهة مكونات الحوسبة والتخزين والشبكات الضرورية التي تحتاجها لتشغيل نظام SAP الخاص بك. ثم يساعدك على أتمتة تثبيت برامج SAP وفقا لأفضل ممارسات Microsoft. يمكنك الاستفادة من قدرات الإدارة لكل من أنظمة SAP الجديدة والموجودة المستندة إلى Azure. لمزيد من المعلومات، راجع Azure Center لحلول SAP.

إذا كنت بحاجة إلى مزيد من التحكم في أحداث الصيانة أو عزل الأجهزة، إما للأداء أو التوافق، ففكر في نشر الأجهزة الظاهرية على المضيفين المخصصين.

نسخة احتياطية

قواعد البيانات هي أحمال عمل مهمة تتطلب هدف نقطة استرداد منخفضة (RPO) واستبقاء طويل الأجل.

بالنسبة إلى SAP على SQL Server، يتمثل أحد النهج في استخدام Azure Backup لإجراء نسخ احتياطي لقواعد بيانات SQL Server التي تعمل على الأجهزة الظاهرية. خيار آخر هو استخدام لقطات Azure Files لنسخ ملفات قاعدة البيانات SQL Server احتياطيًا.

للحصول على SAP على Oracle/Windows، راجع قسم "النسخ الاحتياطي/الاستعادة" في نشر Azure VM DBMS لـSAP.

بالنسبة لقواعد البيانات الأخرى، راجع توصيات النسخ الاحتياطي لموفر قاعدة البيانات. إذا كانت قاعدة البيانات تدعم خدمة نسخ الظل الاحتياطية لوحدات التخزين ل Windows (VSS)، فاستخدم لقطات VSS للنسخ الاحتياطية المتوافقة مع التطبيق.

إدارة الهوية

استخدم نظام إدارة هوية مركزيا مثل معرف Microsoft Entra خدمات مجال Active Directory (AD DS) للتحكم في الوصول إلى الموارد على جميع المستويات:

توفير الوصول إلى موارد Azure باستخدام التحكم في الوصول المستند إلى دور Azure (Azure RBAC).

منح حق الوصول إلى أجهزة Azure الظاهرية باستخدام البروتوكول الخفيف لتغيير بيانات الدليل (LDAP) أو معرف Microsoft Entra أو Kerberos أو نظام آخر.

دعم الوصول داخل التطبيقات نفسها باستخدام الخدمات التي يوفرها SAP. أو استخدم OAuth 2.0 ومعرف Microsoft Entra.

مراقبة

لتحقيق أقصى قدر من توفر التطبيقات والخدمات وأدائها على Azure، استخدم Azure Monitor، وهو حل شامل لجمع بيانات تتبع الاستخدام وتحليلها والعمل عليها من البيئات السحابية والبيئات المحلية. يوضح Azure Monitor كيفية أداء التطبيقات ويحدد بشكل استباقي المشكلات التي تؤثر عليها والموارد التي تعتمد عليها. بالنسبة لتطبيقات SAP التي تعمل على SAP HANA وحلول قاعدة البيانات الرئيسية الأخرى، راجع Azure Monitor لحلول SAP لمعرفة كيفية مساعدة Azure Monitor ل SAP في إدارة توفر خدمات SAP وأدائها.

اعتبارات الأمان

لدى SAP محرك إدارة المستخدم (UME) الخاص به للتحكم في الوصول المستند إلى الدور والتخويل داخل تطبيق SAP وقواعد البيانات. للحصول على إرشادات مفصلة حول أمان التطبيق، راجع دليل أمان SAP NetWeaver.

لمزيد من أمان الشبكة، ضع في اعتبارك استخدام شبكة محيطية تستخدم NVA لإنشاء جدار حماية أمام الشبكة الفرعية ل Web Dispatcher.

يمكنك نشر NVA لتصفية نسبة استخدام الشبكة بين الشبكات الظاهرية، ولكن لا تضعها بين تطبيق SAP وقاعدة البيانات. تحقق أيضا من قواعد التوجيه التي تم تكوينها على الشبكة الفرعية وتجنب توجيه نسبة استخدام الشبكة إلى NVA أحادي المثيل. يمكن أن يؤدي القيام بذلك إلى وقت تعطل الصيانة وفشل الشبكة أو العقدة المجمعة.

بالنسبة إلى أمان البنية الأساسية، يتم تشفير البيانات في أثناء نقلها وثباتها. للحصول على معلومات حول أمان الشبكة، راجع قسم "توصيات الأمان" في تخطيط الأجهزة الظاهرية Azure وتنفيذها ل SAP NetWeaver. تحدد هذه المقالة أيضا منافذ الشبكة التي تحتاج إلى فتحها على جدران الحماية للسماح بالاتصال بالتطبيق.

يمكنك استخدام تشفير قرص Azure لتشفير أقراص Windows VM. تستخدم هذه الخدمة ميزة BitLocker في Windows لتوفير تشفير وحدة التخزين لنظام التشغيل وأقراص البيانات. يعمل هذا الحل مع Azure Key Vault لمساعدتك في التحكم في مفاتيح تشفير الأقراص وبياناتها السرية وإدارتها في اشتراك مخزن المفاتيح. يتم تشفير البيانات الموجودة على أقراص الجهاز الظاهري في حالة الثبات في تخزين Azure.

لتشفير البيانات الثابتة، يقوم تشفير البيانات الشفاف (TDE) ل SQL Server بتشفير ملفات بيانات SQL Server وقاعدة بيانات Azure SQL وAzure Synapse Analytics. لمزيدٍ من المعلومات، راجع نشر SQL Server Azure Virtual Machines DBMS لـ SAP NetWeaver.

لمراقبة التهديدات من داخل جدار الحماية وخارجه، ضع في اعتبارك نشر Microsoft Sentinel (معاينة). يوفر الحل الكشف المستمر عن التهديدات وتحليلاتها لأنظمة SAP التي يتم نشرها على Azure أو في السحب الأخرى أو في أماكن العمل. للحصول على إرشادات التوزيع، راجع نشر مراقبة التهديدات ل SAP في Microsoft Sentinel.

كما هو الحال دائما، قم بإدارة تحديثات الأمان والتصحيحات لحماية أصول معلوماتك. ضع في اعتبارك استخدام نهج التنفيذ التلقائي الشامل لهذه المهمة.

اعتبارات التكلفة

استخدم حاسبة تسعير Azure لتقدير التكاليف.

لمزيد من المعلومات، راجع قسم التكلفة في Microsoft Azure Well-Architected Framework.

إذا كان حمل العمل يتطلب المزيد من الذاكرة وعدد أقل من وحدات المعالجة المركزية، ففكر في استخدام أحد أحجام VCPU VM المقيدة لتقليل تكاليف ترخيص البرامج التي يتم تحصيلها لكل وحدة معالجة مركزية ظاهرية.

أجهزة ظاهرية

تستخدم هذه البنية الأجهزة الظاهرية لطبقة التطبيق وطبقة قاعدة البيانات. تستخدم طبقة SAP NetWeaver أجهزة Windows الظاهرية لتشغيل خدمات وتطبيقات SAP. تعمل طبقة قاعدة البيانات على تشغيل AnyDB كقاعدة بيانات، مثل SQL Server أو Oracle أو IBM DB2. تستخدم الأجهزة الظاهرية أيضا كمربعات انتقال للإدارة.

هناك العديد من خيارات الدفع للأجهزة الظاهرية:

بالنسبة لأحمال العمل التي لا تحتوي على وقت متوقع للاكتمال أو استهلاك الموارد، ضع في اعتبارك خيار الدفع أولا بأول.

ضع في اعتبارك استخدام حجوزات Azure إذا كان يمكنك الالتزام باستخدام جهاز ظاهري على مدى سنة واحدة أو ثلاث سنوات. يمكن أن تقلل حجوزات الجهاز الظاهري من التكاليف بشكل كبير. قد تدفع أقل من 72 بالمائة من تكلفة خدمة الدفع أولا بأول.

استخدم الأجهزة الظاهرية الموضعية من Azure لتشغيل أحمال العمل التي يمكن مقاطعتها ولا تتطلب الإكمال ضمن إطار زمني محدد مسبقا أو اتفاقية مستوى الخدمة. ينشر Azure الأجهزة الظاهرية الموضعية عندما تكون هناك سعة متاحة ويخليها عندما يحتاج إلى استعادة السعة. التكاليف المقترنة بالأجهزة الظاهرية الموضعية أقل من الأجهزة الظاهرية الأخرى. ضع في اعتبارك رصد أجهزة الظاهرية لأحمال العمل هذه:

- سيناريوهات الحوسبة عالية الأداء أو مهام معالجة الدفعات أو تطبيقات العرض المرئي

- بيئات الاختبار، بما في ذلك التكامل المستمر وأحمال عمل التسليم المستمر

- تطبيقات عديمة الحالة على نطاق واسع

يمكن أن تقلل مثيلات الجهاز الظاهري المحجوزة من Azure التكلفة الإجمالية للملكية من خلال الجمع بين أسعار مثيلات الجهاز الظاهري المحجوزة من Azure مع اشتراك الدفع أولا بأول حتى تتمكن من إدارة التكاليف عبر أحمال العمل القابلة للتنبؤ والمتغيرة. لمزيد من المعلومات، راجع مثيلات الجهاز الظاهري المحجوزة من Azure.

موازن التحميل

في هذا السيناريو، يتم استخدام Load Balancer لتوزيع نسبة استخدام الشبكة على الأجهزة الظاهرية في الشبكة الفرعية طبقة التطبيق.

يتم تحصيل رسوم منك فقط مقابل عدد قواعد موازنة التحميل والصادرة المكونة، بالإضافة إلى البيانات التي تتم معالجتها من خلال موازن التحميل. قواعد ترجمة عناوين الشبكة الواردة (NAT) مجانية. لا توجد رسوم بالساعة لموازن التحميل القياسي عند عدم تكوين أي قواعد.

ExpressRoute

في هذه البنية، ExpressRoute هي خدمة الشبكات المستخدمة لإنشاء اتصالات خاصة بين شبكة محلية وشبكات Azure الظاهرية.

جميع عمليات نقل البيانات الواردة مجانية. يتم حساب جميع عمليات نقل البيانات الصادرة وفقا إلى سعر محدد مسبقا. لمزيد من المعلومات، راجع تسعير Azure ExpressRoute.

المُجتمعات

يمكن للمجتمعات الإجابة عن الأسئلة ومساعدتك في إعداد عملية توزيع ناجحة. راجع هذه الموارد:

- تشغيل تطبيقات SAP على مدونة النظام الأساسي من Microsoft

- Azure Community Support

- مجتمع SAP

- تجاوز مكدس الذاكرة المؤقتة لـSAP

المساهمون

تحتفظ Microsoft بهذه المقالة. تمت كتابته في الأصل من قبل المساهم التالي.

الكاتب الرئيسي:

- Ben Trinh | المهندس المعماري الرئيسي

لمشاهدة ملفات تعريف LinkedIn غير العامة، سجل الدخول إلى LinkedIn.

الخطوات التالية

لمزيد من المعلومات وعلى سبيل المثال لأحمال عمل SAP التي تستخدم بعض التقنيات نفسها مثل هذه البنية، راجع هذه المقالات:

- تخطيط وتنفيذ Azure Virtual Machines لـ SAP NetWeaver

- استخدام Azure لاستضافة وتشغيل سيناريوهات أحمال أعمال SAP