ملاحظة

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

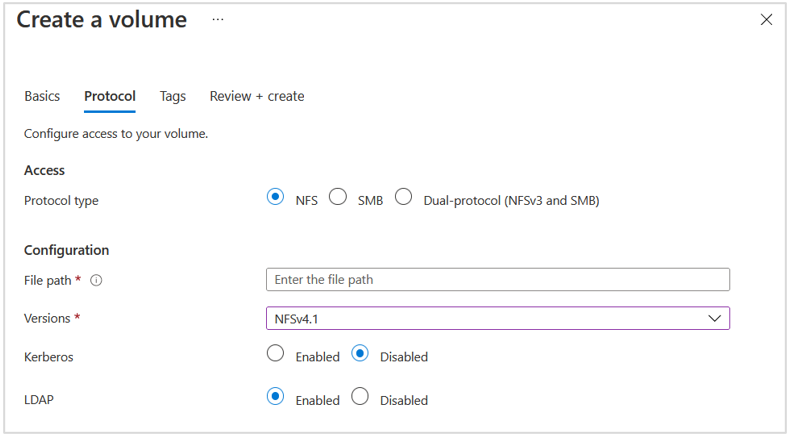

عند إنشاء وحدة تخزين NFS، يمكنك تمكين LDAP مع ميزة المجموعات الموسعة ( خيار LDAP ) لوحدات التخزين. تمكن هذه الميزة مستخدمي Active Directory LDAP والمجموعات الموسعة (حتى 1024 مجموعة) من الوصول إلى الملفات والدلائل في وحدة التخزين. يمكنك استخدام LDAP مع ميزة المجموعات الموسعة مع كل من وحدات التخزين NFSv4.1 وNFSv3.

إشعار

بشكل افتراضي، في خوادم Active Directory LDAP، يتم تعيين السمة MaxPageSize إلى 1000 افتراضي. يعني هذا الإعداد أنه يتم اقتطاع المجموعات التي تتجاوز 1000 في استعلامات LDAP. لتمكين الدعم الكامل بقيمة 1024 للمجموعات الموسعة، يجب تعديل السمة MaxPageSize لتعكس القيمة 1024. للحصول على معلومات حول كيفية تغيير هذه القيمة، راجع كيفية عرض نهج LDAP وتعيينه في Active Directory باستخدام Ntdsutil.exe.

تدعم Azure NetApp Files جلب المجموعات الموسعة من خدمة اسم LDAP بدلا من عنوان RPC. تتفاعل Azure NetApp Files مع LDAP عن طريق الاستعلام عن سمات مثل أسماء المستخدمين والمعرفات الرقمية والمجموعات وعضويات المجموعة لعمليات بروتوكول NFS.

عند تحديد أنه سيتم استخدام LDAP لعمليات مثل البحث عن الاسم وجلب المجموعات الموسعة، تحدث العملية التالية:

- تستخدم Azure NetApp Files تكوين عميل LDAP لإجراء محاولة اتصال بخادم AD DS أو Microsoft Entra Domain Services LDAP المحدد في تكوين Azure NetApp Files AD.

- إذا كان اتصال TCP عبر AD DS أو منفذ خدمة Microsoft Entra Domain Services LDAP ناجحا، فسيحاول عميل Azure NetApp Files LDAP "ربط" (تسجيل الدخول) إلى AD DS أو خادم Microsoft Entra Domain Services LDAP (وحدة تحكم المجال) باستخدام بيانات الاعتماد المعرفة في تكوين عميل LDAP.

- إذا كان الربط ناجحا، فإن عميل Azure NetApp Files LDAP يستخدم مخطط RFC 2307bis LDAP لإجراء استعلام بحث LDAP إلى AD DS أو خادم Microsoft Entra Domain Services LDAP (وحدة تحكم المجال).

يتم تمرير المعلومات التالية إلى الخادم في الاستعلام:

- DN الأساسي/المستخدم (لتضييق نطاق البحث)

- نوع نطاق البحث (شجرة فرعية)

- فئة الكائن (

userللمستخدمينposixAccountوالمجموعاتposixGroup) - UID أو اسم المستخدم

- السمات المطلوبة (

uidأوuidNumberأوgidNumberللمستخدمين أوgidNumberللمجموعات)

- إذا لم يتم العثور على المستخدم أو المجموعة، يفشل الطلب، ويتم رفض الوصول.

- إذا كان الطلب ناجحا، تخزين سمات المستخدم والمجموعة مؤقتا للاستخدام في المستقبل. تعمل هذه العملية على تحسين أداء استعلامات LDAP اللاحقة المقترنة بسمات المستخدم أو المجموعة المخزنة مؤقتا. كما أنه يقلل الحمل على خادم AD DS أو Microsoft Entra Domain Services LDAP.

الاعتبارات

يمكنك تمكين LDAP مع ميزة المجموعات الموسعة فقط أثناء إنشاء وحدة التخزين. لا يمكن تمكين هذه الميزة بأثر رجعي على وحدات التخزين الموجودة.

يتم دعم LDAP مع المجموعات الموسعة فقط مع خدمات مجال Active Directory (AD DS) أو Microsoft Entra Domain Services. OpenLDAP أو خدمات دليل LDAP الأخرى التابعة لجهة خارجية غير مدعومة.

يجب عدم تمكين LDAP عبر TLS إذا كنت تستخدم Microsoft Entra Domain Services.

لا يمكنك تعديل إعداد خيار LDAP (ممكن أو معطل) بعد إنشاء وحدة التخزين.

يصف الجدول التالي إعدادات مدة البقاء (TTL) لذاكرة التخزين المؤقت ل LDAP. تحتاج إلى الانتظار حتى يتم تحديث ذاكرة التخزين المؤقت قبل محاولة الوصول إلى ملف أو دليل من خلال عميل. وإلا، تظهر رسالة رفض الوصول أو الإذن على العميل.

ذاكرة التخزين المؤقت المهلة الافتراضية قائمة عضوية المجموعة TTL على مدار 24 ساعة مجموعات Unix TTL لمدة 24 ساعة، TTL سالب لمدة دقيقة واحدة مستخدمو Unix TTL لمدة 24 ساعة، TTL سالب لمدة دقيقة واحدة تحتوي ذاكرة التخزين المؤقت على فترة مهلة محددة تسمى Time to Live. بعد فترة المهلة، تتقادم الإدخالات بحيث لا تكون الإدخالات القديمة معلقة. قيمة TTL السالبة هي المكان الذي يوجد فيه بحث فشل للمساعدة في تجنب مشكلات الأداء بسبب استعلامات LDAP للكائنات التي قد تكون غير موجودة.

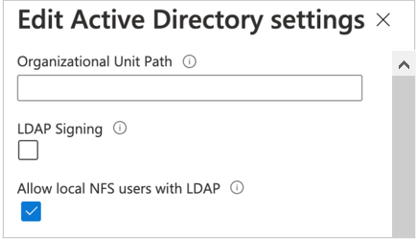

يهدف الخيار السماح لمستخدمي NFS المحليين الذين لديهم LDAP في اتصالات Active Directory إلى توفير وصول عرضي ومؤقت للمستخدمين المحليين. عند تمكين هذا الخيار، تتوقف مصادقة المستخدم والبحث من خادم LDAP عن العمل، وسيقتصر عدد عضويات المجموعة التي ستدعمها Azure NetApp Files على 16. على هذا النحو، يجب الاحتفاظ بهذا الخيار معطلا على اتصالات Active Directory، باستثناء المناسبة التي يحتاج فيها المستخدم المحلي إلى الوصول إلى وحدات التخزين الممكنة ل LDAP. في هذه الحالة، يجب تعطيل هذا الخيار بمجرد أن لا يكون وصول المستخدم المحلي مطلوبا لوحدات التخزين. راجع السماح لمستخدمي NFS المحليين الذين لديهم LDAP بالوصول إلى وحدة تخزين بروتوكول مزدوج حول إدارة وصول المستخدم المحلي.

الخطوات

تتطلب وحدات تخزين LDAP تكوين Active Directory لإعدادات خادم LDAP. اتبع الإرشادات الواردة في متطلبات اتصالات Active Directory وإنشاء اتصال Active Directory لتكوين اتصالات Active Directory على مدخل Microsoft Azure.

إشعار

تأكد من تكوين إعدادات اتصال Active Directory. سيتم إنشاء حساب كمبيوتر في الوحدة التنظيمية (OU) المحددة في إعدادات اتصال Active Directory. يتم استخدام الإعدادات من قبل عميل LDAP للمصادقة مع Active Directory الخاص بك.

تأكد من أن خادم Active Directory LDAP قيد التشغيل على Active Directory.

يحتاج مستخدمو LDAP NFS إلى أن يكون لديهم سمات POSIX معينة على خادم LDAP. تعيين السمات لمستخدمي LDAP ومجموعات LDAP كما يلي:

- السمات المطلوبة لمستخدمي LDAP:

uid: Alice,

uidNumber: 139,

gidNumber: 555,

objectClass: user, posixAccount - السمات المطلوبة لمجموعات LDAP:

objectClass: group, posixGroup,

gidNumber: 555

القيم المحددة لها

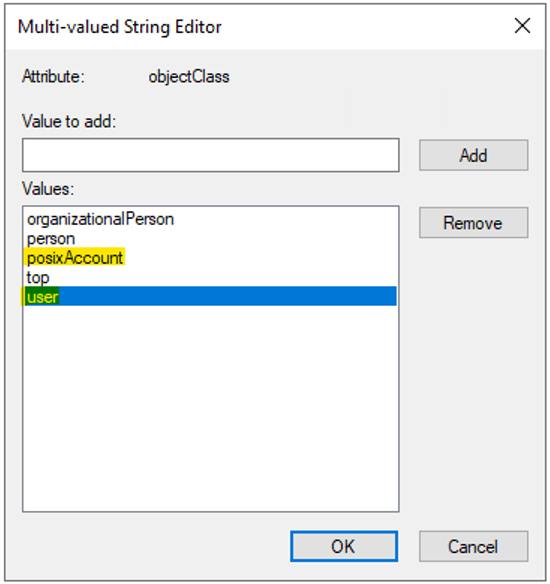

objectClassهي إدخالات منفصلة. على سبيل المثال، في محرر سلسلة متعددة القيم،objectClassسيكون له قيم منفصلة (userوposixAccount) محددة كما يلي لمستخدمي LDAP:إشعار

إذا لم يتم إعداد سمات POSIX بشكل صحيح، فقد تفشل عمليات بحث المستخدم والمجموعة، وقد يتم سحق المستخدمين عند الوصول إلى

nobodyوحدات تخزين NFS.

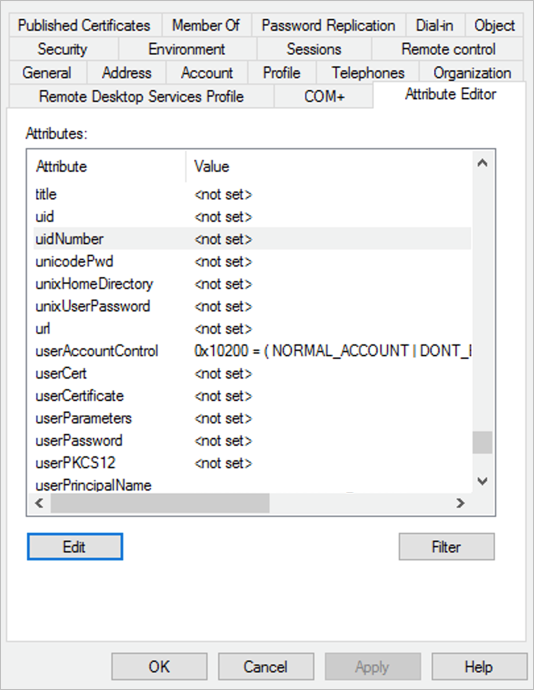

يمكنك إدارة سمات POSIX باستخدام الأداة الإضافية Active Directory Users and Computers MMC. يوضح المثال التالي محرر سمة Active Directory. راجع Access Active Directory Attribute Editor للحصول على التفاصيل.

- السمات المطلوبة لمستخدمي LDAP:

إذا كنت ترغب في تكوين عميل Linux LDAP المتكامل NFSv4.1، فشاهد تكوين عميل NFS لملفات Azure NetApp.

إذا كانت وحدات التخزين الممكنة ل LDAP تستخدم NFSv4.1، فاتبع الإرشادات الموجودة في تكوين مجال معرف NFSv4.1 لتكوين

/etc/idmapd.confالملف.تحتاج إلى تعيين

Domainفي/etc/idmapd.confإلى المجال الذي تم تكوينه في اتصال Active Directory على حساب NetApp الخاص بك. على سبيل المثال، إذا كانcontoso.comهو المجال الذي تم تكوينه في حساب NetApp، فقم بتعيينDomain = contoso.com.ثم تحتاج إلى إعادة تشغيل

rpcbindالخدمة على المضيف أو إعادة تشغيل المضيف.اتبع الخطوات في إنشاء وحدة تخزين NFS لملفات Azure NetApp لإنشاء وحدة تخزين NFS. أثناء عملية إنشاء وحدة التخزين، ضمن علامة التبويب Protocol ، قم بتمكين خيار LDAP .

اختياري - يمكنك تمكين مستخدمي عميل NFS المحليين غير الموجودين على خادم Windows LDAP للوصول إلى وحدة تخزين NFS التي تم تمكين LDAP بها مع تمكين المجموعات الموسعة. للقيام بذلك، قم بتمكين الخيار السماح لمستخدمي NFS المحليين باستخدام LDAP كما يلي:

- حدد اتصالات Active Directory. في اتصال Active Directory موجود، حدد قائمة السياق (النقاط

…الثلاث)، وحدد Edit. - في نافذة Edit Active Directory settings التي تظهر، حدد الخيار Allow local NFS users with LDAP .

- حدد اتصالات Active Directory. في اتصال Active Directory موجود، حدد قائمة السياق (النقاط

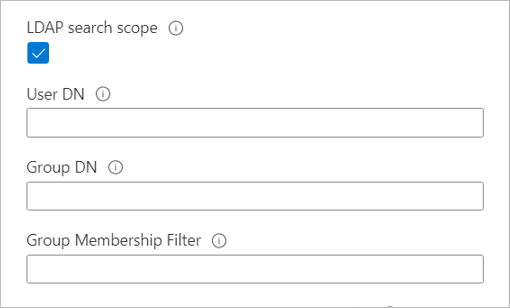

اختياري - إذا كان لديك طبولوجيا كبيرة، وكنت تستخدم نمط أمان Unix مع وحدة تخزين بروتوكول مزدوج أو LDAP مع مجموعات موسعة، يمكنك استخدام خيار نطاق بحث LDAP لتجنب أخطاء "رفض الوصول" على عملاء Linux لملفات Azure NetApp.

يتم تكوين خيار LDAP Search Scope من خلال صفحة Active Directory Connections.

لحل المستخدمين والمجموعة من خادم LDAP للطوبولوجيا الكبيرة، قم بتعيين قيم خيارات User DN وGroup DN وGroup Membership Filter على صفحة Active Directory Connections كما يلي:

- حدد DN المستخدم المتداخل

OU=subdirectory,OU=directory,DC=domain,DC=comيمكن تحديد وحدات تنظيمية متعددة باستخدام فاصلة منقوطة، على سبيل المثال:OU=subdirectory1,OU=directory1,DC=domain,DC=com;OU=subdirectory2,OU=directory2,DC=domain,DC=com - حدد عامل تصفية عضوية المجموعة بتنسيق

(gidNumber=*). على سبيل المثال، تعيين(gidNumber=9*)عمليات البحث عنgidNumbersبدءا من 9. يمكنك أيضا استخدام عاملي تصفية معا:(|(cn=*22)(cn=*33))البحث عن قيم CN تنتهي ب 22 أو 33. - إذا كان المستخدم عضوا في أكثر من 256 مجموعة، سرد 256 مجموعة فقط.

- راجع أخطاء وحدات تخزين LDAP إذا واجهت أخطاء.

- حدد DN المستخدم المتداخل