إنشاء اتصالات Active Directory وإدارتها لملفات Azure NetApp

تتطلب العديد من ميزات Azure NetApp Files أن يكون لديك اتصال Active Directory. على سبيل المثال، تحتاج إلى اتصال Active Directory قبل أن تتمكن من إنشاء وحدة تخزين SMB أو وحدة تخزين NFSv4.1 Kerberos أو وحدة تخزين بروتوكول مزدوج. توضح لك هذه المقالة كيفية إنشاء اتصالات Active Directory وإدارتها لملفات Azure NetApp.

متطلبات واعتبارات اتصالات Active Directory

هام

يجب اتباع الإرشادات الموضحة في فهم إرشادات تصميم الموقع خدمات مجال Active Directory والتخطيط لملفات Azure NetApp لملفات خدمات مجال Active Directory (AD DS) أو Microsoft Entra Domain Services المستخدمة مع Azure NetApp Files.

قبل إنشاء اتصال AD، راجع تعديل اتصالات Active Directory لملفات Azure NetApp لفهم تأثير إجراء تغييرات على خيارات تكوين اتصال AD بعد إنشاء اتصال AD. تؤدي التغييرات التي يتم إجراؤها على خيارات تكوين اتصال AD إلى تعطيل وصول العميل ولا يمكن تغيير بعض الخيارات على الإطلاق.

يجب إنشاء حساب Azure NetApp Files في المنطقة التي سيتم فيها نشر وحدات تخزين Azure NetApp Files.

بشكل افتراضي، تسمح Azure NetApp Files باتصال Active Directory (AD) واحد فقط لكل اشتراك.

يمكنك إنشاء اتصال Active Directory واحد لكل حساب NetApp.

قبل التسجيل في هذه الميزة، تحقق من حقل نوع Active Directory في صفحة حسابك.

يجب أن يكون لحساب مسؤول اتصال Azure NetApp Files AD الخصائص التالية:

- يجب أن يكون حساب مستخدم مجال AD DS في نفس المجال حيث يتم إنشاء حسابات كمبيوتر Azure NetApp Files.

- يجب أن يكون لديه الإذن لإنشاء حسابات الكمبيوتر (على سبيل المثال، الانضمام إلى مجال AD) في مسار الوحدة التنظيمية AD DS المحدد في خيار مسار الوحدة التنظيمية لاتصال AD.

- لا يمكن أن يكون حساب خدمة مدارة من قبل المجموعة.

يدعم حساب مسؤول اتصال AD أنواع تشفير Kerberos AES-128 وKerberos AES-256 للمصادقة مع AD DS لإنشاء حساب كمبيوتر Azure NetApp Files (على سبيل المثال، عمليات الانضمام إلى مجال AD).

لتمكين تشفير AES على حساب مسؤول اتصال Azure NetApp Files AD، يجب استخدام حساب مستخدم مجال AD عضو في إحدى مجموعات AD DS التالية:

- مسؤولو المجال

- مسؤولو المؤسسة

- المسؤولون

- عوامل تشغيل الحساب

- Microsoft Entra Domain Services Administrators _ (Microsoft Entra Domain Services Only)_

- بدلا من ذلك، يمكن أيضا استخدام حساب مستخدم مجال AD مع

msDS-SupportedEncryptionTypesإذن الكتابة على حساب مسؤول اتصال AD لتعيين خاصية نوع تشفير Kerberos على حساب مسؤول اتصال AD.

إشعار

عند تعديل الإعداد لتمكين AES على حساب مسؤول اتصال AD، من أفضل الممارسات استخدام حساب مستخدم لديه إذن الكتابة إلى كائن AD الذي ليس مسؤول Azure NetApp Files AD. يمكنك القيام بذلك باستخدام حساب مسؤول مجال آخر أو عن طريق تفويض عنصر التحكم إلى حساب. لمزيد من المعلومات، راجع تفويض الإدارة باستخدام كائنات الوحدة التنظيمية.

إذا قمت بتعيين تشفير AES-128 و AES-256 Kerberos على حساب المسؤول لاتصال AD، فإن عميل Windows يتفاوض على أعلى مستوى من التشفير الذي يدعمه AD DS. على سبيل المثال، إذا تم دعم كل من AES-128 و AES-256، وكان العميل يدعم AES-256، استخدام AES-256.

لتمكين دعم تشفير AES لحساب المسؤول في اتصال AD، قم بتشغيل أوامر Active Directory PowerShell التالية:

Get-ADUser -Identity <ANF AD connection account username> Set-ADUser -KerberosEncryptionType <encryption_type>KerberosEncryptionTypeهي معلمة متعددة القيم تدعم قيم AES-128 و AES-256.لمزيد من المعلومات، راجع وثائق Set-ADUser.

إذا كان لديك شرط لتمكين وتعطيل أنواع تشفير Kerberos معينة لحسابات كمبيوتر Active Directory لمضيفي Windows المرتبطين بالمجال والمستخدمين مع Azure NetApp Files، فيجب عليك استخدام نهج

Network Security: Configure Encryption types allowed for Kerberosالمجموعة .لا تقم بتعيين مفتاح

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Policies\System\Kerberos\Parameters\SupportedEncryptionTypesالتسجيل . سيؤدي القيام بذلك إلى قطع مصادقة Kerberos مع Azure NetApp Files لمضيف Windows حيث تم تعيين مفتاح التسجيل هذا يدويا.إشعار

إعداد النهج الافتراضي ل

Network Security: Configure Encryption types allowed for KerberosهوNot Defined. عند تعيين إعداد النهج هذا إلىNot Defined، ستتوفر جميع أنواع التشفير باستثناء DES لتشفير Kerberos. لديك خيار تمكين الدعم لبعض أنواع تشفير Kerberos فقط (على سبيل المثال،AES128_HMAC_SHA1أوAES256_HMAC_SHA1). ومع ذلك، يجب أن يكون النهج الافتراضي كافيا في معظم الحالات عند تمكين دعم تشفير AES باستخدام Azure NetApp Files.لمزيد من المعلومات، راجع أمان الشبكة: تكوين أنواع التشفير المسموح بها ل Kerberos أو تكوينات Windows أنواع التشفير المدعومة من Kerberos

لا تسري استعلامات LDAP إلا في المجال المحدد في اتصالات Active Directory ( حقل اسم مجال AD DNS). ينطبق هذا السلوك على وحدات تخزين NFS وSMB ووحدات تخزين البروتوكول المزدوج.

-

بشكل افتراضي، تنتهي مهلة استعلامات LDAP إذا تعذر إكمالها في الوقت المناسب. إذا فشل استعلام LDAP بسبب انتهاء المهلة، فسيفشل البحث عن المستخدم و/أو المجموعة وقد يتم رفض الوصول إلى وحدة تخزين Azure NetApp Files، اعتمادا على إعدادات الأذونات الخاصة بوحدة التخزين.

يمكن أن تحدث مهلات الاستعلام في بيئات LDAP الكبيرة مع العديد من عناصر المستخدم والمجموعة، عبر اتصالات WAN البطيئة، وإذا كان خادم LDAP مستغلا بشكل مفرط مع الطلبات. يتم تعيين إعداد مهلة Azure NetApp Files لاستعلامات LDAP على 10 ثوان. ضع في اعتبارك الاستفادة من ميزات DN للمستخدم والمجموعة على اتصال Active Directory لخادم LDAP لتصفية عمليات البحث إذا كنت تواجه مشكلات في مهلة استعلام LDAP.

حسابات NetApp ونوع Active Directory

يمكنك استخدام صفحة نظرة عامة على حساب NetApp لتأكيد نوع حساب Active Directory. هناك ثلاث قيم لنوع AD:

- NA: حساب NetApp الحالي الذي يدعم تكوين AD واحدا فقط لكل اشتراك ومنطقة. لا تتم مشاركة تكوين AD مع حسابات NetApp الأخرى في الاشتراك.

- Multi AD: يدعم حساب NetApp تكوين AD واحدا في كل حساب NetApp في الاشتراك. يسمح هذا بأكثر من اتصال AD واحد لكل اشتراك عند استخدام حسابات NetApp متعددة.

- AD المشترك: يدعم حساب NetApp تكوين AD واحدا فقط لكل اشتراك ومنطقة، ولكن تتم مشاركة التكوين عبر حسابات NetApp في الاشتراك والمنطقة.

لمزيد من المعلومات حول العلاقة بين حسابات NetApp والاشتراكات، راجع التسلسل الهرمي للتخزين لملفات Azure NetApp.

إنشاء اتصال Active Directory

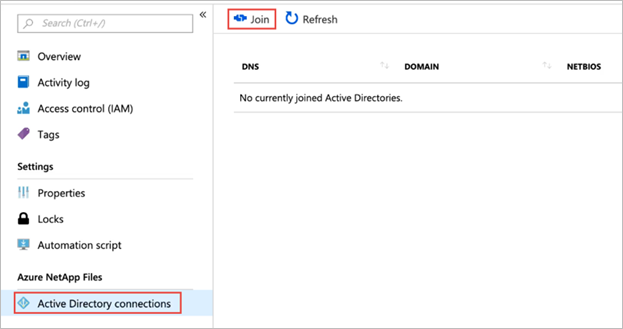

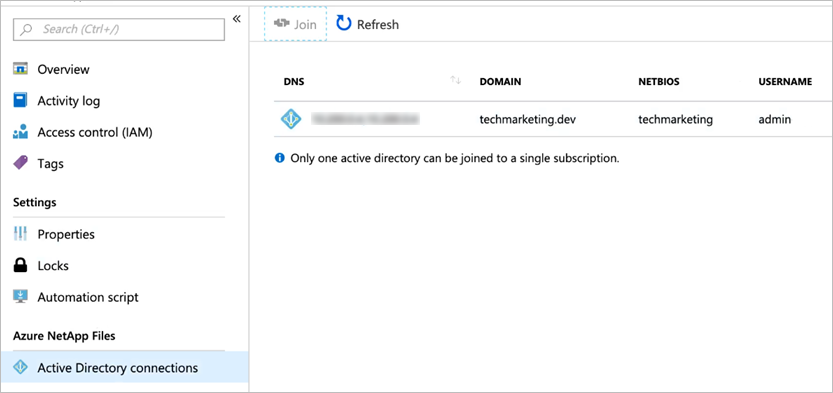

من حساب NetApp الخاص بك، حدد اتصالات Active Directory ثم الانضمام.

إشعار

تدعم Azure NetApp Files اتصال Active Directory واحد فقط داخل نفس المنطقة ونفس الاشتراك.

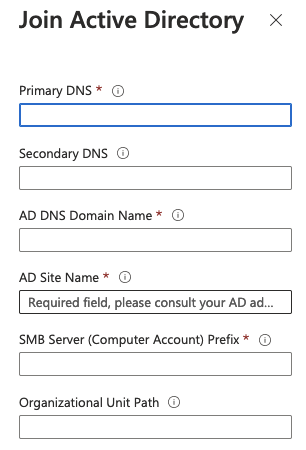

في نافذة الانضمام إلى Active Directory، قم بتوفير المعلومات التالية، استنادا إلى خدمات المجال التي تريد استخدامها:

DNS الأساسي (مطلوب)

هذا هو عنوان IP لخادم DNS الأساسي المطلوب لعمليات الانضمام إلى مجال Active Directory ومصادقة SMB وKerberos وعمليات LDAP.DNS الثانوي

هذا هو عنوان IP لخادم DNS الثانوي المطلوب لعمليات الانضمام إلى مجال Active Directory ومصادقة SMB وKerberos وعمليات LDAP.إشعار

يوصى بتكوين خادم DNS ثانوي. راجع فهم إرشادات تصميم الموقع خدمات مجال Active Directory والتخطيط لملفات Azure NetApp. تأكد من أن تكوين خادم DNS الخاص بك يفي بمتطلبات Azure NetApp Files. وإلا، فقد تفشل عمليات خدمة Azure NetApp Files أو مصادقة SMB أو Kerberos أو LDAP.

إذا كنت تستخدم Microsoft Entra Domain Services، فاستخدم عناوين IP لوحدات تحكم مجال Microsoft Entra Domain Services ل DNS الأساسي وDNS الثانوي على التوالي.

اسم مجال AD DNS (مطلوب)

هذا هو اسم المجال المؤهل بالكامل ل AD DS المستخدم مع Azure NetApp Files (على سبيل المثال،contoso.com).اسم موقع AD (مطلوب)

هذا هو اسم موقع AD DS الذي تستخدمه ملفات Azure NetApp لاكتشاف وحدة التحكم بالمجال.اسم الموقع الافتراضي لكل من AD DS وMicrosoft Entra Domain Services هو

Default-First-Site-Name. اتبع اصطلاحات التسمية لأسماء المواقع إذا كنت تريد إعادة تسمية اسم الموقع.إشعار

راجع فهم إرشادات تصميم الموقع خدمات مجال Active Directory والتخطيط لملفات Azure NetApp. تأكد من أن تصميم موقع AD DS وتكوينه يفي بمتطلبات Azure NetApp Files. وإلا، فقد تفشل عمليات خدمة Azure NetApp Files أو مصادقة SMB أو Kerberos أو LDAP.

بادئة خادم SMB (حساب الكمبيوتر) (مطلوب)

هذه هي بادئة التسمية لحسابات الكمبيوتر الجديدة التي تم إنشاؤها في AD DS لملفات Azure NetApp SMB والبروتوكول المزدوج ووحدات تخزين NFSv4.1 Kerberos.على سبيل المثال، إذا كان معيار التسمية الذي تستخدمه مؤسستك لخدمات الملفات هو

NAS-01،NAS-02و، وهكذا، يمكنك استخدامNASللبادئة.ستقوم Azure NetApp Files بإنشاء حسابات كمبيوتر إضافية في AD DS حسب الحاجة.

هام

إعادة تسمية بادئة خادم SMB بعد إنشاء اتصال Active Directory معطلة. ستحتاج إلى إعادة تحميل مشاركات SMB الموجودة بعد إعادة تسمية بادئة خادم SMB.

مسار الوحدة التنظيمية

هذا هو مسار LDAP للوحدة التنظيمية (OU) حيث سيتم إنشاء حسابات كمبيوتر خادم SMB. أي.OU=second level, OU=first levelعلى سبيل المثال، إذا كنت تريد استخدام OU يسمىANFتم إنشاؤه في جذر المجال، ستكونOU=ANFالقيمة .إذا لم يتم توفير أي قيمة، فستستخدم Azure NetApp Files الحاوية

CN=Computers.إذا كنت تستخدم Azure NetApp Files مع Microsoft Entra Domain Services، فإن مسار الوحدة التنظيمية هو

OU=AADDC Computers

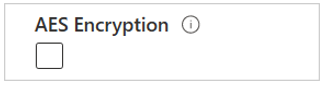

تشفير AES

يتيح هذا الخيار دعم مصادقة تشفير AES لحساب المسؤول لاتصال AD.

راجع متطلبات اتصالات Active Directory لمعرفة المتطلبات.

-

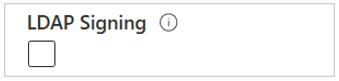

يتيح هذا الخيار توقيع LDAP. تمكن هذه الوظيفة التحقق من التكامل لربط LDAP للمصادقة البسيطة وطبقة الأمان (SASL) من Azure NetApp Files ووحدات التحكم بالمجال خدمات مجال Active Directory المحددة من قبل المستخدم.

تدعم Azure NetApp Files ربط قناة LDAP إذا تم تمكين خيارات توقيع LDAP وLDAP عبر إعدادات TLS في اتصال Active Directory. لمزيد من المعلومات، راجع ADV190023 | إرشادات Microsoft لتمكين ربط قناة LDAP وتوقيع LDAP.

إشعار

يجب إنشاء سجلات DNS PTR لحساب (حسابات) كمبيوتر AD DS في الوحدة التنظيمية AD DS المحددة في اتصال Azure NetApp Files AD لتوقيع LDAP للعمل.

السماح لمستخدمي NFS المحليين الذين لديهم LDAP يتيح هذا الخيار لمستخدمي عميل NFS المحليين الوصول إلى وحدات تخزين NFS. يؤدي تعيين هذا الخيار إلى تعطيل المجموعات الموسعة لوحدات تخزين NFS، ما يحد من عدد المجموعات المدعومة للمستخدم إلى 16. عند التمكين، لا يتم الالتزام بالمجموعات التي تتجاوز حد 16 مجموعة في أذونات الوصول. لمزيد من المعلومات، راجع السماح لمستخدمي NFS المحليين الذين لديهم LDAP بالوصول إلى وحدة تخزين بروتوكول مزدوج.

LDAP عبر TLS

يتيح هذا الخيار LDAP عبر TLS للاتصال الآمن بين وحدة تخزين Azure NetApp Files وخادم Active Directory LDAP. يمكنك تمكين LDAP عبر TLS لوحدات تخزين NFS وSMB والبروتوكول المزدوج لملفات Azure NetApp.

إشعار

يجب عدم تمكين LDAP عبر TLS إذا كنت تستخدم Microsoft Entra Domain Services. تستخدم Microsoft Entra Domain Services LDAPS (المنفذ 636) لتأمين حركة مرور LDAP بدلا من LDAP عبر TLS (المنفذ 389).

لمزيد من المعلومات، راجع تمكين مصادقة LDAP خدمات مجال Active Directory (AD DS) لوحدات تخزين NFS.

شهادة المرجع المصدق الجذر للخادم

يقوم هذا الخيار بتحميل شهادة المرجع المصدق المستخدمة مع LDAP عبر TLS.

لمزيد من المعلومات، راجع تمكين مصادقة LDAP خدمات مجال Active Directory (AD DS) لوحدات تخزين NFS.

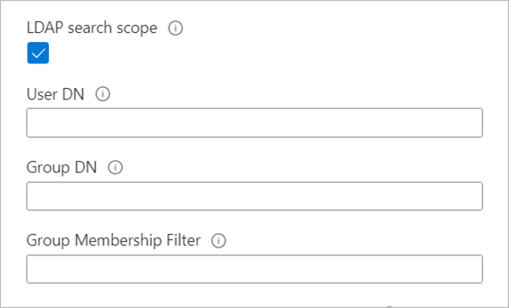

نطاق بحث LDAP وDN للمستخدم وDN للمجموعة وعامل تصفية عضوية المجموعة

يحسن خيار نطاق بحث LDAP استعلامات LDAP لتخزين ملفات Azure NetApp لاستخدامها مع طبولوجيا AD DS الكبيرة وLDAP مع مجموعات موسعة أو نمط أمان Unix مع وحدة تخزين بروتوكول مزدوج لملفات Azure NetApp.

تسمح لك خيارات DN المستخدم وDN المجموعة بتعيين قاعدة البحث في AD DS LDAP. تحد هذه الخيارات من مناطق البحث لاستعلامات LDAP، ما يقلل من وقت البحث ويساعد على تقليل مهلات استعلام LDAP.

يسمح لك خيار عامل تصفية عضوية المجموعة بإنشاء عامل تصفية بحث مخصص للمستخدمين الأعضاء في مجموعات AD DS معينة.

راجع تكوين AD DS LDAP مع مجموعات موسعة للوصول إلى وحدة تخزين NFS للحصول على معلومات حول هذه الخيارات.

-

يسمح لك خيار الخادم المفضل لعميل LDAP بإرسال عناوين IP لما يصل إلى خادمي AD كقوائم مفصولة بفواصل. بدلا من الاتصال بشكل تسلسلي بجميع خدمات AD المكتشفة لمجال، سيتصل عميل LDAP بالخوادم المحددة أولا.

اتصالات SMB المشفرة بوحدة تحكم المجال

تحدد اتصالات SMB المشفرة بوحدة تحكم المجال ما إذا كان يجب استخدام التشفير للاتصال بين خادم SMB ووحدة التحكم بالمجال. عند التمكين، سيتم استخدام SMB3 فقط لاتصالات وحدة تحكم المجال المشفرة.

هذه الميزة في وضع المعاينة حاليًا. إذا كانت هذه هي المرة الأولى التي تستخدم فيها اتصالات SMB المشفرة بوحدة التحكم بالمجال، فيجب عليك تسجيلها:

Register-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFEncryptedSMBConnectionsToDCتحقق من حالة تسجيل الميزة:

إشعار

قد تكون RegistrationState في

Registeringالحالة لمدة تصل إلى 60 دقيقة قبل التغيير إلىRegistered. انتظر حتى تكونRegisteredالحالة قبل المتابعة.Get-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFEncryptedSMBConnectionsToDCيمكنك أيضا استخدام أوامر

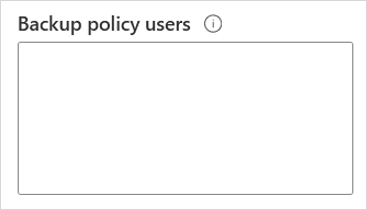

az feature registeraz feature showAzure CLI وتسجيل الميزة وعرض حالة التسجيل.مستخدمو نهج النسخ الاحتياطي يمنح هذا الخيار امتيازات أمان إضافة لمستخدمي مجال AD DS أو المجموعات التي تتطلب امتيازات نسخ احتياطي مرتفعة لدعم مهام سير عمل النسخ الاحتياطي والاستعادة والترحيل في Azure NetApp Files. سيكون لحسابات أو مجموعات مستخدمي AD DS المحددة أذونات NTFS مرتفعة على مستوى الملف أو المجلد.

تنطبق الامتيازات التالية عند استخدام إعداد مستخدمي نهج النسخ الاحتياطي:

الامتياز الوصف SeBackupPrivilegeالنسخ الاحتياطي للملفات والدلائل، وتجاوز أي قوائم التحكم في الوصول. SeRestorePrivilegeاستعادة الملفات والدلائل، وتجاوز أي قوائم التحكم في الوصول.

تعيين أي مستخدم صالح أو مجموعة SID كمالك الملف.SeChangeNotifyPrivilegeتجاوز التحقق من الاجتياز.

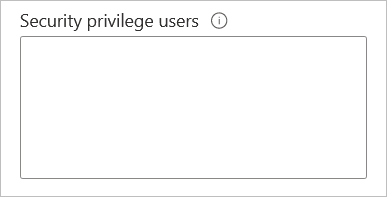

لا يطلب من المستخدمين الذين لديهم هذا الامتياز اجتياز أذونات (x) لاجتياز المجلدات أو الارتباطات.مستخدمو امتيازات الأمان

يمنح هذا الخيار امتياز الأمان (SeSecurityPrivilege) لمستخدمي مجال AD DS أو المجموعات التي تتطلب امتيازات مرتفعة للوصول إلى وحدات تخزين Azure NetApp Files. سيسمح لمستخدمي AD DS المحددين أو المجموعات بتنفيذ إجراءات معينة على مشاركات SMB التي تتطلب امتياز أمان لم يتم تعيينه افتراضيا لمستخدمي المجال.

ينطبق الامتياز التالي عند استخدام إعداد مستخدمي امتياز الأمان:

الامتياز الوصف SeSecurityPrivilegeإدارة عمليات السجل. يتم استخدام هذه الميزة لتثبيت SQL Server في سيناريوهات معينة حيث يجب منح حساب مجال AD DS غير المسؤول امتياز أمان مرتفع مؤقتا.

إشعار

يعتمد استخدام ميزة مستخدمي امتياز الأمان على ميزة SMB Continuous Availability Shares. التوفر المستمر ل SMB غير مدعوم على التطبيقات المخصصة. وهو مدعوم فقط لأحمال العمل باستخدام طبقات تطبيق Citrix وحاويات ملف تعريف مستخدم FSLogix وMicrosoft SQL Server (وليس Linux SQL Server).

هام

يتطلب استخدام ميزة مستخدمي امتياز الأمان إرسال طلب قائمة انتظار من خلال صفحة إرسال قائمة انتظار Azure NetApp Files SMB Continuous Availability Shares Public Preview. انتظر بريدا إلكترونيا رسميا للتأكيد من فريق Azure NetApp Files قبل استخدام هذه الميزة.

هذه الميزة اختيارية ومدعمة فقط مع خادم SQL. يجب أن يكون حساب مجال AD DS المستخدم لتثبيت خادم SQL موجودا بالفعل قبل إضافته إلى خيار مستخدمي امتياز الأمان. عند إضافة حساب مثبت SQL Server إلى خيار مستخدمي امتياز الأمان، قد تتحقق خدمة Azure NetApp Files من صحة الحساب عن طريق الاتصال بوحدة تحكم مجال AD DS. قد يفشل هذا الإجراء إذا تعذر على Azure NetApp Files الاتصال بوحدة تحكم مجال AD DS.لمزيد من المعلومات حول

SeSecurityPrivilegeوSQL Server، راجع فشل تثبيت SQL Server إذا لم يكن لحساب الإعداد حقوق مستخدم معينة.-

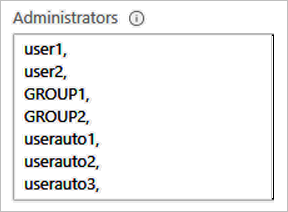

يمنح هذا الخيار امتيازات أمان إضافية لمستخدمي مجال AD DS أو المجموعات التي تتطلب امتيازات مرتفعة للوصول إلى وحدات تخزين Azure NetApp Files. سيكون للحسابات المحددة أذونات مرتفعة على مستوى الملف أو المجلد.

إشعار

تتم إضافة مسؤولي المجال تلقائيا إلى مجموعة المستخدمين المميزين للمسؤولين.

إشعار

هذا الامتياز مفيد لترحيل البيانات.

تنطبق الامتيازات التالية عند استخدام إعداد مستخدمي امتيازات المسؤولين :

الامتياز الوصف SeBackupPrivilegeالنسخ الاحتياطي للملفات والدلائل، وتجاوز أي قوائم التحكم في الوصول. SeRestorePrivilegeاستعادة الملفات والدلائل، وتجاوز أي قوائم التحكم في الوصول.

تعيين أي مستخدم صالح أو مجموعة SID كمالك الملف.SeChangeNotifyPrivilegeتجاوز التحقق من الاجتياز.

لا يلزم أن يكون لدى المستخدمين الذين لديهم هذا الامتياز أذونات اجتياز (x) لاجتياز المجلدات أو الارتباطات.SeTakeOwnershipPrivilegeخذ ملكية الملفات أو الكائنات الأخرى. SeSecurityPrivilegeإدارة عمليات السجل. SeChangeNotifyPrivilegeتجاوز التحقق من الاجتياز.

لا يلزم أن يكون لدى المستخدمين الذين لديهم هذا الامتياز أذونات اجتياز (x) لاجتياز المجلدات أو الارتباطات. بيانات الاعتماد، بما في ذلك اسم المستخدم وكلمة المرور

هام

على الرغم من أن Active Directory يدعم كلمات مرور مكونة من 256 حرفا، لا يمكن أن تتجاوز كلمات مرور Active Directory مع Azure NetApp Files 64 حرفا.

حدد انضمام.

يظهر اتصال Active Directory الذي قمت بإنشائه.

إنشاء اتصال Active Directory واحد لكل حساب NetApp (معاينة)

باستخدام هذه الميزة، يمكن أن يكون لكل حساب NetApp ضمن اشتراك Azure اتصال AD الخاص به. بمجرد التكوين، يتم استخدام اتصال AD لحساب NetApp عند إنشاء وحدة تخزين SMB أو وحدة تخزين NFSv4.1 Kerberos أو وحدة تخزين بروتوكول مزدوج. وهذا يعني أن Azure NetApp Files تدعم أكثر من اتصال AD واحد لكل اشتراك Azure عند استخدام حسابات NetApp متعددة.

إشعار

إذا تم تمكين كل من هذه الميزة وميزة Active Directory المشتركة للاشتراك، فلا تزال حساباته الحالية تشارك تكوين AD. يمكن لأي حسابات NetApp جديدة تم إنشاؤها على الاشتراك استخدام تكوينات AD الخاصة بها. يمكنك تأكيد التكوين في صفحة نظرة عامة على حسابك في حقل نوع AD.

الاعتبارات

- يقتصر نطاق كل تكوين AD على حساب NetApp الأصل الخاص به.

تسجيل الميزة

ميزة إنشاء اتصال AD واحد لكل حساب NetApp قيد المعاينة حاليا. تحتاج إلى تسجيل الميزة قبل استخدامها لأول مرة. بعد التسجيل، يتم تمكين الميزة وتعمل في الخلفية.

سجل الميزة :

Register-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFMultipleActiveDirectoryتحقق من حالة تسجيل الميزة:

إشعار

قد تكون RegistrationState في

Registeringالحالة لمدة تصل إلى 60 دقيقة قبل التغيير إلىRegistered. انتظر حتى يتم تسجيل الحالة قبل المتابعة.Get-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFMultipleActiveDirectory

يمكنك أيضا استخدام أوامر az feature register az feature show Azure CLI وتسجيل الميزة وعرض حالة التسجيل.

تعيين حسابات NetApp متعددة في نفس الاشتراك والمنطقة إلى اتصال AD واحد (معاينة)

تمكن ميزة Shared AD جميع حسابات NetApp من مشاركة اتصال AD تم إنشاؤه بواسطة أحد حسابات NetApp التي تنتمي إلى نفس الاشتراك والمنطقة نفسها. على سبيل المثال، باستخدام هذه الميزة، يمكن لجميع حسابات NetApp في نفس الاشتراك والمنطقة استخدام تكوين AD الشائع لإنشاء وحدة تخزين SMB أو وحدة تخزين NFSv4.1 Kerberos أو وحدة تخزين بروتوكول مزدوج. عند استخدام هذه الميزة، يكون اتصال AD مرئيا في جميع حسابات NetApp التي تقع ضمن نفس الاشتراك والمنطقة نفسها.

مع إدخال الميزة لإنشاء اتصال AD لكل حساب NetApp، لا يتم قبول تسجيل ميزة جديدة لميزة Shared AD.

إشعار

يمكنك التسجيل لاستخدام اتصال AD واحد لكل حساب NetApp إذا كنت مسجلا بالفعل في المعاينة ل Shared AD. إذا كنت تستوفي حاليا الحد الأقصى وهو 10 حسابات NetApp لكل منطقة Azure لكل اشتراك، يجب بدء طلب دعم لزيادة الحد. يمكنك تأكيد التكوين في صفحة نظرة عامة على حسابك في حقل نوع AD.

إعادة تعيين كلمة مرور حساب كمبيوتر Active Directory

إذا قمت عن طريق الخطأ بإعادة تعيين كلمة مرور حساب كمبيوتر AD على خادم AD أو كان خادم AD غير قابل للوصول، يمكنك إعادة تعيين كلمة مرور حساب الكمبيوتر بأمان للحفاظ على الاتصال بوحدات التخزين الخاصة بك. تؤثر إعادة التعيين على جميع وحدات التخزين على خادم SMB.

تسجيل الميزة

ميزة كلمة مرور حساب الكمبيوتر في Active Directory قيد المعاينة العامة حاليا. إذا كنت تستخدم هذه الميزة للمرة الأولى، فستحتاج إلى تسجيل الميزة أولا.

- تسجيل ميزة إعادة تعيين كلمة مرور حساب كمبيوتر Active Directory:

Register-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFResetADAccountForVolume

- تحقق من حالة تسجيل الميزة. قد تكون RegistrationState في

Registeringالحالة لمدة تصل إلى 60 دقيقة قبل التغيير إلىRegistered. انتظر حتى تكونRegisteredالحالة قبل المتابعة.

Get-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFResetADAccountForVolume

يمكنك أيضا استخدام أوامر az feature register az feature show Azure CLI وتسجيل الميزة وعرض حالة التسجيل.

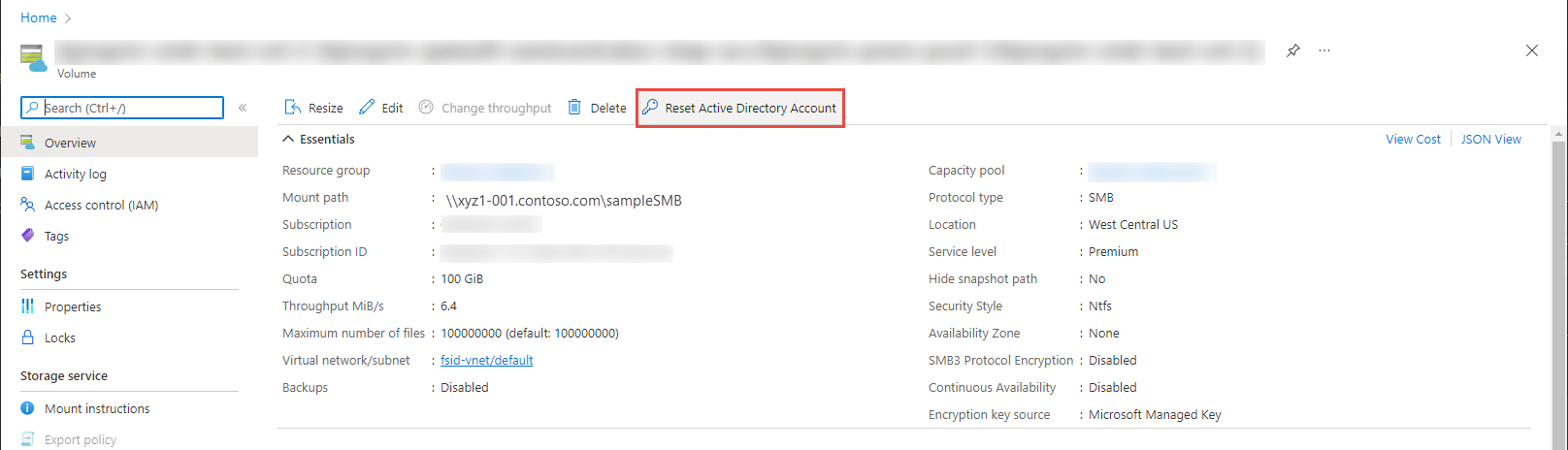

الخطوات

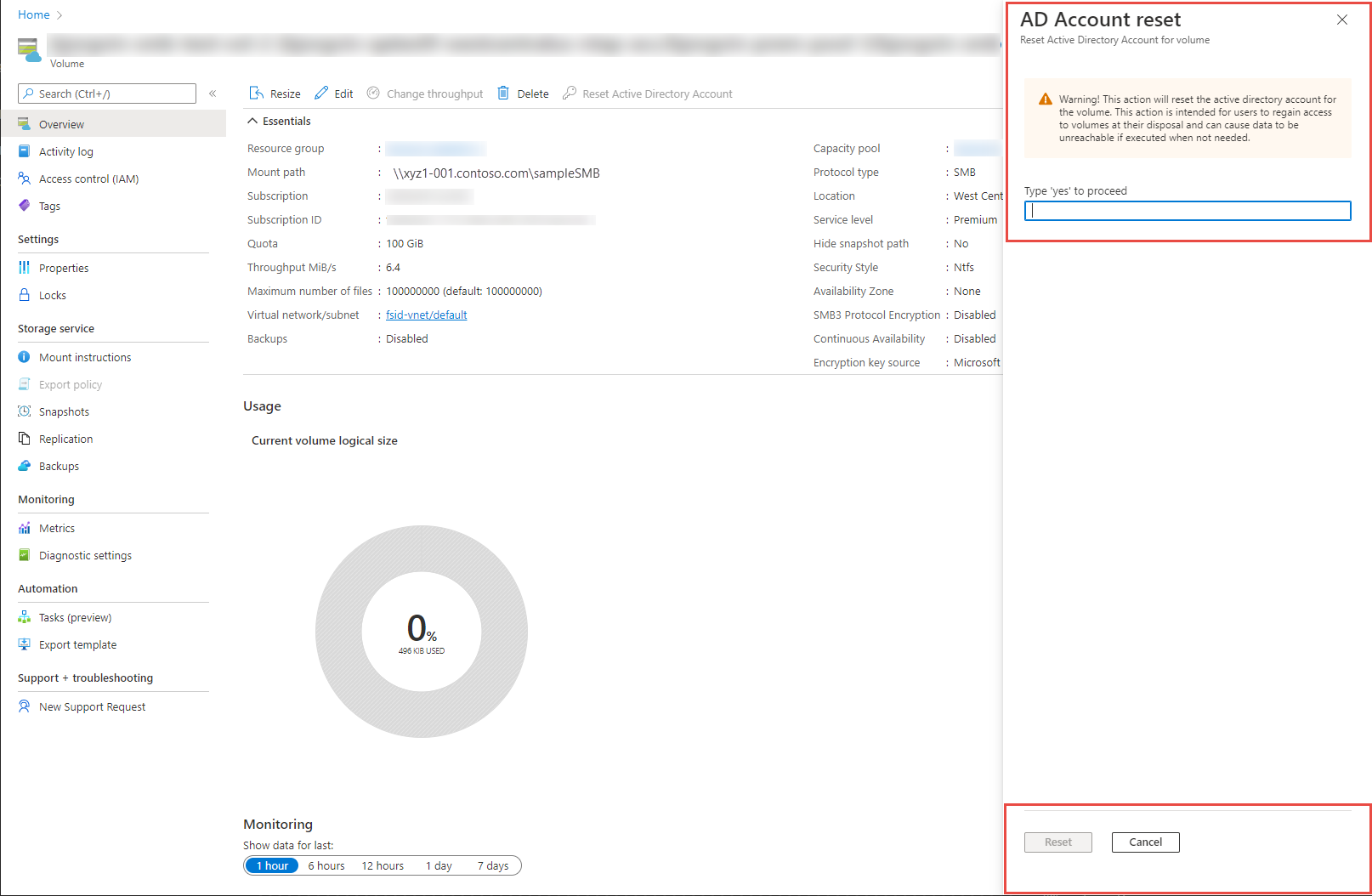

- انتقل إلى قائمة نظرة عامة على وحدة التخزين. حدد إعادة تعيين حساب Active Directory.

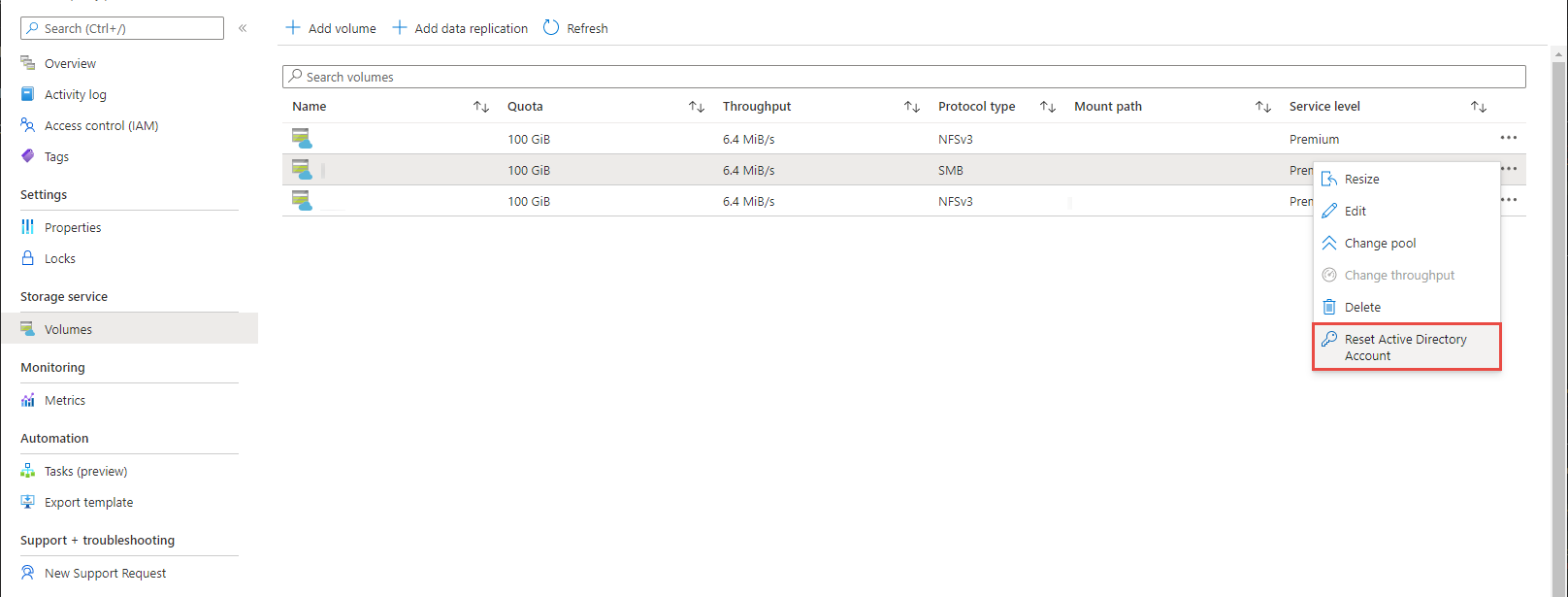

بدلا من ذلك، انتقل إلى قائمة وحدات التخزين. حدد وحدة التخزين التي تريد إعادة تعيين حساب Active Directory لها وحدد النقاط الثلاث (

بدلا من ذلك، انتقل إلى قائمة وحدات التخزين. حدد وحدة التخزين التي تريد إعادة تعيين حساب Active Directory لها وحدد النقاط الثلاث (...) في نهاية الصف. حدد إعادة تعيين حساب Active Directory.

- ستظهر رسالة تحذير توضح الآثار المترتبة على هذا الإجراء. اكتب نعم في مربع النص للمتابعة.

الخطوات التالية

- فهم إرشادات تصميم الموقع خدمات مجال Active Directory وتخطيطه لملفات Azure NetApp

- تعديل اتصالات Active Directory

- إنشاء وحدة تخزين SMB

- إنشاء وحدة تخزين ثنائية البروتوكول

- تكوين تشفير NFSv4.1 Kerberos

- تثبيت غابة Active Directory جديدة باستخدام Azure CLI

- تمكين مصادقة LDAP خدمات مجال Active Directory (AD DS) لوحدات تخزين NFS

- AD DS LDAP مع مجموعات موسعة للوصول إلى وحدة تخزين NFS

- الوصول إلى وحدات تخزين SMB من Microsoft Entra انضم إلى الأجهزة الظاهرية ل Windows