قاعدة بيانات جديدة في السحابة - إدارة قاعدة بيانات Azure SQL بعد الترحيل

ينطبق على: قاعدة بيانات Azure SQL

قاعدة بيانات Azure SQL

قد يبدو الانتقال من البيئة التقليدية ذاتية الإدارة والتحكم الذاتي إلى بيئة PaaS مربكًا بعض الشيء في البداية. بصفتك مطور تطبيقات أو مسؤول قاعدة بيانات، قد ترغب في معرفة القدرات الأساسية للنظام الأساسي التي من شأنها أن تساعدك في الحفاظ على تطبيقك متاحًا وفعالاً وآمنًا ومرنًا - دائمًا. تهدف هذه المقالة إلى القيام بذلك بالضبط. تنظم المقالة الموارد بإيجاز وتوفر لك بعض الإرشادات حول أفضل طريقة لاستخدام الإمكانات الأساسية لقاعدة بيانات Azure SQL مع قواعد البيانات الفردية والمجمعة لإدارة التطبيق الخاص بك والحفاظ عليه يعمل بكفاءة وتحقيق أفضل النتائج في السحابة. سيكون الجمهور المعتاد لهذه المقالة هم:

- يتم تقييم ترحيل تطبيقاتهم إلى قاعدة بيانات Azure SQL - تحديث تطبيقك (تطبيقاتك).

- هم في طور ترحيل تطبيقاتهم - سيناريو الترحيل الجاري.

- أكملت مؤخرًا الترحيل إلى قاعدة بيانات Azure SQL - قاعدة بيانات جديدة في السحابة.

تناقش هذه المقالة بعض الخصائص الأساسية لقاعدة بيانات Azure SQL كنظام أساسي يمكنك الاستفادة منه بسهولة عند العمل مع قواعد البيانات الفردية وقواعد البيانات المجمعة في التجمعات المرنة. وهي ما يلي:

- مراقبة قواعد البيانات باستخدام مدخل Microsoft Azure

- استمرارية الأعمال واستعادة البيانات بعد حدوث خطأ فادح

- الأمن والتوافق

- مراقبة قاعدة البيانات الذكية وصيانتها

- نقل البيانات

مراقبة قواعد البيانات باستخدام مدخل Microsoft Azure

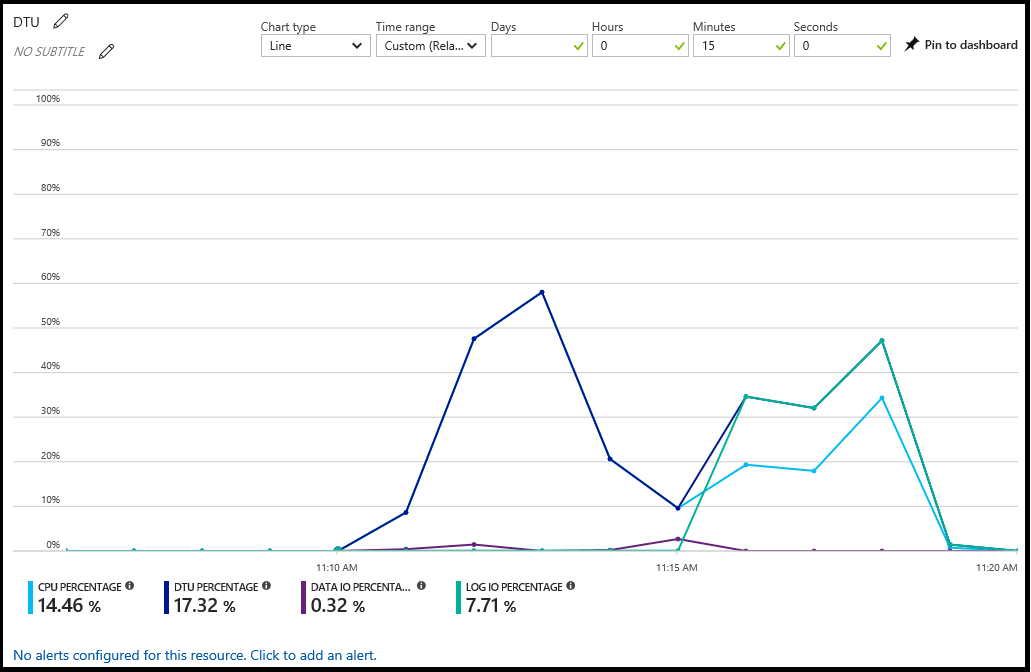

في مدخل Microsoft Azure ، يمكنك مراقبة استخدام قاعدة بيانات فردية عن طريق تحديد قاعدة البيانات الخاصة بك والنقر فوق مخطط المراقبة. يؤدي ذلك إلى إظهار نافذة مقياس يمكنك تغييرها بالنقر فوق الزر تعديل المخطط. أضف المقاييس التالية:

- نسبة CPU

- نسبة وحدة الإرسال الكبرى

- نسبة IO البيانات

- نسبة حجم قاعدة البيانات

بمجرد إضافة هذه المقاييس، يمكنك الاستمرار في عرضها في مخطط المراقبة مع مزيد من المعلومات في نافذة المقاييس. تعرض المقاييس الأربعة متوسط نسبة الاستخدام المتعلقة بـ DTU لقاعدة البيانات الخاصة بك. راجع مقالات نموذج الشراء المستند إلى DTU و نموذج الشراء المستند إلى vCore للحصول على مزيد من المعلومات حول مستويات الخدمة.

يمكنك أيضًا تكوين التنبيهات على مقاييس الأداء. انقر فوق الزر إضافة تنبيه في نافذة Metric. اتبع المعالج لتكوين التنبيه الخاص بك. لديك خيار التنبيه إذا تجاوزت المقاييس حدًا معينًا أو إذا كان المقياس أقل من حد معين.

على سبيل المثال، إذا كنت تتوقع زيادة حجم العمل على قاعدة البيانات الخاصة بك، يمكنك اختيار تكوين تنبيه عبر البريد الإلكتروني عندما تصل قاعدة البيانات الخاصة بك إلى 80٪ في أي من مقاييس الأداء. يمكنك استخدام هذا كتحذير مبكر لمعرفة متى قد تضطر إلى التبديل إلى حجم الحوسبة الأكبر التالي.

يمكن أن تساعدك مقاييس الأداء أيضًا في تحديد ما إذا كنت قادرًا على الرجوع إلى حجم حساب أقل. افترض أنك تستخدم قاعدة بيانات قياسية S2 وتوضح جميع مقاييس الأداء أن قاعدة البيانات في المتوسط لا تستخدم أكثر من 10٪ في أي وقت. من المحتمل أن تعمل قاعدة البيانات بشكل جيد في المعيار S1. ومع ذلك، كن على دراية بأعباء العمل التي ترتفع أو تتقلب قبل اتخاذ قرار الانتقال إلى حجم حساب أقل.

استمرارية الأعمال واستعادة البيانات بعد حدوث خطأ فادح

مع ذلك، كن على دراية بأعباء العمل التي ستؤدي أو تتقلب قبل اتخاذ قرار سابق إلى حجم أقل. يمكن أن تكون الكارثة حدثًا على مستوى قاعدة البيانات (على سبيل المثال، أسقط شخص ما جدولاً مهمًا عن طريق الخطأ) أو حدثًا على مستوى مركز البيانات (كارثة إقليمية، مثل تسونامي).

كيف يمكنني إنشاء وإدارة النسخ الاحتياطية في قاعدة بيانات SQL

لا يمكنك إنشاء نسخ احتياطية على قاعدة بيانات Azure SQL وذلك لأنه ليس عليك ذلك. تقوم قاعدة بيانات SQL تلقائيًا بنسخ قواعد البيانات احتياطيًا نيابةً عنك، لذلك لم يعد عليك القلق بشأن جدولة النسخ الاحتياطية وأخذها وإدارتها. يأخذ النظام الأساسي نسخة احتياطية كاملة كل أسبوع، ونسخًا احتياطيًا تفاضليًا كل بضع ساعات ونسخًا احتياطيًا للسجل كل 5 دقائق لضمان كفاءة التعافي من الكوارث، والحد الأدنى من فقدان البيانات. تحدث أول نسخة احتياطية كاملة بمجرد إنشاء قاعدة بيانات. هذه النسخ الاحتياطية متاحة لك لفترة معينة تسمى "فترة الاحتفاظ" وتختلف وفقًا لمستوى الخدمة الذي تختاره. توفر لك قاعدة بيانات SQL القدرة على استعادة أي نقطة زمنية خلال فترة الاحتفاظ هذه باستخدام نقطة في استرداد الوقت (PITR) .

| مستوى الخدمة | فترة الاستبقاء بالأيام |

|---|---|

| أساسي | 7 |

| قياسي | 35 |

| متميز | 35 |

بالإضافة إلى ذلك، تتيح لك ميزة الاحتفاظ طويل الأجل (LTR) الاحتفاظ بملفات النسخ الاحتياطي لفترة أطول على وجه التحديد، لمدة تصل إلى 10 سنوات، واستعادة البيانات من هذه النسخ الاحتياطية في أي وقت خلال ذلك فترة. علاوة على ذلك، يتم الاحتفاظ بنسخ احتياطية من قاعدة البيانات في تخزين متماثل جغرافيًا لضمان المرونة من الكوارث الإقليمية. يمكنك أيضًا استعادة هذه النسخ الاحتياطية في أي منطقة Azure في أي وقت خلال فترة الاحتفاظ. انظر نظرة عامة حول استمرارية الأعمال.

كيف يمكنني ضمان استمرارية العمل في حالة وقوع كارثة على مستوى مركز البيانات أو كارثة إقليمية

نظرًا إلى أنه يتم تخزين النسخ الاحتياطية لقاعدة البيانات في مساحة تخزين متماثلة جغرافيًا لضمان أنه في حالة وقوع كارثة إقليمية، يمكنك استعادة النسخة الاحتياطية إلى منطقة Azure أخرى. وهذا ما يسمى الاستعادة الجغرافية. يكون RPO (هدف نقطة الاسترداد) لهذا بشكل عام < 1 ساعة وERT (وقت الاسترداد المقدر - بضع دقائق إلى ساعات).

بالنسبة إلى قواعد البيانات ذات المهام الحرجة، تقدم قاعدة بيانات Azure SQL النسخ المتماثل الجغرافي النشط. ما يفعله هذا بشكل أساسي هو أنه ينشئ نسخة ثانوية منسوخة جغرافيًا من قاعدة البيانات الأصلية في منطقة أخرى. على سبيل المثال، إذا كانت قاعدة البيانات الخاصة بك مستضافة مبدئيًا في منطقة Azure West US وتريد المرونة الإقليمية للكوارث. يجب عليك إنشاء نسخة طبق الأصل جغرافيًا نشطة لقاعدة البيانات في غرب الولايات المتحدة لتوضيح شرق الولايات المتحدة. عندما تضرب الكارثة غرب الولايات المتحدة، يمكنك أن تفشل في منطقة شرق الولايات المتحدة. يعد تكوينها في مجموعة تجاوز الفشل التلقائي أفضل لأن هذا يضمن فشل قاعدة البيانات تلقائيًا في المرحلة الثانوية في شرق الولايات المتحدة في حالة وقوع كارثة. RPO لهذا هو < 5 ثوانٍ وERT < 30 ثانية.

إذا لم يتم تكوين مجموعة تجاوز الفشل التلقائي، فسيحتاج التطبيق الخاص بك إلى المراقبة النشطة لكارثة وبدء تجاوز الفشل إلى المرحلة الثانوية. يمكنك إنشاء ما يصل إلى 4 نسخ متماثلة جغرافية نشطة في مناطق Azure المختلفة. يصبح الأمر أفضل. يمكنك أيضًا الوصول إلى هذه النسخ المتماثلة الجغرافية الثانوية النشطة للوصول للقراءة فقط. هذا مفيد جدًا لتقليل زمن الوصول لسيناريو التطبيق الموزع جغرافيًا.

كيف تتغير خطة التعافي من الكوارث الخاصة بي من محلية إلى قاعدة بيانات SQL

باختصار، يتطلب منك إعداد SQL Server إدارة التوفر بفعالية باستخدام ميزات مثل تجميع تجاوز الفشل أو نسخ قاعدة البيانات أو النسخ المتماثل للمعاملات أو تسجيل الشحن والحفاظ على النسخ الاحتياطية وإدارتها لضمان استمرارية الأعمال. باستخدام قاعدة بيانات SQL، يدير النظام الأساسي هذه الأشياء نيابةً عنك، بحيث يمكنك التركيز على تطوير تطبيق قاعدة البيانات وتحسينه ولا تقلق بشأن إدارة الكوارث بنفس القدر. يمكنك تكوين خطط النسخ الاحتياطي واستعادة القدرة على العمل بعد الكوارث والعمل بنقرات قليلة على مدخل Microsoft Azure (أو بعض الأوامر باستخدام PowerShell APIs).

لمعرفة المزيد حول الاسترداد بعد الكوارث، راجع: استعادة البيانات بعد الكوارث لقاعدة بيانات Azure SQL 101

الأمن والتوافق

تأخذ قاعدة بيانات SQL الأمان والخصوصية على محمل الجد. يتوفر الأمان داخل قاعدة بيانات SQL على مستوى قاعدة البيانات وعلى مستوى النظام الأساسي ويتم فهمه بشكل أفضل عند تصنيفه في طبقات متعددة. في كل طبقة يمكنك التحكم وتوفير الأمان الأمثل لتطبيقك. الطبقات هي:

- مصادقة & الهوية ( مصادقة SQL ومصادقة Azure Active Directory [Microsoft Azure Active Directory ]).

- نشاط المراقبة ( تدقيق و اكتشاف التهديد ).

- حماية البيانات الفعلية ( تشفير البيانات الشفاف [TDE] و Always Encrypted [AE]).

- التحكم في الوصول إلى البيانات الحساسة والمميزة ( أمان مستوى الصف و إخفاء البيانات الديناميكية ).

يوفر Microsoft Defender for Cloud إدارة أمان مركزية عبر أحمال العمل التي تعمل في Azure وفي أماكن العمل وفي السحب الأخرى. يمكنك عرض ما إذا كانت حماية قاعدة بيانات SQL الأساسية مثل التدقيق و تشفير البيانات الشفاف [TDE] قد تم تكوينهما على جميع الموارد، وإنشاء سياسات بناءً على متطلباتك الخاصة.

ما هي طرق مصادقة المستخدم المتوفرة في قاعدة بيانات SQL

هناك طريقتان للمصادقة معروضتان في قاعدة بيانات SQL:

مصادقة Windows التقليدية غير مدعومة. Azure Active Directory (Microsoft Azure Active Directory ) هو هوية مركزية وخدمة إدارة الوصول. باستخدام هذا يمكنك توفير تسجيل الدخول الأحادي (SSO) للموظفين في مؤسستك بشكل ملائم للغاية. ما يعنيه هذا هو أنه تتم مشاركة بيانات الاعتماد عبر خدمات Azure لمصادقة أبسط.

يدعم Microsoft Azure Active Directory مصادقة Microsoft Azure Active Directory متعددة العوامل ومع نقرات قليلة يمكن دمج Microsoft Azure Active Directory مع Windows Server Active Directory. تعمل مصادقة SQL تمامًا كما كنت تستخدمها في الماضي. أنت تقدم اسم مستخدم / كلمة مرور ويمكنك مصادقة المستخدمين على أي قاعدة بيانات على خادم معين. يسمح هذا أيضًا لقاعدة بيانات SQL وAzure Synapse Analytics بتقديم مصادقة متعددة العوامل وحسابات مستخدمين ضيفين داخل مجال Microsoft Azure Active Directory . إذا كانت لديك بالفعل خدمات مجال Active Directory محليًا، يمكنك توحيد الدليل مع Azure Active Directory لتوسيع دليلك إلى Azure.

| إذا كنت... | قاعدة بيانات SQL / Azure Synapse Analytics |

|---|---|

| تفضل عدم استخدام Azure Active Directory (Microsoft Azure Active Directory ) في Azure | استخدام مصادقة SQL |

| استخدام AD على SQL Server في أماكن العمل | توحيد AD مع Microsoft Azure Active Directory ، واستخدام مصادقة Microsoft Azure Active Directory. باستخدام هذا، يمكنك استخدام الدخول الموحّد. |

| الحاجة إلى فرض المصادقة متعددة العوامل | طلب المصادقة متعددة العوامل كسياسة من خلال Microsoft Conditional Access، واستخدم مصادقة Microsoft Azure Active Directory العالمية مع دعم المصادقة متعددة العوامل. |

| لديك حسابات ضيف من حسابات Microsoft (live.com، outlook.com) أو مجالات أخرى (gmail.com) | استخدم مصادقة Microsoft Azure Active Directory العالمية في قاعدة بيانات SQL / مستودع البيانات، والتي تستفيد من Microsoft Azure Active Directory B2B Collaboration. |

| تم تسجيل الدخول إلى Windows باستخدام بيانات اعتماد Microsoft Azure Active Directory من مجال متحد | استخدم مصادقة Microsoft Azure Active Directory المتكاملة. |

| تم تسجيل الدخول إلى Windows باستخدام بيانات اعتماد من مجال غير متحد مع Azure | استخدم مصادقة Microsoft Azure Active Directory المتكاملة. |

| لديك خدمات من المستوى المتوسط تحتاج إلى الاتصال بقاعدة بيانات SQL أو Azure Synapse Analytics | استخدم مصادقة Microsoft Azure Active Directory المتكاملة. |

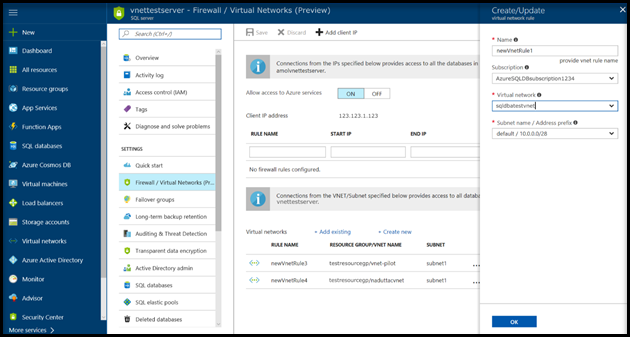

كيف يمكنني تقييد الوصول إلى الاتصال بقاعدة البيانات الخاصة بي أو التحكم فيه

هناك تقنيات متعددة تحت تصرفك يمكنك استخدامها لتحقيق تنظيم الاتصال الأمثل لتطبيقك.

- قواعد جدار الحماية

- نقاط تقديم خدمة شبكة VNet الظاهرية

- IPs محجوزة

Firewall

يمنع جدار الحماية الوصول إلى الخادم الخاص بك من كيان خارجي من خلال السماح فقط لكيانات معينة بالوصول إلى الخادم الخاص بك. بشكل افتراضي، لا يُسمح بجميع الاتصالات بقواعد البيانات داخل الخادم، باستثناء (اختياريًا 7) الاتصالات الواردة من خدمات Azure الأخرى. باستخدام قاعدة جدار الحماية، يمكنك فتح الوصول إلى الخادم الخاص بك فقط للكيانات (على سبيل المثال، جهاز المطور) التي توافق عليها، من خلال السماح بعنوان IP لهذا الكمبيوتر من خلال جدار الحماية. كما يسمح لك بتحديد مجموعة من عناوين IP التي تريد السماح لها بالوصول إلى الخادم. على سبيل المثال، يمكن إضافة عناوين IP الخاصة بجهاز المطور في مؤسستك مرة واحدة عن طريق تحديد نطاق في صفحة إعدادات جدار الحماية.

يمكنك إنشاء قواعد جدار الحماية على مستوى الخادم أو على مستوى قاعدة البيانات. يمكن إنشاء قواعد جدار حماية IP على مستوى الخادم باستخدام مدخل Microsoft Azure أو باستخدام SSMS. لمعرفة المزيد حول كيفية تعيين قاعدة جدار حماية على مستوى الخادم وقاعدة البيانات، راجع: إنشاء قواعد جدار حماية IP في قاعدة بيانات SQL .

نقاط نهاية الخدمة

بشكل افتراضي، يتم تكوين قاعدة البيانات الخاصة بك على "السماح لخدمات Azure بالوصول إلى الخادم" - مما يعني أن أي جهاز ظاهري في Azure قد يحاول الاتصال بقاعدة البيانات الخاصة بك. هذه المحاولات لا تزال لديها للحصول على مصادقة. ومع ذلك، إذا كنت لا ترغب في أن يتم الوصول إلى قاعدة البيانات الخاصة بك بواسطة أي من عناوين Azure IP، يمكنك تعطيل "السماح لخدمات Azure بالوصول إلى الخادم". بالإضافة إلى ذلك، يمكنك تكوين نقاط نهاية خدمة الشبكة الظاهرية.

تتيح لك نقاط نهاية الخدمة (SE) عرض موارد Azure الهامة لشبكتك الافتراضية الخاصة في Azure فقط. من خلال القيام بذلك، فإنك تقضي بشكل أساسي على وصول الجمهور إلى مواردك. تظل نسبة استخدام الشبكة بين شبكتك الافتراضية وAzure على شبكة Azure الأساسية. دون Microsoft SQL Server Standard تحصل على التوجيه القسري لحزمة البيانات لأسفل. تفرض شبكتك الظاهرية حركة مرور الإنترنت على مؤسستك وحركة مرور خدمة Azure على نفس المسار. باستخدام نقاط نهاية الخدمة، يمكنك تحسين ذلك نظرًا إلى أن الحزم تتدفق مباشرة من شبكتك الافتراضية إلى الخدمة على شبكة Azure الأساسية.

IPs محجوزة

هناك خيار آخر وهو توفير عناوين IP المحجوزة لأجهزة VM الخاصة بك، وإضافة عناوين VM IP المحددة في إعدادات جدار حماية الخادم. من خلال تعيين عناوين IP المحجوزة، فإنك توفر مشكلة الاضطرار إلى تحديث قواعد جدار الحماية بتغيير عناوين IP.

ما المنفذ الذي يمكنني الاتصال بقاعدة بيانات SQL عليه

منفذ 1433. تقوم قاعدة بيانات SQL بالاتصال عبر هذا المنفذ. للاتصال من داخل شبكة الشركة، يجب عليك إضافة قاعدة صادرة في إعدادات جدار الحماية لمؤسستك. كإرشاد، تجنب تعريض المنفذ 1433 خارج حدود Azure.

كيف يمكنني مراقبة وتنظيم النشاط على الخادم الخاص بي وقاعدة البيانات في قاعدة بيانات SQL

تدقيق قاعدة بيانات SQL

باستخدام قاعدة بيانات SQL، يمكنك تشغيل التدقيق لتتبع أحداث قاعدة البيانات. يقوم تدقيق قاعدة بيانات SQL بتسجيل أحداث قاعدة البيانات وكتابتها في ملف سجل التدقيق في حساب تخزين Azure الخاص بك. يعد التدقيق مفيدًا بشكل خاص إذا كنت تنوي الحصول على نظرة ثاقبة لانتهاكات الأمان والسياسة المحتملة، والحفاظ على الامتثال التنظيمي وما إلى ذلك، فهو يسمح لك بتحديد وتكوين فئات معينة من الأحداث التي تعتقد أنها بحاجة إلى تدقيق، وبناءً على ذلك يمكنك الحصول على تقارير مسبقة التكوين ولوحة معلومات للحصول على نظرة عامة على الأحداث التي تحدث في قاعدة البيانات الخاصة بك. يمكنك تطبيق سياسات التدقيق هذه إما على مستوى قاعدة البيانات أو على مستوى الخادم. دليل حول كيفية تشغيل التدقيق للخادم / قاعدة البيانات، راجع: تمكين تدقيق قاعدة بيانات SQL .

الكشف عن التهديدات

من خلال اكتشاف التهديدات ، يمكنك التصرف بسهولة عند اكتشاف انتهاكات السياسة والأمان من خلال التدقيق. لست بحاجة إلى أن تكون خبيرًا أمنيًا للتعامل مع التهديدات أو الانتهاكات المحتملة في نظامك. يحتوي اكتشاف التهديدات أيضًا على بعض الإمكانات المضمنة مثل اكتشاف حقن SQL. يعد حقن SQL محاولة لتغيير البيانات أو المساومة عليها وطريقة شائعة جدًا لمهاجمة تطبيق قاعدة البيانات بشكل عام. يعمل اكتشاف التهديدات على تشغيل مجموعات متعددة من الخوارزميات التي تكتشف نقاط الضعف المحتملة وهجمات حقن SQL، بالإضافة إلى أنماط الوصول إلى قاعدة البيانات الشاذة (مثل الوصول من موقع غير معتاد أو من قبل مدير غير مألوف). يتلقى ضباط الأمن أو غيرهم من المسؤولين المعينين إشعارًا بالبريد الإلكتروني إذا تم اكتشاف تهديد في قاعدة البيانات. يوفر كل إخطار تفاصيل عن النشاط المشبوه وتوصيات حول كيفية إجراء مزيد من التحقيق والتخفيف من التهديد. لمعرفة كيفية تشغيل اكتشاف التهديدات، راجع: تمكين اكتشاف التهديدات .

كيف أحمي بياناتي بشكل عام في قاعدة بيانات SQL

يوفر التشفير آلية قوية لحماية وتأمين بياناتك الحساسة من المتطفلين. بياناتك المشفرة لا تفيد المتسلل بدون مفتاح فك التشفير. ومن ثم، فإنه يضيف طبقة إضافية من الحماية فوق طبقات الأمان الحالية المضمنة في قاعدة بيانات SQL. هناك جانبان لحماية البيانات في قاعدة بيانات SQL:

- بياناتك الموجودة في ملفات البيانات والسجلات

- بياناتك صارت متاحة عند الطيران

في قاعدة بيانات SQL، بشكل افتراضي، يتم تشفير بياناتك الثابتة في ملفات البيانات والسجلات على نظام التخزين الفرعي بشكل كامل ودائم عبر تشفير البيانات الشفاف [TDE] . كما يتم تشفير النسخ الاحتياطية الخاصة بك. مع TDE، لا توجد تغييرات مطلوبة من جانب التطبيق الخاص بك الذي يصل إلى هذه البيانات. يتم التشفير وفك التشفير بشفافية ؛ ومن هنا الاسم. لحماية بياناتك الحساسة في أثناء الطيران وفي أثناء الراحة، توفر قاعدة بيانات SQL ميزة تسمى Always Encrypted (AE) . AE هو شكل من أشكال التشفير من جانب العميل، والذي يقوم بتشفير الأعمدة الحساسة في قاعدة البيانات الخاصة بك (بحيث تكون في نص مشفر لمسؤولي قاعدة البيانات والمستخدمين غير المصرح لهم). يتلقى الخادم البيانات المشفرة لتبدأ. يتم أيضًا تخزين المفتاح الخاص بـ Always Encrypted على جانب العميل، لذلك يمكن للعملاء المعتمدين فقط فك تشفير الأعمدة الحساسة. لا يمكن لمسؤولي الخادم والبيانات رؤية البيانات الحساسة حيث يتم تخزين مفاتيح التشفير على العميل. تقوم AE بتشفير الأعمدة الحساسة في نهاية الجدول، من العملاء غير المصرح لهم إلى القرص الفعلي. تدعم AE مقارنات المساواة اليوم، لذلك يمكن لمديري قواعد البيانات الاستمرار في الاستعلام عن الأعمدة المشفرة كجزء من أوامر SQL الخاصة بهم. يمكن استخدام ميزة التشفير دائمًا مع مجموعة متنوعة من خيارات تخزين المفاتيح، مثل Azure Key Vault ومتجر شهادات Windows ووحدات أمان الأجهزة المحلية.

| الخصائص | مشفر دومًا | تشفير البيانات الشفاف |

|---|---|---|

| امتداد التشفير | من نهاية إلى نهاية | بيانات غير ثابتة |

| يمكن للخادم الوصول إلى البيانات الحساسة | لا | نعم، بما أن التشفير للبيانات الثابتة |

| عمليات T-SQL المسموح بها | مقارنة المساواة | كل مساحة سطح T-SQL متاحة |

| تغييرات التطبيق المطلوبة لاستخدام الميزة | الأدنى | الحد الأدنى منخفض جدًا |

| نقاوة التشفير | مستوى العمود | مستوى قاعدة البيانات |

كيف يمكنني تقييد الوصول إلى البيانات الحساسة في قاعدة البيانات الخاصة بي

يحتوي كل تطبيق على قدر معين من البيانات الحساسة في قاعدة البيانات التي تحتاج إلى الحماية من أن تكون مرئية للجميع. يحتاج بعض الأفراد داخل المؤسسة إلى عرض هذه البيانات، ولكن لا ينبغي أن يتمكن الآخرون من عرض هذه البيانات. ومن الأمثلة على ذلك أجور الموظفين. سيحتاج المدير إلى الوصول إلى معلومات الأجور لتقاريره المباشرة، ومع ذلك، لا ينبغي لأعضاء الفريق الفرديين الوصول إلى معلومات الأجور الخاصة بزملائهم. سيناريو آخر هو مطورو البيانات الذين قد يتفاعلون مع البيانات الحساسة في أثناء مراحل التطوير أو الاختبار، على سبيل المثال، SSNs للعملاء. هذه المعلومات مرة أخرى لا تحتاج إلى أن تعرض للمطور. في مثل هذه الحالات، تحتاج البيانات الحساسة الخاصة بك إما إلى أن تكون مخفية أو لا يتم كشفها على الإطلاق. SQL توفر قاعدة البيانات نهجين من هذا القبيل لمنع المستخدمين غير المصرح لهم من عرض البيانات الحساسة:

إخفاء البيانات الديناميكية هي ميزة إخفاء البيانات التي تمكنك من الحد من التعرض للبيانات الحساسة عن طريق إخفاء للمستخدمين غير المتميزين على طبقة التطبيق. أنت تحدد قاعدة إخفاء يمكنها إنشاء نمط إخفاء (على سبيل المثال، لإظهار آخر أربعة أرقام فقط من رقم التعريف القومي SSN: XXX-XX-0000 وتمييز معظمها على أنها Xs) وتحديد المستخدمين الذين سيتم استبعادهم من حكم إخفاء. إخفاء يحدث على الطائر وهناك مختلف وظائف إخفاء المتاحة لمختلف فئات البيانات. يسمح لك إخفاء البيانات الديناميكي بالكشف التلقائي عن البيانات الحساسة في قاعدة البيانات وتطبيق الإخفاء عليها.

يمكّنك أمان مستوى الصف من التحكم في الوصول على مستوى الصف. بمعنى، يتم إخفاء صفوف معينة في جدول قاعدة البيانات استنادًا إلى المستخدم الذي يقوم بتنفيذ الاستعلام (عضوية المجموعة أو سياق التنفيذ). يتم تقييد الوصول إلى مستوى قاعدة البيانات بدلاً من تطبيق الطبقة، لتبسيط منطق التطبيق الخاص بك. تبدأ بإنشاء دالة تقييم عامل تصفية الصفوف التي لا يتم كشفها ونهج الأمان التالي تعريف من لديه حق الوصول إلى هذه الصفوف. أخيرًا، يقوم المستخدم النهائي بتشغيل الاستعلام الخاص به، واعتمادًا على امتياز المستخدم، إما يعرض هذه الصفوف المقيدة أو يتعذر عليه رؤيتها على الإطلاق.

كيف يمكنني إدارة مفاتيح التشفير في السحابة

هناك خيارات إدارة رئيسية لكل من تشفير دائمًا (تشفير العميل) وتشفير البيانات الشفاف (التشفير في حالة الراحة). ويوصى بمناوبة استخدام مفاتيح التشفير على نحو منتظم. يجب أن يتوافق تكرار المناوبة مع كل من لوائح المؤسسة الداخلية ومتطلبات التوافق.

Transparent Data Encryption (TDE)

يوجد تسلسل هرمي من مفتاحين في TDE - يتم تشفير البيانات الموجودة في كل قاعدة بيانات مستخدم بواسطة مفتاح تشفير قاعدة بيانات فريد من نوعه AES-256 (DEK)، والذي يتم تشفيره بدوره بواسطة مفتاح رئيسي RSA 2048 غير متماثل فريد من نوعه للخادم. يمكن إدارة المفتاح الرئيسي إما:

- تلقائيًا من قبل النظام الأساسي - قاعدة بيانات SQL.

- أو باستخدام Azure Key Vault كمخزن المفاتيح.

بشكل افتراضي، تتم إدارة المفتاح الرئيسي لـ "تشفير البيانات الشفافة" بواسطة خدمة قاعدة بيانات SQL للراحة. إذا كانت مؤسستك ترغب في التحكم في المفتاح الرئيسي، فهناك خيار لاستخدام Azure Key Vault] (دائمًا- مشفر-azure-key-vault-configure.md) كمخزن للمفاتيح. باستخدام Azure Key Vault، تفترض مؤسستك التحكم في توفير المفاتيح والتناوب وعناصر التحكم في الأذونات. تدوير أو تبديل نوع مفتاح TDE الرئيسي سريع، حيث يقوم فقط بإعادة تشفير DEK. بالنسبة إلى المؤسسات التي لديها فصل للأدوار بين الأمان وإدارة البيانات، يمكن لمسؤول الأمان توفير المواد الأساسية لمفتاح TDE الرئيسي في Azure Key Vault وتوفير معرف مفتاح Azure Key Vault لمسؤول قاعدة البيانات لاستخدامه للتشفير الباقي على الخادم. تم تصميم Key Vault بحيث لا ترى Microsoft أو تستخرج أي مفاتيح تشفير. يمكنك أيضًا الحصول على إدارة مركزية للمفاتيح لمؤسستك.

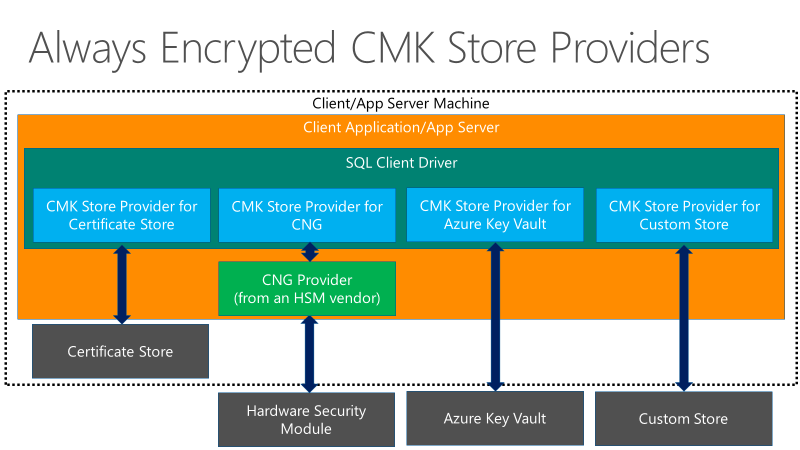

مشفر دومًا

يوجد أيضًا تسلسل هرمي من مفتاحين في التشفير دائمًا - يتم تشفير عمود من البيانات الحساسة بواسطة مفتاح تشفير AES 256 عمودًا (CEK)، والذي يتم تشفيره بدوره بواسطة مفتاح رئيسي للعمود (CMK) لا توجد قيود على برامج تشغيل العميل المتوفرة لـ Always Encrypted على طول CMK. يتم تخزين القيمة المشفرة لـ CEK في قاعدة البيانات، ويتم تخزين CMK في مخزن مفاتيح موثوق به، مثل Windows Certificate Store أو Azure Key Vault أو وحدة أمان الجهاز.

- يمكن تدوير كل من CEK وCMK .

- دوران CEK هو حجم تشغيل البيانات ويمكن أن يستغرق وقتًا طويلاً اعتمادًا على حجم الجداول التي تحتوي على الأعمدة المشفرة. ومن ثم، فمن الحكمة التخطيط لدورات CEK وفقًا لذلك.

- ومع ذلك، لا يتداخل دوران CMK مع أداء قاعدة البيانات، ويمكن إجراؤه باستخدام أدوار منفصلة.

يعرض الرسم التخطيطي التالي خيارات مخزن المفاتيح للمفاتيح الرئيسية للعمود في التشفير دائمًا

كيف يمكنني تحسين وتأمين حركة المرور بين مؤسستي وقاعدة بيانات SQL

يتم توجيه حركة مرور الشبكة بين مؤسستك وقاعدة بيانات SQL بشكل عام عبر الشبكة العامة. ومع ذلك، إذا اخترت تحسين هذا المسار وجعله أكثر أمانًا، يمكنك البحث في Azure ExpressRoute. يتيح لك ExpressRoute بشكل أساسي توسيع شبكة شركتك إلى النظام الأساسي Azure عبر اتصال خاص. من خلال القيام بذلك، لا تتصفح الإنترنت العام. يمكنك أيضًا الحصول على أعلى الأمن والموثوقية والتوجيه الأمثل الذي يترجم إلى انخفاض كمون الشبكة وسرعات أسرع بكثير مما كنت تواجه عادة الذهاب عبر الإنترنت العام. إذا كنت تخطط لنقل جزء كبير من البيانات بين المؤسسة وAzure، يمكن أن يؤدي استخدام ExpressRoute إلى فوائد التكلفة. يمكنك الاختيار من بين ثلاثة نماذج اتصال مختلفة للاتصال من المؤسسة إلى Azure:

تتيح لك ExpressRoute أيضًا زيادة حد النطاق الترددي الذي تشتريه حتى ضعفين دون أي رسوم إضافية. من الممكن أيضًا تكوين اتصال عبر المنطقة باستخدام ExpressRoute. لمشاهدة قائمة موفري الاتصال ExpressRoute راجع: شركاء ExpressRoute ومواقع نظير. تصف المقالات التالية Express Route بمزيد من التفصيل:

هل قاعدة بيانات SQL متوافقة مع أي متطلبات تنظيمية، وكيف يساعد ذلك في امتثال مؤسستي

قاعدة بيانات SQL متوافقة مع مجموعة من الامتثال التنظيمي. لعرض أحدث مجموعة من حالات الامتثال التي تمت تلبيتها بواسطة قاعدة بيانات SQL، قم بزيارة مركز توثيق Microsoft وانتقل لأسفل حول حالات الامتثال المهمة لمؤسستك لمعرفة ما إذا كانت قاعدة بيانات SQL مضمنة ضمن خدمات Azure المتوافقة. من المهم ملاحظة أنه على الرغم من أن قاعدة بيانات SQL قد يتم اعتمادها كخدمة متوافقة، إلا أنها تساعد في الامتثال لخدمة مؤسستك ولكنها لا تضمنها تلقائيًا.

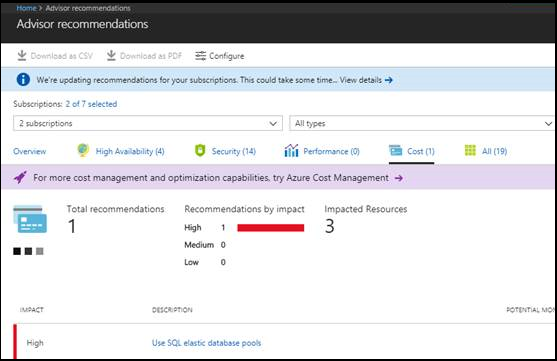

مراقبة وصيانة قاعدة البيانات الذكية بعد الترحيل

بمجرد ترحيل قاعدة البيانات الخاصة بك إلى قاعدة بيانات SQL، سترغب في مراقبة قاعدة البيانات الخاصة بك (على سبيل المثال، تحقق من كيفية استخدام الموارد أو فحوصات DBCC) وإجراء الصيانة الدورية (على سبيل المثال، إعادة بناء أو إعادة تنظيم الفهارس والإحصاءات وما إلى ذلك). لحسن الحظ، SQL قاعدة بيانات ذكية بمعنى أنها تستخدم الاتجاهات التاريخية والمقاييس المسجلة والإحصاءات لمساعدتك بشكل استباقي ومراقبة وصيانة قاعدة البيانات الخاصة بك، بحيث يتم تشغيل التطبيق الخاص بك على النحو الأمثل دائمًا. في بعض الحالات، يمكن لقاعدة بيانات Azure SQL تنفيذ مهام الصيانة تلقائيًا بناءً على إعداد التكوين الخاص بك. هناك ثلاثة أوجه لمراقبة قاعدة البيانات الخاصة بك في قاعدة بيانات SQL:

- مراقبة الأداء والتحسين.

- تحسين الأمان.

- تحسين التكلفة.

مراقبة الأداء وتحسينه

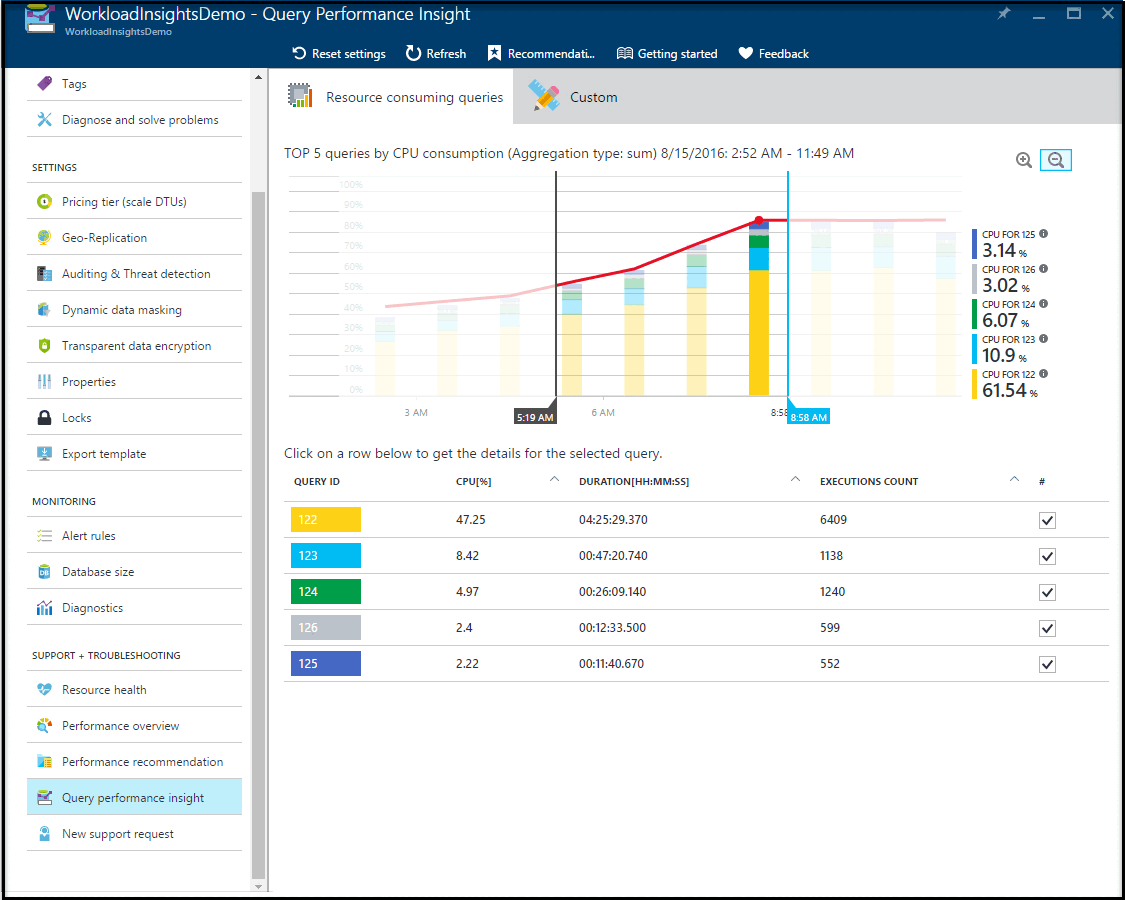

باستخدام Query Performance Insights، يمكنك الحصول على توصيات مخصصة لأعباء عمل قاعدة البيانات الخاصة بك حتى تتمكن تطبيقاتك من الاستمرار في العمل على المستوى الأمثل - دائمًا. يمكنك أيضًا إعداده بحيث يتم تطبيق هذه التوصيات تلقائيًا ولن تضطر إلى عناء أداء مهام الصيانة. باستخدام SQL Database Advisor، يمكنك تنفيذ توصيات الفهرس تلقائيًا بناءً على حجم العمل لديك - وهذا ما يسمى الضبط التلقائي. تتطور التوصيات مع تغير عبء عمل التطبيق الخاص بك لتزويدك بالاقتراحات الأكثر صلة. كما يمكنك أيضًا مراجعة هذه التوصيات وتطبيقها يدويًا وفقًا لتقديرك.

تحسين الأمان

توفر قاعدة بيانات SQL توصيات أمان قابلة للتنفيذ لمساعدتك على تأمين بياناتك واكتشاف التهديدات لتحديد أنشطة قاعدة البيانات المشبوهة والتحقيق فيها، والتي قد تشكل سلسلة محادثات محتملة لقاعدة البيانات. تقييم الثغرات الأمنية عبارة عن خدمة فحص قاعدة البيانات وإعداد التقارير التي تسمح لك بمراقبة الحالة الأمنية لقواعد البيانات الخاصة بك على نطاق واسع وتحديد المخاطر الأمنية والابتعاد عن الأساس الأمني الذي تحدده أنت. بعد كل فحص، يتم توفير قائمة مخصصة بالخطوات القابلة للتنفيذ ونصوص الإصلاح، بالإضافة إلى تقرير التقييم الذي يمكن استخدامه للمساعدة في تلبية متطلبات الامتثال.

باستخدام Microsoft Defender for Cloud، يمكنك تحديد توصيات الأمان عبر اللوحة وتطبيقها بنقرة واحدة.

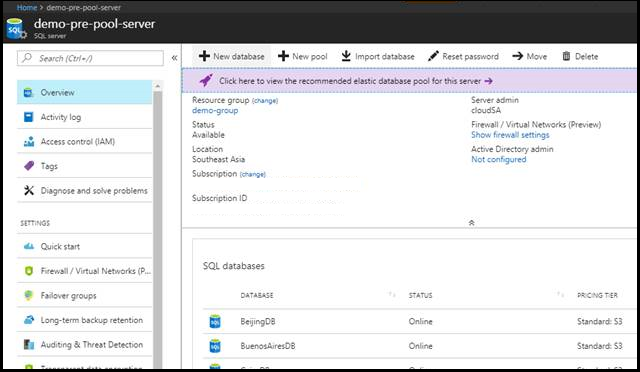

تحسين التكلفة

يقوم النظام الأساسي Azure SQL بتحليل محفوظات الاستخدام عبر قواعد البيانات في الخادم لتقييم خيارات تحسين التكلفة والتوصية بها لك. يستغرق هذا التحليل عادة أسبوعين لتحليل التوصيات القابلة للتنفيذ وبنائها. تجمع مرن هو واحد من هذه الخيارات. تظهر التوصية على البوابة على هيئة لافتة:

يمكنك أيضًا عرض هذا التحليل ضمن قسم "المستشار":

كيف يمكنني مراقبة الأداء واستخدام الموارد في قاعدة بيانات SQL

في قاعدة بيانات SQL يمكنك الاستفادة من الأفكار الذكية للنظام الأساسي لمراقبة الأداء وضبطه وفقًا لذلك. يمكنك مراقبة الأداء واستخدام الموارد في قاعدة بيانات SQL باستخدام الطرق التالية:

مدخل Azure

يعرض مدخل Microsoft Azure استخدام قاعدة البيانات عن طريق تحديد قاعدة البيانات والنقر فوق المخطط في جزء نظرة عامة. يمكنك تعديل المخطط لإظهار مقاييس متعددة، بما في ذلك نسبة وحدة المعالجة المركزية ونسبة وحدة الإرسال الكبرى ونسبة IO للبيانات ونسبة الجلسات المئوية ونسبة حجم قاعدة البيانات.

من هذا المخطط، يمكنك أيضًا تكوين التنبيهات حسب المورد. تسمح لك هذه التنبيهات بالاستجابة لظروف المورد عبر رسالة بريد إلكتروني أو الكتابة إلى نقطة نهاية HTTPS/HTTP أو تنفيذ إجراء. لمزيد من المعلومات، راجع إنشاء تنبيهات.

طرق عرض الإدارة الديناميكية

يمكنك الاستعلام عن عرض الإدارة الديناميكي sys.dm_db_resource_stats لإرجاع محفوظات إحصاءات استهلاك الموارد من الساعة الماضية وعرض كتالوج النظام sys.resource_stats لإرجاع محفوظات آخر 14 يومًا.

تحليلات أداء الاستعلام

تتيح لك مؤشرات أداء الاستعلام الاطلاع على محفوظات أهم الاستعلامات التي تستهلك الموارد والاستعلامات طويلة الأمد لقاعدة بيانات معينة. يمكنك التعرف بسرعة على استعلامات TOP حسب استخدام الموارد والمدة وتكرار التنفيذ. يمكنك تعقب الاستعلامات واكتشاف الانحدار. تتطلب هذه الميزة "مخزن الاستعلام" تمكين ونشطة لقاعدة البيانات.

تحليلات Azure SQL (معاينة) في سجلات مراقبة Azure

تسمح لك سجلات Azure Monitor بتجميع وتصور مقاييس أداء Azure SQL Database الرئيسية، وتدعم ما يصل إلى 150,000 قاعدة بيانات و5,000 SQL تجمعات مرنة لكل مساحة عمل. يمكنك استخدامه لمراقبة وتلقي الإخطارات. يمكنك مراقبة قاعدة بيانات SQL ومقاييس تجمع مرنة عبر اشتراكات Azure متعددة وتجمعات مرنة ويمكن استخدامها لتحديد المشكلات في كل طبقة من كومة التطبيقات.

أنا ألاحظ مشكلات في الأداء: كيف تختلف منهجية استكشاف الأخطاء وإصلاحها في قاعدة بيانات SQL عن SQL Server

يظل جزء كبير من تقنيات استكشاف الأخطاء وإصلاحها التي ستستخدمها لتشخيص مشكلات أداء الاستعلام وقاعدة البيانات كما هي. بعد كل شيء، يقوم محرك قاعدة البيانات نفسه بتشغيل السحابة. ومع ذلك، فإن النظام الأساسي - قاعدة بيانات Azure SQL بنيت في "الذكاء". يمكن أن تساعدك على استكشاف مشكلات الأداء وتشخيصها بسهولة أكبر. كما يمكنه تنفيذ بعض هذه الإجراءات التصحيحية نيابة عنك وفي بعض الحالات، إصلاحها بشكل استباقي - تلقائيًا.

يمكن أن يستفيد منهجك تجاه استكشاف مشكلات الأداء وإصلاحها بشكل كبير من خلال استخدام ميزات ذكية مثل Query Performance Insight (QPI) و Database Advisor جنبًا إلى جنب ومن ثم يختلف الاختلاف في المنهجية في هذا الصدد - أنت لم تعد بحاجة إلى القيام بالأعمال اليدوية لاستخراج التفاصيل الأساسية التي قد تساعدك في استكشاف المشكلة المطروحة وإصلاحها. المنصة تقوم بالعمل الشاق من أجلكم. ومن الأمثلة على ذلك مؤشر قطر لبوصة في البوصة. مع QPI، يمكنك التنقل وصولاً إلى مستوى الاستعلام والنظر إلى الاتجاهات التاريخية ومعرفة متى تراجع الاستعلام بالضبط. يقدم لك "مرشد قاعدة البيانات" توصيات حول الأشياء التي قد تساعدك على تحسين أدائك العام بشكل عام مثل - الفهارس المفقودة، وإسقاط الفهارس، وفهرسة الاستعلامات الخاصة بك وما إلى ذلك.

من خلال استكشاف أخطاء الأداء وإصلاحها، من المهم تحديد ما إذا كان التطبيق فقط أو قاعدة البيانات التي تدعمه، هو ما يؤثر على أداء تطبيقك. غالبًا ما تكمن مشكلة الأداء في طبقة التطبيق. يمكن أن يكون الهندسة المعمارية أو نمط الوصول إلى البيانات. على سبيل المثال، ضع في اعتبارك أن لديك تطبيق دردشة حساسًا لوقت استجابة الشبكة. في هذه الحالة، يعاني التطبيق الخاص بك لأنه سيكون هناك العديد من الطلبات القصيرة ذهابًا وإيابًا ("الدردشة") بين التطبيق والخادم وعلى شبكة مزدحمة، تضيف هذه الرحلات ذهابًا وإيابًا بسرعة. لتحسين الأداء في هذه الحالة، يمكنك استخدام استعلامات الدفعات. استخدام دفعات يساعدك بشكل كبير لأنه الآن الحصول على معالجة طلباتك في دفعة واحدة؛ ومن ثم، يساعدك على خفض زمن الوصول ذهابًا وإيابًا وتحسين أداء التطبيق الخاص بك.

بالإضافة إلى ذلك، إذا لاحظت انخفاضًا في الأداء العام لقاعدة البيانات، يمكنك مراقبة طرق عرض الإدارة الديناميكية sys.dm_db_resource_stats و sys.resource_stats من أجل فهم وحدة المعالجة المركزية (CPU) وIO واستهلاك الذاكرة. ربما تأثر الأداء الخاص بك لأن قاعدة البيانات الخاصة بك هو starved من الموارد. قد تحتاج إلى تغيير حجم الحساب و/أو مستوى الخدمة استنادًا إلى متطلبات عبء العمل المتزايدة والمتقلصة.

للحصول على مجموعة شاملة من التوصيات الخاصة بضبط مشكلات الأداء، راجع: ضبط قاعدة البيانات الخاصة بك.

كيف يمكنني التأكد من استخدام مستوى الخدمة المناسب وحجم الحساب

تقدم قاعدة بيانات SQL مستويات خدمة متنوعة أساسية وقياسية ومتميزة. تحصل في كل فئة خدمة على أداء مضمون يمكن التنبؤ به مرتبط بمستوى الخدمة هذا. اعتمادًا على عبء العمل الخاص بك، قد تكون لديك رشقات نارية من النشاط حيث استخدام الموارد الخاصة بك قد تصل إلى سقف حجم الحساب الحالي الذي كنت في. في مثل هذه الحالات، من المفيد البدء أولا بتقييم ما إذا كان أي ضبط يمكن أن يساعد (على سبيل المثال، إضافة فهرس أو تغييره وما إلى ذلك). إذا كنت لا تزال تواجه مشكلات الحد، ففكر في الانتقال إلى مستوى خدمة أعلى أو حجم حساب.

| مستوى الخدمة | سيناريوهات حالة الاستخدام الشائعة |

|---|---|

| أساسي | تطبيقات بها عدد قليل من المستخدمين وقاعدة بيانات لا تحتوي على متطلبات التزامن وقياس وأداء عالية. |

| قياسي | التطبيقات ذات التزامن الكبير، الحجم، ومتطلبات الأداء إلى جانب متطلبات IO منخفضة إلى متوسطة. |

| مميزة | التطبيقات مع الكثير من المستخدمين المتزامنة، وحدة المعالجة المركزية عالية / الذاكرة، وارتفاع الطلبات IO. يمكن للتطبيقات الحساسة عالية التزامن ومعدل النقل العالي والتكون أن تستفيد من مستوى Premium. |

للتأكد من أنك تستخدم حجم الحساب الصحيح، يمكنك مراقبة استعلامك واستهلاك موارد قاعدة البيانات من خلال إحدى الطرق المذكورة أعلاه في "كيف يمكنني مراقبة الأداء واستخدام الموارد في قاعدة بيانات SQL". يجب أن تجد أن الاستعلامات / قواعد البيانات الخاصة بك تعمل باستمرار الساخنة على وحدة المعالجة المركزية / الذاكرة إلخ يمكنك النظر في توسيع نطاق يصل إلى حجم أعلى حساب. وبالمثل، إذا لاحظت أنه حتى خلال ساعات الذروة، لا يبدو أنك تستخدم الموارد بنفس القدر ؛ ضع في اعتبارك تقليص حجم الحساب الحالي.

إذا كان لديك نمط تطبيق SaaS أو سيناريو دمج قاعدة بيانات، ففكر في استخدام تجمع Elastic لتحسين التكلفة. تجمع مرن هو وسيلة رائعة لتحقيق توحيد قاعدة البيانات وتحسين التكاليف. لقراءة المزيد حول إدارة قواعد بيانات متعددة باستخدام تجمع مرن، راجع: إدارة التجمعات وقواعد البيانات.

كم مرة أحتاج إلى تشغيل تدقيق تكامل قاعدة البيانات لقاعدة البيانات الخاصة بي

SQL قاعدة بيانات يستخدم بعض التقنيات الذكية التي تسمح لها لمعالجة فئات معينة من تلف البيانات تلقائيا ودون أي فقدان البيانات. تم دمج هذه التقنيات في الخدمة ويتم الاستفادة منها بواسطة الخدمة عند الحاجة. على أساس منتظم، يتم اختبار النسخ الاحتياطية لقاعدة البيانات عبر الخدمة عن طريق استعادتها وتشغيل DBCC CHECKDB عليها. إذا كانت هناك مشاكل، SQL قاعدة البيانات بشكل استباقي يعالجها. تتم الاستفادة من الإصلاح التلقائي للصفحات في إصلاح الصفحات التالفة أو التي بها مشكلات تتعلق بسلامة البيانات. يتم فحص صفحات قاعدة البيانات دائمًا مع الإعداد CHECKSUM الافتراضي الذي يتحقق من تكامل الصفحة. تقوم قاعدة البيانات SQL بمراقبة ومراجعة سلامة البيانات في قاعدة البيانات الخاصة بك بشكل استباقي، وفي حالة ظهور مشكلات، فإنها تعالجها على أعلى مستوى من الأولوية. بالإضافة إلى هذه، يمكنك اختيار تشغيل عمليات التحقق من السلامة الخاصة بك اختياريًا وفقًا لإرادتك. لمزيد من المعلومات، راجع تكامل البيانات في قاعدة بيانات SQL

حركة البيانات بعد الترحيل

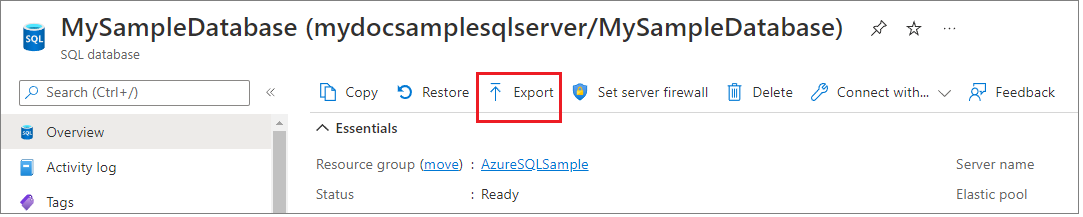

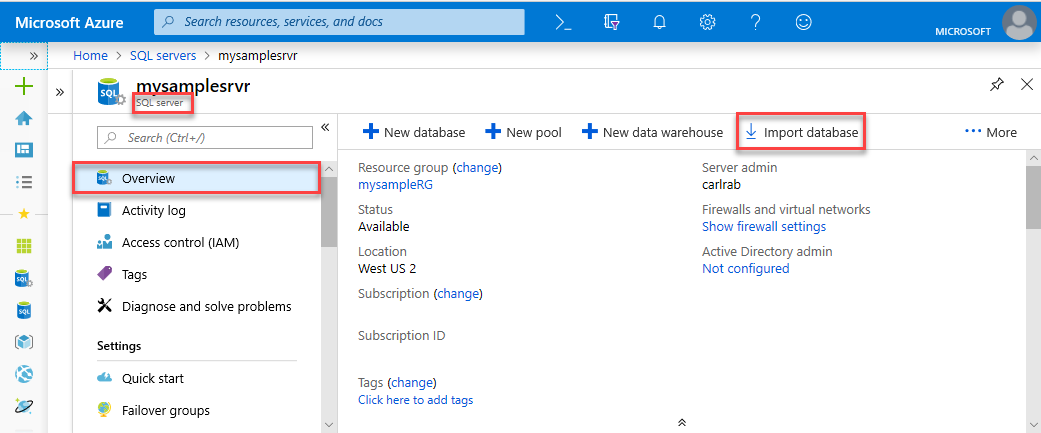

كيف يمكنني تصدير واستيراد البيانات كملفات BACPAC من قاعدة بيانات SQL باستخدام مدخل Microsoft Azure

تصدير: يمكنك تصدير قاعدة البيانات الخاصة بك في قاعدة بيانات azure SQL كملف BACPAC من مدخل Microsoft Azure

استيراد: يمكنك أيضا استيراد البيانات كملف BACPAC إلى قاعدة البيانات الخاصة بك في قاعدة بيانات azure SQL باستخدام مدخل Microsoft Azure.

كيف يمكنني مزامنة البيانات بين قاعدة بيانات SQL وMicrosoft SQL Server

لديك عدة طرق لتحقيق ذلك:

- مزامنة البيانات - تساعدك هذه الميزة على مزامنة البيانات ثنائية الاتجاه بين عدة قواعد بيانات SQL Server وقاعدة بيانات SQL. لمزامنة مع قواعد بيانات SQL Server، تحتاج إلى تثبيت وتكوين عامل المزامنة على كمبيوتر محلي أو جهاز ظاهري وفتح منفذ TCP الصادرة 1433.

- النسخ المتماثل للمعاملات - باستخدام النسخ المتماثل للمعاملة، يمكنك مزامنة بياناتك من قاعدة بيانات SQL Server إلى قاعدة بيانات Azure SQL مع كون مثيل SQL Server هو الناشر وقاعدة بيانات Azure SQL هي المشترك. في الوقت الحالي، لا يتم دعم سوى هذا الإعداد فقط. لمزيد من المعلومات حول كيفية ترحيل بياناتك من قاعدة بيانات SQL Server إلى Azure SQL بأقل وقت تعطل، راجع: استخدام النسخ المتماثل للمعاملات

الخطوات التالية

تعرف على معلومات حول قاعدة بيانات SQL .

الملاحظات

قريبًا: خلال عام 2024، سنتخلص تدريجيًا من GitHub Issues بوصفها آلية إرسال ملاحظات للمحتوى ونستبدلها بنظام ملاحظات جديد. لمزيد من المعلومات، راجع https://aka.ms/ContentUserFeedback.

إرسال الملاحظات وعرضها المتعلقة بـ