إشعار

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

يمكنك استخدام تفويض المستخدمين المتعددين (MUA) ل Azure Backup لإضافة طبقة حماية للعمليات الحيوية على خزائن خدمات الاستعادة وخزائن النسخ الاحتياطي. بالنسبة ل MUA، يستخدم النسخ الاحتياطي في Azure موردا آخر يسمى Resource Guard لضمان تنفيذ العمليات الحرجة فقط مع التفويض المطلوب.

أصبح تفويض المستخدمين المتعددين باستخدام Resource Guard لخزنة النسخ الاحتياطي متاحا بشكل عام الآن.

Permissions for MUA for Azure Backup

يستخدم Azure Backup Resource Guard كآلية تفويض إضافية لخزنة خدمات الاسترداد أو خزنة النسخ الاحتياطي. لتنفيذ عملية حرجة (موضحة في القسم التالي) بنجاح، يجب أن يكون لديك صلاحيات كافية على Resource Guard.

لكي يعمل MUA كما هو مقصود:

- يجب أن يمتلك مستخدم مختلف نسخة Resource Guard.

- يجب ألا يكون لدى مسؤول الخزنة أذونات المساهم أو مسؤول MUA الاحتياطي أو مشغل MUA الاحتياطي على Resource Guard.

لتوفير حماية أفضل، يمكنك وضع Resource Guard في اشتراك أو مستأجر يختلف عن الذي يحتوي على الخزائن.

العمليات الحرجة

يسرد الجدول التالي العمليات التي تعرف بأنها حرجة ويمكن لحارس الموارد المساعدة في حمايتها. يمكنك اختيار استبعاد بعض العمليات من الحماية عبر Resource Guard عندما تربط الخزائن به.

إشعار

لا يمكنك استبعاد العمليات التي تم تصنيفها كإلزامية من الحماية عبر Resource Guard للخزائن المرتبطة بها. أيضا، العمليات الحرجة المستثناة ستنطبق على جميع الخزائن المرتبطة ب Resource Guard.

| العملية | إلزامي/ اختياري | الوصف |

|---|---|---|

| تعطيل ميزات الحذف المبدئي أو الأمان | إلزامي | قم بتعطيل إعداد الحذف الناعم في الخزنة. |

| إزالة حماية التخويل متعدد المستخدمين | إلزامي | تعطيل حماية التخويل متعدد المستخدمين على مخزن. |

| حذف الحماية | اختياري | احذف الحماية عن طريق إيقاف النسخ الاحتياطي وحذف البيانات. |

| تعديل الحماية | اختياري | أضف سياسة احتياطية جديدة مع تقليل الاحتفاظ، أو غير تكرار السياسة لزيادة هدف نقاط الاسترداد (RPO). |

| تعديل النهج | اختياري | تعديل سياسة النسخ الاحتياطي لتقليل الاحتفاظ، أو تغيير تكرار السياسة لزيادة RPO. |

| الحصول على رمز PIN لأمان النسخ الاحتياطي | اختياري | غير رمز PIN الخاص بخدمات استعادة Microsoft Azure (MARS). |

| إيقاف النسخ الاحتياطي والاحتفاظ بالبيانات | اختياري | احذف الحماية بإيقاف النسخ الاحتياطي والاحتفاظ بالبيانات إلى الأبد أو الاحتفاظ بالبيانات وفقا للسياسة. |

| تعطيل عدم قابلية التغيير | اختياري | قم بتعطيل إعداد عدم التغيير في الخزنة. |

المفاهيم والعملية

يصف هذا القسم المفاهيم والعمليات المتضمنة عند استخدام MUA لنسخ Azure Backup.

لفهم واضح للعملية والمسؤوليات، فكر في الشخصيتين التاليتين. تم الإشارة إلى هذه الشخصيات طوال هذا المقال.

مسؤول النسخ الاحتياطي: مالك خزنة خدمات الاسترداد أو خزنة النسخ الاحتياطي الذي يقوم بعمليات الإدارة على الخزنة. في البداية، يجب ألا يكون لدى مسؤول النسخ الاحتياطي أي صلاحيات على Resource Guard. يمكن لمسؤول النسخ الاحتياطي أن يكون لديه دور مشغل النسخ الاحتياطي أو دور المساهم الاحتياطي (RBAC) في خزنة خدمات الاستعادة.

مسؤول الأمن: مالك نسخة Resource Guard ويعمل كحارس بوابة للعمليات الحرجة في الخزنة. يتحكم مسؤول الأمان في الأذونات التي يحتاجها مسؤول النسخ الاحتياطي لأداء العمليات الحرجة على الخزنة. يمكن لمسؤول الأمن أن يكون لديه دور مسؤول MUA الاحتياطي في RBAC على حارس الموارد.

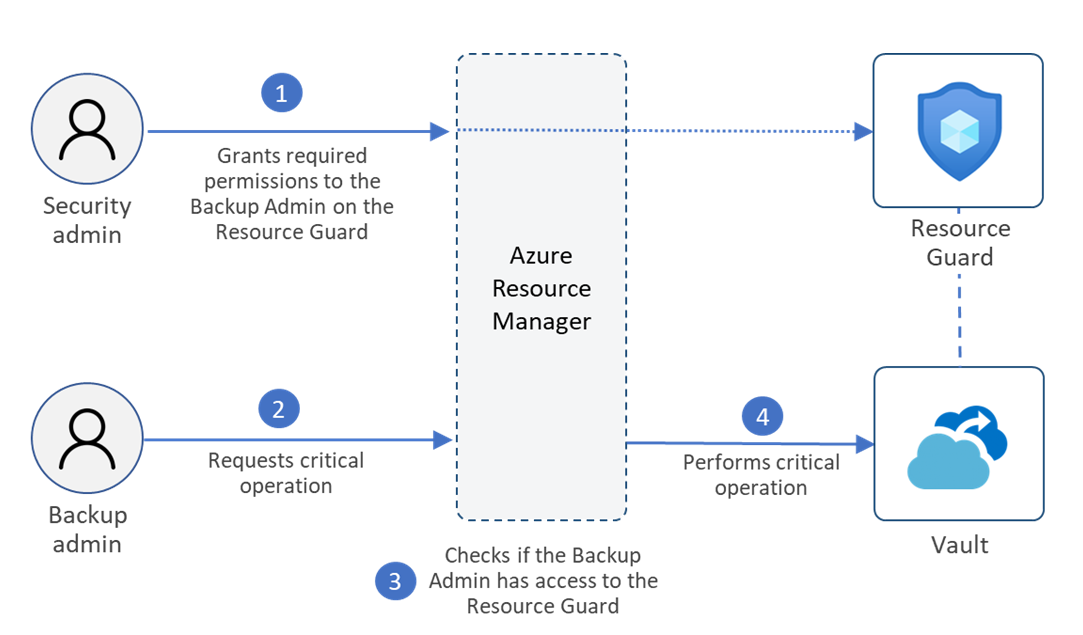

يوضح الرسم البياني التالي خطوات تنفيذ عملية حرجة على خزنة تم إعداد MUA عبر Resource Guard.

فيما يلي تدفق الأحداث في سيناريو نموذجي:

يقوم مسؤول النسخ الاحتياطي بإنشاء خزنة خدمات الاسترداد أو خزنة النسخ الاحتياطي.

يقوم مسؤول الأمن بإنشاء نسخة Resource Guard.

يمكن أن يكون جهاز Resource Guard في اشتراك مختلف أو مستأجر مختلف بالنسبة للخزنة. تأكد من أن مسؤول النسخ الاحتياطي لا يمتلك أصار مساهم أو مسؤول MUA احتياطي أو مشغل MUA احتياطي على Resource Guard.

يمنح مسؤول الأمن دور القارئ لمسؤول النسخ الاحتياطي لحارس الموارد (أو نطاق ذي صلة). يتطلب مسؤول النسخ الاحتياطي من دور القارئ تمكين MUA على الخزنة.

يقوم مسؤول النسخ الاحتياطي بتكوين MUA للمساعدة في حماية الخزنة عبر Resource Guard.

إذا أراد مسؤول النسخ الاحتياطي أو أي مستخدم لديه وصول كتابي إلى الخزنة تنفيذ عملية حرجة محمية ب Resource Guard على الخزنة، يجب عليه طلب الوصول إلى Resource Guard.

يمكن لمسؤول النسخ الاحتياطي التواصل مع مسؤول الأمن للحصول على تفاصيل حول كيفية الوصول لتنفيذ هذه العمليات. يمكنهم القيام بذلك باستخدام إدارة الهوية المميزة (PIM) أو عمليات أخرى تفرضها المنظمة.

يمكن لمسؤول النسخ الاحتياطي طلب دور مشغل MUA الاحتياطي RBAC. يتيح هذا الدور للمستخدمين أداء العمليات الحرجة فقط التي يحميها Resource Guard. لا يسمح بحذف نسخة Resource Guard.

يمنح مسؤول الأمن مؤقتا دور مشغل MUA الاحتياطي على حارس الموارد لمسؤول النسخ الاحتياطي لتنفيذ العمليات الحرجة.

يقوم مسؤول النسخ الاحتياطي ببدء العملية الحرجة.

يتحقق Azure Resource Manager مما إذا كان لدى مسؤول النسخ الاحتياطي أذونات كافية. نظرا لأن مسؤول النسخ الاحتياطي أصبح لديه الآن دور مشغل MUA الاحتياطي على حارس الموارد، فقد تم إكمال الطلب. إذا لم يكن لدى مسؤول النسخ الاحتياطي الأذونات أو الأدوار المطلوبة، يفشل الطلب.

يقوم مسؤول الأمن بسحب صلاحيات تنفيذ العمليات الحرجة بعد تنفيذ الإجراءات المصرح بها أو بعد مدة محددة. يمكنك استخدام أدوات just-in-time (JIT) في Microsoft Entra Privileged Identity Management لسحب الامتيازات.

إشعار

- إذا منحت دور مسؤول المساهم أو مدير MUA الاحتياطي في حارس الموارد وصولا مؤقتا إلى مسؤول النسخة الاحتياطية، فإن هذا الوصول يوفر أيضا أمنات حذف على حارس الموارد. نوصي بتوفير صلاحيات مشغل MUA الاحتياطي فقط.

- يوفر MUA حماية للعمليات المذكورة سابقا التي تجرى على النسخ الاحتياطي الخزنية فقط. أي عمليات تنفذ مباشرة على مصدر البيانات (أي مورد Azure أو عبء العمل المحمي) تتجاوز نطاق Resource Guard.

سيناريوهات الاستخدام

الجدول التالي يوضح السيناريوهات لإنشاء نسخة Resource Guard وخزائنك (خزنة خدمات الاسترداد وخزنة النسخ الاحتياطي)، بالإضافة إلى الحماية النسبية التي يقدمها كل منهما.

هام

يجب ألا يكون لدى مسؤول النسخ الاحتياطي أذونات مساهم أو مسؤول MUA احتياطي أو مشغل MUA احتياطي لحارس الموارد في أي سيناريو. هذه الأذونات تتجاوز حماية MUA على الخزنة.

| سيناريو الاستخدام | الحماية بفضل MUA | سهولة التنفيذ | Notes |

|---|---|---|---|

| Vault وResource Guard في نفس الاشتراك. مدير النسخ الاحتياطي لا يملك إمكانية الوصول إلى Resource Guard. |

أقل عزل بين مسؤول النسخ الاحتياطي ومسؤول الأمن. | سهل التنفيذ نسبيا لأن اشتراكا واحدا فقط مطلوب. | يجب تعيين الأذونات والأدوار على مستوى الموارد بشكل صحيح. |

| Vault وResource Guard في اشتراكات مختلفة لكن نفس المستأجر. مسؤول النسخ الاحتياطي لا يملك إمكانية الوصول إلى Resource Guard أو الاشتراك المقابل. |

عزل متوسط بين مسؤول النسخ الاحتياطي ومسؤول الأمن. | سهولة متوسطة في التنفيذ لأن اشتراكين (لكن مستأجر واحد) مطلوبان. | تأكد من تعيين الأذونات والأدوار بشكل صحيح للمورد أو للاشتراك. |

| القبو وحارس الموارد في مستأجرين مختلفين.

مدير النسخ الاحتياطي لا يملك وصولا إلى Resource Guard أو الاشتراك المقابل أو المستأجر المقابل. |

أقصى عزل بين مسؤول النسخ الاحتياطي ومسؤول الأمن، مما يوفر أقصى درجات الأمان. | من الصعب نسبيا الاختبار لأن الاختبار يتطلب مستأجرين أو دليلين. | تأكد من تعيين الأدوار والأدوار بشكل صحيح للمورد أو الاشتراك أو الدليل. |