ملاحظة

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تسجيل الدخول أو تغيير الدلائل.

يتطلب الوصول إلى هذه الصفحة تخويلاً. يمكنك محاولة تغيير الدلائل.

ينطبق على: Azure Logic Apps (الاستهلاك + قياسي)

يوضح هذا الدليل كيفية الوصول إلى حساب Azure Blob Storage وحاوية من سير عمل في Azure Logic Apps باستخدام موصل Azure Blob Storage. يوفر هذا الموصل المشغلات والإجراءات التي يمكن أن يستخدمها سير العمل لعمليات الكائن الثنائي كبير الحجم. يمكنك بعد ذلك إنشاء مهام سير عمل تلقائية يتم تشغيلها عند تشغيلها بواسطة الأحداث في حاوية التخزين أو في أنظمة أخرى، وتشغيل الإجراءات للعمل مع البيانات في حاوية التخزين الخاصة بك. على سبيل المثال، يمكنك الوصول إلى الملفات المخزنة ككائنات ثنائية كبيرة الحجم وإدارتها في حساب تخزين Azure.

يمكنك الاتصال ب Azure Blob Storage من سير عمل في تطبيق منطق الاستهلاك متعدد المستأجرين أو في تطبيق منطق قياسي لمستأجر واحد. بينما تقدم مهام سير عمل الاستهلاك إصدار الموصل المدار فقط، تقدم مهام سير العمل القياسية كلا من الموصل المضمن وإصدارات الموصل المدارة.

مرجع تقني للموصل

يحتوي موصل Azure Blob Storage على إصدارات مختلفة، استنادا إلى نوع التطبيق المنطقي وبيئة المضيف.

| تطبيق المنطق | البيئة | إصدار الموصل |

|---|---|---|

| استهلاك | تطبيقات Azure Logic Apps متعددة المستأجرين | الموصل المدار، الذي يظهر في معرض الموصلات ضمن مشترك. لمزيد من المعلومات، راجع الوثائق التالية: - مرجع موصل مدار ل Azure Blob Storage - الموصلات المُدارة Azure Logic Apps |

| قياسي | تطبيقات Azure Logic للمستأجر الفردي وبيئة خدمة التطبيقات الإصدار 3 (خطط Windows فقط) | الموصل المدار (مستضاف من Azure)، والذي يظهر في معرض الموصل ضمن مشترك، وموصل مضمن، وهو مستند إلى موفر الخدمة، ويظهر في معرض الموصلات ضمن مضمن. يختلف الإصدار المضمن بالطرق التالية: - يتصل الإصدار المضمن مباشرة بحساب Azure Storage الذي يتطلب سلسلة الاتصال فقط. - يمكن للإصدار المضمن الوصول مباشرة إلى شبكات Azure الظاهرية. لمزيد من المعلومات، راجع الوثائق التالية: - مرجع موصل مدار ل Azure Blob Storage - مرجع موصل Azure Blob المضمن - الموصلات المُضمّنة في Azure Logic Apps |

القيود

يمكن لإجراءات الموصل المدارة ل Azure Blob Storage قراءة أو كتابة الملفات التي تبلغ 50 ميغابايت أو أصغر. لمعالجة الملفات التي يزيد حجمها عن 50 ميغابايت ولكن حتى 1024 ميغابايت، تدعم إجراءات Azure Blob Storage تقسيم الرسائل. يستخدم إجراء Blob Storage المسمى Get blob content ضمنيا التقسيم.

في حين أن المشغلات المدارة والمضمنة في Azure Blob Storage لا تدعم التقسيم، يمكن للمشغلات المضمنة معالجة الملفات التي تبلغ 50 ميغابايت أو أكثر. ومع ذلك، عندما يطلب المشغل المدار محتوى الملف، يحدد المشغل الملفات التي تبلغ 50 ميغابايت أو أصغر فقط. للحصول على ملفات أكبر من 50 ميغابايت، اتبع هذا النمط:

استخدم مشغل Blob الذي يقوم بإرجاع خصائص الملف، مثل عند إضافة كائن ثنائي كبير الحجم أو تعديله (خصائص فقط).

اتبع المشغل باستخدام إجراء موصل Azure Blob Storage المدار المسمى Get blob content، والذي يقرأ الملف الكامل ويستخدم التقسيم ضمنيا.

حدود مشغل Azure Blob Storage

- يقتصر مشغل الموصل المدار على 30000 كائن ثنائي كبير الحجم في المجلد الظاهري للاستقصاء.

- يقتصر مشغل الموصل المضمن على 10000 كائن ثنائي كبير الحجم في حاوية الاستقصاء بأكملها.

إذا تم تجاوز الحد، فقد لا يتمكن كائن ثنائي كبير الحجم جديد من تشغيل سير العمل، لذلك يتم تخطي المشغل.

المتطلبات الأساسية

حساب واشتراك Azure. إذا لم يكن لديك اشتراك، فقم بالتسجيل للحصول على حساب Azure مجاني.

مورد تطبيق المنطق مع سير العمل حيث تريد الوصول إلى حساب Azure Storage الخاص بك.

لبدء سير العمل باستخدام مشغل Azure Blob Storage، تحتاج إلى سير عمل فارغ. لاستخدام إجراء Azure Blob Storage، تحتاج إلى سير عمل يحتوي بالفعل على مشغل.

إذا لم يكن لديك مورد تطبيق منطقي وسير عمل، فبادر بإنشائه الآن باتباع الخطوات الخاصة بتطبيق المنطق الذي تريده:

إضافة مشغل Blob

في سير عمل Consumption، يتوفر فقط موصل Azure Blob Storage المدار. في سير عمل قياسي، يتوفر كل من موصل Azure Blob Storage المدار والموصل المضمن. على الرغم من أن كل إصدار موصل يوفر مشغل Azure Blob Storage واحدا فقط، يختلف اسم المشغل كما يلي، بناء على ما إذا كان لديك سير عمل Consumption أو Standard:

| تطبيق المنطق | إصدار الموصل | اسم المشغل | الوصف |

|---|---|---|---|

| الاستهلاك | الموصل المدار فقط | عند إضافة كائن ثنائي كبير الحجم أو تعديله (خصائص فقط) | يتم تشغيل المشغل عند إضافة خصائص كائن ثنائي كبير الحجم أو تحديثها في المجلد الجذر لحاوية التخزين. عند إعداد المشغل المدار، يتجاهل الإصدار المدار الكائنات الثنائية كبيرة الحجم الموجودة في حاوية التخزين الخاصة بك. |

| قياسي | موصل مضمن موصل مدار |

مضمن: عند إضافة كائن ثنائي كبير الحجم أو تحديثه مدار: عند إضافة كائن ثنائي كبير الحجم أو تعديله (خصائص فقط) |

مضمن: يتم تشغيل المشغل عند إضافة كائن ثنائي كبير الحجم أو تحديثه في حاوية التخزين الخاصة بك، ويطلق لأي مجلدات متداخلة في حاوية التخزين الخاصة بك، وليس فقط المجلد الجذر. عند إعداد المشغل المضمن، يعالج الإصدار المضمن جميع الكائنات الثنائية كبيرة الحجم الموجودة في حاوية التخزين الخاصة بك. مدار: يتم تشغيل المشغل عند إضافة خصائص كائن ثنائي كبير الحجم أو تحديثها في المجلد الجذر لحاوية التخزين. عند إعداد المشغل المدار، يتجاهل الإصدار المدار الكائنات الثنائية كبيرة الحجم الموجودة في حاوية التخزين الخاصة بك. |

تستخدم الخطوات التالية مدخل Microsoft Azure، ولكن مع ملحق Azure Logic Apps المناسب، يمكنك أيضا استخدام الأدوات التالية لإنشاء مهام سير عمل التطبيق المنطقي:

- سير عمل تطبيق منطق الاستهلاك: Visual Studio Code

- سير عمل تطبيق المنطق القياسي: Visual Studio Code

في قائمة الشريط الجانبي للمورد، ضمن أدوات التطوير، حدد المصمم لفتح سير العمل الفارغ.

أضف مشغل Azure Blob Storage المدار للسيناريو الخاص بك باتباع الخطوات العامة لإضافة مشغل إلى سير العمل الخاص بك.

يستمر هذا المثال مع مشغل Azure Blob Storage المسمى عند إضافة كائن ثنائي كبير الحجم أو تعديله (خصائص فقط).

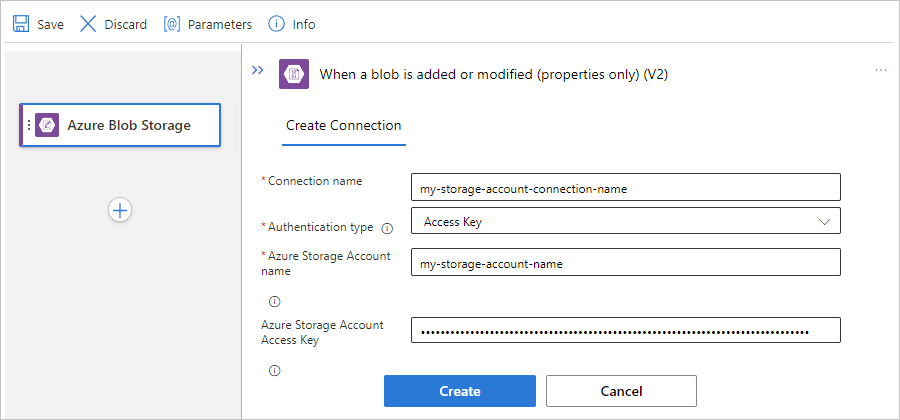

إذا طلب منك ذلك، فوفر المعلومات التالية لاتصالك بحساب التخزين الخاص بك. عند الانتهاء، حدد إنشاء.

الخاصية المطلوب الوصف اسم الاتصال نعم اسم لاتصالك. نوع المصادقة نعم نوع المصادقة لحساب التخزين الخاص بك. لمزيد من المعلومات، راجع أنواع المصادقة للمشغلات والإجراءات التي تدعم المصادقة. على سبيل المثال، يستخدم هذا الاتصال مصادقة مفتاح الوصول ويوفر قيمة مفتاح الوصول لحساب التخزين مع قيم الخصائص التالية:

الخاصية المطلوب قيمة الوصف اسم حساب تخزين Azure أو نقطة نهاية كائن ثنائي كبير الحجم نعم، ولكن فقط لمصادقة مفتاح الوصول < اسم حساب التخزين> اسم حساب Azure Storage حيث توجد حاوية الكائن الثنائي كبير الحجم.

ملاحظة: للعثور على اسم حساب التخزين، افتح مورد حساب التخزين في مدخل Microsoft Azure. في قائمة الموارد، ضمن Security + networking، حدد Access keys. ضمن اسم حساب التخزين، انسخ الاسم واحفظه.مفتاح الوصول إلى حساب تخزين Azure نعم، ولكن فقط لمصادقة مفتاح الوصول < مفتاح الوصول إلى حساب التخزين> مفتاح الوصول لحساب تخزين Azure الخاص بك.

ملاحظة: للعثور على مفتاح الوصول، افتح مورد حساب التخزين في مدخل Microsoft Azure. في قائمة الموارد، ضمن Security + networking، حدد Access keys>> انسخ قيمة المفتاح الأساسي واحفظها.بعد ظهور مربع معلومات المشغل، قم بتوفير المعلومات الضرورية.

بالنسبة لقيمة خاصية الحاوية ، حدد أيقونة المجلد للاستعراض بحثا عن حاوية الكائن الثنائي كبير الحجم. أو أدخل المسار يدويا باستخدام بناء الجملة /<اسم> الحاوية، على سبيل المثال:

إذا كانت هناك أي معلمات أخرى للمشغل، فافتح قائمة المعلمات المتقدمة ، وحدد المعلمات التي تريدها.

لمزيد من المعلومات، راجع خصائص مشغل موصل Azure Blob Storage المدار.

أضف أي إجراءات أخرى يتطلبها سير العمل.

عند الانتهاء، احفظ سير العمل الخاص بك. في شريط أدوات المصمم، حدد "Save".

إضافة إجراء Blob

في سير عمل Consumption، يتوفر فقط موصل Azure Blob Storage المدار. في سير عمل قياسي، يتوفر كل من موصل Azure Blob Storage المدار والموصل المضمن. يوفر كل إصدار إجراءات متعددة ومسماة بشكل مختلف، استنادا إلى ما إذا كان لديك سير عمل Consumption أو Standard. على سبيل المثال، لكل من إصدارات الموصل المدارة والمضمنة إجراءاتها الخاصة للحصول على بيانات تعريف الملف والحصول على محتوى الملف.

تتوفر إجراءات الموصل المدارة في مهام سير العمل الاستهلاك أو القياسي.

تتوفر إجراءات الموصل المضمنة فقط في مهام سير العمل القياسية.

تستخدم الخطوات التالية مدخل Microsoft Azure، ولكن مع ملحق Azure Logic Apps المناسب، يمكنك أيضا استخدام الأدوات التالية لإنشاء مهام سير عمل تطبيق المنطق:

- مهام سير عمل الاستهلاك: Visual Studio Code

- مهام سير العمل القياسية: Visual Studio Code

في قائمة الشريط الجانبي للمورد، ضمن أدوات التطوير، حدد المصمم لفتح سير العمل.

تفترض هذه الخطوات أن سير العمل الخاص بك يحتوي بالفعل على مشغل.

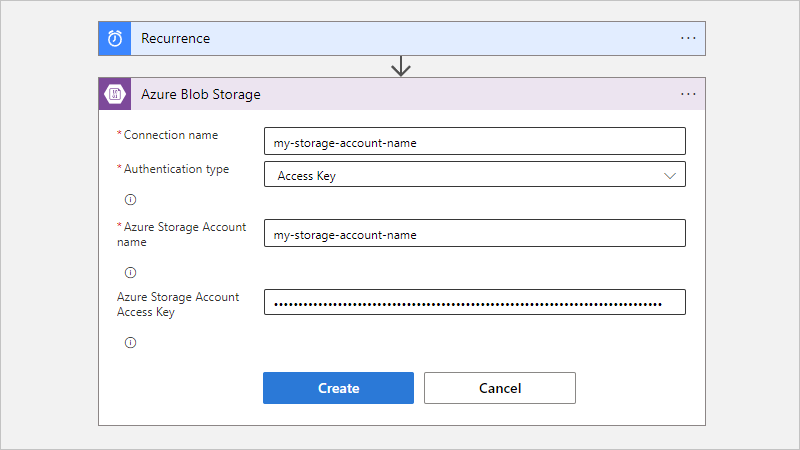

يستخدم هذا المثال مشغل التكرار.

أضف الإجراء المدار ل Azure Blob Storage للسيناريو الخاص بك باتباع الخطوات العامة لإضافة إجراء إلى سير العمل الخاص بك.

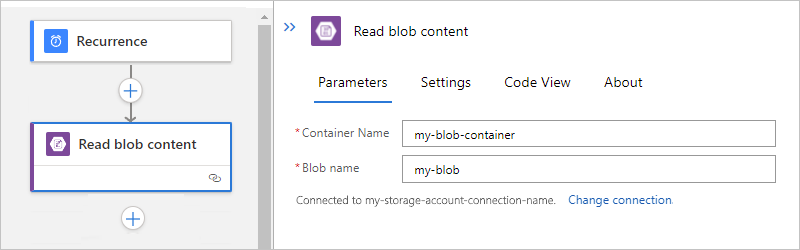

يستمر هذا المثال مع الإجراء المسمى Get blob content.

إذا طلب منك ذلك، فوفر المعلومات التالية لاتصالك. عند الانتهاء، حدد إنشاء.

الخاصية المطلوب الوصف اسم الاتصال نعم اسم لاتصالك نوع المصادقة نعم نوع المصادقة لحساب التخزين الخاص بك. لمزيد من المعلومات، راجع أنواع المصادقة للمشغلات والإجراءات التي تدعم المصادقة. على سبيل المثال، يستخدم هذا الاتصال مصادقة مفتاح الوصول ويوفر قيمة مفتاح الوصول لحساب التخزين مع قيم الخصائص التالية:

الخاصية المطلوب قيمة الوصف اسم حساب تخزين Azure أو نقطة نهاية كائن ثنائي كبير الحجم نعم، ولكن فقط لمصادقة مفتاح الوصول < اسم حساب التخزين> اسم حساب تخزين Azure حيث توجد حاوية الكائن الثنائي كبير الحجم.

ملاحظة: للعثور على اسم حساب التخزين، افتح مورد حساب التخزين في مدخل Microsoft Azure. في قائمة الموارد، ضمن Security + networking، حدد Access keys. ضمن اسم حساب التخزين، انسخ الاسم واحفظه.مفتاح الوصول إلى حساب تخزين Azure نعم، ولكن فقط لمصادقة مفتاح الوصول < مفتاح الوصول إلى حساب التخزين> مفتاح الوصول لحساب تخزين Azure الخاص بك.

ملاحظة: للعثور على مفتاح الوصول، افتح مورد حساب التخزين في مدخل Microsoft Azure. في قائمة الموارد، ضمن Security + networking، حدد Access keys>> انسخ قيمة المفتاح الأساسي واحفظها.في مربع معلومات الإجراء، قم بتوفير المعلومات اللازمة.

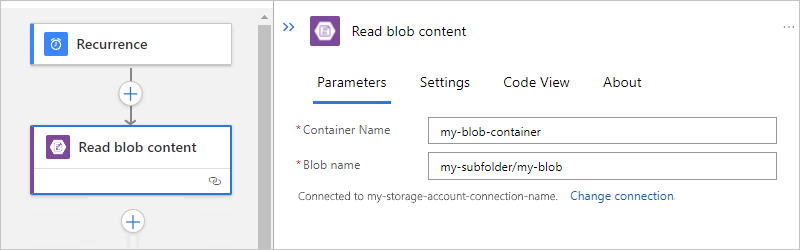

على سبيل المثال، في إجراء الحصول على محتوى كائن ثنائي كبير الحجم، قم بتوفير اسم حساب التخزين الخاص بك. بالنسبة لقيمة خاصية Blob ، حدد أيقونة المجلد لاستعراض حاوية التخزين أو المجلد. أو أدخل المسار يدويا.

مهمة بناء جملة مسار Blob احصل على المحتوى من كائن ثنائي كبير الحجم معين في المجلد الجذر. /<container-name>/<blob-name> احصل على المحتوى من كائن ثنائي كبير الحجم معين في مجلد فرعي. /<container-name>/<subfolder>/<blob-name> يوضح المثال التالي إعداد الإجراء الذي يحصل على المحتوى من كائن ثنائي كبير الحجم في المجلد الجذر:

يوضح المثال التالي إعداد الإجراء الذي يحصل على المحتوى من كائن ثنائي كبير الحجم في المجلد الفرعي:

أضف أي إجراءات أخرى يتطلبها سير العمل.

عند الانتهاء، احفظ سير العمل الخاص بك. في شريط أدوات المصمم، حدد "Save".

الوصول إلى حسابات التخزين خلف جدران الحماية

يمكنك إضافة أمان الشبكة إلى حساب تخزين Azure عن طريق تقييد الوصول باستخدام جدار حماية وقواعد جدار الحماية. ومع ذلك، ينشئ هذا الإعداد تحديا ل Azure خدمات Microsoft الأخرى التي تحتاج إلى الوصول إلى حساب التخزين. يلخص الاتصال المحلي في مركز البيانات عناوين IP الداخلية، لذلك قد لا يكون السماح فقط بحركة المرور من خلال عناوين IP كافيا للسماح بالاتصال بنجاح عبر جدار الحماية. استنادا إلى موصل Azure Blob Storage الذي تستخدمه، تتوفر الخيارات التالية:

للوصول إلى حسابات التخزين خلف جدران الحماية باستخدام موصل Azure Blob Storage المدار في تطبيقات منطق الاستهلاك، راجع الأقسام التالية:

للوصول إلى حسابات التخزين خلف جدران الحماية في تطبيقات المنطق القياسية، راجع الوثائق التالية:

موصل Azure Blob Storage المضمن : الوصول إلى حسابات التخزين من خلال تكامل الشبكة الظاهرية

موصل Azure Blob Storage المدار : الوصول إلى حسابات التخزين في مناطق أخرى

الوصول إلى حسابات التخزين في مناطق أخرى

إذا كنت لا تستخدم مصادقة الهوية المدارة، فلا يمكن لسير عمل تطبيق المنطق الوصول مباشرة إلى حسابات التخزين خلف جدران الحماية عند وجود كل من مورد التطبيق المنطقي وحساب التخزين في نفس المنطقة. كحل بديل، ضع مورد تطبيق المنطق في منطقة مختلفة عن حساب التخزين الخاص بك. بعد ذلك، امنح حق الوصول إلى عناوين IP الصادرة للموصلات المدارة في منطقتك.

إشعار

لا ينطبق هذا الحل على موصل Azure Table Storage وموصل Azure Queue Storage. بدلا من ذلك، للوصول إلى تخزين الجدول أو تخزين قائمة الانتظار، استخدم مشغل HTTP المضمن والإجراء.

لإضافة عناوين IP الصادرة إلى جدار حماية حساب التخزين، اتبع الخطوات التالية:

لاحظ عناوين IP الصادرة للموصل المدار لمنطقة مورد تطبيق المنطق.

في قائمة الشريط الجانبي للمورد، ضمن Security + networking، حدد Networking.

الوصول إلى حسابات التخزين من خلال شبكة ظاهرية موثوق بها

إذا كان تطبيق المنطق وحساب التخزين موجودين في نفس المنطقة:

يمكنك وضع حساب التخزين الخاص بك في شبكة Azure الظاهرية عن طريق إنشاء نقطة نهاية خاصة، ثم إضافة هذه الشبكة الظاهرية إلى قائمة الشبكات الظاهرية الموثوق بها. لمنح تطبيق المنطق الخاص بك حق الوصول إلى حساب التخزين من خلال شبكة ظاهرية موثوق بها، تحتاج إلى إنشاء تطبيق منطق قياسي، والذي يمكنه الاتصال بالموارد في شبكة ظاهرية.

إذا كان تطبيق المنطق وحساب التخزين موجودين في مناطق مختلفة :

إنشاء نقطة نهاية خاصة على حساب التخزين الخاص بك للوصول.

الوصول إلى حسابات التخزين من خلال تكامل الشبكة الظاهرية

إذا كان تطبيق المنطق وحساب التخزين موجودين في نفس المنطقة:

يمكنك وضع حساب التخزين في شبكة Azure الظاهرية عن طريق إنشاء نقطة نهاية خاصة، ثم إضافة تلك الشبكة الظاهرية إلى قائمة الشبكات الظاهرية الموثوق بها. لمنح تطبيق المنطق حق الوصول إلى حساب التخزين، يجب عليك إعداد نسبة استخدام الشبكة الصادرة باستخدام تكامل الشبكة الظاهرية لتمكين الاتصال بالموارد في شبكة ظاهرية. يمكنك بعد ذلك إضافة الشبكة الظاهرية إلى قائمة الشبكات الظاهرية الموثوق بها لحساب التخزين.

إذا كان تطبيق المنطق وحساب التخزين موجودين في مناطق مختلفة :

إنشاء نقطة نهاية خاصة على حساب التخزين الخاص بك للوصول.

الوصول إلى Blob Storage في نفس المنطقة باستخدام الهويات التي يديرها النظام

للاتصال ب Azure Blob Storage في أي منطقة، يمكنك استخدام الهويات المدارة للمصادقة. يمكنك إنشاء استثناء يمنح خدمات Azure الموثوق بها، مثل الهوية المدارة، الوصول إلى حساب التخزين الخاص بك من خلال جدار حماية.

إشعار

لا ينطبق هذا الحل على تطبيقات المنطق القياسية. حتى إذا كنت تستخدم هوية مدارة معينة من قبل النظام مع تطبيق منطق قياسي، لا يمكن لموصل Azure Blob Storage المدار الاتصال بحساب تخزين في نفس المنطقة.

لاستخدام الهويات المدارة في تطبيق المنطق الخاص بك للوصول إلى Blob Storage، اتبع الخطوات التالية:

إشعار

يحتوي هذا الحل على القيود التالية:

لمصادقة اتصال حساب التخزين الخاص بك، يجب عليك إعداد هوية مدارة معينة من قبل النظام. لن تعمل الهوية المدارة المعينة من قبل المستخدم.

تكوين الوصول إلى حساب التخزين

لإعداد الاستثناء ودعم الهوية المدارة، قم أولا بتكوين الوصول المناسب إلى حساب التخزين الخاص بك:

في قائمة التنقل في حساب التخزين، ضمن Security + networking، حدد Networking.

ضمن الوصول إلى الشبكة العامة، حدد ممكن من الشبكات الظاهرية المحددة وعناوين IP.

إذا كنت بحاجة إلى الوصول إلى حساب التخزين من جهاز الكمبيوتر الخاص بك، ضمن Firewall، حدد Add your client IP address.

ضمن استثناءات، حدد السماح لخدمات Azure في قائمة الخدمات الموثوق بها للوصول إلى حساب التخزين هذا.

عندما تنتهي، حدد حفظ.

إشعار

إذا تلقيت خطأ 403 ممنوع عند محاولة الاتصال بحساب التخزين من سير العمل الخاص بك، توجد أسباب محتملة متعددة. جرب الدقة التالية قبل الانتقال إلى خطوات إضافية. أولا، قم بتعطيل الإعداد السماح لخدمات Azure في قائمة الخدمات الموثوق بها بالوصول إلى حساب التخزين هذا وحفظ التغييرات. بعد ذلك، أعد تمكين الإعداد، واحفظ التغييرات مرة أخرى.

إنشاء تعيين دور لتطبيق المنطق

بعد ذلك، قم بتمكين دعم الهوية المدارة على مورد تطبيق المنطق الخاص بك.

الخطوات التالية هي نفسها بالنسبة لتطبيقات منطق الاستهلاك في بيئات متعددة المستأجرين وتطبيقات المنطق القياسية في بيئات المستأجر الفردي.

في مدخل Microsoft Azure، افتح مورد التطبيق المنطقي.

في قائمة التنقل بين موارد التطبيق المنطقي، ضمن Settings، حدد Identity.

في الجزء تعيين النظام، قم بتعيين الحالة إلى تشغيل، إذا لم يكن ممكنا بالفعل، فحدد حفظ، وتأكد من التغييرات. ضمن Permissions، حدد Azure role assignments.

في جزء تعيينات دور Azure، حدد إضافة تعيين دور.

في جزء Add role assignments ، قم بإعداد تعيين الدور الجديد بالقيم التالية:

الخاصية قيمة الوصف النطاق < نطاق المورد> مجموعة الموارد حيث تريد تطبيق تعيين الدور. في هذا المثال، حدد Storage. الاشتراك < اشتراك Azure> اشتراك Azure لحساب التخزين الخاص بك. المورد < اسم حساب التخزين> اسم حساب التخزين الذي تريد الوصول إليه من سير عمل تطبيق المنطق. الدور < تعيين الدور> الدور الذي يتطلبه السيناريو الخاص بك لسير العمل الخاص بك للعمل مع المورد. يتطلب هذا المثال Storage Blob Data Contributor، والذي يسمح بالوصول للقراءة والكتابة والحذف إلى حاويات الكائن الثنائي كبير الحجم والتاريخ. للحصول على تفاصيل الأذونات، حرك الماوس فوق أيقونة المعلومات بجوار دور في القائمة المنسدلة. عند الانتهاء، حدد حفظ لإنهاء إنشاء تعيين الدور.

تمكين دعم الهوية المدارة على تطبيق المنطق

بعد ذلك، أكمل الخطوات التالية:

إذا كان لديك سير عمل فارغ، أضف مشغل موصل Azure Blob Storage. وإلا، أضف إجراء موصل Azure Blob Storage. تأكد من إنشاء اتصال جديد للمشغل أو الإجراء، بدلا من استخدام اتصال موجود.

تأكد من تعيين نوع المصادقة لاستخدام الهوية المدارة.

بعد تكوين المشغل أو الإجراء، يمكنك حفظ سير العمل واختبار المشغل أو الإجراء.

استكشاف مشكلات الوصول إلى حسابات التخزين وإصلاحها

خطأ: هذا الطلب غير مخول لتنفيذ هذه العملية.

الخطأ التالي هو مشكلة يتم الإبلاغ عنها بشكل شائع تحدث عند وجود تطبيق المنطق وحساب التخزين في نفس المنطقة. ومع ذلك، تتوفر خيارات لحل هذا القيد كما هو موضح في القسم Access storage accounts خلف جدران الحماية.

{ "status": 403, "message": "This request is not authorized to perform this operation.\\r\\nclientRequestId: a3da2269-7120-44b4-9fe5-ede7a9b0fbb8", "error": { "message": "This request is not authorized to perform this operation." }, "source": "azureblob-ase.azconn-ase.p.azurewebsites.net" }

أخطاء Application Insights

أخطاء 404و409 :

إذا كان سير العمل القياسي يستخدم إجراء Azure Blob مضمنا يضيف كائنا ثنائيا كبير الحجم إلى حاوية التخزين الخاصة بك، فقد تحصل على 404 و409أخطاء في Application Insights للطلبات الفاشلة. هذه الأخطاء متوقعة لأن الموصل يتحقق مما إذا كان ملف الكائن الثنائي كبير الحجم موجودا قبل إضافة الكائن الثنائي كبير الحجم. تنتج الأخطاء عندما لا يكون الملف موجودا. على الرغم من هذه الأخطاء، يضيف الإجراء المضمن الكائن الثنائي كبير الحجم بنجاح.