الوصول الآمن والبيانات لسير العمل في Azure Logic Apps

تَعتمد Azure Logic Apps على Azure Storage لتخزين البيانات الثابتة وتشفيرها تلقائيا. يَحمي التشفير بياناتك ويساعدك على الوفاء بالتزامات الأمان والامتثال للمؤسسات الخاصة بك. بشكل افتراضي، يَستخدم Azure Storage المفاتيح التي تديرها Microsoft لتشفير بياناتك. للمزيد من المعلومات، راجع تشفير خدمة تخزين Azure للبيانات الثابتة.

للمزيد من التحكم في الوصول إلى البيانات الحساسة وحمايتها في Azure Logic Apps، يمكنك إعداد المزيد من الأمان في هذه المناطق:

- الوصول إلى عمليات التطبيق المنطقي

- الوصول إلى مدخلات محفوظات التشغيل ومخرجاتها

- الوصول إلى مدخلات المعلمات

- أنواع المصادقة للمشغلات والإجراءات التي تدعم المصادقة

- الوصول إلى المكالمات الواردة إلى المشغلات المستندة إلى الطلب

- الوصول إلى المكالمات الصادرة إلى الخدمات والأنظمة الأخرى

- حظر إنشاء اتصالات لموصلات معينة

- إرشادات العزل لتطبيقات المنطق

- أساس أمان Azure لـ Azure Logic Apps

للمزيد من المعلومات حول الأمان في Azure، راجع هذه الموضوعات:

الوصول إلى عمليات التطبيق المنطقي

بالنسبة لتطبيقات منطق الاستهلاك فقط، قبل أن تتمكن من إنشاء تطبيقات منطقية واتصالاتها أو إدارتها، تحتاج إلى أذونات محددة، والتي يتم توفيرها من خلال الأدوار باستخدام التحكم في الوصول استناداً إلى الدور في Azure (Azure RBAC). يمكنك أيضًا إعداد الأذونات بحيث يمكن لمستخدمين أو مجموعات مُحددة فقط تشغيل مهام معينة، مثل إدارة التطبيقات وتحريرها وعرض منطقها. للتحكم في أذوناتهم، يُمكنك تعيين أدوار مضمنة أو مخصصة للأعضاء الذين لديهم حق الوصول إلى اشتراك Azure الخاص بك. تحتوي Azure Logic Apps على الأدوار المحددة التالية، استنادا إلى ما إذا كان لديك سير عمل Consumption أو Standard logic app:

مهام سير عمل الاستهلاك

| الدور | الوصف |

|---|---|

| Logic App Contributor | يمكنك إدارة مهام سير عمل التطبيق المنطقي، ولكن لا يمكنك تغيير الوصول إليها. |

| عامل تشغيل Logic App | يمكنك قراءة مهام سير عمل التطبيق المنطقي وتمكينها وتعطيلها، ولكن لا يمكنك تحريرها أو تحديثها. |

| المساهم | لديك حق الوصول الكامل لإدارة جميع الموارد، ولكن لا يمكنك تعيين أدوار في Azure RBAC أو إدارة التعيينات في Azure Blueprints أو مشاركة معارض الصور. |

على سبيل المثال، افترض أنه يجب عليك العمل مع سير عمل تطبيق منطقي لم تقم بإنشائه ومصادقة الاتصالات المستخدمة بواسطة سير عمل تطبيق المنطق هذا. يتطلب اشتراك Azure أذونات المساهم لمجموعة الموارد التي تحتوي على مورد تطبيق المنطق هذا. إذا قمت بإنشاء مورد تطبيق مَنطقي، يكون لديك تلقائيا وصول المساهم.

لمنع الآخرين من تغيير سير عمل تطبيق المنطق أو حذفه، يمكنك استخدام Azure Resource Lock. تَمنع هذه الإمكانية الآخرين من تغيير موارد الإنتاج أو حذفها. للمزيد من المعلومات حول أمان الاتصال، راجع تكوين الاتصال في تطبيقات Azure Logicوأمان الاتصال والتشفير.

مهام سير العمل القياسية

إشعار

هذه الإمكانية قيد المعاينة وتخضع لشروط الاستخدام التكميلية لمعاينات Microsoft Azure.

| الدور | الوصف |

|---|---|

| Logic Apps Standard Reader (معاينة) | لديك حق الوصول للقراءة فقط إلى جميع الموارد في تطبيق منطقي قياسي ومهام سير العمل، بما في ذلك عمليات تشغيل سير العمل ومحفوظاتها. |

| عامل تشغيل Logic Apps القياسي (معاينة) | لديك حق الوصول لتمكين مهام سير العمل وإعادة إرسالها وتعطيلها وإنشاء اتصالات بالخدمات والأنظمة والشبكات لتطبيق منطق قياسي. يمكن لدور عامل التشغيل تنفيذ مهام الإدارة والدعم على النظام الأساسي ل Azure Logic Apps، ولكن ليس لديه أذونات لتحرير مهام سير العمل أو الإعدادات. |

| Logic Apps Standard Developer (معاينة) | لديك حق الوصول لإنشاء مهام سير العمل والاتصالات والإعدادات وتحريرها لتطبيق منطق قياسي. لا يملك دور المطور أذونات لإجراء تغييرات خارج نطاق مهام سير العمل، على سبيل المثال، التغييرات على مستوى التطبيق مثل تكوين تكامل الشبكة الظاهرية. خطط خدمة التطبيقات غير مدعومة. |

| Logic Apps Standard Contributor (معاينة) | لديك حق الوصول لإدارة جميع جوانب تطبيق المنطق القياسي، ولكن لا يمكنك تغيير الوصول أو الملكية. |

الوصول إلى بيانات مَحفوظات التشغيل

أثناء تشغيل تطبيق المنطق، جميع البيانات يتم تشفيرها أثناء النقل باستخدام أمان طبقة النقل (TLS) و في حالة السكون. عند انتهاء تشغيل تطبيق المنطق، يُمكنك عرض محفوظات هذا التشغيل، بما في ذلك الخطوات التي تم تشغيلها مع الحالة والمدة والمدخلات والمخرجات لكل إجراء. توفر هذه التفاصيل الغنية نظرة ثاقبة حول كيفية تشغيل تطبيق المنطق الخاص بك ومكان البدء في استكشاف أي مُشكلات تنشأ وإصلاحها.

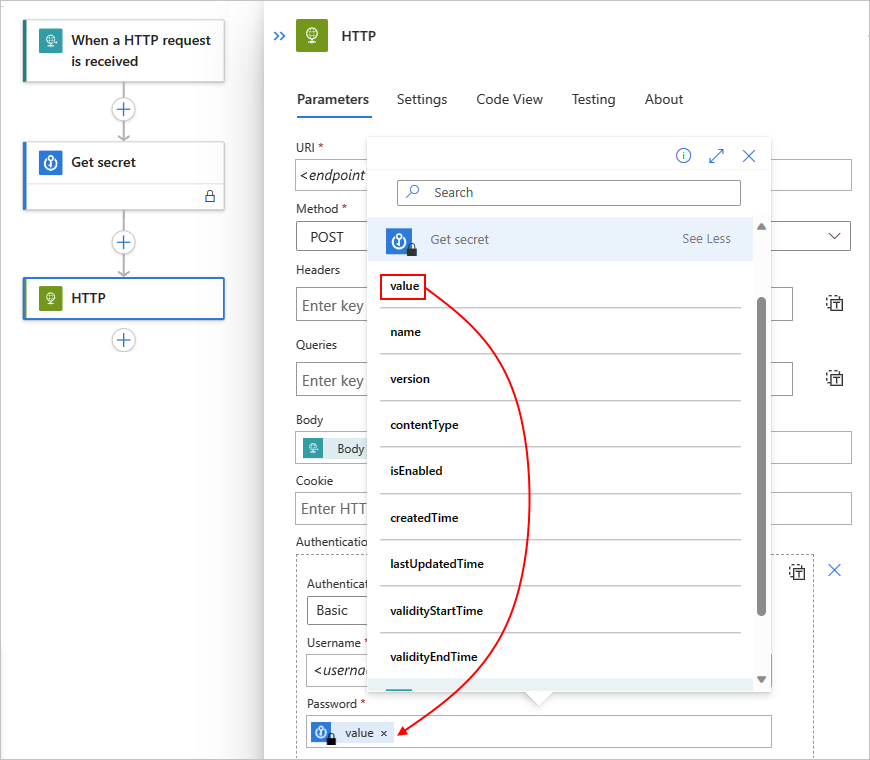

عند عرض مَحفوظات تشغيل تطبيق المنطق الخاص بك، تقوم Azure Logic Apps بمصادقة وصولك ثم توفر ارتباطات إلى المدخلات والمخرجات للطلبات والاستجابات لكل تشغيل. ومـع ذلك، بالنسبة للإجراءات التي تتعامل مع أي كلمات مرور أو أسرار أو مفاتيح أو معلومات حساسة أخرى، تريد منع الآخرين من عرض تلك البيانات والوصول إليها. على سبيل المثال، إذا حصل تطبيق المنطق الخاص بك على سر من Azure Key Vault لاستخدامها عند مُصادقة إجراء HTTP، فأنت تريد إخفاء هذه البيانات السرية من العرض.

لكي تتحكم في الوصول إلى المدخلات والمخرجات في محفوظات تشغيل تطبيق المنطق الخاص بك، لديك هذه الخيارات:

تقييد الوصول حسب نطاق عناوين IP.

يُساعدك هذا الخيار على تأمين الوصول إلى محفوظات التشغيل استنادا إلى الطلبات من نطاق عنوان IP معين.

تأمين البيانات في مَحفوظات التشغيل باستخدام التعتيم.

في العديد من المشغلات والإجراءات، يُمكنك تأمين المدخلات أو المخرجات أو كليهما في محفوظات تشغيل التطبيق المنطقي.

تقييد الوصول حسب نطاق عناوين IP

يمكنك تقييد الوصول إلى المدخلات والمخرجات في محفوظات التشغيل لسير عمل تطبيق المنطق بحيث يمكن فقط للطلبات من نطاقات عناوين IP معينة عرض تلك البيانات.

على سبيل المثال، لمنع أي شخص من الوصول إلى المدخلات والمخرجات، حَدد نطاق عنوان IP مثل 0.0.0.0-0.0.0.0. يمكن فقط للشخص الذي لديه أذونات المسؤول إزالة هذا التقييد، والذي يوفر إمكانية الوصول "في الوقت المناسب" إلى البيانات في مهام سير عمل التطبيق المنطقي. يَستخدم نطاق IP صالح هذه التنسيقات: x.x.x.x/x أو x.x.x-x.x.x

لتحديد نطاقات IP المسموح بها، اتبع هذه الخطوات للاستهلاك أو تطبيق المنطق القياسي في مدخل Microsoft Azure أو قالب Azure Resource Manager:

مهام سير عمل الاستهلاك

في مدخل Microsoft Azure، افتح سير عمل تطبيق Consumption المنطقي في المصمم.

في قائمة logic app، ضمن Settings، حدد Workflow settings.

في قسم تكوين التحكم في الوصول، ضمن عناوين IP الواردة المسموح بها، من قائمة خيارات الوصول إلى المشغل، حدد نطاقات IP محددة.

في مربع نطاقات IP للمحتويات ، حدد نطاقات عناوين IP التي يمكنها الوصول إلى المحتوى من المدخلات والمخرجات.

مهام سير العمل القياسية

في مدخل Microsoft Azure، افتح مورد تطبيق المنطق القياسي.

في قائمة logic app، ضمن Settings، حدد Networking.

في قسم Inbound traffic configuration، بجوار الوصول إلى الشبكة العامة، حدد Enabled with no access restriction.

في صفحة قيود الوصول، ضمن الوصول إلى التطبيق، حدد تمكين من تحديد الشبكات الظاهرية وعناوين IP.

ضمن الوصول إلى الموقع وقواعده، في علامة التبويب الموقع الرئيسي، أضف قاعدة واحدة أو أكثر إلى السماحأو رفض الطلبات من نطاقات IP معينة. يمكنك أيضا استخدام إعدادات عامل تصفية رأس HTTP وإعدادات إعادة التوجيه. يَستخدم نطاق IP صالح هذه التنسيقات: x.x.x.x/x أو x.x.x-x.x.x

لمزيد من المعلومات، راجع حظر عناوين IP الواردة في Azure Logic Apps (قياسي) .

بيانات آمنة في محفوظات التشغيل باستخدام التعتيم

تحتوي العديد من المشغلات والإجراءات على إعدادات لتأمين المدخلات أو المخرجات أو كليهما من سجل تشغيل تطبيق المنطق. تدعم جميع الموصلات المدارةوالموصلات المُخصصة هذه الخيارات. ومع ذلك، لا تدعم العملياتالمضمنة التالية هذه الخيارات:

| المُدخلات الآمنة - غير مدعومة | المُخرجات الآمنة - غير مدعومة |

|---|---|

| إلحاق متغير الصفيف إلحاق متغير السلسلة متغير التناقص لكل لو متغير الزيادة تهيئة المتغير تكرار نطاق تعيين متغير حول أنهى حتى |

إلحاق متغير الصفيف إلحاق متغير السلسلة ألف متغير التناقص لكل لو متغير الزيادة تهيئة المتغير تحليل JSON تكرار استجابه نطاق تعيين متغير حول أنهى حتى انتظر |

اعتبارات تأمين المُدخلات والمُخرجات

قبل استخدام هذه الإعدادات لمساعدتك في تأمين هذه البيانات، راجع هذه الاعتبارات:

عند إخفاء المُدخلات أو المخرجات على مشغل أو إجراء، لا ترسل Azure Logic Apps البيانات الآمنة إلى Azure Log Analytics. أيضا، لا يُمكنك إضافة خصائص متعقبة إلى هذا المشغل أو إجراء للمراقبة.

لا ترجع واجهة برمجة تطبيقات Azure Logic Apps لمعالجة مَحفوظات سير العمل المخرجات الآمنة.

لتأمين المخرجات من إجراء يحجب المدخلات أو يَحجب المخرجات بشكل صريح، قم بتشغيل المخرجات الآمنة يدويا في هذا الإجراء.

تأكد من تشغيل المدخلات الآمنة أو المخرجات الآمنة في إجراءات انتقال البيانات من الخادم حيث تتوقع أن تحجب مَحفوظات التشغيل تلك البيانات.

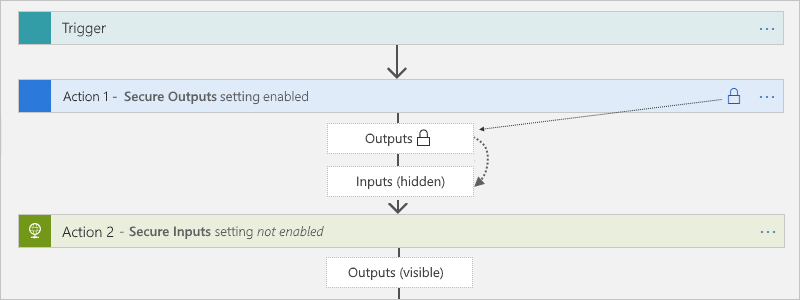

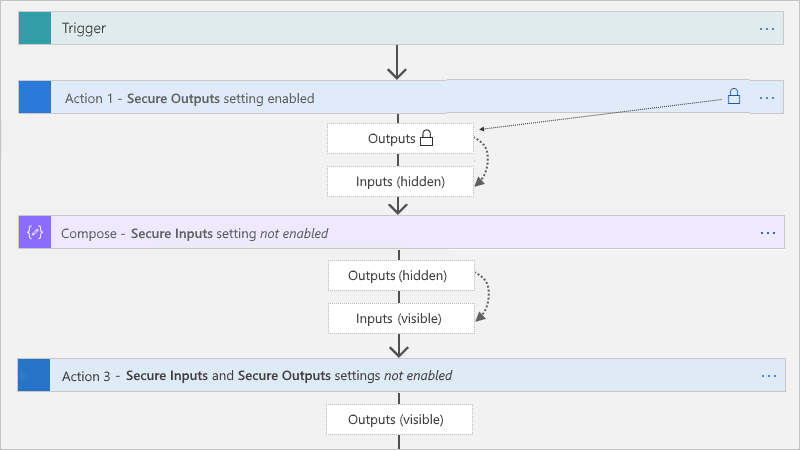

إعداد المُخرجات الآمنة

عند تشغيل المخرجات الآمنة يدويا في مشغل أو إجراء، يخفي Azure Logic Apps هذه المخرجات في مَحفوظات التشغيل. إذا كان إجراء انتقال البيانات من الخادم يستخدم هذه المخرجات الآمنة بشكل صريح كإدخالات، فإن Azure Logic Apps يُخفي مدخلات هذا الإجراء في محفوظات التشغيل، ولكنه لا يمكن إعداد المدخلات الآمنة للإجراء.

تحتوي إجراءات الإنشاء وتوزيع JavaScript Object Notation والاستجابة على إعداد المدخلات الآمنة فقط. عند التشغيل، يخفي الإعداد أيضا مُخرجات هذه الإجراءات. إذا كانت هذه الإجراءات تستخدم صراحة المخرجات المؤمنة المَصدر كمدخلات، فإن Azure Logic Apps تخفي مدخلات هذه الإجراءات ومخرجاتها، ولكنها لا تمكن إعداد المدخلات الآمنة لهذه الإجراءات. إذا كان إجراء انتقال البيانات من الخادم يستخدم بشكل صريح المخرجات المخفية من إجراءات الإنشاء أو توزيع JavaScript Object Notation أو الاستجابة كإدخالات، فإن Azure Logic Apps لا تخفي مدخلات أو مخرجات إجراء انتقال البيانات من الخادم هذا.

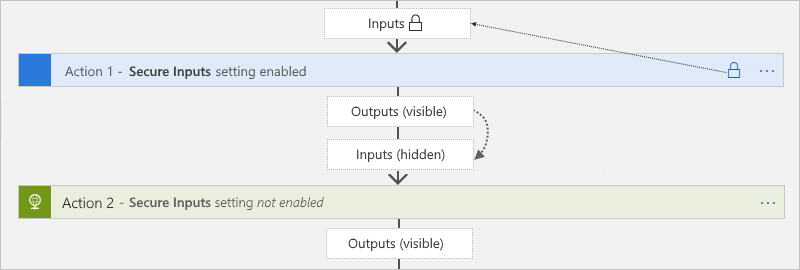

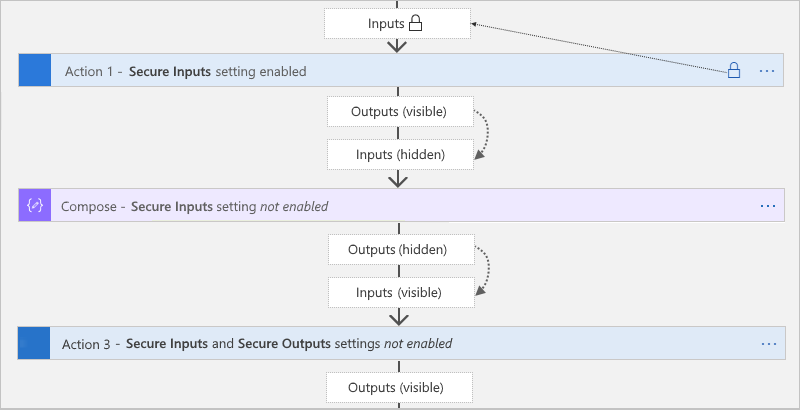

إعداد المدخلات الآمنة

عند تشغيل المخرجات الآمنة يدويا في مشغل أو إجراء، يخفي Azure Logic Apps هذه المُخرجات في مَحفوظات التشغيل. إذا كان إجراء انتقال البيانات من الخادم يستخدم بشكل صريح المخرجات المرئية من هذا المشغل أو الإجراء كمدخلات، فإن Azure Logic Apps تخفي مدخلات إجراء انتقال البيانات من الخادم هذا في محفوظات التشغيل، ولكنها لا تمكنالمدخلات الآمنة في هذا الإجراء ولا تخفي مخرجات هذا الإجراء.

إذا كانت إجراءات Compose وتوزيع JavaScript Object Notation والاستجابة تستخدم بشكل صريح المخرجات المرئية من المشغل أو الإجراء الذي يحتوي على المدخلات الآمنة، فإن Azure Logic Apps تخفي مدخلات هذه الإجراءات ومخرجاتها، ولكنها لا تمكن إعداد المدخلات الآمنة لهذا الإجراء. إذا كان إجراء انتقال البيانات من الخادم يستخدم بشكل صريح المخرجات المخفية من إجراءات الإنشاء أو توزيع JavaScript Object Notation أو الاستجابة كإدخالات، فإن Azure Logic Apps لا تخفي مدخلات أو مخرجات إجراء انتقال البيانات من الخادم هذا.

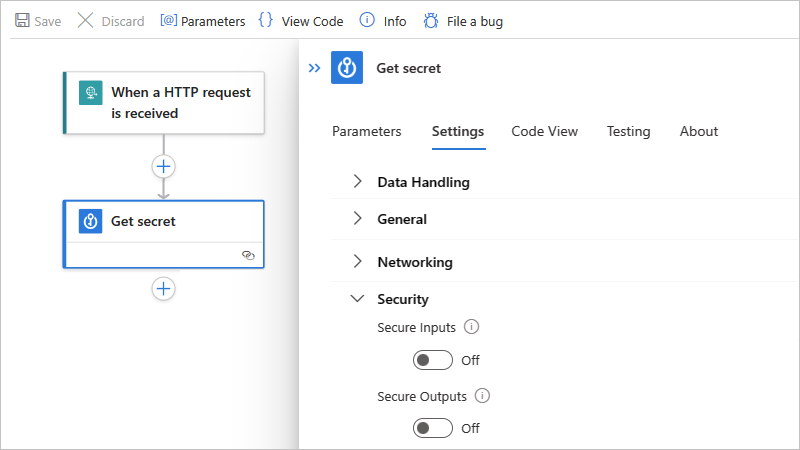

تأمين المدخلات والمخرجات في المُصمم

في مدخل Microsoft Azure، افتح سير عمل التطبيق المنطقي في المصمم.

على المصمم، حدد المشغل أو الإجراء حيث تريد تأمين البيانات الحساسة.

في جزء المعلومات الذي يفتح، حدد الإعدادات، ثم قم بتوسيع الأمان.

شغل الإدخالات الآمنة أو المخرجات الآمنة أو كليهما.

يظهر المشغل أو الإجراء الآن أيقونة تأمين في شريط العنوان. أي رموز مميزة تمثل مخرجات آمنة من الإجراءات السابقة تظهر أيضا أيقونات التأمين. على سبيل المثال، في إجراء لاحق، بعد تحديد رمز مميز لإخراج آمن من قائمة المحتوى الديناميكي، يعرض هذا الرمز المميز رمز تأمين.

بعد تشغيل سير العمل، يمكنك عرض المحفوظات لهذا التشغيل.

تأمين المُدخلات والمخرجات في طريقة عرض التعليمات البرمجية

في تعريف المُشغل أو الإجراء الأساسي، أضف الصفيف أو حدثه runtimeConfiguration.secureData.properties باستخدام أي من هاتين القيمتين أو كلتيهما:

-

"inputs": يؤمن المدخلات في محفوظات التشغيل. -

"outputs": يؤمن المخرجات في محفوظات التشغيل.

"<trigger-or-action-name>": {

"type": "<trigger-or-action-type>",

"inputs": {

<trigger-or-action-inputs>

},

"runtimeConfiguration": {

"secureData": {

"properties": [

"inputs",

"outputs"

]

}

},

<other-attributes>

}

الوصول إلى مدخلات المعلمة

إذا قمت بالتوزيع عبر بيئات مختلفة، ففكر في تحديد معلمات القيم في تعريف سير العمل الذي يختلف بناء على تلك البيئات. بهذه الطريقة، يُمكنك تجنب البيانات ذات التعليمات البرمجية المضمنة باستخدام قالب Azure Resource Manager لتوزيع تطبيق المنطق الخاص بك، وحماية البيانات الحساسة عن طريق تحديد المعلمات الآمنة، وتمرير تلك البيانات كمدخلات منفصلة من خلال معلمات القالب باستخدام ملف معلمة.

على سبيل المثال، إذا قمت بمصادقة إجراءات HTTP باستخدام OAuth باستخدام معرف Microsoft Entra، يمكنك تعريف المعلمات التي تقبل معرف العميل وسر العميل المستخدمة للمصادقة وحجبها. لتعريف هذه المعلمات في سير عمل تطبيق المنطق الخاص بك، استخدم parameters القسم في تعريف سير عمل تطبيق المنطق وقالب Resource Manager للنشر. للمساعدة في تأمين قيم المعلمات التي لا تريد إظهارها عند تحرير تطبيق المنطق أو عرض محفوظات التشغيل، قم بتحديد المعلمات باستخدام securestring أو secureobject اكتب واستخدم الترميز حسب الضرورة. لا يتم إرجاع المعلمات التي تحتوي على هذا النوع مع تعريف المورد ولا يُمكن الوصول إليها عند عرض المورد بعد التوزيع. للوصول إلى قيم المعلمات هذه أثناء وقت التشغيل، استخدم @parameters('<parameter-name>') التعبير داخل تعريف سير العَمل. يتم تقييم هذا التعبير فقط في وقت التشغيل ويتم وصفه عن طريق لغة تعريف سير العمل.

إشعار

إذا كنت تستخدم معلمة في رأس طلب أو نص، فقد تكون هذه المعلمة مرئية عند عرض محفوظات تشغيل سير العمل وطلب HTTP الصادر. تأكد من تعيين نهج الوصول إلى المُحتوى وفقا لذلك. يُمكنك أيضا استخدام التعتيم لإخفاء المدخلات والمخرجات في محفوظات التشغيل.

بشكل افتراضي، Authorization لا تكون الرؤوس مرئية من خلال المدخلات أو المخرجات.

لذا إذا تم استخدام بيانات سرية هناك، فإن هذه البيانات غير قابلة للاسترداد.

للمزيد من المعلومات، راجع هذه الأقسام في هذا الموضوع:

إذا قمت بأتمتة التوزيع لتطبيقات المنطق باستخدام قوالب Resource Manager، يمكنك تحديد معلمات القالب الآمنة، والتي يتم تقييمها عند التوزيع، باستخدام securestring و أنواع secureobject. لتعريف معلمات القالب، استخدم قسم المستوى parameters الأعلى للقالب، وهو مُنفصل ومختلف عن قسم تعريف parameters سير العمل. لتوفير قيم معلمات القالب، استخدم ملف معلمةمنفصل.

على سبيل المثال، إذا كنت تستخدم البيانات السرية، يمكنك تعريف واستخدام معلمات القالب الآمنة التي تسترد هذه البيانات السرية من Azure Key Vault عند التوزيع. يُمكنك بعد ذلك الرجوع إلى key vault والبيانات السرية في ملف المعلمة الخاص بك. لمزيد من المعلومات، راجع هذه الموضوعات:

- تمرير القيم الحساسة عند التوزيع باستخدام Azure Key Vault

- المعلمات الآمنة في قوالب Azure Resource Manager لاحقًا في هذا الموضوع

المعلمات الآمنة في تعريفات سير العمل (سير عمل الاستهلاك)

لحماية المعلومات الحساسة في تعريف سير عمل تطبيق المنطق، استخدم المعلمات الآمنة بحيث لا تكون هذه المعلومات مرئية بعد حفظ سير عمل تطبيق المنطق. على سبيل المثال، افترض أن لديك إجراء HTTP يتطلب المُصادقة الأساسية، التي تستخدم اسم مستخدم وكلمة مرور. في تعريف سير العمل، parameters يحدد القسم basicAuthPasswordParam المعلمات و باستخدام basicAuthUsernameParamالنوعsecurestring. ثم يُشير تعريف الإجراء إلى هذه المعلمات في القسم authentication.

هام

للحصول على الأمان الأمثل، توصي Microsoft باستخدام معرف Microsoft Entra مع الهويات المدارة للمصادقة عندما يكون ذلك ممكنا. يوفر هذا الخيار أمانا فائقا دون الحاجة إلى توفير بيانات الاعتماد. يدير Azure هذه الهوية ويساعد على الحفاظ على أمان معلومات المصادقة بحيث لا تضطر إلى إدارة هذه المعلومات الحساسة. لإعداد هوية مدارة ل Azure Logic Apps، راجع مصادقة الوصول والاتصالات إلى موارد Azure باستخدام الهويات المدارة في Azure Logic Apps.

"definition": {

"$schema": "https://schema.management.azure.com/providers/Microsoft.Logic/schemas/2016-06-01/workflowdefinition.json#",

"actions": {

"HTTP": {

"type": "Http",

"inputs": {

"method": "GET",

"uri": "https://www.microsoft.com",

"authentication": {

"type": "Basic",

"username": "@parameters('basicAuthUsernameParam')",

"password": "@parameters('basicAuthPasswordParam')"

}

},

"runAfter": {}

}

},

"parameters": {

"basicAuthPasswordParam": {

"type": "securestring"

},

"basicAuthUsernameParam": {

"type": "securestring"

}

},

"triggers": {

"manual": {

"type": "Request",

"kind": "Http",

"inputs": {

"schema": {}

}

}

},

"contentVersion": "1.0.0.0",

"outputs": {}

}

المعلمات الآمنة في قوالب Azure Resource Manager (سير عمل الاستهلاك)

يحتوي قالب Resource Manager لمورد تطبيق منطقي وسير العمل على أقسام متعددةparameters. لحماية كلمات المرور والمفاتيح والبيانات السرية والمعلومات الحساسة الأخرى، حدد المعلمات الآمنة على مستوى القالب ومستوى تعريف سير العمل باستخدام securestring أو النوع secureobject. يُمكنك بعد ذلك تخزين هذه القيم في Azure Key Vault واستخدام ملف المعلمة للإشارة إلى مخزن المفاتيح والبيانات السرية. ثم يسترد القالب الخاص بك هذه المعلومات عند التوزيع. للمزيد من المعلومات، راجع تمرير القيم الحساسة عند التوزيع باستخدام Azure Key Vault.

هام

للحصول على الأمان الأمثل، توصي Microsoft باستخدام معرف Microsoft Entra مع الهويات المدارة للمصادقة عندما يكون ذلك ممكنا. يوفر هذا الخيار أمانا فائقا دون الحاجة إلى توفير بيانات الاعتماد. يدير Azure هذه الهوية ويساعد على الحفاظ على أمان معلومات المصادقة بحيث لا تضطر إلى إدارة هذه المعلومات الحساسة. لإعداد هوية مدارة ل Azure Logic Apps، راجع مصادقة الوصول والاتصالات إلى موارد Azure باستخدام الهويات المدارة في Azure Logic Apps.

تتضمن هذه القائمة المَزيد من المعلومات حول هذه parameters الأقسام:

في المستوى الأعلى للقالب،

parametersيحدد القسم معلمات القيم التي يستخدمها القالب عند التوزيع. على سبيل المثال، يمكن أن تتضمن هذه القيم سلاسل اتصال لبيئة توزيع معينة. يُمكنك بعد ذلك تخزين هذه القيم في ملف معلمة منفصل، ما يجعل تغيير هذه القيم أسهل.داخل تعريف مورد تطبيق المنطق الخاص بك، ولكن خارج تعريف سير العمل الخاص بك،

parametersيُحدد قسم قيم معلمات تعريف سير العمل الخاص بك. في هذا القسم، يُمكنك تعيين هذه القيم باستخدام تعبيرات القالب التي تشير إلى معلمات القالب. يتم تقييم هذه التعبيرات عند التوزيع.داخل تعريف سير العمل الخاص بك،

parametersيحدد قسم المعلمات التي يستخدمها سير عمل تطبيق المنطق في وقت التشغيل. يُمكنك بعد ذلك الرجوع إلى هذه المعلمات داخل سير عمل تطبيق المنطق باستخدام تعبيرات تعريف سير العمل، والتي يتم تقييمها في وقت التشغيل.

قالب المثال هذا الذي يحتوي على تعريفات معلمات آمنة متعددة تَستخدم securestring النوع:

| اسم المعلمة | الوصف |

|---|---|

TemplatePasswordParam |

معلمة قالب تقبل كلمة مُرور يتم تمريرها بعد ذلك إلى معلمة تعريف basicAuthPasswordParam سير العمل |

TemplateUsernameParam |

معلمة قالب تقبل اسم مستخدم يتم تمريره بعد ذلك إلى معلمة تعريف سير العمل basicAuthUserNameParam |

basicAuthPasswordParam |

معلمة تعريف سير العمل التي تقبل كلمة المُرور للمصادقة الأساسية في إجراء HTTP |

basicAuthUserNameParam |

معلمة تعريف سير العمل التي تقبل اسم المستخدم للمصادقة الأساسية في إجراء HTTP |

{

"$schema": "https://schema.management.azure.com/schemas/2015-01-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"LogicAppName": {

"type": "string",

"minLength": 1,

"maxLength": 80,

"metadata": {

"description": "Name of the Logic App."

}

},

"TemplatePasswordParam": {

"type": "securestring"

},

"TemplateUsernameParam": {

"type": "securestring"

},

"LogicAppLocation": {

"type": "string",

"defaultValue": "[resourceGroup().location]",

"allowedValues": [

"[resourceGroup().location]",

"eastasia",

"southeastasia",

"centralus",

"eastus",

"eastus2",

"westus",

"northcentralus",

"southcentralus",

"northeurope",

"westeurope",

"japanwest",

"japaneast",

"brazilsouth",

"australiaeast",

"australiasoutheast",

"southindia",

"centralindia",

"westindia",

"canadacentral",

"canadaeast",

"uksouth",

"ukwest",

"westcentralus",

"westus2"

],

"metadata": {

"description": "Location of the Logic App."

}

}

},

"variables": {},

"resources": [

{

"name": "[parameters('LogicAppName')]",

"type": "Microsoft.Logic/workflows",

"location": "[parameters('LogicAppLocation')]",

"tags": {

"displayName": "LogicApp"

},

"apiVersion": "2016-06-01",

"properties": {

"definition": {

"$schema": "https://schema.management.azure.com/providers/Microsoft.Logic/schemas/2016-06-01/workflowdefinition.json#",

"actions": {

"HTTP": {

"type": "Http",

"inputs": {

"method": "GET",

"uri": "https://www.microsoft.com",

"authentication": {

"type": "Basic",

"username": "@parameters('basicAuthUsernameParam')",

"password": "@parameters('basicAuthPasswordParam')"

}

},

"runAfter": {}

}

},

"parameters": {

"basicAuthPasswordParam": {

"type": "securestring"

},

"basicAuthUsernameParam": {

"type": "securestring"

}

},

"triggers": {

"manual": {

"type": "Request",

"kind": "Http",

"inputs": {

"schema": {}

}

}

},

"contentVersion": "1.0.0.0",

"outputs": {}

},

"parameters": {

"basicAuthPasswordParam": {

"value": "[parameters('TemplatePasswordParam')]"

},

"basicAuthUsernameParam": {

"value": "[parameters('TemplateUsernameParam')]"

}

}

}

}

],

"outputs": {}

}

أنواع المصادقة للموصلات التي تدعم المصادقة

يحدد الجدول التالي أنواع المصادقة المتوفرة في عمليات الموصل حيث يمكنك تحديد نوع مصادقة:

| نوع المصادقة | موصلات التطبيق المنطقي والموصلات المدعومة |

|---|---|

| أساسي | Azure API Management وAzure App Service وHTTP وHTTP + Swagger وHTTP Webhook |

| شهادة العميل | Azure API Management وAzure App Service وHTTP وHTTP + Swagger وHTTP Webhook |

| Active Directory OAuth (OAuth 2.0 مع معرف Microsoft Entra) |

-

الاستهلاك: Azure API Management وAzure App Service وAzure Functions وHTTP وHTTP + Swagger وHTTP Webhook - قياسي: Azure Automation وAzure Blob Storage وAzure Event Hubs وAzure Queues ناقل خدمة Azure وجداول Azure وHTTP وHTTP Webhook وSQL Server |

| Raw | Azure API Management وAzure App Service وAzure Functions وHTTP وHTTP + Swagger وHTTP Webhook |

| الهوية المدارة |

الموصلات المضمنة: - الاستهلاك: Azure API Management وAzure App Service وAzure Functions وHTTP وHTTP Webhook - قياسي: Azure Automation وAzure Blob Storage وAzure Event Hubs وAzure Queues ناقل خدمة Azure وجداول Azure وHTTP وHTTP Webhook وSQL Server ملاحظة: حاليا، لا تدعم معظم الموصلات المضمنة المستندة إلى موفر الخدمة تحديد الهويات المدارة المعينة من قبل المستخدم للمصادقة. الموصلات المدارة: Azure App Service، Azure Automation، Azure Blob Storage، ومثيل حاوية Azure، وAzure Cosmos DB، وAzure Data Explorer، وAzure Data Factory، وAzure Data Lake، وAzure Event Grid، وAzure Event Hubs، وAzure IoT Central V2، وAzure IoT Central V3، وAzure Key Vault، وAzure Log Analytics، وAzure Queues، وAzure Resource Manager، ناقل خدمة Azure، وAzure Sentinel، وAzure Table Storage، وAzure VM، HTTP مع معرف Microsoft Entra، SQL Server |

هام

للحصول على الأمان الأمثل، توصي Microsoft باستخدام معرف Microsoft Entra مع الهويات المدارة للمصادقة عندما يكون ذلك ممكنا. يوفر هذا الخيار أمانا فائقا دون الحاجة إلى توفير بيانات الاعتماد. يدير Azure هذه الهوية ويساعد على الحفاظ على أمان معلومات المصادقة بحيث لا تضطر إلى إدارة هذه المعلومات الحساسة. لإعداد هوية مدارة ل Azure Logic Apps، راجع مصادقة الوصول والاتصالات إلى موارد Azure باستخدام الهويات المدارة في Azure Logic Apps.

الوصول إلى المُكالمات الواردة إلى المشغلات المستندة إلى الطلب

المكالمات الواردة التي يتلقاها تطبيق المنطق من خلال مشغل يستند إلى الطلب، مثل مشغل الطلب أو مشغل HTTP Webhook، ودعم التشفير ويتم تأمينها باستخدام بروتوكول أمان طبقة النقل (TLS) 1.2 كحد أدنى، المعروف سابقا باسم طبقة مآخذ التوصيل الآمنة (SSL). يفرض Azure Logic Apps هذا الإصدار عند تلقي استدعاء وارد إلى مشغل طلب أو رد اتصال إلى مشغل أو إجراء HTTP Webhook.

إشعار

إذا تلقيت أخطاء تأكيد اتصال TLS، تأكد من استخدام TLS 1.2. لمزيد من المعلومات، راجع حل مشكلة TLS 1.0.

بالنسبة للمُكالمات الواردة، استخدم مجموعات التشفير التالية:

- TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384

- TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256

- TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384

- TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256

- TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA384

- TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA256

- TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384

- TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256

هام

للتوافق مع الإصدارات السابقة، تدعم Azure Logic Apps حاليًا بعض مجموعات التشفير القديمة. ومع ذلك، لا تستخدم مجموعات التشفير القديمة عند تطوير تطبيقات جديدة لأن هذه الأجنحة قد لا تكون مَدعومة في المستقبل.

على سبيل المثال، قد تجد مجموعات التشفير التالية إذا قمت بفحص رسائل تأكيد اتصال TLS في Azure Logic Apps أو باستخدام أداة أمان على عنوان URL لتطبيق المنطق الخاص بك. مرة أخرى، لا تستخدم هذه المجموعات القديمة:

- TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA

- TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA

- TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA

- TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA

- TLS_RSA_WITH_AES_256_GCM_SHA384

- TLS_RSA_WITH_AES_128_GCM_SHA256

- TLS_RSA_WITH_AES_256_CBC_SHA256

- TLS_RSA_WITH_AES_128_CBC_SHA256

- TLS_RSA_WITH_AES_256_CBC_SHA

- TLS_RSA_WITH_AES_128_CBC_SHA

- TLS_RSA_WITH_3DES_EDE_CBC_SHA

تتضمن القائمة التالية طرقا يمكنك من خلالها تقييد الوصول إلى المشغلات التي تتلقى مكالمات واردة إلى سير عمل تطبيق المنطق بحيث يمكن للعملاء المعتمدين فقط الاتصال بسير العمل الخاص بك:

- تمكين OAuth باستخدام معرف Microsoft Entra

- إنشاء مفاتيح توقيع الوصول المشترك (SAS) أو الرموز المميزة

- تعطيل مصادقة توقيع الوصول المشترك (SAS)

- تقييد عناوين IP الواردة

- كشف تطبيق المنطق الخاص بك باستخدام Azure APIM

تمكين OAuth 2.0 باستخدام معرف Microsoft Entra

في سير عمل Consumption الذي يبدأ بمشغل يستند إلى الطلب، يمكنك مصادقة وتخويل المكالمات الواردة المرسلة إلى نقطة النهاية التي تم إنشاؤها بواسطة هذا المشغل عن طريق تمكين OAuth 2.0 باستخدام معرف Microsoft Entra. لإعداد هذه المصادقة، قم بتعريف أو إضافة نهج تخويل على مستوى مورد تطبيق المنطق. بهذه الطريقة، تستخدم المكالمات الواردة رموز وصول Open Authorization المميزة للتخويل.

عندما يتلقى سير عمل تطبيق المنطق طلبا واردا يتضمن رمز وصول OAuth، تقارن Azure Logic Apps مطالبات الرمز المميز بالمطالبات المحددة بواسطة كل نهج تخويل. إذا كان هناك تطابق بين مطالبات الرمز المميز وجميع المطالبات في نهج واحد على الأقل، يَنجح التخويل للطلب الوارد. يُمكن أن يكون للرمز المميز مطالبات أكثر من الرقم المحدد بواسطة نهج التخويل.

في سير عمل قياسي يبدأ بمشغل الطلب (ولكن ليس مشغل إخطار على الويب)، يمكنك استخدام توفير Azure Functions لمصادقة المكالمات الواردة المرسلة إلى نقطة النهاية التي تم إنشاؤها بواسطة مشغل الطلب باستخدام هوية مدارة. ويعرف هذا الحكم أيضًا باسم "المصادقة السهلة". لمزيد من المعلومات، راجع تشغيل مهام سير العمل في تطبيقات المنطق القياسية باستخدام المصادقة السهلة.

الاعتبارات قبل تمكين OAuth 2.0 باستخدام معرف Microsoft Entra

للحصول على الأمان الأمثل، توصي Microsoft باستخدام معرف Microsoft Entra مع الهويات المدارة للمصادقة عندما يكون ذلك ممكنا. يوفر هذا الخيار أمانا فائقا دون الحاجة إلى توفير بيانات الاعتماد. يدير Azure هذه الهوية ويساعد على الحفاظ على أمان معلومات المصادقة بحيث لا تضطر إلى إدارة هذه المعلومات الحساسة. لإعداد هوية مدارة ل Azure Logic Apps، راجع مصادقة الوصول والاتصالات إلى موارد Azure باستخدام الهويات المدارة في Azure Logic Apps.

في مهام سير عمل الاستهلاك، يمكن للمكالمات الواردة إلى عنوان URL لنقطة النهاية لمشغل يستند إلى الطلب استخدام نظام تخويل واحد فقط، إما OAuth 2.0 مع معرف Microsoft Entra أو توقيع الوصول المشترك (SAS). على الرغم من أن استخدام نظام واحد لا يعطل النظام الآخر، إذا كنت تستخدم كلا النظامين في نفس الوقت، فإن Azure Logic Apps يولد خطأ لأن الخدمة لا تعرف أي نظام تختاره. إذا كان سير عمل Consumption يبدأ بمشغل الطلب ، يمكنك تعطيل مصادقة SAS بالإضافة إلى تقييد التخويل لاستخدام OAuth 2.0 فقط مع معرف Microsoft Entra. بالنسبة إلى مهام سير العمل القياسية، يمكنك استخدام أنواع المصادقة الأخرى دون تعطيل SAS.

تدعم Azure Logic Apps إما نوع الحامل أو نوع إثبات الحيازة (تطبيق منطق الاستهلاك فقط) أنظمة التخويل لرمز الوصول إلى Microsoft Entra ID OAuth. ومع ذلك،

Authorizationيجب أن يحدد عنوان الرمز المميز للوصول إماBearerالنوع أوPoPالنوع. لمزيد من المعلومات حول كيفية الحصول على رمز PoP المميز واستخدامه، راجع الحصول على رمز إثبات الحيازة (PoP).يقتصر مورد تطبيق منطق الاستهلاك على الحد الأقصى لعدد نهج التخويل. يَحتوي كل نهج تخويل أيضا على الحد الأقصى لعدد المطالبات. لمزيد من المعلومات، راجع الحدود والتكوين لـ Azure Logic Apps.

يجب أن يتضمن نهج التخويل مطالبة المصدر على الأقل، والتي لها قيمة تبدأ إما

https://sts.windows.net/ب أوhttps://login.microsoftonline.com/(OAuth V2) كمصدر لمعرف Microsoft Entra.على سبيل المثال، افترض أن مورد تطبيق المنطق الخاص بك لديه نهج تخويل يتطلب نوعين من المطالبات، الجماعة المستهدفة والمصدر. يتضمن قسم الحمولة النموذجي هذا للرمز المميز للوصول الذي تم فك ترميزه كلا النوعين من المطالبات حيث

audتكون قيمة الجماعة المستهدفة وهيissقيمة مصدر الشهادة:{ "aud": "https://management.core.windows.net/", "iss": "https://sts.windows.net/<Azure-AD-issuer-ID>/", "iat": 1582056988, "nbf": 1582056988, "exp": 1582060888, "_claim_names": { "groups": "src1" }, "_claim_sources": { "src1": { "endpoint": "https://graph.windows.net/7200000-86f1-41af-91ab-2d7cd011db47/users/00000-f433-403e-b3aa-7d8406464625d7/getMemberObjects" } }, "acr": "1", "aio": "AVQAq/8OAAAA7k1O1C2fRfeG604U9e6EzYcy52wb65Cx2OkaHIqDOkuyyr0IBa/YuaImaydaf/twVaeW/etbzzlKFNI4Q=", "amr": [ "rsa", "mfa" ], "appid": "c44b4083-3bb0-00001-b47d-97400853cbdf3c", "appidacr": "2", "deviceid": "bfk817a1-3d981-4dddf82-8ade-2bddd2f5f8172ab", "family_name": "Sophia Owen", "given_name": "Sophia Owen (Fabrikam)", "ipaddr": "167.220.2.46", "name": "sophiaowen", "oid": "3d5053d9-f433-00000e-b3aa-7d84041625d7", "onprem_sid": "S-1-5-21-2497521184-1604012920-1887927527-21913475", "puid": "1003000000098FE48CE", "scp": "user_impersonation", "sub": "KGlhIodTx3XCVIWjJarRfJbsLX9JcdYYWDPkufGVij7_7k", "tid": "aaaabbbb-0000-cccc-1111-dddd2222eeee", "unique_name": "SophiaOwen@fabrikam.com", "upn": "SophiaOwen@fabrikam.com", "uti": "TPJ7nNNMMZkOSx6_uVczUAA", "ver": "1.0" }

تمكين OAuth 2.0 باستخدام معرف Microsoft Entra كخيار وحيد لاستدعاء نقطة نهاية طلب (الاستهلاك فقط)

بالنسبة لنقاط النهاية المستندة إلى الطلب، يمكنك تقييد التخويل لاستخدام OAuth 2.0 فقط مع معرف Microsoft Entra. يعمل هذا الخيار حتى إذا قمت أيضا بتعطيل مصادقة توقيع الوصول المشترك (SAS).

بالنسبة لسير عمل Consumption، قم بإعداد مشغل الطلب أو مشغل HTTP Webhook مع القدرة على التحقق من رمز الوصول OAuth المميز باتباع الخطوات لتضمين عنوان "التخويل" في مخرجات مشغل الطلب أو HTTP webhook.

إشعار

تجعل

Authorizationهذه الخطوة العنوان مرئيا في محفوظات تشغيل سير العمل وفي مخرجات المشغل.في مدخل Microsoft Azure، افتح سير عمل Consumption في المصمم.

على المصمم، حدد المشغل. في جزء المعلومات الذي يفتح، حدد الإعدادات.

ضمن General>Trigger conditions، حدد Add. في مربع شرط المشغل، أدخل أي من التعبيرات التالية، استنادا إلى نوع الرمز المميز الذي تريد استخدامه:

@startsWith(triggerOutputs()?['headers']?['Authorization'], 'Bearer')-أو-

@startsWith(triggerOutputs()?['headers']?['Authorization'], 'PoP')

إذا قمت باستدعاء نقطة نهاية المشغل دون التخويل الصحيح، فإن محفوظات التشغيل تعرض المشغل فقط كما هو الحال Skipped دون أي رسالة تفيد بفشل شرط المُشغل.

الحصول على رمز إثبات الحيازة (PoP)

توفر مكتبات مكتبة مصادقة Microsoft (MSAL) رموز PoP المميزة لاستخدامها. إذا كان سير عمل تطبيق Consumption logic الذي تريد الاتصال به يتطلب رمزا مميزا ل PoP، يمكنك الحصول على هذا الرمز المميز باستخدام مكتبات MSAL. توضح العينات التالية كيفية الحصول على رموز PoP المميزة:

لاستخدام رمز PoP المميز مع سير عمل تطبيق Consumption logic، اتبع الخطوات لإعداد OAuth باستخدام معرف Microsoft Entra.

تمكين OAuth باستخدام معرف Microsoft Entra لمورد تطبيق منطق الاستهلاك

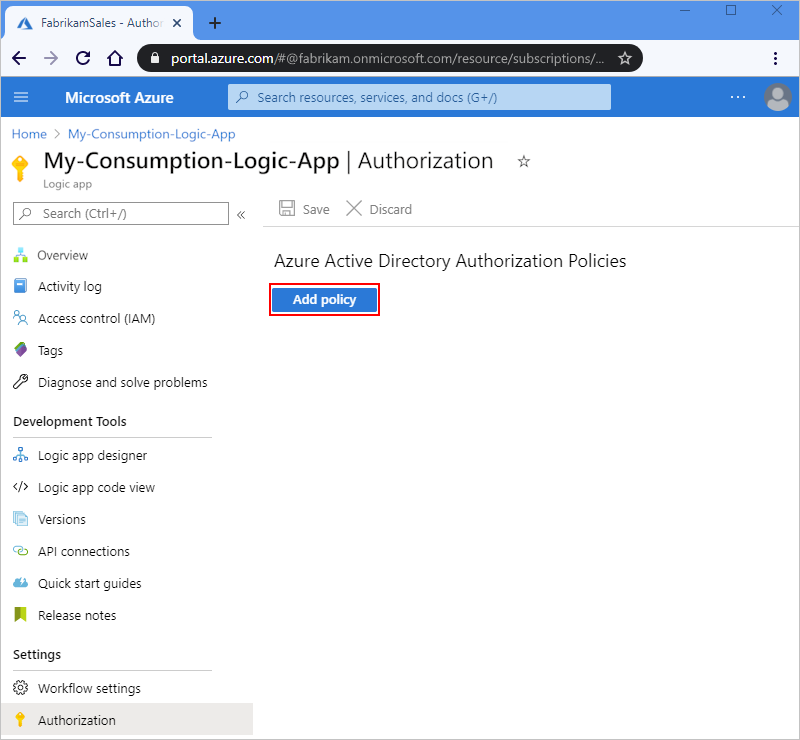

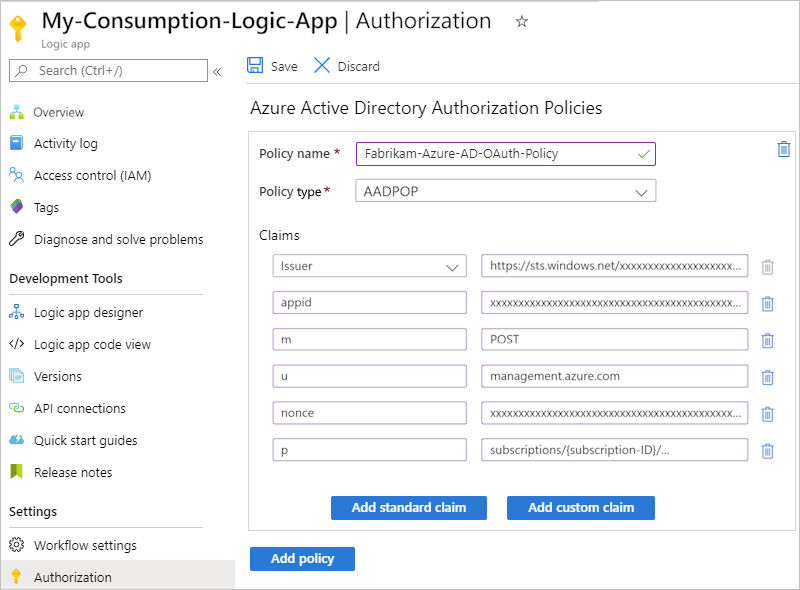

لإضافة نهج تخويل إلى تطبيق منطق الاستهلاك، اتبع الخطوات إما لمدخل Azure أو قالب Azure Resource Manager:

في مدخل Microsoft Azure، افتح تطبيق منطق الاستهلاك وسير العمل في المصمم.

في قائمة التطبيق المنطقي، ضمن الإعدادات، حدد تخويل.

في صفحة التخويل ، حدد إضافة نهج.

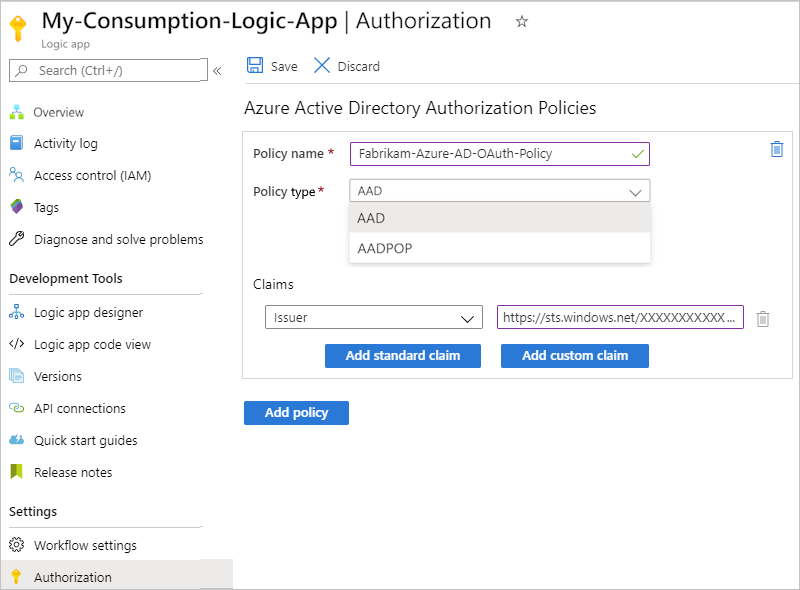

توفير معلومات حول نهج التخويل عن طريق تحديد أنواع المطالبات والقيم التي يتوقعها تطبيق المنطق الخاص بك في رمز الوصول الذي يقدمه كل استدعاء وارد إلى مشغل الطلب :

الخاصية المطلوب نوع الوصف اسم النهج نعم السلسلة الاسم الذي تريد استخدامه في نهج التخويل نوع النهج نعم السلسلة إما AAD للرموز المميزة لنوع الحامل أو AADPOP للرموز المميزة لنوع إثبات الحيازة. المطالبات نعم السلسلة زوج قيم المفاتيح الذي يحدد نوع المطالبة والقيمة التي يتوقعها مشغل طلب سير العمل في رمز الوصول الذي يقدمه كل استدعاء وارد إلى المشغل. يمكنك إضافة أي مطالبة قياسية تريدها عن طريق تحديد إضافة مطالبة قياسية. لإضافة مطالبة خاصة بالرمز المميز ل PoP، حدد إضافة مطالبة مخصصة.

أنواع المطالبات القياسية المتوفرة:

- مصدر الشهادة

- الجمهور

- الموضوع

- معرف JWT (معرف رمز ويب JSON)

المتطلبات:

- كحد أدنى، يجب أن تتضمن قائمة المطالبات مطالبة المصدر، والتي تحتوي على قيمة تبدأ بمعرفhttps://sts.windows.net/مصدر Microsoft Entra أوhttps://login.microsoftonline.com/كمعرف له.

- يجب أن تكون كل مطالبة قيمة سلسلة واحدة، وليس صفيفاً من القيم. على سبيل المثال، يمكنك الحصول على مطالبة يكون فيها Role هو النوع وتكون Developer هي القيمة. لا يمكنك الحصول على مطالبة يكون النوع بها Role والقيم المُعينة فيها Developer وProgram Manager.

- تقتصر قيمة المُطالبة على الحد الأقصى لعدد الأحرف.

لمزيد من المعلومات حول أنواع المطالبات هذه، راجع المطالبات في رموز الأمان المميزة ل Microsoft Entra. يُمكنك أيضا تحديد نوع المطالبة والقيمة الخاصة بك.يوضح المثال التالي معلومات رمز PoP المميز:

لإضافة مطالبة أخرى، حَدد من هذه الخيارات:

لإضافة نوع مطالبة آخر، حدد إضافة مطالبة قياسية، وحَدد نوع المطالبة، وحدد قيمة المطالبة.

لإضافة المطالبة الخاصة بك، حدد إضافة مطالبة مُخصصة. لمزيد من المعلومات، راجع كيفية تقديم مطالبات اختيارية لتطبيقك. ثم يتم تخزين المطالبة المُخصصة كجزء من معرف JWT الخاص بك؛ على سبيل المثال،

"tid": "aaaabbbb-0000-cccc-1111-dddd2222eeee".

لإضافة نهج تخويل آخر، حَدد إضافة نهج. كرر الخطوات السابقة لإعداد النَهج.

عندما تنتهي، حدد حفظ.

لتضمين

Authorizationالعنوان من الرمز المميز للوصول في مخرجات المشغل المستندة إلى الطلب، راجع تضمين عنوان "التخويل" في الطلب ومخرجات مشغل HTTP webhook.

لا تظهر خصائص سير العمل مثل النهج في طريقة عرض التعليمات البرمجية لسير العمل في مدخل Microsoft Azure. للوصول إلى النهج برمجيًا، استدع واجهة برمجة التطبيقات التالية من خلال Azure Resource Manager: https://management.azure.com/subscriptions/{Azure-subscription-ID}/resourceGroups/{Azure-resource-group-name}/providers/Microsoft.Logic/workflows/{your-workflow-name}?api-version=2016-10-01&_=1612212851820. تأكد من استبدال قيم العنصر النائب لمعرف اشتراك Azure واسم مَجموعة الموارد واسم سير العمل.

تضمين عنوان "التخويل" في مخرجات مشغل الطلب أو HTTP webhook

بالنسبة لتطبيقات المنطق التي تمكن OAuth باستخدام معرف Microsoft Entra لتخويل المكالمات الواردة للوصول إلى المشغلات المستندة إلى الطلب، يمكنك تمكين مشغل الطلب أو مخرجات مشغل HTTP Webhook لتضمين Authorization العنوان من رمز الوصول OAuth المميز. في تعريف JavaScript Object Notation الأساسي للمشغل، أضف الخاصية واضبطها operationOptions على IncludeAuthorizationHeadersInOutputs. فيما يلي مثال لمشغل الطلب :

"triggers": {

"manual": {

"inputs": {

"schema": {}

},

"kind": "Http",

"type": "Request",

"operationOptions": "IncludeAuthorizationHeadersInOutputs"

}

}

لمزيد من المعلومات، راجع هذه الموضوعات:

- مرجع مُخطط أنواع المشغلات والإجراءات - مشغل الطلب

- مرجع المخطط لأنواع المشغلات والإجراءات - مشغل HTTP إخطار على الويب

- مرجع المخطط لأنواع المشغلات والإجراءات - خيارات العملية

إنشاء مفتاح توقيع وصول مشترك (SAS) أو رمز مميز

عندما يبدأ سير العمل بمشغل يستند إلى الطلب، وتحفظ سير العمل هذا للمرة الأولى، تنشئ Azure Logic Apps نقطة نهاية قابلة للاستدعاء على هذا المشغل. تحتوي نقطة النهاية هذه على عنوان URL يمكنه تلقي المكالمات الواردة أو الطلبات لبدء سير العمل. يتضمن عنوان URL توقيع الوصول المشترك (SAS)، وهو مفتاح أو رمز مميز يمنح أذونات، على سبيل المثال، لخدمات التخزين. يستخدم عنوان URL لنقطة النهاية هذا التنسيق التالي:

https://<request-endpoint-URI>sp=<permissions>sv=<SAS-version>sig=<signature>

على سبيل المثال، لعرض عنوان URL هذا في مشغل الطلب، ابحث عن خاصية HTTP URL للمشغل:

يبدو عنوان URL الكامل مثل المثال التالي:

https://{domain}:443/workflows/XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX/triggers/When_a_HTTP_request_is_received/paths/invoke?api-version=2016-10-01&sp=%2Ftriggers%2FWhen_a_HTTP_request_is_received%2Frun&sv=1.0&sig=ZZZZZZZZZZZZZZZZZZZZZZZZZZZZZZZZZZZZZ

يحتوي SAS في عنوان URL على معلمات استعلام، يصفها الجدول التالي:

| معلمة الاستعلام | الوصف |

|---|---|

sp |

تحديد أذونات لأساليب HTTP المَسموح باستخدامها. |

sv |

تعين إصدار SAS لاستخدامه في إنشاء التوقيع. |

sig |

تحديد التوقيع الذي يَجب استخدامه لمصادقة الوصول إلى المشغل. يتم إنشاء هذا التوقيع باستخدام خوارزمية SHA256 مع مفتاح وصول سرّي على جميع مسارات URL وخصائصه. يتم الاحتفاظ بهذا المفتاح سريا ومشفرا، وتخزينه مع تطبيق المنطق، ولا يتم كشفه أو نشره أبدا. يخول تطبيق المنطق الخاص بك فقط تلك المُشغلات التي تحتوي على توقيع صالح تم إنشاؤه باستخدام المفتاح السري. |

هام

تأكد من حماية مفتاح SAS الخاص بك تماما كما تحمي مفتاح حساب من الاستخدام غير المصرح به. إعداد مفتاح الوصول المخترق أو وضع خطة لإبطاله. استخدم التقدير عند توزيع URIs التي تستخدم مفاتيح الوصول، وتوزيع معرفات URI هذه فقط عبر اتصال آمن مثل HTTPS. تأكد من تنفيذ العمليات التي تستخدم مفتاح وصول عبر اتصال HTTPS فقط. يمكن لأي شخص لديه URI بمفتاح صالح الوصول إلى المورد المقترن. للحفاظ على الأمان وحماية الوصول إلى سير عمل تطبيق المنطق الخاص بك، أعد إنشاء مفاتيح الوصول وفقا لجدول زمني منتظم لأنها قد تحتاج إلى الامتثال لسياسات الأمان أو الاختراق. بهذه الطريقة، يمكنك التأكد من أن الطلبات المعتمدة فقط يمكنها تشغيل سير العمل الخاص بك، والذي يحمي بياناتك وعملياتك من الوصول غير المصرح به.

إذا كنت تستخدم مفتاح SAS للوصول إلى خدمات التخزين، توصي Microsoft بإنشاء SAS لتفويض المستخدم، والذي يتم تأمينه باستخدام معرف Microsoft Entra، بدلا من مفتاح حساب.

للحصول على الأمان الأمثل، توصي Microsoft باستخدام معرف Microsoft Entra مع الهويات المدارة للمصادقة كلما أمكن ذلك. يوفر هذا الخيار أمانا فائقا دون الحاجة إلى توفير بيانات الاعتماد. يدير Azure هذه الهوية ويساعد على الحفاظ على أمان معلومات المصادقة بحيث لا تضطر إلى إدارة هذه المعلومات الحساسة. لإعداد هوية مدارة ل Azure Logic Apps، راجع مصادقة الوصول والاتصالات إلى موارد Azure باستخدام الهويات المدارة في Azure Logic Apps.

يمكن للمكالمات الواردة إلى نقطة النهاية على مشغل يستند إلى الطلب استخدام نظام تخويل واحد فقط، إما SAS أو OAuth 2.0 مع معرف Microsoft Entra. على الرغم من أن استخدام نظام واحد لا يعطل الآخر، إذا كنت تستخدم كلا النظامين في نفس الوقت، فإن Azure Logic Apps يولد خطأ لأن الخدمة لا تعرف النظام الذي تختاره.

إذا كان لديك سير عمل Consumption يبدأ بمشغل الطلب ، يمكنك تعطيل مصادقة SAS. يعمل هذا الخيار حتى إذا قمت أيضا بتقييد التخويل لاستخدام OAuth 2.0 فقط مع معرف Microsoft Entra. بالنسبة إلى مهام سير العمل القياسية، يمكنك استخدام أنواع المصادقة الأخرى دون تعطيل SAS.

لمزيد من المعلومات حول الأمان عند استخدام مفتاح SAS، راجع الأقسام التالية في هذا الدليل:

- إعادة إنشاء مفاتيح الوصول

- إنشاء عناوين URL منتهية الصلاحية لرد الاتصال

- إنشاء عناوين URL باستخدام مفتاح أساسي أو ثانوي

تعطيل مصادقة توقيع الوصول المشترك (SAS) (الاستهلاك فقط)

بشكل افتراضي، المشغل المستند إلى الطلب لديه مصادقة SAS ممكنة. يتضمن عنوان URL لنقطة نهاية المشغل SAS، بدءا من معلمات الاستعلام، ، sp-<permissions>sv-<SAS-version>sig=<signature>على سبيل المثال:

https://{domain}:443/workflows/XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX/triggers/When_a_HTTP_request_is_received/paths/invoke?api-version=2016-10-01&sp=%2Ftriggers%2FWhen_a_HTTP_request_is_received%2Frun&sv=1.0&sig=ZZZZZZZZZZZZZZZZZZZZZZZZZZZZZZZZZZZZZ

إذا كان سير عمل Consumption يبدأ بمشغل الطلب ، وتريد استخدام OAuth مع معرف Microsoft Entra، يمكنك تعطيل مصادقة SAS لتجنب الأخطاء والمشاكل في تشغيل سير العمل. يمكنك أيضا إضافة طبقة أمان عن طريق إزالة التبعية على الأسرار، ما يقلل من المخاطر في تسجيل الأسرار أو تسريبها.

يعمل هذا الخيار حتى إذا قمت أيضا بتمكين OAuth 2.0 باستخدام معرف Microsoft Entra كخيار وحيد لاستدعاء نقطة نهاية مستندة إلى الطلب. بالنسبة إلى مهام سير العمل القياسية، يمكنك استخدام أنواع المصادقة الأخرى دون تعطيل SAS.

إشعار

يعطل هذا الإجراء مصادقة SAS للطلبات الواردة ويمنع مفاتيح SAS الموجودة أو التواقيع من العمل. ومع ذلك، تظل مفاتيح SAS أو تواقيعك صالحة ولا تزال تعمل إذا قمت بتمكين مصادقة SAS مرة أخرى. لتعطيل مفاتيح توقيعات الوصول المشترك وتوقيعاتها عن طريق إنشاء إصدارات جديدة، راجع إعادة إنشاء مفاتيح الوصول.

بعد تعطيل مصادقة SAS، لم يعد عنوان URL لنقطة النهاية لمشغل الطلب يتضمن مفتاح SAS، على سبيل المثال:

https://{domain}:443/workflows/XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX/triggers/When_a_HTTP_request_is_received/paths/invoke?api-version=2016-10-01

المتطلبات الأساسية

لهذه المهمة، تحتاج إلى أداة لإرسال استدعاءات REST API، على سبيل المثال:

- Visual Studio Code مع ملحق من Visual Studio Marketplace

- استدعاء PowerShell-RestMethod

- Microsoft Edge - أداة وحدة تحكم الشبكة

- برونو

- curl

تنبيه

بالنسبة للسيناريوهات التي يكون لديك فيها بيانات حساسة، مثل بيانات الاعتماد والأسرار ورمز الوصول المميزة ومفاتيح واجهة برمجة التطبيقات ومعلومات أخرى مشابهة، تأكد من استخدام أداة تحمي بياناتك باستخدام ميزات الأمان الضرورية، وتعمل دون اتصال أو محليا، ولا تقوم بمزامنة بياناتك مع السحابة، ولا تتطلب تسجيل الدخول إلى حساب عبر الإنترنت. وبهذه الطريقة، يمكنك تقليل المخاطر المتعلقة بكشف البيانات الحساسة للجمهور.

التحقق من وجود مشغلات مع تمكين SAS أو تعطيله

عند تعطيل مصادقة SAS، لا يتضمن عنوان URL لنقطة نهاية المشغل مفتاح SAS بعد الآن. أيضا، يتضمن تعريف سير عمل الاستهلاك كائن sasAuthenticationPolicy JSON. يحتوي هذا الكائن على خاصية حالة تم تعيينها إلى معطل، على سبيل المثال:

"properties": {

"accessControl": {

"triggers": {

"sasAuthenticationPolicy": {

"state": "Disabled"

}

}

}

}

للعثور على مهام سير عمل الاستهلاك حيث يتم تمكين SAS أو تعطيله، تحقق مما إذا كان تعريف سير العمل يتضمن كائن sasAuthenticationPolicy حيث يتم تعيين خاصية الحالة إلى معطل.

باستخدام الأداة التي ترسل استدعاءات REST API، احصل على معلومات حول سير العمل الخاص بك عن طريق تشغيل مهام سير العمل - الحصول على العملية باستخدام طلب GET التالي، على سبيل المثال:

GET https://management.azure.com/subscriptions/{subscription-ID}/resourceGroups/{resource-group-name}/providers/Microsoft.Logic/workflows/{workflow-name}?api-version=2016-06-01خذ الإخراج من سير العمل - عملية Get ، وتحقق مما إذا كان الكائن sasAuthenticationPolicy موجودا حيث تم تعيين خاصية الحالة إلى معطل.

إضافة الخاصية sasAuthenticationPolicy إلى تعريف سير العمل الخاص بك

بالنسبة إلى مهام سير عمل Consumption حيث تريد تعطيل مصادقة SAS، اتبع الخطوات التالية:

إذا لم تكن قد فعلت ذلك بالفعل، فاحصل على معلومات حول سير العمل الخاص بك عن طريق تشغيل مهام سير العمل - الحصول على العملية باستخدام طلب GET التالي، على سبيل المثال:

GET https://management.azure.com/subscriptions/{subscription-ID}/resourceGroups/{resource-group-name}/providers/Microsoft.Logic/workflows/{workflow-name}?api-version=2016-06-01خذ الإخراج من سير العمل - الحصول على العملية، وأضف العناصر التالية يدويا:

في

propertiesالكائن، أضف كائناaccessControlيحتوي على كائنtriggers، إذا لم يكن موجودا.في

triggersالكائن ، أضف كائناsasAuthenticationPolicyيحتوي على الخاصية المعينةstateإلىDisabled.

عند الانتهاء، يبدو الجزء المحرر مثل المثال التالي:

"properties": { "accessControl": { "triggers": { "sasAuthenticationPolicy": { "state": "Disabled" } } } }إرسال طلب آخر لتحديث سير العمل الخاص بك مع الإخراج الذي تم تحريره، والذي تستخدمه كمدخل في نص الطلب، عن طريق تشغيل سير العمل - عملية التحديث باستخدام طلب PUT التالي، على سبيل المثال:

PUT https://management.azure.com/subscriptions/{subscription-ID}/resourceGroups/{resource-group-name}/providers/Microsoft.Logic/workflows/{workflow-name}?api-version=2016-06-01في مدخل Microsoft Azure، انتقل إلى سير عمل Consumption في المصمم، وتأكد من أن عنوان URL لمشغل الطلب لم يعد يتضمن SAS.

لتمكين OAuth 2.0 باستخدام معرف Microsoft Entra، على مستوى مورد التطبيق المنطقي، أضف نهج تخويل ل OAuth باستخدام معرف Microsoft Entra.

لمزيد من المعلومات، راجع تمكين OAuth 2.0 باستخدام معرف Microsoft Entra.

إعادة إنشاء مَفاتيح الوصول

للحفاظ على الأمان وحماية الوصول إلى سير عمل تطبيق المنطق الخاص بك، أعد إنشاء مفاتيح الوصول وفقا لجدول زمني منتظم لأنها قد تحتاج إلى الامتثال لسياسات الأمان أو الاختراق. بهذه الطريقة، يمكنك التأكد من أن الطلبات المعتمدة فقط يمكنها تشغيل سير العمل الخاص بك، والذي يحمي بياناتك وعملياتك من الوصول غير المصرح به.

لإنشاء مفتاح وصول جديد في أي وقت، استخدم Azure REST API أو مدخل Microsoft Azure. يتم إبطال جميع عناوين URL أو عناوين URL التي تم إنشاؤها مسبقا والتي تستخدم المفتاح القديم ولم يعد لديها تخويل لتشغيل سير عمل تطبيق المنطق الخاص بك. يتم توقيع URIs التي تقوم باستردادها بعد إعادة إنشائها باستخدام مفتاح الوصول الجديد.

في مدخل Microsoft Azure، افتح مورد تطبيق المنطق الذي يستخدم المفتاح الذي تريد إعادة إنشائه.

في قائمة مورد تطبيق المنطق، ضمن Settings، حدد Access Keys.

حدد المفتاح الذي تريد إعادة إنشاء العملية والانتهاء منها.

هام

تأكد من حماية مفتاح الوصول الخاص بك تماما كما تحمي مفتاح حساب من الاستخدام غير المصرح به. إعداد مفتاح الوصول المخترق أو وضع خطة لإبطاله. استخدم التقدير عند توزيع URIs التي تستخدم مفاتيح الوصول، وتوزيع معرفات URI هذه فقط عبر اتصال آمن مثل HTTPS. تأكد من تنفيذ العمليات التي تستخدم مفتاح وصول عبر اتصال HTTPS فقط. يمكن لأي شخص لديه URI بمفتاح صالح الوصول إلى المورد المقترن.

إذا كنت تستخدم مفتاح SAS للوصول إلى خدمات التخزين، توصي Microsoft بإنشاء SAS لتفويض المستخدم، والذي يتم تأمينه باستخدام معرف Microsoft Entra، بدلا من مفتاح حساب.

للحصول على الأمان الأمثل، توصي Microsoft باستخدام معرف Microsoft Entra مع الهويات المدارة للمصادقة عندما يكون ذلك ممكنا. يوفر هذا الخيار أمانا فائقا دون الحاجة إلى توفير بيانات الاعتماد. يدير Azure هذه الهوية ويساعد على الحفاظ على أمان معلومات المصادقة بحيث لا تضطر إلى إدارة هذه المعلومات الحساسة. لإعداد هوية مدارة ل Azure Logic Apps، راجع مصادقة الوصول والاتصالات إلى موارد Azure باستخدام الهويات المدارة في Azure Logic Apps.

إنشاء عناوين URL منتهية الصلاحية لرد الاتصال

إذا قمت بمشاركة عنوان URL لنقطة النهاية لمشغل يستند إلى الطلب مع أطراف أخرى، يُمكنك إنشاء عناوين URL لرد الاتصال والتي تستخدم مفاتيح معينة وتواريخ انتهاء صلاحية. وبهذه الطريقة، يمكنك تشغيل مَفاتيح بسلاسة أو تقييد الوصول إلى تشغيل تطبيق المنطق الخاص بك استنادا إلى فترة زمنية محددة. لتحديد تاريخ انتهاء صلاحية عنوان URL، استخدم واجهة برمجة تطبيقات Azure Logic Apps REST، على سبيل المثال:

POST /subscriptions/{subscription-ID}/resourceGroups/{resource-group-name}/providers/Microsoft.Logic/workflows/{workflow-name}/triggers/{trigger-name}/listCallbackUrl?api-version=2016-06-01

في النص الأساسي، قم بتضمين الخاصية NotAfter باستخدام سلسلة تاريخ JSON. ترجع هذه الخاصية عنوان URL لرد الاتصال صالحًا فقط حتى NotAfter التاريخ والوقت.

إنشاء عناوين URL باستخدام مُفتاح سري أساسي أو ثانوي

عند إنشاء عناوين URL لرد الاتصال أو سردها لمشغل يستند إلى الطلب، يُمكنك تحديد المفتاح الذي يجب استخدامه لتوقيع عنوان URL. لإنشاء عنوان URL موقع بواسطة مفتاح معين، استخدم واجهة برمجة تطبيقات Azure Logic Apps REST، على سبيل المثال:

POST /subscriptions/{subscription-ID}/resourceGroups/{resource-group-name}/providers/Microsoft.Logic/workflows/{workflow-name}/triggers/{trigger-name}/listCallbackUrl?api-version=2016-06-01

في النص الأساسي، قم بتضمين KeyType الخاصية إما Primary أو Secondary. تقوم هذه الخاصية بإرجاع URL موقع بواسطة مفتاح الأمان المحدد.

كشف سير عمل التطبيق المنطقي باستخدام Azure API Management

لمزيد من بروتوكولات المصادقة وخياراتها، ضع في اعتبارك الكشف عن سير عمل تطبيق المنطق كواجهة برمجة تطبيقات باستخدام Azure API Management. توفر هذه الخدمة إمكانات مُراقبة وأمان ونهج وتوثيق غنية لأي نقطة نهاية. يمكن أن تعرض APIM نقطة نهاية عامة أو خاصة لتطبيق المنطق الخاص بك. لتخويل الوصول إلى نقطة النهاية هذه، يمكنك استخدام OAuth مع معرف Microsoft Entra أو شهادة العميل أو معايير الأمان الأخرى. عندما تتلقى APIM طلبًا، ترسل الخدمة الطلب إلى تطبيق المنطق الخاص بك وتصنع أي تحويلات أو قيود ضرورية على طول الطريق. للسماح لإدارة واجهة برمجة التطبيقات فقط باستدعاء سير عمل التطبيق المنطقي الخاص بك، يمكنك تقييد عناوين IP الواردة لتطبيق المنطق الخاص بك.

لمزيد من المعلومات، راجع الوثائق التالية:

- نبذة عن APIM

- حماية واجهة برمجة تطبيقات الويب الخلفية في Azure API Management باستخدام تخويل OAuth 2.0 مع معرف Microsoft Entra

- واجهات برمجة التطبيقات الآمنة باستخدام مصادقة شهادة العميل في APIM

- نهج مصادقة APIM

تقييد عناوين IP الواردة

إلى جانب توقيع الوصول المشترك (SAS)، قد تحتاج إلى تحديد العملاء الذين يمكنهم استدعاء سير عمل تطبيق المنطق الخاص بك على وجه التحديد. على سبيل المثال، إذا قمت بإدارة نقطة نهاية الطلب باستخدام Azure API Management، يمكنك تقييد سير عمل التطبيق المنطقي لقبول الطلبات فقط من عنوان IP لمثيل خدمة APIM الذي تقوم بإنشائه.

بغض النظر عن أي عناوين IP تحددها، لا يزال بإمكانك تشغيل سير عمل تطبيق منطقي يحتوي على مشغل يستند إلى الطلب باستخدام مشغلات سير العمل - طلب تشغيل العملية أو باستخدام إدارة واجهة برمجة التطبيقات. ومع ذلك، لا يزال هذا السيناريو يتطلب المصادقة مقابل واجهة بَرمجة تطبيقات AZURE REST. تَظهر جميع الأحداث في سجل تدقيق Azure. تأكد من تعيين نهج التحكم بالوصول وفقا لذلك.

لتقييد عناوين IP الواردة لسير عمل تطبيق المنطق، اتبع الخطوات المقابلة إما لمدخل Azure أو قالب Azure Resource Manager. يَستخدم نطاق IP صالح هذه التنسيقات: x.x.x.x/x أو x.x.x-x.x.x

في مدخل Microsoft Azure، يؤثر تقييد عنوان IP على كل من المشغلات والإجراءات ، على عكس الوصف في المدخل ضمن عناوين IP الواردة المسموح بها. لإعداد عامل التصفية هذا بشكل منفصل للمشغلات والإجراءات، استخدم accessControl الكائن في قالب Azure Resource Manager لمورد تطبيق المنطق أو عملية سير العمل - إنشاء أو تحديث في Azure Logic Apps REST API.

مهام سير عمل الاستهلاك

في مدخل Microsoft Azure، افتح تطبيق منطق الاستهلاك في مصمم سير العمل.

في قائمة logic app، ضمن Settings، حدد Workflow settings.

في قسم تكوين التحكم في الوصول، ضمن عناوين IP الواردة المسموح بها، اختر مسار السيناريو الخاص بك:

لجعل سير العمل قابلا للاستدعاء باستخدام الإجراء المضمن في Azure Logic Apps، ولكن فقط كسير عمل متداخل، حدد Logic Apps الأخرى فقط. يعمل هذا الخيار فقط عند استخدام إجراء Azure Logic Apps لاستدعاء سير العمل المتداخل.

يكتب هذا الخيار صفيفا فارغا إلى مورد تطبيق المنطق الخاص بك ويتطلب أن الاستدعاءات فقط من مهام سير العمل الأصل التي تستخدم إجراء Azure Logic Apps المضمن يمكن أن تؤدي إلى سير العمل المتداخل.

لجعل سير العمل قابلا للاستدعاء باستخدام إجراء HTTP، ولكن فقط كسير عمل متداخل، حدد نطاقات IP محددة. عند ظهور مربع نطاقات IP للمشغلات، أدخل عناوين IP الصادرة لسير العمل الأصل. يَستخدم نطاق IP صالح هذه التنسيقات: x.x.x.x/x أو x.x.x-x.x.x

إشعار

إذا كنت تستخدم الخيار تطبيقات المنطق الأخرى فقط وإجراء HTTP لاستدعاء سير العمل المتداخل، يتم حظر المكالمة، وتحصل على خطأ "401 غير مصرح به".

بالنسبة للسيناريوهات التي تريد فيها تقييد المُكالمات الواردة من عناوين IP الأخرى، عندما يظهر مربع نطاقات IP للمشغلات، حدد نطاقات عناوين IP التي يقبلها المشغل. يَستخدم نطاق IP صالح هذه التنسيقات: x.x.x.x/x أو x.x.x-x.x.x

اختياريًا، ضمن تقييد المكالمات للحصول على رسائل الإدخال والإخراج من محفوظات التشغيل إلى عناوين IP المتوفرة، يمكنك تحديد نطاقات عناوين IP للمكالمات الواردة التي يمكنها الوصول إلى رسائل الإدخال والإخراج في محفوظات التشغيل.

مهام سير العمل القياسية

في مدخل Microsoft Azure، افتح مورد تطبيق المنطق القياسي.

في قائمة logic app، ضمن Settings، حدد Networking.

في قسم Inbound traffic configuration، بجوار الوصول إلى الشبكة العامة، حدد Enabled with no access restriction.

في صفحة قيود الوصول، ضمن الوصول إلى التطبيق، حدد تمكين من تحديد الشبكات الظاهرية وعناوين IP.

ضمن الوصول إلى الموقع وقواعده، في علامة التبويب الموقع الرئيسي، أضف قاعدة واحدة أو أكثر إلى السماحأو رفض الطلبات من نطاقات IP معينة. يَستخدم نطاق IP صالح هذه التنسيقات: x.x.x.x/x أو x.x.x-x.x.x

لمزيد من المعلومات، راجع حظر عناوين IP الواردة في Azure Logic Apps (قياسي) .

الوصول إلى المكالمات الصادرة إلى الخدمات والأنظمة الأخرى

استنادًا إلى قدرة نقطة النهاية الهدف، تدعم المكالمات الصادرة المرسلة بواسطة مشغل HTTP أو إجراء HTTP التشفير ويتم تأمينها باستخدام أمان طبقة النقل (TLS) 1.0 أو 1.1 أو 1.2، والمعروفة سابقا باسم طبقة مآخذ التوصيل الآمنة (SSL). تتفاوض Azure Logic Apps مع نقطة النهاية الهدف باستخدام أعلى إصدار مُمكن مدعوم. على سبيل المثال، إذا كانت نقطة النهاية الهدف تدعم 1.2، فإن مُشغل HTTP أو الإجراء يستخدم 1.2 أولا. وإلا، يَستخدم الموصل الإصدار التالي الأعلى المدعوم.

تتضمن هذه القائمة مَعلومات حول شهادات TLS/SSL الموقعة ذاتيا:

بالنسبة إلى مهام سير عمل تطبيق منطق الاستهلاك في بيئة Azure Logic Apps متعددة المستأجرين، لا تسمح عمليات HTTP بشهادات TLS/SSL الموقعة ذاتيا. إذا كان تطبيق المنطق الخاص بك يقوم بإجراء استدعاء HTTP إلى خادم ويقدم شهادة موقعة ذاتيًا TLS/SSL، يفشل استدعاء HTTP مع حدوث

TrustFailureخطأ.بالنسبة لسير عمل تطبيق المنطق القياسي في بيئة Azure Logic Apps أحادية المستأجر، تدعم عمليات HTTP شهادات TLS/SSL الموقعة ذاتيا. ومع ذلك، يَجب عليك إكمال بضع خطوات إضافية لنوع المصادقة هذا. وإلا، يفشل الاستِدعاء. لمزيد من المعلومات، راجع مصادقة شهادة بروتوكول أمان طبقة النقل/ SSL لتطبيقات Azure Logic للمستأجر الفردي.

إذا كنت ترغب في استخدام شهادة العميل أو OAuth مع معرف Microsoft Entra مع نوع بيانات اعتماد الشهادة بدلا من ذلك، فلا يزال يتعين عليك إكمال بضع خطوات إضافية لنوع المصادقة هذا. وإلا، يفشل الاستِدعاء. لمزيد من المعلومات، راجع شهادة العميل أو OAuth مع معرف Microsoft Entra مع نوع بيانات الاعتماد "الشهادة" لتطبيقات Azure Logic Apps أحادية المستأجر.

فيما يلي المزيد من الطرق التي يمكنك من خلالها المساعدة في تأمين نقاط النهاية التي تتعامل مع المكالمات المرسلة من مهام سير عمل تطبيق المنطق:

إضافة مصادقة إلى الطلبات الصادرة.

عند استخدام مشغل HTTP أو إجراء لإرسال مُكالمات صادرة، يمكنك إضافة مصادقة إلى الطلب الذي يتم إرساله بواسطة تطبيق المنطق الخاص بك. على سبيل المثال، يُمكنك تحديد أنواع المصادقة هذه:

تقييد الوصول من عناوين IP لسير عمل التطبيق المنطقي.

تنشأ جميع الاستدعاءات إلى نقاط النهاية من مهام سير عمل تطبيق المنطق من عناوين IP معينة تستند إلى مناطق تطبيقات المنطق. يُمكنك إضافة تصفية تقبل الطلبات فقط من عناوين IP هذه. لكي تحصل على عناوين IP هذه، راجع الحدود والتكوين لتطبيقات Azure Logic.

تحسين الأمان للاتصالات بالأنظمة المَحلية.

توفر Azure Logic Apps التكامل مع هذه الخدمات للمُساعدة في توفير اتصال محلي أكثر أمانا وموثوقية.

بوابة بيانات داخلية

تُسهل العديد من الموصلات المدارة في Azure Logic Apps الاتصالات الآمنة بالأنظمة المحلية، مثل نظام الملفات SQL SharePoint وDB2. تُرسل البوابة بيانات من مصادر محلية على قنوات مشفرة من خلال ناقل خدمة Azure. تنشأ جميع نسبة استخدام الشبكة كحركة مُرور صادرة آمنة من عامل البوابة. تعرّف على كيفية عمل بوابة البيانات المحلية.

الاتصال من خلال Azure APIM

توفر Azure APIM خيارات اتصال مَحلية، مثل الشبكة الخاصة الظاهرية من موقع إلى موقع وتكامل ExpressRoute للوكيل الآمن والاتصال بالأنظمة المحلية. إذا كان لديك واجهة برمجة تطبيقات توفر الوصول إلى النظام المحلي الخاص بك، وكشفت عن واجهة برمجة التطبيقات هذه عن طريق إنشاء مثيل خدمة APIM، يمكنك استدعاء واجهة برمجة التطبيقات هذه من سير عمل تطبيق المنطق الخاص بك عن طريق تحديد عملية إدارة واجهة برمجة التطبيقات المقابلة في مصمم سير العمل.

إشعار

يَعرض الموصل خدمات APIM هذه فقط حيث لديك أذونات للعرض والاتصال، ولكنه لا يعرض خدمات إدارة واجهة برمجة التطبيقات المستندة إلى الاستهلاك.

استنادا إلى نوع مورد تطبيق المنطق الخاص بك، اتبع الخطوات المقابلة:

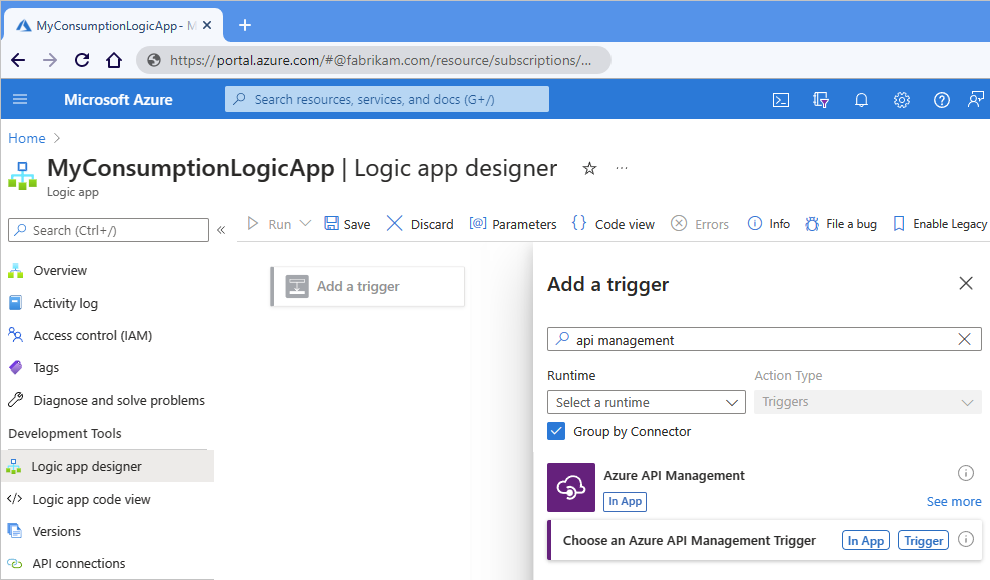

مهام سير عمل الاستهلاك

استنادا إلى ما إذا كنت تقوم بإضافة مشغل أو إجراء APIM، اتبع الخطوات التالية:

الزناد:

في مصمم سير العمل، حدد إضافة مشغل.

بعد فتح جزء Add a trigger، في مربع البحث، أدخل API Management.

من قائمة نتائج المشغل، حدد اختيار مشغل إدارة واجهة برمجة تطبيقات Azure.

عمل:

في مصمم سير العمل، حدد علامة الجمع (+) حيث تريد إضافة الإجراء.

بعد فتح جزء Add an action، في مربع البحث، أدخل API Management.

من قائمة نتائج الإجراء، حدد اختيار إجراء إدارة واجهة برمجة تطبيقات Azure.

يوضح المثال التالي العثور على مشغل Azure API Management:

من قائمة مثيل خدمة APIM، حدد مثيل خدمة APIM الذي تم إنشاؤه مسبقا.

من قائمة عمليات واجهة برمجة التطبيقات، حدد عملية واجهة برمجة التطبيقات للاتصال بها، ثم حدد إضافة إجراء.

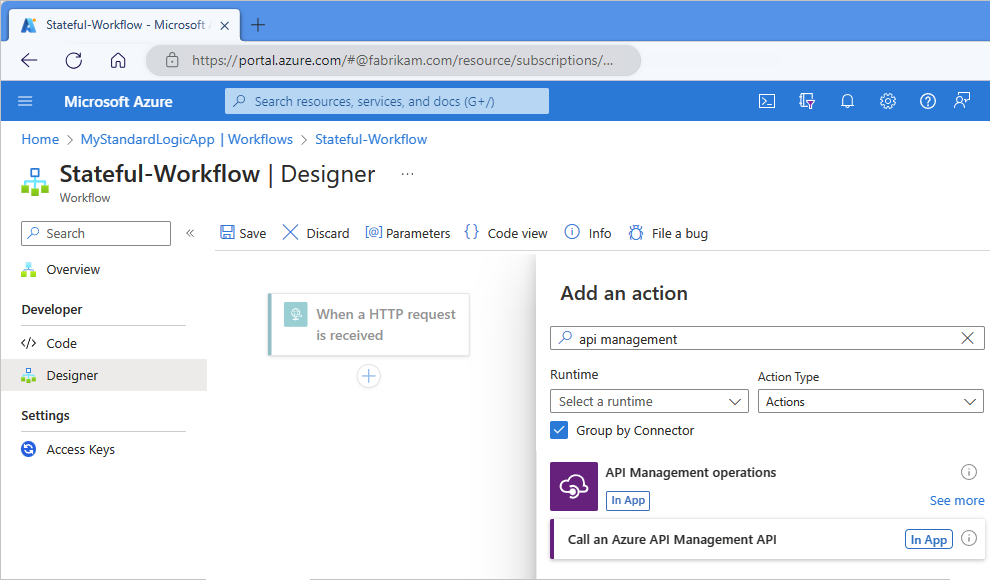

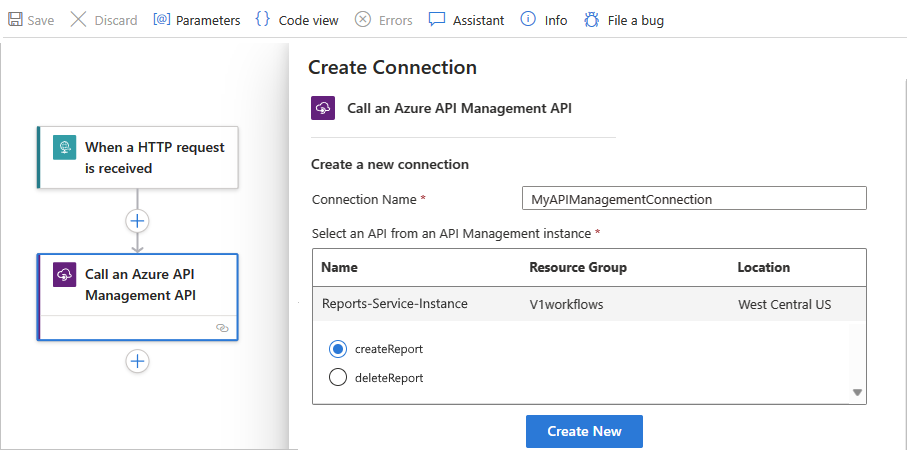

مهام سير العمل القياسية

بالنسبة إلى مهام سير العمل القياسية، يمكنك فقط إضافة إجراءات إدارة واجهة برمجة التطبيقات، وليس المشغلات.

في مصمم سير العمل، حدد علامة الجمع (+) حيث تريد إضافة الإجراء.

بعد فتح جزء Add an action، في مربع البحث، أدخل API Management.

من قائمة نتائج الإجراء، حدد Call an Azure API Management API.

من قائمة مثيل خدمة APIM، حدد مثيل خدمة APIM الذي تم إنشاؤه مسبقا.

من قائمة عمليات واجهة برمجة التطبيقات، حدد عملية واجهة برمجة التطبيقات للاتصال بها، ثم حدد إنشاء جديد.

إضافة المصادقة إلى المكالمات الصادرة

تدعم نقاط نهاية HTTP وHTTPS أنواعا مُختلفة من المصادقة. في بعض المشغلات والإجراءات التي تستخدمها لإرسال المكالمات أو الطلبات الصادرة إلى نقاط النهاية هذه، يُمكنك تحديد نوع مصادقة. في مصمم سير العمل، تحتوي المشغلات والإجراءات التي تدعم اختيار نوع المصادقة على خاصية مصادقة. ومع ذلك، قد لا تظهر هذه الخاصية دائمًا بشكل افتراضي. في هذه الحالات، في المشغل أو الإجراء، افتح قائمة Advanced parameters ، وحدد Authentication.

هام

لحماية المعلومات الحساسة التي يعالجها سير عمل تطبيق المنطق، استخدم المعلمات الآمنة وقم بترميز البيانات حسب الضرورة. للمزيد من المعلومات حول استخدام المعلمات وتأمينها، راجع الوصول إلى مدخلات المعلمات.

للحصول على الأمان الأمثل، توصي Microsoft باستخدام معرف Microsoft Entra مع الهويات المدارة للمصادقة عندما يكون ذلك ممكنا. يوفر هذا الخيار أمانا فائقا دون الحاجة إلى توفير بيانات الاعتماد. يدير Azure هذه الهوية ويساعد على الحفاظ على أمان معلومات المصادقة بحيث لا تضطر إلى إدارة هذه المعلومات الحساسة. لإعداد هوية مدارة ل Azure Logic Apps، راجع مصادقة الوصول والاتصالات إلى موارد Azure باستخدام الهويات المدارة في Azure Logic Apps.

المصادقة الأساسية

بالنسبة لمكالمات HTTP، تستخدم المصادقة الأساسية سلسلة مشفرة ب base64 تحتوي على اسم مستخدم وكلمة مرور لتقديم طلب. يرسل هذا الأسلوب بيانات الاعتماد دون تشفير ويطرح مخاطر أمان متزايدة ما لم تستخدم هذا الخيار مع بروتوكول HTTPS/SSL.

هام

للحصول على الأمان الأمثل، توصي Microsoft باستخدام معرف Microsoft Entra مع الهويات المدارة للمصادقة عندما يكون ذلك ممكنا. يوفر هذا الخيار أمانا فائقا دون الحاجة إلى توفير بيانات الاعتماد. يدير Azure هذه الهوية ويساعد على الحفاظ على أمان معلومات المصادقة بحيث لا تضطر إلى إدارة هذه المعلومات الحساسة. لإعداد هوية مدارة ل Azure Logic Apps، راجع مصادقة الوصول والاتصالات إلى موارد Azure باستخدام الهويات المدارة في Azure Logic Apps.

إذا كان الخيار Basic متوفرا ومحددا، فحدد قيم الخصائص التالية:

| الخاصية (المُصمم) | خاصية (JSON) | المطلوب | قيمة | الوصف |

|---|---|---|---|---|

| المصادقة | type |

نعم | أساسي | نوع المصادقة الذي يَجب استخدامه |

| اسم المستخدم | username |

نعم | < اسم المستخدم> | اسم المستخدم لمُصادقة الوصول إلى نقطة نهاية الخدمة الهدف |

| كلمة المرور | password |

نعم | < كلمة المرور> | اسم المُستخدم لمُصادقة الوصول إلى نقطة نهاية الخدمة الهدف |

عند استخدام معلمات آمنة لمعالجة وتأمين المعلومات الحساسة، على سبيل المثال، في قالب Azure Resource Manager لأتمتة التوزيع، يمكنك استخدام التعبيرات للوصول إلى قيم المعلمات هذه في وقت التشغيل. يُحدد تعريف إجراء HTTP المثال هذا المصادقة type كما Basic ويستخدم دالة المعلمات() للحصول على قيم المعلمات:

"HTTP": {

"type": "Http",

"inputs": {

"method": "GET",

"uri": "@parameters('endpointUrlParam')",

"authentication": {

"type": "Basic",

"username": "@parameters('userNameParam')",

"password": "@parameters('passwordParam')"

}

},

"runAfter": {}

}

Client certificate authentication

تسمح مصادقة شهادة العميل للمستخدمين بالمصادقة مباشرة مع شهادات X.509 مقابل معرف Microsoft Entra للتطبيقات وتسجيل الدخول إلى المستعرض. تساعدك هذه الإمكانية على اعتماد مصادقة مقاومة للتصيد الاحتيالي والمصادقة باستخدام شهادة X.509 مقابل البنية الأساسية للمفتاح العام (PKI).

هام

للحصول على الأمان الأمثل، توصي Microsoft باستخدام معرف Microsoft Entra مع الهويات المدارة للمصادقة عندما يكون ذلك ممكنا. يوفر هذا الخيار أمانا فائقا دون الحاجة إلى توفير بيانات الاعتماد. يدير Azure هذه الهوية ويساعد على الحفاظ على أمان معلومات المصادقة بحيث لا تضطر إلى إدارة هذه المعلومات الحساسة. لإعداد هوية مدارة ل Azure Logic Apps، راجع مصادقة الوصول والاتصالات إلى موارد Azure باستخدام الهويات المدارة في Azure Logic Apps.

إذا كان خيار شهادة العميل متوفرا ومحددا، فحدد قيم الخصائص التالية:

| الخاصية (المُصمم) | خاصية (JSON) | المطلوب | قيمة | الوصف |

|---|---|---|---|---|

| المصادقة | type |

نعم |

شهادة العميل أو ClientCertificate |

نوع المصادقة الذي يجب استخدامه. يمكنك إدارة الشهادات باستخدام Azure APIM. ملاحظة: لا تدعم الموصلات المخصصة المصادقة المستندة إلى الشهادة لكل من المكالمات الواردة والصادرة. |

| Pfx | pfx |

نعم | < ترميز-pfx-ملف-محتوى> | المحتوى المشفر base64 من ملف تبادل المعلومات الشخصية (PFX) لتحويل ملف PFX إلى تنسيق ترميز base64، يمكنك استخدام PowerShell 7 باتباع الخطوات التالية: 1. حفظ محتوى الشهادة في متغير: $pfx_cert = [System.IO.File]::ReadAllBytes('c:\certificate.pfx') 2. تحويل محتوى الشهادة باستخدام الدالة ToBase64String() وحفظ هذا المحتوى إلى ملف نصي: [System.Convert]::ToBase64String($pfx_cert) | Out-File 'pfx-encoded-bytes.txt' استكشاف الأخطاء وإصلاحها: إذا كنت تستخدم cert mmc/PowerShell الأمر ، فقد تحصل على هذا الخطأ: Could not load the certificate private key. Please check the authentication certificate password is correct and try again. لحل هذا الخطأ، حاول تحويل ملف PFX إلى ملف PEM والعودة مرة أخرى باستخدام openssl الأمر : openssl pkcs12 -in certificate.pfx -out certificate.pem openssl pkcs12 -in certificate.pem -export -out certificate2.pfx بعد ذلك، عندما تحصل على السلسلة المرمزة بـ base64 لملف PFX الذي تم تحويله حديثا للشهادة، تعمل السلسلة الآن في Azure Logic Apps. |

| كلمة المرور | password |

لا | < رمز الوصول إلى ملف pfx> | كلمة المُرور للوصول إلى ملف PFX |

إشعار

إذا حاولت المصادقة باستخدام شهادة عميل باستخدام OpenSSL، فقد تحصل على الخطأ التالي:

BadRequest: Could not load private key

لحل هذا الخطأ، اتبع الخطوات التالية:

- إلغاء تثبيت كافة مثيلات OpenSSL.

- تثبيت OpenSSL الإصدار 1.1.1t.

- قم باستقالة شهادتك باستخدام التحديث الجديد.

- أضف الشهادة الجديدة إلى عملية HTTP عند استخدام مصادقة شهادة العميل.

عند استخدام معلمات آمنة لمعالجة وتأمين المعلومات الحساسة، على سبيل المثال، في قالب Azure Resource Manager لأتمتة التوزيع، يمكنك استخدام التعبيرات للوصول إلى قيم المعلمات هذه في وقت التشغيل. يُحدد تعريف إجراء HTTP المثال هذا المصادقة type كما ClientCertificate ويستخدم دالة المعلمات() للحصول على قيم المعلمات:

"HTTP": {

"type": "Http",

"inputs": {

"method": "GET",

"uri": "@parameters('endpointUrlParam')",

"authentication": {

"type": "ClientCertificate",

"pfx": "@parameters('pfxParam')",

"password": "@parameters('passwordParam')"

}

},

"runAfter": {}

}

هام

إذا كان لديك مورد تطبيق منطق قياسي في Azure Logic Apps أحادي المستأجر، وتريد استخدام عملية HTTP مع شهادة TSL/SSL أو شهادة العميل أو مصادقة Microsoft Entra ID Open Authentication (Microsoft Entra ID OAuth) مع Certificate نوع بيانات الاعتماد، فتأكد من إكمال خطوات الإعداد الإضافية لنوع المصادقة هذا. وإلا، يفشل الاستِدعاء. للمزيد من المعلومات، راجع المصادقة في بيئة المستأجر الفردي.

للمزيد من المعلومات حول تأمين الخدمات باستخدام مصادقة شهادة العميل، راجع هذه الموضوعات:

- تحسين الأمان لواجهات برمجة التطبيقات باستخدام مصادقة شهادة العميل في Azure APIM

- تحسين الأمان للخدمات الخلفية باستخدام مصادقة شهادة العميل في Azure APIM

- تحسين الأمان لخدمة RESTfuL باستخدام شهادات العميل

- بيانات اعتماد الشهادة لمصادقة التطبيق

- استخدام شهادة TLS/SSL في التعليمات البرمجية الخاصة بك في Azure App Service

النظام الأساسي ل Microsoft Entra

في مشغل الطلب ، يمكنك استخدام النظام الأساسي ل Microsoft Entra لمصادقة المكالمات الواردة بعد إعداد نهج تخويل Microsoft Entra لتطبيق المنطق الخاص بك.

هام

للحصول على الأمان الأمثل، توصي Microsoft باستخدام معرف Microsoft Entra مع الهويات المدارة للمصادقة عندما يكون ذلك ممكنا. يوفر هذا الخيار أمانا فائقا دون الحاجة إلى توفير بيانات الاعتماد. يدير Azure هذه الهوية ويساعد على الحفاظ على أمان معلومات المصادقة بحيث لا تضطر إلى إدارة هذه المعلومات الحساسة. لإعداد هوية مدارة ل Azure Logic Apps، راجع مصادقة الوصول والاتصالات إلى موارد Azure باستخدام الهويات المدارة في Azure Logic Apps.

في جميع المشغلات والإجراءات الأخرى التي تدعم نوع مصادقة Active Directory OAuth (OAuth 2.0 مع معرف Microsoft Entra)، حدد قيم الخصائص التالية:

| الخاصية (المُصمم) | خاصية (JSON) | المطلوب | قيمة | الوصف |

|---|---|---|---|---|

| المصادقة | type |

نعم |

Active Directory OAuth (OAuth 2.0 مع معرف Microsoft Entra) أو ActiveDirectoryOAuth |

نوع المصادقة الذي يجب استخدامه. يتبع Azure Logic Apps حاليا بروتوكول Open Authorization 2.0. |

| السلطة | authority |

لا | < عنوان URL لجهة إصدار الرمز المميز للسلطة> | عنوان URL للمرجع الذي يوفر مفتاح الوصول، مثل https://login.microsoftonline.com/ مناطق الخدمة العمومية في Azure. بالنسبة للسحب الوطنية الأخرى، راجع نقاط نهاية مصادقة Microsoft Entra - اختيار مرجع الهوية الخاص بك. |

| المستأجر | tenant |

نعم | < معرف المستأجر> | معرف المستأجر لمستأجر Microsoft Entra |

| الجمهور | audience |

نعم | < المُورد إلى التخويل> | المورد الذي تريد استِخدامه للتخويل، على سبيل المثال، https://management.core.windows.net/ |

| معرف العميل | clientId |

نعم | < معرف العميل> | مُعرف العميل للتطبيق الذي يطلب التخويل |

| نوع بيانات الاعتماد | credentialType |

نعم | شهادة أو سر |

نوع بيانات الاعتماد الذي يَستخدمه العميل لطلب التخويل. لا تظهر هذه الخاصية والقيمة في التعريف الأساسي لتطبيق المَنطق، ولكنها تحدد الخصائص التي تظهر لنوع بيانات الاعتماد المحدد. |

| سري | secret |

نعم، ولكن فقط لنوع بيانات الاعتماد "السرية" | < سر العميل> | سر العميل لطلب التَخويل |

| Pfx | pfx |

نعم، ولكن فقط لنوع بيانات الاعتِماد "الشهادة" | < ترميز-pfx-ملف-محتوى> | المُحتوى المشفر base64 من ملف Exchange المعلومات الشخصية (PFX) |

| كلمة المرور | password |

نعم، ولكن فقط لنوع بيانات الاعتِماد "الشهادة" | < رمز الوصول إلى ملف pfx> | كلمة المُرور للوصول إلى ملف PFX |

عند استخدام معلمات آمنة لمعالجة وتأمين المعلومات الحساسة، على سبيل المثال، في قالب Azure Resource Manager لأتمتة التوزيع، يمكنك استخدام التعبيرات للوصول إلى قيم المعلمات هذه في وقت التشغيل. يحدد تعريف إجراء HTTP هذا المثال المصادقة type كـ ActiveDirectoryOAuth نوع بيانات الاعتماد كـ Secret، ويستخدم دالة المعلمات() للحصول على قيم المعلمة:

"HTTP": {

"type": "Http",

"inputs": {

"method": "GET",

"uri": "@parameters('endpointUrlParam')",

"authentication": {

"type": "ActiveDirectoryOAuth",

"tenant": "@parameters('tenantIdParam')",

"audience": "https://management.core.windows.net/",

"clientId": "@parameters('clientIdParam')",

"credentialType": "Secret",

"secret": "@parameters('secretParam')"

}

},

"runAfter": {}

}

هام

إذا كان لديك مورد تطبيق منطق قياسي في Azure Logic Apps أحادي المستأجر، وتريد استخدام عملية HTTP مع شهادة TSL/SSL أو شهادة العميل أو Microsoft Entra ID OAuth مع Certificate نوع بيانات الاعتماد، فتأكد من إكمال خطوات الإعداد الإضافية لنوع المصادقة هذا. وإلا، يفشل الاستِدعاء. لمزيد من المعلومات، راجع المصادقة في بيئة المستأجر الفردي.

مصادقة RAW

إذا كان الخيار Raw متوفرا، يُمكنك استخدام نوع المصادقة هذا عندما تضطر إلى استخدام أنظمة المصادقة التي لا تتبع بروتوكول Open Authorization 2.0. باستخدام هذا النوع، يُمكنك إنشاء قيمة عنوان التخويل التي ترسلها يدويا مع الطلب الصادر، وتحديد قيمة الرأس هذه في المشغل أو الإجراء.

هام

للحصول على الأمان الأمثل، توصي Microsoft باستخدام معرف Microsoft Entra مع الهويات المدارة للمصادقة عندما يكون ذلك ممكنا. يوفر هذا الخيار أمانا فائقا دون الحاجة إلى توفير بيانات الاعتماد. يدير Azure هذه الهوية ويساعد على الحفاظ على أمان معلومات المصادقة بحيث لا تضطر إلى إدارة هذه المعلومات الحساسة. لإعداد هوية مدارة ل Azure Logic Apps، راجع مصادقة الوصول والاتصالات إلى موارد Azure باستخدام الهويات المدارة في Azure Logic Apps.

يوضح المثال التالي نموذج رأس لطلب HTTPS يتبع بروتوكول Open Authorization 1.0:

Authorization: OAuth realm="Photos",

oauth_consumer_key="dpf43f3p2l4k3l03",

oauth_signature_method="HMAC-SHA1",

oauth_timestamp="137131200",

oauth_nonce="wIjqoS",

oauth_callback="http%3A%2F%2Fprinter.example.com%2Fready",

oauth_signature="74KNZJeDHnMBp0EMJ9ZHt%2FXKycU%3D"

في المشغل أو الإجراء الذي يدعم المُصادقة الأولية، حدد قيم الخصائص التالية:

| الخاصية (المُصمم) | خاصية (JSON) | المطلوب | قيمة | الوصف |

|---|---|---|---|---|

| المصادقة | type |

نعم | Raw | نوع المصادقة الذي يَجب استخدامه |

| القيمة | value |

نعم | < قيمة عنوان التخويل> | قيمة عنوان التخويل لاستخدامها في المصادقة |

عند استخدام معلمات آمنة لمعالجة وتأمين المعلومات الحساسة، على سبيل المثال، في قالب Azure Resource Manager لأتمتة التوزيع، يمكنك استخدام التعبيرات للوصول إلى قيم المعلمات هذه في وقت التشغيل. يُحدد تعريف إجراء HTTP المثال هذا المُصادقة type كما Raw ويَستخدم دالة المعلمات() للحصول على قيم المعلمات:

"HTTP": {

"type": "Http",

"inputs": {

"method": "GET",

"uri": "@parameters('endpointUrlParam')",

"authentication": {

"type": "Raw",

"value": "@parameters('authHeaderParam')"

}

},

"runAfter": {}

}

استخدام مُصادقة الهوية المدارة

عندما يتوفر خيار الهوية المدارة على المشغل أو الإجراء الذي يدعم مصادقة الهوية المدارة، يمكن لتطبيق المنطق استخدام هذه الهوية لمصادقة الوصول إلى موارد Azure المحمية بواسطة معرف Microsoft Entra، بدلا من بيانات الاعتماد أو الأسرار أو الرموز المميزة ل Microsoft Entra. يدير Azure هذه الهوية نيابة عنك ويساعدك على تأمين بيانات الاعتماد الخاصة بك لأنك لست مضطرا لإدارة الأسرار أو استخدام رموز Microsoft Entra المميزة مباشرة. تعرف على المزيد حول خدمات Azure التي تدعم الهويات المدارة لمصادقة Microsoft Entra.

يمكن لمورد تطبيق منطق الاستهلاك استخدام الهوية المعينة من قبل النظام أو هوية واحدة تم إنشاؤها يدويا من قبل المستخدم.

يدعم مورد تطبيق المنطق القياسي تمكين الهوية المدارة المعينة من قبل النظام والهويات المدارة المتعددة المعينة من قبل المستخدم في نفس الوقت، على الرغم من أنه لا يزال بإمكانك تحديد هوية واحدة فقط لاستخدامها في أي وقت.

إشعار

بشكل افتراضي، يتم تمكين الهوية التي يُعيّنها النظام بالفعل لمصادقة الاتصالات في وقت التشغيل. تختلف هذه الهوية عن بيانات اعتماد المصادقة أو سلسلة الاتصال التي تستخدمها عند إنشاء اتصال. إذا قمت بتعطيل هذه الهوية، فلن تعمل الاتصالات في وقت التشغيل. لعرض هذا الإعداد، في قائمة logic app، ضمن Settings، حدد Identity.

قبل أن يتمكن تطبيق المنطق من استخدام هوية مُدارة، اتبع الخطوات الواردة في مصادقة الوصول إلى موارد Azure باستخدام الهويات المدارة في Azure Logic Apps. تُمكن هذه الخطوات الهوية المدارة على تطبيق المنطق الخاص بك وإعداد وصول تلك الهوية إلى مورد Azure الهدف.

قبل أن تتمكن وظيفة Azure من استخدام هوية مُدارة، قم أولا بتمكين المصادقة لوظائف Azure.

في المُشغل أو الإجراء الذي يدعم استخدام هوية مدارة، قم بتوفير هذه المعلومات:

مشغلات وإجراءات مضمنة

الخاصية (المُصمم) خاصية (JSON) المطلوب قيمة الوصف المصادقة typeنعم الهوية المدارة

أوManagedServiceIdentityنوع المصادقة الذي يَجب استخدامه الهوية المدارة identityلا < معرف الهوية المعين من قبل المستخدم> الهوية المدارة المعينة من قبل المستخدم لاستخدامها. ملاحظة: لا تقم بتضمين هذه الخاصية عند استخدام الهوية المدارة المعينة من قبل النظام. الجمهور audienceنعم < معرف المورد الهدف> مُعرف المورد للمورد الهدف الذي تريد الوصول إليه.

على سبيل المثال،https://storage.azure.com/يجعل رموز الوصول المميزة للمُصادقة صالحة لجميع حسابات التخزين. ومع ذلك، يُمكنك أيضا تحديد URL خدمة الجذر، مثلhttps://fabrikamstorageaccount.blob.core.windows.netحساب تخزين معين.

ملاحظة: قد تكون الخاصية الجمهور مخفية في بعض المُشغلات أو الإجراءات. لجعل هذه الخاصية مرئية، في المشغل أو الإجراء، افتح قائمة المعلمات المتقدمة، وحدد الجماعة المستهدفة.

هام: تأكد من أن معرف المورد الهدف هذا يطابق تماما القيمة التي يتوقعها معرف Microsoft Entra، بما في ذلك أي شرطة مائلة لاحقة مطلوبة. لذلك،https://storage.azure.com/يتطلب مُعرف المورد لجميع حسابات Azure Blob Storage شرطة مائلة زائدة. يتطلب مُعرف المورد لجميع حسابات Azure Blob Storage شرطة مائلة زائدة. للعثور على معرفات الموارد هذه، راجع خدمات Azure التي تدعم معرف Microsoft Entra.عند استخدام معلمات آمنة لمعالجة وتأمين المعلومات الحساسة، على سبيل المثال، في قالب Azure Resource Manager لأتمتة التوزيع، يمكنك استخدام التعبيرات للوصول إلى قيم المعلمات هذه في وقت التشغيل. يُحدد تعريف إجراء HTTP المثال هذا المُصادقة

typeكماManagedServiceIdentityويَستخدم دالة المعلمات() للحُصول على قيم المعلمات:"HTTP": { "type": "Http", "inputs": { "method": "GET", "uri": "@parameters('endpointUrlParam')", "authentication": { "type": "ManagedServiceIdentity", "audience": "https://management.azure.com/" }, }, "runAfter": {} }مشغلات الموصل المدار وإجراءاته

الخاصية (المُصمم) المطلوب قيمة الوصف اسم الاتصال نعم < اسم الاتصال> الهوية المدارة نعم الهوية المدارة المعينة من قبل النظام

أو

< الهوية المُدارة التي يُعيّنها المستخدم>نوع المصادقة الذي يَجب استخدامه

حَظر إنشاء الاتصالات

إذا لم تَسمح مؤسستك بالاتصال بموارد معينة باستخدام موصلاتها في Azure Logic Apps، يمكنك حظر القدرة على إنشاء هذه الاتصالات لموصلات معينة في مهام سير عمل تطبيق المنطق باستخدام نهج Azure. للمزيد من المعلومات، راجع حظر الاتصالات التي تم إنشاؤها بواسطة موصلات معينة في Azure Logic Apps.

إرشادات العزل للتطبيقات المنطقية

يُمكنك استخدام Azure Logic Apps في Azure Government دعم جميع مستويات التأثير في المناطق الموضحة في إرشادات عزل مستوى التأثير 5 Azure Government. لتلبية هذه المتطلبات، تدعم Azure Logic Apps القدرة على إنشاء وتشغيل مهام سير العمل في بيئة ذات موارد مخصصة بحيث يمكنك تقليل تأثير الأداء من قبل مُستأجري Azure الآخرين على تطبيقات المنطق وتجنب مشاركة موارد الحوسبة مع المستأجرين الآخرين.

يمكن لسير عمل تطبيق المنطق القياسي الاتصال بشكل خاص وآمن بشبكة Azure الظاهرية من خلال نقاط النهاية الخاصة التي قمت بإعدادها لحركة المرور الواردة وتكامل الشبكة الظاهرية لحركة المرور الصادرة. للمزيد من المعلومات، راجع حركة المرور الآمنة بين الشبكات الظاهرية وتطبيقات Azure Logic Apps أحادية المستأجر باستخدام نقاط النهاية الخاصة.

لتشغيل التعليمات البرمجية الخاصة بك أو إجراء تحويل XML، أنشئ دالة Azure واستدعائها، بدلا من استخدام إمكانية التعليمات البرمجية المضمنة أو توفير تجميعات لاستخدامها كخرائط، على التوالي. أيضًا، قم بإعداد بيئة الاستضافة لتطبيق الوظائف الخاص بك للامتثال لمتطلبات العزل الخاصة بك.

على سبيل المثال، لتلبية متطلبات Impact Level 5، قم بإنشاء تطبيق الوظائف الخاص بك باستخدام خطة App Service باستخدام مُستوى التسعير المعزول مع بيئة خدمة التطبيقات (ASE) التي تستخدم أيضا مُستوى التسعير المعزول. في هذه البيئة، تعمل تطبيقات الوظائف على أجهزة Azure الظاهرية المخصصة وشبكات Azure الظاهرية المُخصصة، والتي توفر عزل الشبكة بالإضافة إلى عزل الحساب لتطبيقاتك والحد الأقصى من قدرات التوسع.

لمعرفة مزيد من المعلومات، راجع الوثائق التالية:

لمزيد من المعلومات حول العزل، راجع الوثائق التالية: