تكوينات متقدمة لفحص البرامج الضارة

يمكن تكوين فحص البرامج الضارة لإرسال نتائج المسح إلى ما يلي:

- موضوع مخصص لشبكة الأحداث - للاستجابة التلقائية شبه الحقيقية استنادا إلى كل نتيجة فحص.

- مساحة عمل Log Analytics - لتخزين كل نتيجة فحص في مستودع سجل مركزي للتوافق والتدقيق.

تعرف على المزيد حول كيفية إعداد الاستجابة لنتائج مسح البرامج الضارة.

تلميح

نوصي بتجربة إرشادات تدريب Ninja، وهو معمل عملي، لتجربة مسح البرامج الضارة في Defender for Storage، باستخدام إرشادات مفصلة خطوة بخطوة حول كيفية اختبار مسح البرامج الضارة ضوئيا من طرف إلى طرف مع إعداد الاستجابات لمسح النتائج ضوئيا. يعد هذا جزءا من مشروع "المختبرات" الذي يساعد العملاء على زيادة استخدام Microsoft Defender for Cloud ويوفر تجربة عملية عملية مع قدراته.

إعداد التسجيل لمسح البرامج الضارة

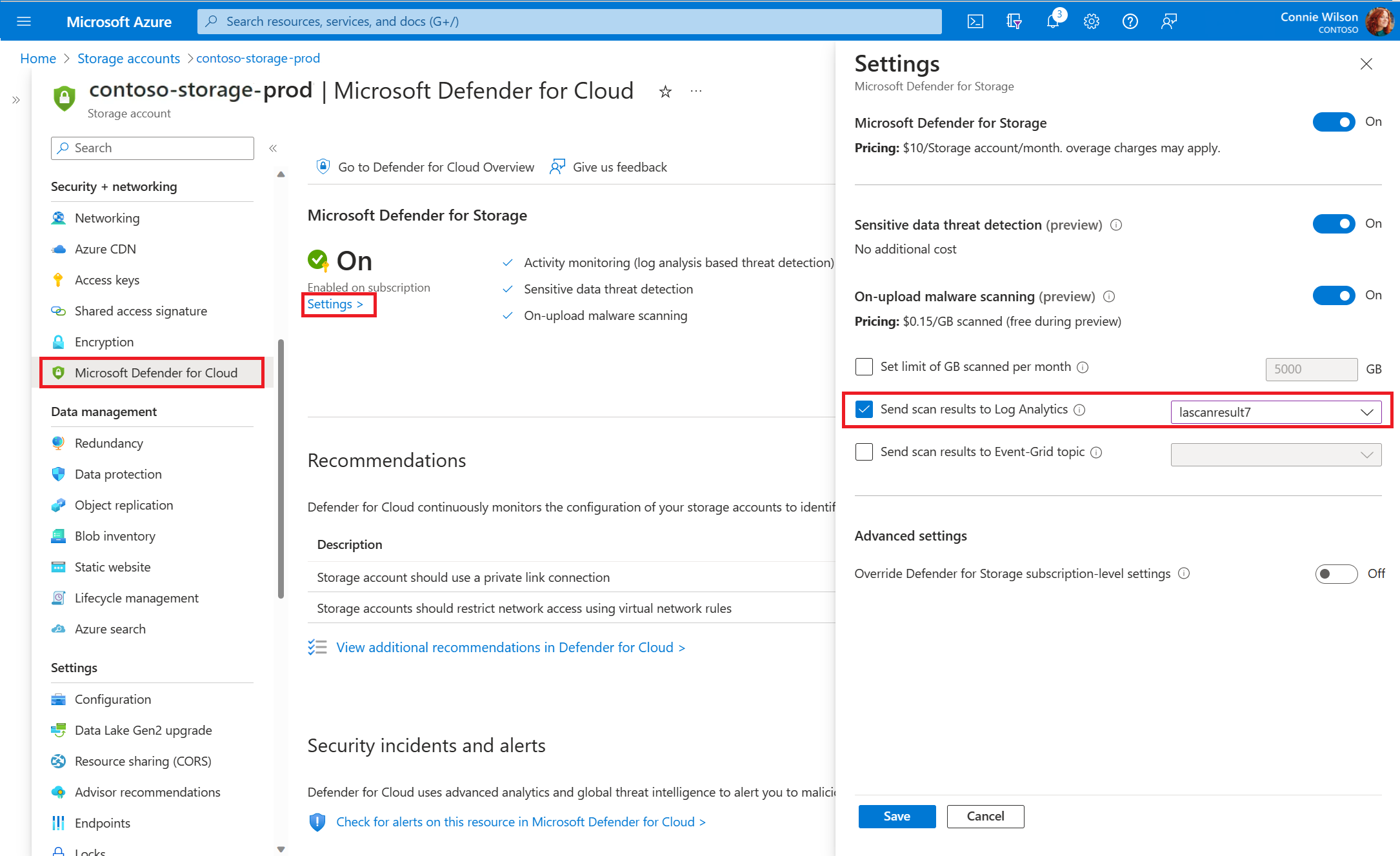

لكل حساب تخزين ممكن مع مسح البرامج الضارة، يمكنك تحديد وجهة مساحة عمل Log Analytics لتخزين كل نتيجة فحص في مستودع سجل مركزي يسهل الاستعلام عنه.

قبل إرسال نتائج الفحص إلى Log Analytics، أنشئ مساحة عمل Log Analytics أو استخدم مساحة عمل موجودة.

لتكوين وجهة Log Analytics، انتقل إلى حساب التخزين ذي الصلة، وافتح علامة التبويب Microsoft Defender for Cloud ، وحدد الإعدادات المراد تكوينها.

يمكن تنفيذ هذا التكوين باستخدام واجهة برمجة تطبيقات REST أيضا:

طلب عنوان URL:

PUT

https://management.azure.com/subscriptions/{subscriptionId}/resourceGroups/{resourceGroup}/providers/Microsoft.Storage/storageAccounts/{accountName}/providers/Microsoft.Security/DefenderForStorageSettings/current/providers/Microsoft.Insights/diagnosticSettings/service?api-version=2021-05-01-preview

نص الطلب:

{

"properties": {

"workspaceId": "/subscriptions/{subscriptionId}/resourcegroups/{resourceGroup}/providers/microsoft.operationalinsights/workspaces/{workspaceName}",

"logs": [

{

"category": "ScanResults",

"enabled": true,

"retentionPolicy": {

"enabled": true,

"days": 180

}

}

]

}

}

إشعار

يسرد مدخل Microsoft Azure مساحات عمل Log Analytics من نفس الاشتراك مثل حساب التخزين. يمكن استخدام واجهة برمجة تطبيقات REST لتكوين مساحة عمل Log Analytics من اشتراك مختلف لنفس المستأجر، كما هو موضح أعلاه.

سيتم تسجيل نتائج الفحص في جدول يسمى StorageMalwareScanningResults. يتم إنشاء هذا الجدول عند تسجيل نتيجة الفحص الأولى.

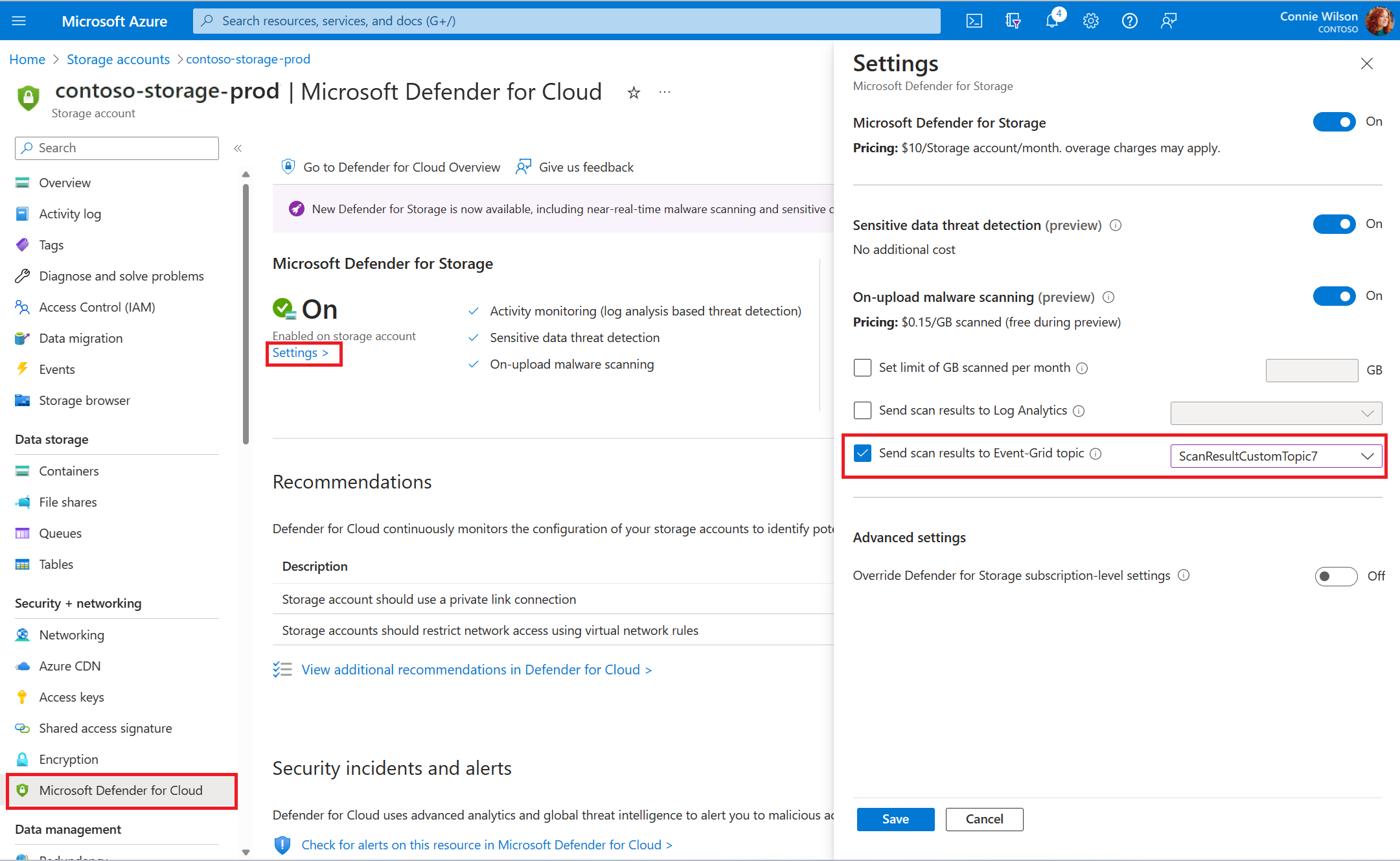

إعداد Event Grid لفحص البرامج الضارة

لكل حساب تخزين ممكن مع مسح البرامج الضارة، يمكنك التكوين لإرسال كل نتيجة فحص باستخدام حدث Event Grid لأغراض التشغيل التلقائي.

لتكوين Event Grid لإرسال نتائج الفحص، ستحتاج أولا إلى إنشاء موضوع مخصص مسبقا. راجع وثائق Event Grid حول إنشاء مواضيع مخصصة للحصول على إرشادات. تأكد من إنشاء الموضوع المخصص لشبكة الأحداث الوجهة في نفس المنطقة مثل حساب التخزين الذي تريد إرسال نتائج الفحص منه.

لتكوين وجهة الموضوع المخصص لشبكة الأحداث، انتقل إلى حساب التخزين ذي الصلة، وافتح علامة التبويب Microsoft Defender for Cloud ، وحدد الإعدادات التي تريد تكوينها.

إشعار

عند تعيين موضوع مخصص لشبكة الأحداث، يجب تعيين تجاوز إعدادات مستوى اشتراك Defender for Storage إلى تشغيل للتأكد من أنه يتجاوز إعدادات مستوى الاشتراك.

إشعار

يسرد مدخل Microsoft Azure مواضيع Event Grid من نفس الاشتراك مثل حساب التخزين. يمكن استخدام واجهة برمجة تطبيقات REST لتكوين موضوع Event Grid من اشتراك مختلف لنفس المستأجر، كما هو موضح أدناه. يمكن تنفيذ هذا التكوين باستخدام واجهة برمجة تطبيقات REST أيضا:

طلب عنوان URL:

PUT

https://management.azure.com/subscriptions/{subscriptionId}/resourceGroups/{resourceGroup}/providers/Microsoft.Storage/storageAccounts/{accountName}/providers/Microsoft.Security/DefenderForStorageSettings/current?api-version=2022-12-01-preview

نص الطلب:

{

"properties": {

"isEnabled": true,

"malwareScanning": {

"onUpload": {

"isEnabled": true,

"capGBPerMonth": 5000

},

"scanResultsEventGridTopicResourceId": "/subscriptions/{subscriptionId}/resourceGroups/{resourceGroup}/providers/Microsoft.EventGrid/topics/{EventGridTopicName}"

},

"sensitiveDataDiscovery": {

"isEnabled": true

},

"overrideSubscriptionLevelSettings": true

}

}

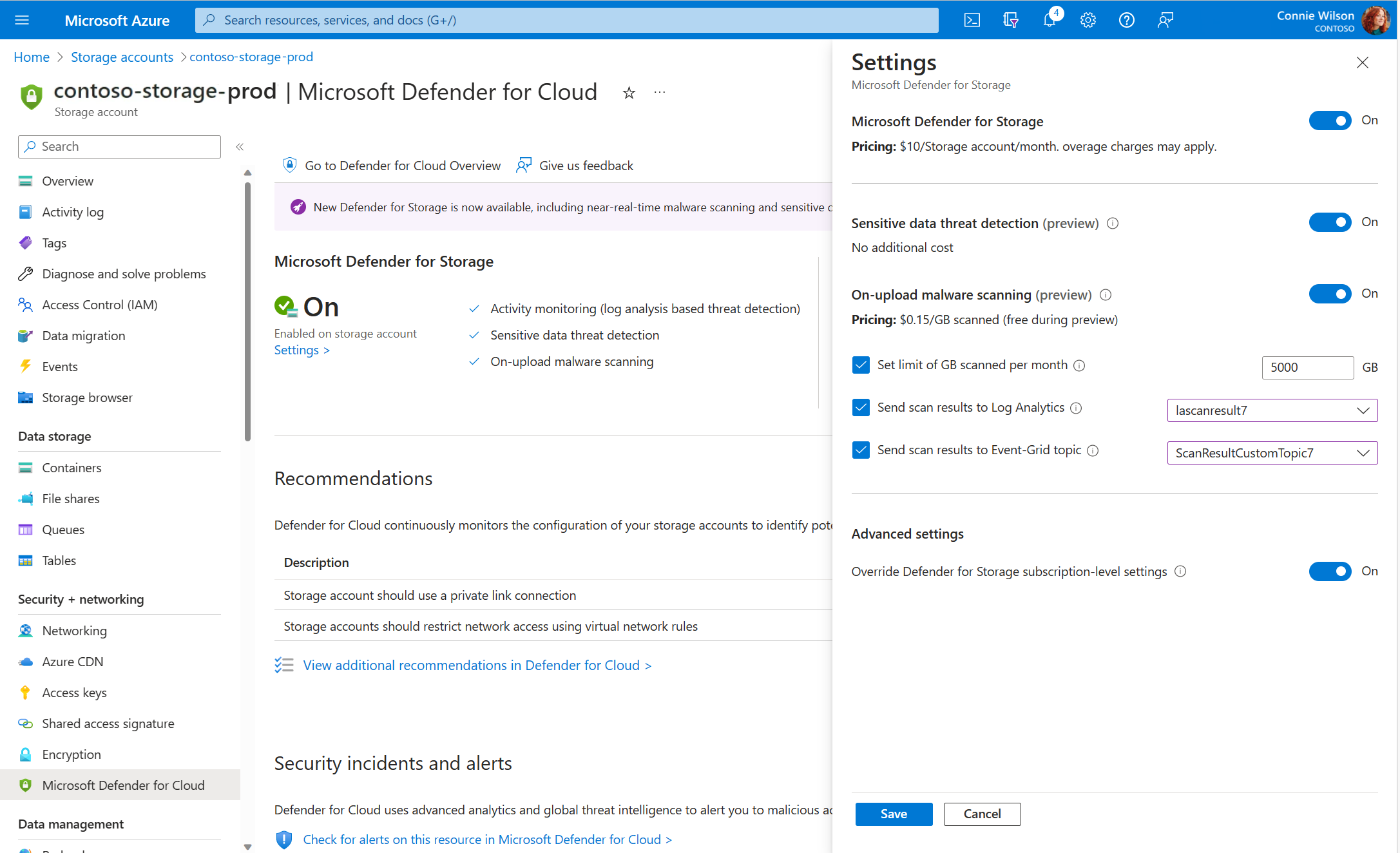

تجاوز إعدادات مستوى اشتراك Defender for Storage

ترث إعدادات مستوى الاشتراك إعدادات Defender for Storage على كل حساب تخزين في الاشتراك. استخدم تجاوز إعدادات مستوى اشتراك Defender for Storage لتكوين إعدادات حسابات التخزين الفردية المختلفة عن تلك التي تم تكوينها على مستوى الاشتراك.

عادة ما يتم استخدام تجاوز إعدادات الاشتراكات للسيناريوهات التالية:

- تمكين/تعطيل فحص البرامج الضارة أو ميزات الكشف عن تهديدات حساسية البيانات.

- تكوين إعدادات مخصصة لمسح البرامج الضارة.

- تعطيل Microsoft Defender for Storage على حسابات تخزين معينة.

إشعار

نوصي بتمكين Defender for Storage على الاشتراك بأكمله لحماية جميع حسابات التخزين الحالية والمستقبلية فيه. ومع ذلك، هناك بعض الحالات التي قد ترغب فيها في استبعاد حسابات تخزين معينة من حماية Defender. إذا قررت الاستبعاد، فاتبع الخطوات أدناه لاستخدام إعداد التجاوز ثم قم بتعطيل حساب التخزين ذي الصلة. إذا كنت تستخدم Defender for Storage (كلاسيكي)، يمكنك أيضا استبعاد حسابات التخزين.

مدخل Azure

لتكوين إعدادات حسابات التخزين الفردية المختلفة عن تلك التي تم تكوينها على مستوى الاشتراك باستخدام مدخل Microsoft Azure:

قم بتسجيل الدخول إلى بوابة Azure.

انتقل إلى حساب التخزين الذي تريد تكوين إعدادات مخصصة له.

في قائمة حساب التخزين، في قسم Security + networking ، حدد Microsoft Defender for Cloud.

حدد الإعدادات في Microsoft Defender for Storage.

تعيين حالة تجاوز إعدادات مستوى اشتراك Defender for Storage (ضمن الإعدادات المتقدمة) إلى تشغيل. يضمن هذا حفظ الإعدادات لحساب التخزين هذا فقط ولن يتم تجاوزها بواسطة إعدادات الاشتراك.

تكوين الإعدادات التي تريد تغييرها:

لتمكين مسح البرامج الضارة أو الكشف عن تهديدات البيانات الحساسة، قم بتعيين الحالة إلى تشغيل.

لتعديل إعدادات فحص البرامج الضارة:

قم بتبديل فحص البرامج الضارة عند التحميل إلى تشغيل إذا لم يتم تمكينه بالفعل.

لضبط الحد الشهري لفحص البرامج الضارة في حسابات التخزين الخاصة بك، يمكنك تعديل المعلمة المسماة تعيين حد GB الممسوح ضوئيا شهريا إلى القيمة المطلوبة. تحدد هذه المعلمة الحد الأقصى لمقدار البيانات التي يمكن فحصها بحثا عن البرامج الضارة كل شهر، وتحديدا لكل حساب تخزين. إذا كنت ترغب في السماح بالمسح الضوئي غير المحدود، يمكنك إلغاء تحديد هذه المعلمة. بشكل افتراضي، يتم تعيين الحد عند 5000 غيغابايت.

لتعطيل Defender for Storage على حساب التخزين هذا، قم بتعيين حالة Microsoft Defender for Storage إلى إيقاف التشغيل.

حدد حفظ.

واجهة برمجة تطبيقات REST

لتكوين إعدادات حسابات التخزين الفردية المختلفة عن تلك التي تم تكوينها على مستوى الاشتراك باستخدام REST API:

إنشاء طلب PUT باستخدام نقطة النهاية هذه. استبدل subscriptionId وresourceGroupName و accountName في عنوان URL لنقطة النهاية بمعرف اشتراك Azure الخاص بك ومجموعة الموارد وأسماء حسابات التخزين وفقا لذلك.

طلب عنوان URL:

PUT

https://management.azure.com/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.Storage/storageAccounts/{accountName}/providers/Microsoft.Security/DefenderForStorageSettings/current?api-version=2022-12-01-preview

نص الطلب:

{

"properties": {

"isEnabled": true,

"malwareScanning": {

"onUpload": {

"isEnabled": true,

"capGBPerMonth": 5000

}

},

"sensitiveDataDiscovery": {

"isEnabled": true

},

"overrideSubscriptionLevelSettings": true

}

}

لتمكين مسح البرامج الضارة أو الكشف عن تهديدات البيانات الحساسة، قم بتعيين قيمة isEnabled إلى true ضمن الميزات ذات الصلة.

لتعديل إعدادات مسح البرامج الضارة، قم بتحرير الحقول ذات الصلة ضمن onUpload، وتأكد من صحة قيمة isEnabled. إذا كنت تريد السماح بالمسح غير المحدود، فعين القيمة -1 إلى المعلمة capGBPerMonth.

لتعطيل Defender for Storage على حسابات التخزين هذه، استخدم نص الطلب التالي:

{ "properties": { "isEnabled": false, "overrideSubscriptionLevelSettings": true } }

تأكد من إضافة المعلمة overrideSubscriptionLevelSettings وتعيين قيمتها إلى true. يضمن هذا حفظ الإعدادات لحساب التخزين هذا فقط ولن يتم تجاوزها بواسطة إعدادات الاشتراك.

الخطوة التالية

تعرف على المزيد حول إعدادات فحص البرامج الضارة.